PKI (Инфраструктура открытых ключей) использует открытые и закрытые ключи для шифрования данных. Аппаратные модули безопасности (HSM) хранят эти ключи в защищенных от несанкционированного доступа коробках. HSM хранит ключи и управляет ими, предотвращая кражу или неправильное использование. Они жизненно важны для PKI безопасность, обеспечивающая надежные онлайн-транзакции и общение. В этой статье объясняется, почему HSM так важны для PKI и безопасность в Интернете.

Роль инфраструктуры открытых ключей в шифровании, управлении сертификатами и безопасной связи

PKI выполняет различные важные функции. Он обеспечивает прочную основу для построения доверия, поддержания конфиденциальности и обеспечения безопасных транзакций. Ниже приведены расширяющиеся возможности использования PKI в цифровой связи:

-

Шифрование: PKI облегчает шифрование и дешифрование, обеспечивая безопасное общение. Когда Алиса хочет послать Бобу зашифрованное сообщение, она шифрует его открытым ключом Боба. Только Боб, у которого есть соответствующий закрытый ключ, может расшифровать и прочитать сообщение. Это гарантирует, что новости останутся конфиденциальными, даже если враги перехватят их.

-

Управление сертификатами: PKI влечет за собой производство цифровых сертификатов, администрирование, распространение, использование, хранение и отзыв. После аутентификации личности объекта центры сертификации выдают сертификаты. Эти сертификаты устанавливают доверенные удостоверения, подтверждают целостность цифрового контента и обеспечивают безопасную связь.

-

Цифровые подписи: PKI позволяет создавать и проверять цифровые подписи, которые обеспечивают надежность и целостность цифрового контента. Когда Алиса подписывает документ цифровой подписью, используя свой личный ключ, любой, у кого есть ее открытый ключ, может подтвердить, что она подписала документ и что с момента применения подписи он не был подделан. Для получения более подробной информации о сертификатах подписи и цифровых подписях вы можете посетить наше подробное руководство по адресу: Сертификаты подписи документов – SSL.com.

-

Безопасный просмотр Интернета: PKI является основой для безопасного просмотра веб-страниц с помощью таких технологий, как Transport Layer Security (TLS) и его предшественник Secure Sockets Layer (SSL). Эти протоколы обеспечивают безопасные соединения между веб-браузерами и серверами, гарантируя, что конфиденциальные данные, передаваемые через Интернет, будут зашифрованы и защищены.

-

Безопасная электронная почта: Используя цифровые сертификаты, PKI обеспечивает безопасную передачу электронной почты. PKI поддерживает подлинность и секретность содержимого электронной почты путем его цифровой подписи и шифрования, предотвращая несанкционированный доступ или подделку. Для получения более подробной информации об отправке безопасного электронного письма с помощью S/MIME (Безопасные/многоцелевые расширения интернет-почты), вы можете ознакомиться с нашим подробным руководством по адресу Руководство по безопасной электронной почте с S/MIME.

-

Безопасность IoT (Интернета вещей): С развитием устройств IoT, PKI играет важную роль в защите подключений устройств и поддержании целостности отправляемых данных. Используя цифровые сертификаты, PKI обеспечивает аутентификацию устройств, безопасное обновление прошивки и шифрование данных в экосистемах Интернета вещей. Для получения более подробной информации о защите Интернета вещей (IoT) с помощью SSL/TLS (Secure Sockets Layer/Transport Layer Security), вы можете посетить наше подробное руководство по адресу Защита Интернета вещей (IoT) с помощью SSL /TLS.

Понимание PKIШирокое использование и интеграция HSM в многочисленные аспекты цифровой связи и кибербезопасности имеют решающее значение для понимания важности HSM в улучшении PKI безопасность.

Роль аппаратных модулей безопасности в инфраструктуре открытых ключей

Аппаратные модули безопасности (HSM) играют важную роль в повышении безопасности инфраструктуры открытых ключей (PKI), обеспечивая безопасную среду для хранения и защиты криптографических ключей. HSM — это специализированные аппаратные устройства, в которых используются надежные методы физической и логической безопасности для защиты важных ключей от несанкционированного доступа и изменения.

Улучшение безопасности ключей

Основная функция HSM — защита криптографических ключей, используемых в PKI. Системы управления ключами (HSM) обеспечивают безопасную среду для производства, хранения и контроля доступа ключей. HSM повышают безопасность ключей следующими способами:

Генерация ключей безопасности: HSM создают криптографические ключи на своем безопасном оборудовании и предоставляют надежный источник случайных чисел. Это защищает целостность и надежность ключей, защищая процесс генерации от внешних манипуляций или компрометации.

Конструкция с защитой от несанкционированного доступа и защитой от несанкционированного доступа: В модули HSM встроены методы физической безопасности, что делает их защищенными от несанкционированного доступа. Они имеют усиленный корпус, датчики обнаружения несанкционированного доступа и механизмы самоуничтожения, которые активируются в случае нежелательного доступа или модификации устройства. Эти меры защиты защищают от физических атак, таких как подделка или извлечение важных ключей.

Безопасность хранения ключей: HSM надежно хранит криптографические ключи на своем оборудовании, предотвращая незаконный доступ. Ключи зашифрованы и хранятся в защищенной памяти, которую невозможно подделать или извлечь. Ключи остаются в безопасности, даже если злоумышленник физически получит доступ к HSM.

Разгрузка ресурсоемких операций

HSM повышают эффективность за счет передачи трудоемких криптографических процессов с уровня программного обеспечения на выделенное оборудование. Такая разгрузка выгодна по нескольким причинам:

Улучшенные криптографические операции: HSM — это специально созданные устройства, которые превосходно выполняют криптографические операции. Организации могут значительно повысить скорость и производительность криптографических операций, таких как создание, подписание и дешифрование ключей, используя специализированное оборудование внутри HSM.

Меньшая вычислительная нагрузка: Передача криптографической деятельности на HSM высвобождает вычислительную мощность серверов или других устройств, позволяя им сосредоточиться на более важных задачах. Это усовершенствование повышает общую производительность и масштабируемость системы, особенно в контексте большого объема криптографических операций.

Защита от атак по побочным каналам: Атаки по побочным каналам, использующие информацию, пролитую во время криптографических операций, заложены в HSM. Специальное оборудование HSM помогает смягчить эти атаки, обеспечивая конфиденциальность важных ключей.

Авторизация и контроль доступа

HSM включают в себя надежные функции контроля доступа, гарантирующие, что только авторизованные лица или процессы могут получить доступ и использовать криптографические ключи. К мерам контроля доступа относятся:

Аутентификация: Для доступа к сохраненным ключам HSM требуются методы аутентификации, такие как пароли, криптографические ключи или биометрические элементы. Это запрещает неавторизованным пользователям доступ или извлечение ключей.

Политика авторизации: Организации могут использовать HSM для установки детальных политик авторизации, описывающих, какие объекты или процессы могут получать доступ к определенным ключам и выполнять криптографические действия. Это помогает реализовать концепцию наименьших привилегий, предотвращая неправильное или несанкционированное использование ключей.

Аудит и документация: HSM ведут подробные журналы аудита действий по управлению ключами, таких как использование ключей, попытки доступа и изменения конфигурации. Организации могут использовать эти журналы для мониторинга и проверки ключевых операций, выявления отклонений и обеспечения соблюдения правил безопасности.

Роль HSM в PKI имеет решающее значение для защиты криптографических ключей, разгрузки ресурсоемких процессов и реализации механизмов строгого контроля доступа. Организации могут улучшить свои PKI безопасность, масштабируемость и производительность установок за счет использования HSM.

Облачные HSM для подписи документов и кода

По мере того как все больше предприятий внедряют облачные вычисления, возрастает потребность в безопасных решениях для управления ключами в облаке. Аппаратные модули безопасности (HSM) теперь доступны в виде услуги (HSMaaS) от облачных провайдеров и поставщиков HSM, что обеспечивает безопасные настройки для создания и хранения ключей. В этом разделе будут рассмотрены облачные HSM, поддерживаемые для подписи документов. Сертификаты подписи кода EV и OV, их возможности и важные процедуры, связанные с их использованием.

Обзор поддерживаемых облачных HSM

SSL.com в настоящее время поддерживает несколько облачных сервисов HSM для выдачи доверенных Adobe сертификатов подписи документов и сертификатов подписи кода. Давайте рассмотрим три популярных предложения облачного HSM более подробно:

Облако AWSHSM: Веб-службы Amazon (AWS) представляет собой платформу облачных вычислений. CloudHSM — это служба, которая предоставляет в облаке HSM, утвержденные по стандарту FIPS 140-2 уровня 3. AWS CloudHSM предлагает выделенные экземпляры HSM, физически расположенные в центрах обработки данных AWS. Он поддерживает безопасное хранение ключей и криптографические операции, а также включает резервное копирование ключей и высокую доступность.

Выделенный HSM Azure: Выделенный HSM Azure является продуктом аппаратного модуля безопасности Microsoft Azure. Он проверяет HSM на соответствие FIPS 140-2 уровня 3 для безопасного хранения ключей и криптографических операций. Azure Dedicated HSM предлагает изоляцию ключей клиентов и включает в себя такие возможности, как резервное копирование и восстановление ключей, высокую доступность и масштабируемость.

Google Cloud HSM: Google Cloud HSM — это служба модуля аппаратной безопасности, предоставляемая Google Cloud. Он проверяет HSM на соответствие FIPS 140-2 уровня 3 для безопасного управления ключами. Google Cloud HSM предлагает специализированную службу управления ключами, которая включает в себя такие возможности, как резервное копирование и восстановление ключей, высокую доступность и централизованное управление ключами.

В соответствии с требованиями Adobe и Microsoft требуется, чтобы криптографические ключи, используемые для подписи, хранились на совместимом устройстве, не поддавались экспорту с устройства и не были импортированы на него. Эти требования требуют использования HSM: управляемого клиентом HSM, облачной службы HSM или облачной службы подписи, например электроподпись, требование.

Чтобы узнать больше о том, как мы предоставляем поддержку Cloud HSM, пожалуйста, vпосетите нашу специальную страницу.

Заказ аттестации и сертификатов

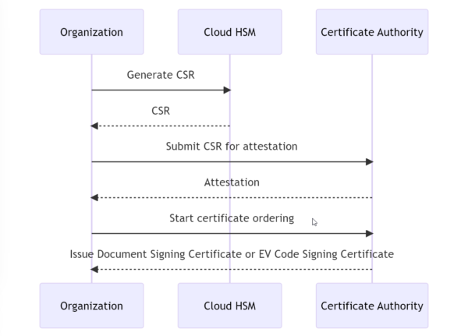

Поскольку облачный HSM не эксплуатируется и не управляется центром сертификации, необходимо соблюдать точные протоколы для обеспечения безопасного создания и хранения закрытых ключей. Хотя некоторые предложения облачного HSM могут предоставлять готовую процедуру для создания доказательства аттестации ключей для пар ключей заказа сертификата, существуют предложения облачного HSM, которые не предоставляют такую возможность. Тем не менее, по-прежнему можно подтвердить правильность создания и хранения ключей с помощью процедуры аттестации и проверки вручную. Давайте пройдемся по основным шагам:

Критерии аттестации: Чтобы обеспечить безопасное создание и хранение закрытых ключей в HSM, специалист по кибербезопасности с соответствующей квалификацией должен выступать в качестве аудитора процесса генерации ключей и подтверждать (отсюда и термин «аттестация»), что пара ключей была сгенерирована и хранится. совместимым способом на совместимом устройстве HSM. В случае с SSL.com услуги аттестации могут предоставляться для упомянутых выше облачных служб HSM. Процесс аттестации обычно заканчивается созданием запроса на подпись сертификата (CSR) и отправить его на SSL.com для проверки, после чего CSR используется для создания заказанного сертификата.

Заказ сертификата: Организации могут начать процедуру заказа сертификата после проверки создания и хранения закрытого ключа. Сертифицированный CSR передается в центр сертификации, который выдает сертификат подписи документа, сертификат подписи кода OV или EV.

Для получения дополнительной информации о заказе сертификата и изучении вариантов посетите нашу страницу заказа сертификата по следующему URL-адресу: Заказ сертификата SSL.com.

Форма запроса на обслуживание Cloud HSM

Если вы хотите заказать цифровые сертификаты и просмотреть индивидуальные ценовые уровни для установки в поддерживаемом облачном HSM (AWS CloudHSM, Google Cloud Platform Cloud HSM или Azure Dedicated HSM), заполните и отправьте форму ниже. После того, как мы получим ваш запрос, сотрудник SSL.com свяжется с вами и предоставит более подробную информацию о процессе заказа и сертификации.