Detaljer om aktuella webbläsarprogram för kontroll av återkallningsstatus för SSL /TLS certifikat, inklusive ett webbläsartest.

Beskrivning

Kontrollera återkallningsstatus för SSL /TLS certifikat presenterade av HTTPS webbplatser är ett pågående problem inom webbsäkerhet. Om inte en server är konfigurerad för användning OCSP häftning, online återkallande av webbläsare är både långsam och integritetsskadlig. Eftersom OCSP-frågor på nätet misslyckas så ofta och är omöjliga i vissa situationer (t.ex. med fångna portaler), implementerar webbläsare i allmänhet OCSP-kontroll i "soft-fail" -läge, vilket gör det ineffektivt för att avskräcka en bestämd angripare. (För en mer fullständig historia om denna fråga, läs SSL.coms artikel, Optimering av sidbelastning: OCSP-häftning).

Av dessa skäl har webbläsare implementerat en rad lösningar för att minska eller eliminera behovet av online-återkallande. De exakta detaljerna varierar mellan leverantörer, men dessa lösningar innebär vanligtvis att skörda listor över återkallade certifikat från certifikatmyndigheter (CA) och skjuta dem till webbläsare.

Den här artikeln ger sammanfattningar på hög nivå av de valideringskontrollstrategier som används av stora skrivbordswebbläsare (krom, firefox, Safarioch kant), och jämför svar från dessa webbläsare med ett visst exempel återkallade certifikat värd av SSL.com.

Google Chrome

Chrome förlitar sig CRL -uppsättningar för återkallande. En CRLSet är helt enkelt en lista med återkallade certifikat som skjuts till webbläsaren som en programuppdatering. Enligt Chromium Projects webbplats, de processer som Google genererar CRLSets är äganderätt, men också det

CRLSets ... är främst ett sätt genom vilket Chrome snabbt kan blockera certifikat i nödsituationer. Som en sekundär funktion kan de också innehålla ett antal återkallelser utan nödsituationer. Dessa senare återkallelser erhålls genom genomsökning av CRL: er som publiceras av CA: er.

Ovanstående uttalande indikerar att åtminstone några lågprioriterade återkallade certifikat för slutföretag kan hamna i CRLSets, men att de är en sekundär övervägande.

Du kan kontrollera CRLSet-versionen som för närvarande är installerad i en instans av Chrome genom att navigera till chrome://components/:

opera://components. Som påpekas nedan, den nuvarande versionen av Microsofts Edge-webbläsare är också baserad på Chromium och använder CRLSets.Det är för närvarande inte möjligt att direkt konfigurera Chrome för att utföra online-certifikatets giltighetsfrågor. Beroende på operativsystem kan dessa kontroller emellertid utföras av det underliggande certifikatbiblioteket som används av operativsystemet. (Som framgår nedan i resultaten från begränsade webbläsartester fann vi att installationer av Chrome med samma versionsnummer och CRLSet faktiskt svarade på två återkallade certifikat annorlunda på Windows kontra macOS.)

Mozilla Firefox

Liksom Google har Mozilla en centraliserad lista över återkallade certifikat, kallad OneCRL. OneCRL är en lista över mellanliggande certifikat som har återkallats av certifikatutfärdare i Mozillas rotprogram och skickas till Firefox-användare i programuppdateringar. När det gäller slutenhetscertifikat, Mozillas återkallande plan konstaterar att ”i framtiden, när den första implementeringen fungerar, kan vi titta på att täcka EE-certifikat med OneCRL, och eventuellt inledningsvis fokusera på specifika klasser (t.ex. EV-certifikat).”

OneCRL kan laddas ner som ett JSON-objekt här., eller ses som en webbsida på crt.sh.

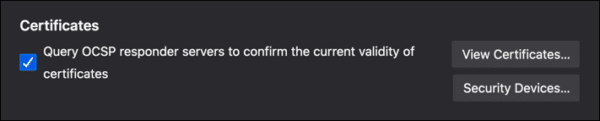

Till skillnad från Chrome frågar Firefoxs standardinställningar också OCSP-svarare för att bekräfta giltigheten av SSL /TLS certifikat. (Du kan ändra den här inställningen i Firefox säkerhetsinställningar.)

Men eftersom OCSP-frågeställningar är så vanliga implementerar Firefox (som andra webbläsare) en policy för "soft-fail". Om du vill kan du kräva strikt OCSP-kontroll genom att navigera till about:config och växla security.OCSP.require till true.

Apple Safari

Apples nuvarande tillvägagångssätt för återkallelse täcks av Bailey Basile i sitt WWDC-samtal 2017, Dina appar och utvecklande nätverkssäkerhetsstandarder. Apple samlar in information om återkallande av certifikat från de certifikatutfärdare som är betrodda på sina enheter och samlar allt i ett enda paket som periodvis hämtas av Apples klientprogramvara (låter som en bekant plan ännu?).

När ett klientprogram stöter på ett certifikat som visas i Apples lista utför det en OCSP-kontroll för att bekräfta att certifikatet faktiskt återkallas (såvida inte servern ger ett häftat OCSP-svar). Observera att online-OCSP-kontroller endast görs om certifikat som Apple redan anser är återkallade. certifikat som inte är listade i paketet som hämtats från Apple kontrolleras inte.

En länk till Apples återkallningslista och kod för att analysera den finns tillgänglig här..

Microsoft Edge

Windows har en lista med återkallade eller på annat sätt svartlistade certifikat i en fil som heter disallowedcert.stl. Detta blogginlägg ger information om hur du dumpar filens innehåll med PowerShell. crt.sh ger också information om huruvida ett visst certifikat är listat i disallowedcert.stl.

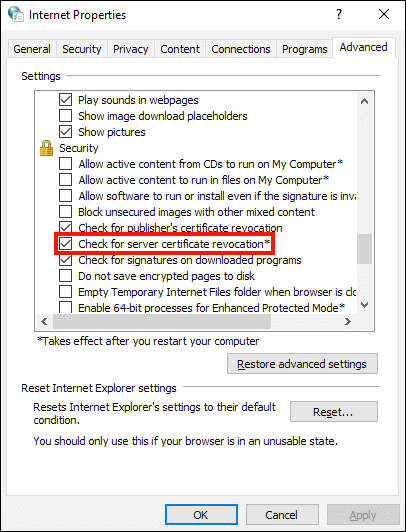

Precis som Firefox är Windows inställt på att kontrollera om certifikat återkallas som standard. Denna inställning kan visas och ändras i Internet-egenskaper kontrollpanel:

Den nuvarande (Chromium-baserade) versionen av Edge, som Chrome, förlitar sig dock på CRLSets för återkallningskontroll och framgår av våra tester nedan att vara oberoende av inställningar för återkallningskontroll i Internetegenskaper. (Notera: I en tidigare version av dessa tester, gjorda i september 2019, Internet Explorer och en pre-Chromium-version av Edge gjorde följ dessa inställningar i Internetegenskaper.)

Variation mellan webbläsare

Eftersom SSL.com upprätthåller en grupp webbservrar som är värd för återkallade certifikat, bestämde vi oss för att testa dem mot en rad stationära webbläsare. Detta lilla, inte väldigt vetenskapliga test genomfördes den 23 februari 2020. De använda webbläsarna var:

- Chrome 88.0.4324.182, CRL Ställ in version 6444 (macOS 10.15.7)

- Chrome 88.0.4324.182, CRL Ställ in version 6444 (Windows 10 Pro)

- Edge 88.0.705.74, CRL Ställ in version 6444 (Windows 10 Enterprise)

- Firefox 86.0 - OCSP-frågor på (macOS 10.15.7)

- Firefox 86.0 - OCSP-frågor av (macOS 10.15.7)

- Safari 14.0.3 (macOS 10.15.1)

Dessutom testade vi Chrome och Edge i Windows med onlineåterkallningskontroll inaktiverad i kontrollpanelen för Internetegenskaper och (för Chrome, Firefox och Edge) kontrollerade om det aktuella certifikatet listades som återkallat med ett visst webbläsarprogram i crt.sh.

| Chrome (macOS) | Chrome (Windows) | Edge (Windows) | Firefox (Mac) (OCSP på) | Firefox (Mac) (OCSP av) | Safari (Mac) | |

|---|---|---|---|---|---|---|

| återkallade-rsa-dv.ssl.com | återkallats | Inte återkallas | Inte återkallas | återkallats | Inte återkallas | återkallats |

| återkallade-rsa-ev.ssl.com | återkallats | återkallats | återkallats | återkallats | Inte återkallas | återkallats |

| återkallad-ecc-dv.ssl.com | återkallats | Inte återkallas | Inte återkallas | återkallats | Inte återkallas | återkallats |

| återkallade-ecc-ev.ssl.com | återkallats | återkallats | återkallats | återkallats | Inte återkallas | återkallats |

Diskussion om resultat

Krom: I Windows visade Chrome felaktigt två av de återkallade certifikaten (återkallade-rsa-dv.ssl.com och återkallad-ecc-dv.ssl.com) som giltiga och de andra som återkallas. Inaktivering av valideringskontroll i OS ändrade inte detta svar. Intressant nog visades inget av de fyra certifikaten som återkallade i CRLSet i crt.sh vid tidpunkten för testet, vilket föreslår ytterligare frågor om Chromes återkallningsprocesser. På macOS visade Chrome korrekt alla fyra certifikat som återkallade, vilket illustrerar plattformsbaserade skillnader i Chromes beteende.

Kant: Den nuvarande (Chromium-baserade) versionen av Edge speglade Chrome återkallade-rsa-dv.ssl.com och återkallad-ecc-dv.ssl.com som giltig. Precis som Chrome visade Edge samma resultat oavsett om valideringskontroll var aktiverad i operativsystemet. Ingen av de fyra certifikaten visades som listad i disallowedcert.stl on crt.sh.

firefox: Som man kan förvänta sig av OneCRL: s uttalade fokus på mellancertifikat, kände Firefox bara till alla fyra certifikat som återkallades med OCSP-frågor aktiverade i webbläsarens inställningar, men accepterade alla fyra som giltiga om OCSP-frågor inaktiverades. (Notera: Alla fyra av dessa återkallade certifikat för slutföretag utfärdades från giltiga, icke återkallade mellanprodukter.) Liksom med Chrome, crt.sh visar inget av certifikaten som återkallas i OneCRL.

Safari: Safari på macOS kände igen alla fyra certifikat korrekt som återkallade. crt.sh visar inte Apple-återkallande information, och vi kontrollerade inte om dessa specifika certifikat listas som återkallade av Apple.

Slutsats

Resultaten verkar indikera att återkallande fortfarande är ett problem för webbläsare på stationära datorer (mobila enheter representerar en helt annan värld, men det är ett ämne för en annan artikel). Aktivera (långsam, osäker) online OCSP-kontroll var nödvändig för att känna igen certifikat som återkallades i Firefox, medan Chrome och Edge inte kunde känna igen två återkallade certifikat i Windows, oavsett om återkallelsekontroll var aktiverat i OS.

För webbplatsägare verkar det klokt att anta att de olika webbläsarprogrammen är inriktade på högprioriterade / nödsituationer som återkallas rot- och mellanliggande CA-certifikat, och att återkallelser av slutföretagscertifikat för trädgårdsvarianter troligen kommer att passera obemärkt för ett obestämd tid. Av detta skäl genomförande OCSP häftning och måste häfta verkar vara det mest privata, säkra och effektiva sättet att säkerställa att slutanvändare får korrekt information om återkallande av slutföretagscertifikat.

SSL.com erbjuder ett brett utbud av SSL /TLS servercertifikat för HTTPS-webbplatser.