Digitala certifikat från SSL.com kan vara en viktig del av en vårdorganisations planer för HIPAA-kompatibel e-post, autentisering och webbplatser.

HIPAA Brott och straff

US Health Insurance Portability and Accountability Act (HIPAA), som ursprungligen antogs 1996, skyddar säkerheten och integriteten för patienternas elektroniska skyddade hälsoinformation (även känd som PHI eller ePHI). HIPAA-efterlevnad verkställs av Office for Civil Rights (OCR) vid US Department of Health and Human Services (DHS).

För 2020, juridisk journalist Steve Alder rapporter på HIPAA Journal att 642 storskaliga dataintrång rapporterades av vårdinstitutioner, inklusive vårdgivare och vårdkontroller. Denna statistik är 25% större jämfört med 2019 som i sig redan var ett rekordår.

Jämfört med år 2020 har dataintrång i hälso- och sjukvården tredubblats sedan 2010 och fördubblats sedan 2014. Därför har dataintrången ökat med 25% per år. Sammantaget har häpnadsväckande 78 miljoner sjukvårdsrekord brutits mellan 2009-2020.

Största orsakerna till dataintrång i vården 2020

Smakämnen fem huvudorsaker av dataintrång i vården 2020 var identifierade: hackning/IT -incident (26.9 miljoner register bryts), obehörig åtkomst/avslöjande (787,015 XNUMX rekord har brutit), stöld (806,552 XNUMX rekord har brutit), felaktigt bortskaffande (584,980 XNUMX rekord har brutit) och förlust (169,509 XNUMX register har brutits).

Det är uppenbart att cybersäkerhetsattacker utgjorde den största anledningen till att sjukvårdsdata stulits. Cyberattackerna inkluderade alltför vanligt nätfiske, sändning av skadlig kod, utnyttjande av sårbarheter och ransomware.

Under de senare månaderna av 2020 ökade antalet ransomware betydligt. Kontrollpunkt rapporterade att sjukvården var den mest riktade branschen, av ransomware -angripare, i oktober 2020. Ryuk -ransomware -gänget var en av de mest ökända den månaden. De tog ut datorsystemen från Sky Lakes Medical Center och tvingade läkare att ta till handstil för att dokumentera patientinformation. De attackerade också University of Vermont Health Network där upp till 20 medicinska anläggningar utsattes för offer.

Det teoretiseras också att Ryuk var ansvarig för ransomware -attacken mot Universal Health Services (UHS) som har 400 sjukhus i USA och årligen vänder sig till miljontals patienter. UHS är beräknad att ha förlorat 67 miljoner dollar för skador inklusive förlorade intäkter på grund av att ambulanser omdirigeras till andra sjukhus, mer än 2 månaders försening i faktureringsförfaranden och gigantiska kostnader för att fixa sina system.

Mellan oktober och september 2020 observerades en alarmerande ökning av ransomware -attacker med 71%. Ransomware -fall år 2020 omfattade flera av de mest skadliga cyberattackerna som inträffade mot sjukvårdsorganisationer det året. I många av dessa attacker stängdes systemet av i många veckor och som ett resultat drabbades patienttjänsterna kraftigt.

Digitala certifikat för informationsskydd och autentisering

HIPAA: s avsnitt om tekniska skyddsåtgärder klargör att patienternas PHI måste skyddas av vårdgivare när de överförs via ett datanätverk eller i vila. Relevanta regler inkluderar (men är inte begränsade till):

164.312 (a) (2) (iv): Kryptering och dekryptering (adresserbar). Implementera en mekanism för att kryptera och dekryptera elektronisk skyddad hälsoinformation.

164.312 (c) (1): Standard: Integritet. Implementera policyer och förfaranden för att skydda elektronisk skyddad hälsoinformation från felaktig förändring eller förstörelse.

164.312 (d): Standard: Person- eller entitetsautentisering. Implementera förfaranden för att verifiera att en person eller enhet som söker tillgång till elektronisk skyddad hälsoinformation är den som anspråk på.

164.312 (e) (1): Standard: överföringssäkerhet. Implementera tekniska säkerhetsåtgärder för att skydda mot obehörig åtkomst till elektronisk skyddad hälsoinformation som överförs via ett elektroniskt kommunikationsnät.

Eftersom det var tänkt att vara "framtidssäkert" stavar HIPAA inte exakt den teknik som måste användas för att skydda PHI. Idag erbjuder digitala certifikat som erbjuds av offentligt betrodda certifikatmyndigheter (CA), som SSL.com, en bra lösning för att säkerställa kryptering, autentisering och integritet för digital kommunikation.

Vi kommer att täcka tre viktiga tillämpningar av digitala certifikat för HIPAA-kompatibel kommunikation här: S/MIME certifikat för säker e-post, certifikatbaserad klientautentisering och SSL /TLS certifikat för att skydda webbplatser och webbapplikationer. Vi diskuterar också hur SSL.coms avancerade verktyg för certifikathantering kan hjälpa dig att planera och bibehålla täckningen för hela din organisation och hålla dina certifikat uppdaterade.

S/MIME E-post- och klientautentisering för HIPAA-efterlevnad

E-post har använts för kommunikation via datanätverk sedan början av 1970-talet och är osäkert som standard. E-post baseras på klartextprotokoll, ger inget sätt att säkerställa integriteten i meddelanden och innehåller ingen mekanism för robust autentisering. S/MIME (Secure / Multipurpose Internet Mail Extensions) certifikat från SSL.com kan lösa dessa problem genom att säkerställa kryptering, autentisering och integritet för din organisations e-post:

- kryptering: S/MIME ger robust end-to-end-kryptering så att meddelanden inte kan fångas upp och läsas under transport. Till exempel, S/MIME kan skydda meddelanden som skickas över internet, mellan kontor eller organisationer och utanför företagets brandväggar.

- S/MIME kryptering är aysmmetrisk, med båda offentliga och privata nycklar. Alla med en mottagares offentlig nyckel kan skicka ett krypterat meddelande till dem, men endast en person som motsvarar motsvarande privat nyckel kan dekryptera och läsa den. Därför är det säkert att distribuera offentliga nycklar både inom och utanför en organisation, medan privata nycklar måste hållas säkra.

- Authentication: Varje S/MIME e-postmeddelandet signeras med en unik privat nyckel associerad med e-postadressen (och eventuellt den enskilda personen och / eller organisationen) som skickade det. Eftersom avsändarens identitet har verifierats av en betrodd tredjeparts CA - som SSL.com - och bunden till den här hemliga nyckeln, är mottagarna säkra på avsändarens sanna identitet.

- Integritet: Varje undertecknat S/MIME e-postmeddelandet innehåller ett krypterat hash (en typ av digitalt "fingeravtryck" eller kontrollsumma) av meddelandets innehåll som oberoende kan beräknas och bekräftas av mottagarens e-postprogramvara. Om ett meddelande på något sätt fångas upp och ändras (även med ett tecken) kommer det beräknade hashvärdet inte att matcha den digitala signaturen. Detta innebär att mottagare av digitalt signerad e-post kan vara säkra på ett meddelandes integritet.

Eftersom en betrodd digital signatur säkerställer e-postens äkthet och integritet, S/MIME ger lagligt icke förkastande för e-postmeddelanden; det är svårt för en avsändare att på ett troligt sätt förneka att de skickade det exakta meddelandet.

HIPAA-efterlevnad för e-post i transit och i vila

S/MIME certifikat från SSL.com kan tillhandahålla HIPAA-överensstämmelse för en organisations e-post under transport eller i vila:

- I transit: Integriteten och äktheten av S/MIME e-post säkerställs av en unik, pålitlig digital signatur. End-to-end-kryptering säkerställer att meddelanden inte kan läsas av en tredje part när de överförs via osäkra nätverk (t.ex. internet).

- I vila: S/MIME kryptering säkerställer att endast någon som har mottagarens privata nyckel kan dekryptera och läsa meddelanden krypterade med sin offentliga nyckel. Krypterad e-post stulen i dataintrång eller på annat sätt äventyras är värdelös för angripare utan åtkomst till dessa nycklar.

Klientautentisering

Alla S/MIME certifikat utfärdade av SSL.com inkluderar klientautentisering. Klientautentiseringscertifikat kan användas som en autentiseringsfaktor för åtkomst till skyddade nätverksresurser, såsom VPN och webbapplikationer där patientens PHI hanteras. Därför, S/MIME och klientcertifikat från SSL.com kan distribueras till personalen som en enhetlig lösning för:

- Autentisering för åtkomst till skyddad hälsoinformation.

- Kryptering, autentisering och integritet av e-post under transport eller i vila.

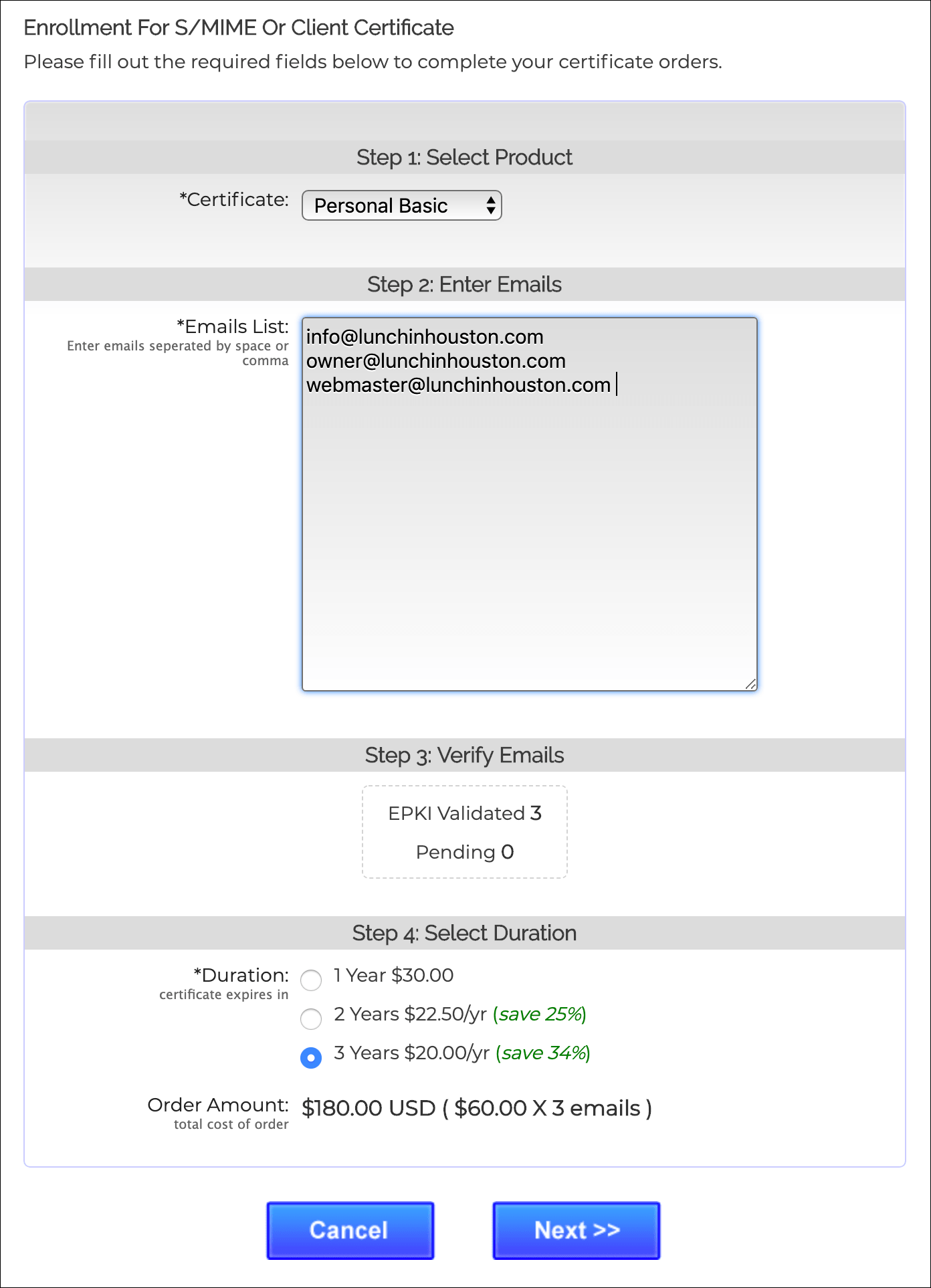

Bulk S/MIME Certifikatregistrering

Använda S/MIME certifikat för HIPAA-efterlevnad kräver en plan för att utfärda certifikat till all personal som arbetar med PHI och hanterar dessa certifikat över tiden. Anställda kommer och går, certifikat löper ut och certifikat kan behöva vara återkallats av olika skäl, inklusive kompromiss med privata nycklar.

Vårdgivare kan enkelt fråga S/MIME certifikat i bulk från SSL.coms avancerade kundkonto portal. Dessa certifikat kan hanteras, förnyas och återkallas vid behov.

Organisationer som behöver ett stort antal certifikat kan också dra nytta av grossistrabatter på upp till 65% genom att delta i SSL.com Återförsäljar- och volymköpsprogram.

SSL /TLS för webbplatsens säkerhet

2021, alla webbplatser bör skyddas med en SSL /TLS certifikat och använd HTTPS-protokoll, men det är ett absolut måste för alla webbplatser eller webbapplikationer som krävs för att vara HIPAA-kompatibla. Tycka om S/MIME för e-post, SSL /TLS protokollet ger kryptering, äkthet och integritet för webbplatser:

- All kommunikation mellan en webbplats skyddad med en korrekt konfigurerad SSL /TLS certifikat och en webbläsare är säkert krypterad.

- Smakämnen identitet på en HTTPS-webbplats som presenterar ett giltigt certifikat undertecknat av en offentligt betrodd CA kommer att accepteras av webbläsare och göras tillgänglig för användarna.

- Beroende på valideringsnivå vald av ägaren, en webbplats SSL /TLS certifikat kan helt enkelt indikera att ett certifikatutfärdare har bekräftat kontrollen av en webbplats av certifikatansökaren, eller det kan innehålla detaljerad information om enheten som driver webbplatsen, till exempel ett företag eller en annan organisation.

- För maximalt förtroende kanske vårdorganisationer vill investera i Hög säkerhet (OV) or Extended Validation (EV) certifikat, vilket ger användarbevis.

- Dokument - såsom webbsidor - från en HTTPS-webbplats skyddad av en SSL /TLS certifikat har sina integritet garanteras av en krypterad hash som ingår i den digitala signaturen, som beräknas oberoende av webbläsaren innan den litar på dokumentet. Uppgifterna kan inte fångas upp och ändras av en skadlig tredje part under transport utan att webbläsaren upptäcker felet och varnar användaren.

Utgångspåminnelser och automatisering

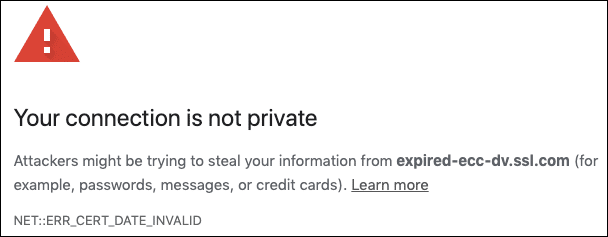

Alla certifikat har ett utgångsdatum, varefter klienten inte litar på dem. För offentligt betrodda SSL /TLS, är den maximala certifikatlivslängden för närvarande 398 DAYS. Om du låter en webbplats SSL /TLS certifikatet upphör, kommer webbläsarna inte längre att lita på det:

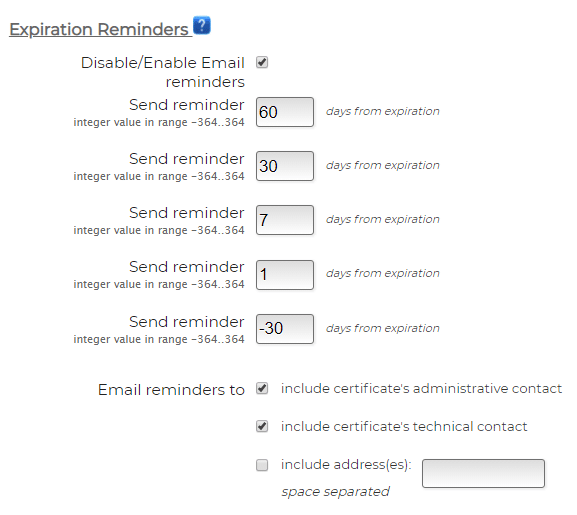

Det kan vara svårt att hålla koll på utgångna certifikat och hålla dem uppdaterade, och nuvarande certifikat är avgörande för att upprätthålla säkra, HIPAA-kompatibla webbplatser. SSL.com erbjuder flera kraftfulla alternativ för att se till att dina certifikat är uppdaterade:

- Utgångspåminnelser: SSL.com tillhandahåller konfigurerbara meddelanden för att påminna dig när det är dags för ett certifikat att förnyas. Detta är ett utmärkt alternativ för organisationer med ett litet antal certifikat eller i situationer där automatisering är obekväm eller omöjlig på grund av tekniska begränsningar.

- Skript och automatisering: Organisationer kan skapa anpassade skript som använder SSL.coms RESTful SWS API eller industristandarden ACME-protokoll att automatisera SSL /TLS certifikatförnyelse, vilket eliminerar behovet av påminnelser. Automation är särskilt viktigt om en organisation har ett stort antal servrar och certifikat att underhålla.

SSL.com erbjuder ett brett utbud av SSL /TLS servercertifikat för HTTPS-webbplatser, inklusive:

Slutsats

Vi hoppas att det här inlägget har hjälpt dig att förstå hur digitala certifikat kan vara en del av din organisations plan för HIPAA-efterlevnad och hur SSL.coms avancerade hanteringsverktyg kan hjälpa dig att se till att din organisation är skyddad och uppdaterad.

Om du har några frågor om att köpa certifikat för din organisation speciellt för massutgivning av S/MIME Certifikat, vänligen kontakta SSL.com:s företagssäljteam via formuläret nedan. Du kan också kontakta SSL.com support via e-post på Support@SSL.com, via telefon på 1-877-SSL-SECUREeller genom att klicka på chattlänken längst ned till höger på den här sidan.

Och som alltid tack för att du besöker SSL.com, där vi tror a säkrare internet är ett bättre internet!

Kontakta SSL.com Enterprise Sales