Hotet om Ransomware har hotat ett bra tag nu, men hotet nådde en ny höjd med den senaste Darkside-attacken mot Colonial Pipeline.

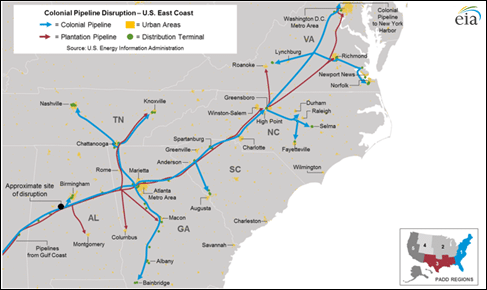

Attacken, som var den största kända ransomware-attacken mot infrastruktur i USA, stängde av gasledningen och slog ut hälften av östra kustens gasförsörjning, vilket utlöste en höjning av bensinpriserna och en våg av panikköp i maj.

Det kan ha varit den mest synliga ransomware-attacken i år, men det är långt ifrån ensam - experter som studerar ämnet uppskattar att sådana attacker kostar miljarder världen över. Eftersom försäkringsbolagen alltmer osannolikt kommer att tillgodose angriparnas krav och officiella motlöshet att göra ransomware-betalningar, måste företag, organisationer och individer öka sitt försvar mot it-brottslighet.

Än sen då is Ransomware? Denna artikel kommer att förklara vad det är, vad det gör och hur man bäst kan förhindra vad som har blivit ett ihållande och ökande hot mot cybersäkerhet.

Vad är Ransomware?

Precis som lösenanteckningarna i filmerna är ransomware en attack som håller data som gisslan för att uppfylla kraven. Med tiden har dessa attacker fokuserat mindre på att ta bort åtkomst till data för att hota att dela känslig information som för många företag bokstavligen är värd miljoner. Enligt en rapport från ZDNet, IBM har funnit en övergång till att rikta sig till tillverkningsföretag, professionella tjänster och regeringen. Och metoden för attacker har flyttat till en mix som inkluderar utpressning. Om mål inte betalar för åtkomst hotas de också att känslig information släpps.

Och på grund av en dödlig kombination som inkluderar mer samhällelig tillit till teknik och utseendet på kryptovaluta ökar attackerna. En rapport från forbes nyligen vidarebefordrade att 2021 kommer en ransomware-attack att äga rum var 11: e sekund, med kostnaden för dessa attacker förväntas hamna på 20 miljarder dollar. Brenda R. Sharton, rapporterar för Harvard Business Review lyckas komma över den häpnadsväckande ökningen av lösenattacker under de senaste par åren och skriver: ”Vi såg fler attacker av alla slag, men rubriken för 2020 var lösenattacker, som ökade med 150% jämfört med föregående år. Beloppet som betalats av offren för dessa attacker ökade mer än 300% år 2020. ”

Ransomware blomstrar — så mycket att attack-”kit” nu släpps till dem som vill bryta sig in i cyberbrott. Ransomware as a service (RaaS) har blivit allt populärare. Som CrowdStrike förklarar, det erbjuds som en prenumerationstjänst, med licensavgifter och vinstdelning, precis som ett legitimt företag.

Tillbaka till den Colonial Pipeline-attacken, som orsakade att mer än 5,000 XNUMX mil gasledningar stängdes av, VD för företaget har avslöjat att det inträffade på grund av en tillsyn. Han berättade för en senatskommitté att hackare fick tillgång genom ett gammalt virtuellt privat nätverk som företaget trodde var felaktigt. A CNN-artikel från 4 juni 2021 avslöjar att ett enda komprometterat lösenord var allt som krävdes för att få tillgång till detta nätverk.

Även om det är långt ifrån ensamt när det gäller påverkan på fysisk infrastruktur - sjukhus, regeringar och poliser har alla varit offer för attacker - har säkerhetsbrottet vid rörledningen tydligen fungerat som ett skrikande väckarklocka till Biden Administration. Men medan vi väntar på att de låser in den nationella säkerheten finns det åtgärder som kan vidtas av företag och privatpersoner för att vara säkra.

Hur får ransomware-angripare tillgång? Hur kan de stoppas?

Generellt sett, trots att ransomware är det "senaste" hotet mot din säkerhet, förblir förebyggande av attacker ungefär detsamma som med all skadlig kod. Skadlig programvara kan inte få tillgång till dina filer utan åtkomst till ditt system, så ladda ner, öppna eller installera aldrig filer från e-post eller online utan att känna till källan.

Det finns några allmänna tips för att förhindra ransomware, som du kan hitta online. Vi har sammanfattat grunderna från Carnegie Mellon University Software Engineering Institute guide till bästa metoder för förebyggande och svar på ransomware:

- Säkerhetskopiera dina data, offline och helst utanför webbplatsen.

- Undvik misstänkta nedladdningar, oönskade e-postmeddelanden etc.

- Håll programvara korrigerad, underhållen och uppdaterad.

- Begränsa exekvering av kod.

- Begränsa administrativ åtkomst.

- Inaktivera sårbara protokoll.

- Utbilda dina anställda.

Att känna till dessa bästa metoder är avgörande och blir mer varje år. Inte bara har hotet om attacker ökat i antal och svårighetsgrad, försäkringsbolag och tillsynsmyndigheter blir också mer säkerhetsinriktade. Företagen har publicerat sina egna guider för bästa praxis som avråder från att betala lösen - och många företag håller sig till dessa regler själva. Det betyder att dessa försäkringsbolag är mindre benägna att betala ut lösen som krävs av sina kunder. Som Mörkläsning rapporterar om denna trend, "Tiden med att företag med säkerhet kan flytta cyberrisk till försäkringsbolag kan komma att upphöra."

Förutom att försäkringsbolagen ökar trycket på kunderna för att öka deras säkerhet och förhindra ransomware-attacker, tar regeringen en allt hårdare linje mot blivande offer också. Som rapporterats i Kullenhar federala tjänstemän lekt med tanken på att göra utbetalningar av ransomware olagliga. Det kanske låter lite tufft, men resonemanget bakom den tänkta lagstiftningen är att det saknas säkerhet och öppenhet mot ett hot som vissa oroar kan stoppa landets ekonomi död i sina spår.

Om detta uppmuntrar dig till handling eller om du ansvarar för mer än bara dig själv kanske du vill titta på några av de mer detaljerade rapporter som finns tillgängliga online. Som utgångspunkt har Cybersecurity & Infrastructure Security Agency publicerat bästa praxis för förebyggande åtgärder och en checklista för svar på deras webbplats. (Byrån har också vägledning och resurser tillgänglig online.) Dessutom Institutet för säkerhet och teknik har publicerat en rapport om att bekämpa ransomware, en sammanställning av rekommendationer från deras Ransomware Task Force.

Bekämpa ransomware med digitala certifikat

Som en del av god säkerhetshygien, digitala certifikat från offentligt betrodda certifikatmyndigheter (SSL) som SSL.com kan hjälpa till att bekämpa vissa vanliga vektorer för ransomware och andra typer av skadlig kod.

Signerad och krypterad S/MIME E-postadress

E-post är en av de vanligaste leveransmetoderna för ransomware, och nätfiskeattacker kan också användas för att skaffa referenser och få administrativa behörigheter på datorer och nätverk. Använda S/MIME protokoll att skriva och kryptera e-post kan hjälpa. S/MIME kan fungera som felsäker för att hålla företagets e-postmeddelanden säkra, för även utbildade anställda kan göra misstag:

- Bra: Lär personalen att inte klicka på länkar eller öppna bilagor i oönskad e-post.

- Bättre: Utbilda personalen och använd digitalt signerad och krypterad e-post för att säkerställa e-postautentitet och förhindra nätfiske, snooping och manipulering av meddelanden.

S/MIME ingår i alla SSL.com E-post-, klient- och dokumentsigneringscertifikat.

Kundcertifikat och ömsesidigt TLS

Lösenord kan stulas via nätfiske eller socialteknik eller sprickas med brute force-metoder. Ytterligare identifieringsfaktorer kan hjälpa till. Ömsesidig TLS med klientcertifikat kan hjälpa till att autentisera användare, nätverksdatorer och IoT-enheter (vi har bloggat om hur detta fungerar tidigare.) Kommer du ihåg det komprometterade lösenordet som gav angriparna tillgång till Colonial Pipelines nedlagda VPN? Att använda klientcertifikat som en ytterligare autentiseringsfaktor skulle ha förhindrat det.

Klientautentisering ingår i alla SSL.com E-post-, klient- och dokumentsigneringscertifikat. Ömsesidig TLS lösningar för Internet av saker (IoT) är också tillgängliga från SSL.com.

Kodsignering

Kodsigneringscertifikat försäkra dina kunder att mjukvaran verkligen kommer från dig och är fri från skadlig kod och ofta också krävs för att följa OS-plattformspolicyer. (Till exempel en EV-kodsigneringscertifikat är ett absolut krav för distribution av Windows 10-kärnlägesdrivrutiner.)

Som programvarukund bör du också insistera på att installera signerad programvara. Och klicka aldrig på säkerhetsfel och varningar för att installera programvara utan en giltig digital signatur.

SSL.com erbjuder båda standard (OV / IV) kodsignering och Utökad validering (EV) kodsignering certifikat.

SSL.com skanning av skadlig programvara

Malware Scan är en ny tjänst som erbjuds av SSL.com till programvaruutvecklare som använder kodsigneringscertifikat för att säkerställa att koden är fri från skadlig kod innan den signeras.

Malware Scan lägger till ett extra lager av försvar till kodsigneringscertifikat. Om skadlig kod upptäcks i koden förhindras signeringen omedelbart från att genomföras och användaren informeras så att förebyggande åtgärder kan vidtas. Mjukvaruutvecklare, utgivare och distributörer kan införliva automatisk skadlig programvara och kodsignering i CI/CD-miljöerna.

Läs mer om SSL.com Malware Scan genom att besöka den här artikeln: Hur man använder Pre-Signing Malware Scan med SSL.com eSigner.

SSL /TLS

Okrypterad HTTP är löjligt osäker, och det finns ingen anledning att använda den alls på webben 2021. Det går dubbelt för alla webbplatser som dina kunder eller anställda använder för att handla eller få tillgång till företagets resurser, vilket potentiellt exponerar inloggningsuppgifter eller annan känslig information för angripare. Åtminstone bör varje webbplats innehålla ett domänvaliderat (DV) certifikat. Extended Validated (EV) och Organization Validated (OV, även känd som hög säkerhet) SSL /TLS certifikat låter användarna veta vem som driver webbplatsen de besöker och laddar ner filer från.

SSL.com erbjuder ett brett utbud av SSL /TLS servercertifikat för HTTPS-webbplatser.

Slutsats

Ransomware är ett skrämmande hot mot nationell och personlig säkerhet, men det är ingen ursäkt för att undvika ämnet. Genom att beväpna dig med kunskap och bekanta dig med bästa praxis för säkerhet vidtar du åtgärder för att se till att attacker håller sig långt borta från dina enheter och data. Vi hoppas att den här artikeln har hjälpt till att göra ett förvirrande, skrämmande ämne lite lättare att förstå.