Zero Trust Architecture (ZTA) har gjort mycket buller i cybersäkerhetsvärlden, till stor del på grund av en ny verkställande order utfärdad av USA: s president Joseph Biden. I denna ordning nämns Zero Trust Architecture som en av de bästa metoderna för att modernisera den federala regeringens cybersäkerhet.

Vad är Zero Trust Architecture?

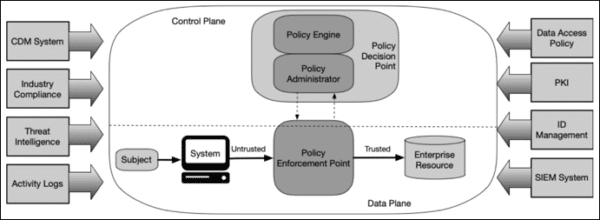

Så vad är "Zero Trust Architecture" eller ZTA? Kort sagt är det en metod för att utforma cybersäkerhetsinfrastrukturen i en organisations nätverk baserat på säkerhetsmodellen Zero Trust. I sin kärna arbetar Zero Trust på principen att det inte ges något implicit tillit till någon del av ett nätverk. Eller i lekmanns ordalag borde en organisation inte lita på någon begäran utan verifiering, oavsett om begäran kommer från insidan eller utanför dess omkrets. Zero Trust-modellen utvecklades i ett försök att mildra det potentiella hotet mot attacker på ett nätverk och öka dess säkerhetsställning.

Nätverkssäkerhet handlar i allmänhet om åtkomst. Att få tillgång till en resurs kräver att alla användare bevisar sin identitet genom att visa referenser och därmed få förtroendet hos nätverket. Den traditionella säkerhetsmetoden "slott och vallgrav" är beroende av att man inrättar perimeterförsvar där dessa referenser kontrolleras och när de väl validerats beviljas åtkomst. Denna praxis skapar dock potentiella säkerhetshot. Till exempel kan en enda kompromisspunkt, till exempel en server med föråldrad, äldre programvara, vara en bakdörr för hela nätverket. Som beskrivs i SSL.coms senaste inlägg, Förhindra Ransomware-attacker med digitala certifikat, det här är ganska mycket exakt vad som hände i den senaste Darkside-attacken mot Colonial Pipeline:

Företagets VD har avslöjat att [attacken] inträffade på grund av en tillsyn. Han berättade för en senatskommitté att hackare fick tillgång genom ett gammalt virtuellt privat nätverk som företaget trodde var felaktigt. A CNN-artikel från 4 juni 2021 avslöjar att ett enda komprometterat lösenord var allt som krävdes för att få tillgång till detta nätverk.

När en skadlig skådespelare har trängt in i omkretsförsvaret är de fria att röra sig inuti nätverket hur som helst. Dessutom har autentiseringsverifiering endast vid nätverkets omkrets liten eller ingen effekt på interna attacker från skadliga användare eller äventyrad utrustning från legitima användare.

I Zero Trust-modellen ska varje nätverksförfrågan behandlas som om nätverket redan har äventyrats och till och med enkla förfrågningar bör betraktas som ett potentiellt hot. Multifaktorautentisering och auktorisering krävs innan en session börjar eller någon åtkomst beviljas. När en autentiserad användare begär åtkomst till en ny resurs måste dessutom deras referenser kontrolleras igen. Detta tillvägagångssätt hjälper till att begränsa rörelse i sidled när ett hot finns i nätverket och hjälper till att snabbt upptäcka, identifiera och neutralisera hot, oavsett om de kommer utifrån eller inifrån nätverket.

Denna förskjutning i försvarsstrategin är ett svar på moderna nätverksdesigntrender och säkerhetskrav som inkluderar fjärranvändare, tar med din egen enhet (BYOD) och molnbaserade tjänster och enheter, såsom Internet av saker (IoT). Alla dessa resurser ligger inom gränserna för ett nätverk, så det är inte längre effektivt att ställa in ett perimeterförsvar. Nya ransomware-attacker belysa behovet av att omvärdera säkerhetsarkitekturen för de flesta organisationer.

Många av begreppen är inte nya: till exempel tillit som ett beräkningsbegrepp var först myntade i 1994. Inledningsvis fick den inte stor uppmärksamhet - främst på grund av att nätverk och säkerhet var i ett relativt primitivt tillstånd vid den tiden jämfört med idag. Men allt eftersom teknologin utvecklades och datornätverk blev exponentiellt mer komplicerat, var det en alltmer utmanande uppgift att definiera omkretsarna för en organisations IT-system. Detta ledde till alternativa säkerhetsmodeller, som Zero Trust, som fick dragkraft och popularitet i branschen.

NIST: s Zero Trust Roadmap

Från och med slutet av 2018 genomförde National Institute of Standards and Technology (NIST) tillsammans med National Cyber Security Center of Excellence (NCCoE) arbete som ledde till NIST Specialpublikation 800-207, Zero Trust Architecture. Denna publikation ger en abstrakt definition av ZTA, tillsammans med en färdplan för att utforma system baserat på principerna för Zero Trust:

- Alla datakällor och datatjänster anses vara resurser.

- All kommunikation är säker oavsett nätverksplats.

- Tillgång till enskilda organisationsresurser ges per session.

- Tillgång till resurser bestäms av dynamisk policy - inklusive det observerbara tillståndet för klientidentitet, applikation / tjänst och den begärande tillgången - och kan inkludera andra beteendemässiga och miljömässiga attribut.

- Organisationen övervakar och mäter integriteten och säkerhetsställningen för alla ägda och tillhörande tillgångar.

- All resursautentisering och auktorisering är dynamiska och strikt tillämpas innan åtkomst tillåts.

- Organisationen samlar in så mycket information som möjligt om tillgångarnas nuvarande tillstånd, nätverksinfrastruktur och kommunikation och använder den för att förbättra sin säkerhetsställning.

Dessa principer försöker vara tekniska agnostiker och syftar till att förbättra en organisations säkerhetsställning. I ett idealiskt scenario beaktas alla dessa principer när man utformar säkerheten för ett system. Affärsbehovet varierar dock mellan olika organisationer och det exakta genomförandet av Zero Trust Architecture bör uppfylla dessa krav. Modeldesignen bör anpassas till värdena på en organisations resurser såväl som dess riskaptit.

Det övergripande målet är att förhindra obehörig åtkomst till data och tjänster, tillsammans med att göra kontrollen av åtkomstkontroll så detaljerad som möjligt, samtidigt som omkostnaderna hålls på ett minimum. Det finns flera sätt att uppnå detta, men i grunden är Zero Trust Architecture beroende av grundliga och omfattande auktoriserings- och autentiseringsmekanismer, strategiskt placerade vid viktiga säkerhetsgränser i hela systemet. På detta sätt ges endast tillgång till de resurser som är absolut nödvändiga för att uppgiften ska kunna utföras, och endast användare med legitim behörighet att utföra dem. Dessutom beaktas varje avvikelse från normalt beteende när man beviljar åtkomst. Till exempel kan tillgång till resurser utanför arbetstid betraktas som en potentiell anledning till att neka tillgång, beroende på organisationens arbetssätt.

På väg mot noll tillitarkitektur

Total transformation av en organisations IT-system för att implementera Zero Trust Architecture är en komplicerad process. Istället bör organisationer sträva efter att kontinuerligt förbättra sin säkerhetsställning i små enkla steg. Dessutom är det vanligtvis dyrare att migrera befintliga tjänster till den nya arkitekturen än att designa nya tjänster från grunden. Som sådan kan en bra strategi vara att implementera nya tjänster, särskilt molnbaserade, i enlighet med principerna för Zero Trust (använd alltid starka autentiseringsmetoder, t.ex. ömsesidigt TLS.)

Zero Trust är ett datacentrerat tillvägagångssätt, i den meningen att det fokuserar på att skydda nätverkets tillgångar snarare än själva segmenten i nätverket. En kritisk faktor för implementeringen av ZTA bör vara att identifiera de resurser som kräver skydd och den bästa metoden för att skydda dem. Data måste skyddas vid vila och under transport, vilket gör kryptering, särskilt med användning PKI, en hörnsten i implementeringen av ZTA. Att samla in data om effektiviteten i de tillämpliga policyerna och användarnas beteende är också viktigt för att skapa ett dynamiskt system som kan anpassas till den ständigt föränderliga miljön som är cybersäkerhet.

Slutsats

Zero Trust Architecture är ett modernt tillvägagångssätt för cybersäkerhet - ett svar på de senaste trenderna och behoven inom IT-ekosystemet, eftersom det definieras av molnbaserade tjänster i växande grad. Även om implementeringen av ZTA inte kommer att ske över en natt finns det verktyg och lösningar tillgängliga just nu som kan hjälpa till med övergången. Organisationer som vill förbättra sin övergripande säkerhetsställning kan dra nytta av befintlig teknik och designmönster för att omvärdera deras säkerhetsmodell och gå mot de senaste bästa metoderna inom branschen, till exempel ZTA.

- För mer information om hur du använder digitala certifikat som en säker autentiseringsfaktor för brute-force-resistens för användare och enheter, vänligen läs Autentisering av användare och IoT-enheter med ömsesidigt TLS.

- värd PKI och anpassade certifierade certifikatutfärdare från SSL.com erbjuder företag möjlighet att utfärda och hantera digitala certifikat offentligt eller privat utan att investera i PKI infrastruktur och expertbemanning. Våra anläggningar och processer genomgår strikta årliga externa revisioner för att upprätthålla våra WebTrust-certifieringar och din sinnesro. Läs mer om du vill ha mer information Hosted Enterprise PKI och Underordnade certifikatutfärdare och varför du kan behöva en.

- För att prata direkt med en SSL.com-representant om hur vi kan hjälpa din organisation att gå mot Zero Trust, vänligen maila Sales@SSL.com eller skicka kontaktformuläret för företagsförsäljning nedan.