เอ็กซ์.509 เป็นรูปแบบมาตรฐานสำหรับ ใบรับรองกุญแจสาธารณะเอกสารดิจิทัลที่เชื่อมโยงคู่การเข้ารหัสลับอย่างแน่นหนากับตัวตนเช่นเว็บไซต์บุคคลหรือองค์กร

เปิดตัวครั้งแรกในปี 1988 ควบคู่ไปกับมาตรฐาน X.500 สำหรับบริการไดเรกทอรีอิเล็กทรอนิกส์ X.509 ได้รับการปรับให้เข้ากับการใช้อินเทอร์เน็ตโดยโครงสร้างพื้นฐานคีย์สาธารณะของ IETF (X.509) (PKIX) คณะทำงาน RFC 5280 โปรไฟล์ใบรับรอง X.509 v3, รายการยกเลิกใบรับรอง X.509 v2 (CRL) และอธิบายอัลกอริทึมสำหรับการตรวจสอบเส้นทางใบรับรอง X.509

แอปพลิเคชันทั่วไปของใบรับรอง X.509 รวมถึง:

- SSL /TLS และ HTTPS สำหรับการท่องเว็บที่รับรองความถูกต้องและเข้ารหัส

- อีเมลที่เซ็นชื่อและเข้ารหัสผ่าน S/MIME โปรโตคอล

- การลงรหัส

- การเซ็นเอกสาร

- การตรวจสอบลูกค้า

- รหัสอิเล็กทรอนิกส์ที่ออกโดยรัฐบาล

คู่กุญแจและลายเซ็น

ไม่ว่าจะมีแอปพลิเคชันที่ตั้งใจไว้ใบรับรอง X.509 แต่ละใบรวมถึง คีย์สาธารณะ, ลายเซ็นดิจิทัลและข้อมูลเกี่ยวกับทั้งข้อมูลประจำตัวที่เกี่ยวข้องกับใบรับรองและการออกใบรับรอง ผู้ออกใบรับรอง (CA):

- พื้นที่ คีย์สาธารณะ เป็นส่วนหนึ่งของ คู่กุญแจ ซึ่งรวมถึง กุญแจส่วนตัว. รหัสส่วนตัวได้รับการรักษาความปลอดภัยและรหัสสาธารณะจะรวมอยู่ในใบรับรอง คู่กุญแจสาธารณะ / ส่วนตัวนี้:

- อนุญาตให้เจ้าของไพรเวตคีย์ลงนามในเอกสารแบบดิจิทัล ลายเซ็นเหล่านี้สามารถตรวจสอบได้โดยทุกคนที่มีรหัสสาธารณะที่เกี่ยวข้อง

- อนุญาตให้บุคคลที่สามส่งข้อความที่เข้ารหัสด้วยกุญแจสาธารณะที่มีเพียงเจ้าของรหัสส่วนตัวเท่านั้นที่สามารถถอดรหัสได้

- A ลายเซ็นดิจิทัล คือแฮชที่เข้ารหัส (ไดเจสต์ที่มีความยาวคงที่) ของเอกสารที่เข้ารหัสด้วยคีย์ส่วนตัว เมื่อใบรับรอง X.509 ลงนามโดยไฟล์ CA ที่เชื่อถือได้แบบสาธารณะบุคคลที่สามสามารถใช้ใบรับรองเช่น SSL.com เพื่อตรวจสอบข้อมูลประจำตัวของนิติบุคคลที่นำเสนอได้หมายเหตุ ไม่ใช่ทุกแอปพลิเคชันของใบรับรอง X.509 ที่ต้องการความไว้วางใจจากสาธารณะ ตัวอย่างเช่น บริษัท สามารถออกใบรับรองส่วนตัวที่เชื่อถือได้สำหรับการใช้งานภายใน สำหรับข้อมูลเพิ่มเติมโปรดอ่านบทความของเราเกี่ยวกับ ส่วนตัวเทียบกับสาธารณะ PKI.

- ใบรับรอง X.509 แต่ละรายการจะมีฟิลด์ที่ระบุ หรือ, การออก CAและข้อมูลที่จำเป็นอื่น ๆ เช่นใบรับรอง รุ่น และ ช่วงเวลาที่มีผลบังคับใช้. นอกจากนี้ใบรับรอง v3 มีชุดของ ส่วนขยาย ที่กำหนดคุณสมบัติเช่นการใช้งานคีย์ที่ยอมรับได้และข้อมูลประจำตัวเพิ่มเติมเพื่อผูกคู่คีย์เข้ากับ

ฟิลด์ใบรับรองและส่วนขยาย

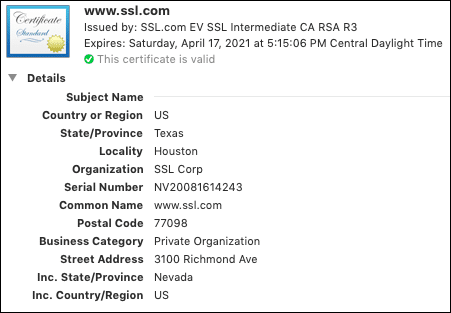

หากต้องการตรวจสอบเนื้อหาของใบรับรอง X.509 ทั่วไปเราจะตรวจสอบ SSL / ของ www.ssl.comTLS ใบรับรองตามที่แสดงใน Google Chrome (คุณสามารถตรวจสอบทั้งหมดนี้ในเบราว์เซอร์ของคุณสำหรับเว็บไซต์ HTTPS ใด ๆ โดยคลิกที่ล็อคทางด้านซ้ายของแถบที่อยู่)

- กลุ่มแรกของรายละเอียดรวมถึงข้อมูลเกี่ยวกับ หัวข้อรวมถึงชื่อและที่อยู่ของ บริษัท และ ชื่อสามัญ (หรือชื่อโดเมนที่ผ่านการรับรองแบบเต็ม) ของเว็บไซต์ที่ใบรับรองมีไว้เพื่อปกป้อง (หมายเหตุ หมายเลขลำดับ ที่แสดงในฟิลด์หัวข้อนี้คือหมายเลขประจำตัวธุรกิจของเนวาดาไม่ใช่หมายเลขซีเรียลของใบรับรองเอง)

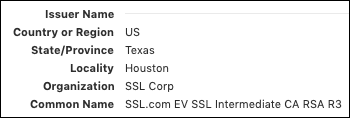

- เลื่อนลงเราพบข้อมูลเกี่ยวกับ บริษัท ผู้ออกหลักทรัพย์. ไม่บังเอิญในกรณีนี้ องค์กร คือ“ SSL Corp” สำหรับทั้งเจ้าของและผู้ออก แต่ผู้ออก ชื่อสามัญ เป็นชื่อของใบรับรอง CA ที่ออกให้แทนที่จะเป็น URL

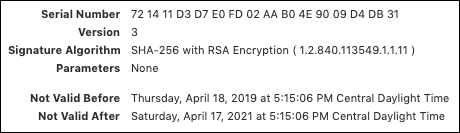

- ด้านล่างของผู้ออกเราจะเห็นใบรับรอง หมายเลขลำดับ (จำนวนเต็มบวกระบุใบรับรองโดยไม่ซ้ำ) เวอร์ชัน X.509 (3), อัลกอริธึมลายเซ็นและวันที่ระบุใบรับรอง ระยะเวลามีผล.

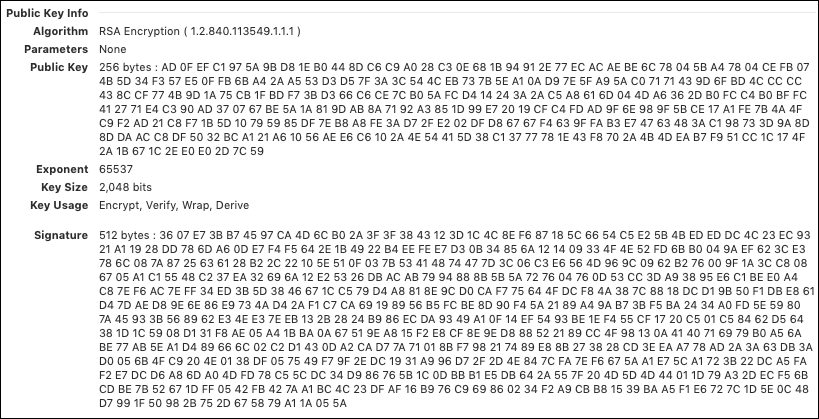

- ต่อไปเรามาถึงที่ คีย์สาธารณะ, ลายเซ็นและข้อมูลที่เกี่ยวข้อง

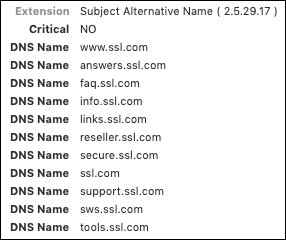

- นอกเหนือจากฟิลด์ด้านบนใบรับรอง X.509 v3 ยังมีกลุ่ม ส่วนขยาย ที่ให้ความยืดหยุ่นเพิ่มเติมในการใช้ใบรับรอง ตัวอย่างเช่น ชื่อทางเลือกหัวข้อ ส่วนขยายช่วยให้ใบรับรองถูกผูกไว้กับหลายตัว (ด้วยเหตุผลนี้ใบรับรองหลายโดเมนบางครั้งเรียกว่า ใบรับรอง SAN) ในตัวอย่างด้านล่างเราจะเห็นว่าใบรับรองครอบคลุมโดเมนย่อย SSL.com ที่ต่างกันสิบเอ็ดรายการ:

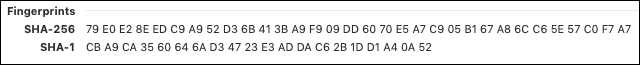

- พื้นที่ ลายนิ้วมือ ที่แสดงด้านล่างข้อมูลใบรับรองใน Chrome ไม่ได้เป็นส่วนหนึ่งของใบรับรอง แต่เป็นแฮชที่คำนวณโดยอิสระซึ่งสามารถใช้เพื่อระบุใบรับรองแบบไม่ซ้ำกันได้

โซ่ใบรับรอง

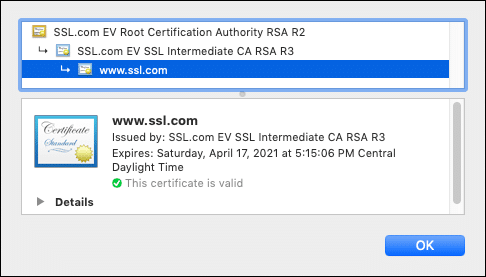

สำหรับเหตุผลด้านการดูแลและการรักษาความปลอดภัยโดยทั่วไปแล้วใบรับรอง X.509 จะถูกรวมเข้าด้วยกัน ห่วงโซ่ สำหรับการตรวจสอบความถูกต้อง ดังที่แสดงในภาพหน้าจอจาก Google Chrome ด้านล่าง SSL /TLS ใบรับรองสำหรับ www.ssl.com ลงนามโดยใบรับรองระดับกลางของ SSL.com SSL.com EV SSL Intermediate CA RSA R3. ในทางกลับกันใบรับรองระดับกลางลงนามโดย EV RSA root ของ SSL.com:

สำหรับเว็บไซต์ที่เชื่อถือได้ทั่วไปเว็บเซิร์ฟเวอร์จะให้บริการเว็บไซต์ของตนเอง สิ้นนิติบุคคล ใบรับรองรวมทั้งตัวกลางที่จำเป็นสำหรับการตรวจสอบความถูกต้อง ใบรับรอง CA หลักที่มีคีย์สาธารณะจะรวมอยู่ในระบบปฏิบัติการของผู้ใช้ปลายทางและ / หรือแอปพลิเคชันเบราว์เซอร์ซึ่งส่งผลให้สมบูรณ์ ห่วงโซ่ของความไว้วางใจ.

การเพิกถอน

ใบรับรอง X.509 ที่ต้องถูกยกเลิกก่อน ไม่ถูกต้องหลังจาก วันที่อาจเป็น เพิกถอน. ดังกล่าวข้างต้น RFC 5280 รายการการเพิกถอนใบรับรองโปรไฟล์ (CRLs) รายการใบรับรองที่ถูกเพิกถอนแบบประทับเวลาซึ่งเบราว์เซอร์และซอฟต์แวร์ไคลเอ็นต์อื่น ๆ สามารถสอบถามได้

บนเว็บ CRLs ได้รับการพิสูจน์แล้วว่าไม่มีประสิทธิภาพในทางปฏิบัติและถูกแทนที่โดยโซลูชันอื่น ๆ สำหรับการตรวจสอบการเพิกถอนรวมถึงโปรโตคอล OCSP (เผยแพร่ใน RFC 2560), OCSP Stapling (เผยแพร่ใน RFC 6066 มาตรา 8เป็น“ คำขอสถานะใบรับรอง”) และโซลูชันเฉพาะสำหรับผู้จัดจำหน่ายที่ใช้งานในเว็บเบราว์เซอร์ต่างๆ สำหรับข้อมูลเพิ่มเติมเกี่ยวกับประวัติการตรวจสอบการเพิกถอนที่เต็มไปด้วยหนามและวิธีการตรวจสอบสถานะการเพิกถอนใบรับรองในปัจจุบันโปรดอ่านบทความของเรา การเพิ่มประสิทธิภาพการโหลดหน้า: เย็บ OCSPและ เบราว์เซอร์จัดการกับ SSL ที่ถูกเพิกถอนอย่างไร /TLS ใบรับรอง?

คำถามที่พบบ่อย

เอ็กซ์.509 เป็นรูปแบบมาตรฐานสำหรับ ใบรับรองกุญแจสาธารณะเอกสารดิจิทัลที่เชื่อมโยงคู่การเข้ารหัสลับอย่างแน่นหนากับตัวตนเช่นเว็บไซต์บุคคลหรือองค์กร RFC 5280 โปรไฟล์ใบรับรอง X.509 v3, รายการยกเลิกใบรับรอง X.509 v2 (CRL) และอธิบายอัลกอริทึมสำหรับการตรวจสอบเส้นทางใบรับรอง X.509

การใช้งานทั่วไปของใบรับรอง X.509 ได้แก่ SSL /TLS และ HTTPS สำหรับการท่องเว็บที่ผ่านการรับรองความถูกต้องและเข้ารหัสอีเมลที่เซ็นชื่อและเข้ารหัสผ่านไฟล์ S/MIME มาตรการ, การลงรหัส, การลงนามเอกสาร, การตรวจสอบลูกค้าและ รหัสอิเล็กทรอนิกส์ที่ออกโดยรัฐบาล.