Giriş

HTTPS (SSL üzerinden /TLS) kullanır açık anahtar şifrelemesi İnternet üzerinden aktarılırken tarayıcı iletişiminin okunmasını veya değiştirilmesini önlemek için. Sunucular, ziyaret eden tarayıcılara sonraki tüm veri alışverişleri için şifreli bir bağlantı oluşturmak için kullanılan bir ortak anahtar sağlar.

Ancak, sadece bir çalışma genel anahtar tek başına (ve sunucu tarafından genişletilerek) gerçekten doğru uzaktan kumandanın sahibi olduğunu garanti etmez konu (yani kişi, şirket veya kuruluş). Man-in-the-middle saldırganlar kendi anahtarlarına hizmet etmek için ağları değiştirebilir, böylece her türlü iletişimi tehlikeye atabilirler.

Tarayıcılar bunu önler Kimlik doğrulama HTTPS sunucuları sertifikalardijital dokümanlar bağlamak bireysel bir konu için açık anahtar. Bağlama, güvenilir bir Sertifika Yetkilisi (CA) gibi SSL.com nitelikli veritabanlarına karşı otomatik ve manuel kontroller yaparak olası sertifika sahiplerinin kimliğini doğrulayın.

Bu güven ilişkisi, web kullanıcısı güvenliğinin mutlak olmadığı anlamına gelir; bunun yerine, kullanıcıların güvenliklerini korumak için tarayıcılara ve CA'lara güvenmesini gerektirir. Bu nedenle, sertifika doğrulamasının nasıl çalıştığına dair temel bir anlayışa sahip olmanın her kullanıcının çıkarına olduğunu düşünüyoruz.

Sertifika doğrulama işleminin (standart belgede ayrıntılı olarak açıklandığını unutmayın) RFC 5280) oldukça kıvrımlıdır. Bu makalede sizi bir yol boyunca yönlendirmeye çalışacağız (bir ana bilgisayarın SSL /TLS ) ve çoğu kullanıcı için önemsiz olan karmaşık ayrıntılarda gezinin.

Sertifikalar ve X.509 formatı

Sertifikalar her açıdan dijital dosyalardır, yani bilgileri depolamak için bir dosya biçimini izlemeleri gerekir (örn. İmzalar, anahtarlar, ihraççılar, vb.). Özelken PKI yapılandırmalar, sertifikaları için herkese açık güvenilen herhangi bir biçimi uygulayabilir PKIs (yani tarayıcılar tarafından güvenilenler), RFC 5280 ile uyumlu olmalıdır. X.509 v3 biçimi.

X.509 v3, sertifikaların kullanım kısıtlamaları veya ilke bilgileri gibi ek verileri içermesine izin verir. uzantıları, her uzantı kritik or kritik olmayan. Tarayıcılar, geçersiz veya tanınmayan kritik olmayan uzantıları yok sayabilir, ancak tüm kritik uzantıları işlemek ve doğrulamak zorundadırlar.

Sertifika Yolları ve Yol İşleme

CA'lar, verilen tüm sertifikaları şifrelemek için özel bir anahtar kullanır. Bu tür imzalar, bir sertifikanın belirli bir CA tarafından verildiğini ve imzalandıktan sonra değiştirilmediğini kesin olarak kanıtlayabilir.

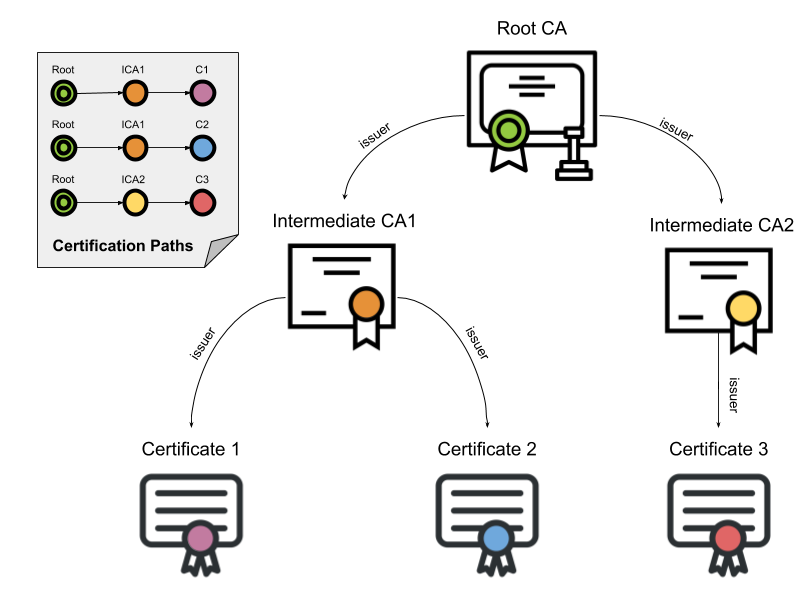

CA'lar kendi kendine verilen bir sertifika ( kök) ekleyin. CA'lar bir kök oluşturmak, yönetmek ve kullanmak için sıkı denetimli ve denetlenmiş prosedürleri izlemek zorundadır ve maruziyeti en aza indirmek için normalde bir kök vermek için bir kök kullanır ara sertifikalar. Bu ara ürünler daha sonra müşterilerinin sertifikalarını vermek için kullanılabilir.

Bu sertifika sırasına, sertifika yolu. Yolun kökü a güven çapası ve sunucunun sertifikasına Yaprak or son varlık belgesi.

Yol Yapımı

Çoğu zaman tarayıcılar, belirli bir sertifika için geçerli bir yol bulana kadar birden çok sertifika yolunu değerlendirmek zorundadır. Bir yol, bilinen bir bağlantıya doğru bir şekilde "zincirlenen" sertifikalar içerse de, yol uzunluğu, etki alanı adı, sertifika kullanımı veya ilke üzerindeki kısıtlamalar nedeniyle yolun kendisi reddedilebilir.

Tüm olası yolları oluşturmak ve değerlendirmek, tarayıcının karşılaştığı her yeni sertifika için gerçekleştirilen pahalı bir işlemdir. Tarayıcılar, reddedilen aday yollarının sayısını en aza indirmek için çeşitli optimizasyonlar uyguladılar, ancak bu tür ayrıntılara girmek bu makalenin kapsamı dışındadır.

Yol Doğrulama

Bir aday sertifika yolu oluşturulduktan sonra, tarayıcılar bunu sertifikalarda bulunan bilgileri kullanarak doğrular. Bir yol, tarayıcılar, doğrudan bir güven bağlantısı tarafından imzalanmış bir sertifikadan başlayarak, her sertifikanın karşılık gelen özel anahtarının, yaprak sertifikaya kadar yoldaki bir sonrakini yayınlamak için kullanıldığını kriptografik olarak kanıtlayabiliyorsa geçerlidir.

Sertifika Yolu Doğrulama Algoritması

RFC 5280 bir standart algoritma X.509 sertifikalarının sertifika yolunu doğrulamak için tarayıcıların izlediği

Temel olarak, tarayıcılar güven çapasından (yani kök sertifika) başlayarak yoldaki tüm sertifikaları yineler ve her sertifikanın temel bilgilerini ve kritik uzantılarını doğrular.

Yordam, yoldaki son sertifika ile hatasız bir şekilde sonuçlanırsa, yol geçerli olarak kabul edilir. Hatalar üretilirse, yol geçersiz olarak işaretlenir.

Temel sertifika işleme

Herhangi bir uzantıdan bağımsız olarak, tarayıcılar her zaman imza veya yayıncı gibi temel sertifika bilgilerini doğrulamalıdır. Aşağıdaki bölümlerde tarayıcıların gerçekleştirdiği kontrol sırası gösterilmektedir.

1. Tarayıcı, sertifikanın bütünlüğünü doğrular

The imza sertifika üzerinde normal ortak anahtar şifreleme kullanılarak doğrulanabilir. İmza geçersizse, sertifika düzenlendikten sonra değiştirildiği kabul edilir ve bu nedenle reddedilir.

2. Tarayıcı, sertifikanın geçerliliğini doğrular

Bir sertifika geçerlilik süresi imzalayan CA'nın durumu hakkında bilgi tutacağını garanti ettiği zaman aralığıdır. Tarayıcılar, doğrulama kontrolünün tarih ve saatinden önce veya sonra biten geçerlilik süresi olan sertifikaları reddeder.

3. Tarayıcı, sertifikanın iptal durumunu kontrol eder

Sertifika verildiğinde, geçerlilik süresi boyunca kullanılması beklenir. Tabii ki, çeşitli durumlar bir sertifikanın doğal olarak süresi dolmadan geçersiz hale gelmesine neden olabilir.

Bu tür durumlar, bir öznenin adını değiştirmesini veya özel anahtarından şüphelenilen bir tehlikeyi içerebilir. Bu gibi durumlarda, bir CA'nın ilgili sertifikayı iptal etmesi gerekir ve kullanıcılar ayrıca, tarayıcılarına sertifikalarının iptal durumunu bildirmek için CA'lara güvenirler.

RFC 5280 CA'ların bu amaçla iptal listelerini kullanmasını önerir.

Sertifika İptal Listeleri (CRL)

CA'lar periyodik olarak, sertifika iptal listesi (CRL). CRL'ler genel kullanıma açık havuzlarda dağıtılır ve tarayıcılar bir sertifikayı doğrularken CA'nın en son CRL'sini alıp bunlara başvurabilir.

Bu yöntemin bir kusuru, iptalin zaman ayrıntı düzeyinin CRL düzenleme dönemiyle sınırlı olmasıdır. Bir tarayıcıya, ancak şu anda yayınlanan tüm CRL'lerin güncellenmesi planlandıktan sonra bir iptal bildirilecektir. İmza CA'sının ilkesine bağlı olarak, bu bir saat, gün ve hatta bir haftaya kadar sürebilir.

Çevrimiçi Sertifika Durum Protokolü (OCSP)

İptal durumu bilgisini elde etmenin başka alternatif yöntemleri de vardır, en popüler olanı Çevrimiçi Sertifika Durumu Protokolü (OCSP).

Standart belgede açıklanmıştır RFC6960OCSP, tarayıcının çevrimiçi bir OCSP sunucusundan belirli bir sertifikanın iptal durumunu istemesine izin verir (aynı zamanda yanıt veren). Doğru yapılandırıldığında, OCSP çok daha hızlıdır ve yukarıda belirtilen CRL güncelleme gecikmesi sorununu önler. Ek olarak, OCSP Zımbalama performansı ve hızı artırır.

4. Tarayıcı, yayıncıyı doğrular

Sertifikalar normalde iki varlıkla ilişkilidir:

- The verenin, imzalama anahtarına sahip olan ve

- The konu, sertifikanın kimliğinin doğrulandığı ortak anahtarın sahibini belirtir.

Tarayıcılar bir sertifikanın verenin alan ile aynı konu alandaki önceki sertifikanın alanı. Daha fazla güvenlik için, çoğu PKI uygulamalar ayrıca yayıncının anahtarının mevcut sertifikayı imzalayan anahtarla aynı olduğunu doğrular. (Kökler kendiliğinden verildiği için bunun güven çıpası için doğru olmadığını unutmayın - yani aynı yayıncı ve konuya sahipler.)

Kısıtlamalar işleme

X.509 v3 biçimi, bir CA'nın her sertifikanın nasıl doğrulanacağı ve kritik uzantılar olarak nasıl kullanılacağı ile ilgili kısıtlamaları veya kısıtlamaları tanımlamasını sağlar. Yoldaki her sertifika, sonraki tüm sertifikaların uyması gereken ek kısıtlamalar getirebilir.

Sertifika kısıtlamaları, kurumsal SSL çözümlerinde oldukça yaygın olmasına rağmen, ortalama İnternet kullanıcısını nadiren etkiler. İşlevsel kısıtlamalar birkaç operasyonel amaca hizmet edebilir, ancak en önemli kullanımları bilinen güvenlik endişelerini azaltmaktır.

5. Tarayıcı ad kısıtlamalarını kontrol eder

Özel sektöre ait (ancak kamuya açık olarak güvenilen), uygun isim kısıtlamaları bir kuruluşa sertifika yönetimi ve verilmesi üzerinde ayrıntılı denetim sağlayabilir. Sertifikalar, bir şirketin veya kuruluşun alan adı için belirli bir alan adı veya alan ağacı (yani, alt alanlar dahil) ile sınırlandırılabilir. Ad kısıtlamaları genellikle, genel olarak güvenilen bir CA'dan satın alınan ara CA sertifikalarında, ara CA'nın üçüncü taraf etki alanları için tamamen geçerli sertifikalar vermesini önlemek için kullanılır (örn. google.com).

6. Tarayıcı politika kısıtlamalarını kontrol eder

Sertifika politikası, CA tarafından yayınlanan ve sertifikalarını vermek ve yönetmek için izledikleri prosedürleri resmi olarak detaylandıran yasal bir belgedir. CA'lar bir veya daha fazla politika altında sertifika verebilir ve verilen sertifikaların her birine dahil edilir, böylece güvenen taraflar bu sertifikaya güvenmeye karar vermeden önce bu politikaları değerlendirebilir.

Yasal ve operasyonel nedenlerle, sertifikalar hangi politikalara tabi olabileceğine dair kısıtlamalar getirebilir. Bir sertifikanın kritik politika kısıtlamaları içerdiği tespit edilirse, devam etmeden önce tarayıcıların sertifikaları doğrulaması gerekir. (Ancak, kritik politika kısıtlamalarına gerçek dünyada nadiren rastlanır ve bu nedenle bu makalenin geri kalanında dikkate alınmayacaktır.)

7. Tarayıcı temel kısıtlamaları kontrol eder (diğer adıyla yol uzunluğu)

X.509 v3 biçimi, yayıncıların bir sertifikanın destekleyebileceği maksimum yol uzunluğunu tanımlamasına olanak tanır. Bu, her bir sertifikanın bir sertifika yoluna ne kadar uzağa yerleştirilebileceği üzerinde kontrol sağlar. Bu aslında önemlidir - tarayıcılar, bir araştırmacı 2009'da gösterene kadar sertifika yolu uzunluğunu göz ardı ederdi. sunum, web sitesinin yaprak sertifikasını büyük bir e-ticaret web sitesi için geçerli bir sertifika oluşturmak için nasıl kullandığını.

8. Tarayıcı tuş kullanımını doğrular

"Anahtar kullanımı" uzantısı, sertifikada bulunan anahtarın amacını belirtir. Bu tür amaçların örnekleri arasında şifreleme, imzalar, sertifika imzalama ve benzeri yer alır. Tarayıcılar, yalnızca CRL imzalama amaçlı bir anahtara sahip bir sunucu sertifikasıyla karşılaşmak gibi anahtar kullanım kısıtlamalarını ihlal eden sertifikaları reddeder.

9. Tarayıcı kalan tüm kritik uzantıları işlemeye devam eder

Yukarıda belirtilen uzantıları işledikten sonra, tarayıcılar bir sonrakine geçmeden önce geçerli sertifikanın kritik olarak belirlediği kalan tüm uzantıları doğrulamaya devam eder. Bir tarayıcı bir yolun yaprak sertifikasına hatasız ulaşırsa, yol geçerli olarak kabul edilir. Herhangi bir hata üretilirse, yol geçersiz olarak işaretlenir ve güvenli bir bağlantı kurulmaz.

Sonuç

World Wide Web, birbirine bağlı ve sürekli gelişen hareketli parçalardan oluşan karmaşık bir sistemdir. Tarayıcı güvenliği bu nedenle çözülmüş bir sorun değildir ve umarız bu makale, burada incelediğimiz bir bileşenin bile karmaşıklığı hakkında bir fikir vermiştir. Güven, çevrimiçi güvenliğinizi sağlamada önemli bir rol oynar ve bu nedenle, CA'nızın sertifika politikası hakkında daha fazla bilgi istemenizi tavsiye ederiz. (İncelemekten çekinmeyin SSL.com'un politikaları burada, aslında.)

SSL.com'u seçtiğiniz için teşekkür ederiz. daha güvenli İnternet bir daha iyi İnternet.