Bu öğretici, Azure Key Vault'ta depolanan bir sertifikayı kullanarak Azure DevOps ile kod imzalamaya giriş sağlar. Bu talimatları izlemek için ihtiyacınız olacak:

- An Azure hesabı

- A DevOps projesi

- A Anahtar Kasası

- A kod imzalama sertifikası Anahtar Kasanıza yüklenmiş. Aşağıdakilerden birini yapabilirsiniz:

eSigner'ın Azure DevOps ile nasıl entegre edileceğine ilişkin bir kılavuz için bu makaleye gidin: Azure DevOps Bulut İmzalama Entegrasyon Kılavuzu.

Azure Uygulaması kaydettirin

Öncelikle, yeni bir Azure uygulaması kaydettirmeniz gerekir, böylece imzalama için Key Vault'unuza bağlanabilirsiniz.

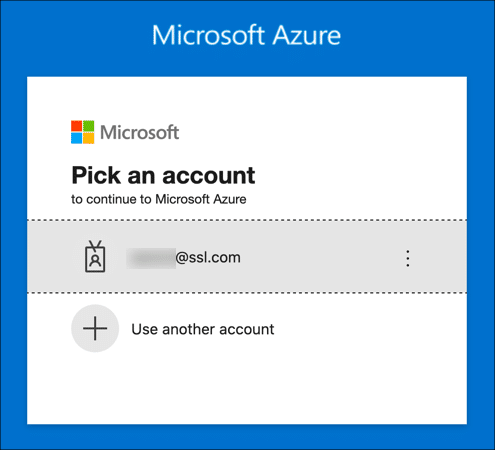

- Oturum açın Azure portalı.

- Şu yöne rotayı ayarla Azure Active Directory. (tıklayın Daha fazla hizmet Azure Active Directory simgesi görünmüyorsa.)

- Tıkla Uygulama Kayıtları, sol sütunda.

- Tıkla Yeni Kayıt.

- Başvurunuza bir Name Ve tıklayın Kaydol buton. Diğer ayarları varsayılan değerlerinde bırakın.

- Yeni başvurunuz kaydedildi. İçin gösterilen değeri kopyalayın ve kaydedin. Uygulama (müşteri) kimliği, çünkü daha sonra ihtiyacınız olacak.

İstemci Sırrı Oluşturun

Ardından, imzalarken kimlik bilgisi görevi görecek bir istemci sırrı oluşturun.

- Tıkla Sertifikalar ve sırlar soldaki menüde.

- Tıkla Yeni müşteri sırrı.

- Müşterinize bir sır verin Açıklama, son kullanma tarihini istediğiniz gibi ayarlayın ve Ekle düğmesine basın.

- Kopya Özellik yeni müşterinizin sırrı hemen ve güvenli bir yerde saklayın. Sayfanın bir sonraki yenilenmesinde bu değer maskelenecek ve geri alınamaz.

Anahtar Kasasında Erişimi Etkinleştir

Şimdi, Azure Key Vault'da uygulamanız için erişimi etkinleştirmeniz gerekecek.

- İmzalama için kullanmak istediğiniz sertifikayı içeren Anahtar Kasasına gidin ve Erişim politikaları bağlantı.

- Tıkla Erişim Politikası Ekle.

- Altında Temel İzinler, etkinleştirme

Verify,Sign,Get, veList.

- Altında Gizli izinler, etkinleştirme

GetveList.

- Altında Sertifika izinleri, etkinleştirme

GetveList.

- Tıkla Hiçbiri seçilmedi bağlantı, altında Müdür seçin, ardından önceki bölümde oluşturduğunuz uygulamayı bulup seçmek için arama alanını kullanın.

- Tıkla seç düğmesine basın.

- Tıkla Ekle düğmesine basın.

- Tıkla İndirim.

- Erişim politikanız belirlendi.

DevOps Derlemesini Yapılandırma

Artık yapınızı yapılandırabilirsiniz. Projenizi Azure DevOps'ta açın.

Uygulama Kimlik Bilgilerini Değişkenler Olarak Saklayın

Uygulama kimliğinizi ve istemci sırrınızı doğrudan YAML ardışık düzen dosyanıza ekleyebilirsiniz, ancak bunları DevOps'ta değişkenler olarak depolarsanız daha güvenlidir.

- Tıkla Boru Hatları.

- Tıkla Kütüphane.

- Tıkla + Değişken grup.

- Değişken grubunuza bir isim verin.

- Tıkla Ekle.

- Uygulama kimliğiniz için bir değişken adı girin, ardından değeri yapıştırın. Bitirdiğinizde değişkeni şifrelemek için kilidi tıklayın.

- İstemci sırrınız için bir değişken eklemek için işlemi tekrarlayın.

- Tıkla İndirim.

- Değişken grubunu ardışık düzeninize bağlayın. (DEĞİŞKEN GRUBU gerçek değişken grubunuzun adıyla değiştirin.)

değişkenler: - grup: 'DEĞİŞKEN-GRUP'

Azure Sign Tool'u Yüklemek için İşlem Hattı Adımı Ekleyin

Azure Sign Aracı sunan açık kaynaklı bir yardımcı programdır Signtool Azure Key Vault'ta depolanan sertifikalar ve anahtarlar için işlevsellik. Azure Sign Tool'u yüklemek için işlem hattınıza aşağıdaki adımı ekleyin:

- görev: DotNetCoreCLI @ 2 giriş: komut: 'özel' özel: 'araç' bağımsız değişkenleri: 'install --global azuresigntool' displayName: AzureSignTool'u yükleyin

Pipeline'a Azure Sign Tool Komutu Ekleyin

- Artık kodunuzu ardışık düzene imzalamak için bir görev ekleyebilirsiniz. Aşağıdaki bilgilere ihtiyacınız olacak:

- Azure Sign Tool çağrısını işlem hattınıza ekleyin. ALL-CAPS'ta gösterilen değerleri gerçek değerlerinizle değiştirin:

- görev: CmdLine @ 2 girişleri: komut dosyası: AzureSignTool sign -kvu "KEY-VAULT-URI" -kvi "$ (UYGULAMA-KİMLİĞİ-VAR)" -kvs "$ (CLIENT-SECRET-VAR)" -kvc SERTİFİKA-ADI -tr "http://ts.ssl.com" -td sha256 "DOSYA-İŞARETE" displayName: İmza Kodu

- İmzalama başarılı olursa şu şekilde çıktı görmelisiniz:

info: AzureSignTool.Program [0] => Dosya: D: \ a \ 1 \ s \ x64 \ Debug \ HelloWorld.exe İmza dosyası D: \ a \ 1 \ s \ x64 \ Debug \ HelloWorld.exe bilgisi: AzureSignTool. Program [0] => Dosya: D: \ a \ 1 \ s \ x64 \ Debug \ HelloWorld.exe İmzalama, D: \ a \ 1 \ s \ x64 \ Debug \ HelloWorld.exe dosyası için başarıyla tamamlandı.