Bu kılavuz, SSL.com'a bir belge imzalama sertifikası siparişini nasıl kaydedeceğinizi gösterecektir. e-imzacı bir belge karma değerini ve bir PDF dosyasını dijital olarak imzalamak için Cloud Signature Consortium (CSC) API'yi kullanın. Bu kılavuzu şunlarla kullanabilirsiniz: cURL or Postacı. Postacı kullanıcılarının masaüstü uygulaması Örnekler üzerinde çalışmak için. Bu kılavuzdaki örnekler, SSL.com'un üretim ve test eSigner ve eSealing ortamları için geçerlidir. Üretim ve test modları arasındaki komutlardaki farklılıklar aşağıdaki bölümlerde açıklanmaktadır.

Bu talimatları izlemek için ihtiyacınız olacak:

- Doğrulanmış bir belge imzalama sertifikası siparişi. Lütfen oku bu nasıl yapılır sipariş ve doğrulama ile ilgili tüm talimatlar için.

- A müşteri kimliği (aynı zamanda bir Uygulama Kimliği. Bakınız bu nasıl yapılır bu kimlik bilgisini oluşturma talimatları için).

SSL.com Belge İmzalama Sertifikanızı sipariş edin

Üretim Ortamında Sertifika Siparişi Nasıl Verilir?

Bir üretim belgesi imzalama sertifikasının nasıl sipariş edileceğine ilişkin talimatlar için lütfen bu kılavuz makalesine bakın: Kod ve Belge İmzalama Sertifikaları Sipariş Süreci

SSL.com'un Korumalı Alanında Test Sertifikası Nasıl Sipariş Edilir

SSL.com, risksiz bir deneme alanı için canlı SSL.com portalımızı ve SWS API'mizi yansıtan özel bir Sandbox ortamı sunar. Bu "laboratuvar" ayarı, kullanıcıların SSL.com hizmetlerini kesintiye neden olma veya gerçek maliyetlere maruz kalma endişesi olmadan keşfetmesine ve test etmesine olanak tanır.

Makale, Test ve Entegrasyon için SSL.com Korumalı Alanını Kullanma, Sandbox hesabı oluşturma, test siparişi başlatma ve Sandbox'ı SWS API ile entegre etme sürecinde gezinmenize yardımcı olacaktır.

Test sertifikanızı oluşturduktan sonra, doğrulanması için lütfen SSL.com destek ekibiyle iletişime geçin. Bunu ekranın sağ alt köşesindeki çevrimiçi sohbet düğmesine tıklayarak yapabilirsiniz. SSL.com web sitesi veya e-posta göndermek support@ssl.com.

ESigner'a Kaydolun ve İki Faktörlü Kimlik Doğrulamayı Ayarlayın

CSC API'yi kullanmaya başlamadan önce SSL.com'un eSigner bulut imzalama hizmetine kaydolmanız gerekir. Doğrulanan siparişler aşağıdaki talimatları izleyerek eSigner'a kaydedilebilir:

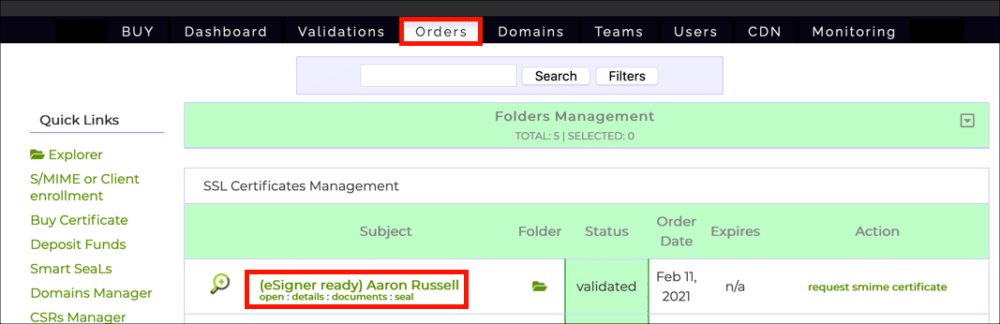

- . Adresine gidin Siparişlerim SSL.com hesabınızda sekme ve siparişinizi bulun.

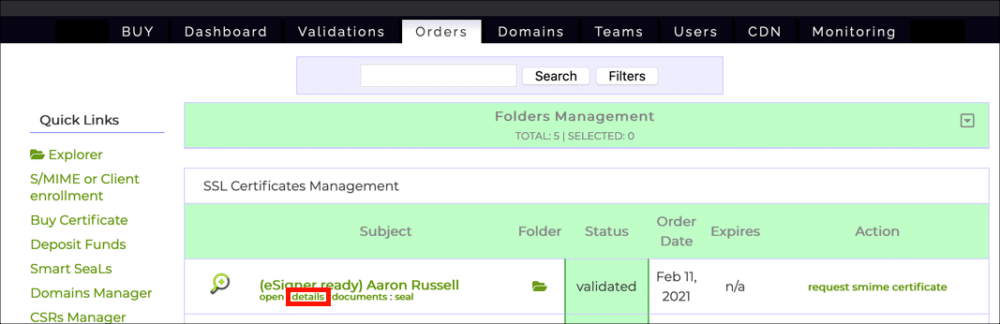

- Siparişin ayrıntılar bağlantı.

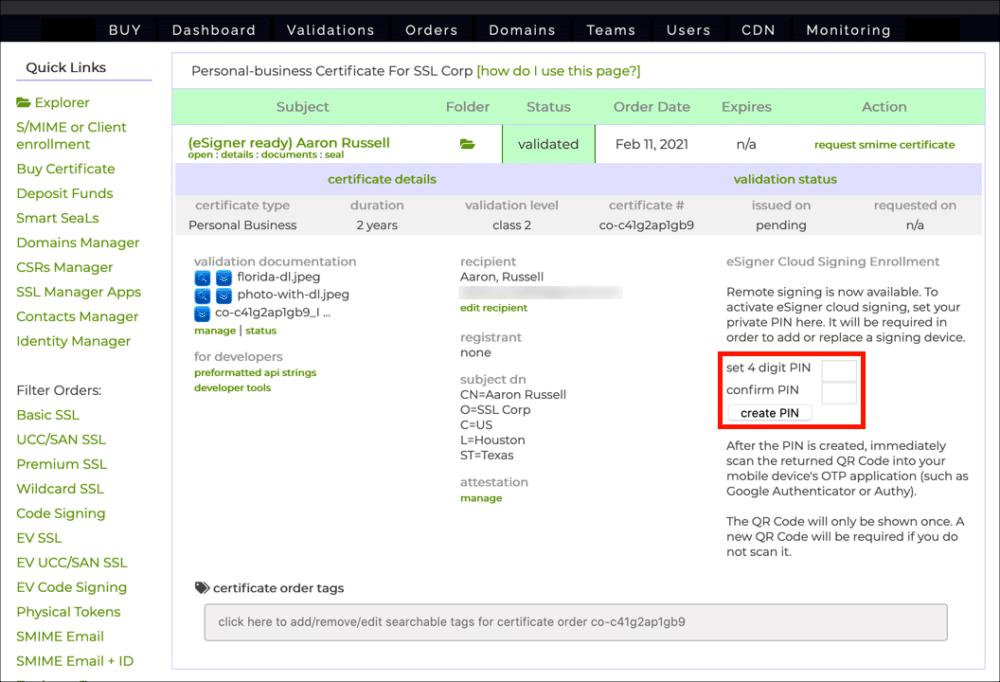

- 4 haneli bir PIN oluşturun ve onaylayın, ardından PIN oluştur düğmesine basın.

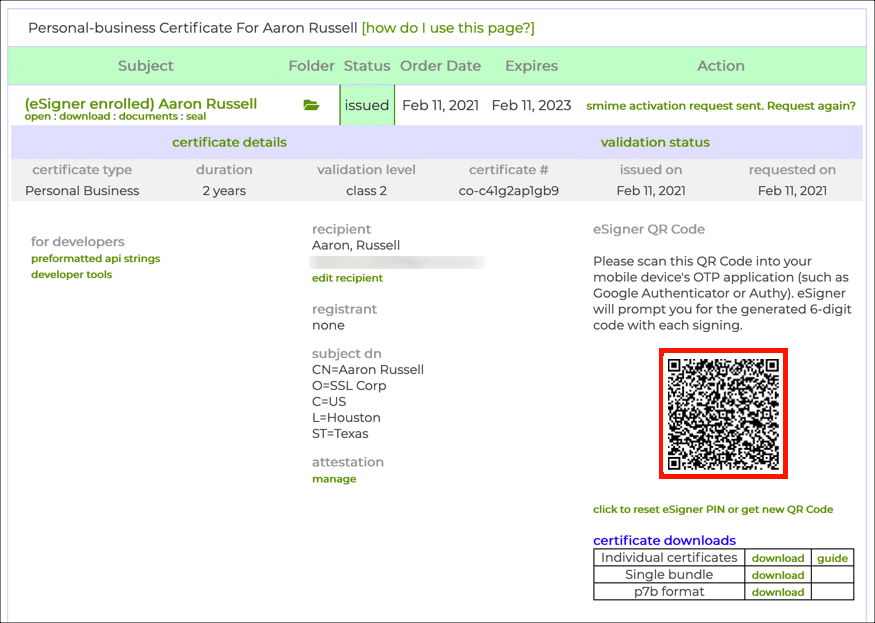

ESigner PIN'inizi sıfırlamanız gerekirse, lütfen okuyun bu nasıl yapılır. - Bir QR kodu görünecektir.

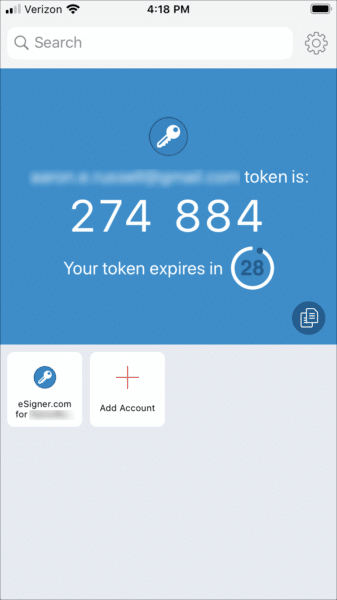

Sayfayı bir sonraki yeniden yüklediğinizde QR kodu görünmeyecektir. ESigner QR kodunuzu görüntülemeniz veya sıfırlamanız gerekiyorsa, lütfen okuyun bu nasıl yapılır. - Kodu, mobil cihazınızda aşağıdaki gibi 2 faktörlü bir kimlik doğrulama uygulamasına tarayın: Google Şifrematik or Authy. Uygulama, imzalarken kullanmanız için size tek kullanımlık şifreler (OTP'ler) sağlayacaktır. Her OTP 30 saniye geçerlidir.

İsteğe bağlı: OV belge imzalama sertifikanızı e-mühürleme sertifikasına dönüştürün

Not: Bu bölüm sadece mühürleme yapmak isteyen kullanıcılar içindir. Belge imzalamayı otomatikleştirmek ve Tek Kullanımlık Parolalar (OTP) tarafından istenmemek için kullanıcılar, Kuruluş Doğrulama (OV) belge imzalama sertifikalarını SSL.com hesaplarında kendileri tarafından bir e-mühürleme sertifikasına dönüştürür. Bireysel Doğrulama (IV) belge imzalama sertifikasının e-mühürleme için dönüştürülemeyeceğini unutmayın. Esealing dönüşümüne ilişkin talimatlar aşağıda ayrıntılı olarak açıklanmıştır:

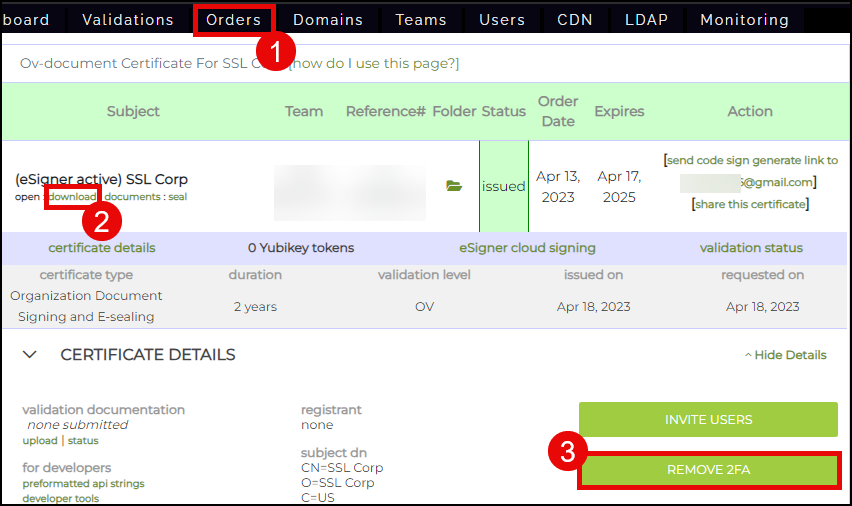

- Tıkla Siparişlerim SSL.com hesabınızın üst menüsünde.

- Sertifikanızı bulun ve indir / ayrıntılar bağlantı.

- Tıkla 2FA'YI KALDIR düğmesine basın.

Postacı Yükleyin ve API Koleksiyonlarını İçe Aktarın

Bu bölümdeki talimatlar yalnızca Postacı kullanıcıları içindir. CSC API ile cURL kullanıyorsanız, sonraki bölüme geçebilirsiniz.

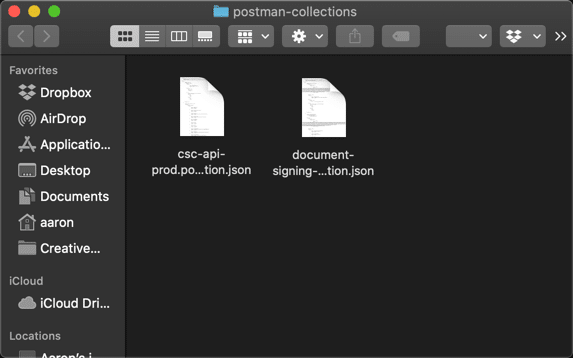

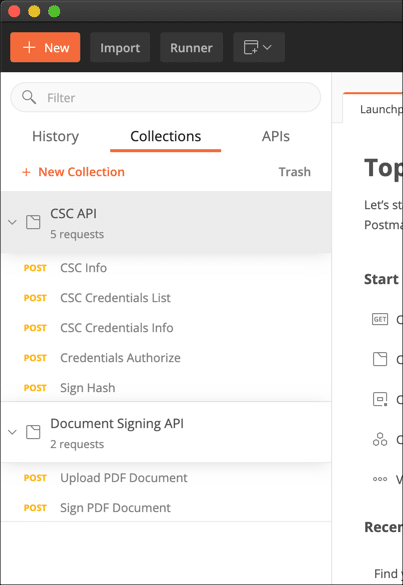

- İndir ve unzip CSC API Postman koleksiyonu ve Belge İmzalama API'si Postacı koleksiyonu (görmek https://www.postman.com/sslcom çevrimiçi SSL.com API koleksiyonları için).

- Indirin ve yükleyin Postacı REST İstemcisi.

- Postman'ı başlatın, ardından yeni bir Postman hesabı oluşturun veya mevcut bir hesapta oturum açın.

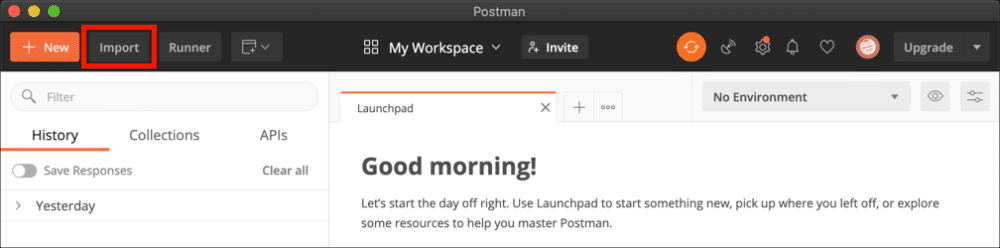

- Tıkla ithalat düğmesine basın.

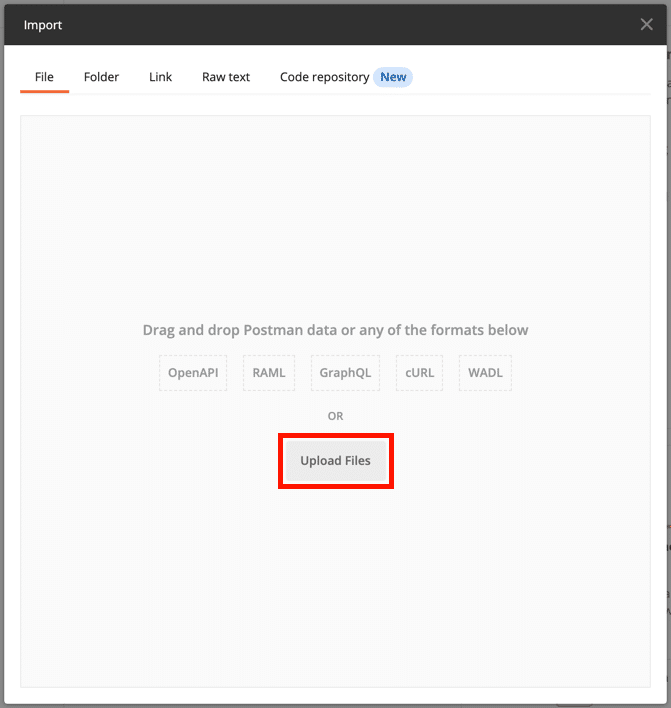

- Tıkla Dosyaları yükle düğmesi, sıkıştırılmış API koleksiyonu dosyalarına gidin (

csc-api-prod.postman_collection.jsonvedocument-signing-api-prod.postman_collection.json) ve açın.

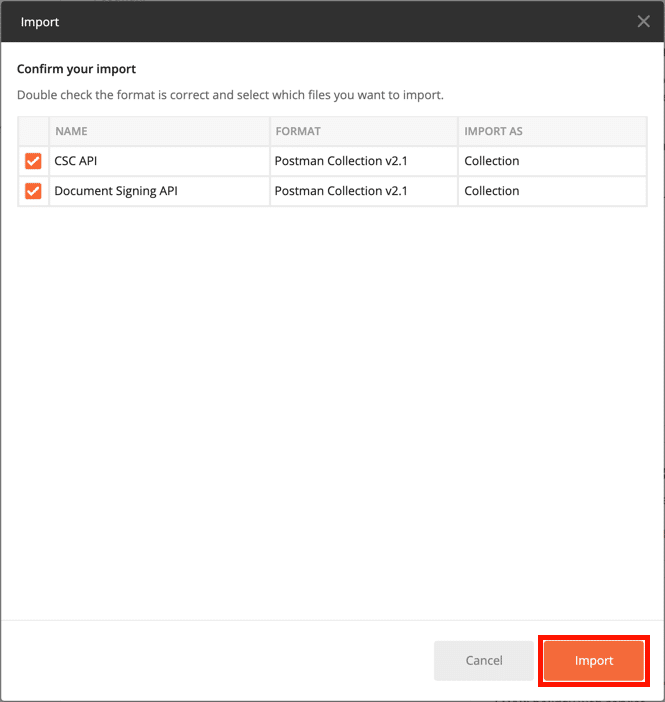

- Tıkla ithalat düğmesine basın.

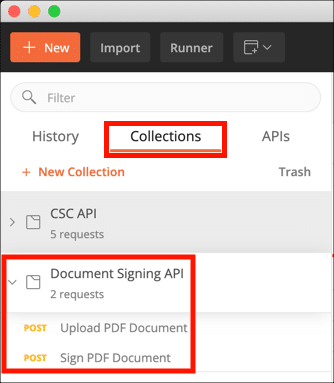

- Üzerinde çalışacağınız API istekleri artık şurada mevcuttur: Koleksiyonlar Postacı penceresinin sol tarafındaki sekme.

Erişim Jetonunu Al

Sonraki adım, SSL.com'dan bir erişim belirteci almaktır. İhtiyacın olacak müşteri kimliği SSL.com hesabınızın kullanıcı adı ve şifresinin yanı sıra kullanılabilir. Erişim belirteçleri, verildikten sonra bir saat süreyle geçerlidir.

Postacı veya cURL için talimatları seçmek üzere aşağıdaki tıklanabilir sekmeleri kullanın:

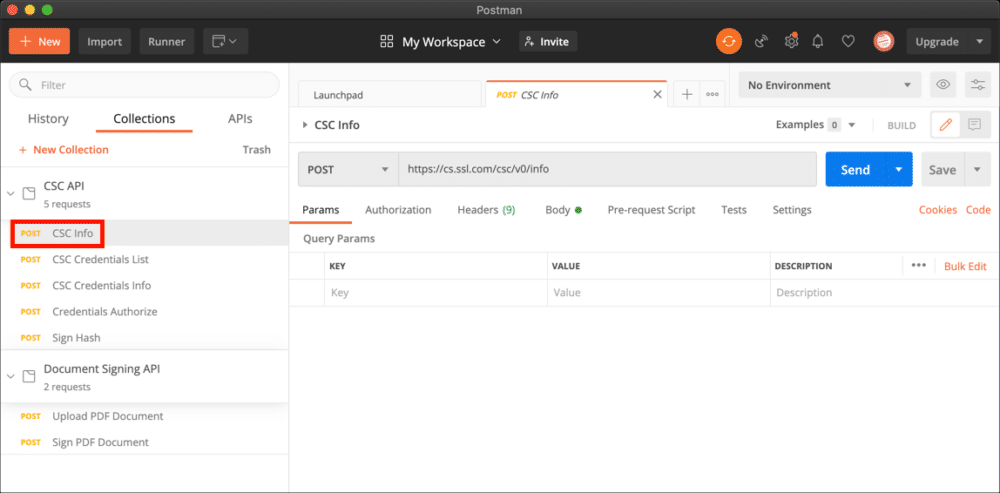

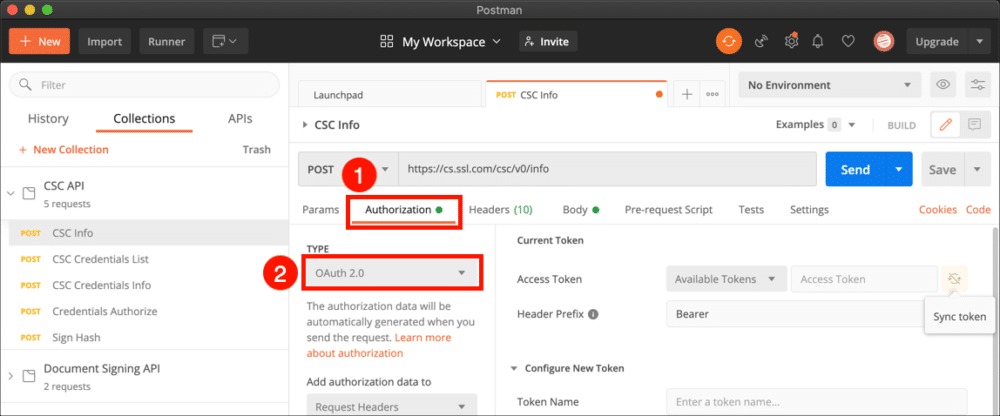

- CSC API koleksiyonundan bir API isteği seçin.

- seçmek Yetki Sekme ve seç OAuth 2.0 itibaren Tip menüsü.

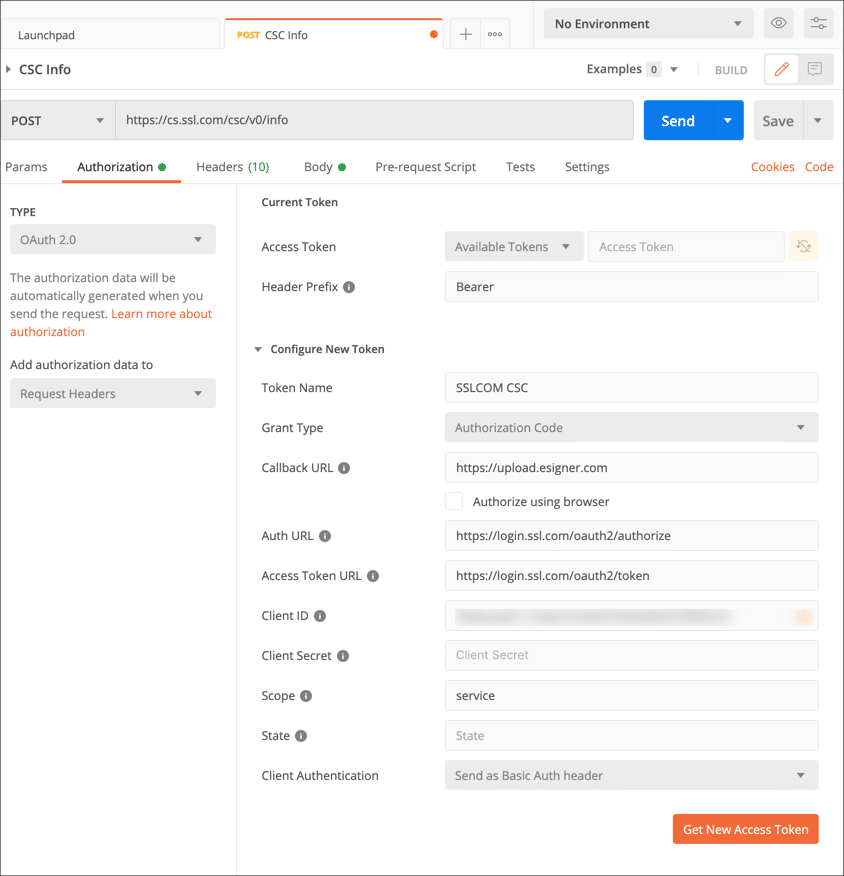

- Aşağıdaki bilgileri forma girin:

- Başlık Öneki:

Bearer - Belirteç Adı:

SSLCOM CSC(veya tercih ettiğiniz hatırlanması kolay herhangi bir ad) - Hibe Türü:

Authorization Code - Geri arama URL'si:

https://upload.esigner.com - Tarayıcı kullanarak yetkilendirin: denetlenmeyen

- Kimlik Doğrulama URL'si:

https://login.ssl.com/oauth2/authorizeÜretim ortamı için;https://oauth-sandbox.ssl.com/oauth2/authorizeSandbox ortamı için. - Erişim Belirteci URL'si:

https://login.ssl.com/oauth2/tokenÜretim ortamı için;https://oauth-sandbox.ssl.com/oauth2/tokenSandbox ortamı için. - Müşteri Kimliği: [Müşteri Kimliğiniz]

- Müşteri Sırrı: [Müşteri Sırrınız]

- Dürbün:

service - Belirtmek, bildirmek: [Boş bırakın]

- İstemci Kimlik Doğrulaması:

Send as Basic Auth header

- Başlık Öneki:

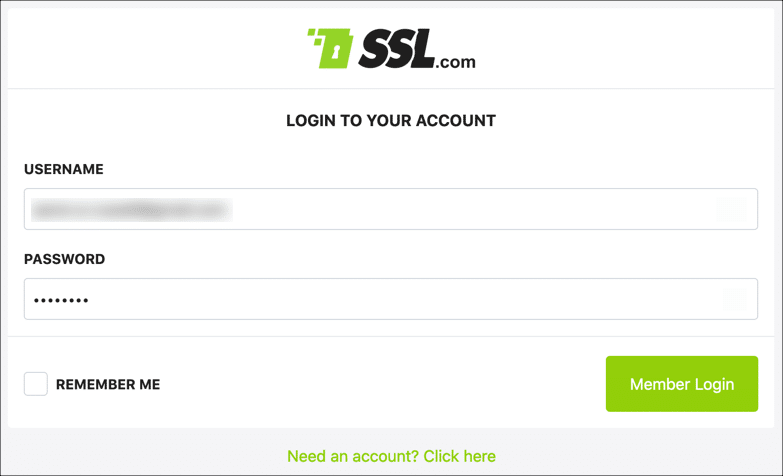

- Bir giriş formu görünecektir. SSL.com kullanıcı adınızı ve şifrenizi girin, ardından Üye Girişi düğmesine basın.

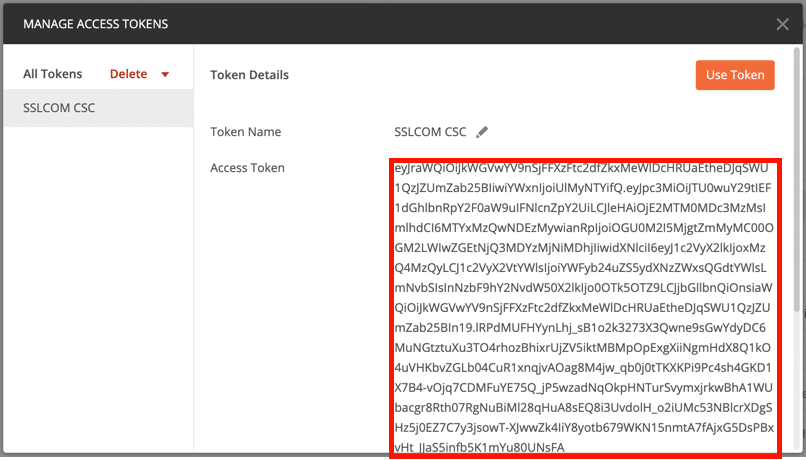

- Yeni erişim jetonunuz Postacı'da görünmelidir. Erişim belirteci metnini seçin ve panoya kopyalayın, ardından Erişim Belirteçlerini Yönetin iletişim kutusu. Erişim jetonunuzu, kolayca erişebileceğiniz bir metin düzenleyicisine yapıştırın. Her erişim belirtecinin süresi bir saat sonra dolar.

Ayrıca belirtecinizi Postacı isteklerinde yeniden kullanmak üzere kaydedebilirsiniz, ancak belirteci kopyalayıp her bir isteğe doğrudan yapıştırmanın en güvenilir yol olduğunu gördük.

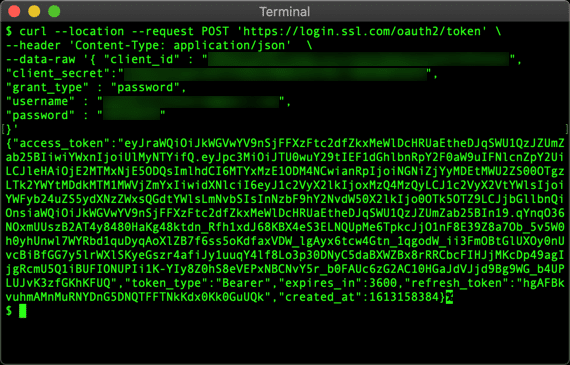

- Erişim belirteci istemek için aşağıdaki komutu kullanın. ALL-CAPS'ta gösterilen değerleri gerçek değerlerinizle değiştirin:

curl --location --request POST "https://login.ssl.com/oauth2/token" \ --header "Content-Type: application/json" \ --data-raw '{ "client_id" : "SİZİN -CLIENT-ID", "client_secret" : "MÜŞTERİNİZİN GİZLİĞİ", "grant_type" : "şifre", "kullanıcı adı" : "KULLANICI ADI", "şifre" : "ŞİFRESİZ" }' - Bir erişim belirteci ve yenileme belirteci içeren bir JSON nesnesi almalısınız. API isteklerinize yapıştırmak için erişim belirteci değerini kopyalayın. Bu örnekler için yenileme belirtecine ihtiyacınız olmayacak.

Hash imzala

Artık bir erişim jetonunuz olduğuna göre, API istekleri yapmaya ve imza oluşturmaya başlayabilirsiniz. Bu bölüm, Postman CSC koleksiyonundaki mevcut beş talepte size yol gösterecek ve bir belge karmaşasından dijital bir imza oluşturulmasıyla sonuçlanacaktır.

- Karma girişi için PDF'yi değiştirmek ve daha sonra PKCS#7'yi PDF belgesine gömmek için bir PDF kitaplığına ihtiyaç vardır. (örn. Java'da ApachePDFBox).

- eSigner API'sinden (ör. Java'da BouncyCastle) alınan ham imzalardan PKCS#7 oluşturmaya yönelik bir Crypto kitaplığı.

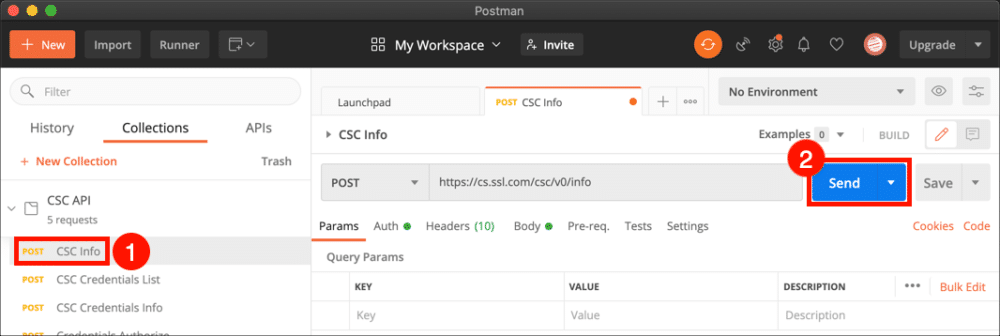

CSC Bilgilerini Alın (İsteğe Bağlı)

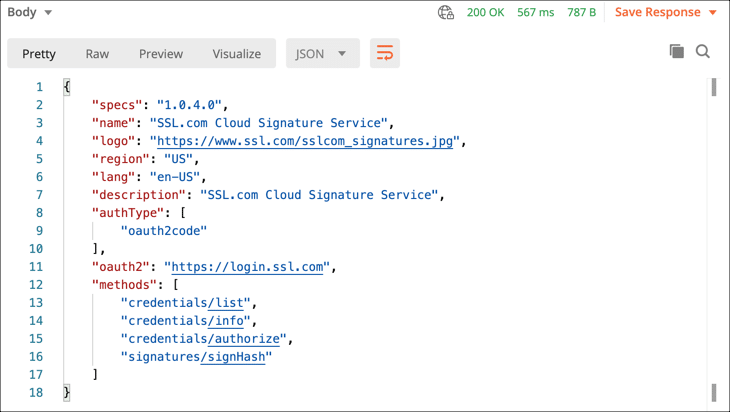

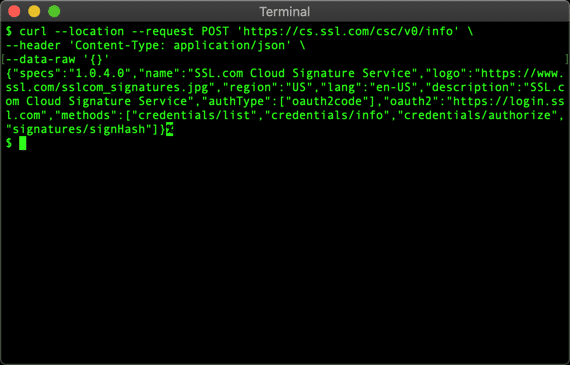

- Sen kullanabilirsiniz CSC Bilgisi SSL.com'un bulut imza hizmeti hakkında bilgi alma isteği. Koleksiyondaki diğerlerinden farklı olarak, bu isteğin erişim jetonunuzu gerektirmediğini unutmayın. İsteği göndermek için seçin CSC Bilgisi itibaren CSC API'si koleksiyonu, ardından Gönder düğmesine basın.

- Bulut imza hizmeti hakkındaki bilgiler, Postman'daki bir JSON nesnesinde görünecektir. yanıt alan.

- SSL.com'un CSC API hizmeti hakkında bilgi almak için aşağıdaki komutu kullanın. Korumalı alan ortamındaysanız,

https://cs-try.ssl.com/csc/v0/infoyerine.

curl --location --request POST "https://cs.ssl.com/csc/v0/info" \ --header "İçerik Türü: uygulama / json" \ --data-raw "{}" - Hizmetle ilgili ayrıntıları içeren bir JSON nesnesi alacaksınız:

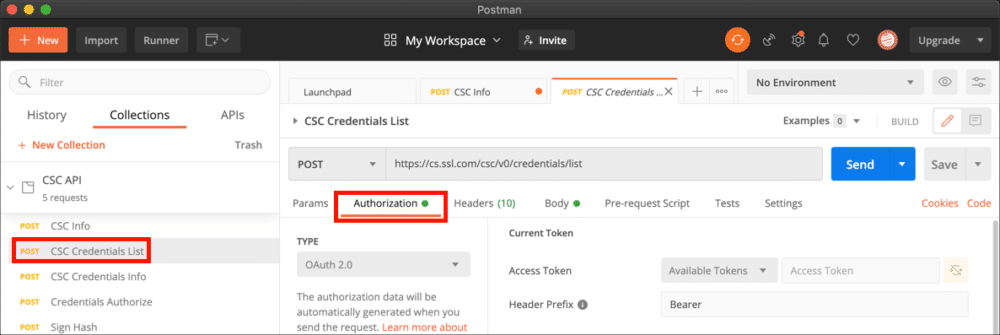

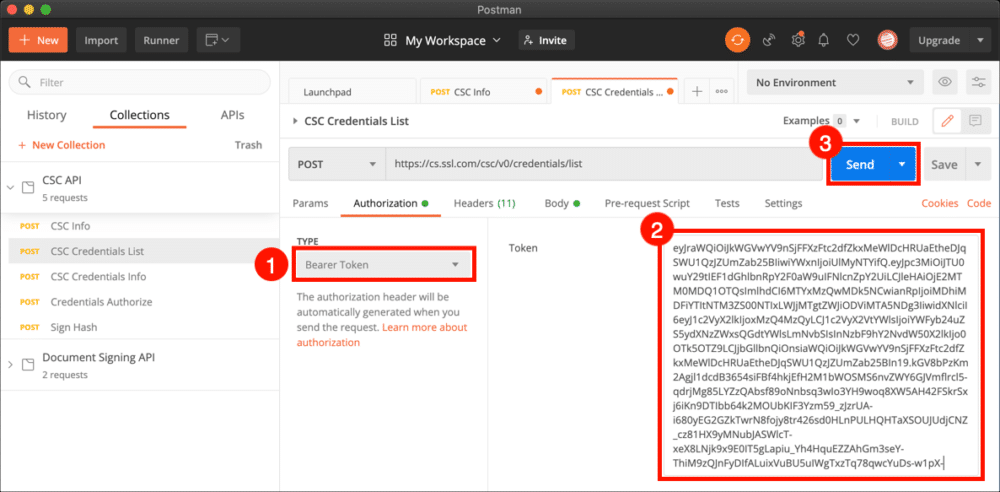

CSC Kimlik Bilgileri Listesi

The CSC Kimlik Bilgileri Listesi istek, sonraki API isteklerinde kullanacağınız bir kimlik bilgisini alır.

- seç CSC Kimlik Bilgileri Listesi Ve tıklayın Yetki sekmesi.

- Klinik Taşıyıcı Jetonu itibaren Tip menü, erişim jetonunuzu Simge alanında, ardından Gönder düğmesine basın.

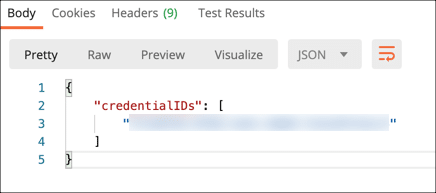

- Kullanıcıyla ilişkilendirilmiş kimlik bilgileri listesine sahip bir JSON nesnesi, yanıt alan. Listeniz muhtemelen tek bir değer içerecektir. Kimlik bilgisi kimliğinizi daha sonraki isteklerde kullanmak için kopyalayıp bir metin düzenleyicisine yapıştırın.

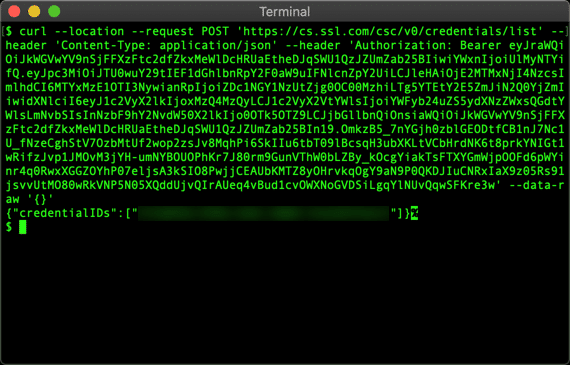

- Aşağıdaki komutu girin. (MY-ACCESS-TOKEN yerine gerçek erişim belirtecinizi kullanın). Sandbox ortamındaysanız,

https://cs-try.ssl.com/csc/v0/credentials/listyerine:

curl --location --request POST "https://cs.ssl.com/csc/v0/credentials/list" \ --header "İçerik Türü: application / json" \ --header "Yetkilendirme: Taşıyıcı MY- ERİŞİM TOKEN "\ --data-raw" {} "E-posta sertifikası (yalnızca kuruluş bilgilerini içeren belge imzalama sertifikası; ücretsiz esigner.com hesabınıza dahildir) kullanıyorsanız, "clientData": "DS_ESEAL" (not: oturumlar OTP kimlik doğrulaması gerektirmez) ekleyin. "clientData" için diğer seçenekler, EV Kod İmzalama için "EVCS" ve IV veya IV+OV Belge İmzalama için "DS" (varsayılan) dır:

curl --location --request POST "https://cs.ssl.com/csc/v0/credentials/list" \ --header "Content-Type: application/json" \ --header "Yetkilendirme: Taşıyıcı MY- ERİŞİM-TOKEN" \ --data-raw '{"clientData": "DS_ESEAL"}' - Kullanıcıyla ilişkilendirilmiş kimlik bilgisi kimlikleri listesine sahip bir JSON nesnesi almalısınız. Listeniz muhtemelen tek bir değer içerecektir. Kimlik bilgisi kimliğinizi daha sonraki isteklerde kullanmak için kopyalayıp bir metin düzenleyicisine yapıştırın.

CSC Kimlik Bilgileri (İsteğe Bağlı)

The CSC Kimlik Bilgileri Bilgisi isteği, bir kimlik bilgisi kimliğiyle ilişkili sertifikaları ve diğer bilgileri döndürür ve imzalamak için gerekli değildir.

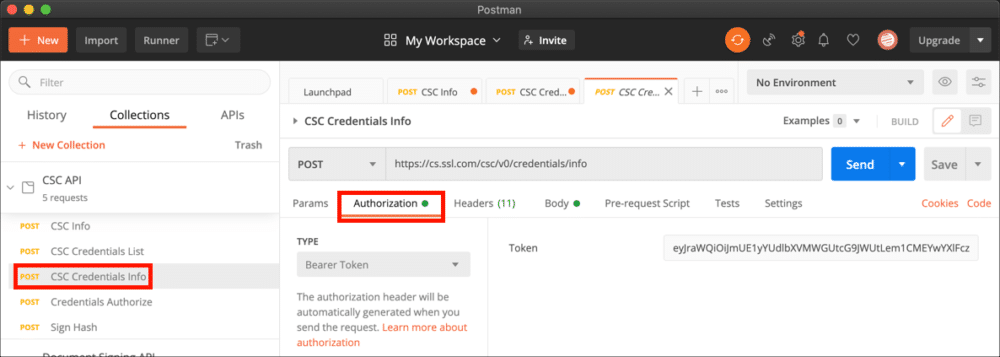

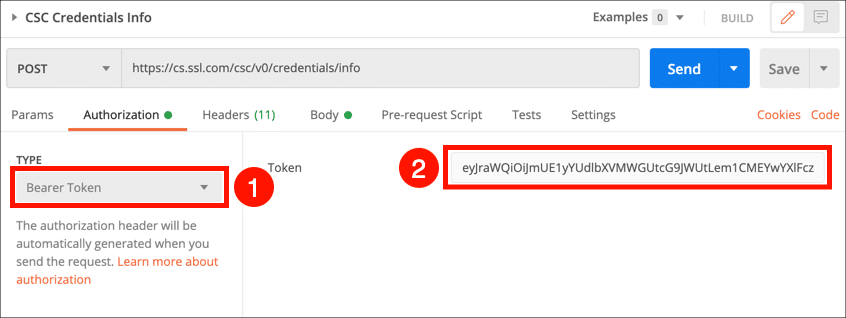

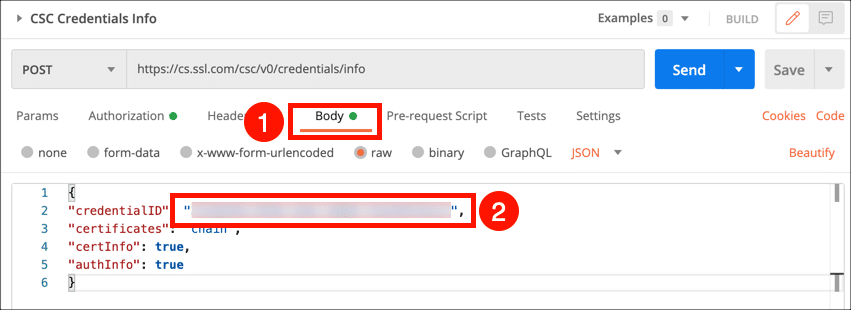

- Bu isteği kullanmak için seçin CSC Kimlik Bilgileri Bilgisi koleksiyondan ve tıklayın Yetki sekmesi.

- Klinik Taşıyıcı Jetonu itibaren Tip ardından erişim jetonunuzu Simge alan.

- seçmek Vücut sekmesi, ardından kimlik bilgisi kimliğinizi değer olarak yapıştırın

credentialID.

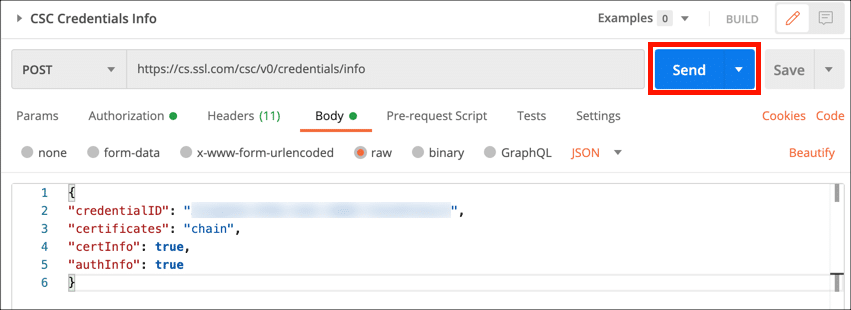

- Tıkla Gönder düğmesine basın.

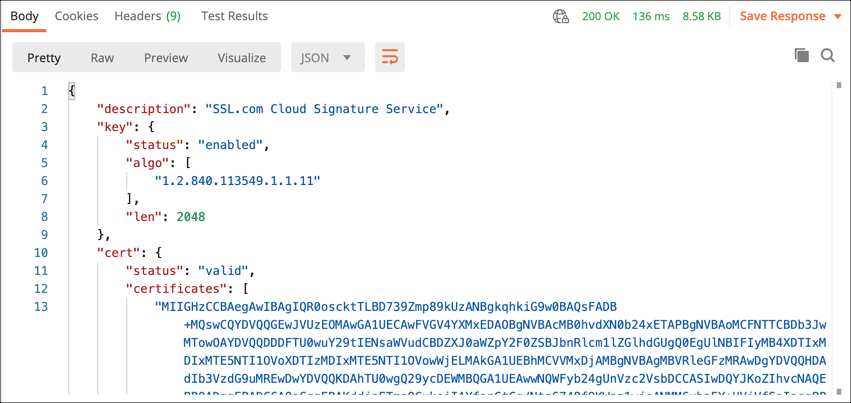

- İmza sertifika zincirinize sahip bir JSON nesnesi ve diğer bilgiler, yanıt alan.

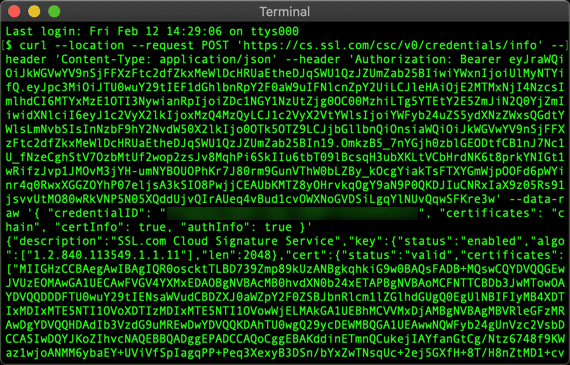

- Aşağıdaki komutu girin. Korumalı alan ortamındaysanız, şunu kullanın:

https://cs-try.ssl.com/csc/v0/credentials/infodeğiştirmekMY-ACCESS-TOKENveMY-CREDENTIAL-IDgerçek bilgilerinizle:

curl --location --request POST "https://cs.ssl.com/csc/v0/credentials/info" \ --header "Content-Type: application/json" \ --header "Yetkilendirme: Bearer MY- ERİŞİM TOKEN" \ --data-raw '{ "credentialID": "CREDENTIAL-ID", "certificates": "chain", "certInfo": true, "authInfo": true }' - İmza sertifika zinciriniz ve diğer bilgilerle birlikte bir JSON nesnesi almalısınız:

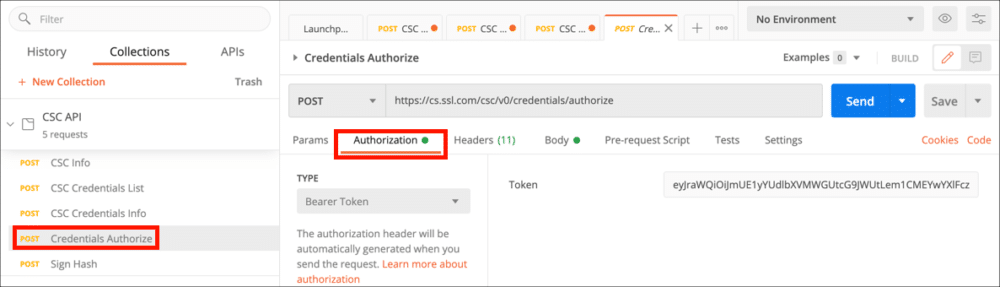

Kimlik Bilgileri Yetkilendirme

The Kimlik Bilgileri Yetkilendirme isteği, bir karma imzalama yetkisini alır.

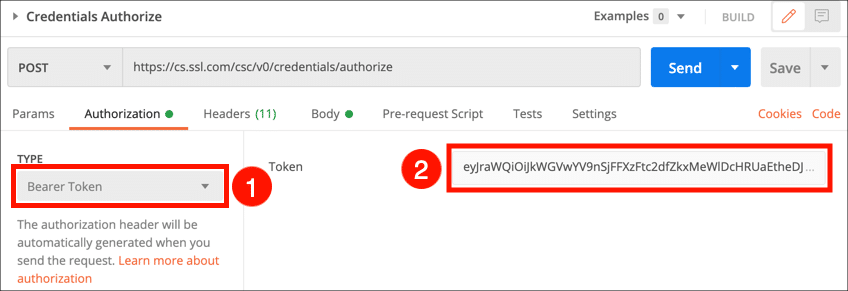

- Seçerek başlayın Kimlik Bilgileri Yetkilendirme koleksiyondan ve tıklayarak Yetki sekmesi.

- Klinik Taşıyıcı Jetonu itibaren Tip ardından erişim jetonunuzu Simge alan.

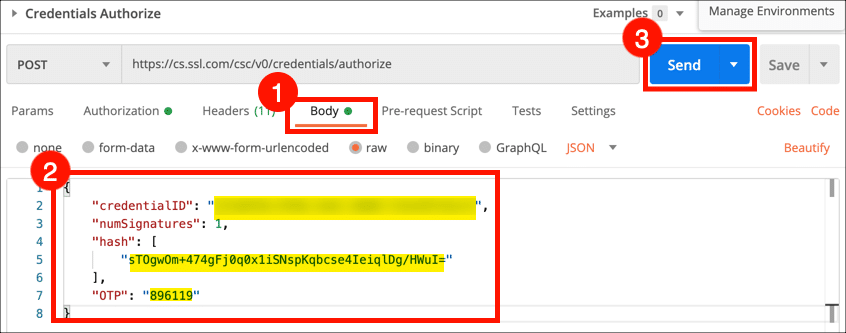

- seçmek Vücut sekmesi. Kimlik bilgisi kimliğinizi

credentialIDolarak imzalamak istediğiniz belgenin değeri ve karma değerihashdeğer. Kimlik doğrulama uygulamanızdan bir OTP alın ve girin ve bunun değeri olarak girin.OTP, Ardından Gönder buton. Not: Sertifikaların mühürlenmesi için OTP gerekli değildir.

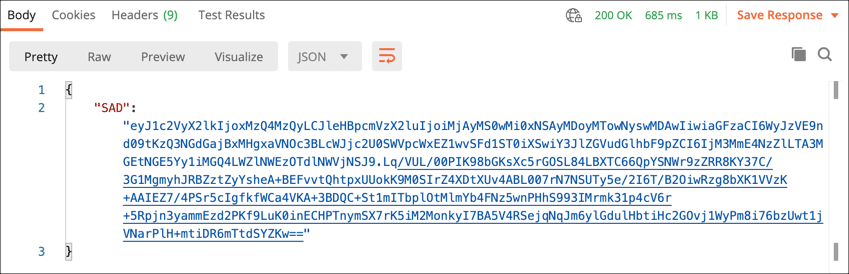

- İmza Etkinleştirme Verilerinizi (SAD) içeren bir JSON nesnesi, yanıt alan. Bu değeri, hash imzalama isteğinde kullanmak için bir metin düzenleyicisine kopyalayıp yapıştırın.

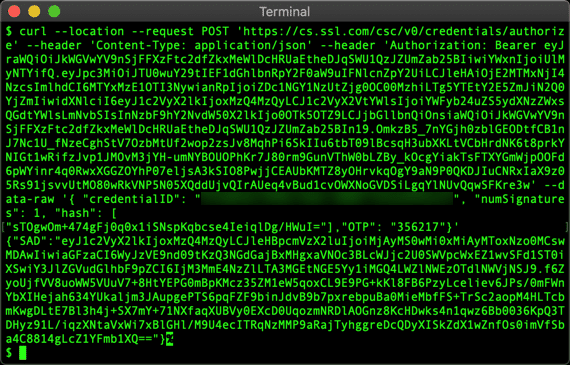

- Aşağıdaki komutu kullanın. Değiştir

MY-ACCESS-TOKEN,MY-CREDENTIAL-ID, veMY-HASHgerçek bilgilerinizle. 2FA uygulamanızdan tek seferlik bir şifre alın ve kullanım değeriMY-OTP. Not: Sertifikaların mühürlenmesi için OTP gerekli değildir.

curl --location --request POST "https://cs.ssl.com/csc/v0/credentials/authorize" \ --header "Content-Type: application/json" \ --header "Yetkilendirme: Taşıyıcı MY- ACCESS-TOKEN" \ --data-raw '{ "credentialID": "MY-CREDENTIAL-ID", "numSignatures": 1, "hash": [ "MY-HASH" ], "OTP": "MY-OTP " }' - İmza Etkinleştirme Verilerinizle (SAD) birlikte bir JSON nesnesi almalısınız. Bu değeri, hash imzalama isteğinde kullanmak için bir metin düzenleyicisine kopyalayıp yapıştırın.

Hash İmzala

Artık belge karmasını imzalamaya hazırsınız.

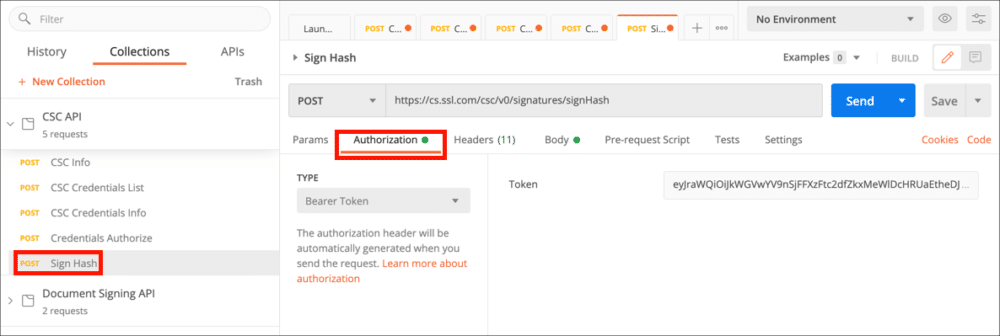

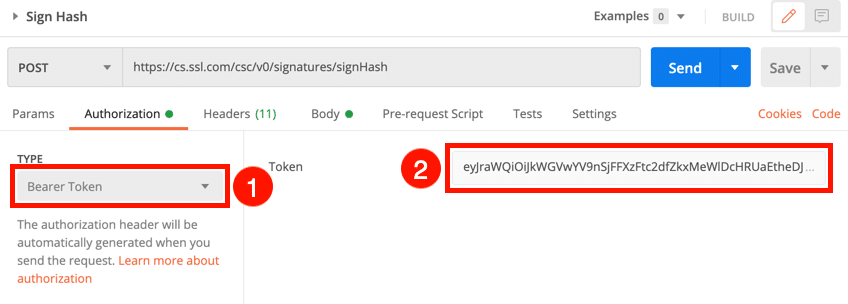

- seç Hash İmzala koleksiyondan seçin, ardından Yetki sekmesi.

- Klinik Taşıyıcı Jetonu itibaren Tip ardından erişim jetonunuzu Simge alan.

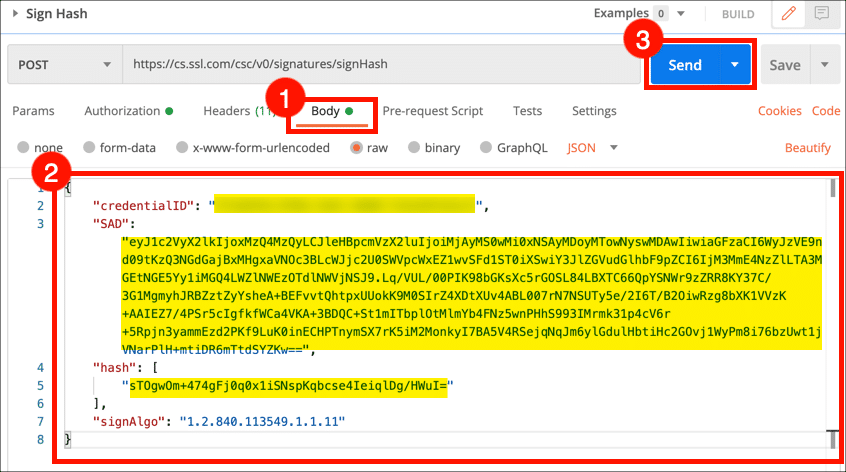

- seçmek Vücut sekmesi. Kimlik bilgisi kimliğinizi

credentialIDdeğer olarak, İmza Etkinleştirme VerilerinizSADdeğeri ve imzalamak istediğiniz belgenin karma değerihashdeğer, ardından Gönder düğmesine basın.

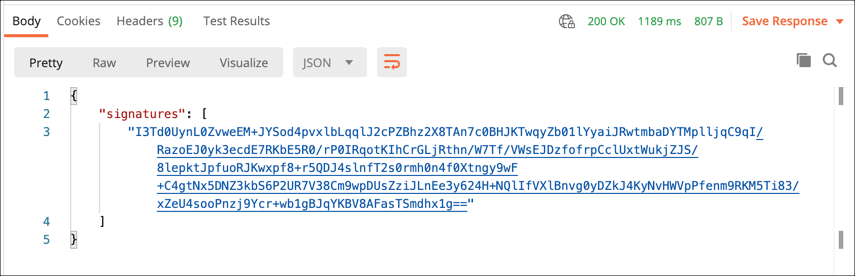

- İmzanızın bulunduğu bir JSON nesnesi, yanıt alan.

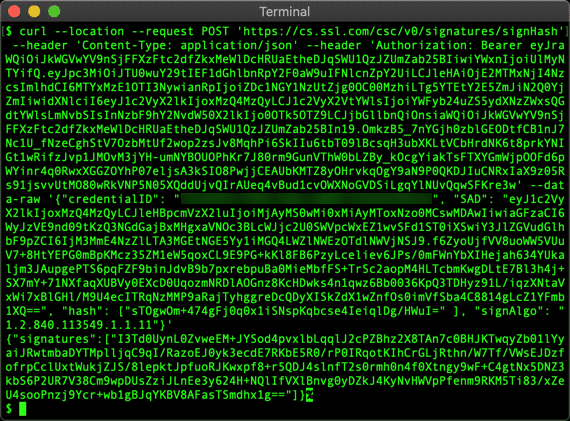

- Aşağıdaki komutu girin. Değiştir

MY-ACCESS-TOKEN,MY-CREDENTIAL-ID,MY-SAD, veMY-HASHgerçek bilgilerinizle:

curl --location --request POST "https://cs.ssl.com/csc/v0/signatures/signHash" \ --header "Content-Type: application/json" \ --header "Yetkilendirme: Taşıyıcı MY- ERİŞİM TOKEN" \ --data-raw '{ "credentialID": "CREDENTIAL-ID", "SAD": "MY-SAD", "hash": [ "MY-HASH" ], "signAlgo": "1.2.840.113549.1.1.11" }' - İmzanızı içeren bir JSON nesnesi almalısınız.

PDF imzalayın

Belge karmalarının imzalanmasına ek olarak, bir PDF dosyası yükleyebilir ve imzalayabilirsiniz.

Bir PDF imzalarken iki POST isteğiyle çalışacaksınız:

- PDF Belgesini Yükle

- PDF Belgesini İmzala

Yukarıda aldığınız kimlik bilgilerini tekrar kullanabilirsiniz. CSC Kimlik Bilgileri Listesi istek. Muhtemelen yeni bir tane de almanız gerekecek erişim belirteci.

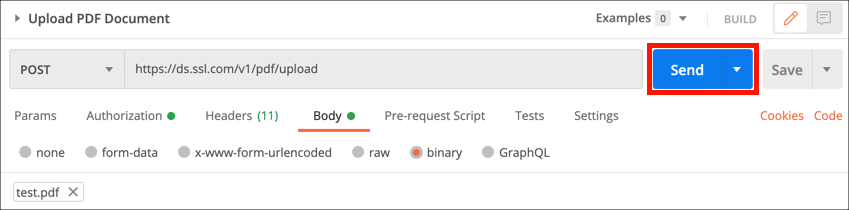

PDF Belgesini Yükle

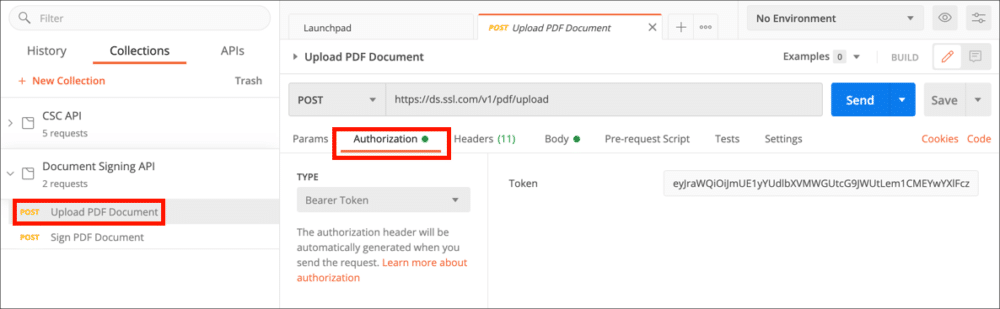

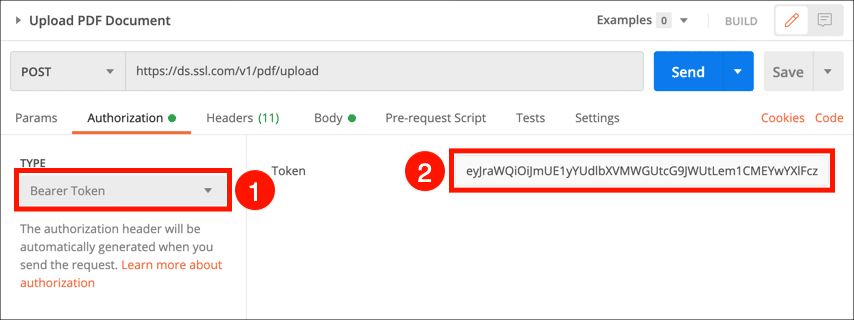

- seçmek PDF Belgesini Yükle isteyin ve tıklayın Yetki sekmesi.

- Klinik Taşıyıcı Jetonu itibaren Tip ardından erişim jetonunuzu Simge alan.

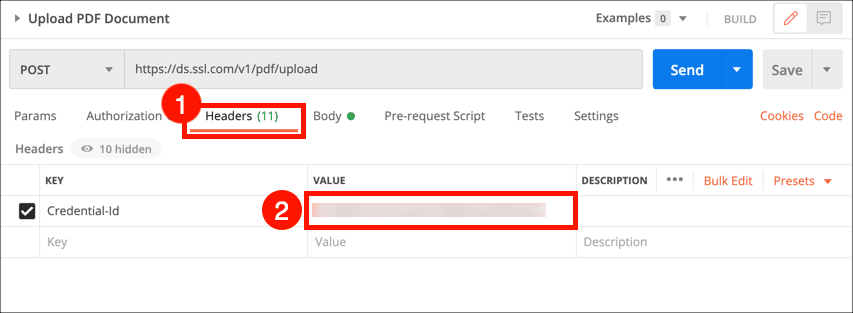

- seçmek Başlıkları sekmesi ve kimlik bilginizi Özellik sütun.

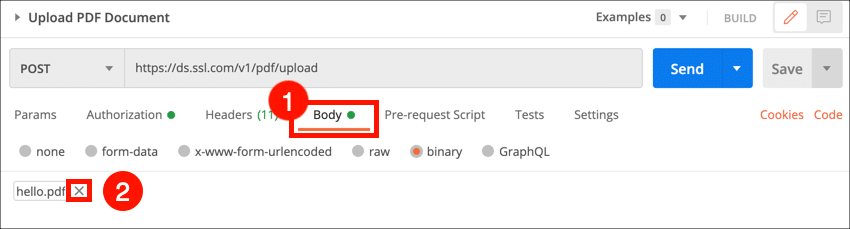

- seçmek Vücut sekmesini tıklatın ve × yanındaki

hello.pdfBu yer tutucu dosya adını kaldırmak için.

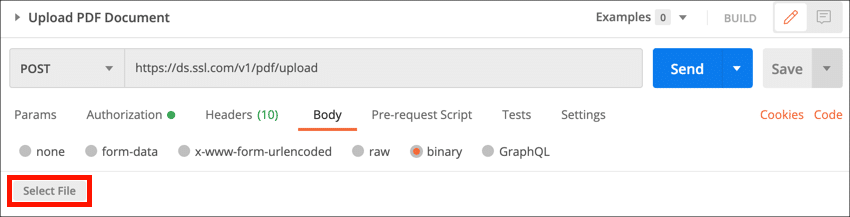

- Tıkla Dosya Seç düğmesine, ardından yüklemek istediğiniz dosyaya gidin.

- Tıkla Gönder düğmesine basın.

- Seçin ve kopyalayın

idsonraki istekte kullanılacak yanıttaki değer.

- Aşağıdaki komutu kullanın. Değiştir

MY-CREDENTIAL-ID,MY-ACCESS-TOKEN, ve/PATH/TO/FILE.pdfgerçek bilgilerinizle:

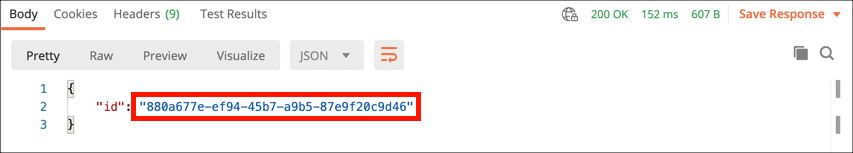

curl --location --request POST "https://ds.ssl.com/v1/pdf/upload" \ --header "Credential-ID: MY-CREDENTIAL-ID" \ --header "Yetkilendirme: Taşıyıcı MY- ERİŞİM TOKEN "\ --header" Content-Type: application / pdf "\ --data-binary" @ / PATH / TO / FILE.pdf "

- Değerine sahip bir JSON nesnesi alacaksınız

id. Bir sonraki istekte kullanmak için bu değeri kopyalayın.

Not: Görünür imzalar için lütfen aşağıdaki HTTP İstek Başlıklarına bakın (/v1/pdf/upload):

|

Başlık İste |

Açıklama |

|---|---|

|

Kimlik Kimliği |

Anahtara atanan benzersiz Kimlik Kimliği - Zorunlu |

|

İmzalama Nedeni |

İmza görünümüne ve ayrıca imza sözlüğüne eklemek için imzalama nedeni ekleyin – İsteğe bağlı örn. Bu belgeyi onaylıyorum |

|

İmza-Konum |

İmza sözlüğüne imza yeri ekleyin – İsteğe bağlı, örneğin Houston, Teksas |

|

İletişim bilgileri |

İmza sözlüğüne iletişim bilgilerini ekleyin – İsteğe bağlı, örneğin Telefon numarası |

|

İmza-Alanı-Pozisyonu |

Görsel imzanın görüntülendiği imza alanı konumu. biçim "x,y,genişlik,yükseklik" - İsteğe bağlı |

|

Sayfa numarası |

İmzanın çekileceği sayfa numarası - İsteğe bağlı |

|

El-İmza |

El imzasının Base64 kodlu PNG görüntüsü – İsteğe bağlı |

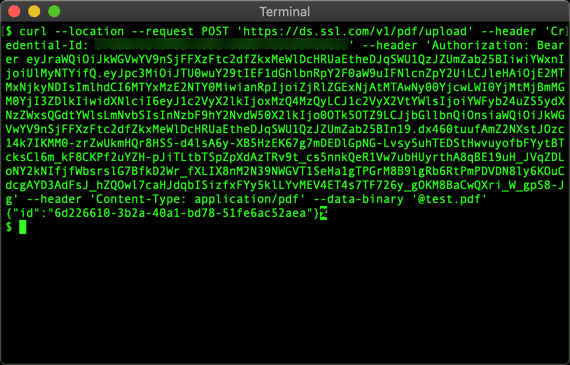

PDF Belgesini İmzala

Şimdi PDF'yi imzalayabilirsiniz.

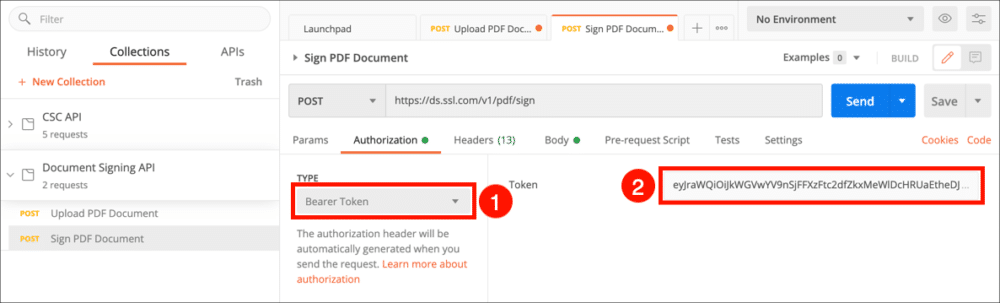

- seçmek PDF Belgesini Yükle isteyin ve tıklayın Yetki sekmesi.

- Klinik Taşıyıcı Jetonu itibaren Tip ardından erişim jetonunuzu Simge alan.

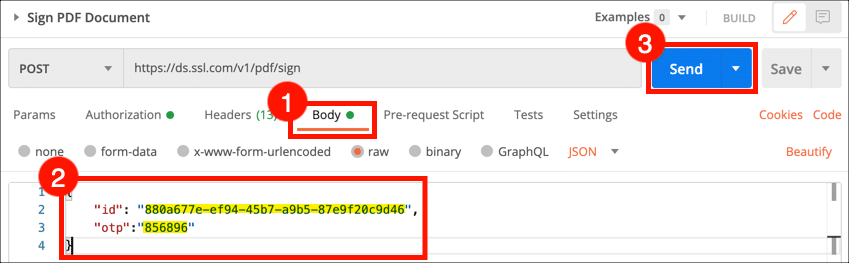

- Gövde sekmesini seçin,

idönceki adımdan bir değer ve kimlik doğrulama uygulamanızdan bir OTP, ardından Gönder düğmesine basın.

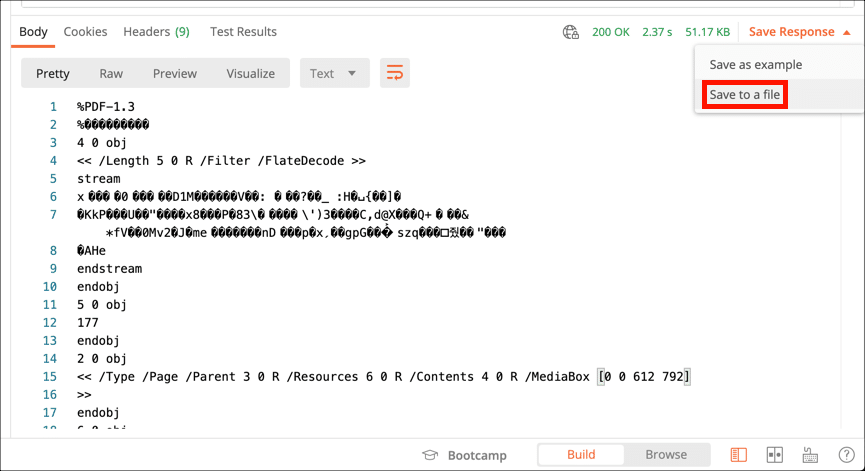

- PDF verileri aşağıda görünecektir. yanıt alan. Seç Dosyaya Kaydet itibaren Yanıtı Kaydet menü, ardından dosyaya bir ad verin.

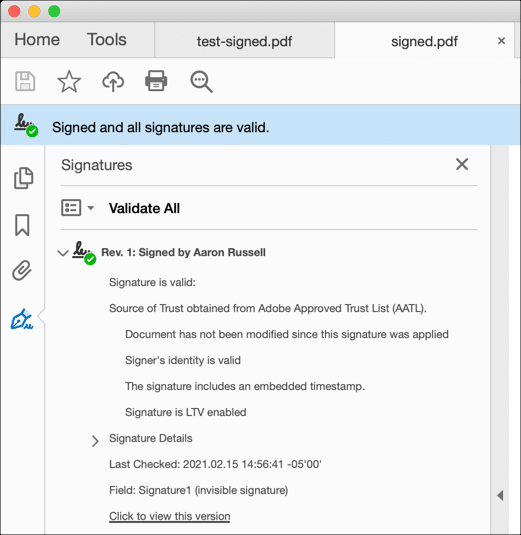

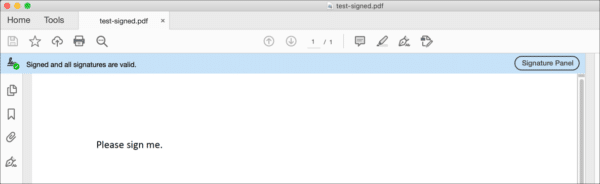

- Dosyanın imzalandığını onaylamak için dosyayı Acrobat'ta açın.

- Aşağıdaki komutu girin. Değiştir

MY-CREDENTIAL-ID,MY-FILE-ID, veOUTPUT-FILENAMEgerçek bilgilerinizle. 2FA uygulamanızdan bir kerelik şifre (OTP) alın ve şu şekilde girin:MY-OTP. Not: Sertifikaları mühürlemek için OTP gerekli değildir:

curl --location --request POST 'https://ds.ssl.com/v1/pdf/sign' \ --header 'Content-Transfer-Encoding: application / json' \ --header 'Content-Type: application / json '\ --header' Yetkilendirme: Taşıyıcı MY-ACCESS-TOKEN '\ --data-raw' {"id": "MY-FILE-ID", "otp": "MY-OTP"} '\ - -çıktı OUTPUT-FILENAME - cURL, imzalanmış dosyayı indirecek ve belirttiğiniz dosya adına kaydedecektir:

- İmzanın geçerli olup olmadığını kontrol etmek için PDF'yi Acrobat veya Acrobat Reader'da açın.