SSL'nin tüm sürümleri /TLS önceki protokol TLS 1.2 artık kullanımdan kaldırıldı ve güvenli olmadığı kabul edildi. Birçok web sunucusu platformunda hala TLS 1.0 ve TLS 1.1 varsayılan olarak etkindir. Ancak, tüm modern web tarayıcıları ile uyumludur TLS 1.2. Bu nedenle, web sitesi sahiplerinin sunucu yapılandırmalarını kontrol ederek yalnızca geçerli, güvenli SSL /TLS etkinleştirildi ve diğerleri (dahil TLS 1.0, TLS 1.1 ve SSL 3.0) devre dışı bırakılır.

Bu kılavuz, hangi SSL /TLS bir web sitesinde etkinleştirilir, SSL'nin eski sürümlerini devre dışı bırakır /TLS Apache ve Nginx'te ve yalnızca kullanımdan kaldırılmış, güvenli olmayan SSL / SSL sürümlerini çalıştıran sunuculardan kaynaklanan tarayıcı hatası örneklerini gösterir.TLS.

Etkin SSL'yi kontrol edin /TLS sürümler

Çevrimiçi Araçlar

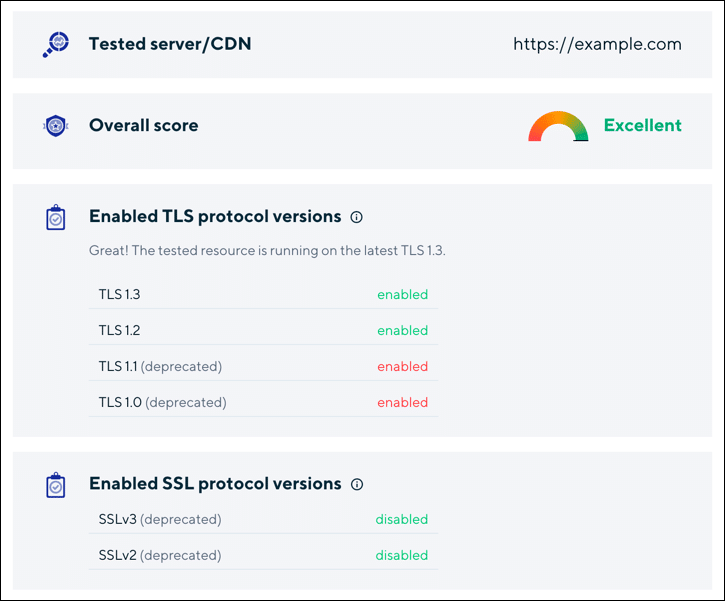

Hızlı bir şekilde SSL sürümlerini kontrol edebilirsiniz /TLS web siteniz CDN77'leri ziyaret ederek destekler TLS kare ve kontrol etmek istediğiniz alan adını girin. Aşağıda görülebileceği gibi, https://example.com şu anda SSL sürüm 2 ve 3'ü devre dışı bırakır, ancak tüm sürümlerini etkinleştirir TLS (kullanımdan kaldırılanlar dahil TLS 1.1 ve 1.0):

Nmap

Ayrıca SSL /TLS açık kaynaklı bir web sitesi tarafından desteklenen sürümler ve şifreler nmap komut satırı aracı:

nmap --script ssl-enum-ciphers -p

SSL için varsayılan bağlantı noktası /TLS is 443. Aşağıdaki komut şunun için bir rapor oluşturacaktır: example.com:

$ nmap --script ssl-enum-ciphers -p 443 example.com Nmap 7.80'den (https://nmap.org) 2020-08-25 13:10 EDT Nmap tarama raporu example.com (93.184.216.34) Ana bilgisayar devrede (0.031 sn. Gecikme). Example.com için diğer adresler (taranmamış): 2606: 2800: 220: 1: 248: 1893: 25c8: 1946 PORT STATE SERVICE 443 / tcp open https | ssl-enum-ciphers: | TLSv1.0: | şifreler: | TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA (secp256r1) - A | TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA (secp256r1) - A | TLS_DHE_RSA_WITH_AES_128_CBC_SHA (dh 2048) - A | TLS_DHE_RSA_WITH_AES_256_CBC_SHA (dh 2048) - A | TLS_DHE_RSA_WITH_CAMELLIA_256_CBC_SHA (dh 2048) - A | TLS_DHE_RSA_WITH_CAMELLIA_128_CBC_SHA (dh 2048) - A | TLS_RSA_WITH_AES_256_CBC_SHA (rsa 2048) - A | TLS_RSA_WITH_CAMELLIA_256_CBC_SHA (rsa 2048) - A | TLS_RSA_WITH_AES_128_CBC_SHA (rsa 2048) - A | TLS_RSA_WITH_CAMELLIA_128_CBC_SHA (rsa 2048) - A | TLS_DHE_RSA_WITH_SEED_CBC_SHA (dh 2048) - A | TLS_RSA_WITH_SEED_CBC_SHA (rsa 2048) - A | kompresörler: | BOŞ | şifre tercihi: sunucu | TLSv1.1: | şifreler: | TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA (secp256r1) - A | TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA (secp256r1) - A | TLS_DHE_RSA_WITH_AES_128_CBC_SHA (dh 2048) - A | TLS_DHE_RSA_WITH_AES_256_CBC_SHA (dh 2048) - A | TLS_DHE_RSA_WITH_CAMELLIA_256_CBC_SHA (dh 2048) - A | TLS_DHE_RSA_WITH_CAMELLIA_128_CBC_SHA (dh 2048) - A | TLS_RSA_WITH_AES_256_CBC_SHA (rsa 2048) - A | TLS_RSA_WITH_CAMELLIA_256_CBC_SHA (rsa 2048) - A | TLS_RSA_WITH_AES_128_CBC_SHA (rsa 2048) - A | TLS_RSA_WITH_CAMELLIA_128_CBC_SHA (rsa 2048) - A | TLS_DHE_RSA_WITH_SEED_CBC_SHA (dh 2048) - A | TLS_RSA_WITH_SEED_CBC_SHA (rsa 2048) - A | kompresörler: | BOŞ | şifre tercihi: sunucu | TLSv1.2: | şifreler: | TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 (secp256r1) - A | TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 (secp256r1) - A | TLS_DHE_RSA_WITH_AES_128_GCM_SHA256 (dh 2048) - A | TLS_DHE_RSA_WITH_AES_256_GCM_SHA384 (dh 2048) - A | TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 (secp256r1) - A | TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA (secp256r1) - A | TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 (secp256r1) - A | TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA (secp256r1) - A | TLS_DHE_RSA_WITH_AES_128_CBC_SHA256 (dh 2048) - A | TLS_DHE_RSA_WITH_AES_128_CBC_SHA (dh 2048) - A | TLS_DHE_RSA_WITH_AES_256_CBC_SHA256 (dh 2048) - A | TLS_DHE_RSA_WITH_AES_256_CBC_SHA (dh 2048) - A | TLS_RSA_WITH_AES_128_GCM_SHA256 (rsa 2048) - A | TLS_DHE_RSA_WITH_CAMELLIA_256_CBC_SHA (dh 2048) - A | TLS_DHE_RSA_WITH_CAMELLIA_128_CBC_SHA (dh 2048) - A | TLS_RSA_WITH_AES_256_CBC_SHA (rsa 2048) - A | TLS_RSA_WITH_CAMELLIA_256_CBC_SHA (rsa 2048) - A | TLS_RSA_WITH_AES_128_CBC_SHA (rsa 2048) - A | TLS_RSA_WITH_CAMELLIA_128_CBC_SHA (rsa 2048) - A | TLS_DHE_RSA_WITH_SEED_CBC_SHA (dh 2048) - A | TLS_RSA_WITH_SEED_CBC_SHA (rsa 2048) - A | kompresörler: | BOŞ | şifre tercihi: sunucu | _ en az güç: Tamamlanan bir Nmap: 1 saniyede 1 IP adresi (3.88 ana bilgisayar açık) tarandı

Sunucu Yapılandırması

Apache

Devre dışı bırakmak TLS Apache'de 1.0 ve 1.1'de, aşağıdakileri içeren yapılandırma dosyasını düzenlemeniz gerekecektir. SSLProtocol web siteniz için direktif. Bu dosya, platformunuza, sürümünüze veya diğer kurulum ayrıntılarınıza bağlı olarak farklı yerlerde bulunabilir. Olası bazı konumlar şunlardır:

/usr/local/apache2/conf/extra/httpd-ssl.conf(varsayılan Apache kurulumu)/etc/apache2/mods-enabled/ssl.conf(Ubuntu / Debian)/private/etc/apache2/extra/httpd-ssl.conf(Mac os işletim sistemi)

Doğru yapılandırma dosyasını bulduğunuzda, ile başlayan bir satırı arayın. SSLProtocol. Bu örnek, varsayılan bir macOS Apache kurulumundan, SSLv3'ü - operatör ancak etkinleştirir TLS 1.0 ve 1.1:

SSLProtocol tümü -SSLv3

Tüm eski SSL sürümlerini devre dışı bırakabilirsiniz /TLS aşağıdaki gibi belirterek Apache tarafından desteklenir:

SSLProtocol tümü -SSLv3 -TLSv1 -TLSv1.1

Yukarıdaki yapılandırma şunları sağlar: TLS 1.2 yanı sıra TLS 1.3 Çevrenizde mevcutsa.

Apache ve Sanal Ana Makineler

Apache, tek bir sunucuda birden fazla web sitesini çalıştırabilir. Bunlar sanal konaklar IP numarası, bağlantı noktası veya etki alanı adına dayalı olabilir ve Apache için temel yapılandırmayı geçersiz kılan ayarları içerebilir. Bu nedenle, yapılandırma dosyalarınızdaki her sanal ana bilgisayarın ayarlarını kontrol etmelisiniz, özellikle de temel SSL /TLS yapılandırma çalışmıyor gibi görünüyor.

2.4.42'den önceki Apache sürümleri için (1.1.1'den önceki OpenSSL'ye karşı oluşturulmuş / bağlantılı), farklı SSL /TLS aynı temel IP numarasını ve bağlantı noktasını paylaşan isme dayalı sanal ana bilgisayarlar için protokoller - SSLProtocol İlk sanal ana bilgisayarın% 'si diğerlerine uygulandı. Apache 2.4.42 / OpenSSL 1.1.1 ile başlayarak, SSLProtocol isme dayalı her sanal ana bilgisayarın% 'si, Sunucu Adı Göstergesi (SNI) sırasında müşteri tarafından sağlanır SSL /TLS tokalaşma.

Yapılandırma değişikliklerinizi yaptıktan sonra, uygulamaya koymak için Apache'yi yeniden yükleyin. Daha fazla bilgi için SSLProtocol yönergesi için lütfen Apache'nin belgeleme.

nginx

SSL /TLS protokol ayarları birincil Nginx yapılandırma dosyasında belirtilebilir (genellikle /etc/nginx/nginx.conf) veya site yapılandırma dosyalarınızda. İle başlayan bir satırı arayın ssl_protocols. Örneğin aşağıdaki varsayılandır nginx.conf Ubuntu'da yeni bir Nginx kurulumundan dosya:

ssl_protokolleri TLSv1 TLSv1.1 TLSv1.2 TLSv1.3; # SSLv3 kaldırılıyor, ref: POODLE

Bu satırı, yalnızca geçerli, güvenli SSL /TLS dahildir:

ssl_protokolleri TLSv1.2 TLSv1.3;

Varsayılan SSL yapılandırmanızdaki herhangi bir ayarın, tek tek alan adlarını yapılandıran sunucu blokları tarafından geçersiz kılınabileceğini unutmayın; bu nedenle, protokol ayarlarınızdaki değişiklikler web sitenize yansıtılmazsa, bunları kontrol ettiğinizden emin olun.

Konfigürasyon değişikliklerinizi yaptıktan sonra, yürürlüğe koymak için Nginx'i yeniden yükleyin. Daha fazla bilgi için lütfen Nginx'in belgelerine bakın: HTTPS sunucularını yapılandırma.

TLS 1.0 ve 1.1 Tarayıcı Hataları

Çünkü TLS 1.0 ve 1.1 sürümleri şu anda güvensiz olarak kabul edilmektedir, çoğu modern tarayıcı, bunların eski olduğu bir web sitesiyle karşılaşırlarsa bir hata mesajı verecektir. TLS sürümler etkinleştirildi ancak TLS 1.2 veya 1.3 değildir. Bu hataların örnekleri aşağıda gösterilmiştir:

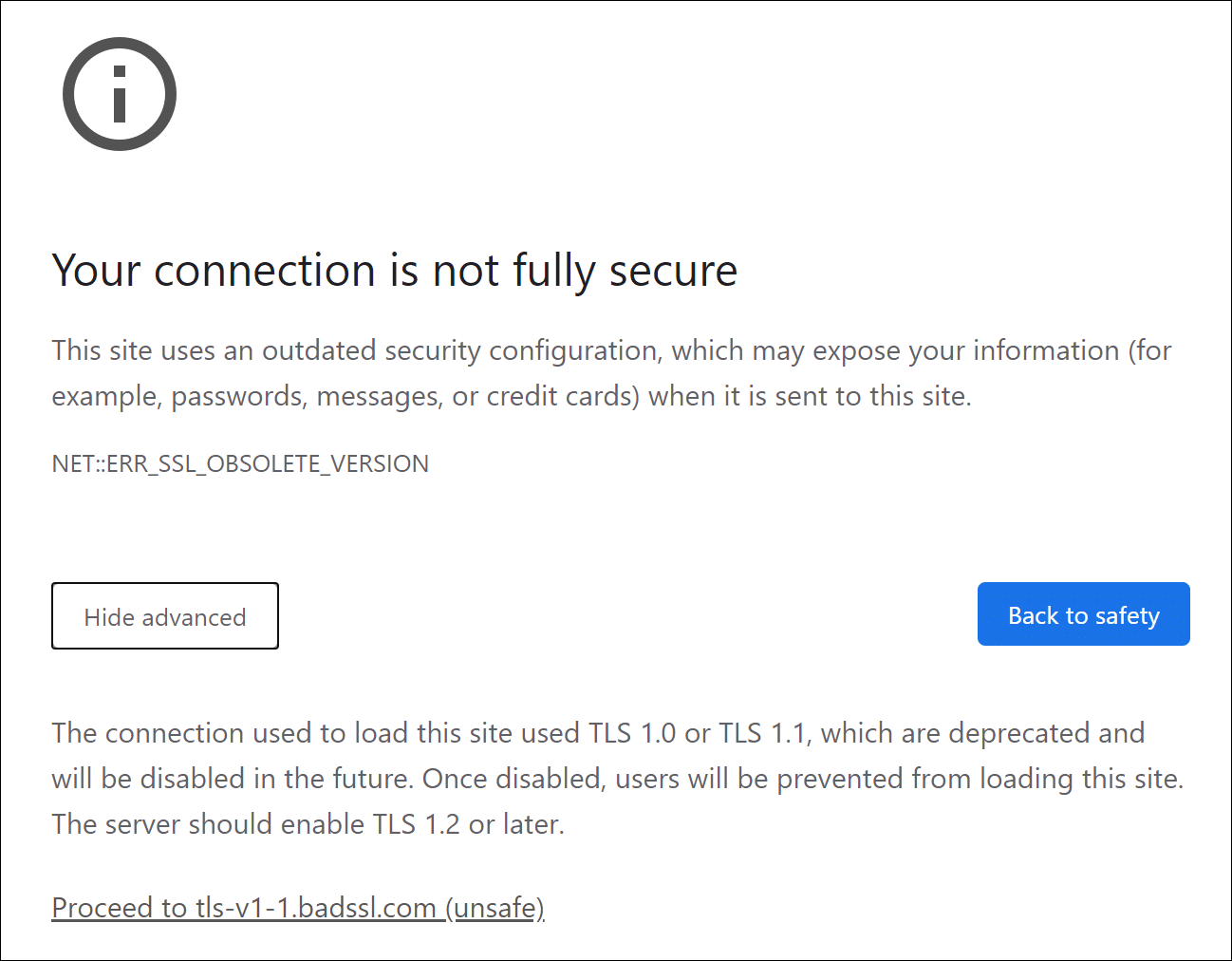

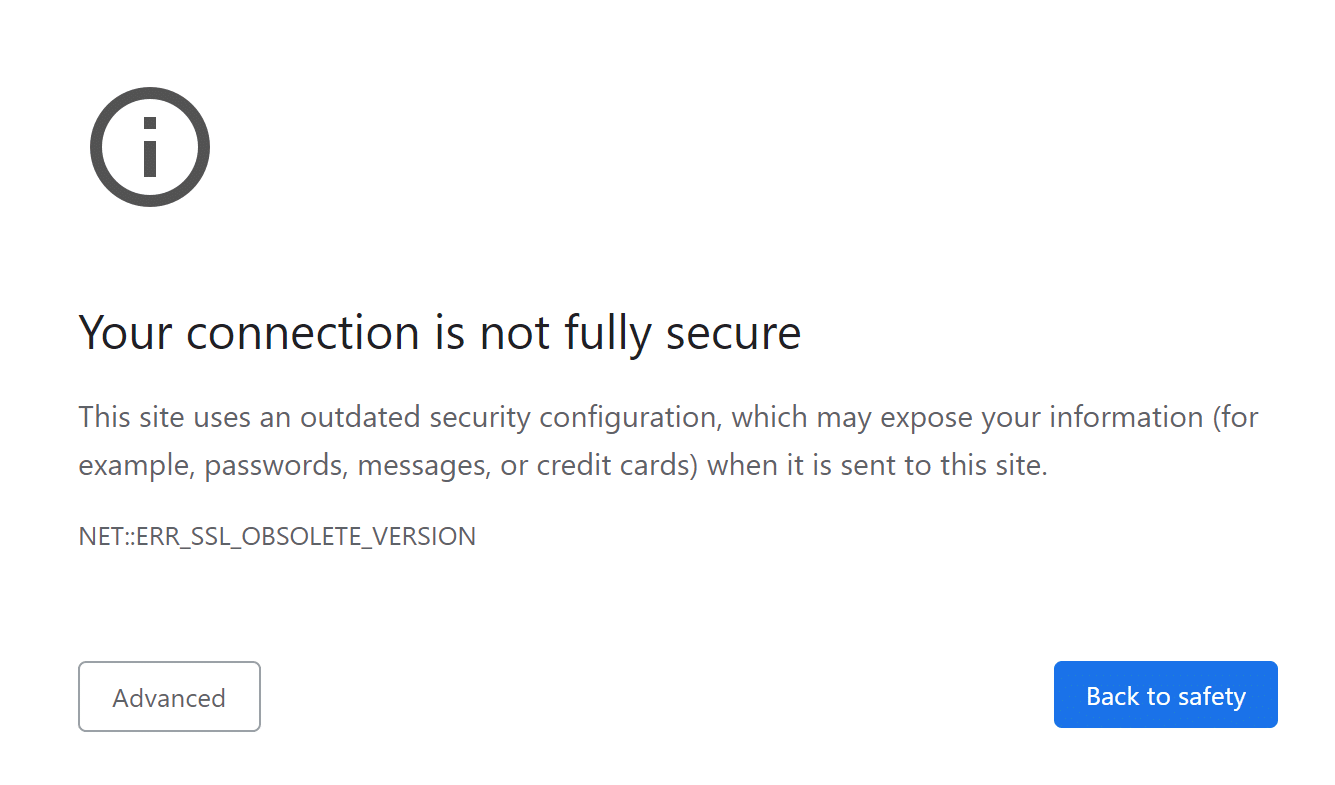

Google Chrome

Google Chrome, çalışan bir web sitesine bağlandığında aşağıdaki hata mesajını görüntülüyor TLS 1.0 veya 1.1:

Bağlantınız tam olarak güvenli değil

Bu site, bu siteye gönderildiğinde bilgilerinizi (örneğin, şifreler, mesajlar veya kredi kartları) ifşa edebilecek eski bir güvenlik yapılandırması kullanıyor.NET::ERR_SSL_OBSOLETE_VERSION

Bu siteyi yüklemek için kullanılan bağlantı kullanıldı TLS 1.0 veya TLS Kullanımdan kaldırılan ve gelecekte devre dışı bırakılacak olan 1.1. Devre dışı bırakıldığında, kullanıcıların bu siteyi yüklemesi engellenecektir. Sunucu etkinleştirmelidir TLS 1.2 veya üstü.

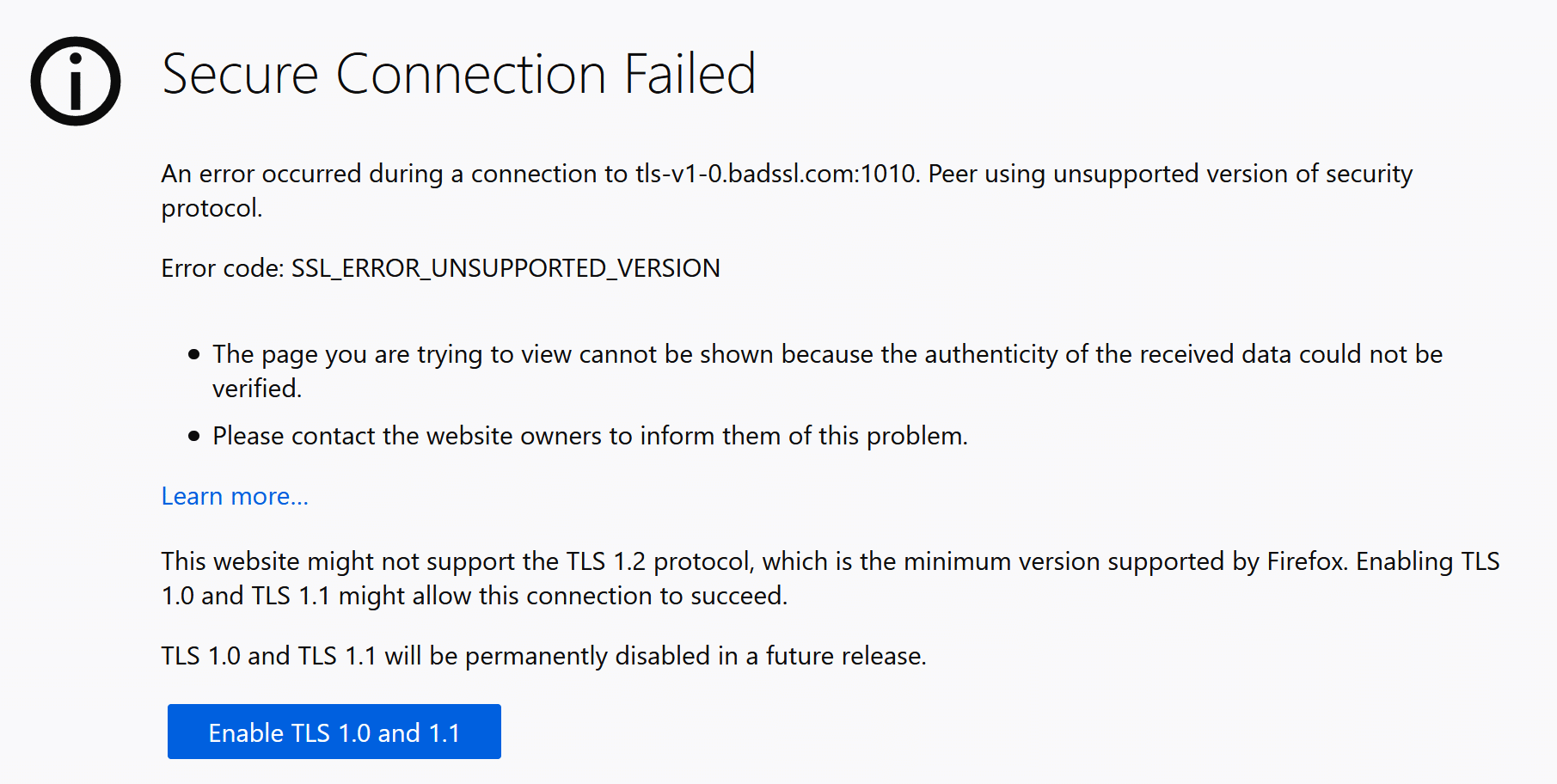

Mozilla Firefox

Mozilla Firefox, çalışan bir web sitesine bağlandığında aşağıdaki hata mesajını veriyor TLS 1.0 veya 1.1:

Güvenli Bağlantı Başarısız

[URL] ile bağlantı sırasında bir hata oluştu. Güvenlik protokolünün desteklenmeyen sürümünü kullanan eş.

Hata kodu:SSL_ERROR_UNSUPPORTED_VERSION...

Bu web sitesi şunları desteklemeyebilir: TLS Firefox tarafından desteklenen minimum sürüm olan 1.2 protokolü. Etkinleştirme TLS 1.0 ve 1.1 bu bağlantının başarılı olmasına izin verebilir.

TLS 1.0 ve TLS 1.1, gelecekteki bir sürümde kalıcı olarak devre dışı bırakılacaktır.

Apple Safari

Apple'ın Safari tarayıcısı, HTTPS web sitelerini şu şekilde yükleyecektir: TLS 1.0 ve 1.1, ancak tarayıcının adres çubuğunda "Güvenli Değil" mesajı görüntüler.

Daha fazla bilgi için

Daha önceki sürümlerle ilişkili güvenlik sorunları hakkında bilgi almak için TLS, lütfen makalemizi okuyun, Erken kullanımdan kaldırılıyor TLS daha güvenli bir İnternet için. Aralarındaki önemli farklar hakkında daha fazla bilgi için TLS 1.2 ve TLS 1.3, kontrol et TLS 1.3 burada kalmak için.

Ve her zaman olduğu gibi, herhangi bir sorunuz varsa, lütfen bize e-posta ile ulaşın. Support@SSL.com, aramak 1-877-SSL-SECUREveya bu sayfanın sağ alt tarafındaki sohbet bağlantısını tıklayın. Ayrıca birçok yaygın destek sorusunun yanıtlarını şurada bulabilirsiniz: bilgi tabanı. SSL.com'u ziyaret ettiğiniz için teşekkür ederiz!

SSL.com çok çeşitli SSL /TLS sunucu sertifikaları HTTPS web siteleri için: