有一种新型的SSL /TLS 在城里进攻。 最近由一组学术安全研究人员组成 发表了一篇论文 介绍 浣熊袭击。 浣熊是 TLS 影响的规格 HTTPS 和其他依赖于 SSL /TLS。 在非常特殊和罕见的情况下,Raccoon允许恶意的第三方攻击者破坏SSL /TLS 加密并读取敏感通信。

具体而言,浣熊攻击发生在Diffie-Hellman密钥交换上。 当两个 TLS 对等方交换公共密钥,作为Diffie-Hellman交换的一部分,然后他们计算共享密钥,称为“ premaster secret”,然后将其用于派生所有 TLS 具有特定密钥派生功能的会话密钥。

TLS 1.2和所有以前的版本要求在继续操作之前,先删除此premaster机密中的所有前导零字节。 最终的premaster机密将用作密钥推导函数的输入,该函数基于具有不同时序配置文件的哈希函数。 这些精确的时间度量可以使攻击者从 TLS 服务器,它将告诉攻击者计算出的Premaster密码是否以零开头。

攻击者可以从这个单个字节开始构建一组方程式,以计算在客户端和服务器之间建立的原始premaster机密。 这可能会使攻击者解密用户与服务器之间的通信,包括用户名,密码,信用卡信息,电子邮件以及一长串潜在的敏感信息。

尽管听起来很可怕,但请记住,这种攻击只能在非常特殊且罕见的情况下发生:服务器必须在服务器中重用公共Diffie-Hellman密钥。 握手 (已经被认为是不良做法),并且攻击者必须能够进行精确的计时测量。 此外,浏览器必须支持易受攻击的密码套件(截至2020年XNUMX月,所有主流浏览器均已删除它们)。

即使Raccoon对于大多数攻击者来说都不实用,网站所有者仍然可以采取一些措施来保护自己和访问者:

- TLS 1.3 不容易受到浣熊攻击。 如果您确定网站的大多数或全部访问者使用的是现代, TLS 1.3兼容的浏览器,您只需禁用 TLS 1.2.

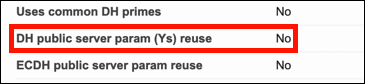

- 检查以确保您的Web服务器不会重复使用Diffie-Hellman公共密钥。 如上所述,这已经被认为是不好的做法。 您可以通过Qualsys SSL Labs对此进行检查 SSL服务器测试。 在您网站的结果中,您将希望看到“ DH公共服务器参数(Ys)重用”的“否”值:

如果该值为“是”,请检查服务器的文档,并确保服务器已正确配置为提供前向保密性(也称为“完全前向保密性”),这将防止重复使用公共DH密钥。 (请查看我们的 SSL /指南TLS 最佳实践 有关前向保密的更多信息。)

感谢您选择SSL.com! 如有任何疑问,请通过电子邮件与我们联系 Support@SSL.com,致电 1-877-SSL-SECURE,或只需单击此页面右下方的聊天链接。 您还可以在我们的网站上找到许多常见支持问题的答案 知识库.