HTTP和HTTPS

HTTPS 是浏览器用来与Web服务器安全通信的网络协议。 HTTPS是较旧的协议(称为超文本传输协议)或HTTP的安全替代。 HTTPS可以保护用户,因为它要求所有交换的Web(或HTTP)数据都是通过称为 TLS (HTTPS实际上是**TLS*)。

使用秘密密钥(例如 TLS 确实)通过防止攻击者阅读或更改传输中的原始内容来提高用户安全性。 这种网络攻击称为 中间人(MITM)攻击。 研究人员反复证明,MITM攻击者实质上可以在用户不知道的情况下读取或修改任何HTTP通信。

增强的安全性使HTTPS非常适合处理敏感数据的Web应用程序,并且大多数服务器(例如银行或电子邮件服务器)已经升级。 不幸的是,由于各种操作限制,例如带宽增加,遗留问题等,并非所有Web服务器都支持它。 由于存在潜在的危险,因此相关用户需要知道他们是否正在通过不安全的连接进行浏览。

输入安全指标

浏览器以地址栏中显示的图形形式(例如,本文URL之前的锁定图标)向用户通知Web连接的安全状态。 这些 安全指标 可以是 负 并警告用户有潜在危险,或 积极,以确保他们的连接是安全的。

安全指示符用于传达Web连接的两个方面: 连接安全 和 真实性 远程Web服务器。

通过加密的连接安全性

指示器通过区分来告知连接安全性 加密, 加密 和 混合内容 连接。 加密和未加密的站点保护所有内容或不保护任何内容。 混合内容意味着通过未加密的通道检索了其他方式加密的网站的某些组件。

可以修改页面内容的组件(例如脚本或矢量)被称为 活动内容。 具有固定标识的组件(如静态图像或字体)被称为 被动内容.

尽管完全加密的Web连接听起来很安全,但这并不意味着网站可以安全浏览。

服务器身份验证和数字证书

攻击者可以(并且确实)复制网站的内容并将网络流量重定向到他们自己的恶意服务器,即使通过加密连接也是如此。 他们的服务器只需要呈现一个不同的,已知的 TLS 密钥而不是原始秘密。 没有理由怀疑连接的合法性,那么可以说服毫无戒心的用户登录或泄露任何其他敏感信息。

作为响应,浏览器通过将合法Web服务器所有者的凭据与每个服务器提供的唯一加密密钥相关联来对服务器进行身份验证。 这样,浏览器便将此凭据验证委派给了第三方实体,称为 证书颁发机构 (认证机构)。 主流浏览器维护根程序来管理自己对CA的信任,CA必须遵守严格的标准和审核要求才能被浏览器信任。

向受信任的CA(例如SSL.com)请求证书的Web服务器所有者必须提供有效的公共密钥,并证明他们可以控制域名及其指向的服务器。 如果这些检查成功,则CA向所有者颁发数字证书,所有者将使用它来加密和验证到其站点的连接。

证书是数字身份,包含有关拥有服务器的个人或组织的信息。 CA用数字签名(类似于蜡封的完整性机制)对每个证书进行加密签名–攻击者无法复制签名,因此他们必须在修改内容之前使签名无效。 HTTPS要求Web服务器使用该服务器的有效证书来迎接浏览器连接。 然后,浏览器检查证书–如果证书是由受信任的CA签名的,则连接可以继续进行。 (如果服务器出示不同的,被吊销的或无效的证书,浏览器将使用错误消息终止或禁止连接并警告用户,错误消息将在以后的文章中详细介绍)。

验证等级

应该注意的是,并非所有证书都提供相同级别的安全性,并且安全指示符可以区分为不同级别的验证而发行的不同证书类型。

CA问题 域验证 (DV)证书,以证明对DNS域具有控制权。 组织验证 (OV)证书经过审核,以验证组织是否为法人实体以及域控制。 最后, 扩展验证 (EV)证书-可以在浏览器栏中显示公司信息的证书-保留给已通过多项独立验证检查(包括人与人的联系,对合格数据库的引用和后续审核)以及OV-和DV的客户级步骤。

指标现状

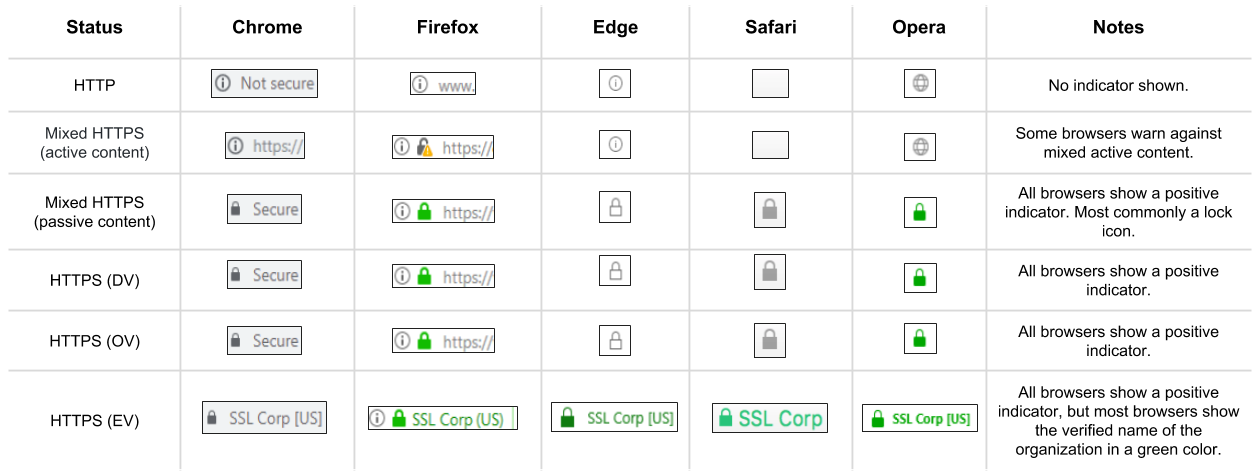

在Internet的早期,HTTP是一种规范,HTTPS是出于对安全性要求最高的一种选择。 因此,大多数浏览器仅使用 积极 指示器,即显示HTTPS连接的锁,以及(可选)该连接是否使用EV证书。 如今,为了更广泛地提高安全意识,Chrome以及Firefox和Safari也已开始采用 负 指示器,警告用户使用未加密或混合的活动内容页面的页面。 下表是浏览器中安全指示器的一般状态的摘要。 从HTTP(根本不安全)开始,列表中的每个项目都比以前的项目更安全。

(点击图片可放大)

即将发生的变化和未来计划

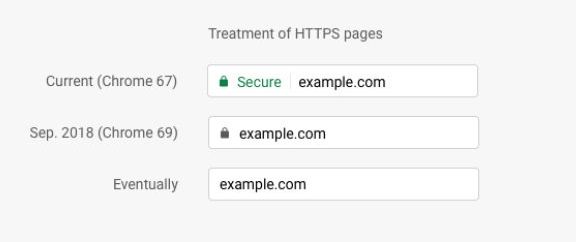

Chrome浏览器的可用安全团队已发布了一个 提案 用于更改此浏览器的行为。 他们建议所有浏览器都应开始积极警告用户不要使用带有负面指示符的不安全的HTTP(或混合内容HTTPS)网站,同时尝试从HTTPS网站完全删除正面的安全指示符。

他们的决定基于 发表在2007,指出积极的安全指标会被用户忽略,而负面的指标则被认为更为严重。 Chrome浏览器在其原始提案中还提出“用户应默认认为网络是安全的,并且在出现问题时会得到警告”。

遵循这一想法,从2018年69月开始,较新的Chrome版本(XNUMX+)在所有HTTP网站上均显示“不安全”否定指示符,而对HTTPS则不显示“安全”正指示符。

Mozilla的Firefox(从58+版本开始)是采用负面安全指示的其他两种浏览器之一,但仅适用于活动内容混合的网站。 此外,在 官方博客文章,他们宣布了Firefox中UI安全指标的未来计划:“ Firefox最终将为所有不使用HTTPS的页面显示删除线锁定图标,以表明它们不安全。”

苹果的Safari(技术版本46+)是剩下的浏览器,它对活动内容混合的网站使用否定指示符,尽管他们将来未就其安全指示符计划发表任何公开声明。

微软的Edge和Opera浏览器尚未公开发表有关UI安全指标的计划。

结论

上网安全 应该 为默认设置,并且针对不安全的HTTP连接的活动浏览器警告可能会为某些旧版Web服务器所有者提供极大的动力,使其注意其站点和访问者的安全。 此外,从HTTPS网站删除“安全”指示符(可以说)是使HTTPS成为预期规范的一步。 就完全消除积极指标而言,某些指标(例如EV指标)在某些情况下仍可以为访问者提供重要保证。 无论未来是什么,随着全球HTTPS使用率的增长,势必会有一些有趣的变化和挑战-因此,请继续与我们联系以获取有关这些以及其他安全主题的未来信息。

与往常一样,感谢您从SSL.com上阅读这些文字,我们认为 更安全 互联网是一个 更好 互联网上。