يمكن أن تكون الشهادات الرقمية من SSL.com جزءًا مهمًا من خطط مؤسسة الرعاية الصحية للبريد الإلكتروني المتوافق مع HIPAA والمصادقة والمواقع الإلكترونية.

HIPAA المخالفات والعقوبات

يحمي قانون نقل التأمين الصحي والمساءلة في الولايات المتحدة (HIPAA) ، الذي تم إقراره في البداية في عام 1996 ، أمن وخصوصية المعلومات الصحية الإلكترونية المحمية للمرضى (المعروفة أيضًا باسم PHI أو ePHI). يتم فرض الامتثال لقانون HIPAA من قبل مكتب الحقوق المدنية (OCR) التابع لوزارة الصحة والخدمات الإنسانية الأمريكية (DHS).

لعام 2020 الصحفي القانوني ستيف ألدر تقارير في مجلة HIPAA ، تم الإبلاغ عن 642 انتهاكًا واسع النطاق للبيانات من قبل مؤسسات الرعاية الصحية بما في ذلك مقدمو الرعاية الصحية ومراكز مقاصة الرعاية الصحية. هذه الإحصائية أكبر بنسبة 25٪ مقارنة بعام 2019 الذي كان بحد ذاته عامًا قياسيًا.

مقارنة بعام 2020 ، تضاعفت انتهاكات بيانات الرعاية الصحية ثلاث مرات منذ عام 2010 ، وتضاعفت منذ عام 2014. وبالتالي كانت هناك زيادة سنوية بنسبة 25٪ في انتهاكات البيانات. بشكل عام ، تم اختراق 78 مليون سجل رعاية صحية مذهل بين عامي 2009-2020.

الأسباب الرئيسية لخرق بيانات الرعاية الصحية في عام 2020

• خمسة أسباب رئيسية من خروقات بيانات الرعاية الصحية في عام 2020 كانت محدد: حادثة قرصنة / تقنية معلومات (تم اختراق 26.9 مليون سجل) ، وصول / إفشاء غير مصرح به (787,015 سجل خرق)، سرقة (806,552 سجل خرق) ، التخلص غير السليم (584,980 سجل خرق) ، والخسارة (169,509 سجلاً تم اختراقه).

من الواضح أن هجمات الأمن السيبراني تشكل أكبر سبب لسرقة بيانات الرعاية الصحية. تضمنت الهجمات الإلكترونية عمليات التصيد الاحتيالي الشائعة جدًا ، وإرسال البرامج الضارة ، واستغلال الثغرات الأمنية ، وبرامج الفدية.

في الأشهر الأخيرة من عام 2020 ، زادت حوادث برامج الفدية بشكل كبير. نقطة فحص وذكرت كانت تلك الرعاية الصحية هي الصناعة الأكثر استهدافًا ، من قبل مهاجمي برامج الفدية ، في أكتوبر 2020. كانت عصابة Ryuk ransomware واحدة من أكثرها شهرة في ذلك الشهر. قاموا بإخراج أنظمة الكمبيوتر الخاصة بمركز Sky Lakes الطبي وأجبروا الأطباء على اللجوء إلى الكتابة اليدوية لتوثيق معلومات المريض. كما هاجموا شبكة جامعة فيرمونت الصحية حيث تعرض ما يصل إلى 20 منشأة طبية للضحية.

من المفترض أيضًا أن Ryuk كان مسؤولاً عن هجوم الفدية ضد Universal Health Services (UHS) التي لديها 400 مستشفى في الولايات المتحدة وتقدم خدماتها سنويًا لملايين المرضى. UHS هو مقدر فقدوا 67 مليون دولار عن الأضرار ، بما في ذلك خسارة الإيرادات بسبب إعادة توجيه سيارات الإسعاف إلى مستشفيات أخرى ، وتأخير أكثر من شهرين في إجراءات الفوترة ، ونفقات ضخمة لإصلاح أنظمتها.

بين أكتوبر وسبتمبر من عام 2020 ، لوحظت زيادة مقلقة بنسبة 71٪ في هجمات برامج الفدية. تضمنت حالات برامج الفدية في عام 2020 العديد من الهجمات الإلكترونية الأكثر ضررًا التي حدثت ضد مؤسسات الرعاية الصحية في ذلك العام. في كثير من هذه الهجمات ، تم حجب الأنظمة لعدة أسابيع ونتيجة لذلك تأثرت خدمات المرضى بشدة.

الشهادات الرقمية لحماية المعلومات والمصادقة عليها

قسم HIPAA على الضمانات التقنية يوضح أنه يجب حماية المعلومات الصحية المحمية الخاصة بالمرضى من قبل مقدمي الرعاية الصحية عند إرسالها عبر شبكة كمبيوتر أو أثناء الراحة. تشمل اللوائح ذات الصلة (على سبيل المثال لا الحصر):

164.312 (أ) (2) (XNUMX): التشفير وفك التشفير (عنونة). تنفيذ آلية لتشفير وفك تشفير المعلومات الصحية الإلكترونية المحمية.

164.312 (c) (1): المعيار: النزاهة. تنفيذ السياسات والإجراءات لحماية المعلومات الصحية الإلكترونية المحمية من التغيير أو التدمير غير المناسبين.

164.312 (د): المعيار: مصادقة الشخص أو الكيان. تنفيذ إجراءات للتحقق من أن الشخص أو الكيان الذي يسعى للوصول إلى المعلومات الصحية الإلكترونية المحمية هو الشخص المطالب به.

164.312 (هـ) (1): قياسي: أمان الإرسال. تنفيذ تدابير أمنية تقنية للحماية من الوصول غير المصرح به إلى المعلومات الصحية الإلكترونية المحمية التي يتم إرسالها عبر شبكة اتصالات إلكترونية.

نظرًا لأنه كان من المفترض أن يكون "دليلًا على المستقبل" ، فإن HIPAA لا توضح التقنيات الدقيقة التي يجب استخدامها لحماية PHI. اليوم ، توفر الشهادات الرقمية التي تقدمها هيئات الشهادات الموثوقة (CAs) ، مثل SSL.com ، حلاً رائعًا لضمان التشفير والمصادقة وسلامة الاتصالات الرقمية.

سنغطي ثلاثة تطبيقات مهمة للشهادات الرقمية للاتصالات المتوافقة مع HIPAA هنا: S/MIME شهادات للبريد الإلكتروني الآمن ، ومصادقة العميل القائمة على الشهادة ، و SSL /TLS شهادات لحماية مواقع الويب وتطبيقات الويب. سنناقش أيضًا كيف يمكن لأدوات إدارة الشهادات المتقدمة الخاصة بـ SSL.com مساعدتك في التخطيط والحفاظ على التغطية لمؤسستك بأكملها والحفاظ على تحديث شهاداتك.

S/MIME مصادقة البريد الإلكتروني والعميل للامتثال لقانون HIPAA

تم استخدام البريد الإلكتروني للاتصال عبر شبكات الكمبيوتر منذ أوائل السبعينيات ، وهو غير آمن افتراضيًا. يعتمد البريد الإلكتروني على بروتوكولات النص العادي ، ولا يوفر أي طريقة لضمان سلامة الرسائل ، ولا يتضمن أي آلية للمصادقة القوية. S/MIME (ملحقات بريد إنترنت آمنة / متعددة الأغراض) يمكن لشهادات من SSL.com حل هذه المشكلات من خلال ضمان التشفير, المصادقة و سلامة للبريد الإلكتروني لمؤسستك:

- التشفير: S/MIME يوفر تشفيرًا قويًا من طرف إلى طرف بحيث لا يمكن اعتراض الرسائل وقراءتها أثناء النقل. فمثلا، S/MIME يمكنه حماية الرسائل المرسلة عبر الإنترنت ، بين المكاتب أو المنظمات وخارج أي جدران حماية للشركة.

- S/MIME التشفير غير قياسى ، مع كليهما مفاتيح عامة وخاصة. أي شخص مع المستلم المفتاح العمومي يمكن أن ترسل لهم رسالة مشفرة ، ولكن فقط شخص في حوزته المقابلة مفتاح خاص يمكن فكها وقراءتها. لذلك ، من الآمن توزيع المفاتيح العامة داخل المؤسسة وخارجها ، بينما يجب الحفاظ على أمان المفاتيح الخاصة.

- المصادقة: كل S/MIME يتم توقيع رسالة البريد الإلكتروني بمفتاح خاص فريد مرتبط بعنوان البريد الإلكتروني (واختيارياً الشخص و / أو المؤسسة) التي أرسلتها. نظرًا لأنه تم التحقق من هوية المرسل بواسطة جهة خارجية موثوق بها - مثل SSL.com - ومرتبطة بهذا المفتاح السري ، فإن المستلمين مطمئنون من الهوية الحقيقية للمرسل.

- النزاهة: كل توقيع S/MIME تتضمن رسالة البريد الإلكتروني رمز مزيج (نوع من "البصمة" الرقمية أو المجموع الاختباري) لمحتويات الرسالة التي يمكن حسابها وتأكيدها بشكل مستقل بواسطة برنامج البريد الإلكتروني للمستلم. إذا تم اعتراض رسالة بطريقة ما وتعديلها (حتى بحرف واحد) ، فلن تتطابق قيمة التجزئة المحسوبة مع التوقيع الرقمي. هذا يعني أن مستلمي البريد الإلكتروني الموقّع رقميًا يمكنهم التأكد من سلامة الرسالة.

علاوة على ذلك ، لأن التوقيع الرقمي الموثوق به يضمن صحة وسلامة البريد الإلكتروني ، S/MIME يوفر القانونية عدم التنصل لرسائل البريد الإلكتروني ؛ من الصعب على المرسل أن ينكر بشكل معقول أنه أرسل تلك الرسالة بالضبط.

امتثال HIPAA للبريد الإلكتروني أثناء النقل وفي حالة الراحة

S/MIME يمكن أن توفر الشهادات من SSL.com الامتثال HIPAA للبريد الإلكتروني للمؤسسة أثناء النقل أو في حالة الراحة:

- في مرحلة انتقالية: سلامة وأصالة S/MIME يتم ضمان البريد الإلكتروني من خلال توقيع رقمي فريد وموثوق به. يضمن التشفير من طرف إلى طرف عدم إمكانية قراءة الرسائل من قبل طرف ثالث عند إرسالها عبر شبكات غير آمنة (مثل الإنترنت).

- في راحه: S/MIME يضمن التشفير أن الشخص الذي يمتلك المفتاح الخاص للمستلم فقط يمكنه فك تشفير الرسائل المشفرة بمفتاحه العام وقراءتها. البريد الإلكتروني المشفر المسروق في خروقات البيانات أو المخترق بطريقة أخرى غير مجدي للمهاجمين دون الوصول إلى هذه المفاتيح.

مصادقة العميل

الكل S/MIME الشهادات الصادرة عن SSL.com تتضمن مصادقة العميل. يمكن استخدام شهادات مصادقة العميل كعامل مصادقة للوصول إلى موارد الشبكة المحمية ، مثل شبكات VPN وتطبيقات الويب حيث يتم التعامل مع المعلومات الصحية المحمية للمرضى. وبالتالي، S/MIME ويمكن توزيع شهادات العميل من SSL.com على الموظفين كحل موحد من أجل:

- المصادقة للوصول إلى المعلومات الصحية المحمية.

- التشفير والمصادقة وسلامة البريد الإلكتروني أثناء النقل أو في وضع الراحة.

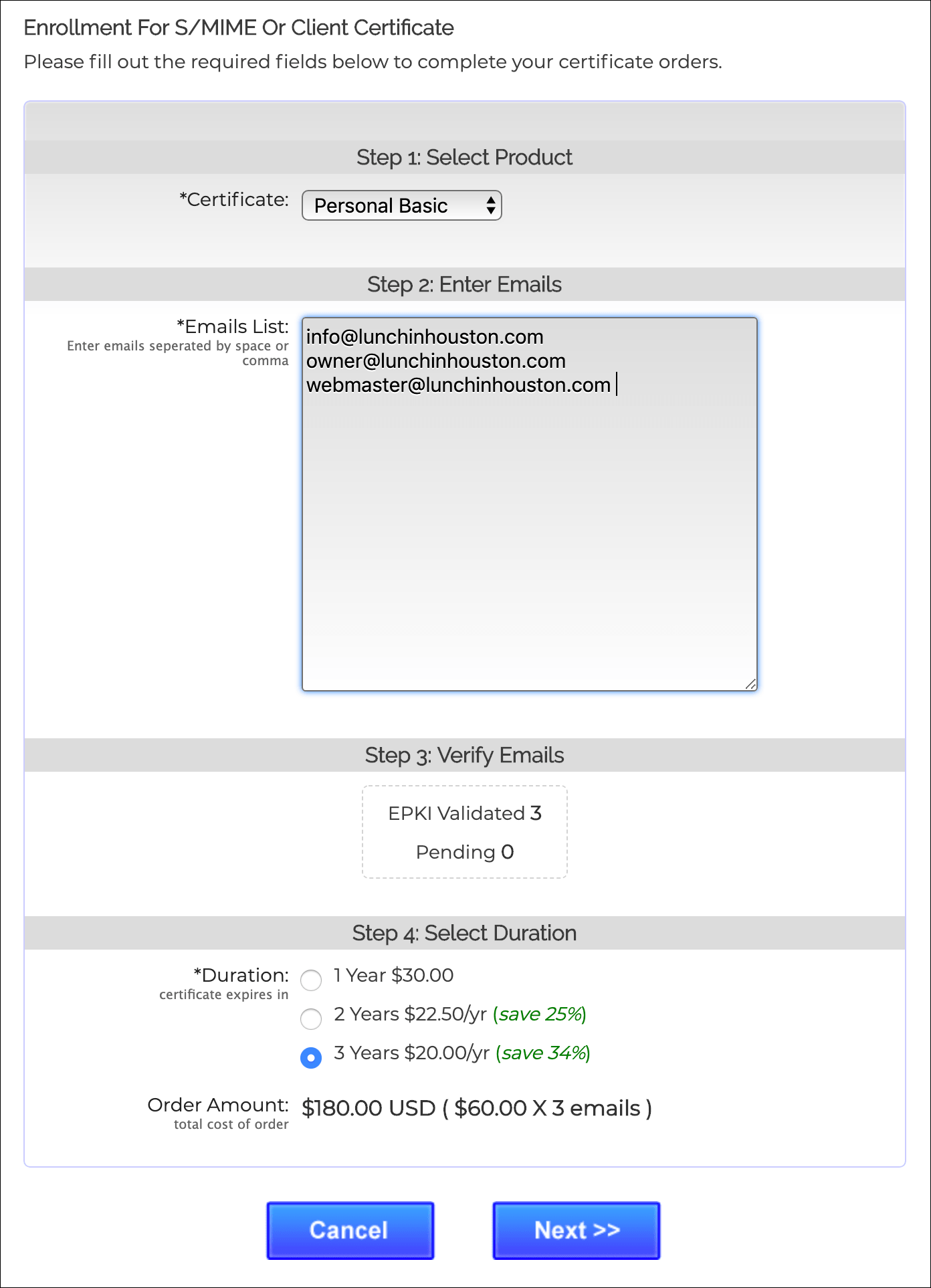

حجم S/MIME تسجيل الشهادات

باستخدام S/MIME تتطلب شهادات امتثال HIPAA خطة لإصدار الشهادات لجميع الأفراد العاملين مع PHI وإدارة هذه الشهادات بمرور الوقت. يأتي الموظفون ويذهبون ، وتنتهي صلاحية الشهادات ، وقد يلزم أن تكون الشهادات كذلك إلغاء لأسباب مختلفة ، بما في ذلك اختراق المفتاح الخاص.

يمكن لمقدمي الرعاية الصحية بسهولة قضية S/MIME شهادات بالجملة من SSL.com المتقدمة بوابة حساب العميل. يمكن إدارة هذه الشهادات وتجديدها وإلغائها حسب الضرورة.

قد تستفيد المنظمات التي تتطلب عددًا كبيرًا من الشهادات أيضًا من خصومات الجملة التي تصل إلى 65٪ من خلال المشاركة في SSL.com برنامج إعادة البيع والشراء بالجملة.

SSL /TLS لأمن الموقع

في 2021، من جميع يجب حماية مواقع الويب بامتداد SSL /TLS شهادة واستخدام بروتوكول HTTPS، ولكن من الضروري أن يكون أي موقع ويب أو تطبيق ويب متوافقًا مع HIPAA. اعجاب S/MIME للبريد الإلكتروني ، SSL /TLS يوفر البروتوكول التشفير والأصالة والسلامة لمواقع الويب:

- جميع الاتصالات بين موقع ويب محمي بواسطة SSL / مهيأ بشكل صحيحTLS شهادة ومتصفح الويب بشكل آمن مشفرة.

- • هوية من موقع ويب HTTPS يقدم شهادة صالحة موقعة من مرجع مصدق موثوق به بشكل عام سيتم قبولها بواسطة متصفحات الويب وإتاحتها للمستخدمين.

- يعتمد على مستوى التحقق تم اختياره من قبل مالكه ، SSL لموقع الويب /TLS قد تشير الشهادة ببساطة إلى أن المرجع المصدق قد أكد سيطرته على موقع الويب بواسطة مقدم طلب الشهادة ، أو قد تتضمن معلومات مفصلة عن الكيان الذي يدير الموقع ، مثل شركة أو مؤسسة أخرى.

- لتحقيق أقصى قدر من الثقة ، قد ترغب مؤسسات الرعاية الصحية في الاستثمار فيها ضمان عالي (OV) or التحقق من الصحة الموسعة (EV) الشهادات التي توفر إثبات الهوية للمستخدمين.

- المستندات - مثل صفحات الويب - من موقع ويب HTTPS محمي بواسطة SSL /TLS شهادة لها سلامة مضمون بواسطة تجزئة مشفرة مضمنة في التوقيع الرقمي ، والتي يتم حسابها بشكل مستقل بواسطة المستعرض قبل الوثوق بالمستند. لا يمكن اعتراض البيانات وتعديلها من قبل طرف ثالث ضار أثناء نقلها دون أن يكتشف المتصفح الخطأ ويحذر المستخدم.

تذكير انتهاء الصلاحية والأتمتة

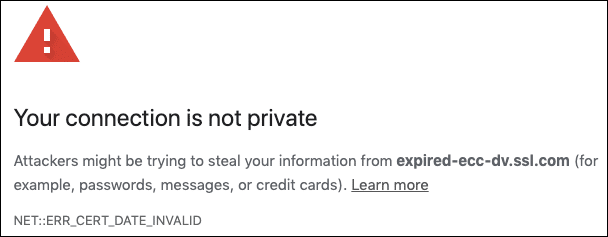

جميع الشهادات لها تاريخ انتهاء صلاحية ، وبعد ذلك لن يثق بها برنامج العميل. بالنسبة إلى SSL الموثوق به بشكل عام /TLS، الحد الأقصى لعمر الشهادة حاليًا 398 يوما. إذا سمحت لـ SSL لموقع الويب /TLS تنتهي صلاحية الشهادة ، لن تثق المتصفحات بها بعد الآن:

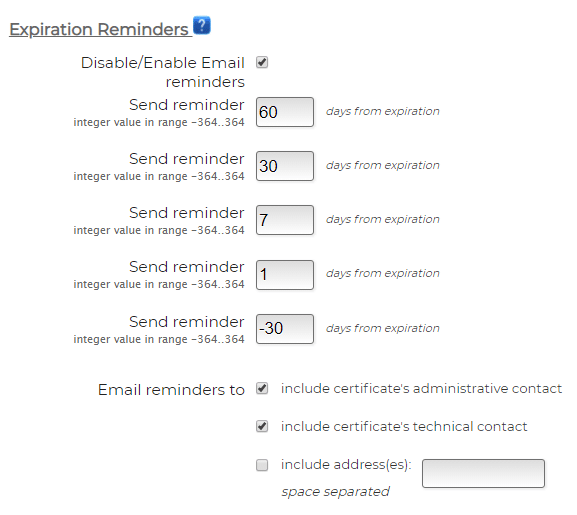

قد يكون من الصعب تتبع الشهادات منتهية الصلاحية وتحديثها باستمرار ، والشهادات الحالية ضرورية للحفاظ على مواقع ويب آمنة ومتوافقة مع HIPAA. يوفر موقع SSL.com العديد من الخيارات القوية للتأكد من تحديث شهاداتك:

- تذكير انتهاء الصلاحية: يوفر SSL.com إشعارات شكلي لتذكيرك عندما يحين وقت تجديد الشهادة. يعد هذا خيارًا رائعًا للمؤسسات التي لديها عدد قليل من الشهادات ، أو في المواقف التي تكون فيها الأتمتة غير مريحة أو مستحيلة بسبب القيود الفنية.

- البرمجة النصية والأتمتة: يمكن للمؤسسات إنشاء برامج نصية مخصصة تستفيد من RESTful لـ SSL.com واجهة برمجة تطبيقات SWS أو معيار الصناعة بروتوكول ACME لأتمتة SSL /TLS تجديد الشهادة يلغي الحاجة للتذكير. الأتمتة مهمة بشكل خاص إذا كان لدى المؤسسة عدد كبير من الخوادم والشهادات التي يتعين صيانتها.

يوفر SSL.com مجموعة متنوعة من SSL /TLS شهادات الخادم لمواقع HTTPS ، بما في ذلك:

وفي الختام

نأمل أن يساعدك هذا المنشور في فهم كيف يمكن أن تكون الشهادات الرقمية جزءًا من خطة مؤسستك للامتثال لقانون HIPAA ، وكيف يمكن لأدوات الإدارة المتقدمة لـ SSL.com مساعدتك في التأكد من أن مؤسستك محمية ومحدثة.

إذا كانت لديك أي أسئلة حول شراء شهادات لمؤسستك خاصة للإصدار بالجملة لـ S/MIME الشهادات ، يرجى الاتصال بفريق مبيعات المؤسسة في SSL.com عبر النموذج أدناه. يمكنك أيضًا الاتصال بدعم SSL.com عبر البريد الإلكتروني على Support@SSL.com، عبر الهاتف على 1-877-SSL-SECURE، أو من خلال النقر على رابط الدردشة في أسفل يمين هذه الصفحة.

وكالعادة ، نشكرك على زيارة SSL.com ، حيث نعتقد أن ملف أكثر أمانا الإنترنت هو أفضل الإنترنت!

اتصل بمبيعات المؤسسة SSL.com