في عام 2023 ، تأمين موقع الويب الخاص بك باستخدام SSL /TLS لم تعد الشهادة اختيارية، حتى بالنسبة للشركات التي لا تتعامل بشكل مباشر مع معلومات العملاء الحساسة على الويب. تستخدم محركات البحث مثل Google أمان الموقع كإشارة تصنيف لتحسين محركات البحث ، وتنبه متصفحات الويب الشائعة مثل Chrome المستخدمين إلى مواقع الويب التي لا تستخدم HTTPS:

ومع ذلك ، فإن احتمال إعداد خوادم الويب والتطبيقات الخاصة بك لاستخدام SSL /TLS قد يكون البروتوكول بشكل صحيح أمرًا شاقًا ، نظرًا لوجود العديد من خيارات التكوين والتصميم الغامضة. يقدم هذا الدليل نظرة عامة سريعة على النقاط الرئيسية التي يجب وضعها في الاعتبار عند إعداد SSL /TLS لموقع الويب الخاص بك ، مع التركيز على كل من الأمان والأداء. لا يزال هناك الكثير لتغطيته بالأساسيات فقط ، لذلك قمنا بتقسيمه إلى سلسلة من الخطوات.

يوفر SSL.com مجموعة متنوعة من SSL /TLS شهادات الخادم. قم بتأمين موقع الويب الخاص بك اليوم بشهادة SSL من SSL.com و بناء الثقة مع زوارك!

اختر مرجع مصدق موثوق به (CA)

شهاداتك جديرة بالثقة مثل المرجع المصدق الذي يصدرها. تخضع جميع المراجع المصدقة (CA) الموثوقة علنًا لعمليات تدقيق صارمة من طرف ثالث للحفاظ على موقعها في نظام التشغيل الرئيسي وبرامج شهادات جذر المتصفح ، ولكن بعضها أفضل في الحفاظ على هذه الحالة من غيرها. ابحث عن مرجع مصدق (مثل SSL.com):

- تقوم بمعظم أعمالها في مجال الثقة العامة PKI. ستخسر هذه الشركات أكثر من غيرها إذا ظهرت الممارسات الأمنية السيئة ، وكل شيء سيكسبها من خلال مواكبة معايير الصناعة المتطورة.

- يستجيب بكفاءة وفعالية لاكتشافات نقاط الضعف التي تؤثر على أمان المستخدم وخصوصيته، مثل الصناعة ككل الرقم التسلسلي الانتروبيا إصدار أوائل عام 2019. البحث في منتديات الصناعة مثل mozilla.dev.security.policy. سياسة الخصوصية يمكن أن يمنحك فكرة جيدة حول كيفية رد فعل CA معينة ضد الشدائد.

- يقدم منتجات وخدمات مفيدة، مثل شهادات التحقق من الصحة الموسعة (EV) ، وإصدار الشهادات المجمعة / الآلية عبر حدسي API أو ال بروتوكول ACME، وخدمات إدارة ومراقبة دورة حياة الشهادة السهلة ، و الدعم للتكامل مع قائمة واسعة من حلول الجهات الخارجية.

- له سمعة كبيرة لخدمة العملاء والدعم الفني. من المهم الحفاظ على موقع الويب الخاص بشركتك آمنًا بنسبة 100٪ ، ويجب أن تكون قادرًا على الحصول على خبير حقيقي على الهاتف عندما تسوء الأمور.

ترخيص مرجع مصدق (CAA)

ترخيص مرجع مصدق (CAA) هو معيار لحماية مواقع الويب من خلال تعيين مراجع مصدقة معينة يُسمح لها بإصدار شهادات لاسم المجال. بمجرد اختيارك CA ، يجب أن تفكر في ذلك تكوين سجلات CAA لتفويضه.

إنشاء وتأمين مفاتيحك الخاصة

• SSL /TLS بروتوكول يستخدم زوج من المفاتيح لمصادقة الهويات وتشفير المعلومات المرسلة عبر الإنترنت. واحد من هؤلاء ( المفتاح العمومي) مخصص للتوزيع الواسع ، والآخر ( مفتاح خاص) بأمان قدر الإمكان. يتم إنشاء هذه المفاتيح معًا عند إنشاء طلب توقيع الشهادة (CSR). فيما يلي بعض المؤشرات التي يجب وضعها في الاعتبار فيما يتعلق بمفاتيحك الخاصة:

- استخدم مفاتيح خاصة قوية: يصعب كسر المفاتيح الأكبر ، ولكنها تتطلب المزيد من الحوسبة. في الوقت الحالي ، يوصى باستخدام مفتاح RSA 2048 بت على الأقل أو مفتاح ECDSA 256 بت ، ويمكن لمعظم مواقع الويب تحقيق أمان جيد مع تحسين الأداء وتجربة المستخدم مع هذه القيم.

ملحوظة: للحصول على نظرة عامة على هاتين الخوارزميتين ، يرجى الاطلاع على مقالة SSL.com ، مقارنة ECDSA مقابل RSA. - حماية مفاتيحك الخاصة:

- قم بإنشاء مفاتيحك الخاصة في بيئة آمنة وموثوق بها (يفضل أن يكون ذلك على الخادم حيث سيتم نشرها أو على جهاز متوافق مع FIPS أو Common Criteria). أبدا السماح لـ CA (أو أي شخص آخر) بإنشاء مفاتيح خاصة نيابة عنك. لن يعرض المرجع المصدق (CA) العام حسن السمعة ، مثل SSL.com ، إنشاء أو التعامل مع مفاتيحك الخاصة إلا إذا تم إنشاؤها في رمز جهاز آمن أو HSM وغير قابلة للتصدير.

- امنح حق الوصول إلى المفاتيح الخاصة فقط حسب الحاجة. توليد مفاتيح جديدة و سحب جميع الشهادات الخاصة بالمفاتيح القديمة عندما يغادر الموظفون الذين لديهم وصول المفتاح الخاص الشركة.

- قم بتجديد الشهادات قدر المستطاع عمليًا (سيكون ذلك جيدًا سنويًا على الأقل) ، ويفضل استخدام مفتاح خاص تم إنشاؤه حديثًا في كل مرة. أدوات الأتمتة مثل بروتوكول ACME مفيدة لجدولة تجديد الشهادات بشكل متكرر.

- إذا تم اختراق مفتاح خاص (أو ربما تم اختراقه) ، سحب جميع الشهادات لهذا المفتاح ، وإنشاء زوج مفاتيح جديد ، وإصدار شهادة جديدة لزوج المفاتيح الجديد.

تكوين الخادم الخاص بك

على السطح، تثبيت SSL /TLS شهادة قد يبدو وكأنه عملية مباشرة ؛ ومع ذلك ، لا يزال هناك العديد من قرارات التكوين التي يجب اتخاذها لضمان أن خادم الويب الخاص بك سريع وآمن ، وأن المستخدمين النهائيين يتمتعون بتجربة سلسة خالية من أخطاء المتصفح والتحذيرات. فيما يلي بعض مؤشرات التكوين لمساعدتك في الوصول إلى المسار الصحيح عند إعداد SSL /TLS على خوادمك:

- تأكد من تغطية جميع أسماء المضيف: هل تغطي شهادتك اسم المجال الخاص بموقعك سواء بامتداد

wwwاختصار؟ هل يوجد الاسم البديل للموضوع (SAN) لكل اسم مجال تهدف الشهادة إلى حمايته؟ - قم بتثبيت سلاسل الشهادات الكاملة: الكيان النهائي SSL /TLS يتم توقيع الشهادات بشكل عام عن طريق الشهادات الوسيطة بدلاً من المفتاح الجذر لـ CA. تأكد من تثبيت أي شهادات وسيطة على خادم الويب الخاص بك لتزويد المتصفحات بملف مسار الشهادة وتجنب تحذيرات الثقة والأخطاء للمستخدمين النهائيين. سيكون المرجع المصدق (CA) قادرًا على تزويدك بأي وسطاء ضروريين ؛ يمكن لعملاء SSL.com استخدام تحميل الشهادة المتوسطة لاسترداد الحزم المتوسطة لكثير من منصات الخادم.

- استخدام SSL الحالي /TLS البروتوكولات (TLS 1.2 أو 1.3): في أواخر عام 2018 ، أعلن جميع موردي المتصفح الرئيسيين عن خطط للإيقاف TLS 1.0 و 1.1 بحلول النصف الأول من عام 2020. جوجل إهمال TLS الإصدار 1.0 و v1.1 في Chrome 72 (تم إصداره في 30 يناير 2919). تقدم إصدارات Chrome 84 (التي تم إصدارها في 14 يوليو 2020) وما فوقها تحذيرًا بينيًا لهذه البروتوكولات ، وكان من المقرر أن يكون الدعم تمت إزالته بالكامل مايو 2021. دعم متصفح واسع النطاق لـ SSL /TLS الإصدارات ، مثل SSL v3 ، ولت منذ فترة طويلة. في حين TLS الإصدار 1.2 هو حاليًا الإصدار الأكثر استخدامًا من SSL /TLS بروتوكول، TLS 1.3 (أحدث إصدار) مدعوم بالفعل في الإصدارات الحالية من معظم متصفحات الويب الرئيسية.

- استخدم قائمة قصيرة بأجنحة التشفير الآمنة: اختر مجموعات التشفير فقط التي توفر تشفيرًا 128 بت على الأقل ، أو أقوى عندما يكون ذلك ممكنًا. كما يوصي المعهد الوطني للمعايير والتكنولوجيا (NIST) أن الجميع TLS تبتعد التطبيقات عن مجموعات التشفير التي تحتوي على تشفير DES (أو متغيراته) إلى تلك التي تستخدم AES. أخيرًا ، يؤدي استخدام مجموعة فرعية صغيرة فقط من مجموعات التشفير التي يُحتمل أن تكون مقبولة إلى تقليل سطح الهجوم لنقاط الضعف التي لم يتم اكتشافها بعد. ملحق SSL.com توجيه إلى TLS الامتثال للمعايير يوفر أمثلة على التكوينات لأكثر أنظمة خادم الويب شيوعًا باستخدام TLS 1.2

ملحوظة: قد يؤدي استخدام الأصفار غير الآمنة (مثل RC4) إلى حدوث أخطاء في أمان المتصفح ، مثلERR_SSL_VERSION_OR_CIPHER_MISMATCHفي جوجل كروم. - استخدم السرية الأمامية (FS): المعروف أيضا باسم السرية التامة (PFS)، يؤكد FS أن المفتاح الخاص المخترق لن يؤثر على مفاتيح الجلسة السابقة. لتمكين FS:

- ضبط TLS 1.2 لاستخدام خوارزمية تبادل المفاتيح منحنى Elliptic Curve Diffie-Hellman (EDCHE) (مع DHE كبديل) ، وتجنب تبادل مفاتيح RSA تمامًا إن أمكن.

- استعمل TLS 1.3. TLS 1.3 يوفر السرية إلى الأمام للجميع TLS جلسات عبر العابر ديفي-هيلمان (EDH أو DHE) بروتوكول تبادل المفاتيح.

- تفعيل TLS استئناف الجلسة: على غرار استخدام Keepalives للحفاظ على اتصالات TCP المستمرة ، TLS يسمح استئناف الجلسة لخادم الويب الخاص بك بتتبع SSL الذي تم التفاوض عليه مؤخرًا /TLS الجلسات واستئنافها ، متجاوزًا النفقات الحسابية للمفاوضات الرئيسية للجلسة.

- ضع في اعتبارك تدبيس OCSP: تدبيس OCSP يسمح لخوادم الويب بتسليم معلومات الإبطال المخزنة مؤقتًا إلى العميل مباشرةً ، مما يعني أن المتصفح لن يضطر إلى الاتصال بخادم OCSP للتحقق مما إذا تم إبطال شهادة موقع الويب. من خلال إلغاء هذا الطلب ، يوفر تدبيس OCSP تعزيزًا حقيقيًا للأداء. لمزيد من المعلومات ، يرجى قراءة مقالتنا ، تحسين تحميل الصفحة: تدبيس OCSP.

استخدم أفضل الممارسات لتصميم تطبيقات الويب

إن تصميم تطبيقات الويب الخاصة بك مع وضع الأمان في الاعتبار لا يقل أهمية عن تكوين الخادم الخاص بك بشكل صحيح. هذه هي أهم النقاط للتأكد من عدم تعرض المستخدمين لديك رجل في منتصف الهجمات ، وأن تطبيقك يحصل على مزايا تحسين محركات البحث التي تأتي مع ممارسات الأمان الجيدة:

- القضاء على المحتوى المختلط: يجب أن تكون ملفات جافا سكريبت والصور وملفات CSS من جميع يمكن الوصول إليها باستخدام SSL /TLS. كما هو موضح في مقالة SSL.com ، HTTPS في كل مكان، خدمة محتوى مختلط لم تعد طريقة مقبولة لتعزيز أداء موقع الويب ، ويمكن أن تؤدي إلى تحذيرات أمان المتصفح ومشكلات تحسين محركات البحث.

- استخدام ملفات تعريف الارتباط الآمنة: وضع

Secureسيفرض العلم في ملفات تعريف الارتباط الإرسال عبر القنوات الآمنة (مثل HTTPS). يمكنك أيضًا منع JavaScript من جانب العميل من الوصول إلى ملفات تعريف الارتباط عبرHttpOnlyالعلم ، وتقييد استخدام المواقع عبر ملفات تعريف الارتباط معSameSiteالعلم. - تقييم كود الطرف الثالث: تأكد من أنك تفهم المخاطر المحتملة لاستخدام مكتبات الجهات الخارجية في موقع الويب الخاص بك ، مثل إمكانية إدخال نقاط ضعف أو تعليمات برمجية ضارة عن غير قصد. احرص دائمًا على التحقق من مصداقية الجهات الخارجية بأفضل ما لديك وربطها بكافة رموز الجهات الخارجية باستخدام HTTPS. أخيرًا ، تأكد من أن استفادتك من أي عناصر تابعة لجهات خارجية على موقع الويب الخاص بك تستحق المخاطرة.

تحقق من عملك باستخدام أدوات التشخيص

بعد إعداد SSL /TLS على الخادم وموقع الويب أو إجراء أي تغييرات في التكوين ، من المهم التأكد من إعداد كل شيء بشكل صحيح وأن نظامك آمن. تتوفر العديد من أدوات التشخيص للتحقق من SSL /TLS. على سبيل المثال ، SSL Shopper's مدقق SSL سيعلمك ما إذا تم تثبيت شهادتك بشكل صحيح ، ومتى ستنتهي صلاحيتها ، وستعرض الشهادة سلسلة من الثقة.

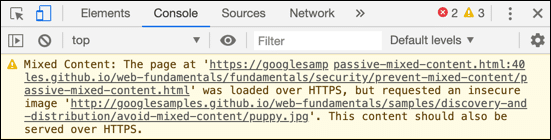

تتوفر أدوات وتطبيقات أخرى عبر الإنترنت ستزحف إلى موقعك للتحقق من وجود مشكلات أمنية مثل المحتوى المختلط. يمكنك أيضًا التحقق من المحتوى المختلط باستخدام مستعرض الويب باستخدام أدوات المطورين المضمنة فيه:

مهما كانت الأدوات التي تختارها ، من المهم أيضًا تحديد جدول زمني للتحقق من SSL /TLS التثبيت والتكوين. قد يكون المرجع المصدق (CA) قادرًا أيضًا على مساعدتك في ذلك ؛ على سبيل المثال ، للتسهيل على عملائنا ، توفر SSL.com إشعارات آلية لانتهاء صلاحية الشهادة الوشيك.

تنفيذ بروتوكول HTTP Strict Transport Security (HSTS)

HTTP Strict Transport Security (HSTS) هي آلية سياسة أمنية تساعد على حماية مواقع الويب من هجمات الرجوع إلى إصدار أقدم من البروتوكول واختطاف ملفات تعريف الارتباط. يسمح لخوادم الويب بإعلان أن متصفحات الويب (أو غيرها من وكلاء المستخدم المتوافقين) يجب أن تتفاعل معها فقط باستخدام اتصالات HTTPS آمنة ، وليس عبر بروتوكول HTTP غير الآمن. يتم إبلاغ هذه السياسة بواسطة الخادم إلى وكيل المستخدم عبر حقل رأس استجابة HTTP المسمى "Strict-Transport-Security".

لتنفيذ أمان النقل الصارم لـ HTTP (HSTS)، فأنت بحاجة إلى إضافة رأس استجابة خاص إلى تكوين خادم الويب الخاص بك.

إليك دليل تفصيلي:

- تأكد من أن موقعك يدعم HTTPS: قبل تمكين HSTS ، يجب أن يحتوي موقعك على ملف شهادة SSL وتكون قادرًا على تقديم المحتوى عبر HTTPS. إذا لم يتم تكوين موقعك على HTTPS حتى الآن ، فستحتاج إلى ذلك الحصول على شهادة SSL وتهيئة الخادم الخاص بك لاستخدامه.

يتم دائمًا تعيين الرأس Strict-Transport-Security "max-age = 31536000؛ includeSubDomains"

يخبر هذا السطر المتصفح باستخدام HTTPS دائمًا لموقعك للعام المقبل (31,536,000 ثانية) ، بما في ذلك جميع النطاقات الفرعية.

- اختبر التكوين الخاص بك: بعد إضافة رأس HSTS ، يجب عليك اختبار موقعك للتأكد من أنه يعمل بشكل صحيح. يمكنك القيام بذلك عن طريق زيارة موقعك واستخدام أدوات مطور المستعرض الخاص بك للتحقق من رؤوس الاستجابة. يجب أن تشاهد رأس Strict-Transport-Security بالقيمة التي تحددها.

- ضع في اعتبارك إضافة موقعك إلى قائمة التحميل المسبق لـ HSTS: قائمة HSTS للتحميل المسبق هي قائمة بالمواقع التي تم ترميزها بشكل ثابت في المتصفحات حيث تم تمكين HSTS. يوفر هذا مستوى إضافيًا من الحماية ، حيث يضمن أن يكون الاتصال الأول بموقعك آمنًا ، حتى قبل تلقي رأس HSTS. يمكنك إرسال موقعك إلى قائمة HSTS للتحميل المسبق على hstspreload.org.

استخدام القضية: يريد موقع إخباري التأكد من أن مستخدميه دائمًا يتصلون به بشكل آمن ، حتى إذا قاموا بطريق الخطأ بكتابة "http" بدلاً من "https" في عنوان URL. يستخدم موقع الويب HSTS عن طريق إضافة رأس Strict-Transport-Security إلى تكوين الخادم الخاص به ، وتعيين الحد الأقصى للعمر الطويل وتضمين جميع النطاقات الفرعية. يخبر ذلك وكلاء المستخدم بالاتصال به دائمًا باستخدام HTTPS ، مما يحمي المستخدمين من الهجمات التي تحاول تقليل الاتصال إلى HTTP وسرقة ملفات تعريف الارتباط الخاصة بهم. يقدم موقع الويب نفسه أيضًا إلى قائمة التحميل المسبق HSTS لتوفير حماية إضافية.

تنفيذ تثبيت المفتاح العام لـ HTTP (HPKP)

HTTP Public Key Pinning (HPKP) كانت ميزة أمان تسمح لخادم الويب بربط مفتاح عام مشفر محدد بنفسه لمنع هجمات رجل في الوسط (MITM) بشهادات مزورة.

فيما يلي نظرة عامة موجزة عن كيفية استخدامه:

- إنشاء معلومات التثبيت: كانت الخطوة الأولى في تنفيذ HPKP هي إنشاء معلومات التثبيت. تضمن ذلك إنشاء تجزئة تشفير للمفتاح العام للشهادة أو المفتاح العام للشهادة الوسيطة أو الجذر.

- تكوين خادم الويب: كانت الخطوة التالية هي تكوين خادم الويب لتضمين ملف دبابيس المفتاح العام HTTP رأس في الردود. تضمن هذا العنوان تجزئات المفاتيح العامة ("الدبابيس") ، ووقت البقاء (المدة التي يجب أن يتذكر فيها المتصفح المعلومات) ، واختيارياً عنوان URI للتقرير (حيث يرسل المستعرض تقارير عن فشل التحقق من صحة رقم التعريف الشخصي).

- معالجة فشل التحقق من صحة رقم التعريف الشخصي: إذا تلقى المستعرض الذي يدعم HPKP سلسلة شهادات لا تتضمن على الأقل مفتاحًا واحدًا من المفاتيح العامة المثبتة ، فسيعتبر الاتصال غير موثوق به. إذا تم تحديد عنوان URI للتقرير ، فسيرسل المتصفح أيضًا تقريرًا بالفشل إلى URI هذا.

ومع ذلك ، نظرًا لخطر إساءة الاستخدام واحتمال التسبب في رفض الخدمة ، فقد تم إهمال HPKP من قبل معظم المتصفحات ولم يعد ممارسة موصى بها. قد يؤدي التكوين الخاطئ لـ HPKP إلى موقف يتعذر فيه الوصول إلى موقع الويب.

استخدام القضية: في الماضي ، استخدمت شركة تقنية HPKP لتثبيت مفاتيحها العامة على خوادمها. يضمن ذلك أنه إذا تم اختراق المرجع المصدق (CA) وتم إصدار شهادة عن طريق الخطأ لنطاقهم ، فلن تثق المتصفحات بها إلا إذا كان لديها أيضًا مفتاح عام يطابق أحد المفاتيح المثبتة. ومع ذلك ، كان عليهم توخي الحذر الشديد لتجنب فقدان الوصول إلى المفاتيح المثبتة ، مما يجعل الوصول إلى موقع الويب الخاص بهم غير ممكن. كان عليهم أيضًا التأكد من أن لديهم عملية قائمة لتدوير المسامير قبل انتهاء صلاحيتها ، لتجنب جعل مواقعهم غير قابلة للوصول إلى المستخدمين الذين لديهم معلومات التثبيت المخزنة مؤقتًا.

يوفر SSL.com مجموعة متنوعة من SSL /TLS شهادات الخادم. قم بتأمين موقع الويب الخاص بك اليوم بشهادة SSL من SSL.com و بناء الثقة مع زوارك!

استعمل TLS SCSV الاحتياطية لمنع هجمات الرجوع إلى إصدار أقدم من البروتوكول

TLS SCSV الاحتياطية (قيمة مجموعة التشفير) هي آلية تم تقديمها لمنع هجمات الرجوع إلى إصدار أقدم من البروتوكول. تحدث هذه الهجمات عندما يتدخل المهاجم في عملية إعداد الاتصال ويخدع العميل والخادم لاستخدام إصدار أقل أمانًا من البروتوكول مما يدعمه كلاهما بالفعل.

إليك كيف يمكنك التنفيذ TLS SCSV الاحتياطية:

- تحديث SSL الخاص بالخادم /TLS المكتبة: الخطوة الأولى هي التأكد من أن SSL /TLS تدعم المكتبة TLS SCSV الاحتياطية. تم تقديم هذه الميزة في OpenSSL 1.0.1j و 1.0.0o و 0.9.8zc. إذا كنت تستخدم SSL مختلفًا /TLS مكتبة ، تحقق من وثائقها أو اتصل بمطوريها.

- تكوين الخادم الخاص بك: بمجرد SSL لخادمك /TLS تدعم المكتبة TLS SCSV الاحتياطية ، قد تحتاج إلى تكوين الخادم الخاص بك لاستخدامه. ستعتمد الخطوات الدقيقة على برنامج الخادم الخاص بك. على سبيل المثال ، في Apache ، قد تحتاج إلى إضافة أو تعديل سطر في ملف التكوين الخاص بك مثل هذا:

بروتوكول SSL الكل -SSLv2 -SSLv3

يخبر هذا السطر الخادم باستخدام جميع إصدارات البروتوكول باستثناء SSLv2 و SSLv3. إذا كان كل من العميل والخادم يدعمان TLS 1.2 ، لكن العميل يحاول استخدام TLS 1.1 (ربما بسبب تدخل المهاجم) ، سيتعرف الخادم على هذا كمحاولة احتياطية ويرفض الاتصال.

- اختبر الخادم الخاص بك: بعد تكوين الخادم الخاص بك ، يجب عليك اختباره للتأكد من أنه يتم تنفيذه بشكل صحيح TLS SCSV الاحتياطية. هناك العديد من الأدوات عبر الإنترنت التي يمكن أن تساعدك في ذلك ، مثل اختبار خادم SSL Labs.

استخدام القضية: شركة عالمية تستخدم TLS SCSV الاحتياطية لحماية اتصالاتها الداخلية. وهذا يضمن أنه إذا حاول المهاجم فرض تخفيض مستوى البروتوكول ، فسوف يتعرف الخادم على ذلك ويرفض الاتصال ، مما يحمي البيانات الحساسة للشركة. يقوم فريق تكنولوجيا المعلومات في الشركة بتحديث SSL لخوادمهم بانتظام /TLS المكتبات والتكوينات للتأكد من أنها تستخدم أحدث ميزات الأمان ، وأنها تستخدم الأدوات عبر الإنترنت لاختبار خوادمها والتأكد من أنها تنفذ بشكل صحيح TLS SCSV الاحتياطية.

تجنب مشاكل المحتوى المختلط

المحتوى المختلط هو مخاطرة أمنية تحدث عندما تتضمن صفحة الويب المحملة عبر اتصال HTTPS الآمن موارد ، مثل الصور أو مقاطع الفيديو أو أوراق الأنماط أو البرامج النصية ، التي يتم تحميلها عبر اتصال HTTP غير آمن. قد تحظر المتصفحات هذا المحتوى المختلط أو تعرض تحذيرًا للمستخدم ، مما قد يضر بتصور المستخدم لأمان الموقع.

إليك كيفية تجنب مشكلات المحتوى المختلط:

- استخدم HTTPS لجميع الموارد: الطريقة الأكثر مباشرة لتجنب المحتوى المختلط هي التأكد من تحميل جميع الموارد على موقعك عبر HTTPS. يتضمن ذلك الصور والنصوص وأوراق الأنماط وإطارات iframes وطلبات AJAX وأي موارد أخرى يستخدمها موقعك.

- قم بتحديث كود الموقع الخاص بك: إذا كانت شفرة موقعك تحتوي على عناوين URL HTTP مشفرة بشكل ثابت للموارد ، فستحتاج إلى تحديثها لاستخدام HTTPS بدلاً من ذلك. إذا كان المورد مستضافًا على خادم لا يدعم HTTPS ، فقد تحتاج إلى استضافة المورد على الخادم الخاص بك أو البحث عن مورد بديل يمكن تحميله عبر HTTPS.

- قم بتكوين الخادم الخاص بك لإرسال رأس سياسة أمان المحتوى: يسمح لك رأس HTTP Content-Security-Policy (CSP) بالتحكم في الموارد التي يُسمح لموقعك بتحميلها. من خلال تعيين رأس CSP الذي يسمح فقط بموارد HTTPS ، يمكنك التأكد من أن موقعك لا يتضمن محتوى مختلطًا عن طريق الخطأ.

استخدام القضية: مجلة على الإنترنت تضمن تحميل جميع المحتويات ، بما في ذلك الصور والنصوص ، عبر HTTPS. هذا يمنع المهاجمين من العبث بهذه الموارد وربما حقن محتوى ضار. يقوم مطورو الويب في المجلة بمراجعة رمز الموقع بانتظام لضمان تحميل جميع الموارد عبر HTTPS ، ويقومون بتهيئة خادمهم لإرسال عنوان صارم لـ Content-Security-Policy. يستخدمون أيضًا أدوات عبر الإنترنت لفحص مواقعهم بحثًا عن مشكلات المحتوى المختلط وإصلاح أي مشكلات يعثرون عليها.

استخدم مؤشر اسم الخادم (SNI) لاستضافة مواقع متعددة

إشارة اسم الخادم (SNI) هو امتداد ل TLS بروتوكول يسمح للخادم بتقديم شهادات متعددة على نفس عنوان IP ورقم المنفذ. هذا مفيد بشكل خاص لموفري استضافة الويب الذين يحتاجون إلى استضافة عدة مواقع آمنة ، لكل منها شهادة SSL الخاصة بها ، على نفس الخادم.

إليك كيفية استخدام SNI:

- تأكد من أن برنامج الخادم الخاص بك يدعم SNI: الخطوة الأولى هي التأكد من أن برنامج الخادم الخاص بك يدعم SNI. تدعم معظم خوادم الويب الحديثة ، بما في ذلك Apache و Nginx و IIS ، SNI.

- تكوين الخادم الخاص بك: الخطوة التالية هي تهيئة الخادم الخاص بك لاستخدام SNI. يتضمن هذا عادةً إضافة كتلة تكوين منفصلة لكل موقع تريد استضافته على الخادم ، وتحديد شهادة SSL لاستخدامها في كل موقع. ستعتمد الخطوات الدقيقة على برنامج الخادم الخاص بك.

- اختبر التكوين الخاص بك: بعد تكوين الخادم الخاص بك ، يجب عليك اختباره للتأكد من أنه يستخدم SNI بشكل صحيح. يمكنك القيام بذلك عن طريق زيارة كل موقع تستضيفه على الخادم والتحقق من استخدام شهادة SSL الصحيحة.

استخدام القضية: يستخدم موفر الاستضافة SNI لخدمة مواقع ويب متعددة من نفس عنوان IP. هذا يسمح لهم باستخدام مساحة عنوان IP الخاصة بهم بكفاءة وتبسيط تكوين الشبكة الخاصة بهم. يقومون بتكوين الخادم الخاص بهم لاستخدام شهادة SSL مختلفة لكل موقع ، ويقومون باختبار التكوين الخاص بهم بانتظام للتأكد من استخدام الشهادة الصحيحة لكل موقع. هذا يضمن أن كل موقع لديه اتصال آمن وموثوق به ، على الرغم من أنه يتم تقديمهم جميعًا من نفس عنوان IP.

تحسين الأداء مع استئناف الجلسة

استئناف الجلسة هو سمة من سمات TLS بروتوكول يسمح للعميل والخادم باستخدام نفس مفاتيح التشفير عبر جلسات متعددة ، مما يقلل من العبء على إنشاء اتصال آمن جديد في كل مرة. يمكن أن يؤدي ذلك إلى تحسين الأداء بشكل كبير ، خاصة بالنسبة للتطبيقات التي يقوم فيها العميل بقطع الاتصال وإعادة الاتصال بشكل متكرر.

إليك كيف يمكنك استخدام استئناف الجلسة:

- تأكد من أن برنامج الخادم الخاص بك يدعم استئناف الجلسة: الخطوة الأولى هي التأكد من أن برنامج الخادم الخاص بك يدعم استئناف الجلسة. تدعم معظم خوادم الويب الحديثة ، بما في ذلك Apache و Nginx و IIS ، هذه الميزة.

- تكوين الخادم الخاص بك: الخطوة التالية هي تكوين الخادم الخاص بك لاستخدام استئناف الجلسة. يتضمن هذا عادةً تمكين ذاكرة التخزين المؤقت للجلسة وتعيين قيمة المهلة لذاكرة التخزين المؤقت. ستعتمد الخطوات الدقيقة على برنامج الخادم الخاص بك.

- اختبر التكوين الخاص بك: بعد تكوين الخادم الخاص بك ، يجب عليك اختباره للتأكد من أنه يستخدم استئناف الجلسة بشكل صحيح. يمكنك القيام بذلك عن طريق إنشاء ملف TLS الاتصال بالخادم الخاص بك ، وقطع الاتصال ، ثم إعادة الاتصال. إذا كان استئناف الجلسة يعمل بشكل صحيح ، فيجب أن يكون إنشاء الاتصال الثاني أسرع من الأول.

استخدام القضية: يستخدم تطبيق الجوّال استئناف الجلسة للحفاظ على اتصالات سريعة وآمنة. يكون هذا مفيدًا بشكل خاص عند استخدام التطبيق في مناطق ذات تغطية شبكة متقطعة ، حيث يسمح للتطبيق بإعادة إنشاء اتصال آمن بسرعة بعد الانقطاع. يقوم مطورو التطبيق بتهيئة خادمهم لاستخدام استئناف الجلسة ، ويختبرون الميزة بانتظام للتأكد من أنها تعمل بشكل صحيح. وهذا يضمن أن التطبيق يمكن أن يوفر تجربة سريعة وسلسة للمستخدمين ، حتى في ظروف الشبكة الصعبة.

تأكد من صلاحية الشهادة مع تدبيس OCSP

تدبيس بروتوكول حالة الشهادة عبر الإنترنت (OCSP) هو طريقة لتحسين أداء SSL /TLS مع الحفاظ على أمن الاتصال. يسمح للخادم بجلب الحالة الحالية لشهاداته الخاصة من المرجع المصدق (CA) ثم تسليم هذه الحالة للعملاء أثناء TLS مصافحة.

إليك كيفية تنفيذ تدبيس OCSP:

- تأكد من أن برنامج الخادم الخاص بك يدعم تدبيس OCSP: الخطوة الأولى هي التأكد من أن برنامج الخادم الخاص بك يدعم تدبيس OCSP. تدعم معظم خوادم الويب الحديثة ، بما في ذلك Apache و Nginx و IIS ، هذه الميزة.

- تكوين الخادم الخاص بك: الخطوة التالية هي تكوين الخادم الخاص بك لاستخدام تدبيس OCSP. يتضمن هذا عادةً تمكين الميزة في SSL لخادمك /TLS التكوين وتحديد موقع للخادم لتخزين استجابات OCSP. ستعتمد الخطوات الدقيقة على برنامج الخادم الخاص بك.

- اختبر التكوين الخاص بك: بعد تكوين الخادم الخاص بك ، يجب عليك اختباره للتأكد من أنه يستخدم تدبيس OCSP بشكل صحيح. يمكنك القيام بذلك عن طريق إنشاء ملف TLS الاتصال بالخادم الخاص بك والتحقق من أن الخادم يتضمن استجابة OCSP في ملف TLS مصافحة.

استخدام القضية: يستخدم بائع تجزئة عبر الإنترنت تدبيس OCSP للتحقق بسرعة من حالة شهادة SSL الخاصة به. هذا يضمن أن العملاء لديهم دائمًا اتصال آمن ويمكنهم الوثوق في أن بياناتهم آمنة. يقوم فريق تكنولوجيا المعلومات الخاص ببائع التجزئة بتهيئة الخادم الخاص به لاستخدام تدبيس OCSP ، ويختبرون الميزة بانتظام للتأكد من أنها تعمل بشكل صحيح. يساعد ذلك في الحفاظ على ثقة عملائهم وحماية بياناتهم الحساسة.

تعطيل TLS الضغط لتخفيف هجوم الجريمة

TLS الضغط هو ميزة يمكنها تحسين أداء SSL /TLS عن طريق تقليل كمية البيانات التي يجب إرسالها عبر الشبكة. ومع ذلك ، يمكن أيضًا أن يجعل الاتصال عرضة لهجوم CRIME (تسريب معلومات نسبة الضغط بسهولة) ، والذي يمكن أن يسمح للمهاجمين باستنتاج محتويات حركة المرور المشفرة.

إليك كيف يمكنك التعطيل TLS ضغط:

- تأكد من أن برنامج الخادم الخاص بك يدعم التعطيل TLS ضغط: الخطوة الأولى هي التأكد من أن برنامج الخادم الخاص بك يدعم التعطيل TLS ضغط. تدعم معظم خوادم الويب الحديثة ، بما في ذلك Apache و Nginx و IIS ، هذه الميزة.

- تكوين الخادم الخاص بك: الخطوة التالية هي تكوين الخادم الخاص بك للتعطيل TLS ضغط. ستعتمد الخطوات الدقيقة على برنامج الخادم الخاص بك. على سبيل المثال ، في Apache ، يمكنك إضافة سطر مثل هذا إلى ملف التكوين الخاص بك:

SSLC الضغط معطلة

يخبر هذا السطر الخادم بعدم استخدام الضغط لـ SSL /TLS اتصالات.

- اختبر التكوين الخاص بك: بعد تكوين الخادم الخاص بك ، يجب عليك اختباره للتأكد من أنه يتم تعطيله بشكل صحيح TLS ضغط. يمكنك القيام بذلك عن طريق إنشاء ملف TLS الاتصال بالخادم الخاص بك والتحقق من أن الاتصال لا يستخدم الضغط.

استخدام القضية: مؤسسة مالية تعطيل TLS الضغط على خوادمه للحماية من هجوم الجريمة. يساعد ذلك في ضمان سرية البيانات المالية الحساسة ، مثل أرقام الحسابات وتفاصيل المعاملات. يقوم فريق تكنولوجيا المعلومات بالمؤسسة بتكوين خوادمهم للتعطيل TLS ضغط ، ويقومون باختبار الخوادم بانتظام للتأكد من أنهم يطبقون هذا الإجراء الأمني بشكل صحيح. هذا يساعد على حماية عملاء المؤسسة والحفاظ على ثقتهم.

تنفيذ TLS تذاكر الجلسات بشكل صحيح

TLS تذاكر الجلسة هي سمة من سمات TLS بروتوكول يمكنه تحسين الأداء من خلال السماح للعميل والخادم باستئناف جلسة سابقة دون الحاجة إلى إجراء مصافحة كاملة. ومع ذلك ، يجب تنفيذها بشكل صحيح لتجنب المشكلات الأمنية المحتملة.

إليك كيف يمكنك التنفيذ بشكل صحيح TLS تذاكر الجلسة:

- تأكد من دعم برنامج الخادم الخاص بك TLS تذاكر الجلسة: الخطوة الأولى هي التأكد من أن برنامج الخادم الخاص بك يدعم TLS تذاكر الجلسة. تدعم معظم خوادم الويب الحديثة ، بما في ذلك Apache و Nginx و IIS ، هذه الميزة.

- تكوين الخادم الخاص بك: الخطوة التالية هي تكوين خادمك للاستخدام TLS تذاكر الجلسة. يتضمن هذا عادةً تمكين الميزة في SSL لخادمك /TLS إعدادات. ستعتمد الخطوات الدقيقة على برنامج الخادم الخاص بك.

- استخدم مفاتيح تذاكر الجلسة الفريدة: لمنع حدوث مشكلات أمنية محتملة ، يجب على كل خادم استخدام مفتاح بطاقة جلسة فريد. إذا كنت تستخدم موازن تحميل ، فيجب عليك تكوينه لتوزيع العملاء بناءً على بطاقة الجلسة الخاصة بهم ، بدلاً من السماح للعملاء باستخدام بطاقة جلسة صادرة عن خادم واحد لإنشاء جلسة مع خادم آخر.

- قم بتدوير مفاتيح تذاكر الجلسة بانتظام: لزيادة تعزيز الأمان ، يجب عليك تدوير مفاتيح تذاكر الجلسة بانتظام. يمكن أتمتة هذا غالبًا باستخدام برنامج الخادم الخاص بك أو نظام إدارة مفاتيح منفصل.

استخدام القضية: تضمن شركة التكنولوجيا الكبيرة ذات الخوادم المتعددة أن يستخدم كل خادم مفتاح بطاقة جلسة فريدًا. هذا يمنع المهاجم من القدرة على استخدام بطاقة جلسة من خادم واحد لانتحال شخصية مستخدم على خادم آخر. يقوم فريق تكنولوجيا المعلومات بالشركة بتكوين خوادمهم لاستخدامها TLS تذاكر الجلسة ، وقاموا بإعداد نظام لتدوير مفاتيح تذاكر الجلسة بانتظام. يقومون أيضًا بتكوين موازن التحميل الخاص بهم لتوزيع العملاء بناءً على بطاقة الجلسة الخاصة بهم ، مما يزيد من تعزيز أمان نظامهم.

قم بتمكين إعادة التفاوض الآمن

إعادة التفاوض الآمن هي إحدى ميزات SSL /TLS هي البروتوكولات التي تسمح للعميل أو الخادم بطلب ملف TLS المصافحة في منتصف الجلسة. يمكن أن يكون هذا مفيدًا لعدة أسباب ، مثل تحديث مفاتيح التشفير أو تغيير مستوى التشفير. ومع ذلك ، إذا لم يتم التعامل معها بشكل آمن ، فيمكن للمهاجم استغلالها لإدخال نص عادي في الاتصال المشفر.

فيما يلي كيفية تمكين إعادة التفاوض الآمن:

- تأكد من أن برنامج الخادم الخاص بك يدعم إعادة التفاوض الآمن: الخطوة الأولى هي التأكد من أن برنامج الخادم الخاص بك يدعم إعادة التفاوض الآمن. تدعم معظم خوادم الويب الحديثة ، بما في ذلك Apache و Nginx و IIS ، هذه الميزة.

- تكوين الخادم الخاص بك: الخطوة التالية هي تكوين الخادم الخاص بك لاستخدام إعادة التفاوض الآمن. يتضمن هذا عادةً تمكين الميزة في SSL لخادمك /TLS إعدادات. ستعتمد الخطوات الدقيقة على برنامج الخادم الخاص بك.

- اختبر التكوين الخاص بك: بعد تكوين الخادم الخاص بك ، يجب عليك اختباره للتأكد من أنه يستخدم إعادة تفاوض آمنة بشكل صحيح. يمكنك القيام بذلك عن طريق إنشاء ملف TLS الاتصال بالخادم الخاص بك ثم محاولة إعادة التفاوض بشأن الاتصال.

استخدام القضية: تتيح منصة الوسائط الاجتماعية إعادة التفاوض الآمن لحماية بيانات المستخدم. هذا يمنع المهاجم من أن يكون قادرًا على حقن محتوى ضار في الاتصال المشفر بين المستخدم والخادم. يقوم فريق تكنولوجيا المعلومات في النظام الأساسي بتكوين خوادمهم لاستخدام إعادة تفاوض آمنة ، ويقومون باختبار الخوادم بانتظام للتأكد من أنهم يطبقون هذا الإجراء الأمني بشكل صحيح. يساعد ذلك في حماية مستخدمي النظام الأساسي والحفاظ على ثقتهم.

تعطيل إعادة التفاوض التي بدأها العميل لمنع هجمات DoS

إعادة التفاوض التي بدأها العميل هي إحدى ميزات SSL /TLS البروتوكولات التي تسمح للعميل بطلب ملف TLS المصافحة في منتصف الجلسة. ومع ذلك ، إذا تمكن المهاجم من إجبار الخادم على إعادة التفاوض باستمرار على الجلسات ، فقد يستهلك موارد زائدة وقد يؤدي إلى هجوم رفض الخدمة (DoS).

إليك كيفية تعطيل إعادة التفاوض التي بدأها العميل:

- تأكد من أن برنامج الخادم الخاص بك يدعم تعطيل إعادة التفاوض التي بدأها العميل: تتمثل الخطوة الأولى في التأكد من أن برنامج الخادم الخاص بك يدعم تعطيل إعادة التفاوض التي يبدأها العميل. تدعم معظم خوادم الويب الحديثة ، بما في ذلك Apache و Nginx و IIS ، هذه الميزة.

- تكوين الخادم الخاص بك: الخطوة التالية هي تكوين الخادم الخاص بك لتعطيل إعادة التفاوض التي بدأها العميل. يتضمن هذا عادةً إضافة توجيه إلى SSL لخادمك /TLS إعدادات. ستعتمد الخطوات الدقيقة على برنامج الخادم الخاص بك.

- اختبر التكوين الخاص بك: بعد تكوين الخادم الخاص بك ، يجب عليك اختباره للتأكد من أنه يعمل بشكل صحيح على تعطيل إعادة التفاوض التي بدأها العميل. يمكنك القيام بذلك عن طريق إنشاء ملف TLS الاتصال بالخادم الخاص بك ثم محاولة إعادة التفاوض بشأن الاتصال. إذا رفض الخادم طلب إعادة التفاوض بشكل صحيح ، فسيتم تكوينه بشكل صحيح.

استخدام القضية: تعمل منصة الألعاب عبر الإنترنت على تعطيل إعادة التفاوض التي بدأها العميل للحماية من هجمات DoS المحتملة. يساعد ذلك في ضمان بقاء النظام الأساسي متاحًا للمستخدمين للاستمتاع به ، حتى في مواجهة الهجمات المحتملة. يقوم فريق تكنولوجيا المعلومات في النظام الأساسي بتكوين خوادمهم لتعطيل إعادة التفاوض التي بدأها العميل ، ويقومون باختبار الخوادم بانتظام للتأكد من أنهم ينفذون هذا الإجراء الأمني بشكل صحيح. يساعد ذلك في حماية مستخدمي النظام الأساسي والحفاظ على ثقتهم.

البقاء في حالة تأهب للضعف الجديد

يعد أمان الويب هدفًا يتحرك باستمرار ، ويجب أن تكون دائمًا على اطلاع بالهجوم التالي وتطبيق تصحيحات الأمان على الخادم على الفور. هذا يعني قراءة ما يلوح في الأفق والبقاء على اتصال به عندما يتعلق الأمر بأمن المعلومات بالإضافة إلى متابعة تحديثات البرامج - خاصةً التحديثات الهامة. موقع SSL.com (حيث تقرأ هذا الآن) مصدر رائع للبقاء على اطلاع دائم على SSL /TLS وأمن المعلومات.

لكن ماذا عن…؟

إذا كنت ترغب في معرفة المزيد حول أي من الموضوعات التي يتم تناولها في هذا الدليل والتعرف على المشكلات والتقنيات الجديدة عند ظهورها ، فيمكنك البدء بالتصفح والبحث في موقع SSL.com قاعدة المعرفة، والتي نحافظ على تحديثها أسبوعيا بالتطورات الجديدة في مجال SSL /TLS و PKI. يمكنك أيضًا ألا تتردد في الاتصال بفريق الدعم في أي وقت عبر البريد الإلكتروني على Support@SSL.comعلى الهاتف في 1-877-SSL-Secure، أو من خلال النقر على رابط الدردشة في أسفل يمين هذه الصفحة.

يوفر SSL.com مجموعة متنوعة من SSL /TLS شهادات الخادم لمواقع HTTPS.

احصل على مشورة الخبراء بشأن شهادات SSL.

أكمل النموذج للتشاور.