جميع إصدارات SSL /TLS قبل البروتوكول TLS 1.2 مهملة الآن وتعتبر غير آمنة. لا تزال العديد من منصات خادم الويب تمتلك TLS و1.0 TLS 1.1 ممكن بشكل افتراضي. ومع ذلك ، فإن جميع متصفحات الويب الحديثة متوافقة مع TLS 1.2 لهذا السبب ، من المستحسن أن يقوم مالكو مواقع الويب بالتحقق من تكوين الخادم الخاص بهم للتأكد من أن الإصدارات الحالية والآمنة فقط من SSL /TLS تم تمكينها وجميع الآخرين (بما في ذلك TLS 1.0 TLS 1.1 و SSL 3.0).

يتضمن هذا الدليل تعليمات للتحقق من إصدارات SSL /TLS تم تمكينها على موقع ويب ، مما يؤدي إلى تعطيل الإصدارات القديمة من SSL /TLS في Apache و Nginx ، ويعرض أمثلة لأخطاء المتصفح الناتجة عن تشغيل الخوادم فقط للإصدارات المهملة وغير الآمنة من SSL /TLS.

تحقق من تمكين SSL /TLS إصدارات

أدوات عبر الإنترنت

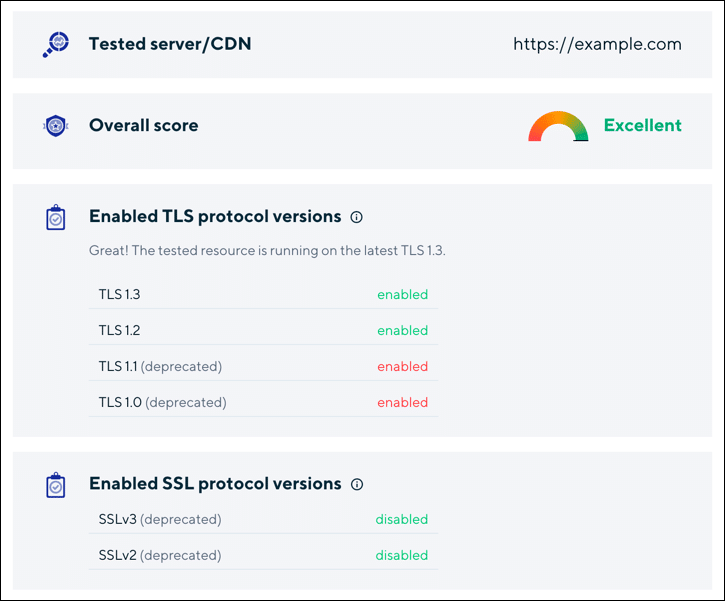

يمكنك التحقق بسرعة من إصدارات SSL /TLS يدعم موقع الويب الخاص بك من خلال زيارة CDN77's TLS فاحص وإدخال اسم المجال الذي ترغب في التحقق منه. كما يتضح أدناه ، https://example.com يقوم حاليًا بتعطيل إصدارات SSL 2 و 3 ، ولكنه يمكّن جميع إصدارات TLS (بما في ذلك الموقوف TLS 1.1 و 1.0):

نمب

يمكنك أيضًا التحقق من SSL /TLS الإصدارات والأصفار التي يدعمها موقع ويب مفتوح المصدر NMAP أداة سطر الأوامر:

nmap - نص ssl-enum-ciphers -p

المنفذ الافتراضي لـ SSL /TLS is 443. سيقوم الأمر أدناه بإنشاء تقرير لـ example.com:

$ nmap - script ssl-enum-ciphers -p 443 example.com بدءًا من Nmap 7.80 (https://nmap.org) في 2020-08-25 13:10 EDT Nmap scan report for example.com (93.184.216.34) المضيف منتهي (زمن انتقال 0.031 ثانية). عناوين أخرى لـ example.com (غير ممسوحة ضوئيًا): 2606: 2800: 220: 1: 248: 1893: 25c8: 1946 PORT STATE SERVICE 443 / tcp open https | ssl-enum-ciphers: | TLSالإصدار 1.0: | الأصفار: | TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA (secp256r1) - A | TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA (secp256r1) - A | TLS_DHE_RSA_WITH_AES_128_CBC_SHA (2048 درهم) - A | TLS_DHE_RSA_WITH_AES_256_CBC_SHA (2048 درهم) - A | TLS_DHE_RSA_WITH_CAMELLIA_256_CBC_SHA (2048 درهم) - A | TLS_DHE_RSA_WITH_CAMELLIA_128_CBC_SHA (2048 درهم) - A | TLS_RSA_WITH_AES_256_CBC_SHA (rsa 2048) - أ | TLS_RSA_WITH_CAMELLIA_256_CBC_SHA (rsa 2048) - A | TLS_RSA_WITH_AES_128_CBC_SHA (rsa 2048) - أ | TLS_RSA_WITH_CAMELLIA_128_CBC_SHA (rsa 2048) - A | TLS_DHE_RSA_WITH_SEED_CBC_SHA (2048 درهمًا) - أ | TLS_RSA_WITH_SEED_CBC_SHA (rsa 2048) - أ | الضواغط: | NULL | تفضيل التشفير: الخادم | TLSالإصدار 1.1: | الأصفار: | TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA (secp256r1) - A | TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA (secp256r1) - A | TLS_DHE_RSA_WITH_AES_128_CBC_SHA (2048 درهم) - A | TLS_DHE_RSA_WITH_AES_256_CBC_SHA (2048 درهم) - A | TLS_DHE_RSA_WITH_CAMELLIA_256_CBC_SHA (2048 درهم) - A | TLS_DHE_RSA_WITH_CAMELLIA_128_CBC_SHA (2048 درهم) - A | TLS_RSA_WITH_AES_256_CBC_SHA (rsa 2048) - أ | TLS_RSA_WITH_CAMELLIA_256_CBC_SHA (rsa 2048) - A | TLS_RSA_WITH_AES_128_CBC_SHA (rsa 2048) - أ | TLS_RSA_WITH_CAMELLIA_128_CBC_SHA (rsa 2048) - A | TLS_DHE_RSA_WITH_SEED_CBC_SHA (2048 درهمًا) - أ | TLS_RSA_WITH_SEED_CBC_SHA (rsa 2048) - أ | الضواغط: | NULL | تفضيل التشفير: الخادم | TLSالإصدار 1.2: | الأصفار: | TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 (secp256r1) - A | TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 (secp256r1) - A | TLS_DHE_RSA_WITH_AES_128_GCM_SHA256 (درهم 2048) - ألف | TLS_DHE_RSA_WITH_AES_256_GCM_SHA384 (درهم 2048) - ألف | TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 (secp256r1) - A | TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA (secp256r1) - A | TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 (secp256r1) - A | TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA (secp256r1) - A | TLS_DHE_RSA_WITH_AES_128_CBC_SHA256 (درهم 2048) - أ | TLS_DHE_RSA_WITH_AES_128_CBC_SHA (2048 درهم) - A | TLS_DHE_RSA_WITH_AES_256_CBC_SHA256 (درهم 2048) - أ | TLS_DHE_RSA_WITH_AES_256_CBC_SHA (2048 درهم) - A | TLS_RSA_WITH_AES_128_GCM_SHA256 (rsa 2048) - A | TLS_DHE_RSA_WITH_CAMELLIA_256_CBC_SHA (2048 درهم) - A | TLS_DHE_RSA_WITH_CAMELLIA_128_CBC_SHA (2048 درهم) - A | TLS_RSA_WITH_AES_256_CBC_SHA (rsa 2048) - أ | TLS_RSA_WITH_CAMELLIA_256_CBC_SHA (rsa 2048) - A | TLS_RSA_WITH_AES_128_CBC_SHA (rsa 2048) - أ | TLS_RSA_WITH_CAMELLIA_128_CBC_SHA (rsa 2048) - A | TLS_DHE_RSA_WITH_SEED_CBC_SHA (2048 درهمًا) - أ | TLS_RSA_WITH_SEED_CBC_SHA (rsa 2048) - أ | الضواغط: | NULL | تفضيل التشفير: الخادم | _ أقل قوة: تم إجراء Nmap: تم فحص عنوان IP واحد (مضيف واحد) في 1 ثانية

تكوين الملقم

أباتشي

تعطيل TLS 1.0 و 1.1 في Apache ، ستحتاج إلى تعديل ملف التكوين الذي يحتوي على امتداد SSLProtocol التوجيه لموقع الويب الخاص بك. قد يكون هذا الملف موجودًا في أماكن مختلفة اعتمادًا على النظام الأساسي أو الإصدار أو تفاصيل التثبيت الأخرى. بعض المواقع المحتملة هي:

/usr/local/apache2/conf/extra/httpd-ssl.conf(تثبيت Apache الافتراضي)/etc/apache2/mods-enabled/ssl.conf(أوبونتو / ديبيان)/private/etc/apache2/extra/httpd-ssl.conf(نظام macOS)

بعد تحديد موقع ملف التكوين الصحيح ، ابحث عن سطر يبدأ بـ SSLProtocol. هذا المثال ، من تثبيت macOS Apache افتراضي ، يعطل SSLv3 بامتداد - عامل ولكن تمكن TLS 1.0 و1.1:

SSLProtocol جميع -SSLv3

يمكنك تعطيل جميع الإصدارات القديمة من SSL /TLS مدعومة من Apache بتحديدها كالتالي:

بروتوكول SSL لجميع -SSLv3-TLSv1 -TLSv1.1

التكوين أعلاه يتيح TLS 1.2 ، وكذلك TLS 1.3 إذا كان متوفرًا في بيئتك.

اباتشي والمضيفون الظاهريون

يمكن لأباتشي تشغيل أكثر من موقع ويب واحد على خادم واحد. هؤلاء مضيفين افتراضيين قد يعتمد على رقم IP أو المنفذ أو اسم المجال ، وقد يتضمن إعدادات تتجاوز التكوين الأساسي لـ Apache. لهذا السبب ، يجب عليك التحقق من إعدادات كل مضيف افتراضي في ملفات التكوين الخاصة بك ، خاصةً إذا كانت التغييرات التي أجريتها على SSL الأساسي /TLS لا يبدو أن التكوين يعمل.

بالنسبة لإصدارات Apache السابقة للإصدار 2.4.42 (بنيت / مرتبطة بـ OpenSSL قبل 1.1.1) ، لم يكن من الممكن تحديد SSL / مختلفTLS بروتوكولات للمضيفات الافتراضية القائمة على الاسم والتي تشترك في نفس رقم IP الأساسي والمنفذ - ملف SSLProtocol من المضيف الظاهري الأول تم تطبيقه على جميع الآخرين. بدءًا من Apache 2.4.42 / OpenSSL 1.1.1 ، فإن ملف SSLProtocol لكل مضيف افتراضي مستند إلى الاسم يتم تكريمه عند إشارة اسم الخادم (SNI) يتم توفيرها من قبل العميل خلال SSL /TLS مصافحة.

بمجرد إجراء تغييرات التكوين الخاصة بك ، أعد تحميل Apache لوضعها موضع التنفيذ. لمزيد من المعلومات حول SSLProtocol التوجيه ، يرجى الرجوع إلى Apache توثيق.

إنجن إكس

SSL /TLS يمكن تحديد إعدادات البروتوكول في ملف تكوين Nginx الأساسي (الموجود عادةً في /etc/nginx/nginx.conf) ، أو في ملفات تكوين موقعك. ابحث عن سطر يبدأ بـ ssl_protocols. على سبيل المثال ، ما يلي من الافتراضي nginx.conf ملف من تثبيت Nginx جديد على Ubuntu:

ssl_protocols TLSv1 TLSv1.1 TLSv1.2 TLSالإصدار 1.3 ؛ # إسقاط SSLv3 ، المرجع: POODLE

يمكنك تحرير هذا السطر بحيث تكون الإصدارات الحالية والآمنة من SSL /TLS مدرجة:

ssl_protocols TLSv1.2 TLSالإصدار 1.3 ؛

لاحظ أن أي إعدادات في تكوين SSL الافتراضي الخاص بك قد يتم تجاوزها من خلال كتل الخادم لتكوين أسماء النطاقات الفردية ، لذا تأكد من التحقق من تلك الإعدادات إذا لم تنعكس التغييرات على إعدادات البروتوكول في موقع الويب الخاص بك.

بمجرد إجراء تغييرات التكوين الخاصة بك ، أعد تحميل Nginx لتطبيقها. لمزيد من المعلومات ، يرجى الرجوع إلى وثائق Nginx على تكوين خوادم HTTPS.

TLS 1.0 و 1.1 أخطاء المستعرض

لأن TLS يعتبر الإصداران 1.0 و 1.1 حاليًا غير آمنين ، وستصدر معظم المتصفحات الحديثة رسالة خطأ إذا واجهت موقعًا إلكترونيًا به هذه المتصفحات القديمة TLS يتم تمكين الإصدارات ولكن TLS 1.2 أو 1.3 ليس كذلك. فيما يلي أمثلة على هذه الأخطاء:

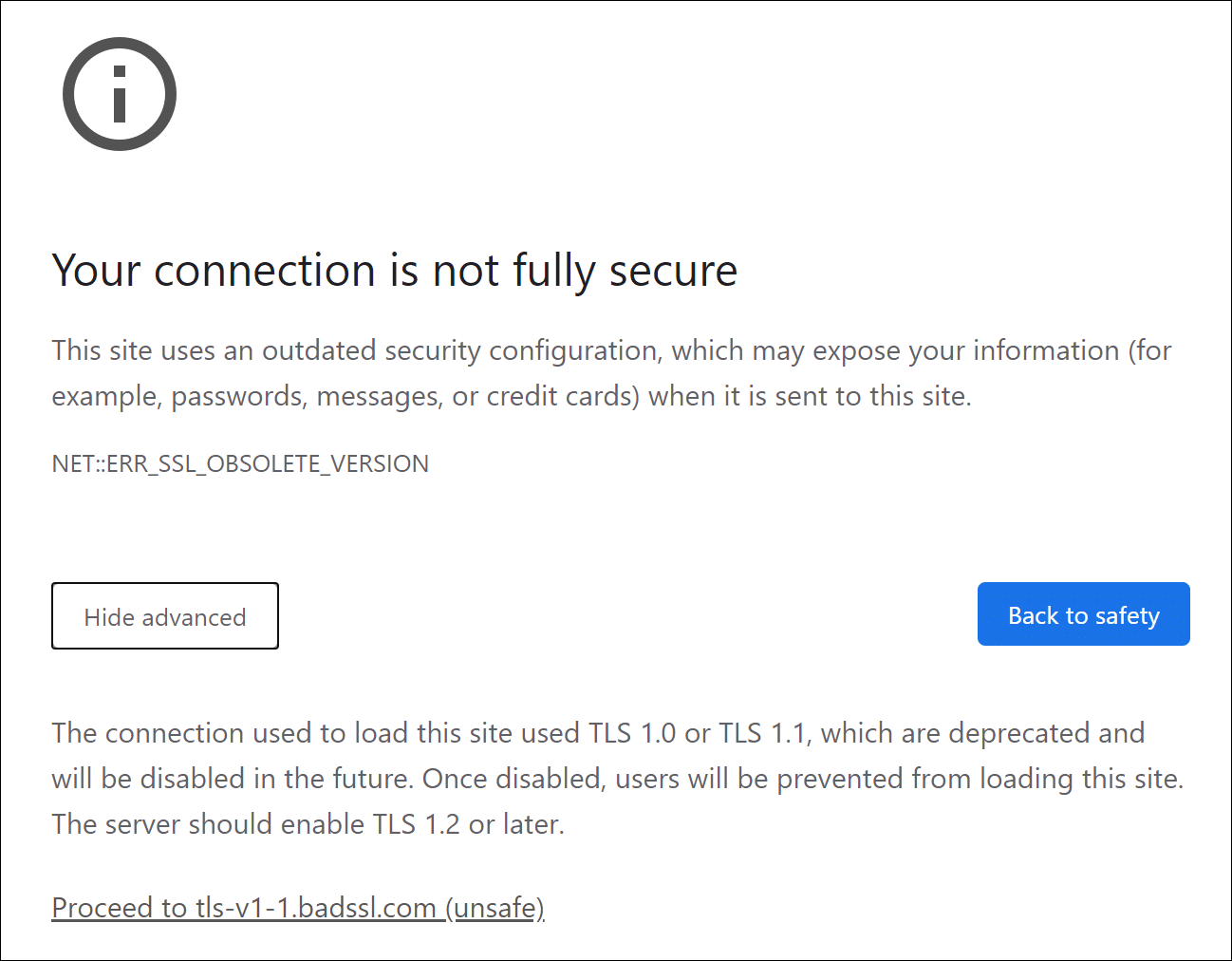

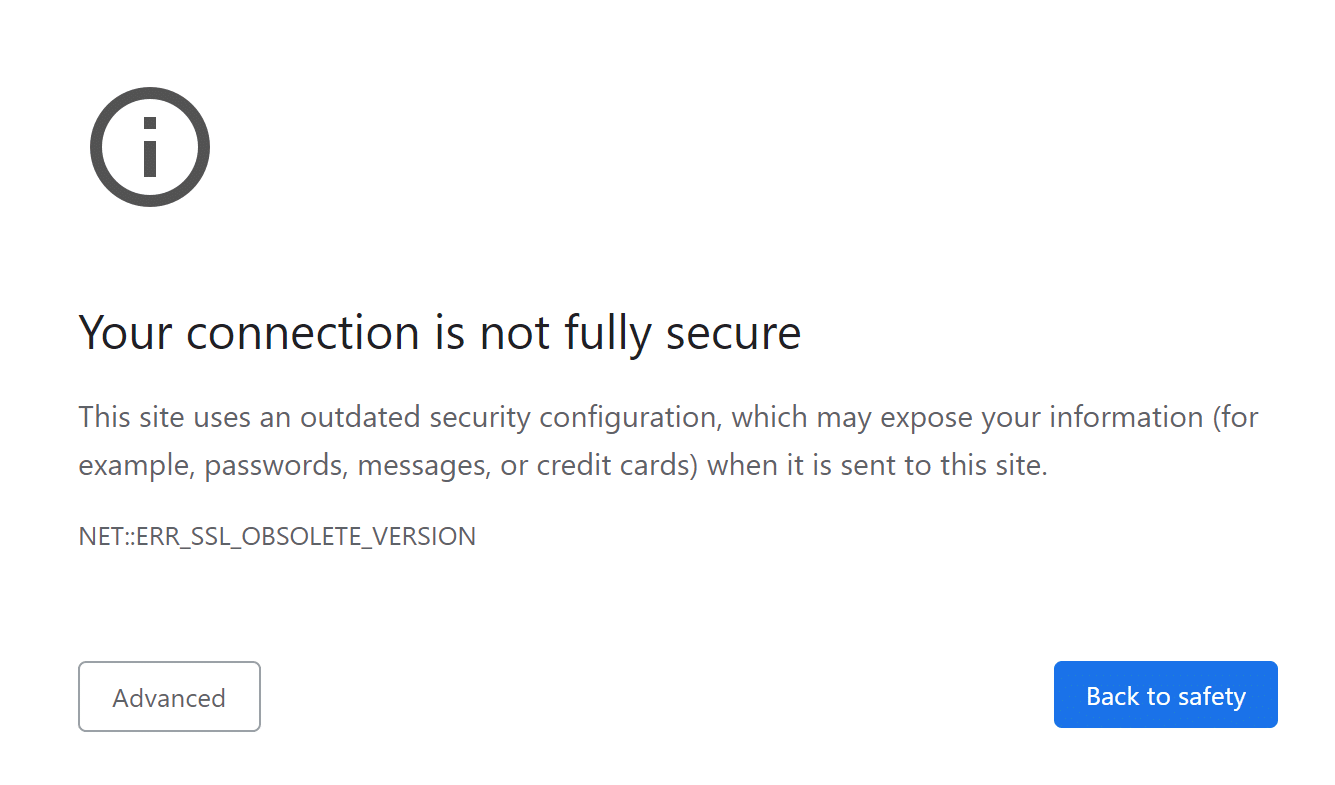

جوجل كروم

يعرض Google Chrome رسالة الخطأ التالية عندما يتصل بموقع ويب قيد التشغيل TLS 1.0 أو 1.1:

اتصالك ليس آمنًا تمامًا

يستخدم هذا الموقع تكوين أمان قديمًا ، والذي قد يعرض معلوماتك (على سبيل المثال ، كلمات المرور أو الرسائل أو بطاقات الائتمان) عند إرسالها إلى هذا الموقع.NET::ERR_SSL_OBSOLETE_VERSION

يستخدم الاتصال لتحميل هذا الموقع TLS 1.0 أو TLS 1.1 ، والتي تم إهمالها وسيتم تعطيلها في المستقبل. بمجرد التعطيل ، سيتم منع المستخدمين من تحميل هذا الموقع. يجب على الخادم تمكين TLS 1.2 أو الأحدث.

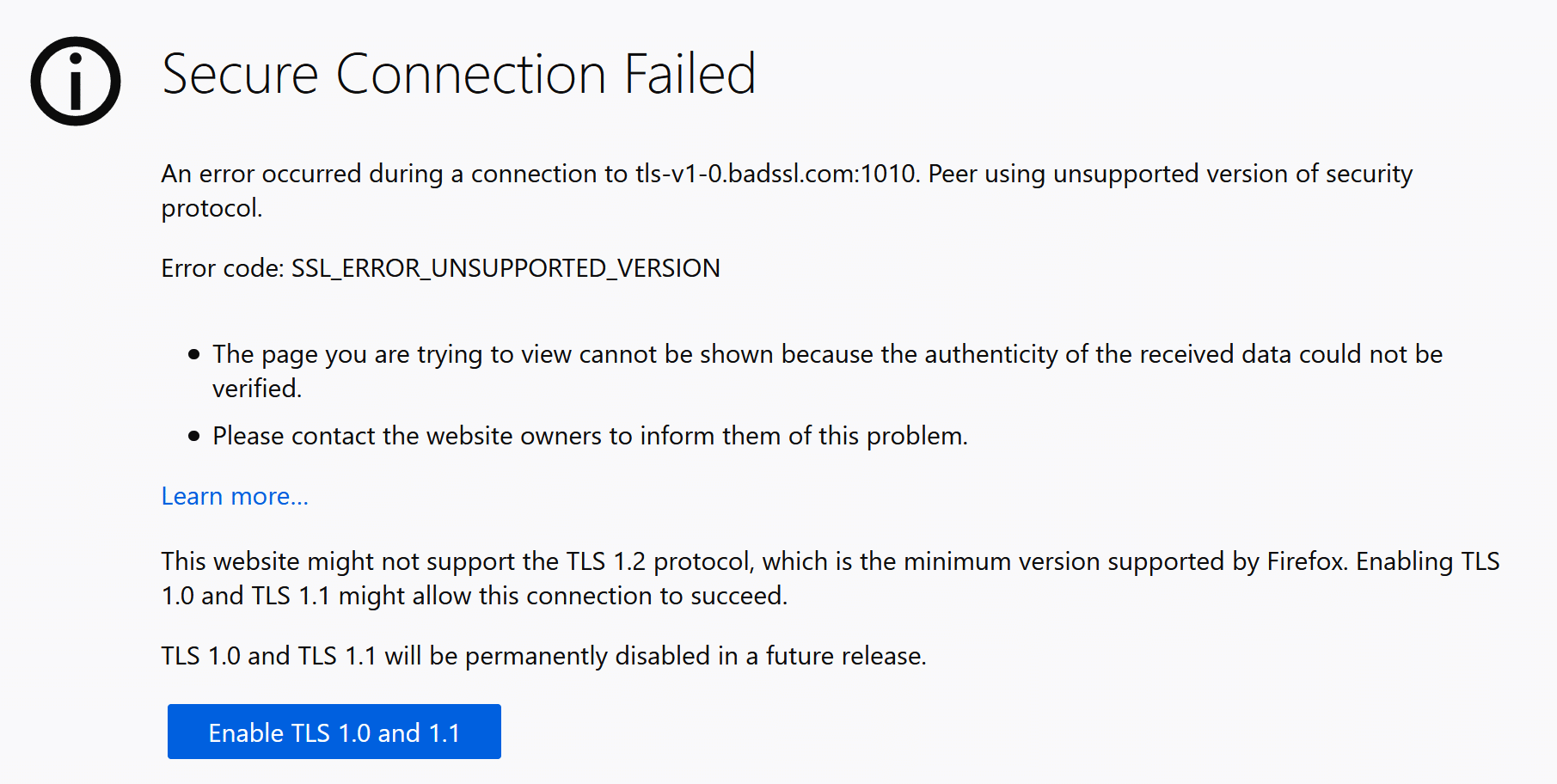

موزيلا فايرفوكس

يُظهر Mozilla Firefox رسالة الخطأ التالية عندما يتصل بموقع ويب قيد التشغيل TLS 1.0 أو 1.1:

فشل اتصال آمن

حدث خطأ أثناء الاتصال بـ [URL]. نظير يستخدم إصدارًا غير مدعوم من بروتوكول الأمان.

خطا بالكود:SSL_ERROR_UNSUPPORTED_VERSION...

قد لا يدعم هذا الموقع TLS 1.2 البروتوكول ، وهو الحد الأدنى من الإصدار الذي يدعمه Firefox. التمكين TLS 1.0 و 1.1 قد يسمحان لهذا الاتصال بالنجاح.

TLS و1.0 TLS 1.1 سيتم تعطيله نهائيًا في إصدار مستقبلي.

أبل سفاري

سيقوم متصفح Safari من Apple بتحميل مواقع HTTPS باستخدام TLS الإصداران 1.0 و 1.1 ، ولكنهما سيعرضان رسالة "غير آمن" في شريط عنوان المتصفح.

للمزيد من المعلومات

للقراءة حول مشكلات الأمان المرتبطة بالإصدارات السابقة من TLS، يرجى قراءة مقالتنا ، الاستنكار المبكر TLS من أجل إنترنت أكثر أمانًا. لمزيد من المعلومات حول الاختلافات المهمة بين TLS و1.2 TLS 1.3 ، تسجيل الخروج TLS 1.3 هنا لتبقى.

وكالعادة ، إذا كانت لديك أي أسئلة ، فيرجى الاتصال بنا عبر البريد الإلكتروني على Support@SSL.com، مكالمة 1-877-SSL-SECURE، أو انقر فقط على رابط الدردشة في الجزء السفلي الأيسر من هذه الصفحة. يمكنك أيضًا العثور على إجابات للعديد من أسئلة الدعم الشائعة في موقعنا قاعدة المعرفة. شكرا لزيارتك SSL.com!

يوفر SSL.com مجموعة متنوعة من SSL /TLS شهادات الخادم لمواقع HTTPS ، بما في ذلك: