ACME (بيئة إدارة الشهادات المؤتمتة) هو بروتوكول قياسي للتحقق الآلي من صحة المجال وتثبيت شهادات X.509 ، موثقة في IETF RFC 8555. كمعيار موثق جيدًا مع العديد من المصادر المفتوحة تطبيقات العميل، تقدم ACME طريقة سهلة لتوفير مواقع الويب أو أجهزة إنرتنت األشياء مثل أجهزة المودم وأجهزة التوجيه ذات الشهادات الرقمية الموثوقة بشكل عام أو خاص ، والحفاظ على تحديث هذه الشهادات بمرور الوقت.

سيوضح لك هذا الدليل كيفية:

- حدد موقع بيانات الاعتماد التي ستحتاج إليها واسترجعها لطلب الشهادات من عربكو.

- استخدم Certbot لطلب SSL /TLS الشهادات عبر بروتوكول HTTP-01 و DNS-01 طرق التحدي.

- إبطال الشهادات باستخدام Certbot.

يمكنك استخدام العديد من عملاء ACME الآخرين، بما في ذلك مدير شهادات Kubernetes، مع خدمة ACME الخاصة بـ SSL.com.

com.acme4j يمكن للعميل الآن استخدام خدمات SSL.com ACME في هذا المستودع: https://github.com/SSLcom/acme4j

يرجى الرجوع إلى وثائق موفر البرنامج الخاص بك للحصول على إرشادات لعملاء آخرين غير Certbot ACME.

تثبيت Certbot

يفترض هذا الدليل أنك تعمل على جهاز كمبيوتر به Certbot المثبتة. Certbot هي أداة مجانية ومفتوحة المصدر ، طورتها مؤسسة Electronic Frontier Foundation (EFF) ، والتي يمكنك استخدامها لطلب أو إبطال SSL /TLS شهادات من SSL.com عبر بروتوكول ACME. يمكن تشغيل Certbot على مجموعة متنوعة من الأنظمة الأساسية ، بما في ذلك Linux و macOS و Windows.

- إذا كان لديك snapd مثبتة، يمكنك استخدام هذا الأمر للتثبيت:

تثبيت sudo snap - certbot الكلاسيكي

- If

/snap/bin/ليس في الخاص بكPATH، ستحتاج أيضًا إلى إضافته أو تشغيل أمر مثل هذا:sudo ln -s / snap / bin / certbot / usr / bin / certbot

إذا كنت بحاجة إلى مزيد من المعلومات حول تثبيت Certbot على نظامك ، فيرجى الرجوع إلى EFF's توثيق.

استرجع بيانات اعتماد ACME

قبل استخدام ACME لطلب شهادة ، ستحتاج إلى استرداد ملف مفتاح الحساب و مفتاح HMAC من حساب SSL.com الخاص بك.

- قم بتسجيل الدخول إلى حساب SSL.com الخاص بك. إذا كنت قد قمت بتسجيل الدخول بالفعل ، فانتقل إلى لوحة المعلومات علامة التبويب.

- انقر وثائق التفويض apiيقع تحت المطورين والتكامل.

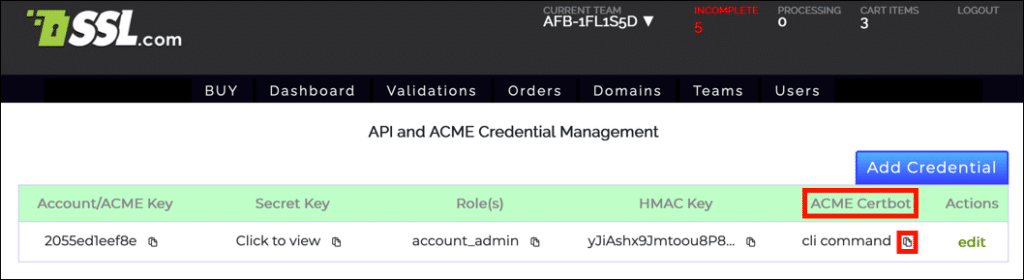

- سوف تحتاج الخاص بك مفتاح الحساب / ACME و مفتاح HMAC لطلب الشهادات. انقر فوق أيقونة الحافظة () بجانب كل مفتاح لنسخ القيمة إلى الحافظة.

- يمكنك أيضًا نسخ أمر Certbot المملوء مسبقًا بعنوان بريدك الإلكتروني ومفتاح الحساب / ACME ومفتاح HMAC بالنقر فوق رمز الحافظة () بجوار أمر cli، أدناه أكمي سيرتبوت. سيطلب هذا الأمر المنسق مسبقًا شهادة عبر طريقة التحدي HTTP-01.

طلب SSL يدويًا /TLS الشهادة

الآن بعد أن استعدت بيانات الاعتماد الخاصة بك ، يمكنك طلب شهادة عبر certbot أمر. يدعم Certbot طريقتين للتحقق من المجال (DV): HTTP-01 و DNS-01.

طريقة تحدي HTTP-01

بروتوكول HTTP-01 هي أكثر طرق التحدي شيوعًا والمستخدمة مع ACME و Certbot. عندما تطلب شهادة بهذه الطريقة ، ستنشئ Certbot رمزًا مميزًا يمكنك استخدامه لإنشاء ملف متاح للجميع على موقع الويب الخاص بك. سيقوم خادم ACME الخاص بـ SSL.com بالتحقق من الملف عبر HTTP وإصدار شهادة موقعة إذا كانت صحيحة.

المتطلبات: تتطلب طريقة HTTP-01 أن يكون لديك وصول إلى خادم الويب الخاص بك ، وأن يكون الموقع متاحًا عبر المنفذ 80 عبر HTTP. سوف تحتاج أيضا sudo امتيازات على الكمبيوتر.

لاسترداد شهادة يدويًا ، استخدم الأمر التالي. استبدل القيم بالأحرف الكبيرة بقيمك الفعلية. (كما هو مذكور أعلاه ، يمكنك أيضًا نسخ ولصق أمر certbot الذي يقوم بذلك من حساب البوابة الإلكترونية):

sudo certbot certonly - manual --server https://acme.ssl.com/sslcom-dv-ecc --config-dir / etc / ssl-com --logs-dir / var / log / ssl-com - الموافقة على - لا - عنوان البريد الإلكتروني - البريد الإلكتروني EMAIL-ADDRESS --eab-hmac-key HMAC-KEY --eab-kid ACCOUNT-KEY -D DOMAIN.NAME

كسر الأمر:

sudo certbotيديرcertbotالأمر بامتيازات المستخدم المتميز.certonlyطلبات لاسترداد شهادة ، ولكن ليس تثبيتها.--manualيحدد لتشغيل Certbot بشكل تفاعلي.--server https://acme.ssl.com/sslcom-dv-eccتحدد خادم ACME الخاص بـ SSL.com.--config-dir /etc/ssl-com(اختياري) يحدد دليل التكوين.--logs-dir /var/log/ssl-com(اختياري) يحدد الدليل للسجلات.--agree-tos(اختياري) يوافق على اتفاقية المشتركين لدى عربكو. يمكنك حذف هذا إذا كنت تريد الموافقة بشكل تفاعلي.--no-eff-email(اختياري) يشير إلى أنك لا تريد مشاركة عنوان بريدك الإلكتروني مع EFF. إذا حذفت هذا ، فستتم مطالبتك بخيار مشاركة عنوان بريدك الإلكتروني.--email EMAIL-ADDRESSيوفر عنوان بريد إلكتروني للتسجيل. يمكنك تحديد عناوين متعددة ، مفصولة بفواصل.--eab-hmac-key HMAC-KEYيحدد مفتاح HMAC الخاص بك.--eab-kid ACCOUNT-KEYيحدد مفتاح حسابك.-d DOMAIN.NAMEيحدد اسم المجال الذي ستغطيه الشهادة. لاحظ أنه يمكنك استخدام ملف-d DOMAIN.NAMEالخيار عدة مرات في الأمر الخاص بك لإضافة أسماء المجال إلى شهادتك. سيطلب منك Certbot إنشاء ملف تحدي لكل اسم مجال مطلوب. يرجى الاطلاع على قسم أنواع الشهادات والفواتير أدناه لمعرفة كيفية تعيين مجموعات مختلفة من أسماء النطاقات إلى أنواع شهادات SSL.com والتسعير المقابل لها.

- تغيير

--serverالقيمة في الأمر إلىhttps://acme.ssl.com/sslcom-dv-rsa. - أضف

--key-type rsaللأمر.

certbot الأمر ، سيتم تخزين معلومات حساب ACME على جهاز الكمبيوتر الخاص بك في دليل التكوين (/etc/ssl-com في الأمر الموضح أعلاه. في عمليات التشغيل المستقبلية لـ certbot ، يمكنك حذف ملف --eab-hmac-key و --eab-kid خيارات لأن certbot سوف يتجاهلها لصالح معلومات الحساب المخزنة محليًا.

إذا كنت بحاجة إلى ربط طلبات شهادات ACME للكمبيوتر بحساب SSL.com مختلف ، فيجب عليك إزالة معلومات الحساب هذه من جهاز الكمبيوتر الخاص بك باستخدام الأمر sudo rm -r /etc/ssl-com/accounts/acme.ssl.com (أو ، إذا حذفت الخيار --config-dir اختيار، sudo rm -r /etc/letsencrypt/accounts/acme.ssl.com).

عند تشغيل الأمر أعلاه ، يجب أن تتلقى تعليمات لإنشاء ملف تحقق:

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - إنشاء ملف يحتوي على هذه البيانات فقط: cr1rsRTImVz_s7HHk7biTQ. 9mOlJPgZ8D97HojOHnhD6hYeZZOPDUDNMxchFUNJQvI واجعله متاحًا على خادم الويب الخاص بك على عنوان URL هذا: http://DOMAIN.NAME/.well-known/acme-challenge/cr1rsRTImVz_s7H -Hk7biTQ - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - إضغط مفتاح الدخول للاستمرار

قم بإنشاء الملف وحفظه في موقع على خادم الويب الخاص بك حيث يمكن الوصول إليه عبر منفذ HTTP 80 على عنوان URL المعروض ، ثم اضغط على Enter.

-) حرف. في هذه الحالة ، قد تحتاج إلى تحديد الدليل عند إنشاء ملفك لمنع shell من تفسير الشرطة (على سبيل المثال vim ./-r1rsRTImVz_s7HHk7biTQ).إذا كانت جميع معلوماتك صحيحة ، يجب أن تتلقى رسالة تأكيد تعرض مواقع سلسلة الشهادات والمفتاح الخاص:

ملاحظات مهمة: - مبروك! تم حفظ شهادتك وسلسلتك في: /etc/ssl-com/live/DOMAIN.NAME/fullchain.pem تم حفظ ملف المفتاح الخاص بك في: /etc/ssl-com/live/DOMAIN.NAME/privkey.pem الخاص بك تنتهي صلاحية الشهادة في 2021-10-05. للحصول على نسخة جديدة أو معدلة من هذه الشهادة في المستقبل ، ما عليك سوى تشغيل certbot مرة أخرى. لتجديد * جميع * شهاداتك بشكل غير تفاعلي ، قم بتشغيل "certbot تجديد"

يمكنك الآن تكوين خادم الويب للوصول إلى الشهادة الجديدة والمفتاح الخاص.

طريقة تحدي DNS-01

• DNS-01 يعد استخدام أسلوب التحدي أصعب من استخدام HTTP-01 ، ولكنه قد يكون أكثر ملاءمة للاستخدام على خوادم ويب متعددة. في هذه الطريقة ، ستوفر Certbot رمزًا مميزًا تستخدمه لإنشاء سجل TXT لنظام أسماء النطاقات تحت اسم المجال الذي ستحمي الشهادة.

المتطلبات: تتطلب طريقة DNS-01 أن يكون لديك القدرة على إنشاء سجلات DNS لاسم مجال موقع الويب الخاص بك.

سيطلب الأمر التالي شهادة لـ DOMAIN.NAME عبر طريقة تحدي DNS-01:

sudo certbot certonly --manual --server https://acme.ssl.com/sslcom-dv-rsa --agree-tos --no-eff-email --email EMAIL-ADDRESS --eab-hmac-key HMAC-KEY --eab-kid ACCOUNT-KEY --preferred-challenges dns -d DOMAIN.NAME

-d DOMAIN.NAME الخيار عدة مرات في الأمر الخاص بك لإضافة أسماء المجال إلى شهادتك. سيطلب منك Certbot إنشاء سجل TXT منفصل لنظام أسماء النطاقات لكل اسم مجال مطلوب. لا يتعين عليك الانتظار حتى يتم نشر كل سجل TXT قبل الضغط Enter حتى تصل إلى التحدي النهائي. يرجى الاطلاع على قسم أنواع الشهادات والفواتير أدناه لمعرفة كيفية تعيين مجموعات مختلفة من أسماء النطاقات إلى أنواع شهادات SSL.com والتسعير المقابل لها. certbot الأمر ، سيتم تخزين معلومات حساب ACME على جهاز الكمبيوتر الخاص بك في دليل التكوين (/etc/ssl-com في الأمر الموضح أعلاه. في عمليات التشغيل المستقبلية لـ certbot ، يمكنك حذف ملف --eab-hmac-key و --eab-kid خيارات لأن certbot سوف يتجاهلها لصالح معلومات الحساب المخزنة محليًا.

إذا كنت بحاجة إلى ربط طلبات شهادات ACME للكمبيوتر بحساب SSL.com مختلف ، فيجب عليك إزالة معلومات الحساب هذه من جهاز الكمبيوتر الخاص بك باستخدام الأمر sudo rm -r /etc/ssl-com/accounts/acme.ssl.com (أو ، إذا حذفت الخيار --config-dir اختيار، sudo rm -r /etc/letsencrypt/accounts/acme.ssl.com).

هذا الأمر هو نفس الأمر من قسم HTTP-01 ، لكنه يضيف الامتداد --preferred-challenges dns اختيار. عند تشغيل الأمر ، ستتلقى تعليمات لإنشاء سجل DNS:

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - Please deploy a DNS TXT record under the name _acme-challenge.DOMAIN.NAME with the following value: -87YKoj3sQZB4rVCMZTiifl9QJKYm2eYYymAkpE0zBo Before continuing, verify the record is deployed. - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - Press Enter to Continue

أنشئ سجل TXT لنظام أسماء النطاقات وانتظر حتى يتم نشره. (whatsmydns.net هي أداة ملائمة للتحقق من انتشار DNS). لاحظ أن حرف التسطير السفلي (_) في بداية اسم السجل هو مطلوب. عندما يتم نشر السجل في جميع أنحاء العالم ، اضغط على Enter.

*.example.com) ستحتاج إلى طلب اسم المجال الأساسي بشكل منفصل إذا كنت ترغب في حمايته أيضًا (على سبيل المثال -d *.example.com -d example.com). في مثل هذه الحالة سوف تحتاج إلى إنشاء اثنان سجلات TXT بنفس الاسم (_acme-challenge.example.com). إذا كانت جميع معلوماتك صحيحة ، يجب أن تتلقى رسالة تأكيد تعرض مواقع سلسلة الشهادات والمفتاح الخاص:

IMPORTANT NOTES: - Congratulations! Your certificate and chain have been saved at: /etc/ssl-com/live/DOMAIN.NAME/fullchain.pem Your key file has been saved at: /etc/ssl-com/live/DOMAIN.NAME/privkey.pem Your cert will expire on 2021-10-05. To obtain a new or tweaked version of this certificate in the future, simply run certbot again. To non-interactively renew *all* of your certificates, run "certbot renew"

يمكنك الآن تكوين خادم الويب للوصول إلى الشهادة الجديدة والمفتاح الخاص.

تجديد الشهادة (يدوي)

بالنسبة للشهادات التي تم إصدارها يدويًا (كما هو موضح في هذا الدليل) ، يتم تجديد الشهادة ببساطة عن طريق تكرار الأمر المستخدم لطلب الشهادة. يوفر Certbot ملف renew أمر فرعي ، ولكنه سينتج خطأً عند محاولة استخدامه مع الشهادات المطلوبة بامتداد --manual الخيار:

sudo certbot تجديد --force-تجديد حفظ سجل تصحيح الأخطاء في /var/log/ssl-com/letsencrypt.log - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - معالجة /etc/ssl-com/renewal/DOMAIN.NAME - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - تعذر اختيار المكون الإضافي المناسب: المكون الإضافي اليدوي لا يعمل ؛ قد تكون هناك مشاكل في التكوين الحالي الخاص بك. الخطأ هو: PluginError ('يجب توفير نص مصادقة مع - manual-auth-hook عند استخدام المكوّن الإضافي اليدوي بشكل غير تفاعلي.' ،) محاولة تجديد الشهادة (DOMAIN.NAME) من / etc / ssl-com / نتج عن تجديد / DOMAIN.NAME.conf خطأ غير متوقع: المكون الإضافي اليدوي لا يعمل ؛ قد تكون هناك مشاكل في التكوين الحالي الخاص بك. كان الخطأ: PluginError ('يجب توفير نص مصادقة بخطاف - MANual-auth-hook عند استخدام البرنامج المساعد اليدوي بشكل غير تفاعلي.'،). التخطي. فشلت جميع محاولات التجديد. تعذر تجديد الشهادات التالية: /etc/ssl-com/live/DOMAIN.NAME/fullchain.pem (فشل) - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - فشلت جميع محاولات التجديد. تعذر تجديد الشهادات التالية: /etc/ssl-com/live/DOMAIN.NAME/fullchain.pem (فشل) - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - 1 فشل تجديد (فشل) ، 0 فشل تحليل (فشل)

إبطال الشهادة

إبطال شهادة مع certbot revoke. استبدل مسار الشهادة بأحرف كبيرة بقيمك الفعلية (على سبيل المثال ، /etc/ssl-com/live/example.com/cert.pem). إذا لم تحدد العرف --config-dir و --logs-dir عند طلب الشهادة الأصلية ، احذف هذه الخيارات.

sudo certbot إبطال --server https://acme.ssl.com/sslcom-dv-rsa --cert-path /PATH/TO/cert.pem --config-dir / etc / ssl-com --logs-dir / var / log / ssl-com

سيُطلب منك ما إذا كنت ترغب أيضًا في حذف الشهادة الملغاة:

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - هل ترغب في حذف الشهادة كنت قد أبطلت للتو ، جنبا إلى جنب مع جميع الإصدارات السابقة واللاحقة من الشهادة؟ - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - (Y) es (مستحسن) / (N ) o: Y - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - تم حذف جميع الملفات المتعلقة بالشهادة اسم النطاق. - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

Unable to register an account with ACME server. Error returned by the ACME server: Something went wrong. We apologize for the inconvenience.جرب ما يلي لحل الخطأ:

أ) حدد مسار المفتاح الخاص للشهادة للتوقيع على طلب الإلغاء.

على سبيل المثال:

--key-path /PATH/TO/privkey.pemب) إذا استخدمت دليلًا مخصصًا ، فحدد الدليل الذي استخدمته عند إصدار الشهادة:

--config-dir

أنواع الشهادات والفواتير

كل SSL /TLS الشهادات الصادرة عن طريق ACME بواسطة SSL.com هي شهادات مدتها عام واحد. يعتمد نوع شهادة SSL.com التي ستتسلمها (وستتم محاسبتك عليها) على عدد ونوع أسماء النطاقات المطلوبة:

- SSL الأساسي: اسم مجال واحد ، أو اسم مجال زائد

wwwالمجال الفرعي (على سبيل المثالexample.comوwww.example.com).- لاحظ أنه إذا كنت ترغب في حماية كل من اسم المجال الأساسي و

www، يجب عليك تضمين كليهما في أمر Certbot (على سبيل المثال-d example.com -d www.example.com).

- لاحظ أنه إذا كنت ترغب في حماية كل من اسم المجال الأساسي و

- Wildcard SSL: اسم مجال بدل واحد ، أو اسم مجال بدل واحد بالإضافة إلى اسم المجال الأساسي (على سبيل المثال

*.example.comوexample.com). - SSL مميز: اسم المجال الأساسي وواحد إلى ثلاثة نطاقات فرعية غير أحرف البدل. (استثناء: كما هو مذكور أعلاه ، المجال الأساسي زائد

wwwالنطاق الفرعي [وليس غيره] ستتم محاسبته على أنه SSL أساسي.) على سبيل المثال:

example.comوinfo.example.comexample.com,www.example.comوinfo.example.comexample.com,www.example.com,info.example.comوstore.example.com

- متعدد المجالات UCC / SAN SSL: أي مجموعة أخرى من أسماء النطاقات. فمثلا:

- اسم المجال الأساسي وأكثر من ثلاثة مجالات فرعية

- اثنان أو أكثر من أسماء النطاقات ذات أحرف البدل و / أو أسماء النطاقات غير الفرعية

المشاركون في SSL.com برنامج إعادة البيع والشراء بالجملة ستتم محاسبتك بالسعر المخفض المرتبط بمستوى التسعير الخاص بها.

للمزيد من المعلومات

هناك الكثير الذي يمكنك القيام به باستخدام بروتوكول ACME (مع أو بدون Certbot). يرجى الرجوع إلى الموارد التالية لمزيد من المعلومات:

- ما هو بروتوكول ACME؟

- ACME SSL /TLS أتمتة مع Apache و Nginx

- SSL /TLS أتمتة إنترنت الأشياء مع ACME

- وثائق Certbot

- صفحة رجل Certbot

هل تحتاج إلى مزيد من المساعدة بشأن حساب SSL.com الخاص بك؟

- حساب SSL.com الخاص بك - إرسال ملف CSR

- فشل الاختبار المسبق ؟!

- حساب SSL.com الخاص بك - عمليات التحقق

- حساب SSL.com الخاص بك - الطلبات

- واجهة برمجة تطبيقات SWS الخاصة بـ SSL.com - مقدمة

- حساب SSL.com الخاص بك - المجالات

- دعم HSMs السحابية لتوقيع المستندات وتوقيع رمز EV