Еднопосочен и взаимен SSL /TLS заверка

Една от определящите характеристики на SSL /TLS протоколът е неговата роля за удостоверяване на иначе анонимни страни в компютърни мрежи (като интернет). Когато посещавате уебсайт с публично доверено лице SSL /TLS сертификат, Вашият браузър може да провери дали собственикът на уебсайта е демонстрирал успешно контрол върху това име на домейн пред доверен сертифициращ орган на трета страна (CA), като например SSL.com. Ако тази проверка не успее, тогава уеб браузърът ще ви предупреди да не се доверявате на този сайт.

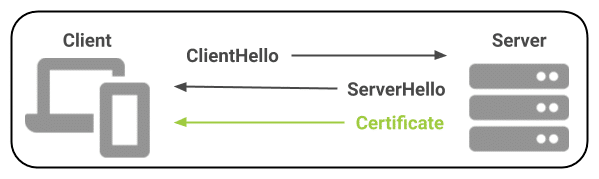

За повечето приложения SSL /TLS използва този вид еднопосочно удостоверяване на сървър към клиент; анонимен клиент (уеб браузърът) договаря криптирана сесия с уеб сървър, който представя публично доверен SSL /TLS сертификат за самоличност по време на SSL /TLS ръкостискане:

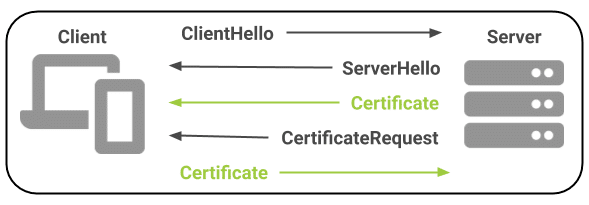

Взаимно удостоверяване, в който и двата сървъра намлява клиент в SSL /TLS сесията са удостоверени, също е възможно и може да бъде много полезно при някои обстоятелства. При взаимно удостоверяване, след като сървърът бъде удостоверен по време на ръкостискането, той ще изпрати

Взаимно удостоверяване, в който и двата сървъра намлява клиент в SSL /TLS сесията са удостоверени, също е възможно и може да бъде много полезно при някои обстоятелства. При взаимно удостоверяване, след като сървърът бъде удостоверен по време на ръкостискането, той ще изпрати CertificateRequest съобщение до клиента. Клиентът ще отговори, като изпрати сертификат на сървъра за удостоверяване:

Удостоверяване на клиента чрез взаимно TLS изисква сертификат, включително

Удостоверяване на клиента чрез взаимно TLS изисква сертификат, включително Client Authentication (1.3.6.1.5.5.7.3.2) Разширено използване на ключ (EKU) е инсталирано на клиентското устройство. Всички SSL.com Сертификати за подписване на имейл, клиент и документ включват удостоверяване на клиента.

Случаи на използване на взаимно удостоверяване

Взаимен TLS удостоверяването може да се използва както за удостоверяване на крайни потребители, така и за взаимно удостоверяване на устройства в компютърна мрежа.

Удостоверяване на потребителя

Бизнесът и други организации могат да разпространяват цифрови клиентски сертификати на крайни потребители като служители, изпълнители и клиенти. Тези клиентски сертификати могат да се използват като фактор за удостоверяване за достъп до корпоративни ресурси като Wi-Fi, VPN и уеб приложения. Когато се използва вместо (или в допълнение към) традиционните идентификационни данни за потребителско име / парола, взаимни TLS предлага няколко предимства на сигурността:

- Взаимен TLS удостоверяването не е уязвимо за кражба на идентификационни данни чрез тактики като Фишинг. на Verizon Доклад за разследвания за нарушения на данните за 2020 г. показва, че почти една четвърт (22%) от нарушенията на данни се дължат на фишинг. Фишинг кампаниите се предлагат за лесно достъпни идентификационни данни, като пароли за вход в уебсайта, а не за частните ключове на клиентските сертификати на потребителите. Като допълнителна защита срещу фишинг, всички SSL.com Подписване на имейл, клиент и документ сертификатите включват публично доверено S/MIME за подписан и криптиран имейл.

- Взаимен TLS удостоверяването не може да бъде компрометирано от лоша хигиена на паролите или груби атаки срещу пароли. Можете да изискате от потребителите да създават силни пароли, но откъде да разберете, че не използват същата „сигурна“ парола на 50 различни уебсайта или да я напишат на самозалепваща се бележка? A Проучване на Google за 2019 г. показва, че 52% от потребителите използват повторно пароли за множество акаунти, а 13% от потребителите използват повторно една и съща парола за all от техните сметки.

- Клиентските сертификати предлагат ясно верига на доверие, и може да се управлява централизирано. С взаимно TLS, проверката на кой сертифициращ орган (CA) е издал идентификационни данни на потребител се включва директно в процеса на удостоверяване. SSL.com инструменти за онлайн управление, SWS APIи достъпът до стандартни протоколи като SCEP правят издаването, подновяването и отмяната на тези идентификационни данни бързо!

SSL.com предлага множество опции за издаване и управление на клиентски сертификати:

- Физически лица или организации, изискващи само един или няколко сертификата, могат да поръчат Сертификати за подписване на имейл, клиент и документ а ла карт от SSL.com.

- Протоколи като SCEP, EST и CMP могат да се използват за автоматизиране на записването и подновяването на клиентски сертификат за собственост на фирмени и BYO устройства.

- За клиенти, изискващи голямо количество сертификати, отстъпки на едро се предлагат чрез нашите Програма за дистрибутори и закупуване на обеми.

Удостоверяване на IoT устройства

Взаимен TLS удостоверяването също се използва широко за удостоверяване от машина на машина. Поради тази причина той има много приложения за устройства на Internet of Things (IoT). В света на IoT има много случаи, в които „интелигентно“ устройство може да се наложи да се удостовери чрез несигурна мрежа (като интернет), за да получи достъп до защитени ресурси на сървър.

Пример: „Умен“ термостат

Като опростен пример за взаимно TLS за IoT ще разгледаме производител, който проектира „интелигентен“ термостат, свързан с интернет, за домашна употреба. След като се свърже с интернет в дома на клиента, производителят би искал устройството да изпраща и получава данни към и от сървърите на компанията, така че клиентите да имат достъп до температурни условия и настройки на термостата в дома си чрез своя потребителски акаунт на уебсайта на компанията и / или приложение за смартфон. В този случай производителят може:

- Изпратете всяко устройство с уникална двойка криптографски ключове и клиентски сертификат. Тъй като цялата комуникация ще бъде между термостата и сървърите на компанията, тези сертификати може да са частно доверие, предлагаща допълнителна гъвкавост за политики като продължителност на живота на сертификата.

- Предоставете уникален код на устройството (като сериен номер или QR код), които клиентът може да сканира или да влезе в своя потребителски акаунт на уеб портала на производителя или приложението за смартфон, за да свърже устройството със своя акаунт.

След като устройството се свърже с интернет чрез Wi-Fi мрежата на потребителя, то ще отвори взаимно TLS връзка със сървъра на производителя. Сървърът ще се удостовери с термостата и ще поиска клиентския сертификат на термостата, който е свързан с уникалния код, въведен от потребителя в акаунта му.

Двете страни във връзката (сървър и термостат) вече са взаимно удостоверени и могат да изпращат съобщения напред и назад със SSL /TLS криптиране над протоколи от приложен слой, като HTTPS и MQTT. Потребителят може да осъществи достъп до данни от термостата или да промени настройките си чрез своя акаунт в уеб портала или приложение за смартфон. Никога няма нужда от неудостоверени или ясни текстови съобщения между двете устройства.

Да говорите с експерт за това как SSL.com може да ви помогне да защитите своите IoT устройства и да подобрите защитата на потребителите взаимно TLS, моля попълнете и изпратете формуляра по-долу: