През 2023 г. защитете уебсайта си със SSL /TLS сертификатът вече не е задължителен, дори за фирми, които не се занимават директно с чувствителна информация за клиенти в мрежата. Търсачките като Google използват сигурността на сайта като сигнал за SEO класиране, а популярните уеб браузъри като Chrome предупреждават потребителите за уебсайтове, които не използват HTTPS:

Въпреки това, перспективата да настроите вашите уеб сървъри и приложения да използват SSL /TLS правилно протоколът може да се почувства обезсърчително, тъй като има много тайни конфигурации и решения за избор, които да направите. Това ръководство предоставя бърз преглед на основните моменти, които трябва да имате предвид при настройването на SSL /TLS за вашия уебсайт, като същевременно се фокусирате както върху сигурността, така и върху ефективността. Все още има много неща за покриване само с основите, така че сме го разделили на поредица от стъпки.

SSL.com предлага голямо разнообразие на SSL/TLS сървърни сертификати. Защитете уебсайта си днес със SSL сертификат от SSL.com и изградете доверие с вашите посетители!

Изберете надежден сертифициращ орган (CA)

Вашите сертификати са надеждни само като CA, който ги издава. Всички публично доверени CA подлежат на строги одити на трети страни, за да запазят позицията си в основните програми за операционни системи и root root сертификати, но някои са по-добри в поддържането на това състояние от други. Потърсете CA, който (като SSL.com):

- Осъществява по-голямата част от бизнеса си в областта на обществено доверие PKI. Тези бизнеси могат да загубят най-много, ако се появят лоши практики за сигурност и всичко, което можете да спечелите, като сте в крак с развиващите се индустриални стандарти.

- Отговаря ефективно и ефикасно на открития за уязвимост, засягащи сигурността и поверителността на потребителите, като например за цялата индустрия ентропия на сериен номер брой от началото на 2019. Търсене на индустриални форуми като mozilla.dev.security.policy може да ви даде добра представа за това как даден ЦА реагира на несгоди.

- Предлага полезни продукти и услуги, като сертификати с разширена проверка (EV), групово / автоматизирано издаване на сертификати чрез интуитивно API или Протокол ACME, лесни услуги за управление и мониторинг на жизнения цикъл на сертификата и подкрепа за интеграция с обширен списък от решения на трети страни.

- Има репутация на страхотно обслужване на клиенти и техническа поддръжка. Поддържането на сигурността на уебсайта на вашата компания е 100% от времето и трябва да можете да получите истински експерт по телефона, когато нещата се объркат.

Упълномощаване на сертифициращ орган (CAA)

Упълномощаване на сертифициращ орган (CAA) е стандарт за защита на уебсайтове чрез определяне на конкретни CA, които имат право да издават сертификати за име на домейн. След като сте избрали CA, трябва да помислите конфигуриране на CAA записи за да го разреши.

Генерирайте и обезопасете личните си ключове

- SSL /TLS протокол Използва a чифт ключове за удостоверяване на самоличности и криптиране на информация, изпратена по интернет. Един от тях (the публичен ключ) е предназначен за широко разпространение, а другият (the частен ключ) трябва да се съхраняват възможно най-сигурно. Тези ключове се създават заедно, когато генерирате a заявка за подписване на сертификат (CSR), Ето няколко насоки, които трябва да имате предвид относно личните ви ключове:

- Използвайте силни частни ключове: По-големите клавиши са по-трудни за разбиване, но изискват повече компютърни разходи. Понастоящем се препоръчва поне 2048-битов RSA ключ или 256-битов ключ на ECDSA и повечето уебсайтове могат да постигнат добра сигурност, докато оптимизират производителността и потребителското изживяване с тези стойности.

Забележка: за преглед на тези два алгоритма, моля, вижте статията на SSL.com, Сравняване на ECDSA срещу RSA. - Защитете личните си ключове:

- Генерирайте свои собствени частни ключове в защитена и надеждна среда (за предпочитане на сървъра, където ще бъдат разположени или устройство, съвместимо с FIPS или общи критерии). Никога позволете на CA (или някой друг) да генерира частни ключове от ваше име. Уважаван публичен CA, като SSL.com, никога няма да предложи да генерира или обработва вашите частни ключове, освен ако те не са генерирани в защитен хардуерен маркер или HSM и не подлежат на износ.

- Давайте достъп само до частни ключове, ако е необходимо. Генерирайте нови ключове и оттегли всички сертификати за старите ключове, когато служители с достъп с частен ключ напуснат компанията.

- Подновявайте сертификатите възможно най-често (поне на година би било добре), за предпочитане всеки път да използвате прясно генериран частен ключ. Инструменти за автоматизация като Протокол ACME са полезни за планиране на чести подновявания на сертификати.

- Ако частният ключ е бил (или може би е бил) компрометиран, оттегли всички сертификати за този ключ, генерирайте нова двойка ключове и издайте нов сертификат за новата двойка ключове.

Конфигурирайте вашия сървър

На повърхността, инсталиране на SSL /TLS сертификат може да изглежда като проста операция; все още има много много решения за конфигуриране, които трябва да се вземат, за да се гарантира, че вашият уеб сървър е бърз и сигурен и че крайните потребители имат гладко изживяване, което не съдържа грешки и предупреждения в браузъра. Ето някои указатели за конфигуриране, които ще ви помогнат да се ориентирате при настройването на SSL /TLS на вашите сървъри:

- Уверете се, че всички имена на хостове са покрити: Обхваща ли вашият сертификат името на домейна на вашия сайт както със, така и без

wwwпрефикс? има ли Тема Алтернативно име (SAN) за всяко име на домейн сертификатът е предназначен да защитава? - Инсталирайте пълни вериги за сертификати: SSL на крайния обект /TLS сертификатите обикновено се подписват от междинни сертификати, а не от главния ключ на CA. Уверете се, че всички междинни сертификати са инсталирани на вашия уеб сървър, за да предоставят на браузърите пълен комплект сертификационен път и избягвайте предупреждения и грешки за доверие за крайните потребители. Вашият CA ще може да ви предостави всички необходими междинни продукти; Клиентите на SSL.com могат да използват нашите Междинно изтегляне на сертификат страница за извличане на междинни пакети за много сървърни платформи.

- Използвайте текущия SSL /TLS Протоколи (TLS 1.2 или 1.3): В края на 2018 г. всички големи доставчици на браузъри обявиха планове за оттегляне TLS 1.0 и 1.1 до първата половина на 2020 г. Google отхвърлена TLS v1.0 и v1.1 в Chrome 72 (издаден на 30 януари 2919 г.). Версии 84 на Chrome (издадени на 14 юли 2020 г.) и по-нови представят междинно предупреждение за тези протоколи и поддръжката беше планирана да бъде напълно отстранен през май 2021 г. Широко разпространена поддръжка на браузър за по-ранни SSL /TLS версиите, като SSL v3, отдавна са изчезнали. Докато TLS Понастоящем 1.2 е най-широко използваната версия на SSL /TLS протокол, TLS 1.3 (най-новата версия) е вече се поддържа в текущите версии на повечето големи уеб браузъри.

- Използвайте кратък списък от сигурни шифърни пакети: Изберете само шифрови пакети, които предлагат най-малко 128-битово криптиране или по-силно, когато е възможно. Националният институт за стандарти и технологии (NIST) също препоръчва това TLS внедряванията се отдалечават от пакети за шифри, съдържащи DES шифър (или неговите варианти), към такива, използващи AES. И накрая, използването само на малка част от потенциално приемливи шифрови пакети минимизира повърхността на атака за все още неоткрити уязвимости. Приложението на SSL.com Ръководство за TLS Съответствие със стандартите предоставя примерни конфигурации за най-популярните платформи на уеб сървъри, използвайки TLS 1.2.

Забележка: Използването на несигурни, остарели шифри (като RC4) може да причини грешки в сигурността на браузъра, като напримерERR_SSL_VERSION_OR_CIPHER_MISMATCHв Google Chrome. - Използвайте Предаване на тайна (FS): Също известен като перфектна тайна за напред (PFS), FS уверява, че компрометиран частен ключ няма да компрометира ключовете от миналата сесия. За да активирате FS:

- Определен TLS 1.2 да се използва алгоритъмът за обмен на ключове Elliptic Curve Diffie-Hellman (EDCHE) (с DHE като резервен) и избягвайте напълно обменът на RSA ключове, ако е възможно.

- употреба TLS 1.3. TLS 1.3 осигурява секретна информация за всички TLS сесии чрез Ephemeral Diffie-Hellman (EDH или DHE) протокол за обмен на ключове.

- Разреши TLS Възобновяване на сесията: Подобно на използването на keepalives за поддържане на устойчиви TCP връзки, TLS възобновяване на сесията позволява на вашия уеб сървър да следи наскоро договорените SSL /TLS сесии и ги възобновете, заобикаляйки изчислителните разходи над ключовите сесии за договаряне.

- Помислете за OCSP подшиване: OCSP телбод позволява на уеб сървърите да доставят кеширана информация за оттегляне директно на клиента, което означава, че браузърът няма да се налага да се свързва с OCSP сървър, за да провери дали сертификатът на уебсайт е отнет. Като елиминира тази заявка, OCSP телбодът предлага реално подобрение на производителността. За повече информация, моля, прочетете нашата статия, Оптимизация на зареждането на страницата: OCSP телбод.

Използвайте най-добрите практики за дизайн на уеб приложения

Проектирането на вашите уеб приложения с оглед на сигурността е също толкова важно, колкото и правилното конфигуриране на вашия сървър. Това са най-важните моменти, за да сте сигурни, че потребителите ви не са изложени човек в средата атаки и че вашето приложение получава предимствата на SEO, които идват с добри практики за сигурност:

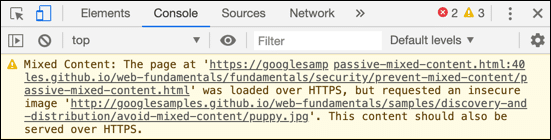

- Елиминирайте смесеното съдържание: JavaScript файлове, изображения и CSS файлове трябва all достъп до SSL /TLS. Както е посочено в статията на SSL.com, HTTPS Everywhere, сервиране смесено съдържание вече не е приемлив начин за повишаване на ефективността на уебсайта и може да доведе до предупреждения за сигурност на браузъра и проблеми със SEO.

- Използвайте защитени бисквитки: Настройка на

Secureфлаг в „бисквитките“ ще налага предаване по защитени канали (напр. HTTPS). Можете също така да запазите JavaScript от страна на клиента от достъп до бисквитки чрезHttpOnlyфлаг и да ограничат използването на бисквитки на различни сайтове сSameSiteфлаг. - Оценка на код на трети страни: Уверете се, че разбирате потенциалните рискове от използването на библиотеки на трети страни във вашия уебсайт, като например възможността за неволно въвеждане на уязвимости или злонамерен код. Винаги проверявайте надеждността на трети страни, доколкото е възможно, и свързвайте кода на трети страни с HTTPS. И накрая, уверете се, че ползата от елементи на трети страни на вашия уебсайт си струва риска.

Проверете работата си с диагностични инструменти

След настройка на SSL /TLS на вашия сървър и уебсайт или като правите някакви промени в конфигурацията, е важно да се уверите, че всичко е настроено правилно и вашата система е защитена. Предлагат се множество диагностични инструменти за проверка на SSL на вашия сайт /TLS. Например SSL Shopper's SSL проверка ще ви уведоми дали вашият сертификат е правилно инсталиран, кога ще изтече и ще покаже сертификата верига на доверие.

Налични са други онлайн инструменти и приложения, които обхождат вашия сайт, проверявайки за проблеми със сигурността като смесено съдържание. Можете също да проверите за смесено съдържание с уеб браузър, като използвате вградените му средства за разработчици:

Каквито и инструменти да изберете, също е важно да зададете график за проверка на вашия SSL /TLS инсталиране и конфигуриране. Вашият CA може също да е в състояние да ви помогне с това; например, като удобство за нашите клиенти, SSL.com предоставя автоматизирани известия за предстоящо изтичане на сертификата.

Внедрете HTTP Strict Transport Security (HSTS)

HTTP Strict Transport Security (HSTS) е механизъм за политика за сигурност, който помага да се защитят уебсайтовете срещу атаки за понижаване на протокола и отвличане на бисквитки. Той позволява на уеб сървърите да декларират, че уеб браузърите (или други съответстващи потребителски агенти) трябва да взаимодействат с него само чрез защитени HTTPS връзки и никога чрез несигурния HTTP протокол. Тази политика се съобщава от сървъра на потребителския агент чрез поле за заглавка на HTTP отговор, наречено „Strict-Transport-Security“.

За изпълнение HTTP строга транспортна сигурност (HSTS), трябва да добавите специална заглавка на отговор към конфигурацията на вашия уеб сървър.

Ето ръководство стъпка по стъпка:

- Уверете се, че вашият сайт поддържа HTTPS: Преди да активирате HSTS, вашият сайт трябва да има валиден SSL сертификат и да можете да обслужвате съдържание през HTTPS. Ако вашият сайт все още не е конфигуриран за HTTPS, ще трябва да го направите вземете SSL сертификат и конфигурирайте вашия сървър да го използва.

Заглавката винаги задава Strict-Transport-Security "max-age=31536000; includeSubDomains"

Този ред казва на браузъра винаги да използва HTTPS за вашия сайт за следващата година (31,536,000 XNUMX XNUMX секунди), включително всички поддомейни.

- Тествайте вашата конфигурация: След като добавите HSTS хедъра, трябва да тествате сайта си, за да сте сигурни, че работи правилно. Можете да направите това, като посетите сайта си и използвате инструментите за разработчици на браузъра си, за да проверите заглавките на отговорите. Трябва да видите заглавката Strict-Transport-Security със зададената от вас стойност.

- Помислете за добавяне на вашия сайт към списъка за предварително зареждане на HSTS: Списъкът за предварително зареждане на HSTS е списък със сайтове, които са твърдо кодирани в браузърите като активирани за HSTS. Това осигурява допълнително ниво на защита, тъй като гарантира, че първата връзка към вашия сайт е защитена, дори преди да бъде получен HSTS хедърът. Можете да изпратите сайта си в списъка за предварително зареждане на HSTS на hstspreload.org.

Използвайте делото: Един новинарски уебсайт иска да гарантира, че неговите потребители винаги се свързват безопасно с него, дори ако случайно напишат „http“ вместо „https“ в URL адреса. Уебсайтът използва HSTS, като добавя заглавката Strict-Transport-Security към конфигурацията на сървъра си, задава дълга максимална възраст и включва всички поддомейни. Това казва на потребителските агенти винаги да се свързват с него чрез HTTPS, защитавайки потребителите от атаки, които се опитват да понижат връзката до HTTP и да откраднат техните бисквитки. Уебсайтът също се подлага на списъка за предварително зареждане на HSTS за допълнителна защита.

Прилагане на фиксиране на HTTP публичен ключ (HPKP)

HTTP Public Key Pinning (HPKP) беше функция за сигурност, която позволяваше на уеб сървър да асоциира конкретен криптографски публичен ключ със себе си, за да предотврати атаки на човек в средата (MITM) с подправени сертификати.

Ето кратък преглед на това как е използвано:

- Генериране на информация за фиксиране: Първата стъпка в прилагането на HPKP беше генерирането на информация за фиксиране. Това включваше създаване на криптографски хеш на публичния ключ на сертификата или на публичния ключ на междинния или основния сертификат.

- Конфигурирайте уеб сървъра: Следващата стъпка беше да конфигурираме уеб сървъра да включва Public-Key-Pins HTTP заглавие в отговорите. Тази заглавка включваше хешовете на публичните ключове („пиновете“), времето за живот (колко дълго браузърът трябва да запомни информацията) и по желание URI на отчета (където браузърът ще изпраща доклади за неуспешно валидиране на пиновете).

- Обработка на грешки при валидиране на ПИН: Ако браузър, който поддържа HPKP, получи верига от сертификати, която не включва поне един от фиксираните публични ключове, той ще счита връзката за ненадеждна. Ако беше посочен URI за отчет, браузърът също щеше да изпрати отчет за грешката до този URI.

Въпреки това, поради риска от злоупотреба и потенциала за причиняване на отказ на услуга, HPKP е отхвърлен от повечето браузъри и вече не е препоръчителна практика. Неправилното конфигуриране на HPKP може да доведе до ситуация, при която уебсайтът става недостъпен.

Използвайте делото: В миналото технологична компания използва HPKP, за да прикачи своите публични ключове към своите сървъри. Това гарантира, че ако сертифициращ орган (CA) бъде компрометиран и сертификат бъде издаден по погрешка за техния домейн, браузърите няма да му се доверят, освен ако той също има публичен ключ, който съответства на един от фиксираните ключове. Те обаче трябваше да бъдат много внимателни, за да избегнат загубата на достъп до фиксираните ключове, което би направило уебсайта им недостъпен. Те също трябваше да се уверят, че разполагат с процес за завъртане на щифтовете, преди да изтекат, за да избегнат да направят сайта си недостъпен за потребители с кеширана информация за пининг.

SSL.com предлага голямо разнообразие на SSL/TLS сървърни сертификати. Защитете уебсайта си днес със SSL сертификат от SSL.com и изградете доверие с вашите посетители!

употреба TLS Резервен SCSV за предотвратяване на атаки за понижаване на протокола

TLS Резервен SCSV (Стойност на Signaling Cipher Suite) е механизъм, който беше въведен за предотвратяване на атаки за понижаване на протокола. Тези атаки възникват, когато нападател се намеси в процеса на настройка на връзката и подмами клиента и сървъра да използват по-малко защитена версия на протокола, отколкото и двамата всъщност поддържат.

Ето как можете да приложите TLS Резервен SCSV:

- Актуализирайте SSL на вашия сървър/TLS Библиотека: Първата стъпка е да се уверите, че SSL/TLS библиотечни опори TLS Резервен SCSV. Тази функция беше въведена в OpenSSL 1.0.1j, 1.0.0o и 0.9.8zc. Ако използвате различен SSL/TLS библиотека, проверете нейната документация или се свържете с нейните разработчици.

- Конфигурирайте вашия сървър: След като SSL на вашия сървър/TLS библиотечни опори TLS Резервен SCSV, може да се наложи да конфигурирате вашия сървър, за да го използвате. Точните стъпки ще зависят от вашия сървърен софтуер. Например в Apache може да се наложи да добавите или промените ред във вашия конфигурационен файл по следния начин:

SSLProtocol Всички -SSLv2 -SSLv3

Този ред казва на сървъра да използва всички версии на протокола с изключение на SSLv2 и SSLv3. Ако клиентът и сървърът поддържат TLS 1.2, но клиентът се опитва да използва TLS 1.1 (може би поради намеса на атакуващ), сървърът ще разпознае това като резервен опит и ще отхвърли връзката.

- Тествайте своя сървър: След като конфигурирате вашия сървър, трябва да го тествате, за да се уверите, че се изпълнява правилно TLS Резервен SCSV. Има различни онлайн инструменти, които могат да ви помогнат с това, като SSL Labs Server Test.

Използвайте делото: Глобална корпорация използва TLS Резервен SCSV за защита на вътрешните комуникации. Това гарантира, че ако атакуващ се опита да наложи понижаване на протокола, сървърът ще разпознае това и ще отхвърли връзката, защитавайки чувствителните данни на корпорацията. ИТ екипът на корпорацията редовно актуализира SSL на сървърите си/TLS библиотеки и конфигурации, за да гарантират, че използват най-новите функции за сигурност, и използват онлайн инструменти, за да тестват своите сървъри и да потвърдят, че внедряват правилно TLS Резервен SCSV.

Избягвайте проблеми със смесено съдържание

Смесеното съдържание е риск за сигурността, който възниква, когато уеб страница, заредена през защитена HTTPS връзка, включва ресурси, като изображения, видеоклипове, таблици със стилове или скриптове, които се зареждат през незащитена HTTP връзка. Браузърите могат да блокират това смесено съдържание или да покажат предупреждение на потребителя, което може да навреди на представата на потребителя за сигурността на сайта.

Ето как можете да избегнете проблеми със смесено съдържание:

- Използвайте HTTPS за всички ресурси: Най-лесният начин да избегнете смесено съдържание е да се уверите, че всички ресурси на вашия сайт се зареждат през HTTPS. Това включва изображения, скриптове, таблици със стилове, вградени рамки, AJAX заявки и всякакви други ресурси, които вашият сайт използва.

- Актуализирайте кода на вашия сайт: Ако кодът на вашия сайт включва твърдо кодирани HTTP URL адреси за ресурси, ще трябва да ги актуализирате, за да използвате HTTPS вместо това. Ако ресурсът се хоства на сървър, който не поддържа HTTPS, може да се наложи да хоствате ресурса на собствен сървър или да намерите алтернативен ресурс, който може да се зарежда през HTTPS.

- Конфигурирайте сървъра си за изпращане на заглавка Content-Security-Policy: HTTP заглавката Content-Security-Policy (CSP) ви позволява да контролирате какви ресурси може да зарежда вашият сайт. Като зададете заглавка на CSP, която позволява само HTTPS ресурси, можете да гарантирате, че вашият сайт случайно няма да включва смесено съдържание.

Използвайте делото: Онлайн списание гарантира, че цялото съдържание, включително изображения и скриптове, се зарежда през HTTPS. Това предотвратява нападателите от манипулиране на тези ресурси и потенциално инжектиране на злонамерено съдържание. Уеб разработчиците на списанието редовно преглеждат кода на сайта, за да гарантират, че всички ресурси се зареждат през HTTPS, и конфигурират своя сървър да изпраща строг хедър Content-Security-Policy. Те също така използват онлайн инструменти, за да сканират сайта си за проблеми със смесено съдържание и да коригират всички, които намерят.

Използвайте индикация за име на сървър (SNI) за хостване на множество сайтове

Индикация на името на сървъра (SNI) е разширение на TLS протокол, който позволява на сървъра да представи множество сертификати на един и същ IP адрес и номер на порт. Това е особено полезно за доставчици на уеб хостинг, които трябва да хостват множество защитени уебсайтове, всеки със собствен SSL сертификат, на един и същи сървър.

Ето как можете да използвате SNI:

- Уверете се, че вашият сървърен софтуер поддържа SNI: Първата стъпка е да се уверите, че вашият сървърен софтуер поддържа SNI. Повечето съвременни уеб сървъри, включително Apache, Nginx и IIS, поддържат SNI.

- Конфигурирайте вашия сървър: Следващата стъпка е да конфигурирате вашия сървър да използва SNI. Това обикновено включва добавяне на отделен конфигурационен блок за всеки сайт, който искате да хоствате на сървъра, и указване на SSL сертификат да се използва за всеки сайт. Точните стъпки ще зависят от вашия сървърен софтуер.

- Тествайте вашата конфигурация: След като конфигурирате вашия сървър, трябва да го тествате, за да се уверите, че правилно използва SNI. Можете да направите това, като посетите всеки сайт, който хоствате на сървъра, и проверите дали се използва правилният SSL сертификат.

Използвайте делото: Хостинг доставчик използва SNI, за да обслужва множество уебсайтове от един и същ IP адрес. Това им позволява да използват ефективно своето IP адресно пространство и да опростят мрежовата си конфигурация. Те конфигурират сървъра си да използва различен SSL сертификат за всеки сайт и редовно тестват конфигурацията си, за да гарантират, че правилният сертификат се използва за всеки сайт. Това гарантира, че всеки сайт има защитена, надеждна връзка, въпреки че всички се обслужват от един и същ IP адрес.

Оптимизирайте производителността с възобновяване на сесията

Възобновяването на сесията е характеристика на TLS протокол, който позволява на клиент и сървър да използват едни и същи ключове за шифроване в множество сесии, намалявайки режийните разходи за установяване на нова защитена връзка всеки път. Това може значително да подобри производителността, особено за приложения, при които клиентът често прекъсва връзката и се свързва отново.

Ето как можете да използвате възобновяването на сесията:

- Уверете се, че вашият сървърен софтуер поддържа възобновяване на сесия: Първата стъпка е да се уверите, че вашият сървърен софтуер поддържа възобновяване на сесия. Повечето съвременни уеб сървъри, включително Apache, Nginx и IIS, поддържат тази функция.

- Конфигурирайте вашия сървър: Следващата стъпка е да конфигурирате вашия сървър да използва възобновяване на сесия. Това обикновено включва активиране на кеша на сесията и задаване на стойност за изчакване за кеша. Точните стъпки ще зависят от вашия сървърен софтуер.

- Тествайте вашата конфигурация: След като конфигурирате вашия сървър, трябва да го тествате, за да се уверите, че използва правилно възобновяване на сесията. Можете да направите това, като установите a TLS връзка с вашия сървър, прекъсване на връзката и след това повторно свързване. Ако възобновяването на сесията работи правилно, втората връзка трябва да се установи по-бързо от първата.

Използвайте делото: Мобилно приложение използва възобновяване на сесията, за да поддържа бързи и сигурни връзки. Това е особено полезно, когато приложението се използва в райони със слабо мрежово покритие, тъй като позволява на приложението бързо да възстанови защитена връзка след прекъсване. Разработчиците на приложението конфигурират сървъра си да използва възобновяване на сесията и редовно тестват функцията, за да се уверят, че работи правилно. Това гарантира, че приложението може да осигури бързо, безпроблемно изживяване за потребителите, дори при трудни мрежови условия.

Осигурете валидност на сертификата с OCSP телбод

Подшиването на онлайн протокола за състоянието на сертификата (OCSP) е метод за подобряване на производителността на SSL/TLS при запазване на сигурността на връзката. Той позволява на сървъра да извлича текущия статус на собствените си сертификати от Сертифициращия орган (CA) и след това да доставя този статус на клиентите по време на TLS ръкостискане.

Ето как можете да приложите OCSP телбод:

- Уверете се, че вашият сървърен софтуер поддържа OCSP Stapling: Първата стъпка е да се уверите, че вашият сървърен софтуер поддържа OCSP телбод. Повечето съвременни уеб сървъри, включително Apache, Nginx и IIS, поддържат тази функция.

- Конфигурирайте вашия сървър: Следващата стъпка е да конфигурирате вашия сървър да използва OCSP телбод. Това обикновено включва активиране на функцията в SSL на вашия сървър/TLS конфигурация и указване на местоположение за сървъра за съхраняване на OCSP отговорите. Точните стъпки ще зависят от вашия сървърен софтуер.

- Тествайте вашата конфигурация: След като конфигурирате вашия сървър, трябва да го тествате, за да се уверите, че използва правилно OCSP телбод. Можете да направите това, като установите a TLS връзка с вашия сървър и проверка дали сървърът включва OCSP отговор в TLS ръкостискане.

Използвайте делото: Онлайн търговец на дребно използва OCSP телбод, за да провери бързо състоянието на своя SSL сертификат. Това гарантира, че клиентите винаги имат защитена връзка и могат да се доверят, че данните им са в безопасност. ИТ екипът на търговеца на дребно конфигурира техния сървър да използва OCSP телбод и те редовно тестват функцията, за да се уверят, че работи правилно. Това помага да се запази доверието на техните клиенти и да се защитят техните чувствителни данни.

Правя неспособен TLS Компресия за смекчаване на CRIME Attack

TLS компресията е функция, която може да подобри производителността на SSL/TLS чрез намаляване на количеството данни, които трябва да бъдат изпратени по мрежата. Въпреки това, той може също така да направи връзката уязвима за CRIME (Compression Ratio Info-leak Made Easy) атака, която може да позволи на атакуващия да направи извод за съдържанието на шифрования трафик.

Ето как можете да деактивирате TLS компресия:

- Уверете се, че вашият сървърен софтуер поддържа деактивиране TLS компресия: Първата стъпка е да се уверите, че вашият сървърен софтуер поддържа деактивиране TLS компресия. Повечето съвременни уеб сървъри, включително Apache, Nginx и IIS, поддържат тази функция.

- Конфигурирайте вашия сървър: Следващата стъпка е да конфигурирате вашия сървър за деактивиране TLS компресия. Точните стъпки ще зависят от вашия сървърен софтуер. Например в Apache можете да добавите ред като този към вашия конфигурационен файл:

SSLCompression е изключен

Този ред казва на сървъра да не използва компресия за SSL/TLS връзки.

- Тествайте вашата конфигурация: След като конфигурирате вашия сървър, трябва да го тествате, за да се уверите, че се деактивира правилно TLS компресия. Можете да направите това, като установите a TLS връзка към вашия сървър и проверка дали връзката не използва компресия.

Използвайте делото: Финансова институция забранява TLS компресиране на своите сървъри, за да се предпази от CRIME атака. Това помага да се гарантира поверителността на чувствителни финансови данни, като номера на сметки и подробности за транзакциите. ИТ екипът на институцията конфигурира своите сървъри за деактивиране TLS компресиране и те редовно тестват сървърите, за да се уверят, че прилагат правилно тази мярка за сигурност. Това помага да се защитят клиентите на институцията и да се запази тяхното доверие.

Прилагане TLS Билети за сесии правилно

TLS билетите за сесии са характеристика на TLS протокол, който може да подобри производителността, като позволи на клиент и сървър да възобновят предишна сесия, без да е необходимо да извършват пълно ръкостискане. Те обаче трябва да бъдат внедрени правилно, за да се избегнат потенциални проблеми със сигурността.

Ето как можете да приложите правилно TLS билети за сесии:

- Уверете се, че вашият сървърен софтуер поддържа TLS Билети за сесии: Първата стъпка е да се уверите, че вашият сървърен софтуер поддържа TLS билети за сесии. Повечето съвременни уеб сървъри, включително Apache, Nginx и IIS, поддържат тази функция.

- Конфигурирайте вашия сървър: Следващата стъпка е да конфигурирате вашия сървър за използване TLS билети за сесии. Това обикновено включва активиране на функцията в SSL на вашия сървър/TLS конфигурация. Точните стъпки ще зависят от вашия сървърен софтуер.

- Използвайте уникални ключове за билети за сесии: За предотвратяване на потенциални проблеми със сигурността, всеки сървър трябва да използва уникален ключ за билет за сесия. Ако използвате инструмент за балансиране на натоварването, трябва да го конфигурирате да разпределя клиенти въз основа на техния билет за сесия, вместо да позволява на клиентите да използват билет за сесия, издаден от един сървър, за да установят сесия с друг сървър.

- Редовно редувайте ключовете за билети за сесии: За да подобрите още повече сигурността, трябва редовно да сменяте ключовете на вашите сесийни билети. Това често може да се автоматизира с помощта на вашия сървърен софтуер или отделна система за управление на ключове.

Използвайте делото: Голяма технологична компания с множество сървъри гарантира, че всеки сървър използва уникален ключ за билет за сесия. Това не позволява на атакуващ да може да използва билет за сесия от един сървър, за да се представя за потребител на друг сървър. ИТ екипът на компанията конфигурира техните сървъри за използване TLS билети за сесии и те създадоха система за редовна ротация на ключовете за билети за сесии. Те също така конфигурират своя балансьор на натоварването, за да разпределят клиенти въз основа на техния билет за сесия, като допълнително повишават сигурността на тяхната система.

Активиране на сигурно предоговаряне

Сигурното предоговаряне е характеристика на SSL/TLS протоколи, които позволяват на клиента или сървъра да поиска нов TLS ръкостискане по средата на сесия. Това може да бъде полезно по различни причини, като например обновяване на ключове за криптиране или промяна на нивото на криптиране. Въпреки това, ако не се обработва сигурно, може да бъде използван от нападател, за да инжектира обикновен текст в шифрованата комуникация.

Ето как можете да активирате защитено предоговаряне:

- Уверете се, че вашият сървърен софтуер поддържа сигурно предоговаряне: Първата стъпка е да се уверите, че вашият сървърен софтуер поддържа сигурно предоговаряне. Повечето съвременни уеб сървъри, включително Apache, Nginx и IIS, поддържат тази функция.

- Конфигурирайте вашия сървър: Следващата стъпка е да конфигурирате вашия сървър да използва защитено предоговаряне. Това обикновено включва активиране на функцията в SSL на вашия сървър/TLS конфигурация. Точните стъпки ще зависят от вашия сървърен софтуер.

- Тествайте вашата конфигурация: След като конфигурирате вашия сървър, трябва да го тествате, за да се уверите, че използва правилно защитено предоговаряне. Можете да направите това, като установите a TLS връзка с вашия сървър и след това опит за предоговаряне на връзката.

Използвайте делото: Платформа за социални медии позволява сигурно предоговаряне за защита на потребителските данни. Това не позволява на атакуващия да може да инжектира злонамерено съдържание в шифрованата комуникация между потребителя и сървъра. ИТ екипът на платформата конфигурира своите сървъри да използват сигурно предоговаряне и те редовно тестват сървърите, за да се уверят, че прилагат правилно тази мярка за сигурност. Това помага да се защитят потребителите на платформата и да се запази тяхното доверие.

Деактивирайте инициираното от клиента предоговаряне, за да предотвратите DoS атаки

Инициираното от клиента предоговаряне е характеристика на SSL/TLS протоколи, които позволяват на клиента да поиска нов TLS ръкостискане по средата на сесия. Въпреки това, ако атакуващ може да принуди сървър непрекъснато да предоговаря сесии, това може да изразходва прекомерни ресурси и потенциално да доведе до атака за отказ на услуга (DoS).

Ето как можете да деактивирате инициираното от клиента предоговаряне:

- Уверете се, че вашият сървърен софтуер поддържа деактивиране на инициирано от клиента предоговаряне: Първата стъпка е да се уверите, че вашият сървърен софтуер поддържа деактивиране на инициирано от клиента предоговаряне. Повечето съвременни уеб сървъри, включително Apache, Nginx и IIS, поддържат тази функция.

- Конфигурирайте вашия сървър: Следващата стъпка е да конфигурирате вашия сървър да деактивира инициираното от клиента предоговаряне. Това обикновено включва добавяне на директива към SSL на вашия сървър/TLS конфигурация. Точните стъпки ще зависят от вашия сървърен софтуер.

- Тествайте вашата конфигурация: След като конфигурирате вашия сървър, трябва да го тествате, за да сте сигурни, че правилно деактивира инициираното от клиента предоговаряне. Можете да направите това, като установите a TLS връзка с вашия сървър и след това опит за предоговаряне на връзката. Ако сървърът правилно отхвърли заявката за предоговаряне, тогава той е правилно конфигуриран.

Използвайте делото: Платформа за онлайн игри деактивира инициираното от клиента предоговаряне, за да защити срещу потенциални DoS атаки. Това помага да се гарантира, че платформата остава достъпна за ползване от потребителите, дори и при потенциални атаки. ИТ екипът на платформата конфигурира сървърите си да деактивират инициираното от клиента предоговаряне и те редовно тестват сървърите, за да се уверят, че прилагат правилно тази мярка за сигурност. Това помага да се защитят потребителите на платформата и да се запази тяхното доверие.

Предупреждавайте за нови уязвимости

Сигурността в мрежата е постоянно движеща се цел и винаги трябва да бъдете нащрек за следващата атака и незабавно да прилагате кръпки за сигурност на вашия сървър. Това означава да четете и да поддържате връзка с това, което е на хоризонта, що се отнася до информационната сигурност, както и да поддържате актуализации на софтуера - особено критичните. Уебсайтът на SSL.com (където четете това в момента) е чудесен източник за поддържане на актуалност на SSL /TLS и информационна сигурност.

Но какво да кажем ...?

Ако искате да научите повече за някоя от темите, разгледани в това ръководство, и да научите за новите проблеми и технологии при възникването им, можете да започнете, като разглеждате и търсите в SSL.com Знания, които поддържаме актуализирани ежеседмично с нови разработки в областта на SSL /TLS намлява PKI, Можете също така да се свържете с обслужващия ни персонал по всяко време чрез имейл на адрес Support@SSL.com, по телефона в 1-877-SSL-Secure, или като щракнете върху връзката за чат в долния десен ъгъл на тази страница.

SSL.com предоставя голямо разнообразие от SSL /TLS сървърни сертификати за HTTPS уебсайтове.

Получете експертен съвет относно SSL сертификати.

Попълнете формата за консултация.