Existuje nový typ SSL /TLS útok ve městě. Tým akademických bezpečnostních vědců v poslední době pustil papír představení Mýval útok. Raccoon je načasování zranitelnosti v TLS specifikace, která má dopad HTTPS a další služby závislé na SSL /TLS. Za velmi specifických a výjimečných podmínek umožňuje Raccoon útočníkům třetích stran zlomit SSL /TLS šifrování a čtení citlivé komunikace.

Konkrétně útoky mývalů probíhají na burzách klíčů Diffie-Hellman. Když obojí TLS vrstevníci si vyměňují veřejné klíče jako součást výměny Diffie-Hellman, pak vypočítají sdílený klíč zvaný „premaster secret“, který se poté používá k odvození všech TLS klíče relace se specifickou funkcí odvození klíče.

TLS 1.2 a všechny předchozí verze vyžadují, aby byly před pokračováním odstraněny všechny úvodní nulové bajty v tomto tajemství premaster. Výsledné tajemství premaster se používá jako vstup ve funkci odvození klíče, která je založena na hashovacích funkcích s různými časovacími profily. Tato přesná měření načasování by mohla útočníkovi umožnit postavit věštce z TLS server, který by útočníkovi sdělil, zda vypočítané tajemství předchůdce začíná nulou.

Z tohoto jediného bajtu mohou útočníci začít sestavovat sadu rovnic pro výpočet původního tajemství premasteru vytvořeného mezi klientem a serverem. To by mohlo útočníkům umožnit dešifrovat komunikaci mezi uživateli a serverem, včetně uživatelských jmen, hesel, údajů o kreditní kartě, e-mailů a dlouhého seznamu potenciálně citlivých informací.

I když to zní děsivě, mějte na paměti, že k tomuto útoku může dojít pouze za velmi specifických a výjimečných okolností: server musí znovu použít veřejné klíče Diffie-Hellman v stisk ruky (již je to považováno za špatný postup) a útočník musí být schopen provést přesná měření načasování. Prohlížeč musí dále podporovat zranitelné šifrovací sady (od června 2020 je všechny hlavní prohlížeče zrušily).

I když Raccoon není pro většinu útočníků praktický, stále existují kroky, které mohou vlastníci webových stránek podniknout k ochraně sebe a návštěvníků:

- TLS 1.3 není zranitelný útokem mývala. Pokud jste si jisti, že většina nebo všichni návštěvníci vašeho webu používají moderní, TLS 1.3 kompatibilní prohlížeče, můžete jednoduše deaktivovat TLS 1.2.

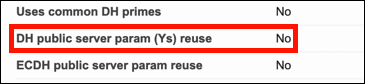

- Zkontrolujte, zda váš webový server nepoužívá znovu veřejné klíče Diffie-Hellman. Jak bylo uvedeno výše, toto je již považováno za špatný postup. Můžete to zkontrolovat pomocí laboratoří Qualsys SSL Test SSL serveru. Ve výsledcích vašeho webu budete chtít vidět hodnotu „Ne“ pro „Opakované použití parametrů veřejného serveru DH (Ys).“:

Pokud je tato hodnota „Ano“, zkontrolujte dokumentaci k vašemu serveru a ujistěte se, že je váš server správně nakonfigurován tak, aby poskytoval dopředné tajemství, známé také jako „dokonalé dopředné tajemství“, což znemožňuje opětovné použití veřejných klíčů DH. (Podívejte se prosím na naše průvodce SSL /TLS osvědčené postupy Další informace o dopředném tajemství.)