V roce 2023 zabezpečení vašeho webu pomocí SSL /TLS certifikát již není volitelný, a to i pro podniky, které se přímo nezabývají citlivými informacemi zákazníků na webu. Vyhledávače jako Google používají zabezpečení stránek jako signál hodnocení SEO a oblíbené webové prohlížeče jako Chrome upozorňují uživatele na weby, které nepoužívají HTTPS:

Avšak vyhlídka na nastavení vašich webových serverů a aplikací pro použití SSL /TLS Protokol může správně působit skličujícím dojmem, protože existuje mnoho tajemných možností konfigurace a designu. Tato příručka poskytuje rychlý přehled hlavních bodů, které je třeba mít na paměti při nastavování SSL /TLS pro váš web, přičemž se zaměřte na zabezpečení a výkon. Stále je toho hodně, co je třeba pokrýt pouze základními informacemi, takže jsme to rozdělili do několika kroků.

SSL.com nabízí širokou škálu SSL/TLS certifikáty serveru. Zabezpečte svůj web ještě dnes pomocí SSL certifikátu od SSL.com a budovat důvěru u svých návštěvníků!

Vyberte spolehlivou certifikační autoritu (CA)

Vaše certifikáty jsou stejně důvěryhodné jako CA, která je vydává. Všechny veřejně důvěryhodné certifikační autority podléhají přísným auditům třetích stran, aby si udržely své postavení v hlavních operačních systémech a kořenových certifikátech prohlížečů, ale některé si tento stav udržují lépe než jiné. Podívejte se na CA, která (jako SSL.com):

- Má většinu svého podnikání v oblasti veřejně důvěryhodných PKI. Tyto podniky mají nejvíce co ztratit, pokud vyjdou najevo slabé bezpečnostní postupy, a vše, co mohou získat, když budou držet krok s vyvíjejícími se průmyslovými standardy.

- Efektivně a efektivně reaguje na objevy zranitelnosti ovlivňující bezpečnost a soukromí uživatelů, například v celém odvětví entropie sériového čísla vydání začátku roku 2019. Prohledávání průmyslových fór jako mozilla.dev.security.policy vám může poskytnout dobrou představu o tom, jak konkrétní CA reaguje na protivenství.

- Nabízí užitečné produkty a služby, jako jsou certifikáty Extended Validation (EV), hromadné / automatické vydávání certifikátů prostřednictvím intuitivního API nebo Protokol ACME, snadná správa a monitorování životního cyklu certifikátu a podpora pro integraci s rozsáhlým seznamem řešení třetích stran.

- Má pověst skvělého zákaznického servisu a technické podpory. Zabezpečení webových stránek vaší společnosti na 100% času je důležité a musíte mít možnost získat po telefonu skutečného odborníka, když se něco pokazí.

Autorizace certifikační autority (CAA)

Autorizace certifikační autority (CAA) je standard pro ochranu webových stránek určením konkrétních certifikačních úřadů, které mají povolení vydávat certifikáty pro název domény. Jakmile si vyberete CA, měli byste zvážit konfigurace záznamů CAA autorizovat to.

Vytvořte a zabezpečte své soukromé klíče

Projekt SSL /TLS protokol Používá a pár klíčů k ověření totožnosti a šifrování informací odesílaných přes internet. Jeden z nich ( veřejný klíč) je určen pro širokou distribuci a druhý ( soukromý klíč) by měla být co nejbezpečnější. Tyto klíče se vytvoří společně, když vygenerujete žádost o podpis certifikátu (CSR). Zde je několik ukazatelů, které byste měli mít na paměti ohledně svých soukromých klíčů:

- Použijte silné soukromé klíče: Větší klíče se těžko trhají, ale vyžadují vyšší výpočetní režii. V současné době se doporučuje alespoň 2048bitový klíč RSA nebo 256bitový klíč ECDSA a většina webových stránek může dosáhnout dobrého zabezpečení při optimalizaci výkonu a uživatelské zkušenosti s těmito hodnotami.

Poznámka: Přehled těchto dvou algoritmů najdete v článku SSL.com, Porovnání ECDSA vs RSA. - Chraňte své soukromé klíče:

- Vytvořte si vlastní soukromé klíče v bezpečném a důvěryhodném prostředí (nejlépe na serveru, kde budou nasazeny, nebo v zařízení kompatibilním s FIPS nebo Common Criteria). nikdy povolte CA (nebo komukoli jinému) generovat soukromé klíče vaším jménem. Renomovaná veřejná CA, jako je SSL.com, nikdy nenabídne vygenerování nebo zpracování vašich soukromých klíčů, pokud nejsou generovány v zabezpečeném hardwarovém tokenu nebo HSM a nelze je exportovat.

- Přístup k soukromým klíčům poskytujte pouze podle potřeby. Generovat nové klíče a odvolat všechny certifikáty pro staré klíče, když zaměstnanci s přístupem pomocí soukromého klíče opouštějí společnost.

- Obnovujte certifikáty tak často, jak je to prakticky možné (alespoň jednou za rok), nejlépe pokaždé pomocí čerstvě vygenerovaného soukromého klíče. Automatizační nástroje jako Protokol ACME jsou užitečné pro plánování častých obnovení certifikátů.

- Pokud byl soukromý klíč ohrožen (nebo mohl být), odvolat všechny certifikáty pro tento klíč, vygenerovat nový pár klíčů a vydat nový certifikát pro nový pár klíčů.

Konfigurace serveru

Na povrchu, instalace SSL /TLS certifikát může vypadat jako přímá operace; stále však existuje mnoho mnoha rozhodnutí o konfiguraci, která je třeba učinit, aby byl váš webový server rychlý a bezpečný a aby koncoví uživatelé měli plynulé prostředí bez chyb a varování prohlížeče. Zde je několik konfiguračních ukazatelů, které vám pomohou dostat se na správnou cestu při nastavování SSL /TLS na vašich serverech:

- Ujistěte se, že jsou pokryta všechna jména hostitelů: Pokrývá váš certifikát název domény vašeho webu s příponou i bez ní

wwwpředpona? Je tam? Alternativní název předmětu (SAN) pro každý název domény má certifikát chránit? - Nainstalujte kompletní řetězy certifikátů: SSL koncového subjektu /TLS certifikáty jsou obvykle podepsány zprostředkujícími certifikáty, nikoli kořenovým klíčem CA. Ujistěte se, že jsou na vašem webovém serveru nainstalovány všechny zprostředkující certifikáty, které poskytnou prohlížečům kompletní informace certifikační cesta a vyhnout se varování a chybám důvěry pro koncové uživatele. Vaše CA vám bude schopna poskytnout všechny potřebné meziprodukty; Zákazníci SSL.com mohou používat naši Průběžné stahování certifikátů stránku pro načtení přechodných balíčků pro mnoho serverových platforem.

- Použít aktuální SSL /TLS Protokoly (TLS 1.2 nebo 1.3): Koncem roku 2018 všichni hlavní prodejci prohlížečů oznámili plány na znehodnocení TLS 1.0 a 1.1 do první poloviny roku 2020. Google zastaralé TLS v1.0 a v1.1 v Chrome 72 (vydáno 30. ledna 2919). Chrome verze 84 (vydané 14. července 2020) a vyšší představují pro tyto protokoly upozornění na vsunuté reklamy a podpora byla naplánována zcela odstraněn v květnu 2021. Rozšířená podpora prohlížeče staršího SSL / prohlížečeTLS verze, jako je SSL v3, je dávno pryč. Zatímco TLS 1.2 je v současné době nejpoužívanější verzí SSL /TLS protokol, TLS 1.3 (nejnovější verze) je již podporováno v aktuálních verzích většiny hlavních webových prohlížečů.

- Použijte krátký seznam zabezpečených šifrovacích sad: Vyberte pouze šifry, které nabízejí alespoň 128bitové šifrování, nebo pokud je to možné, silnější. Národní institut pro standardy a technologie (NIST) to také doporučuje TLS implementace přecházejí od šifrovacích sad obsahujících šifru DES (nebo jejich variant) k těm používajícím AES. A konečně, použití pouze malé podmnožiny potenciálně přijatelných šifrovacích sad minimalizuje útočnou plochu pro dosud neobjevené chyby zabezpečení. Příloha webu SSL.com Průvodce po TLS Dodržování norem poskytuje ukázkové konfigurace pro nejpopulárnější platformy webových serverů pomocí TLS 1.2.

Poznámka: Používání nezabezpečených, zastaralých šifer (například RC4) může způsobit chyby zabezpečení prohlížeče, napříkladERR_SSL_VERSION_OR_CIPHER_MISMATCHv prohlížeči Google Chrome. - Použít forwardové tajemství (FS): Také známý jako perfektní dopředné tajemství (PFS), FS zajišťuje, že kompromitovaný soukromý klíč také neohrožuje klíče z předchozí relace. Povolení FS:

- Konfigurace TLS 1.2 pro použití algoritmu výměny klíčů Elliptic Curve Diffie-Hellman (EDCHE) (s náhradou DHE) a pokud je to možné, vyhněte se výměně klíčů RSA.

- Použijte TLS 1.3. TLS 1.3 poskytuje dopředné tajemství pro všechny TLS sezení přes internet Efektivní Diffie-Hellman (EDH nebo DHE) protokol výměny klíčů.

- umožnit TLS Obnovení relace: Podobně jako použití udržovacích prostředků k udržení trvalých připojení TCP, TLS obnovení relace umožňuje vašemu webovému serveru sledovat nedávno sjednané SSL /TLS relace a obnovit je, obejít výpočetní režii vyjednávání klíčů relace.

- Zvažte sešívání OCSP: Sešívání OCSP umožňuje webovým serverům doručovat informace o odvolání z mezipaměti přímo klientovi, což znamená, že prohlížeč nebude muset kontaktovat server OCSP a zkontrolovat, zda byl certifikát webu odvolán. Eliminováním tohoto požadavku nabízí sešívání OCSP skutečné zvýšení výkonu. Další informace najdete v našem článku Optimalizace načítání stránky: Sešívání OCSP.

Používejte osvědčené postupy pro návrh webových aplikací

Navrhování webových aplikací s ohledem na zabezpečení je stejně důležité jako správná konfigurace serveru. Toto jsou nejdůležitější body pro zajištění toho, aby vaši uživatelé nebyli vystaveni Muž ve středu útoky a že vaše aplikace získá výhody SEO, které přicházejí s dobrými bezpečnostními postupy:

- Odstranění smíšeného obsahu: Soubory JavaScript, obrázky a soubory CSS by měly všechno být přístupný pomocí SSL /TLS. Jak je uvedeno v článku SSL.com, HTTPS Everywhere, porce smíšený obsah již není přijatelným způsobem, jak zvýšit výkon webových stránek, a může vést k varování o bezpečnosti prohlížeče a problémům se SEO.

- Použít zabezpečené soubory cookie: Nastavení

Securepříznak v cookies vynutí přenos přes zabezpečené kanály (např. HTTPS). Můžete také zabránit JavaScript na straně klienta v přístupu k cookies přesHttpOnlyoznačit a omezit používání souborů cookie mezi weby pomocíSameSitevlajka. - Vyhodnotit kód třetí strany: Ujistěte se, že rozumíte potenciálním rizikům používání knihoven třetích stran na vašem webu, například možnosti neúmyslného zavedení chyb zabezpečení nebo škodlivého kódu. Vždy prověřujte důvěryhodnost třetích stran podle svých nejlepších schopností a odkazujte na veškerý kód třetí strany pomocí protokolu HTTPS. Nakonec se ujistěte, že vaše výhoda jakýchkoli prvků třetích stran na vašem webu stojí za to riziko.

Zkontrolujte svou práci s diagnostickými nástroji

Po nastavení SSL /TLS na vašem serveru a webu nebo při provádění jakýchkoli změn konfigurace je důležité zajistit, aby bylo vše správně nastaveno a váš systém zabezpečen. K dispozici je řada diagnostických nástrojů pro kontrolu SSL / vašeho webuTLS. Například SSL Shopper's Kontrola SSL vám sdělí, zda je váš certifikát správně nainstalován, kdy vyprší jeho platnost, a zobrazí certifikát řetěz důvěry.

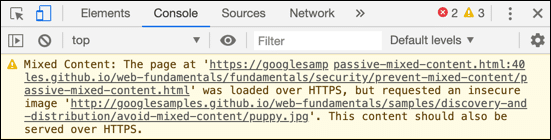

K dispozici jsou další online nástroje a aplikace, které prohledají váš web a zkontrolují bezpečnostní problémy, například smíšený obsah. Smíšený obsah můžete také zkontrolovat pomocí webového prohlížeče pomocí vestavěných vývojářských nástrojů:

Bez ohledu na to, jaké nástroje vyberete, je také důležité nastavit plán kontroly vašeho SSL /TLS instalace a konfigurace. Může vám s tím pomoci i váš CA; například pro pohodlí našich zákazníků poskytuje SSL.com automatická upozornění na blížící se vypršení platnosti certifikátu.

Implementace HTTP Strict Transport Security (HSTS)

HTTP Strict Transport Security (HSTS) je mechanismus bezpečnostní politiky, který pomáhá chránit webové stránky před útoky na downgrade protokolu a únosy souborů cookie. Umožňuje webovým serverům deklarovat, že webové prohlížeče (nebo jiné vyhovující uživatelské agenty) by s nimi měly komunikovat pouze pomocí zabezpečeného připojení HTTPS a nikdy prostřednictvím nezabezpečeného protokolu HTTP. Tato zásada je sdělena serverem uživatelskému agentovi prostřednictvím pole záhlaví odpovědi HTTP s názvem „Strict-Transport-Security“.

Provádět Přísné zabezpečení přenosu HTTP (HSTS), musíte do konfigurace vašeho webového serveru přidat speciální hlavičku odpovědi.

Tady je podrobný průvodce:

- Ujistěte se, že váš web podporuje HTTPS: Před povolením HSTS musí mít váš web platný SSL certifikát a být schopen poskytovat obsah přes HTTPS. Pokud váš web ještě není nakonfigurován pro HTTPS, budete to muset udělat získat SSL certifikát a nakonfigurujte svůj server tak, aby jej používal.

Záhlaví je vždy nastaveno Strict-Transport-Security "max-age=31536000; includeSubDomains"

Tento řádek sděluje prohlížeči, aby pro váš web po celý příští rok (31,536,000 XNUMX XNUMX sekund) vždy používal HTTPS, včetně všech subdomén.

- Otestujte svou konfiguraci: Po přidání záhlaví HSTS byste měli svůj web otestovat, abyste se ujistili, že funguje správně. Můžete to udělat tak, že navštívíte svůj web a pomocí vývojářských nástrojů prohlížeče zkontrolujete záhlaví odpovědí. Měli byste vidět záhlaví Strict-Transport-Security s hodnotou, kterou jste nastavili.

- Zvažte přidání svého webu do seznamu předběžného načtení HSTS: Seznam předběžného načtení HSTS je seznam stránek, které jsou napevno zakódovány do prohlížečů jako s povoleným HSTS. To poskytuje další úroveň ochrany, protože zajišťuje, že první připojení k vašemu webu je bezpečné, ještě před přijetím hlavičky HSTS. Svůj web můžete odeslat do seznamu předběžného načtení HSTS na hstspreload.org.

Použijte pouzdro: Zpravodajský web chce zajistit, aby se jeho uživatelé k němu vždy bezpečně připojili, i když do adresy URL omylem zadají „http“ místo „https“. Web používá HSTS přidáním hlavičky Strict-Transport-Security do konfigurace serveru, nastavením dlouhého maximálního věku a zahrnutím všech subdomén. To říká uživatelským agentům, aby se k němu vždy připojovali pomocí HTTPS, čímž chrání uživatele před útoky, které se pokoušejí downgradovat připojení na HTTP a ukrást jejich soubory cookie. Webové stránky se také podrobují seznamu předběžného načtení HSTS pro další ochranu.

Implementace HTTP Public Key Pinning (HPKP)

HTTP Public Key Pinning (HPKP) byla bezpečnostní funkce, která umožňovala webovému serveru přiřadit k sobě konkrétní kryptografický veřejný klíč, aby se zabránilo útoky uprostřed (MITM) s padělanými certifikáty.

Zde je stručný přehled toho, jak byl použit:

- Vygenerovat informace o připnutí: Prvním krokem při implementaci HPKP bylo vygenerování informací o připnutí. To zahrnovalo vytvoření kryptografického hashe veřejného klíče certifikátu nebo veřejného klíče zprostředkujícího nebo kořenového certifikátu.

- Nakonfigurujte webový server: Dalším krokem bylo nakonfigurovat webový server tak, aby obsahoval Public-Key-Pins HTTP záhlaví v odpovědích. Tato hlavička obsahovala hashe veřejných klíčů („piny“), dobu života (jak dlouho si má prohlížeč informace pamatovat) a volitelně identifikátor URI sestavy (kam prohlížeč odešle zprávy o selhání ověření pinů).

- Selhání ověření kolíku rukojeti: Pokud prohlížeč, který podporuje HPKP, obdržel řetězec certifikátů, který neobsahoval alespoň jeden z připnutých veřejných klíčů, považoval by připojení za nedůvěryhodné. Pokud bylo zadáno URI sestavy, prohlížeč by také odeslal zprávu o selhání na tento URI.

Kvůli riziku zneužití a potenciálu způsobit odmítnutí služby však většina prohlížečů HPKP zavrhla a již se nedoporučuje. Špatná konfigurace HPKP může vést k situaci, kdy se web stane nedostupným.

Použijte pouzdro: V minulosti používala technologická společnost HPKP k připínání svých veřejných klíčů na své servery. To zajistilo, že pokud by došlo ke kompromitaci certifikační autority (CA) a omylem byl vydán certifikát pro jejich doménu, prohlížeče by jí nedůvěřovaly, pokud by také neměla veřejný klíč, který se shodoval s jedním z připnutých klíčů. Museli si však dávat velký pozor, aby neztratili přístup k připnutým klíčům, což by znepřístupnilo jejich web. Museli také zajistit, aby měli zavedený proces otáčení kolíků před vypršením platnosti, aby se zabránilo znepřístupnění jejich webu uživatelům s informacemi o připínání uloženými v mezipaměti.

SSL.com nabízí širokou škálu SSL/TLS certifikáty serveru. Zabezpečte svůj web ještě dnes pomocí SSL certifikátu od SSL.com a budovat důvěru u svých návštěvníků!

Použijte TLS Záložní SCSV, aby se zabránilo útokům na downgrade protokolu

TLS Záložní SCSV (Hodnota sady signalizačních šifer) je mechanismus, který byl zaveden, aby se zabránilo útokům na downgrade protokolu. K těmto útokům dochází, když útočník zasáhne do procesu nastavení připojení a oklame klienta a server, aby použili méně bezpečnou verzi protokolu, než ve skutečnosti oba podporují.

Zde je návod, jak můžete implementovat TLS Záložní SCSV:

- Aktualizujte SSL serveru/TLS Knihovna: Prvním krokem je zajistit, aby SSL/TLS podporuje knihovnu TLS Záložní SCSV. Tato funkce byla představena v OpenSSL 1.0.1j, 1.0.0o a 0.9.8zc. Pokud používáte jiný SSL/TLS knihovny, zkontrolujte její dokumentaci nebo kontaktujte její vývojáře.

- Konfigurace serveru: Jakmile má váš server SSL/TLS podporuje knihovnu TLS Záložní SCSV, možná budete muset nakonfigurovat server, aby jej používal. Přesné kroky budou záviset na softwaru vašeho serveru. Například v Apache může být nutné přidat nebo upravit řádek v konfiguračním souboru takto:

SSLProtocol All -SSLv2 -SSLv3

Tento řádek říká serveru, aby používal všechny verze protokolu kromě SSLv2 a SSLv3. Pokud klient i server podporují TLS 1.2, ale klient se jej pokusí použít TLS 1.1 (možná kvůli zásahu útočníka), server to rozpozná jako nouzový pokus a odmítne připojení.

- Otestujte svůj server: Po konfiguraci serveru byste jej měli otestovat, abyste se ujistili, že se správně implementuje TLS Záložní SCSV. Existují různé online nástroje, které vám s tím mohou pomoci, jako je SSL Labs Server Test.

Použijte pouzdro: Globální korporace používá TLS Záložní SCSV k ochraně své interní komunikace. To zajišťuje, že pokud se útočník pokusí vynutit si downgrade protokolu, server to rozpozná a odmítne připojení, čímž ochrání citlivá data společnosti. IT tým společnosti pravidelně aktualizuje SSL/TLS knihovny a konfigurace, aby bylo zajištěno, že používají nejnovější funkce zabezpečení, a používají online nástroje k testování svých serverů a potvrzení, že je implementují správně TLS Záložní SCSV.

Vyhněte se problémům se smíšeným obsahem

Smíšený obsah představuje bezpečnostní riziko, ke kterému dochází, když webová stránka načtená přes zabezpečené připojení HTTPS obsahuje zdroje, jako jsou obrázky, videa, šablony stylů nebo skripty, které se načítají přes nezabezpečené připojení HTTP. Prohlížeče mohou tento smíšený obsah zablokovat nebo uživateli zobrazit varování, což může poškodit jeho vnímání bezpečnosti webu.

Zde je návod, jak se můžete vyhnout problémům se smíšeným obsahem:

- Použijte HTTPS pro všechny zdroje: Nejpřímější způsob, jak se vyhnout smíšenému obsahu, je zajistit, aby se všechny zdroje na vašem webu načítaly přes HTTPS. To zahrnuje obrázky, skripty, šablony stylů, prvky iframe, požadavky AJAX a jakékoli další zdroje, které váš web používá.

- Aktualizujte kód svého webu: Pokud kód vašeho webu obsahuje pevně zakódované adresy URL HTTP pro zdroje, budete je muset aktualizovat, abyste místo toho používali HTTPS. Pokud je zdroj hostován na serveru, který nepodporuje HTTPS, možná budete muset hostit zdroj na svém vlastním serveru nebo najít alternativní zdroj, který lze načíst přes HTTPS.

- Nakonfigurujte svůj server tak, aby odesílal záhlaví zásad zabezpečení obsahu: Záhlaví HTTP Content-Security-Policy (CSP) vám umožňuje řídit, jaké zdroje smí váš web načítat. Nastavením hlavičky CSP, která povoluje pouze zdroje HTTPS, můžete zajistit, že váš web náhodně nezahrnuje smíšený obsah.

Použijte pouzdro: Online časopis zajišťuje, že veškerý obsah, včetně obrázků a skriptů, bude načten přes HTTPS. To brání útočníkům v manipulaci s těmito prostředky a potenciálním vkládání škodlivého obsahu. Weboví vývojáři časopisu pravidelně kontrolují kód webu, aby zajistili, že všechny zdroje jsou načítány přes HTTPS, a konfigurují svůj server tak, aby odesílal přísnou hlavičku Content-Security-Policy. Používají také online nástroje ke skenování svých stránek na problémy se smíšeným obsahem a opravují všechny, které najdou.

Využijte indikaci názvu serveru (SNI) pro hostování více stránek

Indikace názvu serveru (SNI) je rozšířením k TLS protokol, který umožňuje serveru prezentovat více certifikátů na stejné IP adrese a čísle portu. To je užitečné zejména pro poskytovatele webhostingu, kteří potřebují hostovat více zabezpečených webových stránek, z nichž každý má svůj vlastní certifikát SSL, na stejném serveru.

Zde je návod, jak můžete použít SNI:

- Ujistěte se, že váš serverový software podporuje SNI: Prvním krokem je zajistit, aby váš serverový software podporoval SNI. Většina moderních webových serverů, včetně Apache, Nginx a IIS, podporuje SNI.

- Konfigurace serveru: Dalším krokem je konfigurace serveru pro použití SNI. To obvykle zahrnuje přidání samostatného konfiguračního bloku pro každý web, který chcete hostovat na serveru, a zadání SSL certifikát použít pro každý web. Přesné kroky budou záviset na softwaru vašeho serveru.

- Otestujte svou konfiguraci: Po konfiguraci serveru byste jej měli otestovat, abyste se ujistili, že správně používá SNI. Můžete to udělat tak, že navštívíte každý web, který hostujete na serveru, a zkontrolujete, zda se používá správný certifikát SSL.

Použijte pouzdro: Poskytovatel hostingu používá SNI k poskytování více webových stránek ze stejné IP adresy. To jim umožňuje efektivně využívat svůj prostor IP adres a zjednodušit konfiguraci sítě. Nakonfigurují svůj server tak, aby pro každý web používal jiný certifikát SSL, a pravidelně testují svou konfiguraci, aby se ujistili, že je pro každý web používán správný certifikát. To zajišťuje, že každý web má zabezpečené a důvěryhodné připojení, i když jsou všechny obsluhovány ze stejné IP adresy.

Optimalizujte výkon pomocí obnovení relace

Obnovení relace je rysem TLS protokol, který umožňuje klientovi a serveru používat stejné šifrovací klíče ve více relacích, čímž se snižuje režie pokaždé na vytvoření nového zabezpečeného připojení. To může výrazně zlepšit výkon, zejména u aplikací, kde se klient často odpojuje a znovu připojuje.

Obnovení relace můžete použít takto:

- Ujistěte se, že váš serverový software podporuje obnovení relace: Prvním krokem je zajistit, aby váš serverový software podporoval obnovení relace. Většina moderních webových serverů, včetně Apache, Nginx a IIS, tuto funkci podporuje.

- Konfigurace serveru: Dalším krokem je konfigurace serveru tak, aby používal obnovení relace. To obvykle zahrnuje povolení mezipaměti relace a nastavení hodnoty časového limitu pro mezipaměť. Přesné kroky budou záviset na softwaru vašeho serveru.

- Otestujte svou konfiguraci: Po konfiguraci serveru byste jej měli otestovat, abyste se ujistili, že správně používá obnovení relace. Můžete to udělat založením a TLS připojení k serveru, odpojení a opětovné připojení. Pokud obnovení relace funguje správně, druhé připojení by mělo být rychlejší než první.

Použijte pouzdro: Mobilní aplikace používá obnovení relace k udržení rychlého a bezpečného připojení. To je užitečné zejména v případě, že se aplikace používá v oblastech se skvrnitým pokrytím sítě, protože umožňuje aplikaci rychle obnovit zabezpečené připojení po výpadku. Vývojáři aplikace konfigurují svůj server tak, aby používal obnovení relace, a pravidelně tuto funkci testují, aby se ujistili, že funguje správně. To zajišťuje, že aplikace může uživatelům poskytnout rychlý a bezproblémový zážitek, a to i v náročných síťových podmínkách.

Zajistěte platnost certifikátu sešíváním OCSP

Sešívání protokolu OCSP (Online Certificate Status Protocol) je metoda pro zlepšení výkonu SSL/TLS při zachování bezpečnosti připojení. Umožňuje serveru získat aktuální stav svých vlastních certifikátů od certifikační autority (CA) a poté tento stav doručit klientům během TLS potřesení rukou.

Zde je návod, jak implementovat sešívání OCSP:

- Ujistěte se, že váš serverový software podporuje sešívání OCSP: Prvním krokem je zajistit, aby váš serverový software podporoval sešívání OCSP. Většina moderních webových serverů, včetně Apache, Nginx a IIS, tuto funkci podporuje.

- Konfigurace serveru: Dalším krokem je konfigurace serveru pro použití sešívání OCSP. To obvykle zahrnuje povolení této funkce v SSL/TLS konfiguraci a určení umístění serveru pro uložení odpovědí OCSP. Přesné kroky budou záviset na softwaru vašeho serveru.

- Otestujte svou konfiguraci: Po konfiguraci serveru byste jej měli otestovat, abyste se ujistili, že správně používá sešívání OCSP. Můžete to udělat založením a TLS připojení k vašemu serveru a kontrola, zda server obsahuje odpověď OCSP v souboru TLS potřesení rukou.

Použijte pouzdro: Internetový prodejce používá sešívání OCSP k rychlému ověření stavu svého certifikátu SSL. Zákazníci tak budou mít vždy zabezpečené připojení a mohou se spolehnout, že jejich data jsou v bezpečí. IT tým prodejce nakonfiguruje svůj server tak, aby používal sešívání OCSP, a pravidelně tuto funkci testuje, aby se ujistil, že funguje správně. To pomáhá udržovat důvěru svých zákazníků a chránit jejich citlivá data.

Zakázat TLS Komprese ke zmírnění CRIME Attack

TLS komprese je funkce, která může zlepšit výkon SSL/TLS snížením množství dat, která je třeba posílat po síti. Může však také učinit připojení zranitelným vůči útoku CRIME (Compression Ratio Info-leak Made Easy), který může útočníkovi umožnit odvodit obsah šifrovaného provozu.

Zde je návod, jak můžete zakázat TLS komprese:

- Ujistěte se, že váš serverový software podporuje deaktivaci TLS Komprese: Prvním krokem je zajistit, aby váš serverový software podporoval deaktivaci TLS komprese. Většina moderních webových serverů, včetně Apache, Nginx a IIS, tuto funkci podporuje.

- Konfigurace serveru: Dalším krokem je konfigurace serveru pro deaktivaci TLS komprese. Přesné kroky budou záviset na softwaru vašeho serveru. Například v Apache můžete do konfiguračního souboru přidat řádek jako je tento:

SSLCompression off

Tento řádek říká serveru, aby nepoužíval kompresi pro SSL/TLS připojení.

- Otestujte svou konfiguraci: Po konfiguraci serveru byste jej měli otestovat, abyste se ujistili, že je správně deaktivován TLS komprese. Můžete to udělat založením a TLS připojení k vašemu serveru a kontrola, zda připojení nepoužívá kompresi.

Použijte pouzdro: Finanční instituce deaktivuje TLS kompresi na svých serverech k ochraně před útokem CRIME. To pomáhá zajistit důvěrnost citlivých finančních údajů, jako jsou čísla účtů a podrobnosti o transakcích. IT tým instituce nakonfiguruje své servery tak, aby byly deaktivovány TLS kompresi a pravidelně testují servery, aby se ujistili, že správně implementují toto bezpečnostní opatření. To pomáhá chránit zákazníky instituce a udržovat jejich důvěru.

Nářadí TLS Vstupenky na relace správně

TLS relační vstupenky jsou součástí TLS protokol, který může zlepšit výkon tím, že umožní klientovi a serveru obnovit předchozí relaci, aniž by bylo nutné provést úplné handshake. Je však třeba je správně implementovat, aby se předešlo potenciálním bezpečnostním problémům.

Zde je návod, jak správně implementovat TLS vstupenky na sezení:

- Ujistěte se, že váš serverový software podporuje TLS Vstupenky na relace: Prvním krokem je zajistit, aby váš serverový software podporoval TLS vstupenky na zasedání. Většina moderních webových serverů, včetně Apache, Nginx a IIS, tuto funkci podporuje.

- Konfigurace serveru: Dalším krokem je konfigurace serveru pro použití TLS vstupenky na zasedání. To obvykle zahrnuje povolení této funkce v SSL/TLS konfigurace. Přesné kroky budou záviset na softwaru vašeho serveru.

- Použijte jedinečné klíče relace: Aby se předešlo potenciálním problémům se zabezpečením, měl by každý server používat jedinečný klíč lístku relace. Pokud používáte nástroj pro vyrovnávání zatížení, měli byste jej nakonfigurovat tak, aby distribuoval klienty na základě jejich lístku relace, spíše než aby klienti mohli používat lístek relace vydaný jedním serverem k navázání relace s jiným serverem.

- Pravidelně střídejte klíče relace: Pro další zvýšení zabezpečení byste měli pravidelně střídat klíče lístku relace. To lze často automatizovat pomocí vašeho serverového softwaru nebo samostatného systému správy klíčů.

Použijte pouzdro: Velká technologická společnost s více servery zajišťuje, že každý server používá jedinečný klíč relace. To zabrání útočníkovi, aby mohl použít lístek relace z jednoho serveru k zosobnění uživatele na jiném serveru. IT tým společnosti konfiguruje své servery k použití TLS relační lístky a nastavili systém pro pravidelné střídání klíčů relačních lístků. Také konfigurují svůj nástroj pro vyrovnávání zátěže tak, aby distribuoval klienty na základě jejich lístku relace, což dále zvyšuje zabezpečení jejich systému.

Povolit zabezpečené opětovné vyjednávání

Zabezpečené opětovné vyjednávání je funkcí protokolu SSL/TLS protokoly, které umožňují klientovi nebo serveru požádat o nový TLS potřesení rukou uprostřed relace. To může být užitečné z různých důvodů, jako je obnovení šifrovacích klíčů nebo změna úrovně šifrování. Pokud však není zacházeno bezpečně, může být zneužito útočníkem k vložení prostého textu do šifrované komunikace.

Zde je návod, jak můžete povolit bezpečné opětovné vyjednávání:

- Ujistěte se, že váš serverový software podporuje bezpečné opětovné vyjednávání: Prvním krokem je zajistit, aby váš serverový software podporoval bezpečné opětovné vyjednávání. Většina moderních webových serverů, včetně Apache, Nginx a IIS, tuto funkci podporuje.

- Konfigurace serveru: Dalším krokem je konfigurace serveru pro použití zabezpečeného opětovného vyjednávání. To obvykle zahrnuje povolení této funkce v SSL/TLS konfigurace. Přesné kroky budou záviset na softwaru vašeho serveru.

- Otestujte svou konfiguraci: Po konfiguraci serveru byste jej měli otestovat, abyste se ujistili, že správně funguje pomocí zabezpečeného opětovného vyjednávání. Můžete to udělat založením a TLS připojení k vašemu serveru a poté pokus o opětovné vyjednání připojení.

Použijte pouzdro: Platforma sociálních médií umožňuje bezpečné opětovné vyjednávání pro ochranu uživatelských dat. To brání útočníkovi v tom, aby mohl vložit škodlivý obsah do šifrované komunikace mezi uživatelem a serverem. IT tým platformy konfiguruje své servery pro použití zabezpečeného opětovného vyjednávání a pravidelně servery testuje, aby se ujistil, že správně implementují toto bezpečnostní opatření. To pomáhá chránit uživatele platformy a udržovat jejich důvěru.

Zakažte opětovné vyjednávání iniciované klientem, abyste zabránili útokům DoS

Opětovné vyjednávání iniciované klientem je funkcí protokolu SSL/TLS protokoly, které klientovi umožňují požádat o nový TLS handshake uprostřed relace. Pokud však útočník může donutit server k neustálému opětovnému vyjednávání relací, může spotřebovat nadměrné zdroje a potenciálně vést k útoku typu DoS (Denial-of-service).

Zde je návod, jak můžete zakázat opětovné vyjednávání iniciované klientem:

- Ujistěte se, že váš serverový software podporuje deaktivaci opětovného vyjednávání iniciovaného klientem: Prvním krokem je zajistit, aby váš serverový software podporoval deaktivaci opětovného vyjednávání iniciovaného klientem. Většina moderních webových serverů, včetně Apache, Nginx a IIS, tuto funkci podporuje.

- Konfigurace serveru: Dalším krokem je konfigurace serveru tak, aby zakázal opětovné vyjednávání iniciované klientem. To obvykle zahrnuje přidání direktivy do SSL/TLS konfigurace. Přesné kroky budou záviset na softwaru vašeho serveru.

- Otestujte svou konfiguraci: Po konfiguraci serveru byste jej měli otestovat, abyste se ujistili, že správně zakazuje opětovné vyjednávání iniciované klientem. Můžete to udělat založením a TLS připojení k vašemu serveru a poté pokus o opětovné vyjednání připojení. Pokud server správně odmítne požadavek na opětovné vyjednání, pak je správně nakonfigurován.

Použijte pouzdro: Online herní platforma deaktivuje klientem iniciované opětovné vyjednávání, aby byla chráněna před potenciálními útoky DoS. To pomáhá zajistit, že platforma zůstane uživatelům k dispozici, a to i tváří v tvář potenciálním útokům. IT tým platformy konfiguruje své servery tak, aby deaktivovaly opětovné vyjednávání iniciované klientem, a pravidelně servery testují, aby se ujistil, že správně implementují toto bezpečnostní opatření. To pomáhá chránit uživatele platformy a udržovat jejich důvěru.

Zůstaňte upozorněni na nové chyby zabezpečení

Zabezpečení webu je neustále se vyvíjejícím cílem a vy byste měli vždy hledat další útok a okamžitě na svůj server použít bezpečnostní záplaty. To znamená číst a zůstat v kontaktu s tím, co je na obzoru, pokud jde o bezpečnost informací, a mít přehled o aktualizacích softwaru - zejména těch kritických. Web SSL.com (kde to právě teď čtete) je skvělým zdrojem informací o SSL /TLS a zabezpečení informací.

Ale co…?

Pokud se chcete dozvědět více o jakémkoli z témat uvedených v této příručce a dozvědět se o nových problémech a technologiích, jak se objeví, můžete začít procházením a prohledáváním stránek SSL.com. Znalostní báze, které každý týden aktualizujeme o nový vývoj v oblasti SSL /TLS a PKI. Můžete také kdykoli klidně kontaktovat naše pracovníky podpory prostřednictvím e-mailu na adrese Support@SSL.com, na telefonu na 1-877-SSL-Securenebo kliknutím na odkaz chatu vpravo dole na této stránce.

SSL.com poskytuje širokou škálu SSL /TLS certifikáty serveru pro webové stránky HTTPS.

Získejte odborné rady ohledně SSL certifikátů.

Vyplňte formulář pro konzultaci.