Detaljer om aktuelle browserprogrammer til kontrol af tilbagekaldelsesstatus for SSL /TLS certifikater, inklusive en test på tværs af browseren.

Introduktion

Kontrol af tilbagekaldelsesstatus for SSL /TLS certifikater fremlagt af HTTPS websteder er et løbende problem inden for websikkerhed. Medmindre en server er konfigureret til at bruge OCSP hæftning, online tilbagekaldelseskontrol af webbrowsere er både langsom og fortroligt med privatlivets fred. Fordi online OCSP-forespørgsler mislykkes så ofte og er umulige i nogle situationer (f.eks. Med portaler i bund), implementerer browsere generelt OCSP-kontrol i "soft-fail" -tilstand, hvilket gør det ineffektivt til at afskrække en bestemt angriber. (For en mere komplet historie om dette problem, se SSL.coms artikel, Optimering af sideindlæsning: OCSP hæftning).

Af disse grunde har webbrowsere implementeret en række løsninger for at reducere eller fjerne behovet for online-tilbagekaldelseskontrol. De nøjagtige detaljer varierer mellem udbydere, men disse løsninger involverer generelt høstlister over tilbagekaldte certifikater fra certifikatmyndigheder (CA) og skubber dem til browsere.

Denne artikel giver resuméer på højt niveau af strategier til valideringskontrol, der anvendes af større desktop-browsere (Chrome, Firefox, Safariog Edge), og sammenligner svarene fra disse browsere med nogle eksempler tilbagekaldte certifikater hostet af SSL.com.

Google Chrome

Chrome er afhængig af CRL -sæt til tilbagekaldelseskontrol. Et CRLSet er simpelthen en liste over tilbagekaldte certifikater, der skubbes til browseren som en softwareopdatering. Ifølge Chromium Projects-websted, de processer, hvormed Google genererer CRLSets, er proprietære, men også det

CRLSets ... er primært et middel, hvormed Chrome hurtigt kan blokere certifikater i nødsituationer. Som en sekundær funktion kan de også indeholde et antal tilbagekaldelser, der ikke er nødstilfælde. Disse sidstnævnte tilbagekaldelser opnås ved gennemsøgning af CRL'er, der er offentliggjort af CA'er.

Ovenstående udsagn angiver det i det mindste nogle tilbagekaldte certifikater til slutprioritet, der er tilbagekaldt, kan ende i CRLSets, men at de er et sekundært vederlag.

Du kan kontrollere CRLSet-versionen, der i øjeblikket er installeret i en forekomst af Chrome ved at navigere til chrome://components/:

opera://components. Som påpeget jf. nedenstående, er den aktuelle version af Microsofts Edge-browser også baseret på Chromium og bruger CRLSets.Det er ikke i øjeblikket muligt at konfigurere Chrome direkte til at udføre online certifikatgyldighedsforespørgsler. Afhængig af operativsystemet kan disse kontroller dog udføres af det underliggende certifikatbibliotek, der bruges af OS. (Som kan ses jf. nedenstående i resultaterne fra begrænsede browsertest fandt vi ud af, at installationer af Chrome med samme versionsnummer og CRLSet faktisk reagerede på to tilbagekaldte certifikater forskelligt på Windows versus macOS.)

Mozilla Firefox

Ligesom Google opretholder Mozilla en centraliseret liste over tilbagekaldte certifikater, kaldet OneCRL. OneCRL er en liste over mellemliggende certifikater, der er tilbagekaldt af CA'er i Mozillas rodprogram og skubbes til Firefox-brugere i applikationsopdateringer. Med hensyn til slutenhedscertifikater, Mozilla's tilbagekaldelsesplan bemærker, at ”I fremtiden, når den første implementering fungerer, kan vi se på at dække EE-certifikater med OneCRL og muligvis i første omgang fokusere på specifikke klasser (f.eks. EV-certifikater)."

OneCRL kan downloades som et JSON-objekt link., eller ses som en webside på crt.sh.

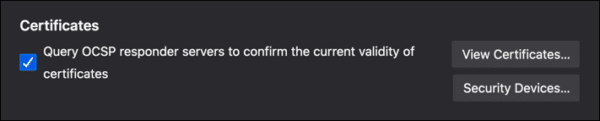

I modsætning til Chrome spørger Firefoxs standardindstillinger også OCSP-respondenter for at bekræfte gyldigheden af SSL /TLS certifikater. (Du kan ændre denne indstilling i Firefox sikkerhedsindstillinger.)

Men fordi OCSP-forespørgselsfejl er så almindelige, implementerer Firefox (som andre browsere) en "soft-fail" -politik. Hvis du ønsker det, kan du kræve streng OCSP-kontrol ved at navigere til about:config og skifte security.OCSP.require til true.

Apple Safari

Apples nuværende tilgang til tilbagekaldelse er dækket af Bailey Basile i hendes WWDC-tale i 2017, Dine apps og udviklende netværkssikkerhedsstandarder. Apple indsamler oplysninger om tilbagekaldelse af certifikater fra de CA'er, der er tillid til på deres enheder, og samler det hele i et enkelt bundt, der periodisk hentes af Apples klientsoftware (lyder som en velkendt plan endnu?).

Når en klientapplikation støder på et certifikat, der vises på Apples liste, udfører det en OCSP-kontrol for at bekræfte, at certifikatet faktisk tilbagekaldes (medmindre serveren leverer et hæftet OCSP-svar). Bemærk, at online OCSP-kontrol kun udføres i tilfælde af certifikater, som Apple allerede mener er tilbagekaldt; certifikater, der ikke er anført i pakken hentet fra Apple, kontrolleres ikke.

Et link til Apples tilbagekaldelsesliste og kode til parsing er tilgængelig link..

Microsoft Edge

Windows opretholder en liste med tilbagekaldte eller på anden måde sortlistede certifikater i en kaldet fil disallowedcert.stl. Denne blogindlæg giver oplysninger om dumping af filens indhold med PowerShell. crt.sh giver også oplysninger om, hvorvidt et bestemt certifikat er angivet i disallowedcert.stl.

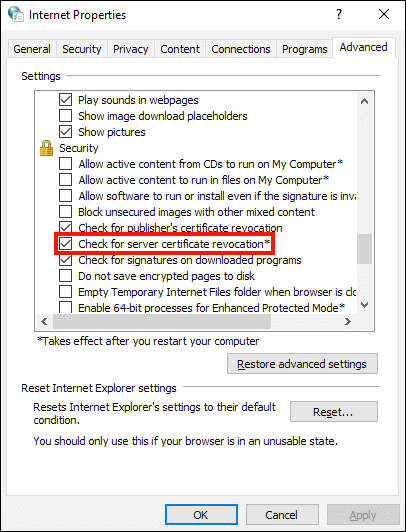

Som Firefox er Windows indstillet til at kontrollere, om certifikat tilbagekaldes som standard. Denne indstilling kan ses og ændres i Internet Properties kontrolpanel:

Den nuværende (Chrom-baserede) version af Edge er ligesom Chrome afhængig af CRLSets til tilbagekaldelseskontrol og fremgår af vores test jf. nedenstående at være uafhængig af indstillinger for tilbagekaldelseskontrol i Internetegenskaber. (Bemærk: I en tidligere version af disse tests, udført i september 2019, Internet Explorer og en pre-Chromium-version af Edge gjorde følg disse indstillinger i Internetegenskaber.)

Variation mellem browsere

Da SSL.com opretholder en gruppe webservere, der hoster eksempler på tilbagekaldte certifikater, besluttede vi at teste dem mod en række desktop-browsere. Denne lille, ikke frygtelig videnskabelige test blev udført den 23. februar 2020. De anvendte browsere var:

- Chrome 88.0.4324.182, CRL Indstil version 6444 (macOS 10.15.7)

- Chrome 88.0.4324.182, CRL Indstil version 6444 (Windows 10 Pro)

- Edge 88.0.705.74, CRLSæt version 6444 (Windows 10 Enterprise)

- Firefox 86.0 - OCSP-forespørgsler på (macOS 10.15.7)

- Firefox 86.0 - OCSP-forespørgsler er slået fra (macOS 10.15.7)

- Safari 14.0.3 (macOS 10.15.1)

Derudover testede vi Chrome og Edge i Windows med online tilbagekaldelseskontrol deaktiveret i kontrolelementet Internetegenskaber og (for Chrome, Firefox og Edge) kontrollerede, om det relevante certifikat var angivet som tilbagekaldt med et bestemt browserprogram i crt.sh.

| Chrome (macOS) | Chrome (Windows) | Edge (Windows) | Firefox (Mac) (OCSP til) | Firefox (Mac) (OCSP fra) | Safari (Mac) | |

|---|---|---|---|---|---|---|

| tilbagekaldt-rsa-dv.ssl.com | tilbagekaldt | Ikke ophævet | Ikke ophævet | tilbagekaldt | Ikke ophævet | tilbagekaldt |

| tilbagekaldt-rsa-ev.ssl.com | tilbagekaldt | tilbagekaldt | tilbagekaldt | tilbagekaldt | Ikke ophævet | tilbagekaldt |

| tilbagekaldt-ecc-dv.ssl.com | tilbagekaldt | Ikke ophævet | Ikke ophævet | tilbagekaldt | Ikke ophævet | tilbagekaldt |

| tilbagekaldt-ecc-ev.ssl.com | tilbagekaldt | tilbagekaldt | tilbagekaldt | tilbagekaldt | Ikke ophævet | tilbagekaldt |

Diskussion af resultater

Chrome: På Windows viste Chrome forkert to af de tilbagekaldte certifikater (tilbagekaldt-rsa-dv.ssl.com , tilbagekaldt-ecc-dv.ssl.com) som gyldige og de andre som tilbagekaldt. Deaktivering af valideringskontrol i OS ændrede ikke dette svar. Interessant nok blev ingen af de fire certifikater vist som tilbagekaldte i CRLSet i crt.sh på tidspunktet for testen, hvilket foreslår yderligere spørgsmål om Chromes tilbagekaldelseskontrolprocesser. På macOS viste Chrome korrekt alle fire certifikater som tilbagekaldt, hvilket illustrerer platformbaserede forskelle i Chromes adfærd.

kant: Den nuværende (Chrom-baserede) version af Edge spejlede Chrome i visning tilbagekaldt-rsa-dv.ssl.com , tilbagekaldt-ecc-dv.ssl.com som gyldig. Ligesom Chrome viste Edge de samme resultater, uanset om valideringskontrol var aktiveret i OS. Ingen af de fire certifikater blev vist som anført i disallowedcert.stl on crt.sh.

Firefox: Som man kunne forvente af OneCRLs erklærede fokus på mellemliggende certifikater, genkendte Firefox kun alle fire certifikater som tilbagekaldt med OCSP-forespørgsler aktiveret i browserens præferencer, men accepterede alle fire som gyldige, hvis OCSP-forespørgsler var deaktiveret. (Bemærk: Alle fire af disse tilbagekaldte certifikater til slutvirksomhed blev udstedt fra gyldige, ikke-tilbagekaldte mellemprodukter.) Som med Chrome, crt.sh viser ingen af certifikaterne, som er tilbagekaldt i OneCRL.

Safari: Safari på macOS genkendte korrekt alle fire certifikater som tilbagekaldte. crt.sh viser ikke oplysninger om tilbagekaldelse af Apple, og vi kontrollerede ikke, om disse specifikke certifikater er opført som tilbagekaldt af Apple.

Konklusion

Resultaterne ser ud til at indikere, at tilbagekaldelse stadig er et problematisk problem for desktop-browsere (mobile enheder repræsenterer en helt anden verden, men det er et emne for en anden artikel). Aktivering (langsom, usikker) online OCSP-kontrol var nødvendig for at genkende certifikater som tilbagekaldt i Firefox, mens Chrome og Edge ikke kunne genkende to tilbagekaldte certifikater i Windows, uanset om tilbagekaldelseskontrol var aktiveret i OS eller ej.

For webstedsejere synes det klogt at antage, at de forskellige browserprogrammer er fokuseret på højprioriterede / nødsituationshændelser som tilbagekaldte rod- og mellemliggende CA-certifikater, og at tilbagekaldelse af endelige enhedscertifikater fra haven varierer sandsynligvis ubemærket for en ubestemt periode. Af denne grund implementering OCSP hæftning og skal hæfteklamme ser ud til at være den mest private, sikre og effektive måde at sikre, at slutbrugerne får nøjagtige oplysninger om tilbagekaldelse af slut-enhedscertifikater.

SSL.com tilbyder en bred vifte af SSL /TLS servercertifikater til HTTPS-websteder.