Η ασφάλεια στο Διαδίκτυο γίνεται συχνά ένας λεπτός χορός ασφάλειας, λειτουργικότητας και εμπειρίας χρήστη. Ένα πρωταρχικό παράδειγμα είναι ο συνεχιζόμενος αγώνας για τη σύνδεση προγραμμάτων περιήγησης με πληροφορίες που παρέχονται από τις αρμόδιες αρχές σχετικά με την ανάκληση πιστοποιητικών. Αυτό το FAQ καθορίζει τους κύριους μηχανισμούς που έχουν χρησιμοποιηθεί για το σκοπό αυτό με την πάροδο του χρόνου, συμπεριλαμβανομένων CRL, OCSP, Συρραφή OCSP και Πρέπει να συρραφήκαι, πιο πρόσφατα, CRLite.

Η αρχική προσπάθεια για τις ΑΑ να δημοσιεύσουν την κατάσταση ανάκλησης των εκδοθέντων πιστοποιητικών τους ολοκληρώθηκε λίστες ανάκλησης πιστοποιητικών (CRL). Το CRL είναι απλώς μια λίστα με όλα τα πιστοποιητικά που η ΑΑ έχει ανακαλέσει ποτέ πριν από την προγραμματισμένη λήξη τους. Αυτά ενημερώνονται περιοδικά από τις ΑΠ και τα προγράμματα περιήγησης έπρεπε να τα ελέγξουν πριν από κάθε σύνδεση HTTPS. Με την πάροδο του χρόνου, τα CRL αυξήθηκαν σε μέγεθος, όπως και η αποστολή κάθε προγράμματος περιήγησης να τα ελέγχει. Καθώς ο χρόνος που απαιτείται για τη λήψη και ανάλυση ενός μεγάλου (και αυξανόμενου) CRL αυξήθηκε, έτσι και οι καθυστερήσεις για τον χρήστη. Σε μια προσπάθεια μετριασμού αυτών των ζητημάτων, τα προγράμματα περιήγησης και οι ΑΠ ανέπτυξαν και εφάρμοσαν το Online Certificate Status Protocol (OCSP).

Η Πρωτόκολλο κατάστασης πιστοποιητικού στο Διαδίκτυο (OCSP) είναι το πρωτόκολλο Διαδικτύου που χρησιμοποιείται από προγράμματα περιήγησης ιστού για τον προσδιορισμό της κατάστασης ανάκλησης του SSL /TLS πιστοποιητικά που παρέχονται από ιστότοπους HTTPS. Ενώ SSL /TLS Τα πιστοποιητικά εκδίδονται πάντα με ημερομηνία λήξης, υπάρχουν ορισμένες περιπτώσεις στις οποίες ένα πιστοποιητικό πρέπει να ανακληθεί πριν από τη λήξη του (για παράδειγμα, εάν το συσχετισμένο ιδιωτικό κλειδί του ενδέχεται να έχει παραβιαστεί). Επομένως, η τρέχουσα ισχύς ενός πιστοποιητικού ιστότοπου πρέπει πάντα να ελέγχεται από πελάτες ανεξάρτητα από την ημερομηνία λήξης του.

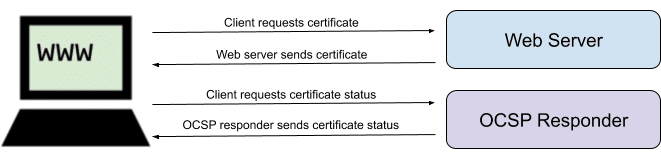

Στην απλούστερη μορφή του, το OCSP λειτουργεί ως εξής:

1. Ένα πρόγραμμα περιήγησης ιστού λαμβάνει ένα πιστοποιητικό από έναν ιστότοπο HTTPS.

2. Το πρόγραμμα περιήγησης ιστού στέλνει ένα αίτημα σε έναν ανταποκριτή OCSP, έναν διακομιστή που λειτουργεί από την αρχή έκδοσης πιστοποιητικών (CA) που εξέδωσε το πιστοποιητικό.

3. Η υπογεγραμμένη απόκριση του ανταποκριτή OCSP στο πρόγραμμα περιήγησης υποδεικνύει εάν το πιστοποιητικό είναι έγκυρο ή έχει ανακληθεί.

Δυστυχώς, το OCSP ήρθε με διάφορα ζητήματα. Πολλές εφαρμογές OCSP δεν ήταν αρκετά αξιόπιστες, γεγονός που ώθησε τα ανυπόμονα προγράμματα περιήγησης και άλλο λογισμικό πελάτη να εφαρμόσουν τον έλεγχο OCSP σε λειτουργία soft-fail. Αυτό σημαίνει ότι εάν ένας διακομιστής OCSP δεν μπορούσε να επιτευχθεί εγκαίρως κατά την απόκριση, το πιστοποιητικό θα θεωρηθεί έγκυρο και θα προχωρήσει με τη σύνδεση HTTPS.

Οι επιθέσεις Man-in-the-middle το εκμεταλλεύτηκαν αποκλείοντας όλα τα ερωτήματα ή τις συνδέσεις OCSP, χρησιμοποιώντας ένα κλεμμένο πιστοποιητικό για να αποκτήσετε πρόσβαση σε μια αξιόπιστη σύνδεση HTTPS. Αυτό θα μπορούσε να οδηγήσει σε κοινή χρήση ευαίσθητων πληροφοριών με κακούς παράγοντες, γεγονός που οδήγησε στο OCSP Stapling ως λύση.

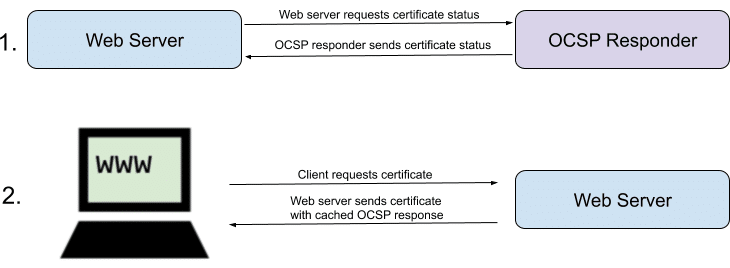

Ενώ εισήχθη αρχικά για την επίλυση προβλημάτων εύρους ζώνης και κλιμάκωσης των λιστών ανάκλησης πιστοποιητικών (CRL), το OCSP εισήγαγε διάφορα δικά του θέματα επιδόσεων και ασφάλειας που επί του παρόντος αντιμετωπίζονται μέσω Συρραφή OCSP. Σε συρραφή OCSP:

1. Ένας διακομιστής Ιστού ζητά και λαμβάνει μια υπογεγραμμένη απόκριση OCSP για το πιστοποιητικό του από έναν ανταποκριτή OCSP, ο οποίος μπορεί να αποθηκευτεί στην κρυφή μνήμη έως και 7 ημέρες.

2. Ο διακομιστής περιλαμβάνει την προσωρινά αποθηκευμένη απόκριση OCSP μαζί με (ή "συρραφή σε") το πιστοποιητικό του στις απαντήσεις HTTPS σε προγράμματα περιήγησης ιστού.

3. Για να αποφευχθεί μια πιθανή επίθεση στην οποία ένας ιστότοπος εξυπηρετεί ένα κλεμμένο ανακληθέν πιστοποιητικό χωρίς συσσωρευμένη απόκριση OCSP, τα πιστοποιητικά μπορούν να εκδοθούν με μια επέκταση που πρέπει να συρραφτεί, που υποχρεώνει το OCSP να συρραφεί για το πιστοποιητικό.

Με κίνητρο από κακόβουλες κινήσεις από τους εισβολείς του MITM, οι CA και οι προμηθευτές προγράμματος περιήγησης παρουσίασαν μια επέκταση για πιστοποιητικά SSL γνωστά Το OCSP Must-Staple (ορίζεται στο RFC 7633, αν και δεν αναφέρεται ως "OCSP Must-Staple").

Το OCSP Must-Staple απαιτεί συρραφή OCSP για το πιστοποιητικό. Εάν ένα πρόγραμμα περιήγησης έρθει σε επαφή με πιστοποιητικό χωρίς συρραφή OCSP, θα απορριφθεί. Όχι μόνο το Must-Staple μετριάζει την απειλή επιθέσεων υποβάθμισης, αλλά μειώνει επίσης την περιττή επισκεψιμότητα στους ανταποκριτές OCSP της CA, βελτιώνοντας την ανταπόκριση και τη συνολική απόδοση του OCSP.

CRLite είναι ένα πρόσφατα προτεινόμενο πρότυπο που θα στέλνει πληροφορίες σχετικά με ΟΛΑ τα ανακληθέντα SSL /TLS πιστοποιητικά απευθείας στα προγράμματα περιήγησης. Αυτό θα μπορούσε ενδεχομένως να αποκόψει όλες τις επαχθείς διαδικασίες και τις αναξιόπιστες συνδέσεις μεταξύ προγραμμάτων περιήγησης και CA, ενσωματώνοντας τις πληροφορίες σχετικά με τις ανακληθείσες CA απευθείας στα προγράμματα περιήγησης.

Ένα βασικό μέλημα μπορεί να είναι η τεράστια ποσότητα πληροφοριών που αποθηκεύονται, βλέποντας πώς ήταν το μεγάλο και αυξανόμενο μέγεθος των CRL και είναι ένα από τα βασικά ζητήματα με τις διαδικασίες OCSP. Το CRLite χρησιμοποιεί φίλτρα άνθισης για τη συμπίεση μεγάλων ποσοτήτων δεδομένων, καθιστώντας τα πιο εύχρηστα για τα προγράμματα περιήγησης.

Εάν ένα πιστοποιητικό είναι πολύ νέο, που σημαίνει ότι δεν περιλαμβάνονται ακόμη σε καμία ενημέρωση, το πρόγραμμα περιήγησης θα χρησιμοποιεί τότε το OCSP (συρραπτικό ή ενεργό ερώτημα).