Zero Trust Architecture (ZTA) ha hecho mucho ruido en el mundo de la ciberseguridad, en gran parte debido a una reciente orden ejecutiva emitido por el presidente de Estados Unidos, Joseph Biden. En este orden, Zero Trust Architecture se menciona como una de las mejores prácticas para modernizar la ciberseguridad del Gobierno Federal.

¿Qué es la arquitectura Zero Trust?

Entonces, ¿qué es la “Arquitectura de Confianza Cero” o ZTA? En definitiva, es un método para diseñar la infraestructura de ciberseguridad de la red de una organización basado en el modelo de seguridad Zero Trust. En esencia, Zero Trust se basa en el principio de que no se otorga confianza implícita a ninguna parte de una red. O, en términos sencillos, una organización no debe confiar en ninguna solicitud sin verificación, independientemente de si la solicitud se origina dentro o fuera de sus perímetros. El modelo Zero Trust se desarrolló en un esfuerzo por mitigar la amenaza potencial de ataques a una red y aumentar su postura de seguridad.

La seguridad de la red en general se ocupa del acceso. Obtener acceso a un recurso requiere que cualquier usuario demuestre su identidad mostrando credenciales, ganándose así la confianza de la red. El enfoque tradicional de seguridad de “castillo y foso” se basa en la instalación de defensas perimetrales donde se verifican estas credenciales y, una vez validadas, se otorga acceso. Sin embargo, esta práctica crea posibles amenazas a la seguridad. Por ejemplo, un único punto de compromiso, como un servidor con software heredado obsoleto, podría ser una puerta trasera para toda la red. Como se describe en la publicación reciente de SSL.com, Prevención de ataques de ransomware con certificados digitales, esto es exactamente lo que sucedió en el reciente ataque de Darkside al Colonial Pipeline:

El CEO de la empresa ha revelado que [el ataque] ocurrió debido a un descuido. Le dijo a un comité del Senado que los piratas informáticos obtuvieron acceso a través de una antigua red privada virtual que la compañía creía que estaba fuera de servicio. A Artículo de la CNN del 4 de junio de 2021 revela que una sola contraseña comprometida era todo lo que se necesitaba para obtener acceso a esta red.

Una vez que un actor malintencionado ha penetrado la defensa del perímetro, es libre de moverse dentro de la red como le plazca. Además, la validación de credenciales solo en el perímetro de la red tiene poco o ningún efecto sobre los ataques internos de usuarios malintencionados o equipos comprometidos de usuarios legítimos.

En el modelo Zero Trust, cada solicitud de red debe tratarse como si la red ya se hubiera visto comprometida e incluso las solicitudes simples deben considerarse como una amenaza potencial. Se requiere autenticación y autorización de múltiples factores antes del inicio de una sesión o antes de que se otorgue cualquier acceso. Además, cada vez que un usuario autenticado solicita acceso a un nuevo recurso, sus credenciales deben ser verificadas nuevamente. Este enfoque ayuda a restringir el movimiento lateral una vez que una amenaza está dentro de la red y ayuda a la detección, identificación y neutralización rápidas de amenazas, ya sea que provengan del exterior o del interior de la red.

Este cambio en la estrategia de defensa es una respuesta a las tendencias de diseño de redes modernas y los requisitos de seguridad que incluyen usuarios remotos, traigan su propio dispositivo (BYOD) y servicios y dispositivos basados en la nube, como el Internet de los objetos (IO). Todos estos recursos están ubicados dentro de los límites de una red, por lo que establecer una defensa perimetral ya no es efectivo. Recientes ataques de ransomware destacar la necesidad de reevaluar la arquitectura de seguridad de la mayoría de las organizaciones.

Muchos de los conceptos no son nuevos: por ejemplo, la confianza como concepto computacional fue primero acuñado en 1994. Inicialmente, no recibió mucha atención, principalmente debido a que las redes y la seguridad se encontraban en un estado relativamente primitivo en ese momento en comparación con el presente. Sin embargo, a medida que la tecnología avanzaba y las redes informáticas se volvían exponencialmente más complicadas, definir los perímetros de los sistemas de TI de una organización resultó ser una tarea cada vez más desafiante. Esto llevó a modelos de seguridad alternativos, como Zero Trust, a recibir tracción y popularidad en la industria.

Hoja de ruta de confianza cero del NIST

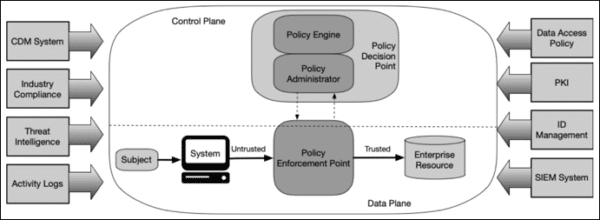

A finales de 2018, el Instituto Nacional de Estándares y Tecnología (NIST), junto con el Centro Nacional de Excelencia en Seguridad Cibernética (NCCoE), emprendieron un trabajo que condujo a Publicación especial del NIST 800-207, Arquitectura de confianza cero. Esta publicación proporciona una definición abstracta de ZTA, junto con una hoja de ruta para diseñar sistemas basados en los principios de Zero Trust:

- Todas las fuentes de datos y los servicios informáticos se consideran recursos.

- Toda la comunicación está asegurada independientemente de la ubicación de la red.

- El acceso a los recursos de la organización individual se otorga por sesión.

- El acceso a los recursos está determinado por una política dinámica, incluido el estado observable de la identidad del cliente, la aplicación / servicio y el activo solicitante, y puede incluir otros atributos de comportamiento y ambientales.

- La organización monitorea y mide la integridad y la postura de seguridad de todos los activos propios y asociados.

- Toda la autenticación y autorización de recursos son dinámicas y se aplican estrictamente antes de que se permita el acceso.

- La organización recopila la mayor cantidad de información posible sobre el estado actual de los activos, la infraestructura de red y las comunicaciones y la utiliza para mejorar su postura de seguridad.

Estos principios intentan ser independientes de la tecnología y tienen como objetivo mejorar la postura de seguridad de una organización. En un escenario ideal, todos estos principios se tienen en cuenta al diseñar la seguridad de un sistema. Sin embargo, las necesidades comerciales varían de una organización a otra y la implementación exacta de Zero Trust Architecture debería cumplir con esos requisitos. El diseño del modelo debe adaptarse a los valores de los recursos de una organización, así como a su apetito por el riesgo.

El objetivo general es evitar el acceso no autorizado a los datos y servicios, junto con hacer que la aplicación del control de acceso sea lo más granular posible, mientras se mantienen los gastos generales al mínimo. Hay varias formas de lograr esto, pero en esencia, Zero Trust Architecture se basa en mecanismos de autenticación y autorización exhaustivos y exhaustivos, ubicados estratégicamente en los límites de seguridad clave en todo el sistema. De esta manera, el acceso se otorga solo a los recursos que son absolutamente necesarios para que se lleve a cabo la tarea en cuestión, y solo a los usuarios con autoridad legítima para realizarlos. Además, cualquier desviación del comportamiento normal se toma en consideración al otorgar acceso. Por ejemplo, el acceso a los recursos fuera del horario laboral podría considerarse una razón potencial para denegar el acceso, según el modus operandi de la organización.

Hacia una arquitectura de confianza cero

La transformación total de los sistemas de TI de una organización para implementar la Arquitectura Zero Trust es un proceso complicado. En cambio, las organizaciones deben esforzarse por mejorar continuamente su postura de seguridad en pequeños y sencillos pasos. Además, migrar los servicios existentes a la nueva arquitectura es generalmente más costoso que diseñar nuevos servicios desde cero. Como tal, una buena estrategia podría ser implementar nuevos servicios, especialmente los basados en la nube, de acuerdo con los principios de Zero Trust (por ejemplo, utilice siempre métodos de autenticación sólidos, como mutuo TLS.)

Zero Trust es un enfoque centrado en los datos, en el sentido de que se centra en proteger los activos de la red en lugar de los segmentos de la red en sí. Un factor crítico para la implementación de ZTA debe ser identificar los recursos que requieren protección y el mejor método para salvaguardarlos. Los datos deben protegerse cuando están en reposo y en tránsito, por lo que se realiza el cifrado, PKI, piedra angular de la implementación de ZTA. La recopilación de datos sobre la eficiencia de las políticas aplicadas y el comportamiento del usuario también es fundamental para crear un sistema dinámico capaz de adaptarse al entorno en constante cambio que es la ciberseguridad.

Conclusión

Zero Trust Architecture es un enfoque moderno de la ciberseguridad, una respuesta a las últimas tendencias y necesidades del ecosistema de TI, tal como lo definen los servicios basados en la nube en un grado creciente. Aunque la implementación de ZTA no ocurrirá de la noche a la mañana, existen herramientas y soluciones disponibles en este momento que pueden ayudar con la transición. Las organizaciones que buscan mejorar su postura de seguridad general pueden beneficiarse de las tecnologías existentes y los patrones de diseño para reevaluar su modelo de seguridad y avanzar hacia las últimas mejores prácticas de la industria, como ZTA.

- Para obtener más información sobre el uso de certificados digitales como factor de autenticación seguro y resistente a la fuerza bruta para usuarios y dispositivos, lea Autenticar usuarios y dispositivos de IoT con Mutual TLS.

- Alojado PKI y CA emisoras de marca personalizada de SSL.com ofrece a las empresas la capacidad de emitir y gestionar certificados digitales de confianza pública o privada sin invertir en PKI infraestructura y dotación de personal experto. Nuestras instalaciones y procesos se someten a rigurosas auditorías externas anuales para mantener nuestras certificaciones WebTrust y su tranquilidad. Para obtener más información, lea Empresa alojada PKI y CA subordinadas y por qué podría necesitar una.

- Para hablar directamente con un representante de SSL.com sobre cómo podemos ayudar a su organización a avanzar hacia Zero Trust, envíe un correo electrónico Sales@SSL.com o envíe el formulario de contacto de Ventas Empresariales a continuación.