esittely

Viime vuosina olemme nähneet, että verkko ja sitä käyttävät teollisuudenalat (esim. Selaimet, hakukoneet jne.) Alkavat ottaa käyttäjien tietoturvaa entistä vakavammin. Chrome on nyt varoittaa käyttäjiä HTTP-verkkosivustoilta useammalla selaimella, jotka ovat valmiita seuraamaan, kun taas Google-haku on vahvistanut, että ne antavat hakukoneiden sijoitusta HTTPS sivustot.

Tämänkaltainen kehitys on motivoinut merkittävää osaa verkkosivustojen omistajista siirtämään palvelimensa pois vanhasta, epävarmasta HTTP: stä turvallisempaan vaihtoehtoiseen HTTPS: ään. (HTTPS: ää pidetään turvallisempana, koska se vaatii palvelimien todentamisen SSL-varmenteilla keinona suojata käyttäjiä useimmilta verkkohyökkäyksiltä.)

Suurin osa verkkosivustoista on kuitenkin ottanut käyttöön HTTPS: n vain kriittisimmille komponenteilleen, kuten kirjautumis- tai POST-pyynnöille, mutta voi silti käyttää HTTP: tä muihin ”ei-kriittisiin” toimintoihin.

Tämä oli järkevää HTTPS: n alkuaikoina, koska salatut yhteydet ovat laskennallisesti kalliimpia, koska niiden on suoritettava kättelyt jokaiselle uudelle yhteydelle. Lisäksi tuolloin monet laajalti käytetyt verkkokehitysalustat, kirjastot ja ympäristöt eivät olleet valmiita HTTPS: ään - mikä aiheutti ylläpitäjille ja kehittäjille loputonta päänsärkyä myöhäisillan sovellusten kaatumisten tai hämärtyneiden ajoaikavirheiden muodossa.

Tietysti tämä ei ole enää totta - itse asiassa, kuten tässä artikkelissa väitetään, emme HTTPS: n käyttäminen kaikki verkkosivustosi yhteydet ovat todella haitallisia yrityksellesi.

Sekalainen sisältö

Sivustoja, jotka eivät palvele kaikkia sisältöään HTTPS: n kautta, kutsutaan sekoitettu sisältö sivustot. Akateeminen paperi julkaistu vuonna 2015, havaitsi, että yli 43% heidän näytteistään Alexan 100,000 XNUMX parhaasta näytti vähintään yhden tyyppistä sekalaista sisältöä.

Vaikka tämä ei kuulosta suurelta sopimukselta, sekoitettu sisältö voi olla melko vaarallista käyttäjille, mutta sillä voi olla kielteisiä vaikutuksia myös verkkosivustoihin.

Turvallisuusasiat

Tärkein syy käyttää HTTPS: ää koko verkkosivustollasi on turvallisuus. Yksi suojaamaton HTTP-yhteys on kaikki hakkereiden tarvitsema. Mies-keskellä (MITM) hyökkääjät voi korvata minkä tahansa sivusi HTTP-sisällön käyttöoikeuksien ja istuntojen varastamiseksi, arkaluonteisten tietojen hankkimiseksi tai selaimen käynnistämiseksi ja haittaohjelmien asentamiseksi kävijöiden tietokoneisiin.

Verkkosivusi vaarantuminen aiheuttaa luonnollisesti käyttäjille epäluottamuslauseita ja välttää niitä tulevaisuudessa vahingoittaen tehokkaasti online-mainetta.

Sekä Firefox että Chrome on aloittanut estää sekoitetun sisällön oletuksena, jolloin käyttäjät voivat valita sisällön lataamisen manuaalisesti HTTP: n kautta. Koska sekoitettu sisältö on kuitenkin tietoturvariski, molemmat selaimet näyttävät käyttäjille sekoitetun sisällön varoituksen, mikä voi myös vaikuttaa negatiivisesti verkkosivustosi maineeseen.

Suorituskykyä koskevat kysymykset

Turvallisuuden ohella myös jatkuvasti kasvava omaksuminen HTTP-/ 2 alan tuoma Web on tuonut lukuisia suorituskyvyn ja tietoturvan päivityksiä.

Vaikka suorituskyvyn kasvu näyttää olevan intuitiivista HTTP / 2: n jälkeen toimii vain salattujen HTTPS-yhteyksien kautta, protokollan avulla selaimet voivat käyttää yhtä salattua yhteyttä HTTPS-verkkopalvelimen kanssa kaikkeen viestintään.

Saman yhteyden uudelleenkäyttö poistaa aiheutuneet yleiskustannukset perustamalla toistuvasti uusia (ts. Että taas kädenpuristus). Tämä tarkoittaa, että siirtyminen salatusta HTTPS-yhteydestä salaamattomaan HTTP: hen sivulla, jolla on sekoitettua sisältöä, on itse asiassa hitaampi ja resursseja vaativampaa kuin täysin suojatun sivuston käyminen yhdellä HTTPS-yhteydellä.

HTTP / 2 toteuttaa myös 0-RTT istunnon jatkumotila, jonka avulla selaimet voivat jatkaa keskeytettyä istuntoa aiemmin käymissään HTTPS-verkkosivustossa käyttämällä vain yhtä pyyntöä (täydellisen kädenpuristuksen sijasta). Tämä tekee HTTP / 2: n jatkamisesta vähintään yhtä nopeasti kuin salaamaton HTTP-yhteys, ja tarjoaa silti kaikki HTTPS: n edut. Sekoitetun sisällön näyttäminen tarkoittaa, että verkkosivustosi ei voi hyödyntää kaikkia näitä tai muita HTTP / 2: n upeita ominaisuuksia.

Molemmissa tapauksissa HTTP / 2 parantaa kävijän yhteyden nopeutta sivustoosi - ja nopeudella on merkitystä. Opinnot ovat osoittaneet vuosien mittaan, että reagoivuus ja sivun latausnopeus ovat kriittisiä käyttöliittymäsuunnitteluvaatimuksia. Mitä hitaampi verkkosivuston reaktioaika on, sitä vähemmän on todennäköistä, että käyttäjät pysyvät kiinnostuneina, ja käyttäjän sitoutuminen vaikuttaa suoraan verkkosivustosi käyttäjäkokemukseen (ja siten muuntoprosentteihisi).

Sekoitettu sisältö voi myös vaikuttaa suorituskykyyn verkkosivustosi taustalla olevien verkkoteknologioiden tasolla. Selaimet nyt rajoita javascriptin ominaisuuksia kuten palvelun työntekijät, ja työnnä ilmoituksia vain turvallisiin yhteyksiin, koska hakkerit voivat muuten käyttää niitä väärin tarkoituksiin. Tämä tarkoittaa jälleen sitä, että verkkosivustosi ei voi hyödyntää mitään näistä tekniikoista tarjoamalla sekalaista sisältöä.

SEO-ongelmat

Hakukoneoptimointi (SEO) on online-markkinoijamarkkinoiden leipä ja voi. SEO tarkoittaa käytäntöä parantaa verkkosivuston sijoitusta hakukoneen tulossivulla (SERP), joka vaikuttaa suoraan verkkosivuston liikenteen määrään.

Google on vahvistanut, että heidän hakutulosten sijoitusalgoritmi antaa pienen sijoitusparannuksen verkkosivustoille, joita tarjotaan HTTPS: n kautta. Koska tehostaminen on reaaliaikaista ja URL-osoitekohtainen, verkkosivuston tarjoaminen kokonaisuudessaan HTTPS: n kautta johtaa SEO: n tehostamiseen koko verkkosivustolla (vain niiden URL-osoitteiden sijaan, joita tarjotaan HTTPS: n kautta). Myönnetään, että tämä sijoitussignaalin tehostus on melko kevyt verrattuna muihin, kuten laadukkaaseen sisältöön tai käyttäjäliikenteeseen, mutta se silti palkitsee investoinnit sekasisällön poistamiseen.

Google on myös viime aikoina ilmoitti kyseisen sivun latausnopeus ja verkkosivuston yleinen suorituskyky otetaan (raskas) huomioon päätettäessä sijoituksesta. Tämä tarkoittaa, että HTTP / 2: n suorituskyvyn optimointi ja sekoitetun sisällön poistaminen voivat toimia yhdessä parantaaksesi verkkosivustosi näkyvyyttä verkossa.

Viimeiseksi, jos haluat hyödyntää SSL: ää täysimääräisesti verkkosivustosi hakukoneoptimoinnissa, saatat harkita SSL.com: n EV-sertifikaatit, jotka tarjoavat korkeimmat takeet kävijöillesi turvaindikaattoreiden (kuten selaimen vihreän palkin) avulla pitääkseen heidät turvallisina ja sitoutuneina sisältöönsi - ja pidemmät vierailut ovat yhtä korkeita sijoituksia.

Selaimen sekoitetun sisällön varoitukset

SSL-suojattujen sivustojen vierailijat odottavat (ja ansaitsevat) saumattoman suojan. Kun sivusto ei suojaa täysin kaikkea sisältöä, selain näyttää "sekasisältöisen" varoituksen. Kun asiakkaasi näkevät tämän varoituksen, he voivat reagoida kahdella tavalla. Jos he älä ota turvallisuus vakavasti, he jättävät sen huomiotta, napsauttavat läpi ja olettavat, että kaikki on kunnossa (erittäin huono). Jos he do ota turvallisuus vakavasti, he kiinnittävät huomiota siihen, takaisin sivustollesi ja olettaa sen te älä ota turvallisuutta vakavasti (vielä pahempaa).

Lisäksi kaikki modernit selaimet estävät haitallisemman tyyppisen sekoitetun sisällön - ja se voi rikkoa sivustosi.

Paras ratkaisu on tietysti varmistaa, että näitä varoituksia ja / tai estoja ei tapahdu ensiksi, määrittämällä sivustosi oikein tarjoamaan vain suojattua sisältöä.

Miksi näen tämän varoituksen?

Sekoitetun sisällön varoitus tarkoittaa, että sekä suojatut että suojaamattomat elementit tarjotaan sivulle, joka olisi salattava kokonaan. Jokaisella HTTPS-osoitetta käyttävällä sivulla on oltava kaikki sisältö, joka tulee suojatusta lähteestä. Kaikkia sivuja, jotka linkittävät HTTP-resurssiin, pidetään epävarmoina, ja selaimesi merkitsee ne turvallisuusriskiksi.

Sekoitetun sisällön varoitukset jakautuvat kahteen luokkaan: sekoitettu passiivinen sisältö ja sekoitettu aktiivinen sisältö.

Sekoitettu passiivinen sisältö

Passiivinen sisältö viittaa kohteisiin, jotka voidaan korvata tai muuttaa, mutta jotka eivät voi muuttaa sivun muita osia - esimerkiksi kuvaa tai valokuvaa. Todennäköisesti yleisin syy kaiken sekoitetun sisällön varoituksiin on, kun (teoriassa) suojattu sivusto on määritetty ottamaan kuvia suojaamattomasta lähteestä.

Passiiviset HTTP-pyynnöt toimitetaan näiden tunnisteiden kautta:<audio>(src määrite)<img> (src määrite)<video> (src määrite)<object> alilähteet (kun <object> suorittaa HTTP-pyyntöjä)

Sekoitettu aktiivinen sisältö

Aktiivinen sisältö voi muuttaa itse verkkosivua. Mies-keskellä-hyökkäys voi sallia minkä tahansa HTTPS-sivun HTTP-sisällön pyynnön sieppaamisen ja / tai kirjoittamisen uudelleen. Tämä tekee haitallisesta aktiivisesta sisällöstä erittäin vaarallisen - käyttäjän tunnistetiedot ja arkaluontoiset tiedot voidaan varastaa tai haittaohjelma voidaan asentaa käyttäjän järjestelmään. Esimerkiksi pieni JavaScript-tili tilin luomissivulla, joka on suunniteltu auttamaan käyttäjiä luomaan satunnainen salasana, voidaan korvata koodilla, joka tarjoaa satunnaiselta näyttävän, mutta ennalta luodun, tai toimittaa muuten suojatun salasanan salaa kolmannelle osapuolelle .

Aktiivista sekoitettua sisältöä voidaan hyödyntää arkaluontoisten yksityisten tietojen vaarantamiseksi, mutta jopa vaarattomina näyttävät julkiset web-sivut voivat silti ohjata kävijöitä vaarallisille sivustoille, toimittaa ei-toivottua sisältöä tai varastaa evästeitä hyväksikäyttöä varten.

<script> (src määrite)<link> (href attribuutti) (tämä sisältää CSS-tyylitaulukot)XMLHttpRequest esinepyynnöt<iframe> (src attribuutteja)Kaikki CSS-tapaukset, joissa käytetään URL-arvoa (

@font-face, cursor, background-imageJne)<object> (data määrite)Kaikki nykyaikaiset selaimet estävät aktiivisen sekoitetun sisällön oletuksena (mikä voi rikkoa väärin määritetyn sivuston)

Miksi ja kuinka korjata sekoitetun sisällön varoituksia

Verkkosivustosi suojaaminen antaa kävijöille mahdollisuuden luottaa sinuun, mikä on elintärkeää. Kaiken epävarman sisällön poistaminen sivustoltasi on kuitenkin vielä suurempi bonus väärän positiivisen varoituksen poistamisessa - jos oikein määritetty sivustosi vaarantuu, mikä tahansa hyökkääjän lisäämä epävarma elementti laukaisee sekoitetun sisällön varoituksen, mikä antaa sinulle ylimääräisen johdon havaita ja käsitellä näitä kysymyksiä.

Paras tapa välttää sekalaisia sisältöongelmia on palvella kaikkea sisältöä HTTPS: n kautta HTTP: n sijasta.

Palvele omaa verkkotunnustasi varten kaikki sisältö HTTPS: nä ja korjaa linkkisi. Usein sisällön HTTPS-versio on jo olemassa, ja tämä edellyttää vain linkkien lisäämistä - http:// että https://.

Muille verkkotunnuksille käytä sivuston HTTPS-versiota, jos se on käytettävissä. Jos HTTPS ei ole käytettävissä, voit yrittää ottaa yhteyttä verkkotunnukseen ja kysyä heiltä, voivatko he asettaa sisällön saataville HTTPS: n kautta.

Vaihtoehtoisesti "suhteellisten URL-osoitteiden" avulla selain voi valita automaattisesti HTTP: n tai HTTPS: n sen mukaan, mitä protokollaa käyttäjä käyttää. Esimerkiksi sen sijaan, että linkität kuvaan linkin, jolla on "absoluuttinen polku":

Sivusto voi käyttää suhteellista polkua:

Tämän avulla selain voi lisätä kumman tahansa automaattisesti http: or https: URL-osoitteen alkuun tarvittaessa. (Huomaa, että linkitetyn sivuston on tarjottava resurssi sekä HTTP: n että HTTPS: n kautta, jotta suhteelliset URL-osoitteet toimivat.)

kromi

Firefox

Internet Explorer

Erinomaiset työkalut muiden kuin SSL-linkkien jäljittämiseen lähdekoodissasi ovat kehittäjän työkalut, jotka on integroitu Firefox ja kromi selaimet. Tietoja Apache-palvelimen pakottamisesta käsittelemään vain HTTPS: ää voi olla täältä.

Ensimmäinen pyyntöongelma

Toivomme, että tähän saakka tämä artikkeli on esittänyt muutamia hyviä perusteita sekalaiselle sisällölle, vaikka vaikka päätätkin siirtää verkkosivustosi kokonaan HTTPS: lle, voit vielä tehdä joitain parannuksia.

Kun käyttäjät kirjoittavat verkkosivustosi URL-osoitteen selaimeen, he eivät tyypillisesti koskaan kirjoita protokollan nimeä kokonaan (ts https://). Selain ei luonnollisestikaan tiedä, missä protokollassa verkkosivustosi palvelee, ja oletusasetuksena on HTTP.

Jos verkkosivustosi on määritetty oikein, se ohjaa selaimen (HTTP 301/302 -vastausten kautta) HTTPS-ilmentymään; tämä tarkoittaa kuitenkin, että selainten on suoritettava kaksi pyyntöä yhden HTTPS-pyynnön sijasta, kun he käyvät ensimmäisen kerran verkkosivustollasi.

Tämä voi olla ongelmallista, koska käyttäjät voivat havaita viiveen, jolloin he saavat huonon ensivaikutelman sivustosta. Sellaisenaan he tarttuvat vähemmän todennäköisesti ympärilleen, mikä voi lopulta johtaa vähentyneeseen kävijäliikenteeseen.

Lisäksi hakkerit voivat siepata ensimmäisen HTTP-pyynnön lukea tai muokata sitä ennen palvelimeen saapumista. Yleinen tapaus tämän tyyppisissä tapauksissa on suorittaa nimeltään verkkohyökkäys SSL-poisto jonka avulla hyökkääjä voi korvata HTTPS-yhteyden suojaamattomalla HTTP-yhteydellä.

HTTP-tiukka kuljetusturva pelastamiseen

HTTP Strict Transport Security or HSTS on yritys ratkaista tämä ongelma. Internet Engineering Task Force (IETF) on toteuttanut RFC 6797: ssä, HSTS on HTTPS-otsikko, jonka web-palvelimet voivat sisällyttää vastauksiinsa. Tämä otsikko kehottaa yhteensopivia selaimia käyttämään aina HTTPS: tä käydessään verkkosivustolla. HSTS koskee kaikkia pyyntöjä, mukaan lukien kuvat, CSS-tyylitaulukot ja kaikki muut Web-resurssit.

Kuten saatat kuvitella, selaimen on ensin oltava nähdä HSTS-otsikon kunniaksi, mikä tarkoittaa, että HSTS luottaa siihen, että hyökkääjät eivät pysty sieppaamaan ensimmäistä HTTP-pyyntöä. Seurauksena on, että HSTS ei sinänsä ole täydellinen ratkaisu, vaan pikemminkin yksinkertainen kiertotapa SSL-poistoon.

HSTS: n esilataus

Onneksi Chromium-projekti on keksinyt ratkaisun, jonka he nimittivät HSTS: n esilataus, joka koostuu ylläpitämästä julkista luetteloa verkkosivustoista, jotka ovat pyytäneet HSTS: n esilatausta. Vieraillessasi verkkosivustolla Chromium-selaimet neuvottelevat luettelon kanssa ja jos sivusto löytyy sieltä, he jatkavat kommunikointia sen kanssa HTTPS: n kautta (mukaan lukien ensimmäinen pyyntö) riippumatta aiemmasta historiasta tai käyttäjän syöttämistä tiedoista.

Seurauksena on, että esilataus voi parantaa sekä verkkosivustosi suorituskykyä että turvallisuutta poistamalla alkuperäisen HTTP-pyynnön. Lisäksi se voi epäsuorasti parantaa sivustosi SERP-sijoitusta ja käyttökokemusta.

Kaikki suuret selaimet (Googlen Chrome, Microsoftin IE / Edge, Applen Safari, Mozilla's Firefox ja Opera) neuvottelevat myös Chromiumin HSTS-esilatausluettelon kanssa, mikä tarkoittaa, että liittyminen tähän luetteloon tarjoaa esiasennuksen edut vierailijoillesi riippumatta siitä, mitä selainta he käyttävät.

Olisimme kuitenkin pahoillamme, jos emme mainitsisi, että HSTS-esilatausluetteloratkaisun skaalautuvuudesta on huolta - Se ei voi sisällyttää kaikkia verkkosivustoja Internetiin käytännön koon ja laskennallisen monimutkaisuuden rajoitusten takia, ja tästä syystä pääsy voi vaikeutua ajan myötä ja HSTS-esilataus otetaan käyttöön laajemmin.

Kuinka voin liittyä?

Jos olet kiinnostunut liittymään HSTS: n esilatausluetteloon, muista, että verkkosivustosi on noudatettava tiettyjä sääntöjä. Chromium-projekti on julkaissut luettelon ehdotusvaatimuksista verkkosivustoille, jotka haluavat liittyä hankkeen verkkosivustoon. Vaatimukset sisältyvät sanatarkasti seuraavaan luetteloon, mutta löydät lisätietoja HSTS: stä RFC 6797.

Jotta verkkosivustosi hyväksytään HSTS: n esilatausluettelossa,

- Anna voimassa oleva varmenne.

- Uudelleenohjaus HTTP: stä HTTPS: ään samassa isännässä, jos kuuntelet porttia 80.

- Palvella kaikkia aliverkkotunnuksia HTTPS: n kautta. Erityisesti sinun on tuettava HTTPS: tä

wwwaliverkkotunnus, jos kyseiselle aliverkkotunnukselle on olemassa DNS-tietue. - Palvella RFC 6797 -yhteensopivaa HSTS-otsikkoa kanta-alueella HTTPS-pyyntöihin:

- -

max-ageon oltava vähintään 31536000 sekuntia (1 vuosi). - -

includeSubDomainsdirektiivi on määriteltävä. - -

preloaddirektiivi on määriteltävä.

- -

- Jos tarjoat ylimääräistä uudelleenohjausta HTTPS-sivustostasi, kyseisen uudelleenohjauksen on oltava Myös sinulla on yhteensopiva HSTS-otsikko (samoin kuin sivu, johon se uudelleenohjaa).

Tässä on esimerkki kelvollisesta HSTS-otsikosta.

Tiukka kuljetus-turvallisuus: max ikä = 63072000; includeSubDomains; preload

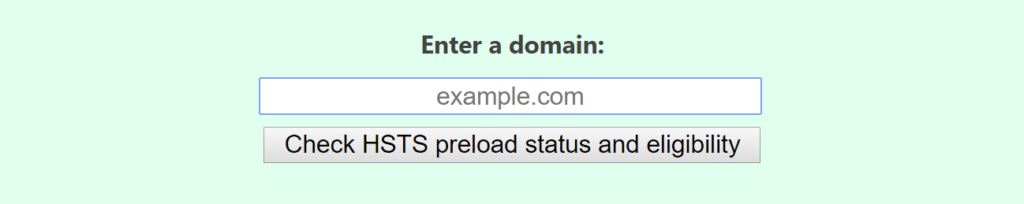

Voit testata verkkosivustosi kelpoisuutta käymällä esilatausluettelon verkkosivustolla ja kirjoittamalla verkkotunnuksesi syöttöruutuun. Siellä oleva verkkosovellus ilmoittaa, mitkä ongelmat (jos sellaisia on) sinun on korjattava.

Valitettavasti nykyaikaisten verkkosivustojen monimutkaisuus ei salli keksintöä, joka sopii kaikille palvelimelle, jotta HSTS: n esilataus voidaan sisällyttää tähän artikkeliin. Kolmansien osapuolien tai muiden mukautettujen komponenttien kanssa voi liittyä ajonaikaisia ongelmia, jotka on ratkaistava erikseen.

Vaikka Chromium-projekti on sisällyttänyt joitain käyttöönotussuosituksia preload-verkkosivustolle, autamme aina mielellämme asiakkaitamme parantamaan viestintäturvallisuutta. Pudota meille sähköpostia osoitteessa support@ssl.com ja asiantuntija keskustelee mielellään parhaasta tietä tietoturvatarpeitasi varten.

Yhteenveto

HTTPS: stä on tulossa Web-viestinnän oletusprotokolla, ja sitoumuksella siihen voi olla vain positiivisia vaikutuksia sivuston omistajiin ja kävijöihin. Suosittelemme poistamaan kaikenlaista sekalaista sisältöä verkkosivustoiltasi tarpeettomien ongelmien (ja tyytymättömien käyttäjien) välttämiseksi.

Kuten aina, kiitos, että valitsit SSL.com, jossa uskomme, että turvallisempi Internet on parempi Internet.