esittely

HTTPS (SSL: n kautta /TLS) käyttää julkisen avaimen salaus suojata selaimen viestintää lukemisesta tai muokkaamisesta siirron aikana Internetissä. Palvelimet tarjoavat vieraileville selaimille julkisen avaimen, jota käytetään salatun yhteyden luomiseen kaikkia seuraavia tiedonvaihtoja varten.

Kuitenkin vain vastaanottamalla työskentely Julkinen avain yksin ei takaa, että se (ja laajentaen palvelin) todella kuuluu oikealle kaukosäätimelle aihe (eli henkilö, yritys tai organisaatio). Man-in-the-middle hyökkääjät voivat manipuloida verkkoja palvellakseen omia avaimiaan, vaarantaen siten kaiken viestinnän.

Selaimet estävät tämän Todennusmoduuli HTTPS-palvelimet, jotka käyttävät todistukset, jotka ovat digitaalisia asiakirjoja sitovat julkinen avain yksittäiseen aiheeseen. Sitoutuminen vakuutetaan luottamalla Varmentaja (CA) kuten SSL.com tarkistaa mahdollisten varmenteiden omistajien henkilöllisyys automaattisen ja manuaalisen tarkistuksen avulla pätevien tietokantojen perusteella.

Tämä luottamussuhde tarkoittaa, että verkkokäyttäjien turvallisuus ei ole ehdotonta; pikemminkin se vaatii käyttäjiä luottamaan selaimiin ja varmentajiin turvallisuuden suojaamiseksi. Siksi mielestämme on jokaisen käyttäjän edun mukaista saada perustiedot siitä, miten varmenteen vahvistus toimii.

Huomaa, että varmenteen validointiprosessi (kuvattu yksityiskohtaisesti vakioasiakirjassa) RFC 5280) on melko sekava. Tässä artikkelissa yritämme opastaa sinua yhdellä polulla (selain, joka vahvistaa isännän SSL: n /TLS sertifikaatti) ja siirry monimutkaisten yksityiskohtien läpi, joilla ei ole merkitystä useimmille käyttäjille.

Sertifikaatit ja X.509-muoto

Varmenteet ovat kaikissa suhteissa digitaalitiedostoja, mikä tarkoittaa, että niiden on noudatettava tiedostomuotoa tietojen tallentamiseksi (esim. Allekirjoitukset, avaimet, liikkeeseenlaskijat jne.). Vaikka yksityinen PKI kokoonpanot voivat toteuttaa minkä tahansa muodon varmenteilleen, julkisesti luotettavina PKIs (ts. selainten luottamat) on oltava RFC 5280: n mukaisia, mikä vaatii X.509 v3 -muodossa.

X.509 v3 sallii sertifikaattien sisältää lisätietoja, kuten käyttörajoituksia tai käytäntötietoja laajennukset, jokaisen laajennuksen ollessa joko kriittinen or ei kriittinen. Selaimet voivat jättää virheelliset tai tunnistamattomat ei-kriittiset laajennukset, mutta niitä vaaditaan käsittelemään ja validoimaan kaikki kriittiset laajennukset.

Varmennuspolut ja polkujen käsittely

Varmentajat käyttävät yksityistä avainta allekirjoittamalla salaukset kaikille myöntämille varmenteille. Tällaiset allekirjoitukset voivat peruuttamattomasti osoittaa, että varmentaja on antanut tietyn varmentajan ja että sitä ei ole muutettu allekirjoittamisen jälkeen.

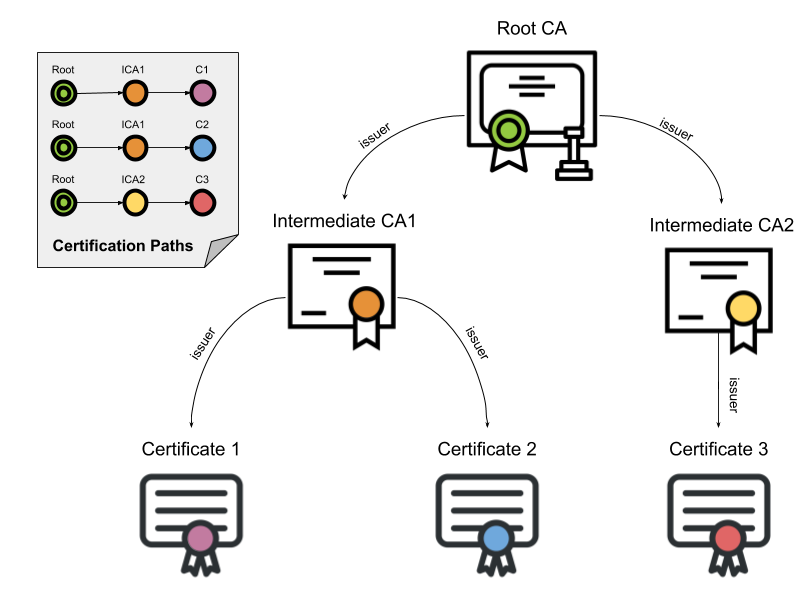

Varmentajat tunnustavat allekirjoitusavaimensa omistamalla itse myöntämän varmenteen (kutsutaan juuri) vastaavaa julkista avainta varten. Varmentajan on noudatettava tiukasti valvottuja ja auditoituja menettelyjä juurin luomiseen, hallintaan ja käyttöön, ja altistumisen minimoimiseksi käytetään yleensä juuria väli- todistukset. Näitä välituotteita voidaan sitten käyttää asiakkaiden todistusten myöntämiseen.

Tätä varmennesarjaa kutsutaan a: ksi varmennuspolku. Polun juurta kutsutaan a luottamus ankkuri ja palvelimen sertifikaattia kutsutaan lehti or loppuyksikkö todistus.

Polun rakentaminen

Usein selainten on harkittava useita sertifiointireittejä, kunnes he voivat löytää kelvollisen tietylle varmenteelle. Vaikka polku voi sisältää varmenteita, jotka ketjutetaan oikein yhteen tunnetulle ankkurille, itse polku voidaan hylätä polun pituudelle, verkkotunnuksen nimelle, varmenteen käytölle tai käytännölle asetettujen rajoitusten vuoksi.

Kaikkien mahdollisten polkujen rakentaminen ja arviointi on kallis prosessi, joka suoritetaan jokaiselle uudelle sertifikaatille, jonka selain kohtaa. Selaimet ovat toteuttaneet erilaisia optimointeja hylättyjen ehdokaspolkujen minimoimiseksi, mutta tällaisiin yksityiskohtiin syventäminen on selvästi tämän artikkelin ulkopuolella.

Polun validointi

Kun ehdokkaan varmentamispolku on muodostettu, selaimet vahvistavat sen varmenteissa olevien tietojen avulla. Polku on kelvollinen, jos selaimet pystyvät kryptografisesti todistamaan, että luotettavien ankkureiden suoraan allekirjoittamista varmenteista alkaen kunkin varmenteen vastaavaa yksityistä avainta käytettiin seuraavan polun antamiseen aina lehtitodistukseen saakka.

Varmennuspolun validointialgoritmi

RFC 5280 kuvaa a vakioalgoritmi joita selaimet seuraavat vahvistaakseen X.509-varmenteiden varmennuspolun.

Pohjimmiltaan selaimet iteroivat kaikki varmenteet polussa, joka alkaa luotettavuusankkurista (eli juurivarmenteesta), vahvistaen kunkin varmenteen perustiedot ja kriittiset laajennukset.

Jos menettely päättyy polun viimeiseen varmenteeseen ilman virheitä, polku hyväksytään kelvolliseksi. Jos virheitä syntyy, polku merkitään virheelliseksi.

Perusvarmenteiden käsittely

Laajennuksista riippumatta selainten on aina tarkistettava perustodistukset, kuten allekirjoitus tai myöntäjä. Seuraavat osiot esittävät selainten suorittaman tarkistusjakson.

1. Selain tarkistaa varmenteen eheyden

- allekirjoitus varmenteessa voidaan varmistaa käyttämällä normaalia julkisen avaimen salausta. Jos allekirjoitus on virheellinen, varmennetta pidetään muutettuna sen myöntämisen jälkeen, ja se hylätään.

2. Selain tarkistaa varmenteen voimassaolon

Todistuksen voimassaoloaika on aikaväli, jonka aikana allekirjoittanut varmentaja takaa säilyttävänsä tiedot tilasta. Selaimet hylkäävät kaikki varmenteet, joiden voimassaoloaika päättyy ennen validointitarkastuksen päivämäärää ja aikaa tai alkaa sen jälkeen.

3. Selain tarkistaa varmenteen peruutustilan

Kun varmenne annetaan, sen odotetaan olevan käytössä koko sen voimassaoloajan. Tietysti erilaiset olosuhteet voivat johtaa varmenteen mitätöintiin ennen sen luonnollista voimassaoloaikaa.

Tällaisiin olosuhteisiin voi sisältyä kohteen nimen vaihtaminen tai epäilty yksityisen avaimen vaarantuminen. Tällaisissa tapauksissa varmentajan on peruutettava vastaava varmenne, ja käyttäjien on myös luotettava varmentajiin ilmoittamaan selaimille varmenteiden peruutustilasta.

RFC 5280 suosittelee, että varmentajat käyttävät peruuttamisluetteloita tähän tarkoitukseen.

Varmenteiden peruuttamisluettelot (CRL)

Varmentajat myöntävät säännöllisesti allekirjoitetun, aikaleimatun luettelon peruutetuista varmenteista, joita kutsutaan a varmenteiden peruuttamisluettelo (CRL). CRL: t jaetaan julkisesti saatavissa oleviin arkistoihin, ja selaimet voivat hankkia varmenteen vahvistamisen yhteydessä varmenteen uusimman vertailulaboratorion ja tutustua siihen.

Yksi tämän menetelmän puute on, että peruuttamisen aikarakeisuus on rajoitettu CRL: n myöntämisjaksoon. Selaimelle ilmoitetaan peruutuksesta vasta sen jälkeen, kun kaikki tällä hetkellä annetut CRL: t on tarkoitus päivittää. Allekirjoittavan varmentajan käytännöstä riippuen tämä voi viedä tunnin, päivän tai jopa viikon.

Online-varmennetilan protokolla (OCSP)

On myös muita vaihtoehtoisia menetelmiä peruuttamistilatietojen hankkimiseksi, joista suosituin on Online-varmenteen tilaprotokolla (OCSP).

Kuvailtu vakioasiakirjassa RFC6960, OCSP antaa selaimen pyytää tietyn varmenteen peruuttamistilaa online-OCSP-palvelimelta (kutsutaan myös nimellä vastaaja). Oikein määritettynä OCSP on paljon välittömämpi ja välttää yllä mainittua CRL-päivityksen viiveongelmaa. Lisäksi, OCSP-nidonta parantaa suorituskykyä ja nopeutta.

4. Selain tarkistaa liikkeeseenlaskijan

Varmenteet liitetään yleensä kahteen kokonaisuuteen:

- - liikkeeseenlaskijan, joka on allekirjoitusavaimen omistaja ja

- - aihe, joka viittaa julkisen avaimen omistajaan, jonka varmenne todentaa.

Selaimet tarkistavat varmenteen olevan liikkeeseenlaskijan kenttä on sama kuin aihe edellisen varmenteen kenttä polulla. Turvallisuuden lisäämiseksi PKI toteutukset myös varmistavat, että liikkeeseenlaskijan avain on sama kuin nykyisen varmenteen allekirjoittanut avain. (Huomaa, että tämä ei päde luottamusankkuriin, koska juuret ovat itse myöntämiä - ts. Niillä on sama liikkeeseenlaskija ja aihe.)

Rajoitusten käsittely

X.509 v3 -muoto antaa CA: lle mahdollisuuden määritellä rajoitukset tai rajoitukset, jotka koskevat kunkin varmenteen validointia ja käyttöä kriittisinä laajennuksina. Jokainen polun varmenne voi asettaa lisärajoituksia, joita kaikkien seuraavien varmenteiden on noudatettava.

Varmennerajoitukset vaikuttavat harvoin keskimääräiseen Internet-käyttäjään, vaikka ne ovatkin melko yleisiä yrityksen SSL-ratkaisuissa. Toiminnalliset rajoitukset voivat palvella useita operatiivisia tarkoituksia, mutta niiden merkittävin käyttö on tunnettujen turvallisuusongelmien lieventäminen.

5. Selain tarkistaa nimirajoitukset

Yksityisomistuksessa oleva (mutta julkisesti luotettava) välivarmentaja asianmukaisella nimirajoitukset voi tarjota organisaatiolle tarkan hallinnan varmenteiden hallinnasta ja myöntämisestä. Sertifikaatit voidaan rajoittaa tiettyyn toimialueeseen tai toimialupuuhun (ts. Mukaan lukien aliverkkotunnukset) yrityksen tai organisaation verkkotunnukselle. Nimirajoituksia käytetään usein julkisesti luotetulta CA: lta ostetuille varmentajan varmenteille estääkseen välitöntä varmentajaa myöntämästä täysin kelvollisia varmenteita kolmansien osapuolten toimialueille (esim. google.com).

6. Selain tarkistaa käytäntörajoitukset

Varmennepolitiikka on CA: n julkaisema laillinen asiakirja, jossa yksityiskohtaisesti ilmoitetaan menettelyt, joita he noudattavat myöntäessään ja hallinnoimaan varmenteitaan. Varmentajat voivat antaa varmenteen yhden tai useamman käytännön mukaisesti, ja linkit niihin sisältyy jokaisessa myöntämässä varmenteessa, jotta luottavat osapuolet voivat arvioida näitä käytäntöjä ennen kuin päättävät luottaa kyseiseen varmenteeseen.

Laillisista ja toiminnallisista syistä todistukset voivat asettaa rajoituksia politiikoille, joihin niitä voidaan soveltaa. Jos varmenteen todetaan sisältävän kriittisiä käytäntörajoituksia, selainten on vahvistettava ne ennen jatkamista. (Kriittisiä poliittisia rajoituksia kohdataan tosielämässä kuitenkin harvoin, joten niitä ei oteta huomioon tämän artikkelin lopussa.)

7. Selain tarkistaa perusrajoitukset (eli polun pituus)

X.509 v3 -muoto antaa liikkeeseenlaskijoiden määrittää enimmäispolun, jota varmenne voi tukea. Tämä antaa mahdollisuuden hallita sitä, kuinka pitkälle kukin varmenne voidaan sijoittaa varmennepolulle. Tämä on todella tärkeää - selaimet käyttivät huomiotta sertifiointipolun pituutta, kunnes tutkija osoitti vuonna 2009 esitys, kuinka hän käytti verkkosivustonsa lehtitodistusta väärentämään voimassa olevan varmenteen suurelle verkkokaupan verkkosivustolle.

8. Selain tarkistaa avainten käytön

”Avaimen käyttö” -laajennus kertoo varmenteen avaimen tarkoituksen. Esimerkkejä tällaisista tarkoituksista ovat salaus, allekirjoitukset, varmenteen allekirjoittaminen ja niin edelleen. Selaimet hylkäävät varmenteet, jotka rikkovat avaimen käyttörajoituksia, kuten palvelimen varmenteen kohtaaminen avaimella, joka on tarkoitettu vain CRL-allekirjoittamiseen.

9. Selain jatkaa kaikkien jäljellä olevien kriittisten laajennusten käsittelyä

Yllä mainittujen laajennusten käsittelyn jälkeen selaimet jatkavat kaikkien jäljellä olevien laajennusten, jotka nykyinen varmenne on määrittänyt kriittisiksi, vahvistamista ennen siirtymistä seuraavaan. Jos selain saavuttaa polun lehtivarmenteen virheettömästi, polku hyväksytään kelvolliseksi. Jos virheitä syntyy, polku merkitään virheelliseksi eikä suojattua yhteyttä muodosteta.

Yhteenveto

World Wide Web on monimutkainen järjestelmä toisiinsa yhteydessä olevista ja jatkuvasti kehittyvistä liikkuvista osista. Selaimen tietoturva ei siis ole ratkaistu ongelma, ja toivomme, että tämä artikkeli on antanut jonkinlaisen kuvan edes yhden tarkastelemamme komponentin monimutkaisuudesta. Luottamuksella on tärkeä rooli turvassa verkossa, ja tästä syystä kehotamme sinua tiedustelemaan lisää varmentajan varmentekäytännöistä. (Voit vapaasti tarkistaa SSL.com: n käytännöt täällä, itse asiassa.)

Kiitos, että valitsit SSL.com: n, jossa uskomme a turvallisempaa Internet on paremmin Internet.