Kaikki SSL /TLS protokolla ennen TLS 1.2 on nyt vanhentunut ja sitä pidetään epävarmana. Monilla verkkopalvelinalustoilla on edelleen TLS 1.0 ja TLS 1.1 on oletuksena käytössä. Kaikki modernit verkkoselaimet ovat kuitenkin yhteensopivia TLS 1.2. Tästä syystä verkkosivustojen omistajille on hyvä tarkistaa palvelimen kokoonpanonsa varmistaakseen, että vain nykyiset, suojatut SSL /TLS ovat käytössä ja kaikki muut (mukaan lukien TLS 1.0, TLS 1.1 ja SSL 3.0) on poistettu käytöstä.

Tämä opas sisältää ohjeet SSL /TLS ovat käytössä verkkosivustolla, poistamalla käytöstä vanhentuneet SSL /TLS Apache- ja Nginx-tiedostoissa ja näyttää esimerkkejä selainvirheistä, jotka johtuvat palvelimista, jotka käyttävät vain vanhentuneita, suojaamattomia SSL /TLS.

Valitse Käytössä oleva SSL /TLS versiot

Online-työkalut

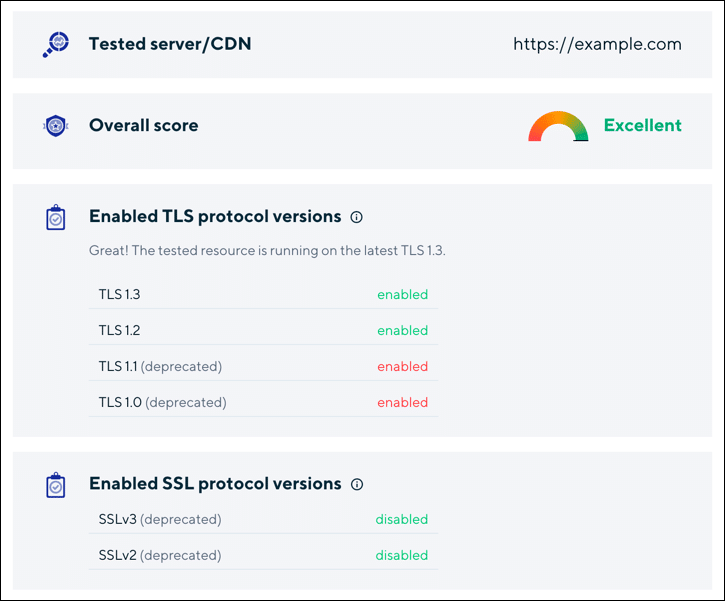

Voit nopeasti tarkistaa SSL /TLS verkkosivustosi tukee vierailemalla CDN77: ssä TLS tarkistaja ja kirjoittamalla tarkistettavan verkkotunnuksen. Kuten alla näkyy, https://example.com poistaa tällä hetkellä käytöstä SSL-versiot 2 ja 3, mutta ottaa käyttöön kaikki version TLS (mukaan lukien vanhentuneet TLS 1.1 ja 1.0):

Nmap

Voit myös tarkistaa, onko SSL /TLS avoimen lähdekoodin verkkosivuston tukemat versiot ja salaukset Nmap komentorivityökalu:

nmap --script ssl-enum-ciphers -p

Oletusportti SSL: lle /TLS is 443. Alla oleva komento luo raportin example.com:

$ nmap --script ssl-enum-ciphers -p 443 example.com Nmap 7.80 (https://nmap.org) aloitetaan 2020-08-25 13:10 EDT Nmap-skannausraportti esimerkille.com (93.184.216.34) Host on ylhäällä (viive 0.031s). Muut osoitteen esimerkit.fi osoitteet (ei skannattu): 2606: 2800: 220: 1: 248: 1893: 25c8: 1946 SATAMAVALTION PALVELU 443 / tcp auki https | ssl-enum-salaukset: | TLSv1.0: | salaus: | TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA (secp256r1) - A | TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA (secp256r1) - A | TLS_DHE_RSA_WITH_AES_128_CBC_SHA (dh 2048) - A | TLS_DHE_RSA_WITH_AES_256_CBC_SHA (dh 2048) - A | TLS_DHE_RSA_WITH_CAMELLIA_256_CBC_SHA (dh 2048) - A | TLS_DHE_RSA_WITH_CAMELLIA_128_CBC_SHA (dh 2048) - A | TLS_RSA_WITH_AES_256_CBC_SHA (rsa 2048) - A | TLS_RSA_WITH_CAMELLIA_256_CBC_SHA (rsa 2048) - A | TLS_RSA_WITH_AES_128_CBC_SHA (rsa 2048) - A | TLS_RSA_WITH_CAMELLIA_128_CBC_SHA (rsa 2048) - A | TLS_DHE_RSA_WITH_SEED_CBC_SHA (dh 2048) - A | TLS_RSA_WITH_SEED_CBC_SHA (rsa 2048) - A | kompressorit: | NULL | salausasetukset: palvelin | TLSv1.1: | salaus: | TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA (secp256r1) - A | TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA (secp256r1) - A | TLS_DHE_RSA_WITH_AES_128_CBC_SHA (dh 2048) - A | TLS_DHE_RSA_WITH_AES_256_CBC_SHA (dh 2048) - A | TLS_DHE_RSA_WITH_CAMELLIA_256_CBC_SHA (dh 2048) - A | TLS_DHE_RSA_WITH_CAMELLIA_128_CBC_SHA (dh 2048) - A | TLS_RSA_WITH_AES_256_CBC_SHA (rsa 2048) - A | TLS_RSA_WITH_CAMELLIA_256_CBC_SHA (rsa 2048) - A | TLS_RSA_WITH_AES_128_CBC_SHA (rsa 2048) - A | TLS_RSA_WITH_CAMELLIA_128_CBC_SHA (rsa 2048) - A | TLS_DHE_RSA_WITH_SEED_CBC_SHA (dh 2048) - A | TLS_RSA_WITH_SEED_CBC_SHA (rsa 2048) - A | kompressorit: | NULL | salausasetukset: palvelin | TLSv1.2: | salaus: | TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 (secp256r1) - A | TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 (secp256r1) - A | TLS_DHE_RSA_WITH_AES_128_GCM_SHA256 (dh 2048) - A | TLS_DHE_RSA_WITH_AES_256_GCM_SHA384 (dh 2048) - A | TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 (secp256r1) - A | TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA (secp256r1) - A | TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 (secp256r1) - A | TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA (secp256r1) - A | TLS_DHE_RSA_WITH_AES_128_CBC_SHA256 (kuukausi 2048) - A | TLS_DHE_RSA_WITH_AES_128_CBC_SHA (dh 2048) - A | TLS_DHE_RSA_WITH_AES_256_CBC_SHA256 (kuukausi 2048) - A | TLS_DHE_RSA_WITH_AES_256_CBC_SHA (dh 2048) - A | TLS_RSA_WITH_AES_128_GCM_SHA256 (rsa 2048) - A | TLS_DHE_RSA_WITH_CAMELLIA_256_CBC_SHA (dh 2048) - A | TLS_DHE_RSA_WITH_CAMELLIA_128_CBC_SHA (dh 2048) - A | TLS_RSA_WITH_AES_256_CBC_SHA (rsa 2048) - A | TLS_RSA_WITH_CAMELLIA_256_CBC_SHA (rsa 2048) - A | TLS_RSA_WITH_AES_128_CBC_SHA (rsa 2048) - A | TLS_RSA_WITH_CAMELLIA_128_CBC_SHA (rsa 2048) - A | TLS_DHE_RSA_WITH_SEED_CBC_SHA (dh 2048) - A | TLS_RSA_WITH_SEED_CBC_SHA (rsa 2048) - A | kompressorit: | NULL | salauspreferenssi: palvelin | _ vähiten voimaa: Nmap valmis: 1 IP-osoite (1 isäntä ylöspäin) skannattu 3.88 sekunnissa

Server Configuration

Apache

Poista käytöstä TLS Apache: n 1.0 ja 1.1, sinun on muokattava määritystiedostoa, joka sisältää SSLProtocol verkkosivustollesi. Tämä tiedosto voi sijaita eri paikoissa alustastasi, versiostasi tai muista asennustiedoista riippuen. Joitakin mahdollisia paikkoja ovat:

/usr/local/apache2/conf/extra/httpd-ssl.conf(Apache-oletusasennus)/etc/apache2/mods-enabled/ssl.conf(Ubuntu / Debian)/private/etc/apache2/extra/httpd-ssl.conf(Mac käyttöjärjestelmä)

Kun olet löytänyt oikean määritystiedoston, etsi riviä, joka alkaa SSLProtocol. Tämä MacOS Apache -asennuksen oletusarvoinen esimerkki poistaa SSLv3: n käytöstä - operaattori, mutta mahdollistaa TLS 1.0 ja 1.1:

SSLProtokolla kaikki -SSLv3

Voit poistaa käytöstä kaikki vanhentuneet SSL /TLS Apache tukee määrittämällä ne seuraavasti:

SSLProtokolla kaikki -SSLv3 -TLSv1 -TLSv1.1

Yllä oleva kokoonpano sallii TLS 1.2 sekä TLS 1.3, jos se on käytettävissä ympäristössäsi.

Apache ja virtuaaliset isännät

Apache voi käyttää useampaa kuin yhtä verkkosivustoa yhdellä palvelimella. Nämä virtuaaliset isännät voi perustua IP-numeroon, porttiin tai verkkotunnukseen, ja se voi sisältää asetuksia, jotka ohittavat Apachen peruskokoonpanot. Tästä syystä sinun tulisi tarkistaa määritystiedostojesi jokaisen virtuaalisen isännän asetukset, varsinkin jos muutokset perus-SSL /TLS kokoonpano ei näytä toimivan.

Apache-versioille, jotka olivat vanhempia kuin 2.4.42 (rakennettu / linkitetty OpenSSL: ää vastaan ennen 1.1.1), eri SSL /TLS protokollat nimipohjaisille virtuaalisille isännöille, joilla on sama IP-perusnumero ja portti - SSLProtocol ensimmäisen virtuaalisen isännän sovellusta sovellettiin kaikkiin muihin. Apache 2.4.42 / OpenSSL 1.1.1: stä alkaen SSLProtocol kunkin nimipohjaisen virtuaalikoneen kunnioitus kun Palvelimen nimen ilmaisin (SNI) toimittaa asiakas SSL /TLS kädenpuristus.

Kun olet tehnyt kokoonpanomuutokset, lataa Apache uudelleen, jotta ne tulevat voimaan. Lisätietoja SSLProtocol katso Apache's dokumentointi.

nginx

SSL /TLS protokolla-asetukset voidaan määrittää ensisijaisessa Nginx-määritystiedostossa (yleensä osoitteessa /etc/nginx/nginx.conf) tai sivuston määritystiedostoissa. Etsi viiva, joka alkaa ssl_protocols. Esimerkiksi seuraava on oletusarvo nginx.conf tiedosto tuoreesta Nginx-asennuksesta Ubuntuun:

ssl_protocols TLSv1 TLSv1.1 TLSv1.2 TLSv1.3; # SSLv3: n pudottaminen, viite: POODLE

Voit muokata tätä riviä siten, että vain nykyiset, suojatut SSL /TLS sisältyvät:

ssl_protocols TLSv1.2 TLSv1.3;

Huomaa, että SSL-oletusasetusten kaikki asetukset voidaan ohittaa palvelinlohkoilla, jotka määrittävät yksittäisiä verkkotunnuksia, joten muista tarkistaa, jos protokollan asetusten muutokset eivät näy verkkosivustollasi.

Kun olet tehnyt kokoonpanomuutokset, lataa Nginx uudelleen, jotta ne tulevat voimaan. Lisätietoja on Nginxin ohjeissa määrittää HTTPS-palvelimet.

TLS 1.0- ja 1.1-selainvirheet

Koska TLS versioita 1.0 ja 1.1 pidetään tällä hetkellä epävarmoina, useimmat modernit selaimet tuottavat virheilmoituksen, jos he kohtaavat verkkosivuston, jossa nämä vanhentuneet TLS versiot ovat käytössä, mutta TLS 1.2 tai 1.3 ei ole. Alla on esimerkkejä näistä virheistä:

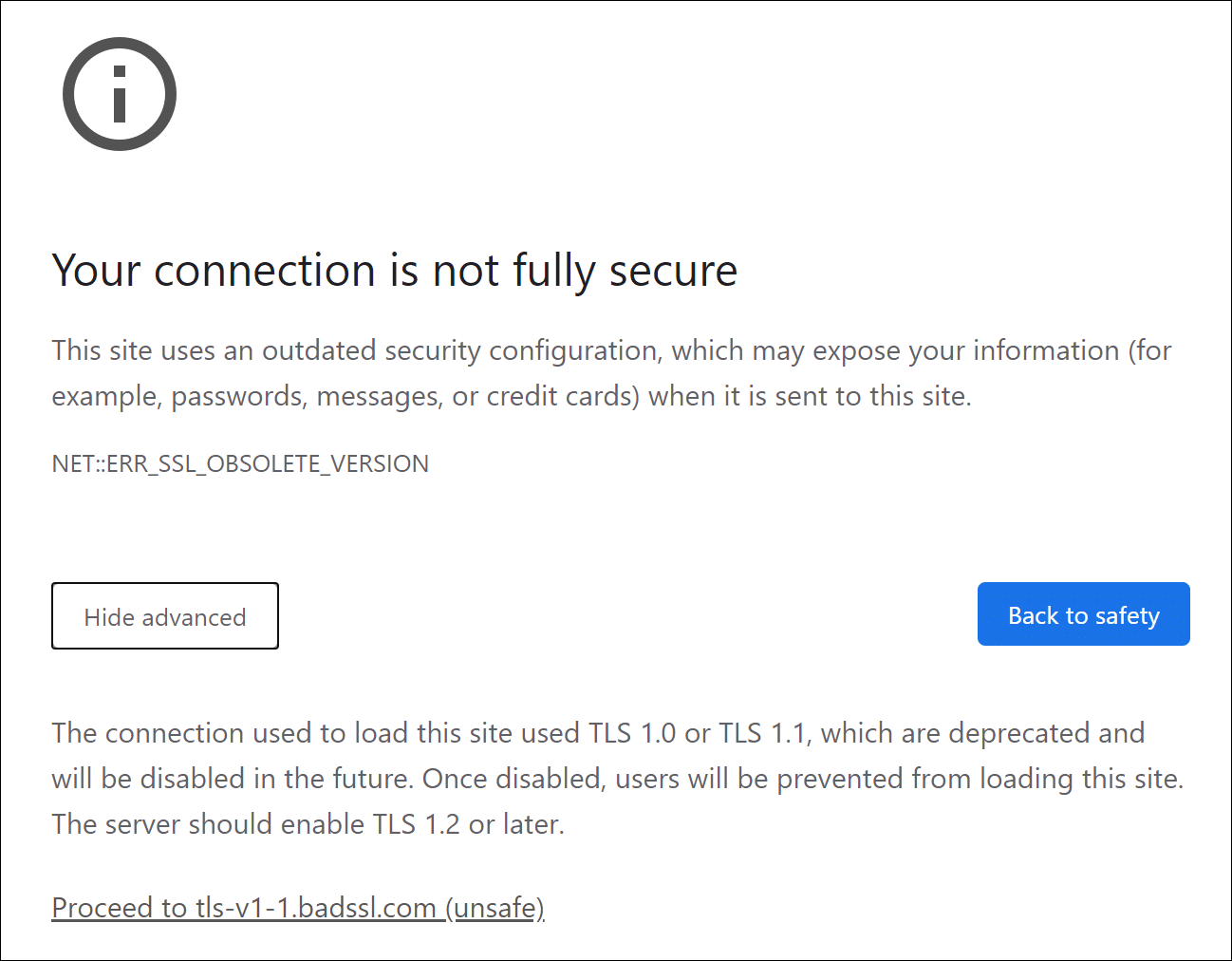

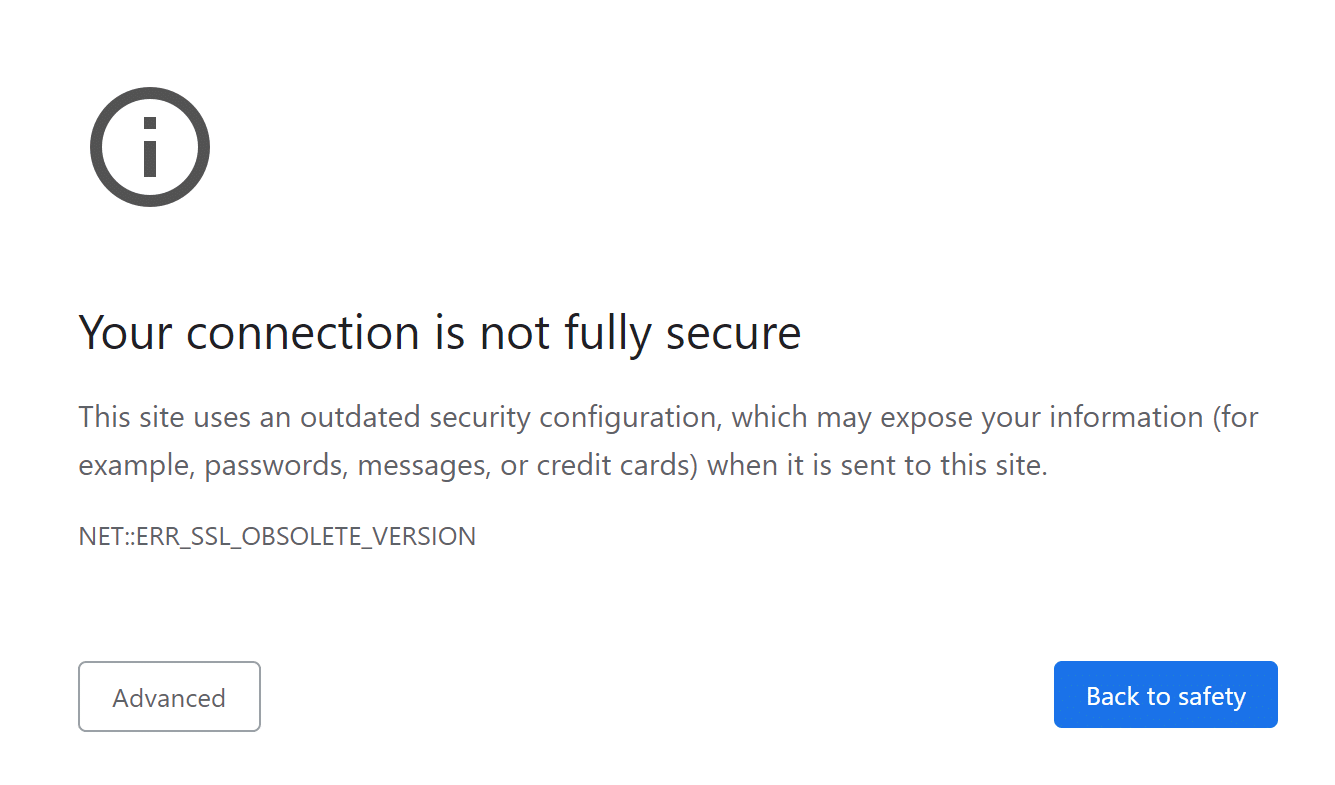

Google Chrome

Google Chrome näyttää seuraavan virhesanoman muodostaessaan yhteyden käynnissä olevaan verkkosivustoon TLS 1.0 tai 1.1:

Yhteytesi ei ole täysin suojattu

Tämä sivusto käyttää vanhentunutta suojauskokoonpanoa, joka saattaa paljastaa tietosi (esimerkiksi salasanat, viestit tai luottokortit), kun ne lähetetään tälle sivustolle.NET::ERR_SSL_OBSOLETE_VERSION

Tämän sivuston lataamiseen käytetty yhteys on käytetty TLS 1.0 tai TLS 1.1, jotka ovat vanhentuneita ja poistetaan käytöstä tulevaisuudessa. Kun se on poistettu käytöstä, käyttäjiä estetään lataamasta tätä sivustoa. Palvelimen tulisi ottaa käyttöön TLS 1.2 tai uudempi.

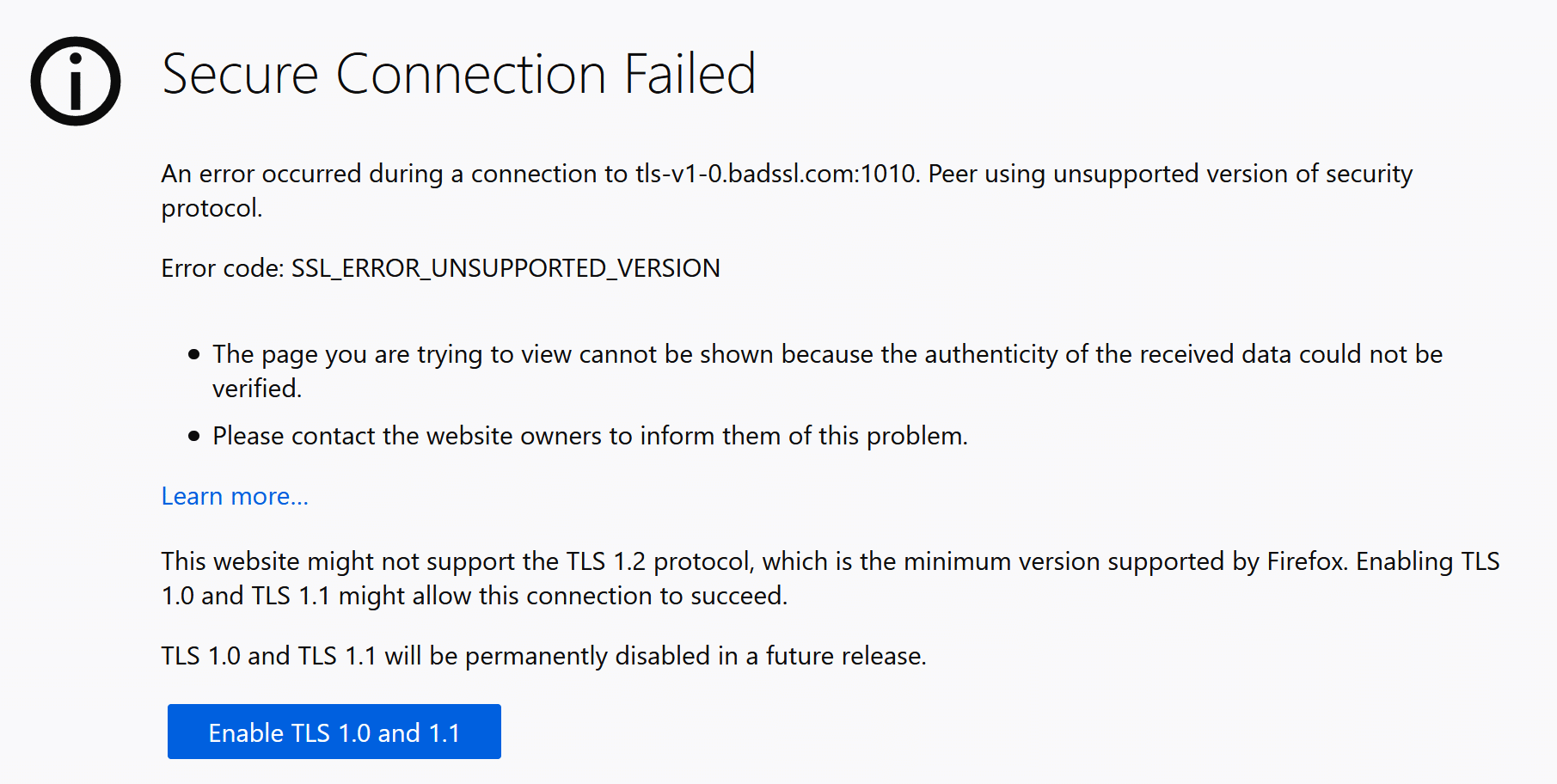

Mozilla Firefox

Mozilla Firefox tuottaa seuraavan virhesanoman muodostaessaan yhteyden käynnissä olevaan verkkosivustoon TLS 1.0 tai 1.1:

Suojattu yhteys epäonnistui

Virhe yhteyden muodostamisessa kohteeseen [URL]. Vertaile suojausprotokollan versiota, jota ei tueta.

Virhekoodi:SSL_ERROR_UNSUPPORTED_VERSION...

Tämä verkkosivusto ei ehkä tue TLS 1.2-protokolla, joka on Firefoxin tukema vähimmäisversio. Mahdollistaa TLS 1.0 ja 1.1 saattavat sallia tämän yhteyden onnistumisen.

TLS 1.0 ja TLS 1.1 poistetaan pysyvästi käytöstä tulevassa julkaisussa.

Apple Safari

Applen Safari-selain lataa HTTPS-verkkosivustot TLS 1.0 ja 1.1, mutta selaimen osoiterivillä näkyy Not Secure -viesti.

Lisätietoja

Voit lukea tietoturvaongelmista, jotka liittyvät aiempiin versioihin TLS, lue artikkeli, Poistetaan varhain TLS turvallisempaa Internetiä varten. Lisätietoja tärkeistä eroista TLS 1.2 ja TLS 1.3, tarkista TLS 1.3 on täällä jäädäkseen.

Ja kuten aina, jos sinulla on kysyttävää, ota meihin yhteyttä sähköpostitse osoitteeseen Support@SSL.com, puhelu 1-877-SSL-SECURE, tai napsauta vain sivun oikeassa alakulmassa olevaa chat-linkkiä. Voit myös löytää vastauksia moniin yleisiin tukikysymyksiin sivustollemme tietopohja. Kiitos vierailustasi SSL.com!

SSL.com tarjoaa laajan valikoiman SSL /TLS palvelinvarmenteet HTTPS-verkkosivustoille, mukaan lukien: