ACME (Automated Certificate Management Environment) on standardiprotokolla toimialueen automaattiseen validointiin ja X.509-varmenteiden asentamiseen, dokumentoitu IETF RFC 8555. Hyvin dokumentoiduna standardina, jossa on monia avoimen lähdekoodin tuotteita asiakkaan toteutukset, ACME tarjoaa kivuttoman tavan tarjota verkkosivustoja tai IoT-laitteet kuten modeemit ja reitittimet, joissa on julkisesti tai yksityisesti luotettavat digitaaliset varmenteet, ja pitävät nämä varmenteet ajan tasalla.

Tämä opas näyttää, miten:

- Etsi ja noudata tunnistetietoja, joita tarvitset varmenteiden pyytämiseen ACME: llä.

- Pyydä SSL: tä manuaalisesti CertbotillaTLS sertifikaatit HTTP-01 ja DNS-01 haastemenetelmät.

- Peruuta varmenteet Certbotilla.

Voit käyttää monia muita ACME-asiakkaita, mukaan lukien Kubernetesin sert-managerSSL.comin ACME-palvelun avulla.

acme4j asiakas voi nyt käyttää SSL.com ACME -palveluita tässä arkistossa: https://github.com/SSLcom/acme4j

Ohjeet muille kuin Certbot ACME -asiakkaille on ohjelmistotoimittajasi dokumentaatiossa.

Asenna Certbot

Tässä oppaassa oletetaan, että työskentelet tietokoneella, jolla on Certbot asennettu. Certbot on ilmainen ja avoimen lähdekoodin työkalu, jonka on kehittänyt Electronic Frontier Foundation (EFF) ja jonka avulla voit pyytää tai peruuttaa SSL /TLS sertifikaatit SSL.com: lta ACME-protokollan kautta. Certbotia voidaan käyttää useilla alustoilla, mukaan lukien Linux, macOS ja Windows.

- Jos olet snapd asennettu, voit käyttää tätä komentoa asennukseen:

sudo snap install -klassinen certbot

- If

/snap/bin/ei ole sinunPATH, sinun on myös lisättävä se tai suoritettava tällainen komento:sudo ln -s / snap / bin / certbot / usr / bin / certbot

Jos tarvitset lisätietoja Certbotin asentamisesta järjestelmään, katso EKTR: t dokumentointi.

Hae ACME-kirjautumistiedot

Ennen kuin voit käyttää sertifikaatin pyytämistä ACME: n avulla, sinun on haettava sertifikaatti Tiliavain ja HMAC-avain SSL.com-tililtäsi.

- Kirjaudu SSL.com-tilillesi. Jos olet jo kirjautunut sisään, siirry koontinäyttöön. Tab.

- Napauta api valtakirjat, sijaitsee alle kehittäjät ja integraatio.

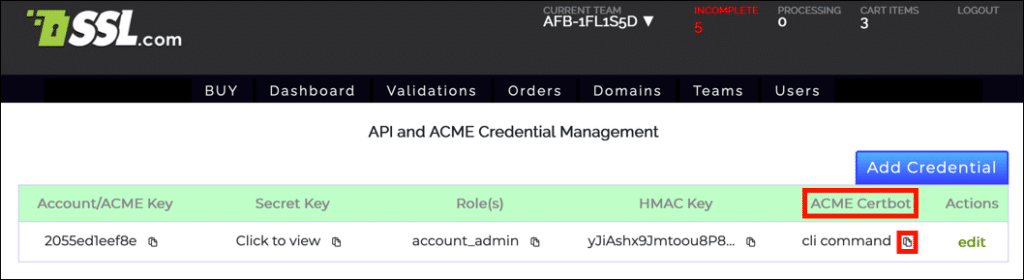

- Tarvitset sinun Tili / ACME-avain ja HMAC-avain pyytää varmenteita. Napsauta leikepöydän kuvaketta () kunkin näppäimen vieressä kopioidaksesi arvon leikepöydälle.

- Voit myös kopioida Certbot-komennon, joka on esitäytetty sähköpostiosoitteellasi, Tili / ACME-avain ja HMAC-avain napsauttamalla leikepöydän kuvaketta () vieressä cli-komento, Alla ACME Certbot. Tämä valmiiksi muotoiltu komento tilaa varmenteen HTTP-01-haastemenetelmän kautta.

Pyydä manuaalisesti SSL /TLS Todistus

Nyt kun olet hakenut kirjautumistiedot, voit pyytää sertifikaattia certbot komento. Certbot tukee kahta toimialueen validointimenetelmää (HTTP): HTTP-01 ja DNS-01.

HTTP-01-haastetapa

HTTP-01 on yleisimmin käytetty altistusmenetelmä, jota käytetään ACME: n ja Certbotin kanssa. Kun pyydät sertifikaattia tällä tavalla, Certbot luo tunnuksen, jonka avulla voit luoda julkisesti saatavilla olevan tiedoston verkkosivustollesi. SSL.com: n ACME-palvelin tarkistaa sitten tiedoston HTTP: n kautta ja antaa allekirjoitetun varmenteen, jos se on oikea.

Vaatimukset: HTTP-01-menetelmä edellyttää, että sinulla on pääsy verkkopalvelimeesi ja että sivusto on käytettävissä portin kautta 80 HTTP: n kautta. Tarvitset myös sudo tietokoneella.

Voit noutaa varmenteen manuaalisesti seuraavalla komennolla. Korvaa KAIKKI CAPS -arvot todellisilla arvoillasi. (Kuten edellä todettiin, voit myös kopioida ja liittää tämän suorittavan certbot-komennon portaalitililtäsi):

sudo certbot certonly --manual --server https://acme.ssl.com/sslcom-dv-ecc --config-dir /etc/ssl-com --logs-dir /var/log/ssl-com -- samaa

Komennon hajottaminen:

sudo certbottoimiicertbotkomento pääkäyttäjän oikeuksilla.certonlypyytää noutamaan varmenteen, mutta ei asentamaan sitä.--manualmäärittää suorittamaan Certbotin vuorovaikutteisesti.--server https://acme.ssl.com/sslcom-dv-eccmäärittää SSL.com: n ACME-palvelimen.--config-dir /etc/ssl-com(valinnainen) määrittää kokoonpanohakemiston.--logs-dir /var/log/ssl-com(valinnainen) asettaa lokien hakemiston.--agree-tos(valinnainen) hyväksyy ACME-tilaajasopimuksen. Voit jättää tämän pois, jos haluat sopia vuorovaikutteisesti.--no-eff-email(valinnainen) osoittaa, että et halua jakaa sähköpostiosoitteesi EKTR: n kanssa. Jos jätät tämän pois, sinua pyydetään jakamaan sähköpostiosoitteesi.--email EMAIL-ADDRESSantaa rekisteröinnin sähköpostiosoitteen. Voit määrittää useita osoitteita pilkuilla erotettuna.--eab-hmac-key HMAC-KEYmäärittää HMAC-avaimesi.--eab-kid ACCOUNT-KEYmäärittää tiliavain.-d DOMAIN.NAMEmäärittää verkkotunnuksen, jonka varmenne kattaa. Huomaa, että voit käyttää-d DOMAIN.NAMEvaihtoehto useita kertoja komennossa lisätäksesi verkkotunnuksia varmenteeseesi. Certbot vaatii sinua luomaan haastetiedoston jokaiselle pyydetylle verkkotunnukselle. Katso kohta varmenteen tyypit ja laskutus alla nähdäksesi kuinka eri verkkotunnusyhdistelmät yhdistyvät SSL.com-sertifikaattityypit ja vastaava hinnoittelu.

- Muuta

--serverarvo komennossahttps://acme.ssl.com/sslcom-dv-rsa. - Lisää

--key-type rsakomentoon.

certbot komento, ACME-tilitiedot tallennetaan tietokoneellesi kokoonpanohakemistoon (/etc/ssl-com yllä olevassa komennossa. Voit jättää certbotin tulevissa ajoissa --eab-hmac-key ja --eab-kid vaihtoehtoja, koska certbot jättää ne huomioimatta paikallisesti tallennettujen tilitietojen hyväksi.

Jos sinun on liitettävä tietokoneen ACME-varmenteen tilaukset toiseen SSL.com-tiliin, poista nämä tilitiedot tietokoneeltasi komennolla sudo rm -r /etc/ssl-com/accounts/acme.ssl.com (tai jos jätit valinnaisen --config-dir vaihtoehto, sudo rm -r /etc/letsencrypt/accounts/acme.ssl.com).

Kun suoritat yllä olevan komennon, sinun pitäisi saada ohjeet varmennustiedoston luomiseksi:

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - Luo tiedosto, joka sisältää vain nämä tiedot: cr1rsRTImVz_s7HHk7biTQ. 9mOlJPgZ8D97HojOHnhD6hYeZZOPDUDNMxchFUNJQvI Ja tee se saataville Web-palvelimellesi tällä URL-osoitteella: http://DOMAIN.NAME/.well-known/acme-challenge/cr1rsRTImVz_s7HHk7biTQ - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - Paina Enter jatkaaksesi

Luo tiedosto ja tallenna se Web-palvelimesi paikkaan, johon sitä voidaan käyttää HTTP over portin kautta 80 näkyvään URL-osoitteeseen ja paina sitten Enter.

-) merkki. Tässä tapauksessa sinun on ehkä määritettävä hakemisto tiedostoa luodessasi, jotta kuori ei voi tulkita viivaa (esim vim ./-r1rsRTImVz_s7HHk7biTQ).Jos kaikki tietosi ovat oikein, sinun tulee saada vahvistusviesti, joka näyttää varmenteketjun ja yksityisen avaimen sijainnit:

TÄRKEITÄ HUOMAUTUKSIA: - Onnittelut! Sertifikaatti ja ketju on tallennettu osoitteeseen: /etc/ssl-com/live/DOMAIN.NAME/fullchain.pem Avaintiedostosi on tallennettu osoitteeseen: /etc/ssl-com/live/DOMAIN.NAME/privkey.pem sertti vanhenee 2021-10-05. Jos haluat hankkia uuden tai muokatun version tästä varmenteesta jatkossa, suorita certbot uudelleen. Jos haluat uudistaa * kaikki * varmenteet vuorovaikutteisesti, suorita "certbot uusiminen"

Voit nyt määrittää verkkopalvelimesi käyttämään uutta varmentetta ja yksityistä avainta.

DNS-01-haastetapa

- DNS-01 haastomenetelmä on hankalampi käyttää kuin HTTP-01, mutta se voi olla helpompaa käyttää useissa verkkopalvelimissa. Tässä menetelmässä Certbot tarjoaa tunnuksen, jota käytät luomaan DNS TXT -tietue toimialueen nimellä, jota varmenne suojaa.

Vaatimukset: DNS-01-menetelmä edellyttää, että sinulla on kyky luoda DNS-tietueita verkkosivustosi verkkotunnukselle.

Seuraava komento pyytää varmenteen verkkotunnukselle DOMAIN.NAME DNS-01-haastemenetelmän kautta:

sudo certbot certonly --manual --server https://acme.ssl.com/sslcom-dv-rsa --agree-tos --no-eff-email --email EMAIL-ADDRESS --eab-hmac-key HMAC-KEY --eab-kid ACCOUNT-KEY --preferred-challenges dns -d DOMAIN.NAME

-d DOMAIN.NAME vaihtoehto useita kertoja komennossa lisätäksesi verkkotunnuksia varmenteeseesi. Certbot vaatii sinua luomaan erillisen DNS TXT -tietueen kullekin pyydetylle verkkotunnukselle. Sinun ei tarvitse odottaa jokaisen TXT-tietueen etenemistä ennen kuin painat Enter kunnes saavut viimeiseen haasteeseen. Katso kohta varmenteen tyypit ja laskutus alla nähdäksesi kuinka eri verkkotunnusyhdistelmät yhdistyvät SSL.com-sertifikaattityypit ja vastaava hinnoittelu. certbot komento, ACME-tilitiedot tallennetaan tietokoneellesi kokoonpanohakemistoon (/etc/ssl-com yllä olevassa komennossa. Voit jättää certbotin tulevissa ajoissa --eab-hmac-key ja --eab-kid vaihtoehtoja, koska certbot jättää ne huomioimatta paikallisesti tallennettujen tilitietojen hyväksi.

Jos sinun on liitettävä tietokoneen ACME-varmenteen tilaukset toiseen SSL.com-tiliin, poista nämä tilitiedot tietokoneeltasi komennolla sudo rm -r /etc/ssl-com/accounts/acme.ssl.com (tai jos jätit valinnaisen --config-dir vaihtoehto, sudo rm -r /etc/letsencrypt/accounts/acme.ssl.com).

Tämä komento on sama kuin HTTP-01-osassa oleva, mutta lisää sen --preferred-challenges dns vaihtoehto. Kun suoritat komennon, saat ohjeet DNS-tietueen luomiseen:

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - Please deploy a DNS TXT record under the name _acme-challenge.DOMAIN.NAME with the following value: -87YKoj3sQZB4rVCMZTiifl9QJKYm2eYYymAkpE0zBo Before continuing, verify the record is deployed. - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - Press Enter to Continue

Luo DNS TXT -tietue ja odota, että se etenee. (whatsmydns.net on kätevä työkalu DNS-levityksen tarkistamiseen). Huomaa, että alaviiva (_) tietueen nimen alussa on tarvitaan. Kun levy on levinnyt maailmanlaajuisesti, paina Enter.

*.example.com), sinun on pyydettävä perusverkkotunnus erikseen, jos haluat suojata myös sitä (esimerkiksi -d *.example.com -d example.com). Tällöin sinun on luotava kaksi TXT-tietueet samalla nimellä (_acme-challenge.example.com). Jos kaikki tietosi ovat oikein, sinun tulee saada vahvistusviesti, joka näyttää varmenteketjun ja yksityisen avaimen sijainnit:

IMPORTANT NOTES: - Congratulations! Your certificate and chain have been saved at: /etc/ssl-com/live/DOMAIN.NAME/fullchain.pem Your key file has been saved at: /etc/ssl-com/live/DOMAIN.NAME/privkey.pem Your cert will expire on 2021-10-05. To obtain a new or tweaked version of this certificate in the future, simply run certbot again. To non-interactively renew *all* of your certificates, run "certbot renew"

Voit nyt määrittää verkkopalvelimesi käyttämään uutta varmentetta ja yksityistä avainta.

Sertifikaatin uusiminen (manuaalinen)

Manuaalisesti myönnetyille varmenteille (kuten tässä oppaassa kuvataan) varmenteen uusiminen suoritetaan yksinkertaisesti toistamalla sertifikaatin pyytämiseen käytetty komento. Certbot tarjoaa a renew alikomento, mutta se aiheuttaa virheen yrittäessäsi käyttää sitä sertifikaattien kanssa, joita pyydetään --manual vaihtoehto:

sudo certbot uuen --force-uuAjennus virhelokin tallentaminen /var/log/ssl-com/letsencrypt.log - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - Käsitellään /etc/ssl-com/renewal/DOMAIN.NAME - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - Ei voitu valita sopivaa laajennusta: Manuaalinen laajennus ei toimi; nykyisessä kokoonpanossasi voi olla ongelmia. Virhe oli: PluginError ('Todennuskomentosarjan on oltava mukana --manual-auth-hook, kun manuaalista laajennusta käytetään ei-vuorovaikutteisesti.',) Yritetään uudistaa sertifikaatti (DOMAIN.NAME) tiedostosta / etc / ssl-com / uusiminen / DOMAIN.NAME.conf aiheutti odottamattoman virheen: Manuaalinen laajennus ei toimi; nykyisessä kokoonpanossasi voi olla ongelmia. Virhe oli: PluginError ('Todennuskomentosarjan on oltava mukana --manual-auth-hook, kun manuaalista laajennusta käytetään ei-vuorovaikutteisesti.',). Ohita. Kaikki uusimisyritykset epäonnistuivat. Seuraavia varmenteita ei voitu uusia: /etc/ssl-com/live/DOMAIN.NAME/fullchain.pem (vika) - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - Kaikki uusimisyritykset epäonnistuivat. Seuraavia varmenteita ei voitu uusia: /etc/ssl-com/live/DOMAIN.NAME/fullchain.pem (vika) - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - 1 uusintavirhe (ä), 0 jäsentämisvirhe (ä)

Varmenteen peruuttaminen

Peruuta varmenne certbot revoke. Korvaa KAIKKI CAPS -varmennepolku todellisilla arvoillasi (esimerkiksi /etc/ssl-com/live/example.com/cert.pem). Jos et määritä mukautettua --config-dir ja --logs-dir jätä nämä vaihtoehdot pois, kun pyydät alkuperäistä sertifikaattia.

sudo certbot peruuttaa --palvelimen https://acme.ssl.com/sslcom-dv-rsa --cert-path /PATH/TO/cert.pem --config-dir / etc / ssl-com --logs-dir / var / log / ssl-com

Sinulta kysytään, haluatko myös poistaa kumotun varmenteen:

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - Haluatko poistaa sertit peruutit juuri yhdessä kaikkien aikaisempien ja myöhempien versioiden kanssa? - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - (Y) es (suositus) / (N ) o: Y - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - Poistetaan kaikki todistukseen liittyvät tiedostot VERKKOTUNNUS. - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

Unable to register an account with ACME server. Error returned by the ACME server: Something went wrong. We apologize for the inconvenience.Yritä ratkaista virhe seuraavasti:

a) Määritä varmenteen yksityisen avaimen polku peruutuspyynnön allekirjoittamista varten.

Esimerkiksi:

--key-path /PATH/TO/privkey.pemb) Jos käytit mukautettua hakemistoa, määritä hakemisto, jota käytit varmenteen myöntämisen yhteydessä:

--config-dir

Varmenteen tyypit ja laskutus

Kaikki SSL /TLS SSLM: n ACME: n kautta myöntämät varmenteet ovat yhden vuoden sertifikaatteja. SSL.com-varmenteen tyyppi, jonka saat (ja josta laskutetaan), riippuu pyydettyjen verkkotunnusten lukumäärästä ja tyypistä:

- Perus-SSL: Yksi verkkotunnus tai verkkotunnus plus

wwwaliverkkotunnus (esimexample.comjawww.example.com).- Huomaa, että jos haluat suojata sekä perusverkkotunnuksen että

www, sinun on sisällytettävä molemmat Certbot-komentoosi (esim-d example.com -d www.example.com).

- Huomaa, että jos haluat suojata sekä perusverkkotunnuksen että

- Joutokortti SSL: Yksi jokerimerkin verkkotunnus tai yksi jokerimerkkotunnus ja perusverkkotunnus (esim

*.example.comjaexample.com). - Ensiluokkainen SSL: Perusverkkotunnus ja yhdestä kolmeen jokerimerkin aliverkkotunnusta. (Poikkeus: Kuten edellä todettiin, perusdomeeni plus

wwwaliverkkotunnusta [eikä muita] laskutetaan SSL: ksi.) Esimerkiksi:

example.comjainfo.example.comexample.com,www.example.comjainfo.example.comexample.com,www.example.com,info.example.comjastore.example.com

- Monialueinen UCC / SAN SSL: Mikä tahansa muu verkkotunnusten yhdistelmä. Esimerkiksi:

- Perusverkkotunnus ja yli kolme aliverkkotunnusta

- Kaksi tai useampia jokerimerkkejä ja / tai muita kuin verkkotunnuksia

Partipantit SSL.com: ssa Jälleenmyyjä ja volyymiosto-ohjelma laskutetaan niiden hintatasoon liittyvällä alennetulla korolla.

Lisätietoja

ACME-protokollalla voi tehdä paljon enemmän (Certbotin kanssa tai ilman). Katso lisätietoja seuraavista lähteistä:

- Mikä on ACME-protokolla?

- ACME SSL /TLS Automaatio Apachen ja Nginxin avulla

- SSL /TLS IoT: n automatisointi ACME: n avulla

- Certbot-dokumentaatio

- Certbot-man -sivu

Tarvitsetko lisäapua SSL.com-tilisi kanssa?

- SSL.com-tilisi - a CSR

- Esikoe epäonnistui ?!

- SSL.com-tilisi - Vahvistukset

- SSL.com-tilisi - tilaukset

- SSL.com: n SWS-sovellusliittymä - Johdanto

- SSL.com-tilisi - verkkotunnukset

- Tuetut pilvi-HSM: t asiakirjojen ja EV-koodien allekirjoittamiseen