2023-ban a webhely biztonsága SSL /TLS a tanúsítvány már nem kötelező, még azoknak a vállalkozásoknak is, amelyek nem foglalkoznak közvetlenül az interneten található érzékeny ügyfél-információkkal. Az olyan keresőmotorok, mint a Google, a webhely biztonságát használják SEO rangsorolásként, és a népszerű internetes böngészők, például a Chrome, figyelmeztetik a felhasználókat azokra a webhelyekre, amelyek nem használnak HTTPS-t:

Azonban a webkiszolgálók és -alkalmazások beállítása az SSL /TLS A protokoll helyesen ijesztőnek érezheti magát, mivel sok arcán konfigurációs és tervezési döntést kell meghoznia. Ez az útmutató gyors áttekintést nyújt a fő szempontokról, amelyeket figyelembe kell venni az SSL /TLS a webhelyére, miközben a biztonságra és a teljesítményre egyaránt összpontosít. Még mindig sok mindent le kell fedni csak az alapokkal, ezért lépésrészekre bontottuk.

Az SSL.com széles választékot kínál SSL/TLS szerver tanúsítványok. Biztosítsa webhelyét még ma az SSL.com SSL-tanúsítványával és bizalmat épít a látogatóiban!

Válasszon egy megbízható tanúsító hatóságot (CA)

A tanúsítványok csak annyira megbízhatóak, mint az őket kiadó CA. Valamennyi nyilvánosan megbízható hitelesítésszolgáltató szigorú harmadik fél általi ellenőrzésen esik át, hogy fenntartsák pozíciójukat a főbb operációs rendszerek és böngészők gyökértanúsító programjaiban, de egyesek jobban képesek fenntartani ezt az állapotot, mint mások. Keressen egy CA-t, amelyik (például SSL.com):

- Tevékenységének nagy részét a nyilvánosan megbízható területen végzi PKI. Ezeknek a vállalkozásoknak van a legtöbb vesztenivalója, ha rossz biztonsági gyakorlatokra derül fény, és mindent meg lehet szerezni, ha lépést tartunk a változó ipari szabványokkal.

- Hatékonyan és eredményesen reagál a felhasználói biztonságot és adatvédelmet érintő biztonsági rések felfedezésére, például az egész iparágra kiterjedően sorozatszám entrópia 2019 elejének kiadása. Ipari fórumok keresése, mint mozilla.dev.biztonság.politika jó ötletet adhat arról, hogy az adott CA hogyan reagál a csapásokra.

- Hasznos termékeket és szolgáltatásokat kínál, például kiterjesztett validációs (EV) tanúsítványok, tömeges / automatizált tanúsítványkiadás egy intuitív módon API vagy a ACME protokoll, egyszerű tanúsítvány életciklus-menedzsment és felügyeleti szolgáltatások, és támogatás integrációhoz a harmadik felek által kínált megoldások átfogó listájával.

- Kiváló ügyfélszolgálattal és technikai támogatással rendelkezik. Fontos, hogy vállalatának weboldala az esetek 100% -ban biztonságban legyen, és képesnek kell lennie arra, hogy valódi szakértőt hívjon telefonra, ha a dolgok rosszra fordulnak.

Tanúsítványhatósági engedély (CAA)

Tanúsítványhatósági engedély (CAA) a webhelyek védelmének szabványa azáltal, hogy kijelöli azokat a konkrét CA-kat, amelyek jogosultak tanúsítványokat kiadni egy domain névhez. Miután kiválasztotta a CA-t, fontolja meg a CAA rekordok konfigurálása hogy engedélyezze.

Létrehozhatja és biztonságosan rögzítheti saját kulcsait

A SSL /TLS protokoll használja a kulcspár az interneten keresztül elküldött identitások hitelesítésére és titkosítására. Ezek egyike (a nyilvános kulcs) széles körű terjesztésre szánják, a másik (a magánkulcs) a lehető legbiztonságosabban kell tartani. Ezek a kulcsok együtt jönnek létre, amikor létrehoz egy igazolás aláírási igény (CSR). Íme néhány szempont, amelyet szem előtt kell tartani a privát kulcsokkal kapcsolatban:

- Használjon erős magánkulcsokat: A nagyobb kulcsokat nehezebb feltörni, de több számítási költségre van szükség. Jelenleg legalább 2048 bites RSA kulcs vagy 256 bites ECDSA kulcs ajánlott, és a legtöbb webhely jó biztonságot érhet el, miközben optimalizálja a teljesítményt és a felhasználói élményt ezekkel az értékekkel.

Jegyzet: A két algoritmus áttekintéséhez lásd az SSL.com cikkét, Az ECDSA és az RSA összehasonlítása. - Védje magánkulcsait:

- Saját magánkulcsokat generálhat biztonságos és megbízható környezetben (lehetőleg azon a kiszolgálón, ahol telepíteni fogják őket, vagy FIPS vagy Common Criteria kompatibilis eszközön). soha engedélyezze a CA-nak (vagy bárki másnak), hogy privát kulcsokat hozzon létre az Ön nevében. Egy jó nevű nyilvános CA, mint például az SSL.com, soha nem fogja felajánlani a magánkulcsok létrehozását vagy kezelését, hacsak nem biztonságos hardver tokenben vagy HSM-ben vannak létrehozva, és nem exportálhatók.

- Csak szükség esetén adjon hozzáférést a magánkulcsokhoz. Új kulcsok generálása és visszavon az összes tanúsítvány a régi kulcsokhoz, amikor a magánkulcs-hozzáféréssel rendelkező alkalmazottak elhagyják a vállalatot.

- A tanúsítványokat minél gyakrabban (legalább évente jó lenne) megújítani, lehetőleg minden alkalommal frissen létrehozott magánkulcsot használva. Az olyan automatizálási eszközök, mint a ACME protokoll hasznosak a gyakori tanúsítványmegújítás ütemezéséhez.

- Ha egy magánkulcs sérült (vagy esetleg sérült), visszavon ehhez a kulcshoz az összes tanúsítványt, hozzon létre egy új kulcspárt, és adjon ki új tanúsítványt az új kulcspár számára.

Konfigurálja a szervert

A felszínen, SSL telepítése /TLS igazolás egyszerű műveletnek tűnhet; azonban még mindig sok konfigurációs döntést kell meghozni annak érdekében, hogy a webkiszolgáló gyors és biztonságos legyen, valamint hogy a végfelhasználók zökkenőmentes, böngészőhibáktól és figyelmeztetésektől mentes élményben részesüljenek. Az alábbiakban bemutatunk néhány konfigurációs mutatót, amelyek elősegítik az útvonalat az SSL /TLS a szerverein:

- Győződjön meg arról, hogy minden gazdagépnév le van fedve: A tanúsítványa kiterjed-e webhelye domainnevére a

wwwelőtag? Van-e a Tárgy alternatív neve (SAN) minden domain névnél a tanúsítvány célja a védelem? - Telepítse a teljes tanúsítványláncokat: End-entitás SSL /TLS a tanúsítványokat általában a köztes tanúsítványok írják alá, nem pedig a CA gyökérkulcsa. Győződjön meg arról, hogy a köztes tanúsítványok telepítve vannak-e a webkiszolgálón, hogy a böngészők teljes körűek legyenek tanúsítási út és kerülje a végfelhasználók bizalmára figyelmeztetéseket és hibákat. Az Ön CA-ja képes lesz biztosítani az Ön számára a szükséges közbenső termékeket; Az SSL.com ügyfelei használhatják a mi oldalainkat Köztes tanúsítvány letöltése oldalt a sok szerverplatform közbenső csomagjának lekéréséhez.

- Jelenlegi SSL használata /TLS Jegyzőkönyvek (TLS 1.2 vagy 1.3): 2018 végén az összes nagy böngészőgyártó bejelentette az elavulási tervet TLS 1.0 és 1.1 2020 első felére. Google elavult TLS v1.0 és v1.1 Chrome 72-ben (kiadás dátuma: 30. január 2919.). A Chrome 84-es verziói (megjelent: 14. július 2020.) és újabb közbeiktatott figyelmeztetést jelenítenek meg ezekhez a protokollokhoz, és a támogatás a tervek szerint megszűnt. teljesen eltávolítva 2021 májusában. A korábbi SSL /TLS verziók, például az SSL v3, már régen elmúltak. Míg TLS Az 1.2 jelenleg az SSL /TLS jegyzőkönyv, TLS 1.3 (a legújabb verzió) már támogatott a legtöbb nagy webböngésző jelenlegi verzióiban.

- Használja a biztonságos titkosítási csomagok rövid listáját: Csak olyan titkosító csomagokat válasszon, amelyek legalább 128 bites, vagy ha lehetséges, erősebb titkosítást kínálnak. Az Országos Szabványügyi és Technológiai Intézet (NIST) azt is javasolja, hogy mindez TLS a megvalósítások eltávolodnak a DES titkosítást (vagy annak variánsait) tartalmazó titkosító csomagoktól az AES-t használók felé. Végül a potenciálisan elfogadható rejtjelkészletek csak egy kis részhalmaza minimálisra csökkenti a még fel nem fedezett biztonsági rések támadási felületét. Az SSL.com melléklete Útmutató a TLS A szabványok betartása példakonfigurációkat nyújt a legnépszerűbb webszerver platformokhoz, a TLS 1.2.

Jegyzet: A nem biztonságos, elavult rejtjelek (például az RC4) használata böngésző biztonsági hibákat okozhat, mint plERR_SSL_VERSION_OR_CIPHER_MISMATCHa Google Chrome-ban. - Továbbítási titoktartás (FS) használata: Más néven tökéletes titoktartás (PFS), Az FS biztosítja, hogy a sérült magánkulcs nem veszélyezteti a korábbi munkamenetkulcsokat sem. Az FS engedélyezése:

- konfigurálása TLS 1.2 az elliptikus görbe Diffie-Hellman (EDCHE) kulcscsere algoritmus használatához (tartalékként a DHE-vel), és ha lehetséges, kerülje teljesen az RSA kulcscserét.

- Felhasználás TLS 1.3. TLS 1.3 előretekintést nyújt mindenki számára TLS munkamenetek a Múlandó Diffie-Hellman (EDH vagy DHE) kulcscsere protokoll.

- engedélyezése TLS Munkamenet folytatása: Hasonlóan a keepalives használatához a tartós TCP kapcsolatok fenntartásához, TLS a munkamenet folytatása lehetővé teszi a webszerver számára, hogy nyomon kövesse a nemrégiben tárgyalt SSL /TLS munkameneteket és folytassa őket, megkerülve a munkamenetkulcs tárgyalásának számítási költségeit.

- Fontolja meg az OCSP tűzését: OCSP tűzés lehetővé teszi a webszerverek számára, hogy a gyorsítótárazott visszavonási információkat közvetlenül az ügyfélnek juttassák el, ami azt jelenti, hogy a böngészőnek nem kell kapcsolatba lépnie egy OCSP szerverrel annak ellenőrzéséhez, hogy a webhely tanúsítványát visszavonták-e. Ennek a kérésnek a megszüntetésével az OCSP tűzés valódi teljesítménynövelést nyújt. További információért olvassa el cikkünket, Oldalterhelés optimalizálása: OCSP tűzés.

Használja a webalkalmazás-tervezés legjobb gyakorlatát

A webalkalmazások biztonságát szem előtt tartva ugyanolyan fontos, mint a szerver helyes beállítása. Ezek a legfontosabb szempontok annak biztosítására, hogy a felhasználók ne legyenek kitéve közbeékelődéses támadásokat, és hogy az alkalmazás megkapja a jó biztonsági gyakorlatokkal járó SEO előnyöket:

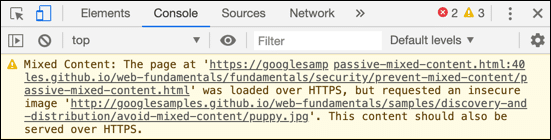

- A vegyes tartalom megszüntetése: A JavaScript fájlok, képek és CSS fájlok meg kell minden SSL-vel érhető elTLS. Az SSL.com cikkében leírtak szerint HTTPS Everywhere, kiszolgálás kevert tartalom már nem elfogadható módszer a webhely teljesítményének növelésére, és böngésző biztonsági figyelmeztetéseket és SEO problémákat okozhat.

- Biztonságos sütik használata: A

SecureA cookie-kban megjelölt flag kikényszeríti a biztonságos csatornákon (pl. HTTPS) történő továbbítást. Azt is megakadályozhatja, hogy az ügyféloldali JavaScript hozzáférjen a sütikhez aHttpOnlyjelzőt, és korlátozza a sütik webhelyek közötti használatát aSameSitezászló. - Értékelje a harmadik fél kódját: Győződjön meg róla, hogy megértette a harmadik féltől származó könyvtárak webhelyén történő használatának lehetséges kockázatait, például a sebezhetőségek vagy a rosszindulatú kódok véletlenszerű bevezetésének lehetőségét. Mindig lehetőségeihez mérten állatorvosolja a harmadik fél megbízhatóságát, és kapcsolja össze az összes harmadik fél kódját a HTTPS segítségével. Végül győződjön meg arról, hogy a webhelyén található bármely harmadik féltől származó előnyök megéri-e a kockázatot.

Ellenőrizze a diagnosztikai eszközökkel végzett munkáját

Az SSL beállítása utánTLS a szerveren és a webhelyen, vagy bármilyen konfigurációs módosítást végez, fontos megbizonyosodnia arról, hogy minden megfelelően van-e beállítva, és a rendszere biztonságos. Számos diagnosztikai eszköz áll rendelkezésre a webhely SSL ellenőrzésére /TLS. Például az SSL Shopper's SSL ellenőrző értesíti Önt, hogy a tanúsítványa megfelelően van-e telepítve, mikor jár le, és megjeleníti a tanúsítványt bizalmi lánc.

Egyéb online eszközök és alkalmazások állnak rendelkezésre, amelyek feltérképezik a webhelyet, és ellenőrzik a biztonsági problémákat, például a vegyes tartalmat. A vegyes tartalmat webböngészővel is ellenőrizheti a beépített fejlesztői eszközök használatával:

Bármilyen eszközt is válasszon, fontos az SSL /TLS telepítés és konfigurálás. Lehet, hogy a CA is tud ebben segíteni; például az ügyfelek kényelmét szolgálja az SSL.com automatizált értesítéseket a közelgő tanúsítvány lejártáról.

A HTTP Strict Transport Security (HSTS) megvalósítása

A HTTP Strict Transport Security (HSTS) egy olyan biztonsági házirend-mechanizmus, amely segít megvédeni a webhelyeket a protokoll visszaminősítésével és a cookie-k eltérítésével szemben. Lehetővé teszi a webszerverek számára, hogy kijelentsék, hogy a webböngészők (vagy más megfelelő felhasználói ügynökök) csak biztonságos HTTPS-kapcsolaton keresztül léphetnek kapcsolatba vele, és soha nem a nem biztonságos HTTP-protokollon keresztül. Ezt a házirendet a szerver a „Strict-Transport-Security” nevű HTTP-válasz fejlécmezőn keresztül közli a felhasználói ügynökkel.

Megvalósít HTTP szigorú szállítási biztonság (HSTS), hozzá kell adnia egy speciális válaszfejlécet a webszerver konfigurációjához.

Itt van egy lépésenkénti útmutató:

- Győződjön meg arról, hogy webhelye támogatja a HTTPS-t: A HSTS engedélyezése előtt webhelyének érvényesnek kell lennie SSL tanúsítvány és tudjon tartalmat kiszolgálni HTTPS-en keresztül. Ha webhelye még nincs HTTPS-re konfigurálva, akkor ezt meg kell tennie szerezzen be egy SSL tanúsítványt és konfigurálja a szervert a használatához.

A fejléc mindig beállítva: Strict-Transport-Security "max-age=31536000; includeSubDomains"

Ez a sor arra utasítja a böngészőt, hogy a következő évben (31,536,000 XNUMX XNUMX másodperc) mindig HTTPS-t használjon webhelyén, beleértve az összes aldomaint.

- Tesztelje a konfigurációt: A HSTS fejléc hozzáadása után tesztelje le webhelyét, hogy megbizonyosodjon arról, hogy megfelelően működik. Ezt úgy teheti meg, hogy felkeresi webhelyét, és böngészője fejlesztői eszközeivel ellenőrizze a válaszfejléceket. Látnia kell a Strict-Transport-Security fejlécet a beállított értékkel.

- Fontolja meg webhelyének hozzáadását a HSTS előtöltési listájához: A HSTS előbetöltési lista azon webhelyek listája, amelyek HSTS-kompatibilisként vannak bekódolva a böngészőkbe. Ez egy extra szintű védelmet biztosít, mivel biztosítja, hogy az első kapcsolat biztonságos legyen a webhelyével, még a HSTS-fejléc megérkezése előtt is. Webhelyét elküldheti a HSTS előtöltési listájára a hstspreload.org oldalon.

Használja az ügyet: Egy hírwebhely biztosítani akarja, hogy felhasználói mindig biztonságosan csatlakozzanak hozzá, még akkor is, ha véletlenül „http”-t írnak be a „https” helyett az URL-be. A webhely HSTS-t használ azáltal, hogy hozzáadja a Strict-Transport-Security fejlécet a szerverkonfigurációjához, hosszú maximális életkort állítva be, és minden aldomaint tartalmaz. Ez arra utasítja a felhasználói ügynököket, hogy mindig HTTPS-en keresztül csatlakozzanak hozzá, megvédve a felhasználókat azoktól a támadásoktól, amelyek megpróbálják visszafejteni a kapcsolatot HTTP-re, és ellopják a cookie-jaikat. A webhely a HSTS előtelepítési listájának is aláveti magát az extra védelem érdekében.

A HTTP nyilvános kulcs rögzítésének (HPKP) megvalósítása

A HTTP nyilvános kulcs rögzítése (HPKP) egy olyan biztonsági funkció volt, amely lehetővé tette a webszerver számára, hogy egy adott kriptográfiai nyilvános kulcsot társítson önmagához, hogy megakadályozza ember-közép (MITM) támadások hamisított bizonyítványokkal.

Íme egy rövid áttekintés a használatáról:

- Rögzítési információk generálása: A HPKP megvalósításának első lépése a rögzítési információk generálása volt. Ez magában foglalta a tanúsítvány nyilvános kulcsának vagy a köztes vagy gyökértanúsítvány nyilvános kulcsának kriptográfiai hash létrehozását.

- Konfigurálja a webszervert: A következő lépés a webszerver konfigurálása volt, hogy tartalmazza a Public-Key-Pins HTTP fejléc a válaszokban. Ez a fejléc tartalmazza a nyilvános kulcsok kivonatait (a „csapok”), az élettartamot (mennyi ideig kell a böngészőnek emlékeznie az információra), és opcionálisan egy jelentés URI-t (ahova a böngésző jelentéseket küld a PIN-ellenőrzési hibákról).

- Kezelési PIN-ellenőrzési hibák: Ha egy HPKP-t támogató böngésző olyan tanúsítványláncot kapott, amely nem tartalmazta legalább az egyik rögzített nyilvános kulcsot, akkor a kapcsolatot nem megbízhatónak tekinti. Ha jelentés-URI lett megadva, a böngésző a hibajelentést is erre az URI-ra küldi.

A visszaélés kockázata és a szolgáltatásmegtagadás lehetősége miatt azonban a HPKP-t a legtöbb böngésző elavult, és ez már nem ajánlott gyakorlat. A HPKP helytelen konfigurálása olyan helyzethez vezethet, amikor egy webhely elérhetetlenné válik.

Használja az ügyet: A múltban egy technológiai vállalat HPKP-t használt, hogy nyilvános kulcsait a szervereihez rögzítse. Ez biztosította, hogy ha egy tanúsító hatóságot (CA) feltörtek, és tévedésből adnak ki egy tanúsítványt a tartományukhoz, a böngészők nem bíznak meg benne, hacsak nem rendelkezik az egyik rögzített kulcsnak megfelelő nyilvános kulccsal. Azonban nagyon óvatosnak kellett lenniük, nehogy elveszítsék hozzáférésüket a rögzített kulcsokhoz, ami elérhetetlenné tenné a webhelyüket. Gondoskodniuk kellett arról is, hogy rendelkezzenek egy eljárással a tűk elforgatására, mielőtt lejárnának, hogy elkerüljék, hogy webhelyük elérhetetlen legyen a gyorsítótárazott rögzítési információkkal rendelkező felhasználók számára.

Az SSL.com széles választékot kínál SSL/TLS szerver tanúsítványok. Biztosítsa webhelyét még ma az SSL.com SSL-tanúsítványával és bizalmat épít a látogatóiban!

Felhasználás TLS Tartalék SCSV a protokoll leminősítésének megelőzése érdekében

TLS Tartalék SCSV (Signaling Cipher Suite Value) egy olyan mechanizmus, amelyet a protokoll leminősítésének megakadályozására vezettek be. Ezek a támadások akkor fordulnak elő, amikor egy támadó beavatkozik a kapcsolat beállítási folyamatába, és ráveszi az ügyfelet és a kiszolgálót, hogy a protokoll kevésbé biztonságos verzióját használják, mint amit valójában támogatnak.

Így valósíthatja meg TLS Tartalék SCSV:

- Frissítse szervere SSL-jét/TLS könyvtár: Az első lépés annak biztosítása, hogy a szerver SSL/TLS könyvtár támogatja TLS Tartalék SCSV. Ezt a funkciót az OpenSSL 1.0.1j, 1.0.0o és 0.9.8zc verziókban vezették be. Ha másik SSL-t használTLS könyvtárat, ellenőrizze a dokumentációját, vagy lépjen kapcsolatba a fejlesztőkkel.

- Konfigurálja a szervert: Miután a szerver SSL/TLS könyvtár támogatja TLS Tartalék SCSV, előfordulhat, hogy konfigurálnia kell a szervert a használatához. A pontos lépések a kiszolgálószoftvertől függenek. Például az Apache-ban előfordulhat, hogy hozzá kell adnia vagy módosítania kell egy sort a konfigurációs fájlban:

SSLProtokoll Összes -SSLv2 -SSLv3

Ez a sor azt mondja a szervernek, hogy az SSLv2 és SSLv3 kivételével az összes protokollverziót használja. Ha a kliens és a szerver is támogatja TLS 1.2, de az ügyfél megpróbálja használni TLS 1.1 (talán a támadó beavatkozása miatt), a szerver ezt tartalékkísérletként ismeri fel, és elutasítja a kapcsolatot.

- Tesztelje szerverét: A szerver konfigurálása után tesztelje le, hogy megbizonyosodjon arról, hogy megfelelően működik-e TLS Tartalék SCSV. Különféle online eszközök segíthetnek ebben, például az SSL Labs Server Test.

Használja az ügyet: Egy globális vállalat használja TLS Tartalék SCSV a belső kommunikáció védelmére. Ez biztosítja, hogy ha a támadó megpróbálja kikényszeríteni a protokoll leminősítését, a szerver felismeri ezt, és elutasítja a kapcsolatot, védve ezzel a vállalat érzékeny adatait. A vállalat informatikai csapata rendszeresen frissíti szervereik SSL/TLS könyvtárakat és konfigurációkat annak biztosítására, hogy a legújabb biztonsági funkciókat használják, és online eszközöket használnak szervereik tesztelésére és annak ellenőrzésére, hogy megfelelően implementálják TLS Tartalék SCSV.

Kerülje a vegyes tartalommal kapcsolatos problémákat

A vegyes tartalom biztonsági kockázatot jelent, amely akkor fordul elő, ha egy biztonságos HTTPS-kapcsolaton keresztül betöltött weboldal olyan erőforrásokat tartalmaz, mint a képek, videók, stíluslapok vagy szkriptek, amelyek nem biztonságos HTTP-kapcsolaton keresztül töltődnek be. A böngészők blokkolhatják ezt a vegyes tartalmat, vagy figyelmeztetést jeleníthetnek meg a felhasználó számára, ami ronthatja a webhely biztonságáról alkotott képét.

A következőképpen kerülheti el a vegyes tartalommal kapcsolatos problémákat:

- Használjon HTTPS-t minden erőforráshoz: A vegyes tartalom elkerülésének legegyszerűbb módja annak biztosítása, hogy webhelyén minden erőforrás HTTPS-en keresztül legyen betöltve. Ez magában foglalja a képeket, a szkripteket, a stíluslapokat, az iframe-eket, az AJAX-kéréseket és a webhely által használt egyéb erőforrásokat.

- Frissítse webhelye kódját: Ha webhelye kódja kemény kódolt HTTP URL-eket tartalmaz az erőforrásokhoz, frissítenie kell ezeket a HTTPS használatához. Ha az erőforrást olyan kiszolgáló tárolja, amely nem támogatja a HTTPS-t, előfordulhat, hogy az erőforrást a saját szerverén kell tárolnia, vagy találnia kell egy másik, HTTPS-en keresztül betölthető erőforrást.

- Állítsa be kiszolgálóját tartalombiztonsági házirend fejléc küldésére: A Content-Security-Policy (CSP) HTTP-fejléc lehetővé teszi annak szabályozását, hogy webhelye milyen erőforrásokat tölthet be. A csak HTTPS-erőforrásokat engedélyező CSP-fejléc beállításával biztosíthatja, hogy webhelye véletlenül se tartalmazzon vegyes tartalmat.

Használja az ügyet: Egy online magazin biztosítja, hogy minden tartalom, beleértve a képeket és a szkripteket is, HTTPS-en keresztül töltsön be. Ez megakadályozza, hogy a támadók meghamisítsák ezeket az erőforrásokat, és esetlegesen rosszindulatú tartalmat juttathassanak be. A magazin webfejlesztői rendszeresen felülvizsgálják az oldal kódját, hogy megbizonyosodjanak arról, hogy minden erőforrás HTTPS-en keresztül van betöltve, és úgy konfigurálják a szerverüket, hogy szigorú Content-Security-Policy fejlécet küldjenek. Online eszközöket is használnak a webhelyükön vegyes tartalmú problémák keresésére, és a talált problémák kijavítására.

Használja a kiszolgálónév-kijelzést (SNI) több webhely tárolására

Szervernév jelzés (SNI) kiterjesztése a TLS protokoll, amely lehetővé teszi a szerver számára, hogy több tanúsítványt mutasson be ugyanazon az IP-címen és portszámon. Ez különösen hasznos azoknak a webtárhely-szolgáltatóknak, akiknek több, saját SSL-tanúsítvánnyal rendelkező, biztonságos webhelyet kell tárolniuk ugyanazon a szerveren.

Így használhatja az SNI-t:

- Győződjön meg arról, hogy kiszolgálószoftvere támogatja az SNI-t: Az első lépés annak biztosítása, hogy a szerverszoftver támogatja-e az SNI-t. A legtöbb modern webszerver, köztük az Apache, az Nginx és az IIS, támogatja az SNI-t.

- Konfigurálja a szervert: A következő lépés a szerver konfigurálása SNI használatára. Ez általában magában foglalja egy külön konfigurációs blokk hozzáadását minden egyes webhelyhez, amelyet a kiszolgálón szeretne tárolni, és megadja a SSL tanúsítvány használni az egyes webhelyekhez. A pontos lépések a kiszolgálószoftvertől függenek.

- Tesztelje konfigurációját: A szerver konfigurálása után tesztelje, hogy megfelelően használja-e az SNI-t. Ezt úgy teheti meg, hogy felkeres minden olyan webhelyet, amelyet a szerveren tárol, és ellenőrizze, hogy a megfelelő SSL-tanúsítványt használja-e.

Használja az ügyet: Egy tárhelyszolgáltató SNI-t használ több webhely kiszolgálására ugyanarról az IP-címről. Ez lehetővé teszi számukra, hogy hatékonyan használják fel IP-címüket, és egyszerűsítsék a hálózati konfigurációt. Szerverüket úgy konfigurálják, hogy minden webhelyhez más-más SSL-tanúsítványt használjanak, és rendszeresen tesztelik konfigurációjukat, hogy megbizonyosodjanak arról, hogy a megfelelő tanúsítványt használják-e az egyes helyeken. Ez biztosítja, hogy minden webhely biztonságos, megbízható kapcsolattal rendelkezzen, még akkor is, ha mindegyiket ugyanarról az IP-címről szolgálják ki.

Optimalizálja a teljesítményt a munkamenet folytatásával

A munkamenet újraindítása a TLS protokoll, amely lehetővé teszi, hogy a kliens és a szerver ugyanazt a titkosítási kulcsot használják több munkameneten keresztül, csökkentve ezzel az új biztonságos kapcsolat minden egyes alkalommal történő létrehozásával járó többletköltséget. Ez jelentősen javíthatja a teljesítményt, különösen azoknál az alkalmazásoknál, ahol az ügyfél gyakran bontja és újracsatlakozik.

A következőképpen használhatja a munkamenet újraindítását:

- Győződjön meg arról, hogy a kiszolgálószoftver támogatja a munkamenet újraindítását: Az első lépés annak biztosítása, hogy a kiszolgálószoftver támogatja-e a munkamenet újraindítását. A legtöbb modern webszerver, köztük az Apache, az Nginx és az IIS támogatja ezt a funkciót.

- Konfigurálja a szervert: A következő lépés a kiszolgáló konfigurálása a munkamenet-újraindítás használatára. Ez általában magában foglalja a munkamenet-gyorsítótár engedélyezését és a gyorsítótár időkorlátjának beállítását. A pontos lépések a kiszolgálószoftvertől függenek.

- Tesztelje konfigurációját: A szerver konfigurálása után tesztelje le, hogy megbizonyosodjon arról, hogy megfelelően használja-e a munkamenet folytatását. Ezt úgy teheti meg, hogy létrehoz egy TLS csatlakozzon a szerverhez, bontsa le, majd csatlakozzon újra. Ha a munkamenet újraindítása megfelelően működik, a második kapcsolatnak gyorsabbnak kell lennie, mint az elsőnek.

Használja az ügyet: Egy mobilalkalmazás a munkamenet újraindítását használja a gyors és biztonságos kapcsolatok fenntartására. Ez különösen akkor hasznos, ha az alkalmazást foltos hálózati lefedettséggel rendelkező területeken használják, mivel lehetővé teszi az alkalmazás számára, hogy gyorsan helyreállítsa a biztonságos kapcsolatot egy kimaradás után. Az alkalmazás fejlesztői úgy konfigurálják szerverüket, hogy a munkamenet-újraindítást használják, és rendszeresen tesztelik a funkciót, hogy megbizonyosodjanak arról, hogy megfelelően működik. Ez biztosítja, hogy az alkalmazás gyors, zökkenőmentes élményt tudjon nyújtani a felhasználók számára még kihívásokkal teli hálózati körülmények között is.

Biztosítsa a tanúsítvány érvényességét OCSP tűzéssel

Az Online Certificate Status Protocol (OCSP) tűzés egy módszer az SSL/TLS a kapcsolat biztonságának megőrzése mellett. Lehetővé teszi a szerver számára, hogy lekérje saját tanúsítványainak aktuális állapotát a tanúsító hatóságtól (CA), majd ezt az állapotot továbbítsa az ügyfeleknek a folyamat során. TLS kézfogás.

A következőképpen valósíthatja meg az OCSP tűzést:

- Győződjön meg arról, hogy a kiszolgálószoftver támogatja az OCSP tűzést: Az első lépés annak biztosítása, hogy a kiszolgálószoftver támogatja-e az OCSP tűzést. A legtöbb modern webszerver, köztük az Apache, az Nginx és az IIS támogatja ezt a funkciót.

- Konfigurálja a szervert: A következő lépés a szerver OCSP tűzés használatára való konfigurálása. Ez általában azt jelenti, hogy engedélyezni kell a szolgáltatást a szerver SSL/TLS konfigurálása és a szerver helyének megadása az OCSP válaszok tárolására. A pontos lépések a kiszolgálószoftvertől függenek.

- Tesztelje konfigurációját: A szerver konfigurálása után ellenőrizze, hogy megfelelően használja-e az OCSP tűzést. Ezt úgy teheti meg, hogy létrehoz egy TLS csatlakozzon a szerverhez, és ellenőrizze, hogy a szerver tartalmaz-e OCSP választ a TLS kézfogás.

Használja az ügyet: Egy online kereskedő OCSP tűzést használ az SSL-tanúsítvány állapotának gyors ellenőrzésére. Ez biztosítja, hogy az ügyfelek mindig biztonságos kapcsolattal rendelkezzenek, és megbízhassanak adataik biztonságában. A kiskereskedő informatikai csapata OCSP tűzés használatára konfigurálja a szervert, és rendszeresen teszteli a funkciót, hogy megbizonyosodjon arról, hogy megfelelően működik. Ez segít megőrizni ügyfeleik bizalmát és megvédeni érzékeny adataikat.

Kikapcsolja TLS Tömörítés a bûntámadás mérséklésére

TLS A tömörítés egy olyan funkció, amely javíthatja az SSL/TLS a hálózaton keresztül továbbítandó adatok mennyiségének csökkentésével. Ugyanakkor a kapcsolatot sebezhetővé teheti a CRIME (Compression Ratio Info-leak Made Easy) támadással szemben is, amely lehetővé teszi a támadó számára, hogy a titkosított forgalom tartalmára következtessen.

Így lehet letiltani TLS tömörítés:

- Győződjön meg arról, hogy a kiszolgálószoftver támogatja a letiltást TLS Tömörítés: Az első lépés annak biztosítása, hogy a szerverszoftver támogatja-e a letiltást TLS tömörítés. A legtöbb modern webszerver, köztük az Apache, az Nginx és az IIS támogatja ezt a funkciót.

- Konfigurálja a szervert: A következő lépés a szerver konfigurálása a letiltásra TLS tömörítés. A pontos lépések a kiszolgálószoftvertől függenek. Például az Apache-ban hozzáadhat egy ehhez hasonló sort a konfigurációs fájlhoz:

SSLCtömörítés kikapcsolva

Ez a sor azt mondja a szervernek, hogy ne használjon tömörítést az SSL/TLS kapcsolatokat.

- Tesztelje konfigurációját: A szerver konfigurálása után tesztelje le, hogy megbizonyosodjon arról, hogy megfelelően van-e letiltva TLS tömörítés. Ezt úgy teheti meg, hogy létrehoz egy TLS csatlakozzon a szerverhez, és ellenőrizze, hogy a kapcsolat nem használ-e tömörítést.

Használja az ügyet: Egy pénzintézet letilt TLS tömörítést a szerverein a CRIME támadás elleni védelem érdekében. Ez segít az érzékeny pénzügyi adatok, például a számlaszámok és a tranzakciós adatok bizalmas kezelésében. Az intézmény informatikai csapata letiltásra konfigurálja a szervereit TLS tömörítést, és rendszeresen tesztelik a szervereket, hogy megbizonyosodjanak arról, hogy megfelelően hajtják végre ezt a biztonsági intézkedést. Ez segít megvédeni az intézmény ügyfeleit, megőrizni bizalmukat.

végrehajtja TLS Menetjegyek helyesen

TLS ülésjegyek jellemzői a TLS protokoll, amely javíthatja a teljesítményt azáltal, hogy lehetővé teszi a kliensnek és a kiszolgálónak az előző munkamenet folytatására anélkül, hogy teljes kézfogást kellene végrehajtania. Az esetleges biztonsági problémák elkerülése érdekében azonban helyesen kell végrehajtani őket.

Így tudja helyesen végrehajtani TLS menetjegyek:

- Győződjön meg arról, hogy kiszolgálószoftvere támogatja TLS Menetjegyek: Az első lépés annak biztosítása, hogy a szerverszoftver támogatja-e TLS ülésjegyek. A legtöbb modern webszerver, köztük az Apache, az Nginx és az IIS támogatja ezt a funkciót.

- Konfigurálja a szervert: A következő lépés a szerver konfigurálása a használatra TLS ülésjegyek. Ez általában azt jelenti, hogy engedélyezni kell a szolgáltatást a szerver SSL/TLS konfigurációt. A pontos lépések a kiszolgálószoftvertől függenek.

- Használjon egyedi munkamenet-kulcsokat: Az esetleges biztonsági problémák elkerülése érdekében minden kiszolgálónak egyedi munkamenetjegy-kulcsot kell használnia. Ha terheléselosztót használ, akkor azt úgy kell beállítania, hogy a klienseket a munkamenetjegyük alapján ossza el, ahelyett, hogy lehetővé tenné az ügyfelek számára, hogy egy kiszolgáló által kiadott munkamenetjegyet használjanak munkamenet létrehozására egy másik kiszolgálóval.

- Rendszeresen forgassa a jegykulcsokat: A biztonság további fokozása érdekében rendszeresen váltogassa a munkamenetjegy-kulcsokat. Ez gyakran automatizálható a szerverszoftver vagy egy külön kulcskezelő rendszer segítségével.

Használja az ügyet: Egy nagy technológiai vállalat több szerverrel biztosítja, hogy minden szerver egyedi munkamenetjegy-kulcsot használjon. Ez megakadályozza, hogy a támadó az egyik kiszolgálóról származó munkamenetjegyet felhasználva kiadja magát egy másik kiszolgálón lévő felhasználónak. A vállalat informatikai csapata konfigurálja a szervereiket a használatra TLS munkamenetjegyeket, és felállítottak egy rendszert a munkamenetjegy-kulcsok rendszeres forgatására. A terheléselosztójukat úgy is beállítják, hogy a munkamenetjegyük alapján osszák szét az ügyfeleket, tovább növelve rendszerük biztonságát.

Biztonságos újratárgyalás engedélyezése

A biztonságos újratárgyalás az SSL/TLS protokollok, amelyek lehetővé teszik az ügyfél vagy a szerver számára, hogy újat kérjen TLS kézfogás a munkamenet közepén. Ez számos okból hasznos lehet, például a titkosítási kulcsok frissítése vagy a titkosítás szintjének megváltoztatása miatt. Ha azonban nem kezelik biztonságosan, a támadó kihasználhatja, hogy egyszerű szöveget illesszen be a titkosított kommunikációba.

A következőképpen engedélyezheti a biztonságos újratárgyalást:

- Győződjön meg arról, hogy kiszolgálószoftvere támogatja a biztonságos újratárgyalást: Az első lépés annak biztosítása, hogy a szerverszoftver támogatja-e a biztonságos újratárgyalást. A legtöbb modern webszerver, köztük az Apache, az Nginx és az IIS támogatja ezt a funkciót.

- Konfigurálja a szervert: A következő lépés a szerver beállítása biztonságos újraegyeztetés használatára. Ez általában azt jelenti, hogy engedélyezni kell a szolgáltatást a szerver SSL/TLS konfigurációt. A pontos lépések a kiszolgálószoftvertől függenek.

- Tesztelje konfigurációját: A szerver konfigurálása után tesztelje le, hogy megbizonyosodjon arról, hogy a biztonságos újratárgyalással megfelelően működik. Ezt úgy teheti meg, hogy létrehoz egy TLS csatlakozzon a szerverhez, majd próbálja meg újratárgyalni a kapcsolatot.

Használja az ügyet: A közösségi média platform biztonságos újratárgyalást tesz lehetővé a felhasználói adatok védelme érdekében. Ez megakadályozza, hogy a támadó rosszindulatú tartalmat juttathasson be a felhasználó és a kiszolgáló közötti titkosított kommunikációba. A platform informatikai csapata úgy konfigurálja szervereiket, hogy biztonságos újraegyeztetést alkalmazzanak, és rendszeresen tesztelik a szervereket, hogy megbizonyosodjanak arról, hogy megfelelően hajtják végre ezt a biztonsági intézkedést. Ez segít megvédeni a platform felhasználóit és megőrizni bizalmukat.

Tiltsa le az ügyfél által kezdeményezett újratárgyalást a DoS támadások megelőzése érdekében

Az ügyfél által kezdeményezett újratárgyalás az SSL/TLS protokollok, amelyek lehetővé teszik az ügyfél számára, hogy újat kérjen TLS kézfogás a munkamenet közepén. Ha azonban egy támadó kényszerítheti a szervert a munkamenetek folyamatos újratárgyalására, az túlzott erőforrásokat fogyaszthat, és szolgáltatásmegtagadási (DoS) támadáshoz vezethet.

A következőképpen tilthatja le az ügyfél által kezdeményezett újratárgyalást:

- Győződjön meg arról, hogy a kiszolgálószoftver támogatja az ügyfél által kezdeményezett újratárgyalás letiltását: Az első lépés annak biztosítása, hogy a kiszolgálószoftver támogatja-e az ügyfél által kezdeményezett újraegyeztetés letiltását. A legtöbb modern webszerver, köztük az Apache, az Nginx és az IIS támogatja ezt a funkciót.

- Konfigurálja a szervert: A következő lépés a kiszolgáló konfigurálása az ügyfél által kezdeményezett újraegyeztetés letiltására. Ez általában egy direktíva hozzáadását jelenti a szerver SSL/TLS konfigurációt. A pontos lépések a kiszolgálószoftvertől függenek.

- Tesztelje konfigurációját: A szerver konfigurálása után tesztelje le, hogy megbizonyosodjon arról, hogy megfelelően tiltja le az ügyfél által kezdeményezett újraegyeztetést. Ezt úgy teheti meg, hogy létrehoz egy TLS csatlakozzon a szerverhez, majd próbálja meg újratárgyalni a kapcsolatot. Ha a szerver helyesen utasítja el az újraegyeztetési kérelmet, akkor megfelelően van beállítva.

Használja az ügyet: Egy online játékplatform letiltja az ügyfél által kezdeményezett újratárgyalást, hogy megvédje magát a lehetséges DoS támadásoktól. Ez segít abban, hogy a platform továbbra is elérhető maradjon a felhasználók számára, még az esetleges támadások ellenére is. A platform informatikai csapata úgy konfigurálja szervereit, hogy letiltsák az ügyfél által kezdeményezett újraegyeztetést, és rendszeresen tesztelik a szervereket, hogy megbizonyosodjanak arról, hogy megfelelően hajtják végre ezt a biztonsági intézkedést. Ez segít megvédeni a platform felhasználóit és megőrizni bizalmukat.

Figyeljen az új biztonsági résekre

A webes biztonság folyamatosan változó célpont, és mindig figyelnie kell a következő támadásra, és azonnal alkalmazni kell a biztonsági javításokat a szerveren. Ez azt jelenti, hogy elolvassa és folyamatosan kapcsolatban marad az információs biztonsággal kapcsolatos láthatáron lévő dolgokkal, valamint a legfrissebb szoftverfrissítésekkel is. Az SSL.com honlapja (ahol ezt most olvassa) nagyszerű forrás ahhoz, hogy naprakész legyen az SSL-en /TLS és információbiztonság.

De mi van…?

Ha szeretne többet megtudni az ebben az útmutatóban szereplő témákról, és megismerni az új kérdéseket és technológiákat, amint azok felmerülnek, akkor kezdje el az SSL.com böngészésével és keresésével Tudásbázis, amelyet hetente frissítünk az SSL /TLS és a PKI. Bátran bármikor kapcsolatba léphet ügyfélszolgálatunkkal e-mailben a következő címen: Support@SSL.com, telefonon a címen 1-877-SSL-Secure, vagy az oldal jobb alsó sarkában található csatoló linkre kattintva.

Az SSL.com széles skáláját kínálja SSL /TLS szerver tanúsítványok HTTPS webhelyekhez.

Kérjen szakértői tanácsot az SSL-tanúsítványokkal kapcsolatban.

A konzultációhoz töltse ki az űrlapot.