Az ACME (Automated Certificate Management Environment) egy szabványos protokoll az X.509 tanúsítványok automatizált tartományellenőrzéséhez és telepítéséhez, IETF RFC 8555. Jól dokumentált szabvány, sok nyílt forráskódú kliens implementációk, Az ACME fájdalommentes módot kínál a webhelyek vagy IoT eszközök például nyilvános vagy magántulajdonban lévő digitális tanúsítvánnyal rendelkező modemek és útválasztók, és ezeket a tanúsítványokat idővel frissítik.

Ez az útmutató megmutatja, hogyan:

- Keresse meg és szerezze be azokat a hitelesítő adatokat, amelyekre az ACME-n keresztül kell tanúsítványokat kérnie.

- A Certbot segítségével manuálisan kérheti az SSL-t /TLS tanúsítványok a HTTP-01 és a DNS-01 kihívási módszerek.

- Tanúsítványok visszavonása a Certbot segítségével.

Használhat sok más ACME-klienst, beleértve Kubernetes tanúsítványkezelő, az SSL.com ACME szolgáltatásával.

acme4j az ügyfél most már használhatja az SSL.com ACME szolgáltatásokat ezen a tárolón: https://github.com/SSLcom/acme4j

A többi nem Certbot ACME kliensre vonatkozó utasításokért olvassa el a szoftverszolgáltató dokumentációját.

Telepítse a Certbot-ot

Ez az útmutató feltételezi, hogy olyan számítógépen dolgozik, amely rendelkezik certbot telepítve. A Certbot egy ingyenes és nyílt forráskódú eszköz, amelyet az Electronic Frontier Foundation (EFF) fejlesztett ki, és amelynek segítségével SSL-t kérhet vagy visszavonhat.TLS tanúsítványok az SSL.com-tól az ACME protokollon keresztül. A Certbot számos platformon futtatható, beleértve a Linuxot, a macOS-t és a Windows-ot is.

- Ha van snapd telepítve, ezt a parancsot használhatja a telepítéshez:

sudo snap install -klasszikus certbot

- If

/snap/bin/nincs a tiédbenPATH, akkor hozzá kell adnia vagy futtatnia kell egy ilyen parancsot:sudo ln -s / snap / bin / certbot / usr / bin / certbot

Ha további információkra van szüksége a Certbot rendszerére történő telepítéséről, kérjük, olvassa el az EFF-t dokumentáció.

Az ACME hitelesítő adatok letöltése

Mielőtt az ACME-t tanúsítvány kérésére használja, be kell szereznie a Számlakulcs és a HMAC kulcs az SSL.com számládról.

- Jelentkezzen be SSL.com fiókjába. Ha már be van jelentkezve, lépjen a Műszerfal Tab.

- Kattints api hitelesítő adatokalatt található fejlesztők és az integráció.

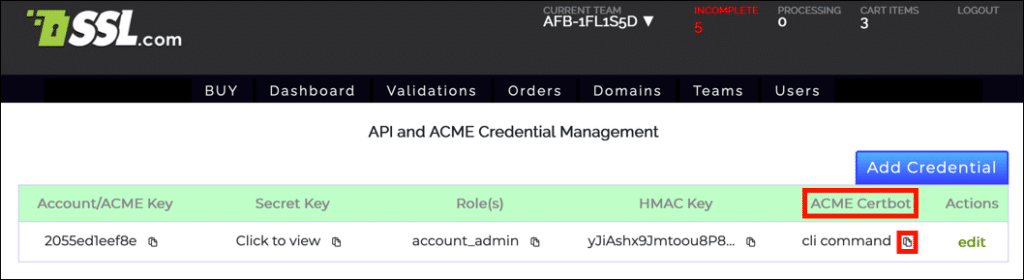

- Szükséged lesz a Számla / ACME kulcs és a HMAC kulcs igazolásokat kérni. Kattintson a vágólap ikonjára () az egyes kulcsok mellett az érték vágólapra másolásához.

- A vágólap ikonjára kattintva másolhat egy Certbot parancsot is, amely előre kitöltött e-mail címmel, Account / ACME és HMAC kulcsokkal.) mellett cli parancs, Az alábbi ACME Certbot. Ez az előre formázott parancs tanúsítványt rendel a HTTP-01 kihívás módszerével.

SSL manuális kérése /TLS Bizonyítvány

Most, hogy megszerezte hitelesítő adatait, tanúsítványt kérhet a certbot parancs. A Certbot két tartományellenőrzési (DV) módszert támogat: HTTP-01 és DNS-01.

HTTP-01 kihívás módszere

HTTP-01 az ACME-vel és a Certbot-tal a leggyakrabban alkalmazott kihívási módszer. Ha ilyen módon igényel tanúsítványt, a Certbot létrehoz egy tokent, amelynek segítségével nyilvánosan elérhető fájlt hozhat létre a webhelyén. Az SSL.com ACME szervere ezt követően HTTP-n keresztül ellenőrzi a fájlt, és helyes igazolást állít ki.

Követelmények: A HTTP-01 módszer megköveteli, hogy hozzáférjen a webkiszolgálóhoz, és hogy a webhely porton keresztül érhető el 80 HTTP-n keresztül. Szüksége is lesz sudo jogosultságokat a számítógépen.

A tanúsítvány kézi letöltéséhez használja a következő parancsot. Cserélje le az ALL CAPS értékeket a tényleges értékekre. (Amint azt fentebb megjegyeztük, másolhat és beilleszthet egy certbot parancsot is, amely ezt megadja a portálfiókjából):

sudo certbot certonly --manual --server https://acme.ssl.com/sslcom-dv-ecc --config-dir /etc/ssl-com --logs-dir /var/log/ssl-com -- egyetértek --no-eff-email --e-mail E-MAIL-CÍM --eab-hmac-key HMAC-KEY --eab-kid ACCOUNT-KEY -d DOMAIN.NAME

A parancs lebontása:

sudo certbotfut acertbotparancs superuser jogosultságokkal.certonlykéri a tanúsítvány lekérését, de nem telepítését.--manualmegadja a Certbot interaktív futtatását.--server https://acme.ssl.com/sslcom-dv-eccmeghatározza az SSL.com ACME szerverét.--config-dir /etc/ssl-com(opcionális) beállítja a konfigurációs könyvtárat.--logs-dir /var/log/ssl-com(opcionális) a naplók könyvtárát állítja be.--agree-tos(opcionális) elfogadja az ACME előfizetői megállapodást. Ezt kihagyhatja, ha interaktív módon szeretne megállapodni.--no-eff-email(opcionális) azt jelzi, hogy nem szeretné megosztani e-mail címét az EHA-val. Ha ezt elmulasztja, a rendszer megkéri, hogy ossza meg e-mail címét.--email EMAIL-ADDRESSmegadja a regisztrációs e-mail címet. Megadhat több címet vesszővel elválasztva.--eab-hmac-key HMAC-KEYmegadja a HMAC kulcsát.--eab-kid ACCOUNT-KEYadja meg a fiók kulcsát.-d DOMAIN.NAMEmeghatározza azt a domain nevet, amelyre a tanúsítvány kiterjed. Ne feledje, hogy használhatja a-d DOMAIN.NAMElehetőség a parancs többszörösével domainnevek hozzáadásához a tanúsítványhoz. A Certbot megköveteli, hogy hozzon létre egy kihívásfájlt minden kért domainnévhez. Kérjük, olvassa el a következő részt: tanúsítványtípusok és számlázás az alábbiakban megtekintheti, hogy a domainnevek különböző kombinációi hogyan mutatnak be SSL.com tanúsítványtípusok és a hozzájuk tartozó árképzés.

- Változtasd meg a

--serverérték a parancsbanhttps://acme.ssl.com/sslcom-dv-rsa. - hozzáad

--key-type rsaa parancsra.

certbot parancsot, az ACME fiókadatokat a számítógép a konfigurációs könyvtárban tárolja (/etc/ssl-com a fent látható parancsban. A certbot jövőbeli futtatásakor elhagyhatja a --eab-hmac-key és a --eab-kid opciókat, mert a certbot figyelmen kívül hagyja őket a helyben tárolt fiókadatok javára.

Ha társítania kell a számítógép ACME tanúsítvány megrendelését egy másik SSL.com fiókkal, akkor a paranccsal el kell távolítania ezeket a fiókadatokat a számítógépéről sudo rm -r /etc/ssl-com/accounts/acme.ssl.com (vagy ha kihagyta az opcionális opciót --config-dir választási lehetőség, sudo rm -r /etc/letsencrypt/accounts/acme.ssl.com).

A fenti parancs futtatásakor utasításokat kell kapnia egy ellenőrző fájl létrehozására:

Hozzon létre egy fájlt, amely csak ezeket az adatokat tartalmazza: cr1rsRTImVz_s7HHk7biTQ. 9mOlJPgZ8D97HojOHnhD6hYeZZOPDUDNMxchFUNJQvI És tegye elérhetővé webszerverén ezen az URL-címen: - - - - - - - - - - - - - - - - - - - - - A folytatáshoz nyomja meg az Enter billentyűt

Hozza létre a fájlt, és mentse el a webkiszolgáló olyan helyére, ahol a HTTP porton keresztül elérhető 80 a megjelenített URL-nél, majd nyomja meg a gombot Enter.

-) karakter. Ebben az esetben a fájl létrehozásakor meg kell adnia a könyvtárat, hogy megakadályozza a shell értelmezését a kötőjelben (pl vim ./-r1rsRTImVz_s7HHk7biTQ).Ha minden adata helyes, kapjon egy megerősítő üzenetet, amely bemutatja a tanúsítványlánc és a magánkulcs helyét:

FONTOS MEGJEGYZÉSEK: - Gratulálunk! Tanúsítványát és láncát elmentette a következő helyre: /etc/ssl-com/live/DOMAIN.NAME/fullchain.pem. Kulcsfájlját elmentette: /etc/ssl-com/live/DOMAIN.NAME/privkey.pem a cert 2021-10-05-én lejár. A tanúsítvány új vagy módosított verziójának a jövőbeni megszerzéséhez egyszerűen futtassa újra a certbot szoftvert. * Az összes tanúsítvány interaktív megújításához futtassa a "certbot megújítása"

Mostantól konfigurálhatja a webkiszolgálót az új tanúsítvány és magánkulcs elérésére.

DNS-01 kihívás módszere

A DNS-01 A challenge módszer bonyolultabban használható, mint a HTTP-01, de kényelmesebb lehet több webszerveren használni. Ebben a módszerben a Certbot biztosít egy tokent, amelyet egy DNS TXT-rekord létrehozásához használ a tanúsítvány által védett tartománynév alatt.

Követelmények: A DNS-01 módszer megköveteli, hogy képes legyen DNS-rekordok létrehozására a webhely domainnevéhez.

A következő parancs tanúsítványt fog kérni a DOMAIN.NAME domainhez a DNS-01 kihívás módszerével:

sudo certbot certonly --manual --server https://acme.ssl.com/sslcom-dv-rsa --agree-tos --no-eff-email --email EMAIL-ADDRESS --eab-hmac-key HMAC-KEY --eab-kid ACCOUNT-KEY --preferred-challenges dns -d DOMAIN.NAME

-d DOMAIN.NAME lehetőség a parancs többszörösével domainnevek hozzáadásához a tanúsítványhoz. A Certbot megköveteli, hogy minden kért domainnévhez külön DNS TXT rekordot hozzon létre. Nem kell megvárnia, amíg az egyes TXT rekordok továbbterjednek, mielőtt megnyomná Enter amíg el nem éri a végső kihívást. Kérjük, olvassa el a tanúsítványtípusok és számlázás az alábbiakban megtekintheti, hogy a domainnevek különböző kombinációi hogyan mutatnak be SSL.com tanúsítványtípusok és a hozzájuk tartozó árképzés. certbot parancsot, az ACME fiókadatokat a számítógép a konfigurációs könyvtárban tárolja (/etc/ssl-com a fent látható parancsban. A certbot jövőbeli futtatásakor elhagyhatja a --eab-hmac-key és a --eab-kid opciókat, mert a certbot figyelmen kívül hagyja őket a helyben tárolt fiókadatok javára.

Ha társítania kell a számítógép ACME tanúsítvány megrendelését egy másik SSL.com fiókkal, akkor a paranccsal el kell távolítania ezeket a fiókadatokat a számítógépéről sudo rm -r /etc/ssl-com/accounts/acme.ssl.com (vagy ha kihagyta az opcionális opciót --config-dir választási lehetőség, sudo rm -r /etc/letsencrypt/accounts/acme.ssl.com).

Ez a parancs megegyezik a HTTP-01 szakaszban szereplővel, de hozzáadja a --preferred-challenges dns választási lehetőség. A parancs futtatásakor utasításokat kap a DNS-rekord létrehozására:

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - Please deploy a DNS TXT record under the name _acme-challenge.DOMAIN.NAME with the following value: -87YKoj3sQZB4rVCMZTiifl9QJKYm2eYYymAkpE0zBo Before continuing, verify the record is deployed. - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - Press Enter to Continue

Hozza létre a DNS TXT rekordot, és várja meg, amíg terjed. (whatsmydns.net egy kényelmes eszköz a DNS terjedésének ellenőrzésére). Vegye figyelembe, hogy az aláhúzás (_) a rekord neve elején kötelező. Amikor a lemez világszerte elterjedt, nyomja meg a gombot Enter.

*.example.com) külön meg kell majd kérnie az alap domain nevet, ha azt is meg akarja védeni (például -d *.example.com -d example.com). Ilyen esetben létre kell hoznia kettő A TXT azonos nevű rekordok (_acme-challenge.example.com). Ha minden adata helyes, kapjon egy megerősítő üzenetet, amely bemutatja a tanúsítványlánc és a magánkulcs helyét:

IMPORTANT NOTES: - Congratulations! Your certificate and chain have been saved at: /etc/ssl-com/live/DOMAIN.NAME/fullchain.pem Your key file has been saved at: /etc/ssl-com/live/DOMAIN.NAME/privkey.pem Your cert will expire on 2021-10-05. To obtain a new or tweaked version of this certificate in the future, simply run certbot again. To non-interactively renew *all* of your certificates, run "certbot renew"

Mostantól konfigurálhatja a webkiszolgálót az új tanúsítvány és magánkulcs elérésére.

Tanúsítványmegújítás (kézi)

A kézzel kiadott (ebben az útmutatóban leírt) tanúsítványok esetében a tanúsítvány megújítása a tanúsítvány kérésére használt parancs egyszerű megismétlésével valósul meg. A Certbot biztosítja a renew alparancs, de hibát eredményez, amikor megpróbálja használni a --manual opció:

sudo certbot megújítása - force-atnaujítás Hibakeresési napló mentése a /var/log/ssl-com/letsencrypt.log könyvtárba - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - /etc/ssl-com/renewal/DOMAIN.NAME feldolgozása - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - Nem sikerült kiválasztani a megfelelő plugint: A kézi plugin nem működik; problémák lehetnek a meglévő konfigurációval. A hiba a következő volt: PluginError ('A manuális plug-in interaktív használatakor hitelesítési szkriptet kell biztosítani a --manual-auth-hook használatával.',) Megpróbálta megújítani a cert (DOMAIN.NAME) fájlt az A megújítás / DOMAIN.NAME.conf váratlan hibát okozott: A kézi bővítmény nem működik; problémák lehetnek a meglévő konfigurációval. A hiba a következő volt: PluginError ('Ha a kézi plugint nem interaktívan használja, hitelesítési szkriptet kell biztosítani a --manual-auth-hook használatával.' Ugró. Minden megújítási kísérlet kudarcot vallott. A következő tanúsítványokat nem sikerült megújítani: /etc/ssl-com/live/DOMAIN.NAME/fullchain.pem (hiba) - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - Minden megújítási kísérlet kudarcot vallott. A következő tanúsítványokat nem sikerült megújítani: /etc/ssl-com/live/DOMAIN.NAME/fullchain.pem (hiba) - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - 1 megújítási hiba, 0 elemzési hiba

Tanúsítvány visszavonása

Tanúsítvány visszavonása a következővel: certbot revoke. Cserélje ki az ALL CAPS tanúsítvány elérési útját a tényleges értékeire /etc/ssl-com/live/example.com/cert.pem). Ha nem adott meg egy egyéni beállítást --config-dir és a --logs-dir amikor az eredeti tanúsítványt kéri, hagyja ki ezeket a lehetőségeket.

A sudo certbot visszavonja - kiszolgáló https://acme.ssl.com/sslcom-dv-rsa --cert-path /PATH/TO/cert.pem --config-dir / etc / ssl-com --logs-dir / var / log / ssl-com

A rendszer arra kéri, hogy törölje-e a visszavont tanúsítványt is:

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - Szeretné törölni a tanúsítvány (oka) t most visszavontad, a cert összes korábbi és későbbi verziójával együtt? - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - (Y) es (ajánlott) / (N ) o: Y - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - A tanúsítvánnyal kapcsolatos összes fájlt törölte DOMAIN NÉV. - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

Unable to register an account with ACME server. Error returned by the ACME server: Something went wrong. We apologize for the inconvenience.Próbálkozzon a következővel a hiba elhárításához:

a) Adja meg a tanúsítvány privát kulcsának elérési útját a visszavonási kérelem aláírásához.

Példa:

--key-path /PATH/TO/privkey.pemb) Ha egyéni címtárat használt, adja meg a tanúsítvány kiadásakor használt könyvtárat:

--config-dir

Tanúsítványtípusok és számlázás

Minden SSL /TLS Az SSLM által az ACME-n keresztül kibocsátott tanúsítványok egyéves tanúsítványok. Az SSL.com tanúsítvány típusa, amelyet megkap (és amelyért számlázni fog), a kért domainnevek számától és típusától függ:

- Alap SSL: Egy domain név vagy domain név plusz

wwwaldomain (plexample.comés awww.example.com).- Ne feledje, hogy ha mind az alap domain nevet, mind a

www, mindkettőt be kell foglalnia a Certbot parancsba (pl-d example.com -d www.example.com).

- Ne feledje, hogy ha mind az alap domain nevet, mind a

- Wildcard SSL: Egy helyettesítő domain név vagy egy helyettesítő domain név plusz az alap domain név (pl

*.example.comés aexample.com). - Prémium SSL: Alap domain név és egy-három nem helyettesítő aldomain. (Kivétel: Amint azt fentebb megjegyeztük, az alap domain plusz

wwwaz aldomain [és senki más] számlázása alap SSL-ként történik.) Például:

example.comés ainfo.example.comexample.com,www.example.comésinfo.example.comexample.com,www.example.com,info.example.comésstore.example.com

- Több tartományú UCC / SAN SSL: A domainnevek bármely más kombinációja. Például:

- Alap domain név és több mint három aldomain

- Két vagy több helyettesítő és / vagy nem aldomain domain név

Résztvevők az SSL.com-ban Viszonteladói és mennyiségi beszerzési program az árazási szintjükhöz kapcsolódó diszkontált kamatlábbal kerül kiszámlázásra.

További információért

Sokkal többet tehet az ACME protokollal (Certbot-tal vagy anélkül). További információkért kérjük, olvassa el az alábbi forrásokat:

- Mi az ACME protokoll?

- ACME SSL /TLS Automatizálás az Apache és az Nginx segítségével

- SSL /TLS Az IoT automatizálása az ACME segítségével

- Certbot dokumentáció

- Certbot man oldal

További segítségre van szüksége SSL.com-fiókjával kapcsolatban?

- Az SSL.com számlád - a. Beküldése CSR

- Sikertelen az előteszt ?!

- Az Ön SSL.com-fiókja - érvényesítések

- SSL.com számlád - megrendelések

- Az SSL.com SWS API - Bevezetés

- Az Ön SSL.com-fiókja - domainek

- Támogatott Cloud HSM dokumentumok aláírásához és EV kód aláíráshoz