Az SSL összes verziója /TLS előtti protokoll TLS Az 1.2-es verziók már elavultak és bizonytalanok. Számos webszerver platform még mindig rendelkezik TLS 1.0 és TLS Az 1.1 alapértelmezés szerint engedélyezve van. Az összes modern webböngésző azonban kompatibilis a következőkkel: TLS 1.2. Ezért a webhelytulajdonosoknak érdemes ellenőrizniük a szerver konfigurációjukat, hogy megbizonyosodjanak arról, hogy csak az SSL /TLS engedélyezve vannak, és minden más (beleértve a TLS 1.0, TLS 1.1 és SSL 3.0) le vannak tiltva.

Ez az útmutató utasításokat tartalmaz az SSL /TLS engedélyezve vannak egy webhelyen, letiltva az SSL /TLS az Apache és az Nginx fájlokban, és példákat mutat be olyan böngészőhibákra, amelyek csak az SSL elavult, nem biztonságos verzióit futtató szerverekből származnak.TLS.

Jelölje be az Engedélyezett SSL /TLS változatok

Online eszközök

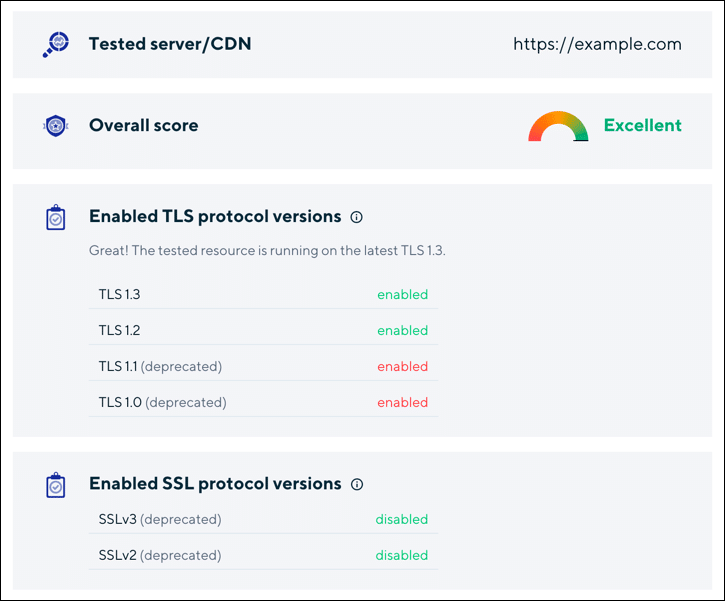

Gyorsan ellenőrizheti az SSL /TLS webhelye támogatja a CDN77-ek felkeresését TLS ellenőr és beírja az ellenőrizni kívánt domain nevet. Amint az alább látható, https://example.com jelenleg letiltja az SSL 2. és 3. verzióját, de engedélyezi az összes verzióját TLS (beleértve az elavult TLS 1.1 és 1.0):

Nmap

Ellenőrizheti az SSL-t is /TLS a nyílt forráskódú webhely által támogatott verziók és rejtjelek nmap parancssori eszköz:

nmap --script ssl-enum-ciphers -p

Az SSL alapértelmezett portjaTLS is 443. Az alábbi parancs jelentést generál a következőhöz: example.com:

$ nmap --script ssl-enum-ciphers -p 443 example.com Az Nmap 7.80 (https://nmap.org) indítása 2020-08-25 13: 10-kor az EDT Nmap vizsgálati jelentése az example.com webhelyen (93.184.216.34) A gazdagép fel van töltve (0.031 s késés). Egyéb címek az example.com webhelyhez (nem beolvasva): 2606: 2800: 220: 1: 248: 1893: 25c8: 1946 KIKÖTŐ ÁLLAMI SZOLGÁLTATÁS 443 / tcp open https | ssl-enum-rejtjelek: | TLSv1.0: | rejtjelek: | TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA (secp256r1) - A | TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA (secp256r1) - A | TLS_DHE_RSA_WITH_AES_128_CBC_SHA (dh 2048) - A | TLS_DHE_RSA_WITH_AES_256_CBC_SHA (dh 2048) - A | TLS_DHE_RSA_WITH_CAMELLIA_256_CBC_SHA (dh 2048) - A | TLS_DHE_RSA_WITH_CAMELLIA_128_CBC_SHA (dh 2048) - A | TLS_RSA_WITH_AES_256_CBC_SHA (rsa 2048) - A | TLS_RSA_WITH_CAMELLIA_256_CBC_SHA (rsa 2048) - A | TLS_RSA_WITH_AES_128_CBC_SHA (rsa 2048) - A | TLS_RSA_WITH_CAMELLIA_128_CBC_SHA (rsa 2048) - A | TLS_DHE_RSA_WITH_SEED_CBC_SHA (dh 2048) - A | TLS_RSA_WITH_SEED_CBC_SHA (rsa 2048) - A | kompresszorok: | NULL | rejtjelpreferencia: szerver | TLSv1.1: | rejtjelek: | TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA (secp256r1) - A | TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA (secp256r1) - A | TLS_DHE_RSA_WITH_AES_128_CBC_SHA (dh 2048) - A | TLS_DHE_RSA_WITH_AES_256_CBC_SHA (dh 2048) - A | TLS_DHE_RSA_WITH_CAMELLIA_256_CBC_SHA (dh 2048) - A | TLS_DHE_RSA_WITH_CAMELLIA_128_CBC_SHA (dh 2048) - A | TLS_RSA_WITH_AES_256_CBC_SHA (rsa 2048) - A | TLS_RSA_WITH_CAMELLIA_256_CBC_SHA (rsa 2048) - A | TLS_RSA_WITH_AES_128_CBC_SHA (rsa 2048) - A | TLS_RSA_WITH_CAMELLIA_128_CBC_SHA (rsa 2048) - A | TLS_DHE_RSA_WITH_SEED_CBC_SHA (dh 2048) - A | TLS_RSA_WITH_SEED_CBC_SHA (rsa 2048) - A | kompresszorok: | NULL | rejtjelpreferencia: szerver | TLSv1.2: | rejtjelek: | TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 (secp256r1) - A | TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 (secp256r1) - A | TLS_DHE_RSA_WITH_AES_128_GCM_SHA256 (dh 2048) - A | TLS_DHE_RSA_WITH_AES_256_GCM_SHA384 (dh 2048) - A | TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 (secp256r1) - A | TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA (secp256r1) - A | TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 (secp256r1) - A | TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA (secp256r1) - A | TLS_DHE_RSA_WITH_AES_128_CBC_SHA256 (dh 2048) - A | TLS_DHE_RSA_WITH_AES_128_CBC_SHA (dh 2048) - A | TLS_DHE_RSA_WITH_AES_256_CBC_SHA256 (dh 2048) - A | TLS_DHE_RSA_WITH_AES_256_CBC_SHA (dh 2048) - A | TLS_RSA_WITH_AES_128_GCM_SHA256 (rsa 2048) - A | TLS_DHE_RSA_WITH_CAMELLIA_256_CBC_SHA (dh 2048) - A | TLS_DHE_RSA_WITH_CAMELLIA_128_CBC_SHA (dh 2048) - A | TLS_RSA_WITH_AES_256_CBC_SHA (rsa 2048) - A | TLS_RSA_WITH_CAMELLIA_256_CBC_SHA (rsa 2048) - A | TLS_RSA_WITH_AES_128_CBC_SHA (rsa 2048) - A | TLS_RSA_WITH_CAMELLIA_128_CBC_SHA (rsa 2048) - A | TLS_DHE_RSA_WITH_SEED_CBC_SHA (dh 2048) - A | TLS_RSA_WITH_SEED_CBC_SHA (rsa 2048) - A | kompresszorok: | NULL | rejtjelpreferencia: szerver | _ legkevesebb erő: Nmap kész: 1 IP-cím (1 gazdagép fel) 3.88 másodperc alatt beolvasva

Server Configuration

Apache

Letiltani TLS Az Apache 1.0 és 1.1 verziójában módosítania kell a konfigurációs fájlt, amely tartalmazza az SSLProtocol irányelv a webhelyére. Ez a fájl különböző helyeken található, a platformon, verziótól vagy más telepítési részletektől függően. Néhány lehetséges hely:

/usr/local/apache2/conf/extra/httpd-ssl.conf(alapértelmezett Apache telepítés)/etc/apache2/mods-enabled/ssl.conf(Ubuntu / Debian)/private/etc/apache2/extra/httpd-ssl.conf(Mac operációs rendszer)

Amikor megtalálta a helyes konfigurációs fájlt, keressen egy sort, amely kezdődik SSLProtocol. Ez a példa egy alapértelmezett macOS Apache telepítésből letiltja az SSLv3 fájlt a - üzemeltető, de lehetővé teszi TLS 1.0 és 1.1:

SSLProtokoll mind -SSLv3

Letilthatja az SSL összes elavult verzióját /TLS az Apache támogatja az alábbiak szerint:

SSLProtokoll összes -SSLv3 -TLSv1 -TLSv1.1

A fenti konfiguráció lehetővé teszi TLS 1.2, valamint TLS 1.3 ha rendelkezésre áll a környezetében.

Apache és virtuális gépek

Az Apache egynél több webhelyet futtathat egyetlen szerveren. Ezek virtuális állomás alapulhat IP-szám, port vagy tartománynév, és tartalmazhat olyan beállításokat, amelyek felülírják az Apache alapkonfigurációját. Ezért ellenőriznie kell a konfigurációs fájlokban lévő egyes virtuális gépek beállításait, különösen, ha az alap SSL /TLS A konfiguráció nem működik.

Az Apache 2.4.42 előtti verzióinál (az 1.1.1 előtt OpenSSL-hez építették / linkelték) nem volt lehetséges külön SSL /TLS protokollok név alapú virtuális gépek számára, amelyek ugyanazt az alap IP-számot és portot osztják meg - a SSLProtocol az első virtuális gazdagépet alkalmazta az összes többi. Az Apache 2.4.42 / OpenSSL 1.1.1 verziótól kezdve a SSLProtocol minden név-alapú virtuális gazdagépet tiszteletben tartanak, ha a Szervernév jelzés (SNI) az ügyfél biztosítja a SSL /TLS kézfogás.

Miután elvégezte a konfigurációs változtatásokat, telepítse újra az Apache-t, hogy érvénybe lépjenek. További információ a SSLProtocol irányelv, kérjük, olvassa el az Apache-t dokumentáció.

nginx

SSL /TLS A protokoll beállításait az elsődleges Nginx konfigurációs fájlban lehet meghatározni (általában a /etc/nginx/nginx.conf), vagy a webhely konfigurációs fájljaiban. Keresse meg a kezdő sort ssl_protocols. Például a következő az alapértelmezettől nginx.conf fájl egy friss Nginx telepítésről az Ubuntu-ra:

ssl_protocols TLSv1 TLSv1.1 TLSv1.2 TLSv1.3; # SSLv3 eldobása, ref: POODLE

Szerkesztheti ezt a sort úgy, hogy csak az SSL /TLS szerepelnek:

ssl_protocols TLSv1.2 TLSv1.3;

Ne feledje, hogy az alapértelmezett SSL-konfiguráció bármely beállítását felülírhatják az egyes tartományneveket konfiguráló kiszolgálóblokkok, ezért mindenképpen ellenőrizze azokat, ha a protokoll beállításainak módosításai nem jelennek meg a webhelyén.

Miután elvégezte a konfigurációs módosításokat, töltse be újra az Nginx-et, hogy azok érvénybe lépjenek. További információkért kérjük, olvassa el az Nginx dokumentációját a HTTPS szerverek konfigurálása.

TLS 1.0 és 1.1 böngésző hibák

Mivel TLS Az 1.0 és 1.1 verziókat jelenleg nem biztonságosnak tekintik, a legtöbb modern böngésző hibaüzenetet jelenít meg, ha olyan weboldallal találkozik, ahol ezek elavultak TLS verziók engedélyezve vannak, de TLS Az 1.2 vagy az 1.3 nem az. Ezekre a hibákra az alábbiakban látható példa:

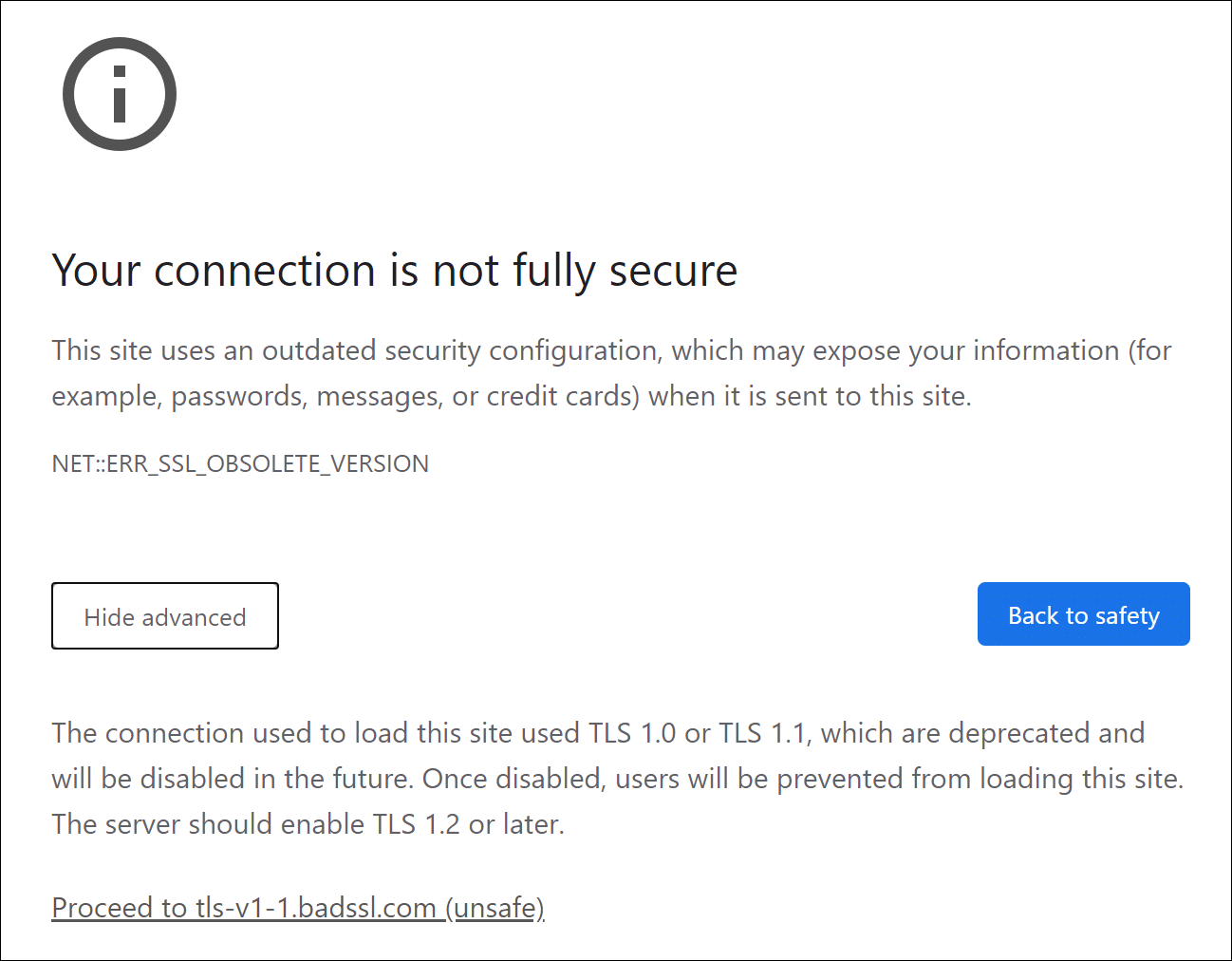

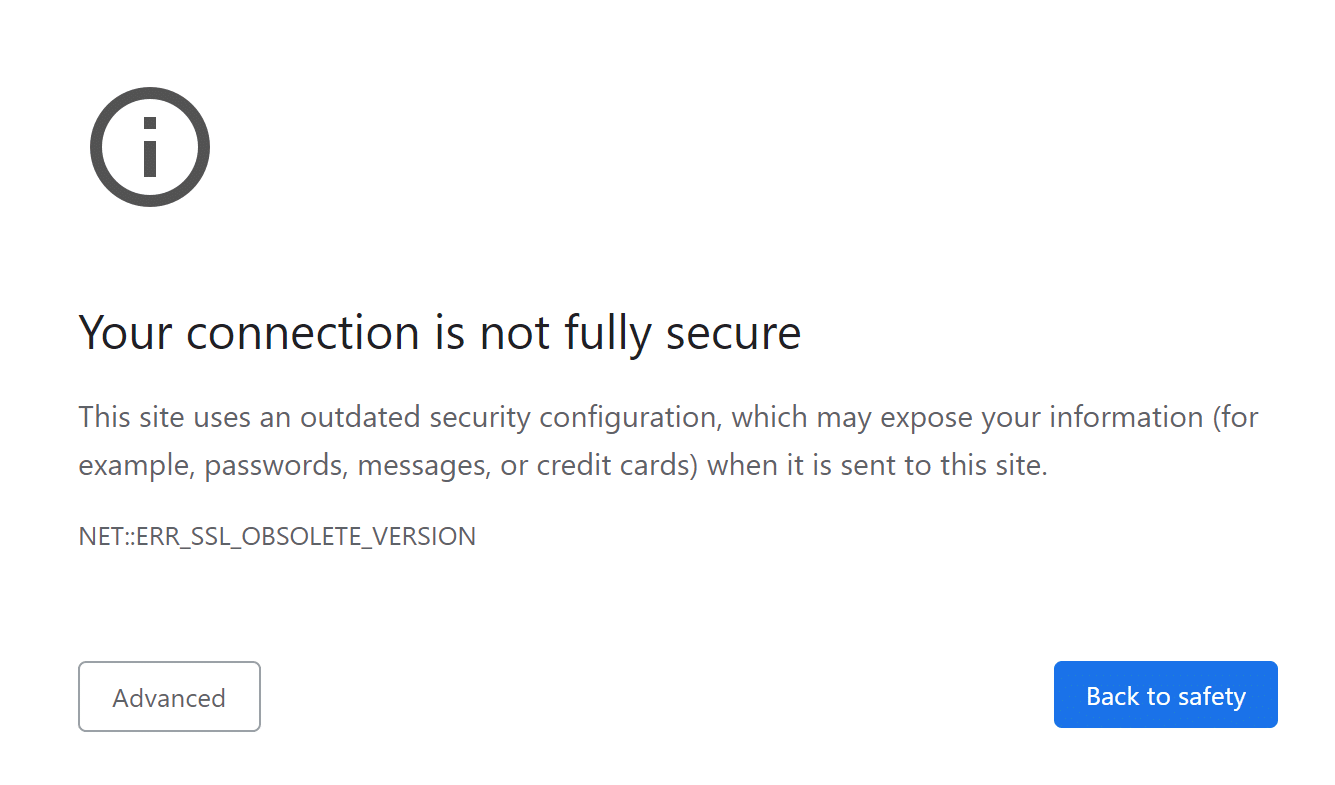

Google Chrome

A Google Chrome a következő hibaüzenetet jeleníti meg, amikor csatlakozik egy futó webhelyhez TLS 1.0 vagy 1.1:

Kapcsolata nem teljesen biztonságos

Ez a webhely elavult biztonsági konfigurációt használ, amely felfedheti az Ön adatait (például jelszavakat, üzeneteket vagy hitelkártyákat), amikor erre a webhelyre küldik őket.NET::ERR_SSL_OBSOLETE_VERSION

A webhely betöltéséhez használt kapcsolat használt TLS 1.0 vagy TLS 1.1, amelyek elavultak, és a jövőben le lesznek tiltva. A letiltás után a felhasználók nem tudják betölteni ezt a webhelyet. A szervernek engedélyeznie kell TLS 1.2 vagy újabb.

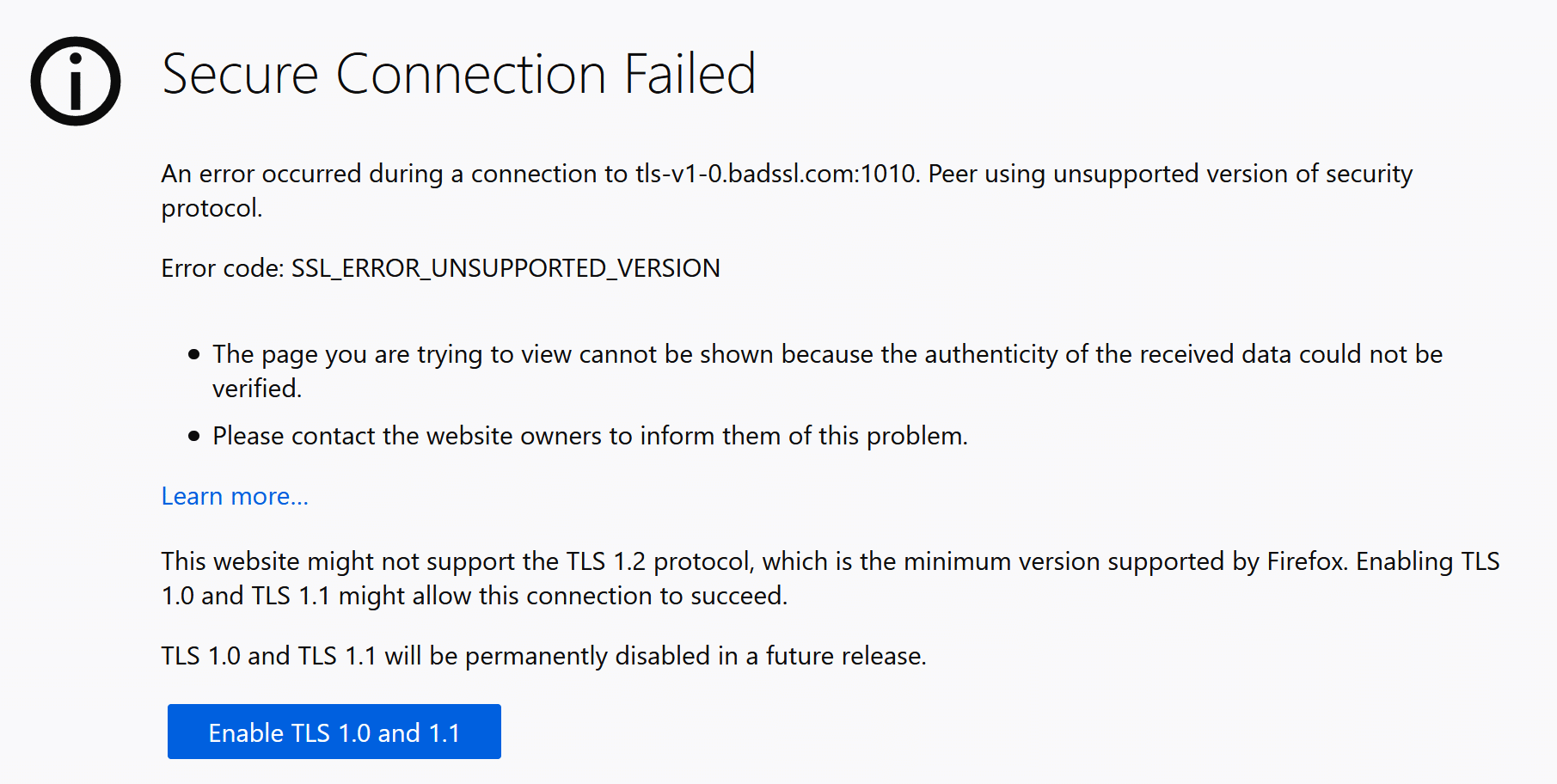

Mozilla Firefox

A Mozilla Firefox a következő hibaüzenetet jeleníti meg, amikor csatlakozik egy futó webhelyhez TLS 1.0 vagy 1.1:

Biztonságos kapcsolat sikertelen

Hiba történt az [URL] -hez való kapcsolódás során. Peer a biztonsági protokoll nem támogatott verziójával.

Hibakód:SSL_ERROR_UNSUPPORTED_VERSION...

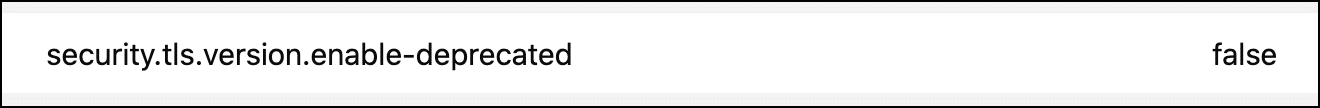

Lehet, hogy ez a webhely nem támogatja a TLS 1.2 protokoll, amely a Firefox által támogatott minimális verzió. Engedélyezés TLS Az 1.0 és 1.1 lehetővé teheti a kapcsolat sikerét.

TLS 1.0 és TLS Az 1.1-et véglegesen letiltják egy későbbi kiadásban.

Apple Safari

Az Apple Safari böngészője a HTTPS webhelyeket használja TLS 1.0 és 1.1, de a „Nem biztonságos” üzenet jelenik meg a böngésző címsorában.

További információért

Olvassa el a Windows korábbi verzióival kapcsolatos biztonsági kérdéseket TLS, kérjük, olvassa el a cikkünket, Korán elavul TLS a biztonságosabb internet érdekében. További információk a fontos különbségekről TLS 1.2 és TLS 1.3, nézd meg TLS 1.3 itt van, hogy maradjon.

És, mint mindig, bármilyen kérdése van, kérjük, lépjen velünk kapcsolatba e-mailben a címen Support@SSL.com, hívás 1-877-SSL-SECURE, vagy egyszerűen kattintson az oldal jobb alsó sarkában található csevegés linkre. Számos gyakori támogatási kérdésre is talál választ Tudásbázis. Köszönjük, hogy meglátogatta az SSL.com-t!

Az SSL.com széles skáláját kínálja SSL /TLS szerver tanúsítványok a HTTPS webhelyek esetében, ideértve: