Van egy új típusú SSL /TLS támadás a városban. A közelmúltban akadémiai biztonságkutatókból álló csapat kiadott egy papírt a Mosómedve támadás. A mosómedve a TLS amely meghatározza a hatásokat HTTPS és egyéb szolgáltatások SSL /TLS. Nagyon specifikus és ritka körülmények között a Raccoon megengedi a rosszindulatú harmadik fél támadóknak az SSL /TLS titkosítás és az érzékeny kommunikáció olvasása.

Pontosabban a mosómedve támadásai zajlanak Diffie-Hellman kulcscseréin. Amikor mindkettő TLS a társaik nyilvános kulcsokat cserélnek a Diffie-Hellman csere részeként, majd kiszámítják az „premaster titok” nevű megosztott kulcsot, amelyet aztán az összes TLS munkamenetkulcsok egy adott kulcslevezetési funkcióval.

TLS Az 1.2 és az összes előző verzió megköveteli, hogy a folytatás előtt az összes premier nulla bájt levonásra kerüljön ebben a premaster titokban. A kapott premaster titkot bemenetként használják a kulcs levezetési függvényében, amely különböző időzítési profilú hash függvényeken alapul. Ezek a pontos időmérések lehetővé tehetik egy támadó számára, hogy orákulumot építsen a TLS szerver, amely megmondja a támadónak, hogy a kiszámított premaster titkos nullával kezdődik-e.

Ebből az egyetlen bájtból a támadók megkezdhetik az egyenletkészlet összeállítását az eredeti premaster titok kiszámításához az ügyfél és a szerver között. Ez lehetővé teheti a támadók számára a felhasználók és a kiszolgáló közötti kommunikáció visszafejtését, beleértve a felhasználóneveket, jelszavakat, hitelkártya-információkat, e-maileket és a potenciálisan érzékeny információk hosszú listáját.

Bár félelmetesen hangzik, ne feledje, hogy ez a támadás csak nagyon meghatározott és ritka körülmények között valósulhat meg: a szervernek újra fel kell használnia a nyilvános Diffie-Hellman kulcsokat a kézfogás (már rossz gyakorlatnak tekinthető), és a támadónak képesnek kell lennie pontos időmérésre. Ezenkívül a böngészőnek támogatnia kell a sérülékeny titkosító csomagokat (2020 júniusától az összes nagyobb böngésző elvetette őket).

Még akkor is, ha a mosómedve nem praktikus a legtöbb támadó számára, a webhelyek tulajdonosai mégis megteszik a saját és a látogatók védelme érdekében tett lépéseket:

- TLS 1.3 nem kiszolgáltatott a mosómedve támadásának. Ha biztos abban, hogy webhelye legtöbb látogatója vagy az összes modern használ, TLS 1.3 kompatibilis böngészők, egyszerűen letilthatja TLS 1.2.

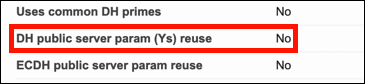

- Ellenőrizze, hogy a webszerver nem használja-e fel újra a nyilvános Diffie-Hellman kulcsokat. Mint fent említettük, ez már rossz gyakorlatnak számít. Ezt a Qualsys SSL Labs segítségével ellenőrizheti. SSL szerver teszt. A webhely eredményei között látnia kell a „Nem” értéket a „DH nyilvános kiszolgáló param (Ys) újrafelhasználása” kifejezésre:

Ha ez az érték „Igen”, ellenőrizze a szerver dokumentációját, és győződjön meg arról, hogy a kiszolgáló megfelelően van-e konfigurálva az előretekintés, más néven „tökéletes továbbítási titok” biztosítására, ami kizárja a nyilvános DH kulcsok újrafelhasználását. (Kérjük, nézze meg a útmutató az SSL-hez /TLS legjobb gyakorlatok további információk az elõzetes titoktartásról.)