Ez az útmutató bemutatja az SSL /TLS tanúsítvány a macOS 10.14 Mojave-on. Két forgatókönyv áll rendelkezésre:

- SSL telepítése /TLS a Keychain Access rendszerszintű használatának tanúsítványa

- SSL telepítése /TLS tanúsítvány a MacOS-hoz tartozó Apache szerverhez

Helyzettől függően érdemes megtenni ezeket a dolgokat, vagy mindkettőt; Például, ha helyi fejlesztői környezetet állít be, és szeretné, hogy a tanúsítvány elérhető legyen mind az Apache, mind az ügyfélszoftver, például a webböngészők számára, mindkettőt megteheti. Mindkét esetben azzal kezdjük, hogy feltételezzük, hogy Ön készítette el a tanúsítvány aláírási kérelmét (CSR) a kulcstartó-hozzáférésen, ahogyan az látható hogyan kell. Ebben az esetben a magánkulcsa már telepítve van a Kulcstartó-hozzáférésbe. Azt is feltételezzük, hogy az érvényesítés befejeződött, és a tanúsítványa készen áll a letöltésre. A tanúsítványok megrendelésével és visszakeresésével kapcsolatos információkért olvassa el a használati útmutatót, SSL megrendelése és lekérése /TLS tanúsítványok.

Első lépések

-

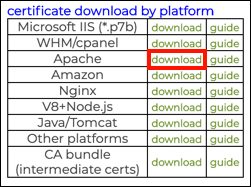

Töltse le a tanúsítványcsomagot felhasználói fiókjáról a Apache letöltési link.

-

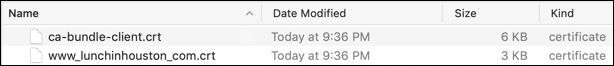

Csomagolja ki a fájlt. Tartalmaznia kell a tanúsítványt (a fájlnév a tanúsítványban szereplő köznéven fog alapulni CSR és vége:

.crt) és a CA köteg (ca-bundle-client.crt).

A tanúsítvány telepítése a kulcstartó hozzáférésben

-

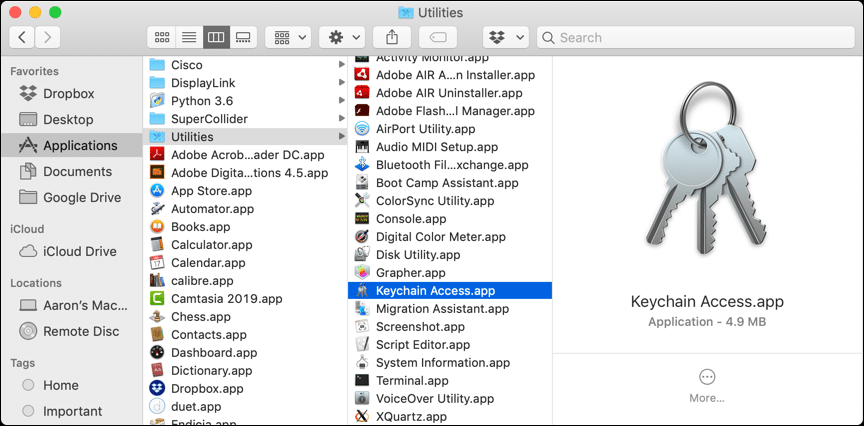

Nyisd ki Kulcstartó Access.app, található / Applications / Utilities.

-

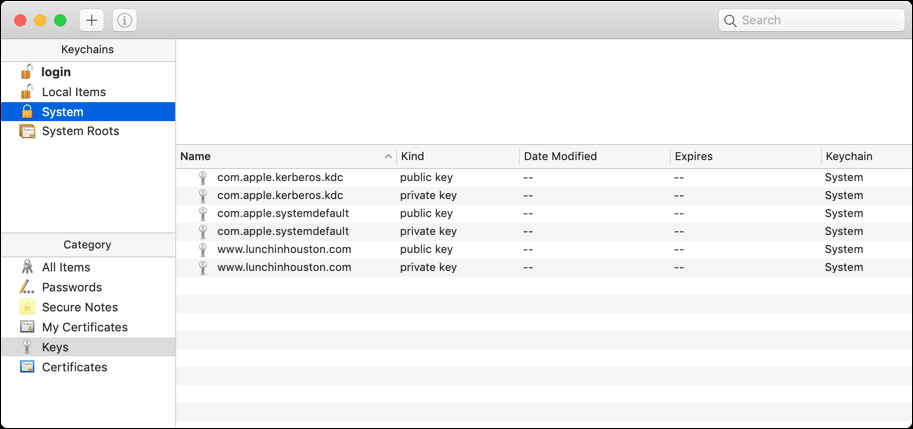

Válassza ki azt a kulcstartót, ahová a kulcspár telepítve van. Ebben az esetben ez a rendszer kulcstartó.

-

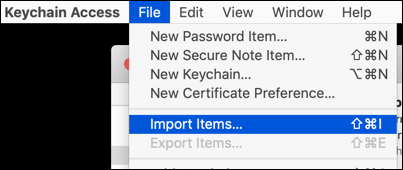

navigáljon Fájl> Tételek importálása ...

-

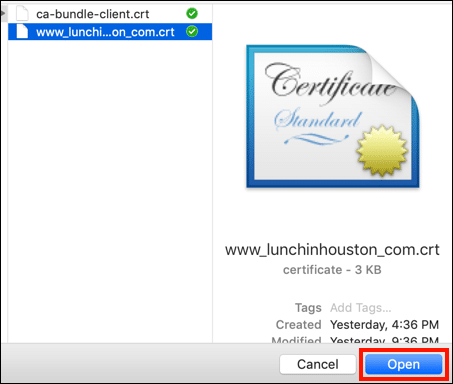

Keresse meg az új tanúsítványt, válassza ki azt, és kattintson a gombra Nyisd ki.

-

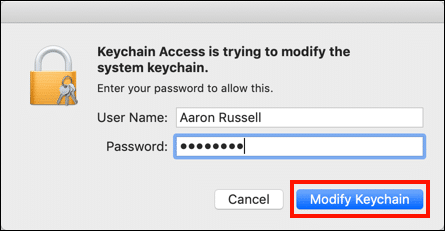

Írja be a jelszavát, majd kattintson a gombra Módosítsa a kulcstartót.

- Ismételje meg a fenti 3-5 lépéseket a

ca-bundle-client.crta közbenső tanúsítási lánc telepítéséhez. -

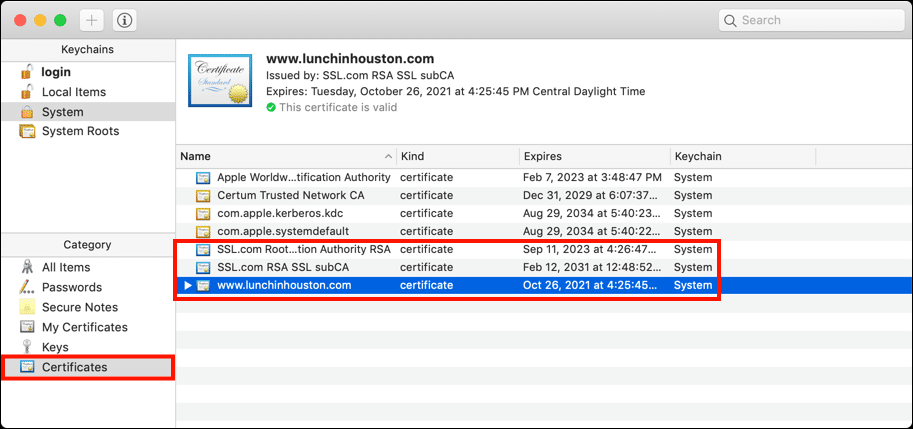

A tanúsítványok telepítésének megerősítéséhez válassza a lehetőséget tanúsítványok a bal oldalsáv menüjéből.

Telepítse az Apache tanúsítványát

-

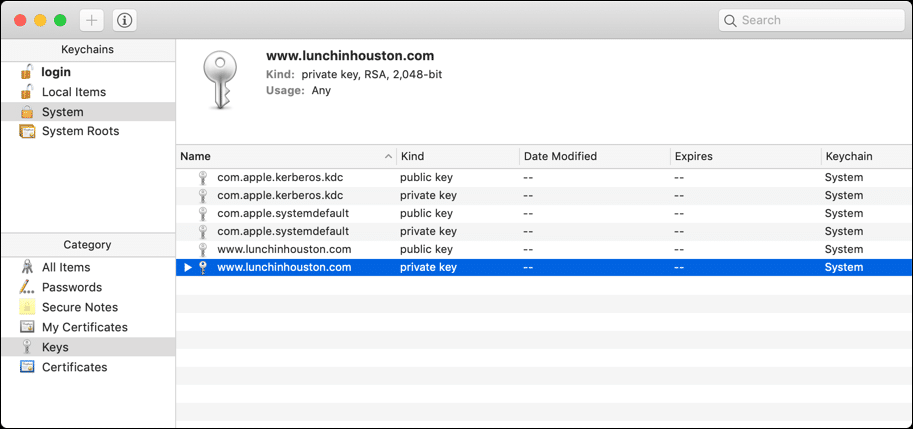

ha te létrehozta a CSR a Kulcstartó-hozzáférésben, akkor privát kulcsát fájlként kell exportálnia az Apache használatához. Nyisd ki Kulcstartó Access.app, található / Applications / Utilities. (Ha te létrehozta a CSR az OpenSSL-lel vagy az SSL.com-val CSR menedzser ugorjon az alábbi 9. lépésre.)

-

A bal oldali oldalsó menü segítségével szűkítheti választásait, keresse meg és válassza ki az exportálni kívánt privát kulcsot. Ebben az esetben a privát kulcsot exportáljuk

www.lunchinhouston.com, található aSystemkulcstartó. -

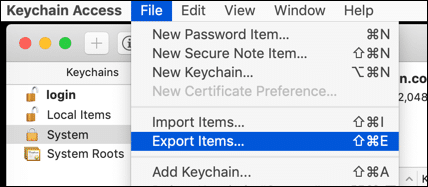

A pop-art design, négy időzóna kijelzése egyszerre és méretének arányai azok az érvek, amelyek a NeXtime Time Zones-t kiváló választássá teszik. Válassza a Fájl> Tételek exportálása… a menüből.

-

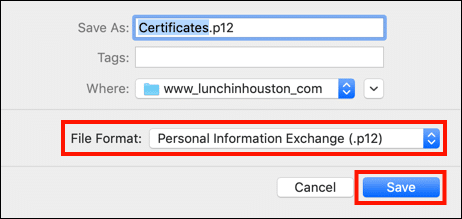

Ellenőrizze, hogy a kiválasztott fájlformátum van-e Személyes információcsere (.p12) és mentse el a fájlt egy olyan helyre, ahol megtalálja.

-

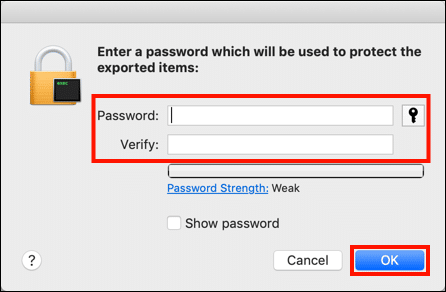

Írja be jelszavát a kulcstartó feloldásához (ha a rendszer kéri), majd hozzon létre egy jelszót a .p12 fájlhoz, majd kattintson OK.

-

Nyisd ki

Terminal.app, található a/Applications/Utilities/mappát, és keresse meg azt a mappát, ahol az .p12 fájlt tárolta az 5. lépéstől. -

Felhasználás

openssla privát kulcs kibontása a .p12 fájlból. (Jegyzet: cserélje le az itt látható fájlneveket a .p12 fájl nevére és a kulcshoz használni kívánt fájlnevére). Először a rendszer felkéri a 5. lépésben létrehozott jelszó megadására, majd a magánkulcs védelme érdekében jelszavak létrehozására és ellenőrzésére.$ openssl pkcs12 -nocerts -Tanúsítványokban.p12 -out privkey.key

-

Ezután vissza kell dekódolnia a privát kulcsot. Írja be a következő parancsot, a bemeneti és a kimeneti fájlok nevének kívánt helyettesítésével (az alább látható név használata felülírja a titkosított fájlt). A rendszer felkéri a 7. lépésben létrehozott jelszó megadására.

$ openssl rsa -privkey.key -out privkey.key

- Helyezze a privát kulcsot, a tanúsítványt és a közbenső csomag fájlokat egy biztonságos könyvtárba, ahol az Apache el tudja olvasni azokat. Erre a hogyan kell felhasználnunk

/private/etc/apache2/. A választott helytől függően lehet, hogy használni kellsudofájlok áthelyezéséhez. -

Nyissa meg az Apache fő konfigurációs fájlját,

httpd.conf, egy szövegszerkesztőben. A Mojave szabványos Apache telepítésén ez a fájl a/private/etc/apache2/Könyvtár. A fájl megnyitása szerkesztésre anano, hajtsa végre a következő parancsot:$ sudo nano /private/etc/apache2/httpd.conf

Jegyzet: Mert használszsudoAhhoz, hogy ideiglenesen elegendő jogosultságot szerezzen a fájl szerkesztésére, a folytatás előtt meg kell adnia a jelszavát. -

Keresse meg ezeket a sorokat

httpd.confés törölje őket, eltávolítva a#karakter minden sor elején:LoadModule socache_shmcb_module libexec / apache2 / mod_socache_shmcb.so ... LoadModule ssl_module libexec / apache2 / mod_ssl.so ... Tartalmazza a /private/etc/apache2/extra/httpd-vhosts.conf ... Include / private / etc / apache2 extra / httpd-ssl.conf

Jegyzet: ha használsznanoszerkesztenihttpd.conf, szöveges karaktereket kereshet a következővelCtrl-W - Megtakarítás

httpd.confés lépjen ki a szövegszerkesztőből (Ctrl-O, Ezt követiCtrl-Xinnano). -

Ezután nyissa meg

httpd-ssl.confszerkesztésre:$ sudo nano /private/etc/apache2/extra/httpd-ssl.conf

-

Keresse meg a következő sorokat, és ellenőrizze, hogy az Apache a porton hallgat-e

443. Ha a port beállítása8443vagy más érték, változtassa meg443.# # Amikor SSL-t is biztosítunk, meg kell hallgatnunk a # szabványos HTTP portot (lásd fent) és a HTTPS portot # Listen 443

- Keressen egy sort, amely kezdődik a karakterlánccal

<VirtualHost _default_:(a port száma változhat) és kommentálhatja vagy eltávolíthatja minden vonalak e és</virtualhost>. - Megtakarítás

httpd-ssl.confés lépjen ki a szövegszerkesztőből. -

Ezután nyissa meg

httpd-vhosts.confszerkesztésre:$ sudo nano /private/etc/apache2/extra/httpd-vhosts.conf

-

Hozzon létre egy VirtualHost bejegyzést a védeni kívánt webhelyhez (használja a webhely és a szerver aktuális értékeit, nem pedig az itt látható helyőrzőket), majd mentse el a fájlt és lépjen ki a szövegszerkesztőből.

DocumentRoot "/PATH/TO/WEBSITE" ServerName SZERVERNÉV SSLEngine az SSLCertificateFile-n: "https://ee443cc2f1.rocketcdn.me/private/etc/apache8/server.crt" SSLCertificateKeyFile "https://ee2cc2f1.rocketcdn/etc.me /apache8/server.key" SSLCertificateChainFile "https://ee2cc2f1.rocketcdn.me/private/etc/apache8/ca-bundle-client.crt"

-

Ellenőrizze az Apache konfigurációját a következő paranccsal:

$ sudo apachectl konfigurációs teszt

-

Ha minden rendben, indítsa újra az Apache alkalmazást:

$ sudo apachectl indítsa újra

-

Ha minden rendben ment, akkor kész! Képesnek kell lennie arra, hogy webböngészőben navigáljon a HTTPS webhelyére.