Pengantar

Pekan lalu, peneliti keamanan dari Universitas Hamburg menerbitkan a kertas menjelaskan metode baru yang dapat digunakan situs web untuk melacak riwayat pengguna browser. Teknik mereka memanfaatkan fitur kembalinya sesi yang diterapkan di TLS protokol.

TLS sesi

TLS adalah protokol kriptografi yang digunakan browser untuk mengamankan komunikasi mereka dengan server web HTTPS dengan membuat koneksi terenkripsi antara browser dan server. Di TLS jargon, server membuat a Sidang untuk masing-masing TLS koneksi.

Pembuatan sesi memerlukan data tambahan - seperti sertifikat digital dan kunci enkripsi - untuk dipertukarkan sebelum data web sebenarnya. Proses pembentukan a TLS Sesi ini disebut negosiasi jabat tangan

Melakukan jabat tangan untuk setiap orang TLS koneksi memerlukan lebih banyak bandwidth daripada HTTP tidak terenkripsi, dan ini adalah salah satu masalah utama yang dibahas dalam publikasi yang baru-baru ini diterbitkan TLS 1.3 protokol.

Jika Anda ingin membaca lebih lanjut tentang overhead kinerja yang dikenakan oleh TLS dan apa TLS 1.3 tidak untuk menguranginya, silakan merujuk artikel ini.

TLS dimulainya kembali sesi

Untuk membantu meringankan overhead yang terkait dengan jabat tangan, TLS memungkinkan dimulainya kembali sesi, yang memungkinkan browser untuk melewati proses jabat tangan dengan server yang baru saja dibuatnya sesi.

Sesi berlangsung selama periode waktu yang telah ditentukan, dari beberapa menit hingga beberapa jam. Jika browser mengunjungi kembali server di dalam jendela sesi, sedang berlangsung TLS Sesi dapat dilanjutkan melalui satu permintaan dilanjutkan, bukannya negosiasi jabat tangan penuh (TLS 1.3 sebenarnya memungkinkan browser untuk mengirim data aplikasi bersama dengan permintaan pembukaan kembali sesi, secara efektif menawarkan kinerja cepat yang sama dengan HTTP yang tidak terenkripsi.)

Melacak pengguna dengan TLS dimulainya kembali sesi

Sayangnya, dalam banyak kasus, keamanan dan utilitas berbanding terbalik, dan peneliti Hamburg telah menunjukkan bahwa dimulainya kembali sesi meningkatkan kinerja dengan mengorbankan privasi pengguna.

Banyak teknik telah digunakan untuk melacak pengguna internet selama bertahun-tahun, seperti cookie yang persisten atau sidik jari peramban. Semuanya dirancang untuk memungkinkan situs web mengidentifikasi secara unik pengguna di seluruh kunjungan, terlepas dari alamat IP, lokasi, atau preferensi privasi mereka.

Dalam hal ini, a TLS dimulainya kembali sesi, yang secara unik terkait dengan browser tertentu, dapat digunakan untuk melacak pengguna dengan cara yang sama seperti cookie. Pada dasarnya, ketika browser melanjutkan sesi, situs web dapat mengkorelasikan koneksi dengan yang awalnya dibuat sesi, bahkan jika pengguna mengunjungi dari jaringan yang berbeda (yaitu alamat IP yang berbeda) atau dengan pengaturan privasi yang berbeda (misalnya agen-pengguna ).

Serangan Perpanjangan

Dengan menggunakan metode yang dijelaskan di atas, setiap pengguna individu dapat dilacak selama (paling banyak) beberapa jam, berdasarkan pada panjang jendela sesi yang dinegosiasikan.

Namun, situs web dapat memperbarui sesi untuk periode waktu lain pada setiap dimulainya kembali sesi, mengatur ulang jendela sesi dan secara efektif memperpanjang umur sesi tanpa batas. Makalah tersebut menyebut teknik ini a serangan perpanjangan.

Para peneliti telah menunjukkan bahwa teknik ini dapat digunakan untuk tetap melacak 65% dari pengguna dalam dataset mereka, karena pengguna tersebut cenderung mengunjungi pelacakan situs web lebih sering daripada sesi berakhir.

Selain itu, mereka telah menunjukkan bahwa situs web dapat menggunakan konten yang tertanam untuk melacak pengguna mereka bahkan di situs yang berbeda. Misalnya, jaringan iklan yang telah menyematkan iklan di jutaan situs web dapat melacak setiap pengguna semua situs-situs tersebut. (Perlu dicatat bahwa beberapa browser, seperti yang disebutkan dalam makalah, melakukan blokir permintaan pembukaan kembali sesi dari situs web pihak ketiga.)

Apakah saya rentan?

Dari segi protokol, semuanya TLS versi (termasuk yang terbaru TLS 1.3) menyediakan mekanisme untuk memulai kembali sesi, yang berarti pengguna dapat dilacak menggunakan teknik ini, terlepas dari TLS versi.

Selain itu, dari 48 browser yang diuji di koran, hanya 3 yang ditemukan telah dinonaktifkan TLS dimulainya kembali sesi. Browser-browser ini adalah:

- JonDoBrowser

- Tor Browser

- Orbot (untuk seluler)

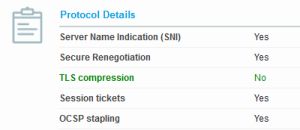

Untuk menguji apakah browser Anda (atau perangkat lunak klien lainnya) rentan terhadap teknik pelacakan ini, Anda dapat menggunakannya alat ini untuk menghasilkan laporan tentang klien Anda TLS Dukungan.

Periksa bagian "Detail Protokol" - jika "Tiket Sesi" disetel ke "Ya", maka kembalinya sesi diaktifkan di browser Anda dan Anda dapat dilacak.

Apakah ada perbaikan?

TLS tiket sesi dilanjutkan disimpan di browser TLS cache, yang dimusnahkan setiap kali proses browser ditutup.

Jika Anda menutup peramban secara teratur dan privasi ekstrem bukan keharusan mutlak, maka Anda harus aman dari metode ini.

Sayangnya, sebagian besar OS seluler modern membuat aplikasi tetap "selalu aktif", yang berarti bukan hal yang aneh jika instance browser tetap aktif selama berhari-hari. Meskipun ini agak tidak masuk akal, ada kasus di mana pengguna dapat dilacak di dunia nyata.

Karena alasan ini, berbagai grup pengguna yang berorientasi privasi mendesak browser untuk menonaktifkan fitur ini (atau setidaknya menambahkan opsi untuk menonaktifkannya). Namun, hingga tulisan ini dibuat, tidak ada browser utama yang membahas masalah ini secara terbuka.

Sementara itu, jika Anda membutuhkan lebih banyak privasi, Anda dapat mengunjungi situs web dalam mode "penyamaran" atau "privasi". Browser yang menggunakan mode privasi akan membuat yang baru TLS cache yang tidak akan memiliki akses ke tiket pembukaan kembali sesi normal.

Jika tidak, Anda dapat sementara beralih ke salah satu dari tiga browser yang tidak mendukung dimulainya kembali sesi. Atau, Anda dapat menonaktifkan fitur ini secara manual di Firefox menggunakan metode berikut.

Nonaktifkan pengidentifikasi sesi di Mozilla Firefox

Mozilla Firefox tadinya ditambal pada tahun 2014 untuk mendukung opsi tidak berdokumen dalam konfigurasi browser untuk menonaktifkan dimulainya kembali sesi.

Untuk mematikan pembukaan kembali sesi, Anda harus mengunjungi about:config di Firefox (klik "Saya menerima risiko" untuk melanjutkan). Firefox kemudian akan menampilkan daftar preferensi untuk browser Anda.

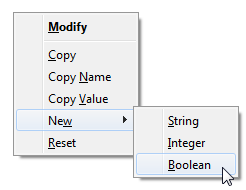

Klik kanan preferensi apa pun dan pilih "Baru" dan "Boolean", seperti yang ditunjukkan pada gambar berikut.

Pesan pop-up akan ditampilkan menanyakan nama preferensi. Tipe:

keamanan.ssl.disable_session_identifiers

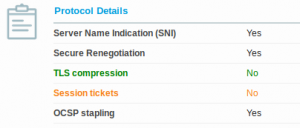

Dan pilih "benar" untuk nilainya. Jika Anda melakukan semuanya dengan benar, Anda akan melihat sesuatu yang mirip dengan gambar di bawah.

Jika sekarang Anda mengunjungi Alat pemeriksaan browser SSL dengan Firefox Anda, harus melaporkan bahwa "Tiket sesi" dinonaktifkan, yang berarti Anda aman dari TLS pelacakan sesi.

Mozilla akan mulai memblokir semua pelacak pihak ketiga

Akhirnya, Mozilla memiliki baru-baru ini mengumumkan] bahwa mereka mengubah kebijakan konten mereka. Mereka memperkenalkan fitur baru yang disebut Pemblokiran konten di (saat ini terbaru) versi 63, yang memungkinkan pengguna untuk memblokir konten pihak ketiga apa pun yang terdeteksi oleh Firefox di situs web.

Terlebih lagi, di versi 65 Firefox akan mulai memblokir semua konten pihak ketiga secara default; Dengan cara itu pengguna harus memberikan izin eksplisit sebelum konten eksternal diberikan.

Selain peningkatan luar biasa pada privasi pengguna, kebijakan pemblokiran konten baru ini juga secara tidak sengaja akan mengurangi dampak keamanan TLS teknik pembukaan kembali sesi. Meskipun ini sama sekali bukan perbaikan total, situs web hanya akan dapat melacak pengguna Firefox ketika mereka benar-benar mengunjungi mereka, karena pelacakan lintas situs bergantung pada konten pihak ketiga.

Kesimpulan

Untungnya, melacak pengguna dengan TLS telah terbukti masuk akal tetapi tidak praktis untuk sebagian besar pengguna internet. Apapun, ada kasus-kasus di mana privasi mutlak diperlukan, dan sementara solusi sementara (seperti perbaikan Firefox yang kami jelaskan di atas) ada, kami dapat mengharapkan mitigasi yang sesuai dari vendor browser utama segera.

Seperti biasa, terima kasih telah memilih SSL.com - tempat yang kami yakini a lebih aman Internet adalah lebih baik Internet.