Pada tahun 2023, mengamankan situs web Anda dengan SSL /TLS sertifikat tidak lagi opsional, bahkan untuk bisnis yang tidak berurusan langsung dengan informasi sensitif pelanggan di web. Mesin telusur seperti Google menggunakan keamanan situs sebagai sinyal peringkat SEO, dan browser web populer seperti Chrome memperingatkan pengguna ke situs web yang tidak menggunakan HTTPS:

Namun, prospek menyiapkan server web dan aplikasi Anda untuk menggunakan SSL /TLS protokol dengan benar dapat terasa menakutkan, karena ada banyak konfigurasi dan pilihan desain yang harus dibuat. Panduan ini memberikan gambaran umum singkat tentang hal-hal utama yang perlu diingat saat menyiapkan SSL /TLS untuk situs web Anda, sekaligus berfokus pada keamanan dan kinerja. Masih banyak yang harus dibahas hanya dengan dasar-dasarnya, jadi kami telah memecahnya menjadi serangkaian langkah.

SSL.com menyediakan berbagai macam dari SSL/TLS sertifikat server. Amankan situs web Anda hari ini dengan sertifikat SSL dari SSL.com dan membangun kepercayaan dengan pengunjung Anda!

Pilih Otoritas Sertifikat yang Andal (CA)

Sertifikat Anda hanya dapat dipercaya seperti CA yang menerbitkannya. Semua CA yang dipercaya secara publik tunduk pada audit pihak ketiga yang ketat untuk mempertahankan posisinya di sistem operasi utama dan program sertifikat root browser, tetapi beberapa lebih baik dalam mempertahankan status itu daripada yang lain. Cari CA yang (seperti SSL.com):

- Apakah sebagian besar usahanya di bidang publik dipercaya PKI. Bisnis-bisnis ini memiliki kerugian terbesar jika praktik-praktik keamanan yang buruk terungkap, dan segala sesuatu untuk diraih dengan mengikuti standar industri yang terus berkembang.

- Merespons secara efisien dan efektif penemuan kerentanan yang memengaruhi keamanan dan privasi pengguna, seperti industri-lebar entropi nomor seri masalah awal 2019. Mencari forum industri seperti mozilla.dev.keamanan.kebijakan dapat memberi Anda ide bagus tentang bagaimana CA tertentu bereaksi terhadap kesulitan.

- Menawarkan produk dan layanan yang bermanfaat, seperti sertifikat Extended Validation (EV), penerbitan sertifikat massal / otomatis melalui intuitif API atau itu Protokol ACME, layanan pengelolaan dan pemantauan siklus hidup sertifikat yang mudah, dan mendukung untuk integrasi dengan daftar lengkap solusi pihak ketiga.

- Memiliki reputasi untuk layanan pelanggan yang hebat dan dukungan teknis. Menjaga situs web perusahaan Anda tetap aman 100% setiap saat itu penting, dan Anda harus dapat menghubungi ahli yang sesungguhnya di telepon saat terjadi kesalahan.

Otoritas Otoritas Sertifikat (CAA)

Otoritas Otoritas Sertifikat (CAA) adalah standar untuk melindungi situs web dengan menentukan CA tertentu yang diizinkan untuk menerbitkan sertifikat untuk nama domain. Setelah Anda memilih CA, Anda harus mempertimbangkan mengonfigurasi data CAA untuk mengotorisasinya.

Hasilkan dan Amankan Kunci Pribadi Anda

Grafik SSL /TLS protokol menggunakan sepasang kunci untuk mengotentikasi identitas dan mengenkripsi informasi yang dikirim melalui Internet. Salah satunya (yang kunci publik) dimaksudkan untuk distribusi luas, dan yang lainnya ( kunci pribadi) harus dijaga seaman mungkin. Kunci-kunci ini dibuat bersama ketika Anda menghasilkan a permintaan penandatanganan sertifikat (CSR). Berikut adalah beberapa petunjuk yang perlu diingat mengenai kunci pribadi Anda:

- Gunakan Kunci Pribadi yang Kuat: Kunci yang lebih besar lebih sulit untuk dipecahkan, tetapi membutuhkan lebih banyak komputasi. Saat ini, setidaknya kunci RSA 2048 bit atau kunci ECDSA 256 bit direkomendasikan, dan sebagian besar situs web dapat mencapai keamanan yang baik sambil mengoptimalkan kinerja dan pengalaman pengguna dengan nilai-nilai ini.

Catatan: untuk gambaran umum dari dua algoritma ini, silakan lihat artikel SSL.com, Membandingkan ECDSA vs RSA. - Lindungi Kunci Pribadi Anda:

- Buat kunci pribadi Anda sendiri di lingkungan yang aman dan tepercaya (sebaiknya di server tempat kunci tersebut akan diterapkan atau perangkat yang sesuai dengan FIPS atau Kriteria Umum). Tak pernah mengizinkan CA (atau siapa pun) untuk membuat kunci pribadi atas nama Anda. CA publik yang memiliki reputasi baik, seperti SSL.com, tidak akan pernah menawarkan untuk membuat atau menangani kunci pribadi Anda kecuali kunci tersebut dibuat dalam token perangkat keras yang aman atau HSM dan tidak dapat diekspor.

- Berikan akses ke kunci privat hanya jika diperlukan. Hasilkan kunci baru dan mencabut semua sertifikat untuk kunci lama ketika karyawan dengan akses kunci privat keluar dari perusahaan.

- Perpanjang sertifikat sesering mungkin (setidaknya setahun sekali), sebaiknya gunakan kunci pribadi yang baru dibuat setiap kali. Alat otomasi seperti Protokol ACME berguna untuk menjadwalkan pembaruan sertifikat yang sering.

- Jika kunci pribadi telah (atau mungkin telah) disusupi, mencabut semua sertifikat untuk kunci ini, buat pasangan kunci baru, dan terbitkan sertifikat baru untuk pasangan kunci baru.

Konfigurasikan Server Anda

Di permukaan, memasang SSL /TLS sertifikat mungkin tampak seperti operasi yang mudah; namun, masih banyak keputusan konfigurasi yang harus dibuat untuk memastikan bahwa server web Anda cepat dan aman, dan bahwa pengguna akhir memiliki pengalaman yang lancar tanpa kesalahan dan peringatan browser. Berikut adalah beberapa petunjuk konfigurasi untuk membantu Anda mengikuti jalur saat menyiapkan SSL /TLS di server Anda:

- Pastikan semua nama host tercakup: Apakah sertifikat Anda mencakup nama domain situs Anda dengan dan tanpa ekstensi

wwwawalan? Apakah ada Nama Alternatif Subjek (SAN) untuk setiap nama domain yang ingin dilindungi oleh sertifikat? - Instal Rantai Sertifikat Lengkap: SSL entitas akhir /TLS sertifikat umumnya ditandatangani oleh sertifikat perantara daripada kunci dasar CA. Pastikan bahwa semua sertifikat perantara diinstal pada server web Anda untuk menyediakan browser dengan lengkap jalur sertifikasi dan hindari peringatan kepercayaan dan kesalahan untuk pengguna akhir. CA Anda akan dapat memberi Anda perantara yang diperlukan; Pelanggan SSL.com dapat menggunakan Unduhan Sertifikat Menengah halaman untuk mengambil bundel perantara untuk banyak platform server.

- Gunakan SSL Saat Ini /TLS Protokol (TLS 1.2 atau 1.3): Pada akhir 2018, semua vendor browser utama mengumumkan rencana untuk mundur TLS 1.0 dan 1.1 pada paruh pertama tahun 2020. Google usang TLS v1.0 dan v1.1 di Chrome 72 (dirilis 30 Januari 2919). Chrome versi 84 (dirilis 14 Juli 2020) dan yang lebih baru menampilkan peringatan pengantara untuk protokol ini, dan dukungan dijadwalkan akan dihapus sepenuhnya pada Mei 2021. Dukungan browser yang meluas dari SSL /TLS versi, seperti SSL v3, sudah lama hilang. Sementara TLS 1.2 saat ini adalah versi SSL / yang paling banyak digunakanTLS protokol, TLS 1.3 (versi terbaru) adalah sudah didukung dalam versi terbaru dari sebagian besar browser web utama.

- Gunakan Daftar Pendek Suites Secure Cipher: Pilih hanya suite sandi yang menawarkan enkripsi 128-bit, atau lebih kuat jika memungkinkan. Institut Nasional Standar dan Teknologi (NIST) juga merekomendasikan itu semua TLS implementasi berpindah dari cipher suite yang berisi cipher DES (atau variannya) ke yang menggunakan AES. Terakhir, hanya menggunakan subset kecil dari cipher suite yang berpotensi dapat diterima meminimalkan permukaan serangan untuk kerentanan yang belum ditemukan. Lampiran dari SSL.com Panduan untuk TLS Standar Kepatuhan memberikan contoh konfigurasi untuk platform server web paling populer, menggunakan TLS 1.2.

Catatan: Menggunakan sandi yang tidak aman dan tidak digunakan lagi (seperti RC4) dapat menyebabkan kesalahan keamanan browser, sepertiERR_SSL_VERSION_OR_CIPHER_MISMATCHdi Google Chrome. - Gunakan Penerusan Rahasia (FS): Juga dikenal sebagai kerahasiaan ke depan yang sempurna (PFS), FS memastikan bahwa kunci privat yang dikompromikan tidak akan juga mengkompromikan kunci sesi sebelumnya. Untuk mengaktifkan FS:

- Konfigurasi TLS 1.2 untuk menggunakan algoritma pertukaran kunci Elliptic Curie Diffie-Hellman (EDCHE) (dengan DHE sebagai cadangan), dan hindari pertukaran kunci RSA sepenuhnya jika memungkinkan.

- penggunaan TLS 1.3. TLS 1.3 memberikan kerahasiaan untuk semua TLS sesi melalui Ephemeral Diffie-Hellman (EDH atau DHE) protokol pertukaran kunci.

- Aktifkan TLS Resesi Sesi: Demikian pula dengan menggunakan keepalives untuk mempertahankan koneksi TCP yang persisten, TLS dimulainya kembali sesi memungkinkan server web Anda melacak SSL /TLS sesi dan melanjutkannya, melewati overhead komputasi negosiasi kunci sesi.

- Pertimbangkan Stapel OCSP: Stapel OCSP memungkinkan server web mengirimkan informasi pembatalan cache langsung ke klien, yang berarti bahwa browser tidak perlu menghubungi server OCSP untuk memeriksa apakah sertifikat situs web telah dicabut. Dengan menghilangkan permintaan ini, penjepitan OCSP menawarkan peningkatan kinerja yang nyata. Untuk informasi lebih lanjut, silakan baca artikel kami, Optimalisasi Memuat Halaman: Stapel OCSP.

Gunakan Praktik Terbaik untuk Desain Aplikasi Web

Merancang aplikasi web Anda dengan mengutamakan keamanan sama pentingnya dengan mengonfigurasi server Anda dengan benar. Ini adalah poin terpenting untuk memastikan bahwa pengguna Anda tidak terekspos manusia di tengah serangan, dan aplikasi Anda mendapatkan manfaat SEO yang datang dengan praktik keamanan yang baik:

- Hilangkan Konten Campuran: Seharusnya file JavaScript, gambar, dan file CSS semua diakses dengan SSL /TLS. Seperti yang diuraikan dalam artikel SSL.com, HTTPS Everywhere, melayani konten campuran tidak lagi merupakan cara yang dapat diterima untuk meningkatkan kinerja situs web, dan dapat mengakibatkan peringatan keamanan browser dan masalah SEO.

- Gunakan Cookie Aman: Pengaturan

Secureflag in cookies akan memberlakukan transmisi melalui saluran aman (mis. HTTPS). Anda juga dapat menjaga JavaScript sisi klien dari mengakses cookie melaluiHttpOnlymenandai, dan membatasi penggunaan cookie lintas situs denganSameSitebendera. - Evaluasi Kode Pihak Ketiga: Pastikan Anda memahami potensi risiko menggunakan pustaka pihak ketiga di situs web Anda, seperti kemungkinan memasukkan kerentanan atau kode berbahaya secara tidak sengaja. Selalu periksa kepercayaan pihak ketiga dengan kemampuan terbaik Anda dan tautkan ke semua kode pihak ketiga dengan HTTPS. Terakhir, pastikan bahwa keuntungan Anda dari elemen pihak ketiga di situs web Anda sepadan dengan risikonya.

Periksa Pekerjaan Anda dengan Alat Diagnostik

Setelah mengatur SSL /TLS di server dan situs web Anda atau membuat perubahan konfigurasi apa pun, penting untuk memastikan bahwa semuanya telah diatur dengan benar dan sistem Anda aman. Banyak alat diagnostik tersedia untuk memeriksa SSL / situs AndaTLS. Misalnya, SSL Shopper's Pemeriksa SSL akan memberi tahu Anda jika sertifikat Anda dipasang dengan benar, kapan akan kedaluwarsa, dan akan menampilkan sertifikat itu rantai kepercayaan.

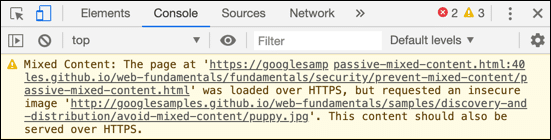

Tersedia alat dan aplikasi online lain yang akan merayapi situs Anda memeriksa masalah keamanan seperti konten campuran. Anda juga dapat memeriksa konten campuran dengan browser web dengan menggunakan alat pengembang bawaannya:

Alat apa pun yang Anda pilih, penting juga untuk mengatur jadwal pemeriksaan SSL /TLS instalasi dan konfigurasi. CA Anda mungkin juga dapat membantu Anda dalam hal ini; misalnya, untuk kenyamanan pelanggan kami, SSL.com menyediakan pemberitahuan otomatis tentang kedaluwarsa sertifikat yang akan datang.

Menerapkan HTTP Strict Transport Security (HSTS)

HTTP Strict Transport Security (HSTS) adalah mekanisme kebijakan keamanan yang membantu melindungi situs web dari serangan penurunan versi protokol dan pembajakan cookie. Ini memungkinkan server web untuk menyatakan bahwa browser web (atau agen pengguna lain yang sesuai) hanya boleh berinteraksi dengannya menggunakan koneksi HTTPS yang aman, dan tidak pernah melalui protokol HTTP yang tidak aman. Kebijakan ini dikomunikasikan oleh server ke agen pengguna melalui kolom header respons HTTP bernama “Strict-Transport-Security”.

Untuk melaksanakan Keamanan Transportasi Ketat HTTP (HSTS), Anda perlu menambahkan tajuk respons khusus ke konfigurasi server web Anda.

Berikut panduan langkah demi langkah:

- Pastikan situs Anda mendukung HTTPS: Sebelum mengaktifkan HSTS, situs Anda harus memiliki valid sertifikat SSL dan dapat menyajikan konten melalui HTTPS. Jika situs Anda belum dikonfigurasi untuk HTTPS, Anda harus melakukannya mendapatkan sertifikat SSL dan konfigurasikan server Anda untuk menggunakannya.

Header selalu atur Strict-Transport-Security "max-age=31536000; includeSubDomains"

Baris ini memberi tahu browser untuk selalu menggunakan HTTPS untuk situs Anda selama satu tahun ke depan (31,536,000 detik), termasuk semua subdomain.

- Uji konfigurasi Anda: Setelah menambahkan header HSTS, Anda harus menguji situs Anda untuk memastikannya berfungsi dengan benar. Anda dapat melakukannya dengan mengunjungi situs Anda dan menggunakan alat pengembang browser Anda untuk memeriksa header tanggapan. Anda akan melihat tajuk Strict-Transport-Security dengan nilai yang Anda tetapkan.

- Pertimbangkan untuk menambahkan situs Anda ke daftar pramuat HSTS: Daftar pramuat HSTS adalah daftar situs yang di-hardcode ke dalam browser sebagai berkemampuan HSTS. Ini memberikan tingkat perlindungan ekstra, karena memastikan bahwa sambungan pertama ke situs Anda aman, bahkan sebelum header HSTS diterima. Anda dapat mengirimkan situs Anda ke daftar pramuat HSTS di hstspreload.org.

Use Case: Situs web berita ingin memastikan bahwa penggunanya selalu terhubung dengan aman, bahkan jika mereka secara tidak sengaja mengetik “http” dan bukan “https” di URL. Situs web menggunakan HSTS dengan menambahkan tajuk Strict-Transport-Security ke konfigurasi servernya, menyetel usia maksimum yang panjang dan menyertakan semua subdomain. Ini memberi tahu agen pengguna untuk selalu terhubung menggunakan HTTPS, melindungi pengguna dari serangan yang mencoba menurunkan versi koneksi ke HTTP dan mencuri cookie mereka. Situs web juga mengirimkan dirinya ke daftar preload HSTS untuk perlindungan ekstra.

Menerapkan HTTP Public Key Pinning (HPKP)

Pinning Kunci Publik HTTP (HPKP) adalah fitur keamanan yang memungkinkan server web mengaitkan kunci publik kriptografi tertentu dengan dirinya sendiri untuk mencegah serangan man-in-the-middle (MITM) dengan sertifikat palsu.

Berikut ini ikhtisar singkat tentang bagaimana itu digunakan:

- Hasilkan Informasi Penyematan: Langkah awal implementasi HPKP adalah generate pinning information. Ini melibatkan pembuatan hash kriptografis dari kunci publik sertifikat atau kunci publik dari sertifikat perantara atau root.

- Konfigurasi Server Web: Langkah selanjutnya adalah mengonfigurasi server web untuk menyertakan HTTP Pin Kunci Publik tajuk dalam tanggapan. Header ini menyertakan hash dari kunci publik ("pin"), waktu untuk hidup (berapa lama browser harus mengingat informasi tersebut), dan secara opsional URI laporan (di mana browser akan mengirim laporan kegagalan validasi pin).

- Menangani Kegagalan Validasi Pin: Jika browser yang mendukung HPKP menerima rantai sertifikat yang tidak menyertakan setidaknya salah satu kunci publik yang disematkan, koneksi akan dianggap tidak tepercaya. Jika URI laporan ditentukan, browser juga akan mengirimkan laporan kegagalan ke URI tersebut.

Namun, karena risiko penyalahgunaan dan potensi penolakan layanan, HPKP telah ditinggalkan oleh sebagian besar browser dan tidak lagi menjadi praktik yang direkomendasikan. Kesalahan konfigurasi HPKP dapat menyebabkan situasi di mana situs web menjadi tidak dapat diakses.

Use Case: Dulu, sebuah perusahaan teknologi menggunakan HPKP untuk menyematkan kunci publik mereka ke server mereka. Hal ini memastikan bahwa jika Otoritas Sertifikat (CA) disusupi dan sertifikat dikeluarkan secara keliru untuk domain mereka, browser tidak akan mempercayainya kecuali ia juga memiliki kunci publik yang cocok dengan salah satu kunci yang disematkan. Namun, mereka harus sangat berhati-hati agar tidak kehilangan akses ke kunci yang disematkan, yang akan membuat situs web mereka tidak dapat diakses. Mereka juga harus memastikan bahwa mereka memiliki proses untuk merotasi pin sebelum kedaluwarsa, untuk menghindari membuat situs mereka tidak dapat diakses oleh pengguna dengan informasi penyematan yang disimpan dalam cache.

SSL.com menyediakan berbagai macam dari SSL/TLS sertifikat server. Amankan situs web Anda hari ini dengan sertifikat SSL dari SSL.com dan membangun kepercayaan dengan pengunjung Anda!

penggunaan TLS Fallback SCSV untuk Mencegah Serangan Downgrade Protokol

TLS SCSV pengganti (Signalling Cipher Suite Nilai) adalah mekanisme yang diperkenalkan untuk mencegah serangan downgrade protokol. Serangan ini terjadi ketika penyerang mengganggu proses penyiapan koneksi dan mengelabui klien dan server agar menggunakan versi protokol yang kurang aman daripada yang sebenarnya mereka dukung.

Inilah cara Anda dapat menerapkan TLS SCSV cadangan:

- Perbarui SSL Server Anda/TLS Perpustakaan: Langkah pertama adalah memastikan bahwa SSL/server AndaTLS pendukung perpustakaan TLS Pengganti SCSV. Fitur ini diperkenalkan di OpenSSL 1.0.1j, 1.0.0o dan 0.9.8zc. Jika Anda menggunakan SSL/TLS perpustakaan, periksa dokumentasinya atau hubungi pengembangnya.

- Konfigurasikan Server Anda: Setelah SSL server Anda/TLS pendukung perpustakaan TLS Fallback SCSV, Anda mungkin perlu mengonfigurasi server Anda untuk menggunakannya. Langkah-langkah yang tepat akan tergantung pada perangkat lunak server Anda. Misalnya, di Apache, Anda mungkin perlu menambah atau memodifikasi baris di file konfigurasi Anda seperti ini:

SSLProtokol Semua -SSLv2 -SSLv3

Baris ini memberi tahu server untuk menggunakan semua versi protokol kecuali SSLv2 dan SSLv3. Jika klien dan server keduanya mendukung TLS 1.2, tetapi klien mencoba untuk menggunakan TLS 1.1 (mungkin karena campur tangan penyerang), server akan mengenali ini sebagai upaya fallback dan menolak koneksi.

- Uji Server Anda: Setelah mengonfigurasi server Anda, Anda harus mengujinya untuk memastikan penerapannya dengan benar TLS Pengganti SCSV. Ada berbagai alat daring yang dapat membantu Anda dalam hal ini, seperti Tes Server Lab SSL.

Use Case: Perusahaan global menggunakan TLS Fallback SCSV untuk melindungi komunikasi internalnya. Hal ini memastikan bahwa jika penyerang mencoba memaksa downgrade protokol, server akan mengenalinya dan menolak koneksi, melindungi data sensitif perusahaan. Tim TI perusahaan secara teratur memperbarui SSL/TLS perpustakaan dan konfigurasi untuk memastikan mereka menggunakan fitur keamanan terbaru, dan mereka menggunakan alat online untuk menguji server mereka dan mengonfirmasi bahwa mereka menerapkannya dengan benar TLS Pengganti SCSV.

Hindari Masalah Konten Campuran

Konten campuran adalah risiko keamanan yang terjadi saat halaman web dimuat melalui koneksi HTTPS yang aman termasuk sumber daya, seperti gambar, video, stylesheet, atau skrip, yang dimuat melalui koneksi HTTP yang tidak aman. Browser dapat memblokir konten campuran ini atau menampilkan peringatan kepada pengguna, yang dapat merusak persepsi pengguna terhadap keamanan situs.

Berikut cara menghindari masalah konten campuran:

- Gunakan HTTPS untuk Semua Sumber Daya: Cara paling mudah untuk menghindari konten campuran adalah dengan memastikan bahwa semua sumber daya di situs Anda dimuat melalui HTTPS. Ini termasuk gambar, skrip, lembar gaya, iframe, permintaan AJAX, dan sumber daya lainnya yang digunakan situs Anda.

- Perbarui Kode Situs Anda: Jika kode situs Anda menyertakan URL HTTP hard code untuk sumber daya, Anda harus memperbaruinya untuk menggunakan HTTPS. Jika sumber daya dihosting di server yang tidak mendukung HTTPS, Anda mungkin perlu menghosting sumber daya di server Anda sendiri atau mencari sumber daya alternatif yang dapat dimuat melalui HTTPS.

- Konfigurasikan Server Anda untuk Mengirim Header Kebijakan-Keamanan-Konten: Header HTTP Content-Security-Policy (CSP) memungkinkan Anda mengontrol sumber daya apa yang boleh dimuat oleh situs Anda. Dengan menyetel tajuk CSP yang hanya mengizinkan sumber daya HTTPS, Anda dapat memastikan bahwa situs Anda tidak menyertakan konten campuran secara tidak sengaja.

Use Case: Majalah online memastikan bahwa semua konten, termasuk gambar dan skrip, dimuat melalui HTTPS. Ini mencegah penyerang merusak sumber daya ini dan berpotensi menyuntikkan konten berbahaya. Pengembang web majalah secara teratur meninjau kode situs untuk memastikan bahwa semua sumber daya dimuat melalui HTTPS, dan mereka mengonfigurasi server mereka untuk mengirimkan header Kebijakan-Keamanan-Konten yang ketat. Mereka juga menggunakan alat online untuk memindai situs mereka untuk masalah konten campuran dan memperbaiki apa pun yang mereka temukan.

Gunakan Indikasi Nama Server (SNI) untuk Hosting Beberapa Situs

Indikasi Nama Server (SNI) merupakan perpanjangan dari TLS protokol yang memungkinkan server menyajikan beberapa sertifikat pada alamat IP dan nomor port yang sama. Ini sangat berguna untuk penyedia hosting web yang perlu menghosting beberapa situs web aman, masing-masing dengan sertifikat SSL-nya sendiri, di server yang sama.

Inilah cara Anda dapat menggunakan SNI:

- Pastikan Perangkat Lunak Server Anda Mendukung SNI: Langkah pertama adalah memastikan bahwa perangkat lunak server Anda mendukung SNI. Sebagian besar server web modern, termasuk Apache, Nginx, dan IIS, mendukung SNI.

- Konfigurasikan Server Anda: Langkah selanjutnya adalah mengkonfigurasi server Anda untuk menggunakan SNI. Ini biasanya melibatkan penambahan blok konfigurasi terpisah untuk setiap situs yang ingin Anda host di server, dan menentukan sertifikat SSL digunakan untuk setiap situs. Langkah-langkah yang tepat akan tergantung pada perangkat lunak server Anda.

- Uji Konfigurasi Anda: Setelah mengonfigurasi server Anda, Anda harus mengujinya untuk memastikan bahwa server menggunakan SNI dengan benar. Anda dapat melakukannya dengan mengunjungi setiap situs yang Anda hosting di server dan memeriksa apakah sertifikat SSL yang benar sedang digunakan.

Use Case: Penyedia hosting menggunakan SNI untuk melayani beberapa situs web dari alamat IP yang sama. Ini memungkinkan mereka untuk menggunakan ruang alamat IP mereka secara efisien dan menyederhanakan konfigurasi jaringan mereka. Mereka mengonfigurasi server mereka untuk menggunakan sertifikat SSL yang berbeda untuk setiap situs, dan mereka secara teratur menguji konfigurasinya untuk memastikan bahwa sertifikat yang benar digunakan untuk setiap situs. Ini memastikan bahwa setiap situs memiliki koneksi yang aman dan tepercaya, meskipun semuanya dilayani dari alamat IP yang sama.

Optimalkan Performa dengan Pelanjutan Sesi

Pelanjutan sesi adalah fitur dari TLS protokol yang memungkinkan klien dan server untuk menggunakan kunci enkripsi yang sama di beberapa sesi, mengurangi biaya pembuatan koneksi aman baru setiap saat. Hal ini dapat meningkatkan kinerja secara signifikan, terutama untuk aplikasi di mana klien sering memutuskan sambungan dan menyambung kembali.

Inilah cara Anda dapat menggunakan dimulainya kembali sesi:

- Pastikan Perangkat Lunak Server Anda Mendukung Pelanjutan Sesi: Langkah pertama adalah memastikan bahwa perangkat lunak server Anda mendukung dimulainya kembali sesi. Sebagian besar server web modern, termasuk Apache, Nginx, dan IIS, mendukung fitur ini.

- Konfigurasikan Server Anda: Langkah selanjutnya adalah mengonfigurasi server Anda untuk menggunakan pelanjutan sesi. Ini biasanya melibatkan pengaktifan cache sesi dan menyetel nilai batas waktu untuk cache. Langkah-langkah yang tepat akan tergantung pada perangkat lunak server Anda.

- Uji Konfigurasi Anda: Setelah mengonfigurasi server Anda, Anda harus mengujinya untuk memastikan bahwa server menggunakan pelanjutan sesi dengan benar. Anda dapat melakukannya dengan membuat a TLS koneksi ke server Anda, memutuskan, dan kemudian menghubungkan kembali. Jika dimulainya kembali sesi berfungsi dengan benar, koneksi kedua harus dibuat lebih cepat daripada yang pertama.

Use Case: Aplikasi seluler menggunakan dimulainya kembali sesi untuk mempertahankan koneksi yang cepat dan aman. Ini sangat berguna ketika aplikasi digunakan di area dengan jangkauan jaringan yang tidak stabil, karena memungkinkan aplikasi untuk dengan cepat membangun kembali koneksi aman setelah terputus. Pengembang aplikasi mengonfigurasi server mereka untuk menggunakan dimulainya kembali sesi, dan mereka secara rutin menguji fitur tersebut untuk memastikannya bekerja dengan benar. Ini memastikan bahwa aplikasi dapat memberikan pengalaman yang cepat dan lancar bagi pengguna, bahkan dalam kondisi jaringan yang menantang.

Pastikan Validitas Sertifikat dengan Stapel OCSP

Staples Protokol Status Sertifikat Online (OCSP) adalah metode untuk meningkatkan kinerja SSL/TLS dengan tetap menjaga keamanan koneksi. Ini memungkinkan server untuk mengambil status sertifikatnya sendiri saat ini dari Otoritas Sertifikat (CA) dan kemudian mengirimkan status tersebut ke klien selama TLS jabat tangan.

Inilah cara Anda menerapkan stapel OCSP:

- Pastikan Perangkat Lunak Server Anda Mendukung Stapel OCSP: Langkah pertama adalah memastikan bahwa perangkat lunak server Anda mendukung stapel OCSP. Sebagian besar server web modern, termasuk Apache, Nginx, dan IIS, mendukung fitur ini.

- Konfigurasikan Server Anda: Langkah selanjutnya adalah mengonfigurasi server Anda untuk menggunakan stapel OCSP. Ini biasanya melibatkan pengaktifan fitur di SSL/TLS konfigurasi dan menentukan lokasi server untuk menyimpan respons OCSP. Langkah-langkah yang tepat akan tergantung pada perangkat lunak server Anda.

- Uji Konfigurasi Anda: Setelah mengonfigurasi server Anda, Anda harus mengujinya untuk memastikan bahwa server tersebut menggunakan stapel OCSP dengan benar. Anda dapat melakukannya dengan membuat a TLS koneksi ke server Anda dan memeriksa apakah server menyertakan respons OCSP di TLS jabat tangan.

Use Case: Pengecer online menggunakan stapel OCSP untuk memverifikasi status sertifikat SSL-nya dengan cepat. Ini memastikan bahwa pelanggan selalu memiliki koneksi yang aman dan dapat percaya bahwa data mereka aman. Tim TI retailer mengonfigurasi server mereka untuk menggunakan stapel OCSP, dan mereka secara rutin menguji fitur tersebut untuk memastikannya berfungsi dengan benar. Ini membantu menjaga kepercayaan pelanggan mereka dan melindungi data sensitif mereka.

Disable TLS Kompresi untuk Mengurangi Serangan KEJAHATAN

TLS kompresi adalah fitur yang dapat meningkatkan kinerja SSL/TLS dengan mengurangi jumlah data yang perlu dikirim melalui jaringan. Namun, itu juga dapat membuat koneksi rentan terhadap serangan CRIME (Compression Ratio Info-leak Made Easy), yang memungkinkan penyerang menyimpulkan konten lalu lintas terenkripsi.

Inilah cara Anda dapat menonaktifkan TLS kompresi:

- Pastikan Perangkat Lunak Server Anda Mendukung Penonaktifan TLS Kompresi: Langkah pertama adalah memastikan bahwa perangkat lunak server Anda mendukung penonaktifan TLS kompresi. Sebagian besar server web modern, termasuk Apache, Nginx, dan IIS, mendukung fitur ini.

- Konfigurasikan Server Anda: Langkah selanjutnya adalah mengonfigurasi server Anda untuk dinonaktifkan TLS kompresi. Langkah-langkah yang tepat akan tergantung pada perangkat lunak server Anda. Misalnya, di Apache, Anda dapat menambahkan baris seperti ini ke file konfigurasi Anda:

Kompresi SSL mati

Baris ini memberi tahu server untuk tidak menggunakan kompresi untuk SSL/TLS koneksi.

- Uji Konfigurasi Anda: Setelah mengonfigurasi server, Anda harus mengujinya untuk memastikan bahwa server dinonaktifkan dengan benar TLS kompresi. Anda dapat melakukannya dengan membuat a TLS koneksi ke server Anda dan memeriksa apakah koneksi tidak menggunakan kompresi.

Use Case: Sebuah lembaga keuangan menonaktifkan TLS kompresi pada servernya untuk melindungi dari serangan KEJAHATAN. Ini membantu memastikan kerahasiaan data keuangan sensitif, seperti nomor rekening dan detail transaksi. Tim TI institusi mengonfigurasi server mereka untuk dinonaktifkan TLS kompresi, dan mereka secara teratur menguji server untuk memastikan mereka menerapkan langkah keamanan ini dengan benar. Ini membantu melindungi pelanggan institusi dan menjaga kepercayaan mereka.

Implementasi VE TLS Tiket Sesi dengan Benar

TLS tiket sesi adalah fitur dari TLS protokol yang dapat meningkatkan kinerja dengan mengizinkan klien dan server melanjutkan sesi sebelumnya tanpa perlu melakukan jabat tangan penuh. Namun, mereka perlu diimplementasikan dengan benar untuk menghindari potensi masalah keamanan.

Inilah cara Anda dapat menerapkan dengan benar TLS tiket sesi:

- Pastikan Perangkat Lunak Server Anda Mendukung TLS Tiket Sesi: Langkah pertama adalah memastikan bahwa perangkat lunak server Anda mendukung TLS tiket sesi. Sebagian besar server web modern, termasuk Apache, Nginx, dan IIS, mendukung fitur ini.

- Konfigurasikan Server Anda: Langkah selanjutnya adalah mengkonfigurasi server Anda untuk digunakan TLS tiket sesi. Ini biasanya melibatkan pengaktifan fitur di SSL/TLS konfigurasi. Langkah-langkah yang tepat akan tergantung pada perangkat lunak server Anda.

- Gunakan Kunci Tiket Sesi Unik: Untuk mencegah potensi masalah keamanan, setiap server harus menggunakan kunci tiket sesi yang unik. Jika Anda menggunakan penyeimbang muatan, Anda harus mengonfigurasinya untuk mendistribusikan klien berdasarkan tiket sesi mereka, daripada mengizinkan klien menggunakan tiket sesi yang dikeluarkan oleh satu server untuk membuat sesi dengan server lain.

- Putar Kunci Tiket Sesi Secara Teratur: Untuk lebih meningkatkan keamanan, Anda harus secara teratur merotasi kunci tiket sesi Anda. Ini seringkali dapat diotomatisasi menggunakan perangkat lunak server Anda atau sistem manajemen kunci terpisah.

Use Case: Perusahaan teknologi besar dengan banyak server memastikan bahwa setiap server menggunakan kunci tiket sesi yang unik. Ini mencegah penyerang dapat menggunakan tiket sesi dari satu server untuk menyamar sebagai pengguna di server lain. Tim TI perusahaan mengonfigurasi server mereka untuk digunakan TLS tiket sesi, dan mereka menyiapkan sistem untuk memutar kunci tiket sesi secara teratur. Mereka juga mengonfigurasi penyeimbang beban mereka untuk mendistribusikan klien berdasarkan tiket sesi mereka, yang selanjutnya meningkatkan keamanan sistem mereka.

Aktifkan Renegosiasi Aman

Negosiasi ulang yang aman adalah fitur dari SSL/TLS protokol yang memungkinkan klien atau server untuk meminta yang baru TLS jabat tangan di tengah sesi. Ini dapat berguna untuk berbagai alasan, seperti memperbarui kunci enkripsi atau mengubah tingkat enkripsi. Namun, jika tidak ditangani dengan aman, dapat dimanfaatkan oleh penyerang untuk menyuntikkan teks biasa ke dalam komunikasi terenkripsi.

Inilah cara Anda dapat mengaktifkan negosiasi ulang yang aman:

- Pastikan Perangkat Lunak Server Anda Mendukung Renegosiasi Aman: Langkah pertama adalah memastikan bahwa perangkat lunak server Anda mendukung negosiasi ulang yang aman. Sebagian besar server web modern, termasuk Apache, Nginx, dan IIS, mendukung fitur ini.

- Konfigurasikan Server Anda: Langkah selanjutnya adalah mengonfigurasi server Anda untuk menggunakan negosiasi ulang yang aman. Ini biasanya melibatkan pengaktifan fitur di SSL/TLS konfigurasi. Langkah-langkah yang tepat akan tergantung pada perangkat lunak server Anda.

- Uji Konfigurasi Anda: Setelah mengonfigurasi server, Anda harus mengujinya untuk memastikan server menggunakan negosiasi ulang yang aman dengan benar. Anda dapat melakukannya dengan membuat a TLS koneksi ke server Anda dan kemudian mencoba menegosiasi ulang koneksi.

Use Case: Platform media sosial memungkinkan negosiasi ulang yang aman untuk melindungi data pengguna. Ini mencegah penyerang untuk dapat menyuntikkan konten berbahaya ke dalam komunikasi terenkripsi antara pengguna dan server. Tim TI platform mengonfigurasi server mereka untuk menggunakan negosiasi ulang yang aman, dan mereka secara rutin menguji server untuk memastikan mereka menerapkan langkah keamanan ini dengan benar. Ini membantu melindungi pengguna platform dan menjaga kepercayaan mereka.

Nonaktifkan Negosiasi Ulang yang dimulai oleh Klien untuk Mencegah Serangan DoS

Negosiasi ulang yang diprakarsai klien adalah fitur dari SSL/TLS protokol yang memungkinkan klien untuk meminta yang baru TLS jabat tangan di tengah sesi. Namun, jika penyerang dapat memaksa server untuk terus melakukan negosiasi ulang sesi, hal itu dapat menghabiskan sumber daya yang berlebihan dan berpotensi menyebabkan serangan denial-of-service (DoS).

Inilah cara Anda dapat menonaktifkan negosiasi ulang yang dimulai oleh klien:

- Pastikan Perangkat Lunak Server Anda Mendukung Penonaktifan Negosiasi Ulang yang Diprakarsai Klien: Langkah pertama adalah memastikan bahwa perangkat lunak server Anda mendukung penonaktifan negosiasi ulang yang dimulai oleh klien. Sebagian besar server web modern, termasuk Apache, Nginx, dan IIS, mendukung fitur ini.

- Konfigurasikan Server Anda: Langkah selanjutnya adalah mengonfigurasi server Anda untuk menonaktifkan negosiasi ulang yang dimulai oleh klien. Ini biasanya melibatkan penambahan arahan ke server Anda SSL/TLS konfigurasi. Langkah-langkah yang tepat akan tergantung pada perangkat lunak server Anda.

- Uji Konfigurasi Anda: Setelah mengonfigurasi server, Anda harus mengujinya untuk memastikan bahwa server telah menonaktifkan negosiasi ulang yang dimulai oleh klien dengan benar. Anda dapat melakukannya dengan membuat a TLS koneksi ke server Anda dan kemudian mencoba menegosiasi ulang koneksi. Jika server menolak permintaan negosiasi ulang dengan benar, berarti server telah dikonfigurasi dengan benar.

Use Case: Platform game online menonaktifkan negosiasi ulang yang diprakarsai klien untuk melindungi dari potensi serangan DoS. Ini membantu memastikan bahwa platform tetap tersedia untuk dinikmati pengguna, bahkan saat menghadapi potensi serangan. Tim TI platform mengonfigurasi server mereka untuk menonaktifkan negosiasi ulang yang dimulai oleh klien, dan mereka secara rutin menguji server untuk memastikan mereka menerapkan langkah keamanan ini dengan benar. Ini membantu melindungi pengguna platform dan menjaga kepercayaan mereka.

Tetap Waspada untuk Kerentanan Baru

Keamanan web adalah target yang terus bergerak, dan Anda harus selalu waspada terhadap serangan berikutnya dan segera menerapkan patch keamanan pada server Anda. Ini berarti membaca dan tetap terhubung dengan apa yang ada di cakrawala dalam hal keamanan informasi serta selalu mengikuti pembaruan perangkat lunak - terutama yang penting. Situs SSL.com (di mana Anda membaca ini sekarang) adalah sumber yang bagus untuk terus mendapatkan informasi terbaru tentang SSL /TLS dan keamanan informasi.

Tapi Bagaimana dengan…?

Jika Anda ingin mengetahui lebih banyak tentang topik apa pun yang tercakup dalam panduan ini dan mempelajari tentang masalah dan teknologi baru yang muncul, Anda dapat mulai dengan menjelajahi dan menelusuri SSL.com Knowledgebase, yang terus kami perbarui setiap minggu dengan perkembangan baru di bidang SSL /TLS dan PKI. Anda juga dapat menghubungi staf dukungan kami kapan saja melalui email di Support@SSL.com, di telepon di 1-877-SSL-Secure, atau dengan mengklik link chat di kanan bawah halaman ini.

SSL.com menyediakan berbagai macam SSL /TLS sertifikat server untuk situs web HTTPS.

Dapatkan saran ahli tentang sertifikat SSL.

Lengkapi formulir untuk konsultasi.