C'è un nuovo tipo di SSL /TLS attacco in città. Recentemente un team di ricercatori accademici sulla sicurezza ha pubblicato un documento introducendo il Attacco di procione. Il procione è una vulnerabilità temporale in TLS specifica che influisce HTTPS e altri servizi da cui dipendono SSL /TLS. In condizioni molto specifiche e rare, Raccoon consente a malintenzionati di terze parti di violare SSL /TLS crittografia e leggere comunicazioni sensibili.

In particolare, gli attacchi di Raccoon avvengono sugli scambi di chiavi Diffie-Hellman. Quando entrambi TLS i peer si scambiano le chiavi pubbliche come parte di uno scambio Diffie-Hellman, quindi calcolano una chiave condivisa chiamata "premaster secret", che viene quindi utilizzata per derivare tutti TLS chiavi di sessione con una specifica funzione di derivazione della chiave.

TLS 1.2 e tutte le versioni precedenti richiedono che tutti i byte zero iniziali in questo segreto premaster vengano rimossi prima di procedere. Il segreto premaster risultante viene utilizzato come input nella funzione di derivazione della chiave, che si basa su funzioni hash con diversi profili temporali. Queste precise misurazioni dei tempi potrebbero consentire a un attaccante di costruire un oracolo dal TLS server, che direbbe all'aggressore se un segreto premaster calcolato inizia con zero.

Da questo singolo byte, gli aggressori possono iniziare a costruire una serie di equazioni per calcolare il segreto premaster originale stabilito tra il client e il server. Ciò potrebbe consentire agli aggressori di decrittografare la comunicazione tra gli utenti e il server, inclusi nomi utente, password, informazioni sulla carta di credito, e-mail e un lungo elenco di informazioni potenzialmente sensibili.

Anche se sembra terrificante, tieni presente che questo attacco può avvenire solo in circostanze molto specifiche e rare: il server deve riutilizzare le chiavi Diffie-Hellman pubbliche nel stretta di mano (già considerata una cattiva pratica) e l'attaccante deve essere in grado di effettuare misurazioni precise dei tempi. Inoltre, il browser deve supportare le suite di crittografia vulnerabili (a giugno 2020 tutti i principali browser le hanno abbandonate).

Anche se Raccoon non è pratico per la maggior parte degli aggressori, ci sono comunque dei passaggi che i proprietari di siti web possono intraprendere per proteggere se stessi e i visitatori:

- TLS 1.3 non è vulnerabile all'attacco di Raccoon. Se sei sicuro che la maggior parte o tutti i visitatori del tuo sito web utilizzano il moderno, TLS 1.3 browser compatibili, puoi semplicemente disabilitare TLS 1.2

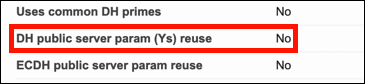

- Verifica che il tuo server web non riutilizzi le chiavi Diffie-Hellman pubbliche. Come accennato in precedenza, questa è già considerata una cattiva pratica. Puoi verificarlo con Qualsys SSL Labs ' Prova SSL Server. Nei risultati per il tuo sito web, ti consigliamo di vedere il valore "No" per "Riutilizzo param (Ys) del server pubblico DH".:

Se questo valore è "Sì", controlla la documentazione del tuo server e assicurati che il tuo server sia configurato correttamente per fornire la segretezza di inoltro, nota anche come "segretezza di inoltro perfetta", che precluderà il riutilizzo delle chiavi DH pubbliche. (Si prega di consultare il nostro guida a SSL /TLS best practice per ulteriori informazioni sulla segretezza in avanti.)