Introduzione

Negli ultimi anni abbiamo visto il Web e l'assortimento di settori che lo guidano (ad esempio browser, motori di ricerca, ecc.) Che iniziano a prendere più seriamente la sicurezza degli utenti. Chrome è ora avvisare gli utenti di siti Web HTTP con più browser pronti a seguirli, mentre la Ricerca Google ha confermato di offrire miglioramenti al ranking dei motori di ricerca HTTPS siti web.

Sviluppi come questi hanno motivato una parte significativa dei proprietari di siti Web a spostare i propri server dal vecchio HTTP non sicuro all'alternativa più sicura HTTPS. (HTTPS è considerato più sicuro perché richiede che i server siano autenticati tramite certificati SSL come mezzo per proteggere gli utenti dalla maggior parte dei tipi di attacchi di rete.)

Tuttavia, la maggior parte dei siti Web ha implementato HTTPS solo per i componenti più critici, come l'accesso o richieste POST, ma può comunque utilizzare HTTP per altre funzioni "non critiche".

Questo aveva senso ai primi tempi di HTTPS, poiché le connessioni crittografate sono più costose dal punto di vista computazionale a causa della necessità di eseguire strette di mano per ogni nuova connessione. Inoltre, a quel tempo molte piattaforme di sviluppo web, librerie e ambienti ampiamente utilizzati non erano pronti per HTTPS, un fatto che causava continui mal di testa ad amministratori e sviluppatori sotto forma di arresti anomali delle applicazioni notturni o oscuri errori di runtime.

Naturalmente, questo non è più vero - infatti, come sosterrà questo articolo, non usando HTTPS per contro tutti i le connessioni del tuo sito Web sono in realtà dannose per la tua attività.

Contenuto misto

Vengono chiamati i siti Web che non forniscono tutto il loro contenuto su HTTPS contenuto misto siti web. Un accademico carta pubblicato nel 2015, ha scoperto che oltre il 43% del loro campione dei 100,000 migliori di Alexa ha offerto almeno un tipo di contenuto misto.

Anche se questo non sembra un grosso problema, i contenuti misti possono essere piuttosto pericolosi per gli utenti, ma possono anche avere effetti negativi sui siti Web.

Le questioni di sicurezza

Il motivo più importante per utilizzare HTTPS per l'intero sito Web è la sicurezza. Una singola connessione HTTP non protetta è necessaria per tutti gli hacker. Attaccanti man-in-the-middle (MITM) può sostituire qualsiasi contenuto HTTP sulla tua pagina al fine di rubare credenziali e sessioni, acquisire dati sensibili o lanciare exploit del browser e installare malware sui computer dei visitatori.

Essere compromessi dal tuo sito Web renderà naturalmente i tuoi utenti diffidenti ed evitarlo in futuro, danneggiando efficacemente la tua reputazione online.

Sia Firefox che Chrome hanno iniziato per bloccare il contenuto misto per impostazione predefinita, consentendo agli utenti di scegliere manualmente di caricare il contenuto su HTTP. Tuttavia, poiché i contenuti misti rappresentano un rischio per la sicurezza, entrambi i browser mostrano agli utenti un avviso sui contenuti misti, che può anche influire negativamente sulla reputazione del tuo sito Web.

Problemi di prestazione

Oltre alla sicurezza, l'adozione sempre crescente di HTTP / 2 dal settore ha portato numerosi aggiornamenti di prestazioni e sicurezza sul Web.

Anche se l'aumento delle prestazioni sembra controintuitivo da HTTP / 2 funziona solo tramite connessioni HTTPS crittografate, il protocollo consente ai browser di utilizzare un'unica connessione crittografata con un server Web HTTPS per tutte le loro comunicazioni.

Il riutilizzo della stessa connessione rimuove il sovraccarico imposto stabilendone ripetutamente di nuove (ovvero quella stretta di mano di nuovo). Ciò significa che passare da connessioni HTTPS crittografate a HTTP non crittografato su un sito con contenuto misto è in effetti più lento e richiede più risorse rispetto alla visita di un sito completamente protetto utilizzando una singola connessione HTTPS.

HTTP / 2 implementa anche il 0-RTT modalità di ripresa della sessione, che consente ai browser di riprendere una sessione in pausa con un sito Web HTTPS che hanno visitato in precedenza, utilizzando solo una singola richiesta (anziché una stretta di mano completa). Ciò rende la ripresa di HTTP / 2 veloce almeno quanto una connessione HTTP non crittografata, fornendo comunque tutti i vantaggi di HTTPS. Fornire contenuti misti significa che il tuo sito Web non può sfruttare appieno questa o nessuna delle altre fantastiche funzionalità di HTTP / 2.

In entrambi i casi, HTTP / 2 migliora la velocità di connessione del visitatore al tuo sito e la velocità è importante. Studi hanno dimostrato nel corso degli anni che la reattività e la velocità di caricamento della pagina sono requisiti critici di progettazione dell'interfaccia utente. Quanto più lento è il tempo di risposta di un sito Web, tanto meno è probabile che gli utenti rimangano coinvolti e il coinvolgimento degli utenti influisca direttamente sull'esperienza dell'utente del sito Web (e di conseguenza sui tassi di conversione).

I contenuti misti possono anche influire sulle prestazioni a livello delle tecnologie Web sottostanti utilizzate nel tuo sito Web. Browser ora limitare le funzionalità di JavaScript come gli addetti all'assistenza e le notifiche push per proteggere solo i contesti, perché altrimenti potrebbero essere abusati dagli hacker per scopi dannosi. Ciò significa di nuovo che il tuo sito Web non può sfruttare nessuna di queste tecnologie quando offri contenuti misti.

Problemi di SEO

Ottimizzazione del motore di ricerca (SEO) è il pane e il burro dei marketer aziendali online. SEO si riferisce alla pratica di migliorare il posizionamento di un sito Web in a pagina dei risultati del motore di ricerca (SERP), che influenza direttamente il volume del traffico del sito Web.

Google ha confermato che il loro algoritmo di ranking dei risultati di ricerca offre un piccolo aumento del ranking ai siti Web serviti tramite HTTPS. Poiché il potenziamento è in tempo reale e per URL, la pubblicazione di un sito web nella sua interezza su HTTPS si tradurrà in un aumento SEO per l'intero sito web (invece che solo per quegli URL che vengono serviti su HTTPS). Certo, questo aumento del segnale di posizionamento è piuttosto leggero rispetto ad altri come contenuti di qualità o traffico degli utenti, ma premia comunque il tuo investimento nella rimozione di contenuti misti.

Google ha anche recentemente ha annunciato la velocità di caricamento della pagina e le prestazioni generali del sito Web vengono prese in considerazione (pesante) al momento di decidere il posizionamento. Ciò significa che le ottimizzazioni delle prestazioni di HTTP / 2 e la rimozione di contenuti misti possono collaborare per migliorare la visibilità del tuo sito Web sul Web.

Infine, se desideri sfruttare appieno SSL nel SEO del tuo sito web, potresti prendere in considerazione Certificati EV di SSL.com, che offrono le massime garanzie ai tuoi visitatori tramite indicatori di sicurezza (come quella barra verde nel browser) per mantenerli protetti e coinvolti con i tuoi contenuti - e visite più lunghe equivalgono a classifiche più alte.

Avvisi di contenuto misto del browser

I visitatori dei siti protetti da SSL si aspettano (e meritano) una protezione continua. Quando un sito non protegge completamente tutto il contenuto, un browser visualizzerà un avviso di "contenuto misto". Quando i tuoi clienti vedono questo avviso, possono reagire in due modi. Se essi non prendi sul serio la sicurezza, la ignoreranno, faranno clic e presumeranno che tutto andrà bene (molto male). Se essi do prendi sul serio la sicurezza, ti presteranno attenzione, torneranno dal tuo sito e presumeranno che Tu non prendere sul serio la sicurezza (anche peggio).

Inoltre, tutti i browser moderni bloccheranno i tipi più dannosi di contenuti misti e, così facendo, potrebbero danneggiare il tuo sito.

La soluzione migliore, ovviamente, è assicurarti che questi avvisi e / o blocchi non si verifichino in primo luogo configurando correttamente il tuo sito per offrire solo contenuti protetti.

Perché visualizzo questo avviso?

Un avviso a contenuto misto indica che elementi protetti e non protetti vengono pubblicati su una pagina che deve essere completamente crittografata. Qualsiasi pagina che utilizza un indirizzo HTTPS deve avere tutto il contenuto proveniente da una fonte protetta. Qualsiasi pagina che si collega a una risorsa HTTP è considerata non sicura ed è contrassegnata dal browser come un rischio per la sicurezza.

Gli avvisi con contenuto misto rientrano in due categorie: contenuto passivo misto ed contenuto attivo misto.

Contenuto passivo misto

Il contenuto passivo si riferisce a elementi che possono essere sostituiti o modificati ma non possono modificare altre parti della pagina, ad esempio un'immagine o una fotografia. Probabilmente la causa più comune di tutti gli avvisi di contenuto misto è quando un sito (teoricamente) sicuro è configurato per estrarre immagini da una fonte non protetta.

Le richieste HTTP passive vengono soddisfatte tramite questi tag:<audio>(src attributo)<img> (src attributo)<video> (src attributo)<object> subresources (quando un <object> esegue richieste HTTP)

Contenuto attivo misto

Il contenuto attivo può alterare la pagina web stessa. Un attacco man-in-the-middle potrebbe consentire di intercettare e / o riscrivere una richiesta di contenuto HTTP su qualsiasi pagina HTTPS. Ciò rende i contenuti attivi dannosi molto pericolosi: le credenziali dell'utente e i dati sensibili possono essere rubati o il malware installato sul sistema dell'utente. Ad esempio, un po 'di JavaScript su una pagina di creazione dell'account progettata per aiutare gli utenti a generare una password casuale potrebbe essere sostituito da codice che fornisce invece una password apparentemente casuale ma pre-generata, o per fornire segretamente una password altrimenti sicura a una terza parte .

I contenuti misti attivi possono essere sfruttati per compromettere dati privati sensibili, ma anche pagine Web rivolte al pubblico che sembrano innocue possono ancora reindirizzare i visitatori a siti pericolosi, fornire contenuti indesiderati o rubare i cookie per lo sfruttamento.

<script> (src attributo)<link> (href attributo) (questo include fogli di stile CSS)XMLHttpRequest richieste di oggetti<iframe> (src attributi)Tutti i casi nei CSS in cui viene utilizzato un valore url (

@font-face, cursor, background-image, Ecc)<object> (data attributo)Tutti i browser moderni bloccano il contenuto misto attivo per impostazione predefinita (che potrebbe interrompere un sito configurato in modo errato)

Perché e come correggere gli avvisi di contenuto misto

La protezione del tuo sito Web consente ai tuoi visitatori di fidarsi di te, il che è di vitale importanza. Tuttavia, l'eliminazione di tutti i contenuti non sicuri dal tuo sito ha un vantaggio ancora maggiore nell'eliminare gli avvisi di falsi positivi: se il tuo sito configurato correttamente è compromesso, qualsiasi elemento insicuro inserito da un utente malintenzionato attiverà l'avviso di contenuto misto, offrendoti un ulteriore tripwire da rilevare e affrontare questi problemi.

Ancora una volta, il modo migliore per evitare problemi di contenuto misto è quello di servire tutto il contenuto tramite HTTPS anziché HTTP.

Per il tuo dominio, pubblica tutti i contenuti come HTTPS e correggi i link. Spesso, la versione HTTPS del contenuto esiste già e questo richiede solo l'aggiunta di una "s" ai collegamenti - http:// a https://.

Per altri domini, utilizza la versione HTTPS del sito, se disponibile. Se HTTPS non è disponibile, puoi provare a contattare il dominio e chiedere se può rendere disponibile il contenuto tramite HTTPS.

In alternativa, l'utilizzo di "URL relativi" consente al browser di scegliere automaticamente HTTP o HTTPS, a seconda del protocollo utilizzato dall'utente. Ad esempio, invece di creare un collegamento a un'immagine utilizzando un collegamento con il "percorso assoluto" di:

Il sito può utilizzare un percorso relativo:

Ciò consente al browser di aggiungere automaticamente entrambi http: or https: all'inizio dell'URL, se necessario. (Si noti che il sito collegato dovrà offrire la risorsa su HTTP e HTTPS affinché gli URL relativi funzionino.)

Chrome

Firefox

Internet Explorer

Strumenti eccellenti per aiutare a rintracciare i collegamenti non SSL nel codice sorgente sono gli strumenti per sviluppatori integrati nel Firefox ed Chrome browser. Le informazioni su come forzare un server Apache a gestire solo HTTPS possono essere trovare qui.

Il primo problema di richiesta

Speriamo che fino a questo punto, questo articolo abbia sollevato alcune valide argomentazioni contro i contenuti misti, anche se anche se decidi di migrare il tuo sito Web interamente su HTTPS ci sono ancora alcuni miglioramenti che puoi apportare.

Quando gli utenti digitano l'URL del tuo sito Web in un browser, in genere non digitano mai completamente il nome del protocollo (ad es https://). Naturalmente, il browser non sa in base a quale protocollo viene offerto il tuo sito Web e per impostazione predefinita è HTTP.

Se il tuo sito Web è configurato correttamente, reindirizzerà (tramite le risposte HTTP 301/302) il browser alla sua istanza HTTPS; tuttavia ciò significa che i browser devono eseguire due richieste anziché una singola richiesta HTTPS quando visitano per la prima volta il tuo sito Web.

Questo può essere problematico perché gli utenti possono percepire il ritardo, ottenendo una brutta prima impressione del sito. Pertanto, avranno meno probabilità di rimanere attaccati, il che può portare alla riduzione del traffico dei visitatori.

Inoltre, gli hacker possono intercettare quella prima richiesta HTTP per leggerla o modificarla prima di raggiungere il server. Un evento comune per questo tipo di casi è l'esecuzione di un attacco di rete chiamato Stripping SSL che consente all'attaccante di sostituire una connessione HTTPS con una HTTP non protetta.

Sicurezza di trasporto rigorosa HTTP in soccorso

HTTP Strict Transport Security or HSTS è un tentativo di risolvere questo problema. Implementato da Internet Engineering Task Force (IETF) in RFC 6797, HSTS è un'intestazione HTTPS che i server Web possono includere nelle loro risposte. Questa intestazione indica ai browser conformi di utilizzare sempre HTTPS durante la visita di un sito Web. HSTS si applica a tutte le richieste, comprese immagini, fogli di stile CSS e qualsiasi altra risorsa Web.

Come puoi immaginare, il browser deve prima vedere l'intestazione HSTS per onorarla, il che significa che HSTS si basa sul fatto che gli aggressori non siano in grado di intercettare la prima richiesta HTTP. Di conseguenza, HSTS di per sé non è una soluzione completa, ma piuttosto una semplice soluzione alternativa allo stripping SSL.

Precarico HSTS

Fortunatamente, il progetto Chromium ha escogitato una soluzione che hanno chiamato Precarico HSTS, che consiste nel mantenere un elenco pubblico di siti Web che hanno richiesto la funzionalità di precaricamento HSTS. Quando si visita un sito Web, i browser Chromium si consulteranno con l'elenco e se il sito viene trovato lì, procederanno a comunicare con esso tramite HTTPS (inclusa quella prima richiesta) indipendentemente dalla cronologia precedente o dall'input dell'utente.

Di conseguenza, il precaricamento può migliorare sia le prestazioni che la sicurezza del tuo sito Web rimuovendo la richiesta HTTP iniziale. Inoltre, può migliorare indirettamente il ranking SERP del tuo sito e l'esperienza utente.

Tutti i principali browser (Chrome di Google, IE / Edge di Microsoft, Safari di Apple, Firefox e Opera di Mozilla) si consultano anche con l'elenco di precaricamento HSTS di Chromium, il che significa che l'adesione a questo elenco fornirà i vantaggi del precarico ai visitatori indipendentemente dal browser che stanno utilizzando.

Tuttavia, saremmo negligenti se non dicessimo che ci sono preoccupazioni sulla scalabilità della soluzione dell'elenco di precarico HSTS - Non può includere tutti i siti Web in Internet a causa delle dimensioni pratiche e dei limiti di complessità computazionale, e di conseguenza l'accesso potrebbe diventare sempre più difficile col passare del tempo e il precarico HSTS diventa più ampiamente adottato.

Come posso aderire?

Se sei interessato a iscriverti all'elenco di precaricamento HSTS, tieni presente che il tuo sito web deve seguire alcune regole. Il progetto Chromium ha pubblicato l'elenco dei requisiti di presentazione per i siti Web che desiderano aderire al sito Web del loro progetto. I requisiti sono inclusi alla lettera nel seguente elenco, tuttavia è possibile trovare ulteriori dettagli in HSTS RFC 6797.

Per essere accettato nell'elenco di precaricamento HSTS, il tuo sito Web deve:

- Serve un certificato valido.

- Reindirizzare da HTTP a HTTPS sullo stesso host, se si sta ascoltando sulla porta 80.

- Servi tutti i sottodomini su HTTPS. In particolare, è necessario supportare HTTPS per

wwwsottodominio se esiste un record DNS per quel sottodominio. - Servire un'intestazione HSTS conforme a RFC 6797 sul dominio di base per le richieste HTTPS:

- I

max-agedeve essere di almeno 31536000 secondi (1 anno). - I

includeSubDomainsdirettiva deve essere specificata. - I

preloaddirettiva deve essere specificata.

- I

- Se stai offrendo un reindirizzamento aggiuntivo dal tuo sito HTTPS, tale reindirizzamento deve anche avere un'intestazione HSTS conforme (come deve la pagina a cui reindirizza).

Ecco un esempio di intestazione HSTS valida.

Sicurezza rigorosa per il trasporto: età massima = 63072000; includeSubDomains; precarico

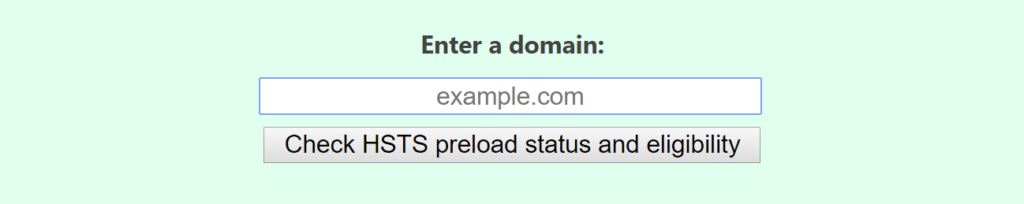

È possibile verificare l'idoneità del sito Web visitando il sito Web dell'elenco di precaricamento e immettendo il dominio nella casella di input. L'applicazione Web indicherà quali problemi (se presenti) è necessario risolvere.

Sfortunatamente, la complessità dei siti Web moderni non consente di trovare una configurazione server unica per il precaricamento HSTS da includere in questo articolo. Possono esserci problemi di runtime con terze parti o altri componenti personalizzati che devono essere risolti individualmente.

Sebbene il progetto Chromium abbia incluso alcuni consigli di implementazione nel sito Web del precarico, siamo sempre felici di aiutare i nostri clienti a migliorare la sicurezza delle comunicazioni. Mandaci una e-mail a support@ssl.com e un esperto sarà felice di discutere il percorso migliore per le tue esigenze di sicurezza.

Conclusione

HTTPS sta diventando il protocollo di comunicazione Web predefinito e il suo impegno totale può avere effetti positivi solo per i proprietari e i visitatori del sito. Ti consigliamo di rimuovere qualsiasi contenuto misto dai tuoi siti Web per evitare problemi inutili (e utenti infelici).

Come sempre, grazie per aver scelto SSL.com, in cui riteniamo che Internet più sicura sia Internet migliore.