SSL /のすべてのバージョンTLS 以前のプロトコル TLS 1.2は非推奨となり、安全ではないと見なされています。 多くのWebサーバープラットフォームには、 TLS 1.0と TLS 1.1はデフォルトで有効です。 ただし、すべての最新のWebブラウザーは、 TLS 1.2。 このため、Webサイトの所有者は、サーバー構成をチェックして、SSL /の現在の安全なバージョンのみを確認することをお勧めします。TLS 有効になっており、その他すべて( TLS 1.0、 TLS 1.1、およびSSL 3.0)は無効になっています。

このガイドには、SSL /のバージョンを確認する手順が含まれています。TLS Webサイトで有効になり、廃止されたバージョンのSSL /が無効になりますTLS ApacheとNginxで、非推奨の安全でないバージョンのSSL /のみを実行しているサーバーに起因するブラウザエラーの例を示しています。TLS.

有効なSSLを確認してください/TLS バージョン

オンラインツール

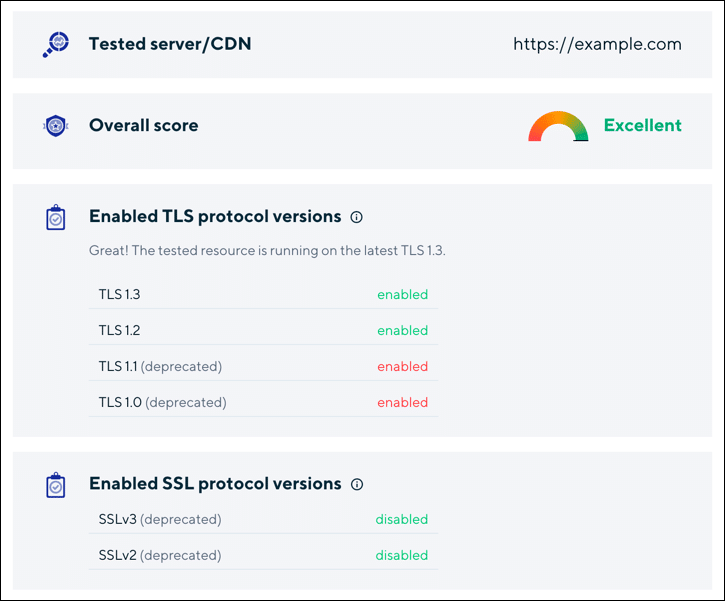

SSL /のバージョンをすばやく確認できますTLS CDN77にアクセスしてWebサイトがサポートする TLS チェッカー 確認するドメイン名を入力します。 以下に見られるように、 https://example.com 現在、SSLバージョン2および3を無効にしていますが、 TLS (非推奨を含む TLS 1.1および1.0):

Nmapの

SSL /を確認することもできますTLS オープンソースのウェブサイトでサポートされているバージョンと暗号 nmap コマンドラインツール:

nmap --script ssl-enum-ciphers -p

SSL /のデフォルトポートTLS is 443。 以下のコマンドは、レポートを生成します example.com:

$ nmap --script ssl-enum-ciphers -p 443 example.com7.80-2020-08でNmap25(https://nmap.org)を開始13:10 EDT Nmapスキャンレポート(example.com(93.184.216.34))ホストが稼働しています(0.031秒の遅延)。 example.comのその他のアドレス(スキャンされていません):2606:2800:220:1:248:1893:25c8:1946 PORT STATE SERVICE 443 / tcp open https | ssl-enum-ciphers:| TLSv1.0:| 暗号:| TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA(secp256r1)-A | TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA(secp256r1)-A | TLS_DHE_RSA_WITH_AES_128_CBC_SHA(dh 2048)-A | TLS_DHE_RSA_WITH_AES_256_CBC_SHA(dh 2048)-A | TLS_DHE_RSA_WITH_CAMELLIA_256_CBC_SHA(dh 2048)-A | TLS_DHE_RSA_WITH_CAMELLIA_128_CBC_SHA(dh 2048)-A | TLS_RSA_WITH_AES_256_CBC_SHA(rsa 2048)-A | TLS_RSA_WITH_CAMELLIA_256_CBC_SHA(rsa 2048)-A | TLS_RSA_WITH_AES_128_CBC_SHA(rsa 2048)-A | TLS_RSA_WITH_CAMELLIA_128_CBC_SHA(rsa 2048)-A | TLS_DHE_RSA_WITH_SEED_CBC_SHA(dh 2048)-A | TLS_RSA_WITH_SEED_CBC_SHA(rsa 2048)-A | コンプレッサー:| NULL | 暗号設定:サーバー| TLSv1.1:| 暗号:| TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA(secp256r1)-A | TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA(secp256r1)-A | TLS_DHE_RSA_WITH_AES_128_CBC_SHA(dh 2048)-A | TLS_DHE_RSA_WITH_AES_256_CBC_SHA(dh 2048)-A | TLS_DHE_RSA_WITH_CAMELLIA_256_CBC_SHA(dh 2048)-A | TLS_DHE_RSA_WITH_CAMELLIA_128_CBC_SHA(dh 2048)-A | TLS_RSA_WITH_AES_256_CBC_SHA(rsa 2048)-A | TLS_RSA_WITH_CAMELLIA_256_CBC_SHA(rsa 2048)-A | TLS_RSA_WITH_AES_128_CBC_SHA(rsa 2048)-A | TLS_RSA_WITH_CAMELLIA_128_CBC_SHA(rsa 2048)-A | TLS_DHE_RSA_WITH_SEED_CBC_SHA(dh 2048)-A | TLS_RSA_WITH_SEED_CBC_SHA(rsa 2048)-A | コンプレッサー:| NULL | 暗号設定:サーバー| TLSv1.2:| 暗号:| TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256(secp256r1)-A | TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384(secp256r1)-A | TLS_DHE_RSA_WITH_AES_128_GCM_SHA256(dh 2048)-A | TLS_DHE_RSA_WITH_AES_256_GCM_SHA384(dh 2048)-A | TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256(secp256r1)-A | TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA(secp256r1)-A | TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384(secp256r1)-A | TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA(secp256r1)-A | TLS_DHE_RSA_WITH_AES_128_CBC_SHA256(dh 2048)-A | TLS_DHE_RSA_WITH_AES_128_CBC_SHA(dh 2048)-A | TLS_DHE_RSA_WITH_AES_256_CBC_SHA256(dh 2048)-A | TLS_DHE_RSA_WITH_AES_256_CBC_SHA(dh 2048)-A | TLS_RSA_WITH_AES_128_GCM_SHA256(rsa 2048)-A | TLS_DHE_RSA_WITH_CAMELLIA_256_CBC_SHA(dh 2048)-A | TLS_DHE_RSA_WITH_CAMELLIA_128_CBC_SHA(dh 2048)-A | TLS_RSA_WITH_AES_256_CBC_SHA(rsa 2048)-A | TLS_RSA_WITH_CAMELLIA_256_CBC_SHA(rsa 2048)-A | TLS_RSA_WITH_AES_128_CBC_SHA(rsa 2048)-A | TLS_RSA_WITH_CAMELLIA_128_CBC_SHA(rsa 2048)-A | TLS_DHE_RSA_WITH_SEED_CBC_SHA(dh 2048)-A | TLS_RSA_WITH_SEED_CBC_SHA(rsa 2048)-A | コンプレッサー:| NULL | 暗号設定:サーバー| _最小強度:実行されたNmap:1秒でスキャンされた1つのIPアドレス(3.88つのホストアップ)

サーバの設定

アパッチ

無効にする TLS Apacheの1.0と1.1の場合、以下を含む構成ファイルを編集する必要があります。 SSLProtocol あなたのウェブサイトのためのディレクティブ。 このファイルは、プラットフォーム、バージョン、またはその他のインストールの詳細に応じて、異なる場所に配置される場合があります。 可能な場所は次のとおりです。

/usr/local/apache2/conf/extra/httpd-ssl.conf(デフォルトのApacheインストール)/etc/apache2/mods-enabled/ssl.conf(Ubuntu / Debian)/private/etc/apache2/extra/httpd-ssl.conf(マックOS)

正しい構成ファイルを見つけたら、次で始まる行を探します SSLProtocol。 この例では、デフォルトのmacOS Apacheインストールから、SSLv3を無効にします。 - オペレーターが有効にします TLS 1.0と1.1:

SSLプロトコルすべて-SSLv3

廃止されたバージョンのSSL /をすべて無効にすることができますTLS 次のように指定することにより、Apacheでサポートされます。

SSLProtocol all -SSLv3-TLSv1 - TLSv1.1

上記の構成により、 TLS 1.2、および TLS 1.3ご使用の環境で使用可能な場合。

Apacheと仮想ホスト

Apacheは、単一のサーバー上で複数のWebサイトを実行できます。 これら 仮想ホスト IP番号、ポート、またはドメイン名に基づく場合があり、Apacheの基本構成を上書きする設定が含まれる場合があります。 このため、特にベースSSL /に変更を加えた場合は、構成ファイル内の各仮想ホストの設定を確認する必要があります。TLS 構成が機能していないようです。

2.4.42より前のバージョンのApache(1.1.1より前のOpenSSLに対してビルド/リンク)の場合、異なるSSL /を指定することはできませんでした。TLS 同じベースIP番号とポートを共有する名前ベースの仮想ホストのプロトコル– SSLProtocol 最初の仮想ホストのが他のすべてに適用されました。 Apache 2.4.42 / OpenSSL 1.1.1以降、 SSLProtocol それぞれの名前ベースの仮想ホストの サーバー名表示(SNI) 中にクライアントによって提供されます SSL /TLS 握手.

設定を変更したら、Apacheをリロードして変更を有効にします。 の詳細については、 SSLProtocol ディレクティブ、Apacheのを参照してください ドキュメント.

nginx

SSL /TLS プロトコル設定は、プライマリNginx構成ファイル(通常は次の場所にあります)で指定できます。 /etc/nginx/nginx.conf)、またはサイト構成ファイル内。 で始まる行を探します ssl_protocols。 たとえば、以下はデフォルトのものです nginx.conf Ubuntuの新規Nginxインストールからのファイル:

ssl_プロトコル TLSv1 TLSv1.1 TLSv1.2 TLSv1.3; #SSLv3の削除、参照:POODLE

この行を編集して、SSL /の現在の安全なバージョンのみを使用することができます。TLS 含まれています:

ssl_プロトコル TLSv1.2 TLSV1.3;

デフォルトのSSL構成の設定は、個々のドメイン名を構成するサーバーブロックによって上書きされる可能性があるため、プロトコル設定の変更がWebサイトに反映されていないかどうかを必ず確認してください。

設定を変更したら、Nginxをリロードして有効にします。 詳細については、Nginxのドキュメントを参照してください。 HTTPSサーバーの構成.

TLS 1.0および1.1のブラウザーエラー

なぜなら TLS バージョン1.0と1.1は現在安全でないと見なされています。最新のほとんどのブラウザは、これらの古いWebサイトに遭遇するとエラーメッセージを生成します。 TLS バージョンは有効ですが TLS 1.2または1.3はそうではありません。 これらのエラーの例を以下に示します。

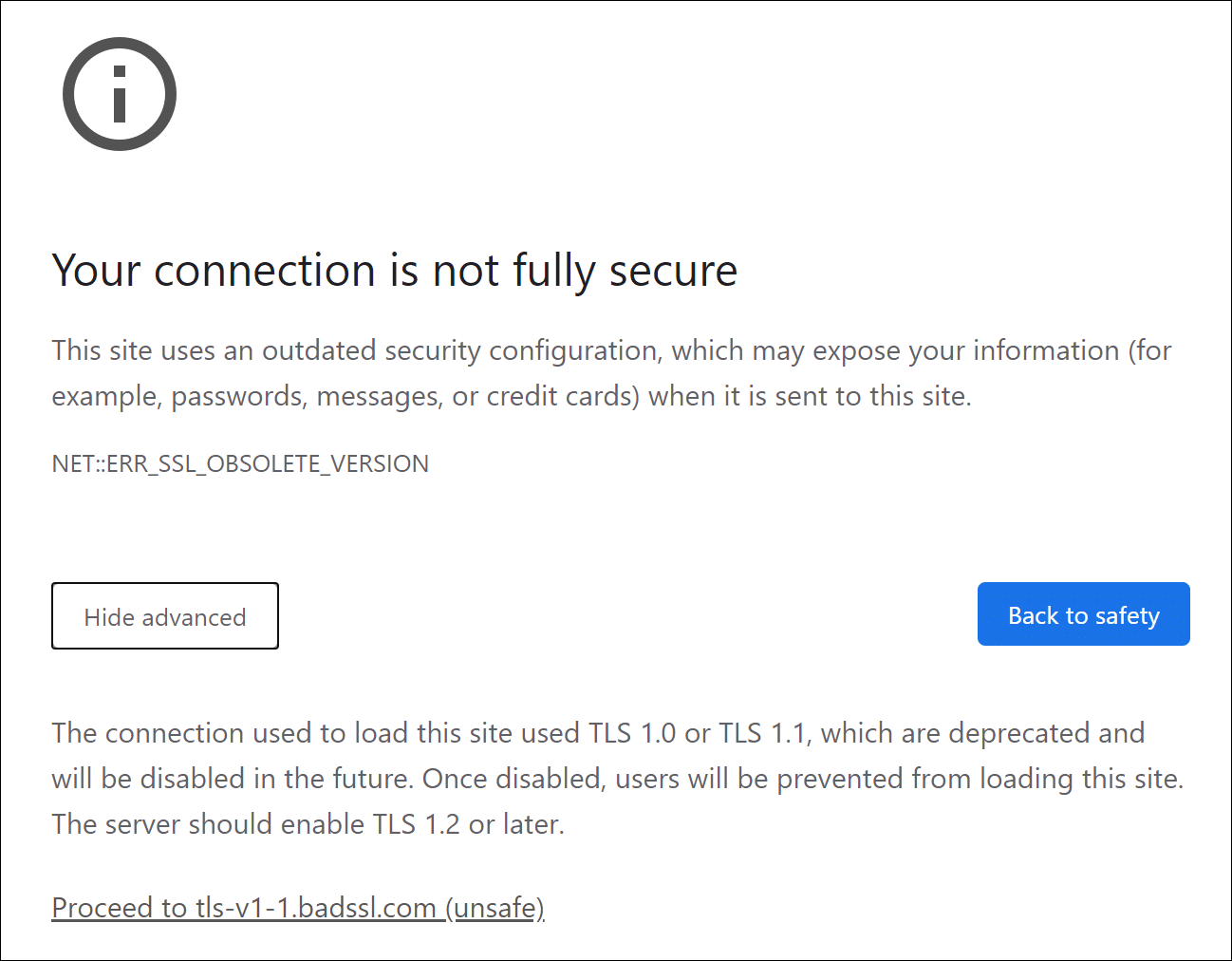

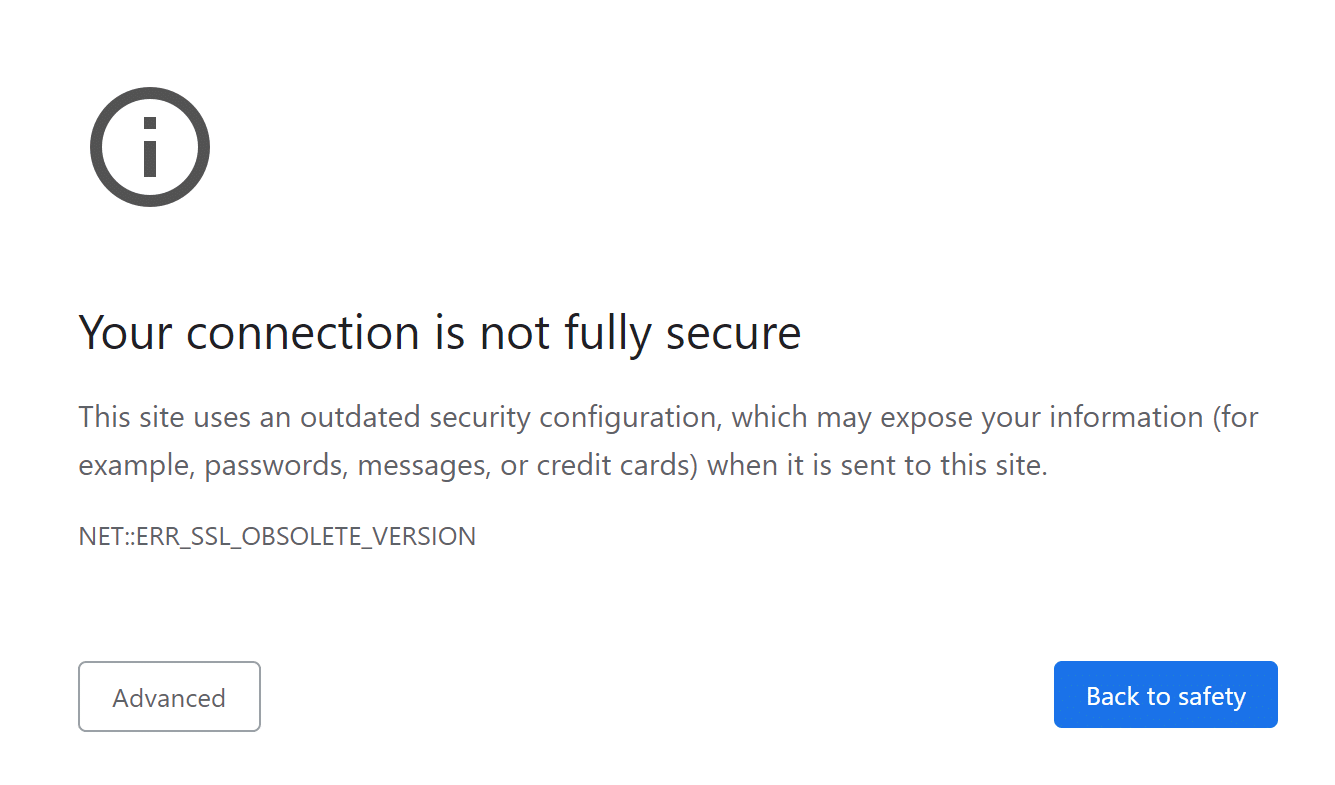

Google Chrome

Google Chromeが実行中のWebサイトに接続すると、次のエラーメッセージが表示されます TLS 1.0または1.1:

接続が完全に保護されていません

このサイトは古いセキュリティ構成を使用しているため、このサイトに送信すると、情報(パスワード、メッセージ、クレジットカードなど)が公開される可能性があります。NET::ERR_SSL_OBSOLETE_VERSION

このサイトの読み込みに使用された接続が使用されました TLS 1.0または TLS 1.1は非推奨であり、今後無効になる予定です。 無効にすると、ユーザーはこのサイトを読み込めなくなります。 サーバーは有効にする必要があります TLS 1.2以降。

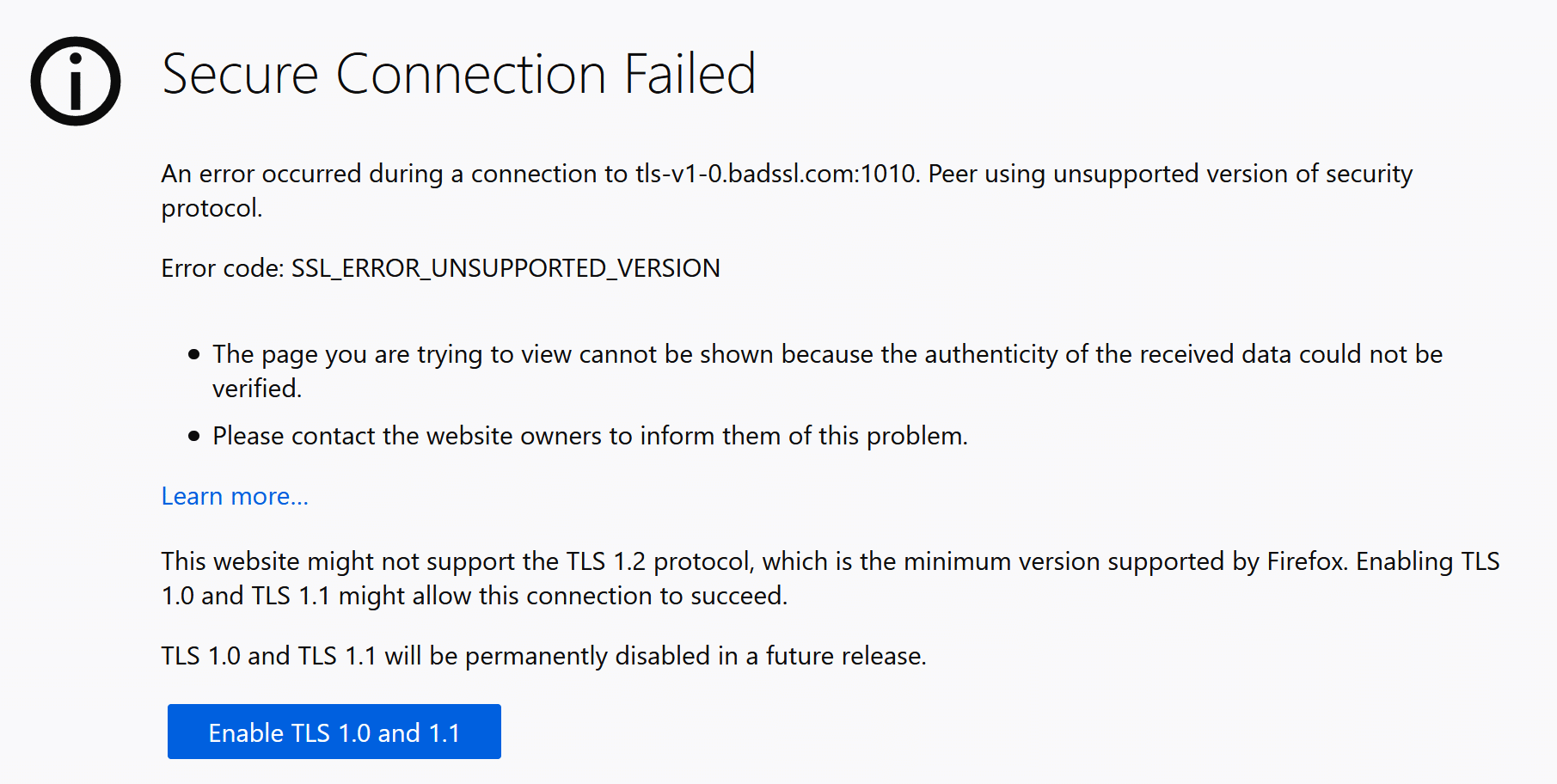

Mozilla Firefox

Mozilla Firefoxが実行中のWebサイトに接続すると、次のエラーメッセージが表示される TLS 1.0または1.1:

セキュア接続に失敗しました

[URL]への接続中にエラーが発生しました。 サポートされていないバージョンのセキュリティプロトコルを使用しているピア。

エラーコード:SSL_ERROR_UNSUPPORTED_VERSION...

このWebサイトは、 TLS 1.2プロトコル。これは、Firefoxでサポートされる最小バージョンです。 有効にする TLS 1.0および1.1では、この接続が成功する可能性があります。

TLS 1.0と TLS 1.1は将来のリリースで永久に無効になる予定です。

アップルのSafari

AppleのSafariブラウザは、以下を使用してHTTPS Webサイトをロードします TLS 1.0および1.1。ただし、ブラウザのアドレスバーに「安全ではありません」というメッセージが表示されます。

詳細については

の以前のバージョンに関連するセキュリティの問題について読むには TLS、私たちの記事を読んでください、 早期廃止 TLS より安全なインターネットのために。 間の重要な違いの詳細については TLS 1.2と TLS 1.3、チェックアウト TLS 1.3はここにあります.

いつものように、ご不明な点がございましたら、メールでお問い合わせください。 Support@SSL.com電話する 1-877-SSL-SECURE、またはこのページの右下にあるチャットリンクをクリックしてください。 また、サポートに関する多くの一般的な質問への回答も、 知識ベース。 SSL.comにアクセスしていただきありがとうございます。

SSL.comは多種多様な SSL /TLS サーバー証明書 HTTPS Webサイトの場合: