SSL.comからのデジタル証明書は、HIPAA準拠の電子メール、認証、およびWebサイトに関する医療機関の計画の重要な部分になる可能性があります。

HIPAAの違反と罰則

1996年に最初に可決された米国医療保険の相互運用性と説明責任に関する法律(HIPAA)は、患者の電子的に保護された医療情報(PHIまたはePHIとも呼ばれます)のセキュリティとプライバシーを保護します。 HIPAAコンプライアンスは、米国保健社会福祉省(DHS)の公民権局(OCR)によって実施されます。

2020年、法務ジャーナリストのスティーブオルダー レポート HIPAA Journalで、642件の大規模なデータ侵害が医療提供者や医療情報センターなどの医療機関によって報告されたとのことです。 この統計は、それ自体がすでに記録的な年であった25年と比較して2019%大きくなっています。

2020年と比較して、医療データ漏えいは2010年から2014倍になり、25年から78倍になりました。したがって、データ漏えいは毎年2009%増加しています。 全体として、2020年からXNUMX年の間に驚異的なXNUMX万件の医療記録が侵害されました。

2020年の医療データ侵害の主な理由

XNUMXつの主な原因 2020年の医療データ侵害の 特定され:ハッキング/ ITインシデント(26.9万件のレコード違反)、不正アクセス/開示(787,015レコードが侵害されました)、盗難(806,552レコードが侵害されました)、不適切な処分(584,980レコードが侵害されました)、および損失(169,509レコードの違反)。

明らかに、サイバーセキュリティ攻撃が医療データが盗まれる最大の理由でした。 サイバー攻撃には、非常に一般的なフィッシング、マルウェアの送信、脆弱性の悪用、ランサムウェアが含まれていました。

2020年の後半には、ランサムウェアの発生率が大幅に増加しました。 チェックポイント 報告 そのヘルスケアは、2020年20月にランサムウェア攻撃者によって最も標的にされた業界でした。Ryukランサムウェアギャングは、その月で最も悪名高いもののXNUMXつでした。 彼らはスカイレイクスメディカルセンターのコンピューターシステムを取り出し、臨床医に患者情報を文書化するために手書きに頼るように強制しました。 彼らはまた、最大XNUMXの医療施設が犠牲になったバーモント大学ヘルスネットワークを攻撃しました。

また、リュークは、米国に400の病院を持ち、毎年数百万人の患者に対応しているユニバーサルヘルスサービス(UHS)に対するランサムウェア攻撃の原因であると理論付けられています。 UHSは 推定 救急車が他の病院にリダイレクトされたことによる収益の損失、請求手続きの67か月以上の遅延、システムの修理に莫大な費用がかかるなどの損害で2万ドルを失ったこと。

2020年の71月から2020月の間に、ランサムウェア攻撃の驚くべきXNUMX%の増加が観察されました。 XNUMX年のランサムウェアのケースは、その年に医療機関に対して発生した最も有害なサイバー攻撃のいくつかで構成されていました。 これらの攻撃の多くでは、システムが何週間もブラックアウトされ、その結果、患者サービスに深刻な影響がありました。

情報保護と認証のためのデジタル証明書

HIPAAのセクション 技術的なセーフガード コンピュータネットワークを介して送信される場合、または静止している場合、患者のPHIは医療提供者によって保護されなければならないことを明確にします。 関連する規制には次のものが含まれます(ただし、これらに限定されません)。

164.312(a)(2)(iv):暗号化と復号化(アドレス指定可能)。 電子的に保護された健康情報を暗号化および復号化するメカニズムを実装します。

164.312(c)(1):標準:完全性。 電子的に保護された健康情報を不適切な改ざんや破壊から保護するためのポリシーと手順を実装します。

164.312(d):標準:個人またはエンティティの認証。 電子的に保護された健康情報へのアクセスを求めている個人または団体が主張されているものであることを確認するための手順を実装します。

164.312(e)(1):標準:伝送セキュリティ。 電子通信ネットワークを介して送信されている電子的に保護された健康情報への不正アクセスを防ぐための技術的なセキュリティ対策を実装します。

「将来を見据えた」ことを目的としていたため、HIPAAは、PHIを保護するために使用する必要のある正確なテクノロジーを詳しく説明していません。 現在、SSL.comなどの公的に信頼されている認証局(CA)が提供するデジタル証明書は、デジタル通信の暗号化、認証、および整合性を確保するための優れたソリューションを提供します。

ここでは、HIPAA準拠の通信のためのデジタル証明書のXNUMXつの重要なアプリケーションについて説明します。 S/MIME 安全な電子メール、証明書ベースのクライアント認証、およびSSL /の証明書TLS WebサイトおよびWebアプリケーションを保護するための証明書。 また、SSL.comの高度な証明書管理ツールが、組織全体のカバレッジを計画および維持し、証明書を最新の状態に保つのにどのように役立つかについても説明します。

S/MIME HIPAAコンプライアンスのための電子メールとクライアント認証

電子メールは1970年代初頭からコンピュータネットワークを介した通信に使用されており、デフォルトでは安全ではありません。 電子メールはプレーンテキストプロトコルに基づいており、メッセージの整合性を保証する方法を提供せず、堅牢な認証のメカニズムを備えていません。 S/MIME (セキュア/多目的インターネットメール拡張機能) SSL.comからの証明書は、次のことを確認することでこれらの問題を解決できます 暗号化, 認証 & 整合性 組織の電子メールの場合:

- 暗号化: S/MIME 堅牢なエンドツーエンド暗号化を提供するため、メッセージが傍受されて転送中に読み取られることはありません。 例えば、 S/MIME インターネットを介して、オフィスや組織間、および会社のファイアウォールの外側に送信されるメッセージを保護できます。

- S/MIME 暗号化は非対称であり、両方があります 公開鍵と秘密鍵。 受信者の 公開鍵 それらに暗号化されたメッセージを送信できますが、対応するものを所有している人だけです 秘密鍵 復号化して読み取ることができます。 したがって、公開鍵を組織の内外に配布することは安全ですが、秘密鍵は安全に保つ必要があります。

- 認証: 各 S/MIME 電子メールメッセージは、それを送信した電子メールアドレス(およびオプションで個人および/または組織)に関連付けられた一意の秘密鍵で署名されます。 送信者のIDは、SSL.comなどの信頼できるサードパーティCAによって検証され、この秘密鍵にバインドされているため、受信者には送信者の本当のIDが保証されます。

- 完全性: それぞれ署名 S/MIME 電子メールメッセージには、暗号化されたものが含まれています ハッシュ 受信者の電子メールソフトウェアによって個別に計算および確認できるメッセージの内容の(デジタル「指紋」またはチェックサムの一種)。 メッセージが何らかの形で傍受されて(XNUMX文字でも)変更された場合、計算されたハッシュ値はデジタル署名と一致しません。 これは、デジタル署名された電子メールの受信者がメッセージの整合性を確信できることを意味します。

さらに、信頼できるデジタル署名により、電子メールの信頼性と整合性が保証されるため、 S/MIME 法的提供 否認防止 電子メールメッセージの場合。 送信者がその正確なメッセージを送信したことをもっともらしく否定することは困難です。

輸送中および保管中の電子メールに対するHIPAAコンプライアンス

S/MIME SSL.comからの証明書は、転送中または保存中に組織の電子メールにHIPAA準拠を提供できます。

- 輸送中: の完全性と信憑性 S/MIME 電子メールは、一意の信頼できるデジタル署名によって保証されます。 エンドツーエンドの暗号化により、安全でないネットワーク(インターネットなど)を介して送信されたときに、第三者がメッセージを読み取れないようにします。

- 安静時に: S/MIME 暗号化により、受信者の秘密鍵を所有している人だけが、公開鍵で暗号化されたメッセージを復号化して読み取ることができます。 データ侵害で盗まれた、またはその他の方法で侵害された暗号化された電子メールは、これらのキーにアクセスできない攻撃者には役に立ちません。

クライアント認証

すべて S/MIME SSL.comによって発行される証明書には、クライアント認証が含まれます。 クライアント認証証明書は、VPNや患者のPHIが処理されるWebアプリケーションなどの保護されたネットワークリソースにアクセスするための認証要素として使用できます。 したがって、 S/MIME また、SSL.comのクライアント証明書は、次の統合ソリューションとして担当者に配布できます。

- 保護された健康情報にアクセスするための認証。

- 転送中または保存中の電子メールの暗号化、認証、および整合性。

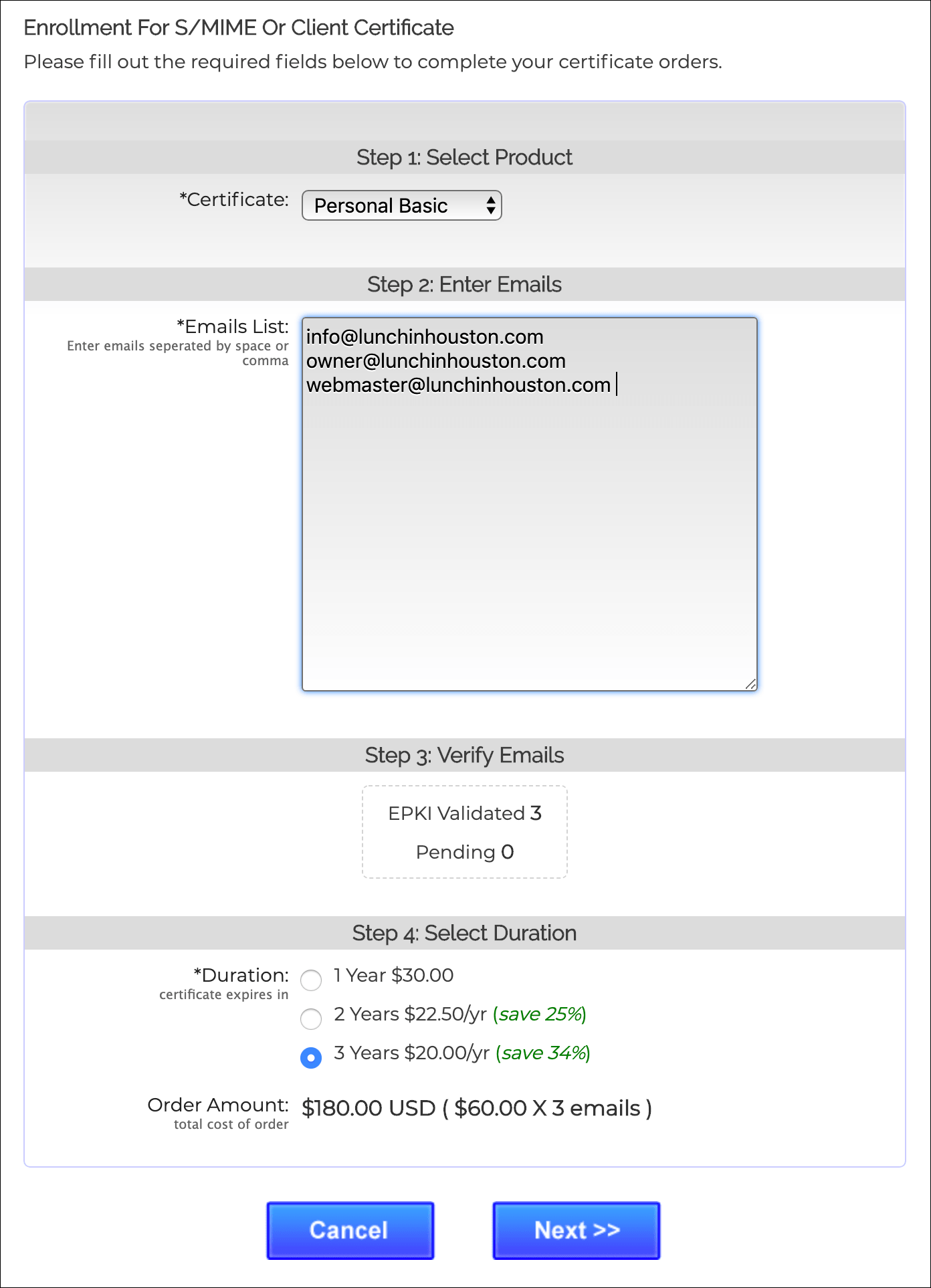

バルク S/MIME 証明書の登録

使い方 S/MIME HIPAA 準拠のための証明書には、PHI で作業するすべての担当者に証明書を発行し、これらの証明書を長期にわたって管理するための計画が必要です。 従業員が出入りし、証明書の有効期限が切れ、証明書が必要になる場合があります 取り消された 秘密鍵の侵害など、さまざまな理由で。

医療提供者は簡単に 問題 S/MIME 一括証明書 SSL.comの高度な 顧客アカウントポータル。 これらの証明書は、必要に応じて管理、更新、および取り消すことができます。

多数の証明書を必要とする組織も、SSL.comに参加することで、最大65%の卸売割引の恩恵を受けることができます。 再販業者および大量購入プログラム.

SSL /TLS ウェブサイトのセキュリティのため

2021年には、 を ウェブサイトはで保護する必要があります SSL /TLS 証明書 そして使用する HTTPSプロトコル、ただし、HIPAAに準拠する必要のあるWebサイトまたはWebアプリケーションには絶対に必要です。 いいね S/MIME メールの場合、SSL /TLS プロトコルは、Webサイトに暗号化、信頼性、および整合性を提供します。

- 適切に構成されたSSL /で保護されたWebサイト間のすべての通信TLS 証明書とウェブブラウザは安全です では使用できません.

- アイデンティティ 公的に信頼されているCAによって署名された有効な証明書を提示するHTTPSWebサイトは、Webブラウザーによって受け入れられ、ユーザーが利用できるようになります。

- SSL /で保護されたHTTPSWebサイトからのドキュメント(Webページなど)TLS 証明書には 整合性 デジタル署名に含まれる暗号化されたハッシュによって保証されます。これは、ドキュメントを信頼する前にブラウザによって個別に計算されます。 ブラウザがエラーを検出してユーザーに警告しない限り、転送中に悪意のある第三者がデータを傍受して変更することはできません。

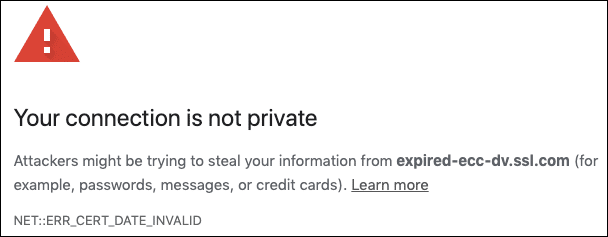

有効期限のリマインダーと自動化

すべての証明書には有効期限があり、それ以降はクライアントソフトウェアによって信頼されなくなります。 公的に信頼されているSSL /TLS、現在、証明書の最大有効期間は 398日。 あなたがウェブサイトのSSL /を許可した場合TLS 証明書の有効期限が切れると、ブラウザはそれを信頼しなくなります。

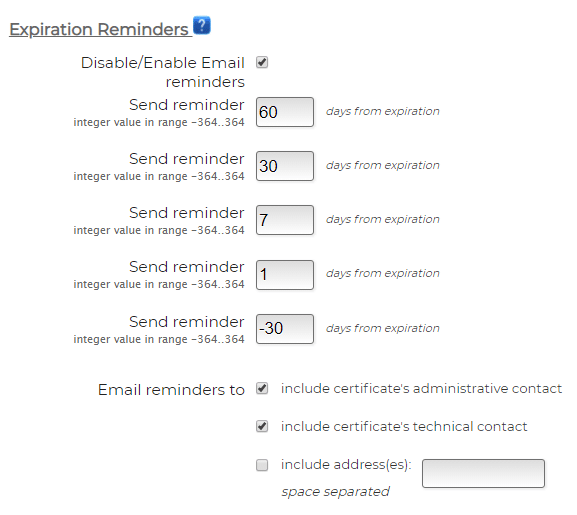

期限切れの証明書を追跡して最新の状態に保つことは難しい場合があり、現在の証明書は、安全でHIPAA準拠のWebサイトを維持するために重要です。 SSL.comは、証明書が最新であることを確認するためのいくつかの強力なオプションを提供します。

- 有効期限のリマインダー: SSL.comは提供します 設定可能な通知 証明書を更新する時期が来たことを通知します。 これは、証明書の数が少ない組織や、技術的な制約のために自動化が不便または不可能な状況での優れたオプションです。

- スクリプトと自動化: 組織は、SSL.comのRESTfulを活用してカスタムスクリプトを作成できます SWS API または業界標準 ACMEプロトコル SSLを自動化する/TLS 証明書の更新、リマインダーの必要性を排除します。 組織に維持するサーバーと証明書が多数ある場合、自動化は特に重要です。

SSL.comは多種多様な SSL /TLS サーバー証明書 HTTPS Webサイトの場合:

まとめ

この投稿が、デジタル証明書がHIPAAコンプライアンスに関する組織の計画の一部になり、SSL.comの高度な管理ツールが組織の保護と最新性の確保にどのように役立つかを理解するのに役立つことを願っています。

組織の証明書の購入、特に一括発行について質問がある場合は、 S/MIME 証明書については、以下のフォームから SSL.com のエンタープライズ セールス チームにお問い合わせください。 SSL.com サポートに電子メールで連絡することもできます。 Support@SSL.com、電話で 1-877-SSL-SECURE、またはこのページの右下にあるチャットリンクをクリックします。

そして、いつものように、SSL.comにアクセスしていただきありがとうございます。 より安全な インターネットは 優れた インターネット!

SSL.comエンタープライズセールスにお問い合わせください