概要

近年、ユーザーのセキュリティをより真剣に取り始めているWebおよびそれを推進するさまざまな業界(つまり、ブラウザー、検索エンジンなど)が見られます。 Chromeは今です HTTP Webサイトに対するユーザーへの警告 より多くのブラウザをフォローする準備ができていますが、Google検索は検索エンジンのランキングを上げることを確認しています HTTPS ウェブサイト。

このような開発により、Webサイト所有者のかなりの部分が、サーバーを古い安全でないHTTPからより安全な代替HTTPSに移行する動機になっています。 (HTTPSは、ほとんどのタイプのネットワーク攻撃からユーザーを保護する手段としてSSL証明書を介してサーバーを認証する必要があるため、より安全であると見なされています。)

ただし、大多数のWebサイトは、ログインやPOSTリクエストなどの最も重要なコンポーネントにHTTPSのみを実装していますが、他の「重要でない」機能にはHTTPを使用する場合があります。

暗号化された接続は実行する必要があるため、計算コストが高いため、これはHTTPSの初期の頃には理にかなっています。 握手 新しい接続ごとに。 さらに、当時、広く使用されている多くのWeb開発プラットフォーム、ライブラリ、環境はHTTPS対応ではなかったため、管理者と開発者は深夜のアプリケーションクラッシュや不明瞭な実行時エラーなどの問題を解決できませんでした。

もちろん、これはもう真実ではありません。実際、この記事で論じるように、 HTTPSの使用 を あなたのウェブサイトの接続はあなたのビジネスにとって実際に悪いです。

混合コンテンツ

HTTPS経由ですべてのコンテンツを提供しないWebサイトが呼び出されます 混合コンテンツ ウェブサイト。 アカデミック 紙 2015年に公開された調査によると、Alexaの上位43万人のサンプルの100,000%以上が少なくともXNUMX種類の混合コンテンツを提供していました。

これは大したことではないように聞こえますが、混合コンテンツはユーザーにとって非常に危険ですが、Webサイトにも悪影響を与える可能性があります。

セキュリティの問題

Webサイト全体にHTTPSを使用する最も重要な理由はセキュリティです。 保護されていない単一のHTTP接続ですべてのハッカーは必要です。 中間者(MITM)攻撃者 資格情報とセッションを盗んだり、機密データを取得したり、ブラウザのエクスプロイトを起動して訪問者のコンピュータにマルウェアをインストールしたりするために、ページ上のHTTPコンテンツを置き換えることができます。

あなたのウェブサイトによって危険にさらされると、当然、ユーザーは不信感を抱き、将来それを回避し、効果的にあなたのオンラインの評判を傷つけます。

FirefoxとChromeの両方 開始しています デフォルトで混合コンテンツをブロックし、ユーザーが手動でHTTP経由でコンテンツをロードすることを選択できるようにします。 それでも、混合コンテンツはセキュリティリスクであるため、両方のブラウザーが混合コンテンツの警告をユーザーに表示します。これは、Webサイトの評判に悪影響を及ぼす可能性もあります。

パフォーマンスの問題

セキュリティに加えて、ますます増加する採用 HTTP / 2 業界では、Webに数多くのパフォーマンスとセキュリティのアップグレードをもたらしました。

HTTP / 2以降、パフォーマンスの向上は直感に反しているようですが のみ機能します 暗号化されたHTTPS接続を介して、このプロトコルにより、ブラウザーはすべての通信にHTTPS Webサーバーとの単一の暗号化された接続を使用できます。

同じ接続を再利用すると、新しい接続(つまり、ハンドシェイクが再度確立される)を繰り返し確立することによって課せられるオーバーヘッドが取り除かれます。 つまり、コンテンツが混在しているサイトで暗号化されたHTTPS接続から暗号化されていないHTTPにジャンプすることは、単一のHTTPS接続を使用して完全に保護されたサイトにアクセスするよりも、実際には遅く、リソースを要求します。

HTTP / 2は、 0-RTT セッション再開モード。ブラウザーは、完全なハンドシェイクの代わりに単一のリクエストのみを使用して、以前にアクセスしたHTTPS Webサイトとの一時停止したセッションを再開できます。 これにより、HTTPSのすべての利点を提供しながら、暗号化されていないHTTP接続と同じくらい高速にHTTP / 2が再開されます。 混合コンテンツを提供することは、WebサイトがこれまたはHTTP / 2の他の優れた機能を十分に活用できないことを意味します。

どちらの場合も、HTTP / 2は、訪問者のサイトへの接続速度を向上させます。速度が重要です。 研究 は、応答性とページの読み込み速度が重要なユーザーインターフェイスの設計要件であることを長年にわたって示してきました。 Webサイトの応答時間が遅いほど、ユーザーが関与し続ける可能性が低くなり、ユーザーエンゲージメントがWebサイトのユーザーエクスペリエンス(およびその結果としてのコンバージョン率)に直接影響します。

混合コンテンツは、Webサイトで使用されている基礎となるWebテクノロジーのレベルのパフォーマンスにも影響を与える可能性があります。 今すぐブラウザ JavaScript機能を制限する Service Workerやプッシュ通知など、悪意のある目的でハッカーによって悪用される可能性があるため、セキュリティで保護されたコンテキストのみに通知を送信します。 これは、混合コンテンツを提供するときに、Webサイトがこれらのテクノロジーを利用できないことを意味します。

SEOの問題

検索エンジン最適化 (SEO)は、オンラインビジネスマーケティング担当者の主役です。 SEOは、ウェブサイトのランキングを改善する慣行を指します 検索エンジンの結果ページ (SERP)、ウェブサイトのトラフィック量に直接影響します。

Googleは、検索結果のランキングアルゴリズムにより、HTTPS経由で提供されるWebサイトのランクが少し上がることを確認しています。 ブーストはリアルタイムで、URLごとに行われるため、HTTPSを介してWebサイト全体を提供すると、HTTPSを介して提供されるURLのみではなく、Webサイト全体のSEOが向上します。 確かに、このランキング信号のブーストは、高品質のコンテンツやユーザートラフィックなどの他のものと比較すると非常に軽量ですが、混合コンテンツの削除への投資は報われます。

Googleも最近 発表の ランキングを決定する際には、ページの読み込み速度と一般的なWebサイトのパフォーマンスが考慮されます(重い)。 つまり、HTTP / 2のパフォーマンスの最適化と混合コンテンツの削除が連携して、WebでのWebサイトの可視性を高めることができます。

最後に、WebサイトのSEOでSSLを最大限に活用したい場合は、 SSL.comのEV証明書、セキュリティインジケーター(ブラウザーの緑色のバーなど)を介して訪問者に最高の保証を提供し、訪問者の安全性とコンテンツへの関与を維持します。訪問数が長いほど、ランキングは高くなります。

ブラウザ混合コンテンツ警告

SSLで保護されているサイトへの訪問者は、シームレスな保護を期待しています(そしてそれに値します)。 サイトがすべてのコンテンツを完全に保護していない場合、ブラウザは「混合コンテンツ」警告を表示します。 顧客がこの警告を見ると、XNUMXつの方法のいずれかに対応できます。 もし彼らが しない セキュリティを真剣に考えてください、彼らはそれを無視し、クリックスルーして、すべてが大丈夫だと思います(非常に悪い) もし彼らが do セキュリティを真剣に考えれば、彼らはそれに注意を払い、あなたのサイトから戻って、 貴社 セキュリティを真剣に考えないでください(さらに悪いことです)。

さらに、すべての最新のブラウザーは、より悪質な種類の混合コンテンツをブロックします–その際、サイトを破壊する可能性があります。

もちろん、最善の解決策は、安全なコンテンツのみを提供するようにサイトを正しく構成することにより、これらの警告やブロックが最初から発生しないようにすることです。

なぜこの警告が表示されるのですか?

混合コンテンツの警告は、保護された要素と保護されていない要素の両方が、完全に暗号化されている必要があるページで提供されていることを意味します。 HTTPSアドレスを使用するすべてのページには、保護されたソースからのすべてのコンテンツが含まれている必要があります。 HTTPリソースにリンクするページはすべて安全でないと見なされ、ブラウザーによってセキュリティリスクとしてフラグが付けられます。

混合コンテンツの警告は、次のXNUMXつのカテゴリに分類されます。 混合パッシブコンテンツ & 混合アクティブコンテンツ.

混合パッシブコンテンツ

パッシブコンテンツとは、置き換えたり変更したりできるが、ページの他の部分(グラフィックや写真など)を変更できないアイテムを指します。 おそらくすべての混合コンテンツ警告の最も一般的な原因は、(理論的には)安全なサイトが安全でないソースから画像をプルするように構成されている場合です。

パッシブHTTPリクエストは、次のタグを介して提供されます。<audio>(src 属性)<img> (src 属性)<video> (src 属性)<object> サブリソース( <object> HTTPリクエストを実行します)

混合アクティブコンテンツ

アクティブコンテンツは、Webページ自体を変更する可能性があります。 man-in-the-middle攻撃により、任意のHTTPSページのHTTPコンテンツのリクエストが傍受されたり、書き換えられたりする可能性があります。 これにより、悪意のあるアクティブコンテンツが非常に危険になります。ユーザーの資格情報や機密データが盗まれたり、ユーザーのシステムにマルウェアがインストールされたりする可能性があります。 たとえば、ユーザーがランダムなパスワードを生成するのに役立つように設計されたアカウント作成ページのJavaScriptの一部は、代わりにランダムに見えるが事前に生成されたものを提供するコードで置き換えるか、そうでなければ安全なパスワードを第三者に秘密裏に配信することができます。

アクティブな混合コンテンツが悪用されて機密のプライベートデータが侵害される可能性がありますが、無害に見える一般公開のWebページでも、訪問者を危険なサイトにリダイレクトしたり、不要なコンテンツを配信したり、悪用するためにCookieを盗んだりできます。

<script> (src 属性)<link> (href 属性)(CSSスタイルシートを含む)XMLHttpRequest オブジェクト要求<iframe> (src 属性)URL値が使用されるCSSのすべてのケース(

@font-face, cursor, background-imageなど)<object> (data 属性)すべての最新のブラウザーは、アクティブな混合コンテンツをデフォルトでブロックします(これにより、正しく構成されていないサイトが壊れる可能性があります)

混合コンテンツの警告を修正する理由と方法

Webサイトを保護すると、訪問者があなたを信頼できるようになります。これは非常に重要です。 ただし、サイトからすべての安全でないコンテンツを排除すると、誤検知の警告を排除できるというさらに大きなメリットがあります。正しく構成されたサイトが侵害された場合、攻撃者が挿入した安全でない要素によって混合コンテンツの警告がトリガーされ、追加のトリップワイヤーが検出されます。これらの問題に対処します。

繰り返しになりますが、混合コンテンツの問題を回避する最善の方法は、HTTPではなくHTTPSを介してすべてのコンテンツを提供することです。

独自ドメインの場合、すべてのコンテンツをHTTPSとして提供し、リンクを修正します。 多くの場合、コンテンツのHTTPSバージョンはすでに存在しており、リンクに「s」を追加する必要があるだけです– http:// 〜へ https://.

他のドメインについては、可能であればサイトのHTTPSバージョンを使用します。 HTTPSが利用できない場合は、ドメインに連絡して、HTTPS経由でコンテンツを利用できるようにするかどうかを問い合わせることができます。

または、「相対URL」を使用すると、ユーザーが使用しているプロトコルに応じて、ブラウザーでHTTPまたはHTTPSが自動的に選択されます。 たとえば、次の「絶対パス」を持つリンクを使用して画像にリンクする代わりに、

サイトは相対パスを使用できます。

これにより、ブラウザは次のいずれかを自動的に追加できます http: or https: 必要に応じて、URLの先頭に追加します。 (リンク先のサイトは、相対URLが機能するために、HTTPとHTTPSの両方でリソースを提供する必要があることに注意してください。)

クロム

Firefoxの

インターネットエクスプローラ

ソースコード内の非SSLリンクを追跡するのに役立つ優れたツールは、に組み込まれている開発者ツールです。 Firefoxの & クロム ブラウザ。 ApacheサーバーにHTTPSのみを処理させる方法に関する情報は次のとおりです。 こちらをご覧ください。

最初のリクエストの問題

この時点までに、この記事が混合コンテンツに対していくつかの良い議論を示したことを願っていますが、Webサイトを完全にHTTPSに移行することを決定した場合でも、まだいくつかの改善が可能です。

ユーザーがブラウザでウェブサイトのURLを入力するとき、通常、プロトコル名を完全に入力することはありません(つまり、 https://)。 当然、ブラウザはあなたのウェブサイトがどのプロトコルで提供されているかを知らず、デフォルトでHTTPになります。

Webサイトが正しく構成されている場合、ブラウザーは(HTTP 301/302応答を介して)ブラウザーをHTTPSインスタンスにリダイレクトします。 ただし、これは、ブラウザーが最初にWebサイトにアクセスするときに、ブラウザーが単一のHTTPS要求ではなくXNUMXつの要求を実行する必要があることを意味します。

ユーザーは遅延を認識してサイトの最初の印象が悪くなるため、これは問題になる可能性があります。 そのため、それらが固執する可能性は低くなり、最終的には訪問者のトラフィックが減少する可能性があります。

さらに、ハッカーはその最初のHTTPリクエストを傍受して、サーバーに到達する前にそれを読み取りまたは変更することができます。 このタイプのケースの一般的な発生は、ネットワーク攻撃を実行することです SSLストリッピング これにより、攻撃者はHTTPS接続を保護されていないHTTP接続に置き換えることができます。

HTTP Strict Transport Securityが助けに

HTTP厳密なトランスポートセキュリティ or HSTS この問題を解決する試みです。 RFC 6797のインターネット技術特別調査委員会(IETF)によって実装されたHSTSは、Webサーバーが応答に含めることができるHTTPSヘッダーです。 このヘッダーは、Webサイトにアクセスするときに常にHTTPSを使用するように準拠ブラウザーに指示します。 HSTSは、画像、CSSスタイルシート、その他のWebリソースを含むすべてのリクエストに適用されます。

ご想像のとおり、ブラウザは最初に HSTSヘッダーを尊重するためのHSTSヘッダー。これは、HSTSがその最初のHTTPリクエストを傍受できない攻撃者に依存していることを意味します。 その結果、HSTS自体は完全なソリューションではなく、SSLストリッピングに対する単純な回避策です。

HSTSプリロード

幸いなことに、Chromiumプロジェクトは、彼らが名付けたソリューションを考案しました HSTSプリロードこれは、HSTSプリロード機能を要求したWebサイトの公開リストを維持することで構成されます。 ウェブサイトにアクセスすると、Chromiumブラウザーはリストを参照し、サイトがそこにある場合は、以前の履歴やユーザー入力に関係なく、HTTPSを介して(最初のリクエストを含む)通信を続行します。

結果として、プリロードは最初のHTTPリクエストを削除することにより、Webサイトのパフォーマンスとセキュリティの両方を向上させることができます。 さらに、サイトのSERPランキングとユーザーエクスペリエンスを間接的に向上させることができます。

すべての主要なブラウザ(GoogleのChrome、MicrosoftのIE / Edge、AppleのSafari、MozillaのFirefoxおよびOpera)もChromiumのHSTSプリロードリストを参照します。つまり、このリストに参加すると、訪問者が使用しているブラウザに関係なくプリロードのメリットが得られます。

ただし、HSTSプリロードリストソリューションのスケーラビリティに関する懸念があることに言及しなかった場合は、残念です。実際のサイズと計算の複雑さの制限により、インターネット上のすべてのWebサイトを含めることはできず、その結果、入力がますます困難になる可能性があります。時間の経過とともに、HSTSプリロードがより広く採用されるようになります。

私はどのように参加することができますか?

HSTSプリロードリストへの参加に関心がある場合は、ウェブサイトが特定のルールに従う必要があることに注意してください。 Chromiumプロジェクトは、プロジェクトのWebサイトへの参加を検討しているWebサイトの提出要件のリストを公開しています。 要件は次のリストに逐語的に含まれていますが、HSTSで詳細を確認できます RFC 6797.

HSTSプリロードリストで承認されるには、ウェブサイトが次の条件を満たす必要があります。

- 有効な証明書を提供します。

- ポート80でリッスンしている場合は、同じホストでHTTPからHTTPSにリダイレクトします。

- HTTPS経由ですべてのサブドメインを提供します。 特に、

wwwそのサブドメインのDNSレコードが存在する場合、サブドメイン。 - HTTPSリクエストのベースドメインでRFC 6797準拠のHSTSヘッダーを提供します。

-

max-age31536000秒(1年)以上である必要があります。 -

includeSubDomainsディレクティブを指定する必要があります。 -

preloadディレクティブを指定する必要があります。

-

- HTTPSサイトから追加のリダイレクトを提供している場合、そのリダイレクトは また 準拠するHSTSヘッダーがある(リダイレクト先のページと同様に)。

次に、有効なHSTSヘッダーの例を示します。

厳格な輸送セキュリティ:max-age = 63072000; includeSubDomains; プリロード

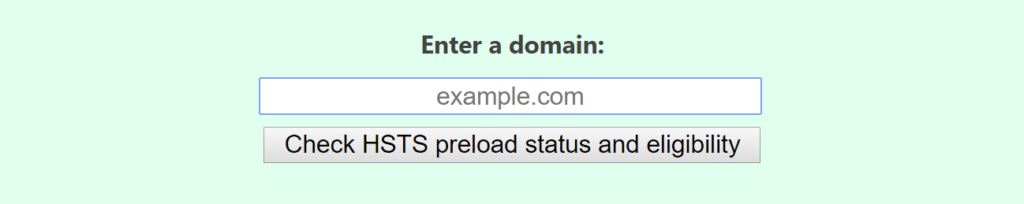

プリロードリストのWebサイトにアクセスして、入力ボックスにドメインを入力することで、Webサイトの適格性をテストできます。 そこでのWebアプリケーションは、修正する必要がある問題(ある場合)を指摘します。

残念ながら、最新のWebサイトは複雑であるため、HSTSプリロードをこの記事に含めるために、万能のサーバー構成を思いつくことはできません。 個別に解決する必要があるサードパーティまたは他のカスタムコンポーネントの実行時の問題が発生する可能性があります。

Chromiumプロジェクトでは、プリロードWebサイトにいくつかの導入に関する推奨事項が含まれていますが、お客様の通信セキュリティの向上を支援できることを常に嬉しく思っています。 私たちにメールを送ってください support@ssl.com また、専門家がお客様のセキュリティニーズへの最善の道筋について喜んで話し合います。

まとめ

HTTPSはデフォルトのWeb通信プロトコルになり、それに完全にコミットすることはサイトの所有者と訪問者にプラスの効果をもたらすだけです。 不要な問題(および不幸なユーザー)を回避するために、Webサイトから混合コンテンツを削除することをお勧めします。

いつものように、選択していただきありがとうございます SSL.comより安全なインターネットがより良いインターネットであると私たちが信じるところ