PKI (公開キー インフラストラクチャ) は、公開キーと秘密キーに依存してデータを暗号化します。 ハードウェア セキュリティ モジュール (HSM) は、これらのキーを改ざん防止ボックス内で保護します。 HSM はキーを保存および管理し、盗難や悪用を防ぎます。 それらは以下にとって不可欠です PKI セキュリティを確保し、信頼できるオンライン取引と通信を可能にします。 この記事では、HSM がなぜ非常に重要であるかを説明します。 PKI そしてオンラインの安全性。

暗号化、証明書管理、安全な通信における公開鍵インフラストラクチャの役割

PKI さまざまな重要な機能を果たします。 これは、信頼を構築し、機密性を維持し、安全な取引を促進するための強力な基盤を提供します。 用途が広がるのは以下の通りです PKI デジタルコミュニケーションでは:

-

暗号化: PKI 暗号化と復号化が容易になり、安全な通信が可能になります。 アリスが暗号化されたメッセージをボブに送信したい場合、ボブの公開鍵を使用してメッセージを暗号化します。 対応する秘密キーを持っているボブだけがメッセージを復号して読むことができます。 これにより、たとえ敵がニュースを傍受したとしても、ニュースは秘密に保たれます。

-

証明書管理: PKI デジタル証明書の作成、管理、配布、使用、保管、失効が伴います。 エンティティの ID を認証した後、認証局は証明書を発行します。 これらの証明書は、信頼できる ID を確立し、デジタル コンテンツの完全性を検証し、安全な通信を可能にします。

-

デジタル署名: PKI デジタル署名の作成と検証が可能になり、デジタル コンテンツの否認防止と完全性を実現します。 アリスが秘密鍵を使用して文書にデジタル署名すると、公開鍵を持っている人は誰でも、アリスがその文書に署名し、署名が適用されてから改ざんされていないことを確認できます。 記録署名証明書とデジタル署名の詳細については、次のサイトで包括的なガイドを参照してください。 文書署名証明書 – SSL.com.

-

安全なインターネット ブラウジング: PKI は、トランスポート層セキュリティ (TLS) とその前身である Secure Sockets Layer (SSL)。 これらのプロトコルは、Web ブラウザとサーバーの間に安全な接続を提供し、インターネット経由で送信される機密データが暗号化され安全であることを保証します。

-

安全な電子メール: デジタル証明書を使用すると、 PKI 安全な電子メール送信を提供します。 PKI 電子メールの内容にデジタル署名して暗号化することで、その内容の信頼性と機密性を維持し、不正なアクセスや改ざんを防ぎます。 を使用して安全な電子メールを送信する方法の詳細については、 S/MIME (安全な/多目的インターネット メール拡張機能)、次の場所で包括的なガイドを参照できます。 安全なメールガイド S/MIME.

-

IoT (モノのインターネット) セキュリティ: IoTデバイスの発展により、 PKI デバイスの接続を保護し、送信されたデータの整合性を維持する上で重要な役割を果たします。 デジタル証明書を使用すると、 PKI IoT エコシステムでのデバイス認証、安全なファームウェアの更新、データ暗号化が可能になります。 SSL によるモノのインターネット (IoT) のセキュリティ保護に関する詳細情報については、TLS (Secure Sockets Layer/Transport Layer Security) については、次のリンクから包括的なガイドを参照してください。 SSL /によるモノのインターネット(IoT)の保護TLS.

理解する PKIの広範な使用と、デジタル通信とサイバーセキュリティのさまざまな側面への統合は、セキュリティ強化における HSM の重要性を理解するために重要です。 PKI セキュリティ。

公開鍵インフラストラクチャにおけるハードウェア セキュリティ モジュールの役割

ハードウェア セキュリティ モジュール (HSM) は、公開キー インフラストラクチャのセキュリティを強化する上で重要な役割を果たします (PKI) 暗号キーを維持および保護するための安全な環境を提供することによって。 HSM は、強力な物理的および論理的セキュリティ技術を使用して、重要なキーを不正なアクセスや改ざんから安全に保つ特殊なハードウェア デバイスです。

鍵のセキュリティの向上

HSM の主な機能は、以下で使用される暗号キーを保護することです。 PKI。 キー管理システム (HSM) は、キーの生成、保管、アクセス制御のための安全な環境を提供します。 HSM は、次の方法でキーのセキュリティを向上させます。

安全なキーの生成: HSM は安全なハードウェア内で暗号キーを作成し、信頼できる乱数ソースを提供します。 これにより、生成プロセスが外部からの操作や侵害から保護され、キーの完全性と強度が保護されます。

改ざん防止および改ざん証拠のある設計: HSM には物理的なセキュリティ手法が組み込まれており、改ざんを明示し、改ざんを防止します。 強化されたケーシング、改ざん検出センサー、およびデバイスへの望ましくないアクセスまたは改造が発生した場合に作動する自己破壊機構を備えています。 これらの保護手段は、重要なキーの改ざんや抽出などの物理的な攻撃を防ぎます。

キーストレージのセキュリティ: HSM はハードウェア内に暗号キーを安全に保存し、不正なアクセスを防ぎます。 キーは暗号化され、改ざんや抽出ができない安全なメモリに保存されます。 攻撃者が物理的に HSM にアクセスしたとしても、キーは安全なままです。

リソースを大量に消費する操作のオフロード

HSM は、計算量の多い暗号化プロセスをソフトウェア層から専用ハードウェアにアウトソーシングすることで効率を向上させます。 このオフロードはいくつかの点で有益です。

暗号化操作の改善: HSM は、暗号化操作を効率的に実行することに優れた専用のデバイスです。 組織は、HSM 内の特殊なハードウェアを活用することで、キーの作成、署名、復号化などの暗号化アクティビティの速度とパフォーマンスを大幅に向上させることができます。

処理負荷の軽減: 暗号化アクティビティを HSM にオフロードすると、サーバーまたはその他のデバイスの処理能力が解放され、より重要な業務に集中できるようになります。 この機能強化により、特に大量の暗号化操作が行われる状況において、システム全体のパフォーマンスとスケーラビリティが向上します。

サイドチャネル攻撃に対する防御: 暗号化操作中に流出した情報を悪用するサイドチャネル攻撃が HSM に組み込まれています。 HSM の専用ハードウェアは、重要なキーの機密性を保護することで、これらの攻撃の軽減に役立ちます。

認可とアクセス制御

HSM には、許可された個人またはプロセスのみが暗号キーにアクセスして使用できるようにする強力なアクセス制御機能が含まれています。 アクセス制御手段には次のようなものがあります。

認証: 保存されたキーにアクセスするには、HSM にはパスワード、暗号化キー、生体認証要素などの認証技術が必要です。 これにより、権限のないユーザーがキーにアクセスしたり、キーを抽出したりすることが禁止されます。

認可のポリシー: 組織は HSM を使用して、どのエンティティまたはプロセスが特定のキーにアクセスして暗号化アクションを実行できるかを記述する詳細な認可ポリシーを設定できます。 これは、キーの誤用や不正使用を防止することで、最小特権の概念を実装するのに役立ちます。

監査と文書化: HSM は、キーの使用状況、アクセス試行、構成の変更などのキー管理アクティビティの詳細な監査ログを保持します。 組織はこれらのログを使用して、主要な操作を監視およびレビューし、異常を特定し、セキュリティ規制への準拠を保証できます。

HSM の役割 PKI これは、暗号化キーの保護、リソースを大量に消費するプロセスのオフロード、および厳格なアクセス制御メカニズムの実装にとって非常に重要です。 組織は改善する可能性があります PKI HSM を採用することで、インストールのセキュリティ、スケーラビリティ、パフォーマンスを向上させます。

ドキュメントおよびコード署名用のクラウド HSM

クラウド コンピューティングを導入する企業が増えるにつれ、クラウドでの安全なキー管理ソリューションのニーズが高まっています。 ハードウェア セキュリティ モジュール (HSM) がクラウド プロバイダーや HSM ベンダーからサービス (HSMaaS) として利用可能になり、キーの作成と保管の安全な設定が可能になります。 このセクションでは、ドキュメント署名でサポートされているクラウド HSM について説明します。 EV および OV コード署名証明書、その機能、およびその使用に関連する重要な手順。

サポートされるクラウド HSM の概要

SSL.com は現在、Adobe の信頼された文書署名証明書およびコード署名証明書を発行するためのいくつかのクラウド HSM サービスをサポートしています。 XNUMX つの人気のあるクラウド HSM オファリングをさらに詳しく見てみましょう。

AWSクラウドHSM: Amazon Webサービス(AWS) はクラウドコンピューティングプラットフォームです。 CloudHSM は、FIPS 140-2 レベル 3 認定の HSM をクラウドで提供するサービスです。 AWS CloudHSM は、AWS データセンター内に物理的に配置された専用の HSM インスタンスを提供します。 安全なキーの保管と暗号化操作をサポートし、キーのバックアップと高可用性を備えています。

Azure専用HSM: Azure専用HSM Microsoft Azure のハードウェア セキュリティ モジュールの製品です。 安全なキーの保管と暗号化操作のために、HSM が FIPS 140-2 レベル 3 に準拠して検証されます。 Azure D dedicated HSM は、顧客キーの分離を提供し、キーのバックアップと復元、高可用性、スケーラビリティなどの機能を備えています。

Google クラウド HSM: Google クラウド HSM は、Google Cloud が提供するハードウェア セキュリティ モジュール サービスです。 安全なキー管理のために HSM が FIPS 140-2 レベル 3 に準拠していることを検証します。 Google Cloud HSM は、鍵のバックアップと復元、高可用性、一元的な鍵管理などの機能を含む、特殊な鍵管理サービスを提供します。

Adobe および Microsoft の要件に従って、署名に使用される暗号キーは準拠したデバイスに保存され、デバイスからエクスポートできず、デバイスにインポートされていないことが必要です。 これらの要件により、顧客管理の HSM、クラウド HSM サービス、または次のようなクラウド署名サービスのいずれかの HSM を使用する必要があります。 電子署名者、 要件です。

Cloud HSM のサポートを提供する方法について詳しくは、v をご覧ください。私たちの専用ページです.

証明書と証明書の注文

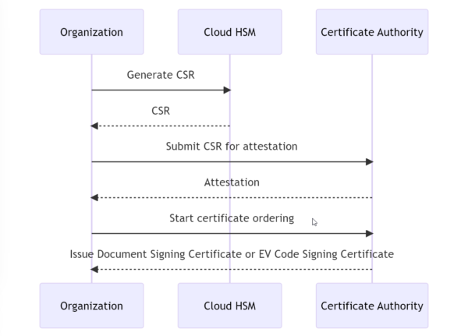

クラウド HSM は認証局によって運用および管理されないため、秘密キーの安全な生成と保管を確保するには正確なプロトコルに従う必要があります。 一部のクラウド HSM オファリングでは、証明書オーダーのキーペアのキー構成証明を作成するためのすぐに使用できる手順を提供できますが、その機能を提供しないクラウド HSM オファリングもあります。 ただし、手動の証明および検証手順を通じて、適切な鍵の生成と鍵の保管を証明することは可能です。 重要な手順を見てみましょう。

認証基準: HSM 内で秘密鍵の安全な生成と保管を確保するには、適切な資格を持つサイバーセキュリティ専門家が鍵生成プロセスの監査人として機能し、鍵ペアが生成され保管されていることを証明する必要があります (そのため「証明書」という用語が使われます)。準拠した HSM デバイスで準拠した方法で。 SSL.com の場合、上記のクラウド HSM サービスに対して構成証明サービスを提供できます。 構成証明プロセスは通常、証明書署名要求の作成で終了します (CSR) 検証のためにそれを SSL.com に送信し、その後、 CSR 注文された証明書を生成するために使用されます。

証明書の注文: 秘密キーの生成と保管が検証されると、組織は証明書の注文手順を開始できます。 認定された CSR は認証局に提出され、認証局は文書署名、OV、または EV コード署名証明書を発行します。

証明書の注文とオプションの詳細については、次の URL にある証明書の注文ページをご覧ください。 SSL.com 証明書の注文.

Cloud HSMサービスリクエストフォーム

デジタル証明書を注文し、サポートされているクラウド HSM オファリング (AWS CloudHSM、Google Cloud Platform Cloud HSM、または Azure D dedicated HSM) にインストールするためのカスタマイズされた価格帯を表示したい場合は、以下のフォームに記入して送信してください。 お客様のリクエストを受け取った後、SSL.com のスタッフが注文と認証プロセスの詳細についてご連絡します。