단방향 및 상호 SSL /TLS 인증

SSL /의 정의 기능 중 하나TLS 프로토콜은 컴퓨터 네트워크 (예 : 인터넷)에서 익명의 당사자를 인증하는 역할입니다. 공개적으로 신뢰할 수있는 웹 사이트를 방문 할 때 SSL /TLS 증명서, 브라우저는 웹 사이트 소유자가 SSL.com과 같은 신뢰할 수있는 타사 인증 기관 (CA)에 해당 도메인 이름에 대한 제어를 성공적으로 입증했는지 확인할 수 있습니다. 이 확인이 실패하면 웹 브라우저는 해당 사이트를 신뢰하지 않도록 경고합니다.

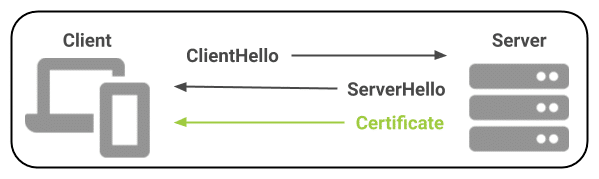

대부분의 애플리케이션에서 SSL /TLS 이런 종류의 사용 단방향 인증 클라이언트에 서버의; 익명 클라이언트 (웹 브라우저)는 공개적으로 신뢰할 수있는 SSL을 제공하는 웹 서버와 암호화 된 세션을 협상합니다.TLS 자신을 식별하는 인증서 SSL /TLS 악수:

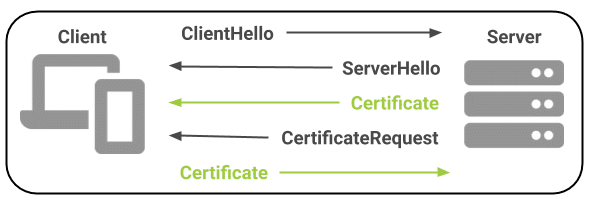

CertificateRequest 클라이언트에 메시지. 클라이언트는 인증을 위해 서버에 인증서를 보내 응답합니다.

Client Authentication (1.3.6.1.5.5.7.3.2) EKU (확장 키 사용)는 클라이언트 장치에 설치됩니다. SSL.com의 모든 이메일, 클라이언트 및 문서 서명 인증서 클라이언트 인증을 포함합니다.

상호 인증 사용 사례

상호의 TLS 인증은 최종 사용자를 인증하고 컴퓨터 네트워크에있는 장치의 상호 인증에 모두 사용할 수 있습니다.

사용자 인증

기업 및 기타 조직은 디지털 클라이언트 인증서를 직원, 계약자 및 고객과 같은 최종 사용자에게 배포 할 수 있습니다. 이러한 클라이언트 인증서는 Wi-Fi, VPN 및 웹 응용 프로그램과 같은 회사 리소스에 액세스하기위한 인증 요소로 사용할 수 있습니다. 기존 사용자 이름 / 암호 자격 증명 대신 (또는 추가로) 사용하면 상호 TLS 몇 가지 보안 이점을 제공합니다.

- 상호의 TLS 인증은 다음과 같은 전술을 통해 자격 증명 도용에 취약하지 않습니다. 피싱. Verizon 2020 데이터 유출 사고 조사 보고서 데이터 침해의 거의 22/XNUMX (XNUMX %)이 피싱으로 인한 것임을 나타냅니다. 피싱 캠페인은 사용자의 클라이언트 인증서에 대한 개인 키가 아니라 웹 사이트 로그인 암호와 같이 쉽게 수집되는 자격 증명을 위해 나옵니다. 피싱에 대한 추가 방어 수단으로 SSL.com의 모든 이메일, 클라이언트 및 문서 서명 공개적으로 신뢰할 수있는 인증서 포함 S/MIME 서명되고 암호화 된 이메일 용.

- 상호의 TLS 취약한 암호 위생이나 암호에 대한 무차별 대입 공격으로 인해 인증이 손상 될 수 없습니다. 사용자에게 강력한 암호를 만들도록 요구할 수 있지만 50 개의 서로 다른 웹 사이트에서 동일한 "보안"암호를 사용하지 않거나 스티커 메모에 작성하지 않았는지 어떻게 알 수 있습니까? ㅏ 2019 Google 설문 조사 52 %의 사용자가 여러 계정에 대해 암호를 재사용하고 13 %의 사용자가 동일한 암호를 모든 그들의 계정.

- 클라이언트 인증서는 명확한 신뢰의 사슬, 중앙에서 관리 할 수 있습니다. 상호 TLS, 어떤 인증 기관 (CA)이 사용자의 자격 증명을 발급했는지 확인이 인증 프로세스에 직접 적용됩니다. SSL.com 온라인 관리 도구, SW API, SCEP와 같은 표준 프로토콜에 대한 액세스를 통해 이러한 자격 증명을 손쉽게 발급, 갱신 및 취소 할 수 있습니다!

SSL.com은 클라이언트 인증서 발급 및 관리를위한 여러 옵션을 제공합니다.

- 하나 또는 몇 개의 인증서 만 필요한 개인 또는 조직은 주문할 수 있습니다. 이메일, 클라이언트 및 문서 서명 인증서 SSL.com의 단품 메뉴.

- SCEP, EST 및 CMP와 같은 프로토콜을 사용하여 회사 소유 및 BYO 장치에 대한 클라이언트 인증서 등록 및 갱신을 자동화 할 수 있습니다.

- 다량의 인증서가 필요한 고객의 경우 당사를 통해 도매 할인이 가능합니다. 리셀러 및 대량 구매 프로그램.

IoT 장치 인증

상호의 TLS 인증은 기계 대 기계 인증에도 널리 사용됩니다. 이러한 이유로 사물 인터넷 (IoT) 장치를위한 많은 애플리케이션이 있습니다. IoT 세계에서는 서버의 보호 된 리소스에 액세스하기 위해 "스마트"장치가 안전하지 않은 네트워크 (예 : 인터넷)를 통해 자체 인증을 받아야하는 경우가 많이 있습니다.

예 : "스마트"온도 조절기

상호의 단순화 된 예로서 TLS IoT의 경우 가정용으로 인터넷에 연결된 "스마트"온도 조절기를 설계하는 제조업체를 고려할 것입니다. 고객의 집에서 인터넷에 연결되면 제조업체는 고객이 회사 웹 사이트의 사용자 계정을 통해 집의 온도 조건 및 온도 조절기 설정에 액세스 할 수 있도록 장치가 회사 서버와 데이터를주고 받기를 원합니다. / 또는 스마트 폰 앱. 이 경우 제조업체는 다음을 수행 할 수 있습니다.

- 고유 한 암호화 키 쌍 및 클라이언트 인증서와 함께 각 장치를 제공합니다. 모든 통신은 온도 조절기와 회사 서버간에 이루어 지므로 이러한 인증서는 개인적으로 신뢰할 수있는, 인증서 수명과 같은 정책에 추가 유연성을 제공합니다.

- 고유 한 장치 코드 제공 (일련 번호 또는 QR 코드 등) 고객이 제조업체의 웹 포털 또는 스마트 폰 앱에서 사용자 계정을 스캔하거나 입력하여 장치를 계정과 연결할 수 있습니다.

기기가 사용자의 Wi-Fi 네트워크를 통해 인터넷에 연결되면 상호 TLS 제조업체 서버와의 연결. 서버는 온도 조절기에 대해 자신을 인증하고 사용자가 계정에 입력 한 고유 코드와 관련된 온도 조절기의 클라이언트 인증서를 요청합니다.

연결에 대한 두 당사자 (서버 및 온도 조절기)는 이제 상호 인증되며 SSL /을 사용하여 메시지를주고받을 수 있습니다.TLS 다음과 같은 애플리케이션 계층 프로토콜을 통한 암호화 HTTPS 및 MQTT. 사용자는 온도 조절기의 데이터에 액세스하거나 웹 포털 계정 또는 스마트 폰 앱을 사용하여 설정을 변경할 수 있습니다. 두 장치간에 인증되지 않은 메시지 나 일반 텍스트 메시지가 필요하지 않습니다.

SSL.com이 IoT 장치를 보호하고 상호간에 사용자 보안을 개선하는 데 어떻게 도움이되는지 전문가와 상담하기 위해 TLS, 아래 양식을 작성하여 제출하십시오.