Eenrichtingsverkeer en wederzijdse SSL /TLS authenticatie

Een van de bepalende kenmerken van de SSL /TLS protocol is zijn rol bij het authenticeren van anderszins anonieme partijen op computernetwerken (zoals internet). Wanneer u een website bezoekt met een openbaar vertrouwd SSL /TLS certificaat, kan uw browser verifiëren dat de website-eigenaar met succes de controle over die domeinnaam heeft aangetoond aan een vertrouwde externe certificeringsinstantie (CA), zoals SSL.com. Als deze verificatie mislukt, zal de webbrowser u waarschuwen om die site niet te vertrouwen.

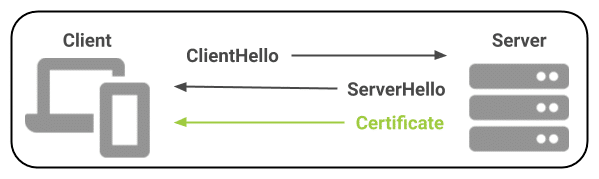

Voor de meeste toepassingen is SSL /TLS gebruikt dit soort eenrichtingsverificatie van een server naar een klant; een anonieme client (de webbrowser) onderhandelt over een gecodeerde sessie met een webserver, die een openbaar vertrouwde SSL /TLS certificaat om zichzelf te identificeren tijdens de SSL /TLS handdruk:

CertificateRequest bericht aan de klant. De klant zal reageren door een certificaat naar de server te sturen voor authenticatie:

Client Authentication (1.3.6.1.5.5.7.3.2) Extended Key Usage (EKU) is geïnstalleerd op het clientapparaat. Alle SSL.com's E-mail-, client- en documentondertekeningscertificaten inclusief client authenticatie.

Gebruiksscenario's voor wederzijdse authenticatie

Wederzijds TLS authenticatie kan zowel worden gebruikt om eindgebruikers te authenticeren als voor wederzijdse authenticatie van apparaten op een computernetwerk.

Gebruikersverificatie

Bedrijven en andere organisaties kunnen digitale clientcertificaten distribueren naar eindgebruikers zoals werknemers, contractanten en klanten. Deze clientcertificaten kunnen worden gebruikt als authenticatiefactor voor toegang tot bedrijfsbronnen zoals wifi, VPN's en webapplicaties. Bij gebruik in plaats van (of naast) traditionele gebruikersnaam / wachtwoordreferenties, wederzijds TLS biedt verschillende veiligheidsvoordelen:

- Wederzijds TLS authenticatie is niet kwetsbaar voor diefstal van inloggegevens via tactieken zoals Phishing. Verizon Onderzoeksrapport gegevensinbreuk 2020 geeft aan dat bijna een kwart (22%) van de datalekken te wijten is aan phishing. Phishing-campagnes zijn erop uit om gemakkelijk te verzamelen inloggegevens zoals inlogwachtwoorden voor websites, niet de privésleutels van de clientcertificaten van gebruikers. Als verdere verdediging tegen phishing gebruiken alle SSL.com's E-mail, client en ondertekening van documenten certificaten bevatten openbaar vertrouwde S/MIME voor ondertekende en gecodeerde e-mail.

- Wederzijds TLS authenticatie kan niet worden aangetast door slechte wachtwoordhygiëne of brute force-aanvallen op wachtwoorden. U kunt van gebruikers eisen dat ze sterke wachtwoorden maken, maar hoe weet u dat ze datzelfde 'veilige' wachtwoord niet op 50 verschillende websites gebruiken of op een plakbriefje hebben geschreven? EEN Google-enquête van 2019 geeft aan dat 52% van de gebruikers wachtwoorden hergebruikt voor meerdere accounts, en 13% van de gebruikers hergebruikt hetzelfde wachtwoord voor allen van hun rekeningen.

- Clientcertificaten bieden een duidelijk keten van vertrouwen, en kan centraal worden beheerd. Met wederzijds TLS, wordt verificatie van welke certificeringsinstantie (CA) de inloggegevens van een gebruiker heeft uitgegeven, direct in het authenticatieproces ingebakken. SSL.com's online beheertools, SWS-APIen toegang tot standaardprotocollen zoals SCEP maken het uitgeven, vernieuwen en intrekken van deze inloggegevens in een handomdraai!

SSL.com biedt meerdere opties voor uitgifte en beheer van clientcertificaten:

- Individuen of organisaties die slechts één of enkele certificaten nodig hebben, kunnen bestellen E-mail-, client- en documentondertekeningscertificaten á la carte van SSL.com.

- Protocollen zoals SCEP, EST en CMP kunnen worden gebruikt om de inschrijving en verlenging van clientcertificaten te automatiseren voor apparaten die eigendom zijn van het bedrijf en BYO-apparaten.

- Voor klanten die een grote hoeveelheid certificaten nodig hebben, zijn groothandelskortingen beschikbaar via ons Programma voor wederverkoper en volumeaankoop.

Authenticatie van IoT-apparaten

Wederzijds TLS authenticatie wordt ook veel gebruikt voor machine-to-machine authenticatie. Om deze reden heeft het veel toepassingen voor Internet of Things (IoT) -apparaten. In de wereld van IoT zijn er veel gevallen waarin een "slim" apparaat zichzelf moet verifiëren via een onveilig netwerk (zoals internet) om toegang te krijgen tot beschermde bronnen op een server.

Voorbeeld: een "slimme" thermostaat

Als een vereenvoudigd voorbeeld van wederzijds TLS voor het IoT zullen we een fabrikant overwegen die een met internet verbonden "slimme" thermostaat voor thuisgebruik ontwerpt. Eenmaal verbonden met internet in het huis van de klant, wil de fabrikant dat het apparaat gegevens van en naar de servers van het bedrijf verzendt en ontvangt, zodat klanten toegang hebben tot temperatuuromstandigheden en thermostaatinstellingen in hun huis via hun gebruikersaccount op de website van het bedrijf en / of een smartphone-app. In dit geval kan de fabrikant:

- Verzend elk apparaat met een uniek cryptografisch sleutelpaar en clientcertificaat. Omdat alle communicatie tussen de thermostaat en de servers van het bedrijf verloopt, kunnen deze certificaten dat ook zijn particulier vertrouwd, wat extra flexibiliteit biedt voor beleid zoals de levensduur van certificaten.

- Geef een unieke apparaatcode op (zoals een serienummer of QR-code) die de klant kan scannen of invoeren in zijn gebruikersaccount op de webportal of smartphone-app van de fabrikant om het apparaat aan zijn account te koppelen.

Zodra het apparaat is verbonden met internet via het Wi-Fi-netwerk van de gebruiker, wordt er een onderlinge verbinding geopend TLS verbinding met de server van de fabrikant. De server verifieert zichzelf bij de thermostaat en vraagt om het clientcertificaat van de thermostaat, dat is gekoppeld aan de unieke code die de gebruiker in zijn account heeft ingevoerd.

De twee partijen bij de verbinding (server en thermostaat) zijn nu wederzijds geauthenticeerd en kunnen berichten heen en weer sturen met SSL /TLS versleuteling via protocollen op toepassingslaag, zoals HTTPS en MQTT. De gebruiker heeft toegang tot de gegevens van de thermostaat of kan de instellingen wijzigen met zijn webportaalaccount of smartphone-app. Er zijn nooit niet-geverifieerde of duidelijke tekstberichten tussen de twee apparaten nodig.

Om met een expert te praten over hoe SSL.com u kan helpen uw IoT-apparaten te beveiligen en de gebruikersbeveiliging met elkaar te verbeteren TLS, vul het onderstaande formulier in en verzend het: