Появился новый тип SSL /TLS нападение в городе. Недавно команда исследователей академической безопасности выпустил газету представляя Атака енота. Raccoon - это временная уязвимость в TLS спецификация, которая влияет HTTPS и другие услуги, зависящие от SSL /TLS. В очень специфических и редких условиях Raccoon позволяет сторонним злоумышленникам взломать SSL /TLS шифрование и чтение конфиденциальных сообщений.

В частности, атаки Raccoon происходят при обмене ключами Диффи-Хеллмана. Когда оба TLS одноранговые узлы обмениваются открытыми ключами в рамках обмена Диффи-Хеллмана, затем они вычисляют общий ключ, называемый «главным секретом», который затем используется для получения всех TLS ключи сеанса с определенной функцией деривации ключей.

TLS 1.2 и все предыдущие версии требуют, чтобы все начальные нулевые байты в этом главном секрете были удалены перед продолжением. Полученный в результате главный секретный ключ используется в качестве входных данных для функции получения ключа, которая основана на хэш-функциях с различными профилями синхронизации. Эти точные измерения времени могут позволить злоумышленнику построить оракул из TLS server, который сообщит злоумышленнику, начинается ли вычисленный главный секрет с нуля или нет.

Из этого единственного байта злоумышленники могут начать построение набора уравнений для вычисления исходного главного секрета, установленного между клиентом и сервером. Это может позволить злоумышленникам расшифровать обмен данными между пользователями и сервером, включая имена пользователей, пароли, информацию о кредитных картах, электронные письма и длинный список потенциально конфиденциальной информации.

Хотя это звучит устрашающе, имейте в виду, что эта атака может иметь место только при очень определенных и редких обстоятельствах: сервер должен повторно использовать общедоступные ключи Диффи-Хеллмана в рукопожатие (уже считается плохой практикой), и злоумышленник должен иметь возможность производить точные измерения времени. Кроме того, браузер должен поддерживать уязвимые наборы шифров (по состоянию на июнь 2020 года все основные браузеры отказались от них).

Даже если Raccoon непрактичен для большинства злоумышленников, владельцы веб-сайтов могут предпринять шаги, чтобы защитить себя и посетителей:

- TLS 1.3 не уязвим для атаки Енота. Если вы уверены, что большинство или все посетители вашего сайта используют современные, TLS 1.3 совместимые браузеры, вы можете просто отключить TLS 1.2.

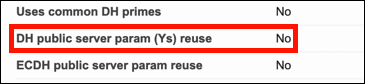

- Убедитесь, что ваш веб-сервер не использует повторно общедоступные ключи Диффи-Хеллмана. Как упоминалось выше, это уже считается плохой практикой. Вы можете проверить это с помощью Qualsys SSL Labs ' Тестирование сервера SSL. В результатах для вашего веб-сайта вы захотите увидеть значение «Нет» для «Повторного использования параметра общедоступного сервера DH (Ys)»:

Если это значение «Да», проверьте документацию для своего сервера и убедитесь, что ваш сервер правильно настроен для обеспечения прямой секретности, также известной как «совершенная прямая секретность», которая предотвратит повторное использование открытых ключей DH. (Пожалуйста, ознакомьтесь с нашими руководство по SSL /TLS лучшие практики для получения дополнительной информации о прямой секретности.)