Подробная информация о текущих программах браузера для проверки статуса отзыва SSL /TLS сертификаты, включая кроссбраузерный тест.

Введение

Проверка статуса отзыва SSL /TLS сертификаты, представленные HTTPS веб-сайты являются постоянной проблемой в веб-безопасности. Если сервер не настроен на использование OCSP Stapling, онлайн-проверка отзыва с помощью веб-браузеров является медленной и нарушает конфиденциальность. Поскольку онлайн-запросы OCSP так часто терпят неудачу и невозможны в некоторых ситуациях (например, с перехватывающими порталами), браузеры обычно реализуют проверку OCSP в режиме «мягкого отказа», что делает ее неэффективной для сдерживания определенного злоумышленника. (Для более полной истории этой проблемы, пожалуйста, прочтите статью SSL.com, Оптимизация загрузки страницы: сшивание OCSP).

По этим причинам в веб-браузерах реализован ряд решений, позволяющих уменьшить или устранить необходимость онлайн-проверки отзыва. Точные детали различаются у разных поставщиков, но эти решения обычно включают сбор списков отозванных сертификатов у центров сертификации (CA) и передачу их в браузеры.

В этой статье представлены общие сведения о стратегиях проверки достоверности, используемых в основных браузерах для настольных ПК (Chrome, Firefox, Safari качества Edge), и сравнивает ответы этих браузеров с некоторыми примерами отозванные сертификаты размещено на SSL.com.

Google Chrome

Chrome опирается на CRLsets для проверки отзыва. CRLSet - это просто список отозванных сертификатов, который передается в браузер в качестве обновления программного обеспечения. Согласно Сайт Chromium Projectsпроцессы, с помощью которых Google генерирует CRLSets, являются собственностью, но также и то, что

CRLSets… - это прежде всего средство, с помощью которого Chrome может быстро блокировать сертификаты в экстренных ситуациях. В качестве второстепенной функции они могут также содержать некоторое количество неэкстренных отзывов. Эти последние отзывы получены путем сканирования списков отзыва сертификатов, опубликованных центрами сертификации.

Вышеприведенное утверждение указывает, что по крайней мере некоторые отозванные сертификаты конечного объекта с низким приоритетом могут оказаться в CRLSets, но это вторичное рассмотрение.

Вы можете проверить версию CRLSet, установленную в данный момент в экземпляре Chrome, перейдя к chrome://components/:

opera://components, Как указано ниже, текущая версия браузера Microsoft Edge также основана на Chromium и использует CRLSets.В настоящее время невозможно напрямую настроить Chrome для выполнения запросов на достоверность сертификатов в Интернете. Однако в зависимости от операционной системы эти проверки могут выполняться базовой библиотекой сертификатов, используемой ОС. (Как можно заметить ниже По результатам ограниченного тестирования браузера мы обнаружили, что установки Chrome с одинаковым номером версии и CRLSet фактически по-разному реагировали на два отозванных сертификата в Windows и в macOS.)

Mozilla Firefox

Как и Google, Mozilla поддерживает централизованный список отозванных сертификатов, который называется Один CRL. OneCRL - это список промежуточных сертификатов, которые были отозваны центрами сертификации в корневой программе Mozilla, и отправляется пользователям Firefox в обновлениях приложений. Что касается сертификатов конечных объектов, Mozilla план отзыва отмечает, что «в будущем, когда начальная реализация заработает, мы можем рассмотреть возможность покрытия сертификатов EE с помощью OneCRL, возможно, первоначально сосредоточившись на определенных классах (например, сертификатах EV)».

OneCRL можно загрузить как объект JSON здесьили просматривается как веб-страница на crt.sh.

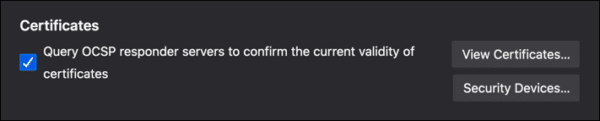

В отличие от Chrome, настройки Firefox по умолчанию также запрашивают у респондентов OCSP подтверждение действительности SSL /TLS сертификаты. (Вы можете изменить этот параметр в настройках безопасности Firefox.)

Однако, поскольку сбои запросов OCSP настолько распространены, Firefox (как и другие браузеры) реализует политику «мягкого сбоя». При желании вы можете потребовать строгую проверку OCSP, перейдя в about:config и переключение security.OCSP.require в true.

Apple Safari

Текущий подход Apple к отзыву описан Бейли Бэзил в ее выступлении на WWDC в 2017 г. Ваши приложения и развивающиеся стандарты сетевой безопасности. Apple собирает информацию об отзыве сертификатов от центров сертификации, которым доверяют ее устройства, и объединяет все это в единый пакет, который периодически извлекается клиентским программным обеспечением Apple (звучит как знакомый план?).

Когда клиентское приложение встречает сертификат, показанный в списке Apple, оно выполняет проверку OCSP, чтобы подтвердить, что сертификат действительно отозван (если только сервер не предоставляет ответ OCSP сшитым скобками). Обратите внимание, что онлайн-проверки OCSP выполняются только в случае сертификатов, которые Apple уже считает отозванными; сертификаты, не указанные в пакете, полученном от Apple, не проверяются.

Доступна ссылка на список отзыва Apple и код для его анализа. здесь.

Microsoft Edge

Windows хранит список отозванных или иным образом помещенных в черный список сертификатов в файле с именем disallowedcert.stl. Это запись в блоге предоставляет информацию о сбросе содержимого файла с помощью PowerShell. crt.sh также предоставляет информацию о том, указан ли конкретный сертификат в disallowedcert.stl.

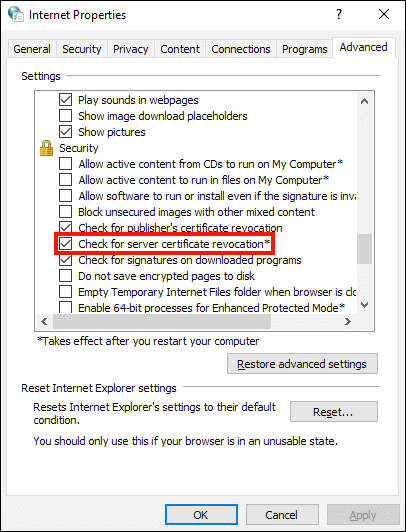

Как и Firefox, Windows по умолчанию настроена на проверку отзыва сертификата. Этот параметр можно просмотреть и изменить в Свойства: Интернет панель управления:

Однако текущая (на основе Chromium) версия Edge, как и Chrome, полагается на CRLSets для проверки отзыва и появляется из наших тестов. ниже быть независимым от настроек проверки отзыва в свойствах Интернета. (Примечание: В предыдущей версии этих тестов, проведенных в сентябре 2019 года, Internet Explorer и версия Edge до Chromium сделал следуйте этим настройкам в свойствах Интернета.)

Вариация между браузерами

Поскольку SSL.com поддерживает группу веб-серверов, на которых размещены образцы отозванных сертификатов, мы решили протестировать их на ряде настольных браузеров. Этот небольшой, не слишком научный тест был проведен 23 февраля 2020 года. Использовались следующие браузеры:

- Chrome 88.0.4324.182, CRLSet, версия 6444 (macOS 10.15.7)

- Chrome 88.0.4324.182, CRLSet версии 6444 (Windows 10 Pro)

- Edge 88.0.705.74, CRLSet версии 6444 (Windows 10 Enterprise)

- Firefox 86.0 - запросы OCSP на (macOS 10.15.7)

- Firefox 86.0 - запросы OCSP отключены (macOS 10.15.7)

- Сафари 14.0.3 (macOS 10.15.1)

Кроме того, мы протестировали Chrome и Edge в Windows с отключенной онлайн-проверкой отзыва на панели управления «Свойства Интернета» и (для Chrome, Firefox и Edge) проверили, был ли соответствующий сертификат указан как отозванный с помощью конкретной программы браузера в crt.sh.

| Хром (макОС) | Хром (Windows) | Край (Windows) | Firefox (Mac) (OCSP включен) | Firefox (Mac) (OCSP выключен) | Сафари (Мак) | |

|---|---|---|---|---|---|---|

| отозвано-rsa-dv.ssl.com | Аннулировано | Не отозван | Не отозван | Аннулировано | Не отозван | Аннулировано |

| отозвано-rsa-ev.ssl.com | Аннулировано | Аннулировано | Аннулировано | Аннулировано | Не отозван | Аннулировано |

| отозвано-ecc-dv.ssl.com | Аннулировано | Не отозван | Не отозван | Аннулировано | Не отозван | Аннулировано |

| отозвано-ecc-ev.ssl.com | Аннулировано | Аннулировано | Аннулировано | Аннулировано | Не отозван | Аннулировано |

Обсуждение результатов

Chrome: В Windows Chrome неправильно показывал два отозванных сертификата (отозвано-rsa-dv.ssl.com и отозвано-ecc-dv.ssl.com) как действительный, а остальные отменены. Отключение проверки в ОС не изменило этот ответ. Интересно, что ни один из четырех сертификатов не был показан как отозванный в CRLSet в crt.sh во время теста, предлагая дополнительные вопросы о процессах проверки отзыва в Chrome. В macOS Chrome правильно отображал все четыре сертификата как отозванные, демонстрируя различия в поведении Chrome на основе платформы.

Край: Текущая (на основе Chromium) версия Edge отражала Chrome при отображении отозвано-rsa-dv.ssl.com и отозвано-ecc-dv.ssl.com как действительный. Как и Chrome, Edge показал те же результаты независимо от того, включена ли проверка валидации в ОС. Ни один из четырех сертификатов не был показан, как указано в disallowedcert.stl on crt.sh.

Firefox: Как и следовало ожидать от заявленного внимания OneCRL к промежуточным сертификатам, Firefox распознавал только все четыре сертификата как отозванные с запросами OCSP, включенными в настройках браузера, но принимал все четыре как действительные, если запросы OCSP были отключены. (Примечание: Все четыре из этих отозванных сертификатов конечных объектов были выданы действительными, не отозванными промежуточными продуктами.) Как и в Chrome, crt.sh не показывает ни один из сертификатов, отозванных в OneCRL.

Safari: Safari на macOS правильно распознал все четыре сертификата как отозванные. crt.sh не отображает информацию об отзыве Apple, и мы не проверяли, указаны ли эти конкретные сертификаты как отозванные Apple.

Заключение

Результаты показывают, что отзыв по-прежнему является проблемной проблемой для настольных веб-браузеров (мобильные устройства представляют собой совершенно другой мир, но это тема для другой статьи). Включение (медленной, небезопасной) онлайн-проверки OCSP было необходимо для распознавания сертификатов как отозванных в Firefox, в то время как Chrome и Edge не смогли распознать два отозванных сертификата в Windows, независимо от того, включена ли проверка отзыва в ОС.

Владельцам веб-сайтов представляется разумным предположить, что различные браузерные программы ориентированы на высокоприоритетные / экстренные инциденты, такие как отозванные сертификаты корневого и промежуточного ЦС, и что отзыв сертификатов конечных объектов для различных видов сада, скорее всего, пройдет незамеченным для неопределенный срок. По этой причине внедрение Сшивание OCSP и сшивание Must представляется наиболее частным, безопасным и эффективным способом обеспечения того, чтобы конечные пользователи получали точную информацию об отзыве сертификатов конечного объекта.

SSL.com предоставляет широкий выбор SSL /TLS сертификаты сервера для сайтов HTTPS.