HTTP и HTTPS

HTTPS браузеры, использующие сетевой протокол для безопасной связи с веб-серверами HTTPS - это безопасная альтернатива гораздо более старому протоколу, называемому протоколом передачи гипертекста или HTTP. HTTPS может защищать пользователей, потому что он требует шифрования, так как все данные, которыми обмениваются веб (или HTTP), используют криптографический протокол, называемый TLS (HTTPS буквально * HTTP * закончен *TLS*).

Шифрование веб-данных с помощью секретного ключа (например, TLS делает) повышает безопасность пользователей, предотвращая чтение или изменение исходного содержимого при передаче Такие сетевые атаки известны как атаки "человек посередине" (MITM), Исследователи неоднократно демонстрировали, что злоумышленники MITM могут, по сути, читать или изменять любой HTTP-трафик, не зная об этом пользователя.

Дополнительная безопасность делает HTTPS идеальным для веб-приложений, обрабатывающих конфиденциальные данные, и большинство серверов (например, банковские или почтовые серверы) уже обновлены. К сожалению, не все веб-серверы поддерживают его из-за различных эксплуатационных ограничений, таких как увеличение пропускной способности, устаревшие проблемы и так далее. Поскольку существует потенциальная опасность, заинтересованные пользователи должны знать, просматривают ли они небезопасное соединение.

Введите показатели безопасности

Браузеры информируют пользователей о состоянии безопасности веб-соединения в виде графики, отображаемой в адресной строке (например, значок замка перед URL-адресом этой статьи). Эти индикаторы безопасности может быть отрицательный и предупредить пользователей, что они находятся в потенциальной опасности, или положительный, чтобы заверить их, их соединение безопасно.

Индикаторы безопасности используются для связи двух аспектов веб-соединения; безопасность соединения и подлинность удаленного веб-сервера.

Безопасность соединения через шифрование

Индикаторы информируют о безопасности соединения, выделяя зашифрованный, незашифрованном и смешанный контент соединения. Зашифрованные и незашифрованные сайты защищают либо весь контент, либо его отсутствие. Смешанный контент означает, что некоторые компоненты зашифрованных веб-сайтов извлекаются по незашифрованным каналам.

Компоненты, которые могут изменять содержимое страницы (например, сценарии или векторы), называются активный контент, Компоненты с фиксированными идентификаторами (например, статические изображения или шрифты) называются пассивный контент.

Хотя полностью зашифрованное веб-соединение кажется безопасным, само по себе это не означает, что веб-сайт безопасен для просмотра.

Проверка подлинности сервера и цифровые сертификаты

Злоумышленники могут (и делают) копировать содержимое веб-сайта и перенаправлять сетевой трафик на свой вредоносный сервер, даже через зашифрованные соединения. Их сервер должен будет только представить другой, известный TLS ключ вместо оригинального секрета. Не имея оснований сомневаться в законности соединения, ничего не подозревающих пользователей можно было бы затем убедить войти в систему или раскрыть любую другую конфиденциальную информацию.

В ответ браузеры аутентифицируют серверы, сопоставляя учетные данные законных владельцев веб-серверов с уникальным ключом шифрования, который предоставляет каждый сервер. Таким образом, браузеры делегируют эту проверку учетных данных сторонним организациям, называемым Центры сертификации (Центры сертификации). Основные браузеры поддерживают корневые программы для управления собственным доверием ЦС, которое должно соответствовать строгим стандартам и требованиям аудита, которым должен доверять браузер.

Владелец веб-сервера, запрашивающий сертификат у доверенного центра сертификации, такого как SSL.com, должен предоставить действительный открытый ключ и доказать, что он контролирует доменное имя и сервер, на который он указывает. Если эти проверки успешны, ЦС выдает цифровой сертификат владельцу, который использует его как для шифрования, так и для аутентификации подключений к своему сайту.

Сертификаты - это цифровые удостоверения, содержащие информацию о человеке или организации, владеющей сервером. Центры сертификации криптографически подписывают каждый сертификат цифровой подписью, механизм обеспечения целостности аналогичен восковым печатям - злоумышленники не могут дублировать подпись, и им придется аннулировать ее перед изменением содержимого. HTTPS требует, чтобы веб-сервер приветствовал соединение браузера с действующим сертификатом этого сервера. Затем браузеры проверяют сертификат - если он был подписан доверенным центром сертификации, соединение может продолжиться. (Если сервер представляет другой, отозванный или иным образом недействительный сертификат, браузер прекращает или запрещает соединение и предупреждает пользователя, используя сообщения об ошибках, которые мы подробно рассмотрим в следующей статье).

Уровни проверки

Следует отметить, что не все сертификаты обеспечивают одинаковый уровень безопасности, и показатели безопасности могут различать разные типы сертификатов, выданных для разных уровней проверки.

Проблема CA Домен подтвержден (DV) сертификаты для клиентов, которые продемонстрировали контроль над доменом DNS. Организация Validated (OV) сертификаты проверяются для проверки подлинности организации как юридического лица, а также для контроля домена. В заключение, Расширенный Подтверждено (EV) сертификаты, которые могут отображать информацию о компании в самой строке браузера, зарезервированы для клиентов, которые прошли несколько независимых проверок (включая личный контакт, ссылки на квалифицированные базы данных и последующие обзоры), а также OV- и DV ступени.

Текущее состояние показателей

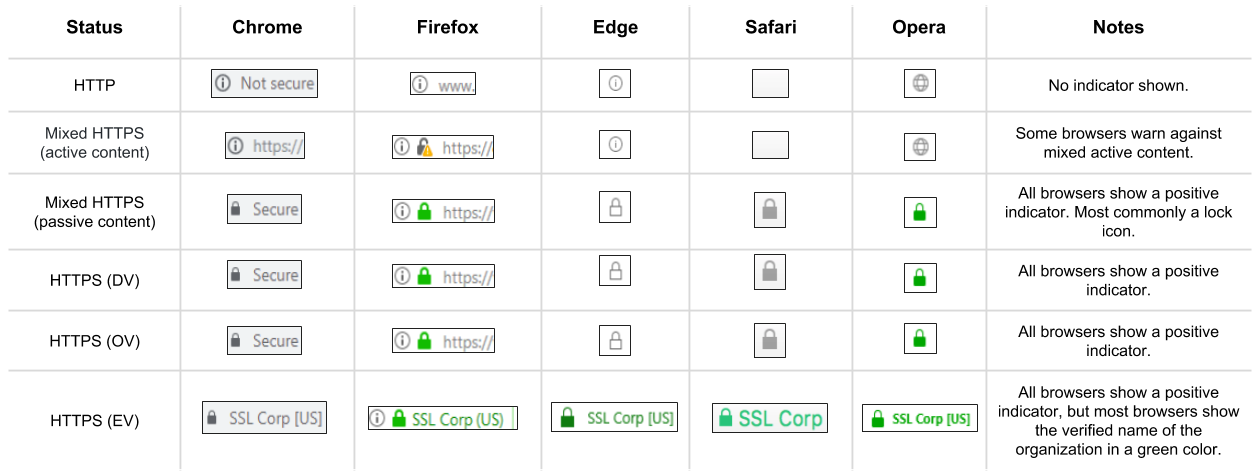

В первые дни интернета HTTP был нормой, а HTTPS был представлен как опция для наиболее ориентированных на безопасность. В результате большинство браузеров использовали только положительный индикаторы, т. е. блокировка, показывающая соединение HTTPS, и (необязательно), использует ли это соединение сертификат EV. Сегодня для более широкого распространения знаний о безопасности Chrome, наряду с Firefox и Safari, также начал использовать отрицательный индикаторы, предупреждающие пользователей о страницах с незашифрованным или смешанным активным содержимым страниц. В следующей таблице приведены сводные данные об общем состоянии индикаторов безопасности в браузерах. Начиная с HTTP (который вообще не защищен) каждый элемент в списке более безопасен, чем предыдущие.

(Нажмите на картинку для увеличения)

Предстоящие изменения и планы на будущее

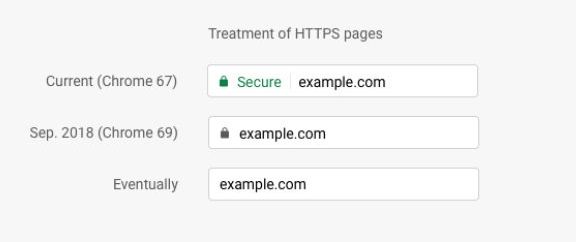

Команда Usable Security Chrome выпустила рассматривается для изменения этого поведения браузера. Они предлагают, чтобы все браузеры начали активно предупреждать пользователей о небезопасных веб-сайтах HTTP (или HTTPS со смешанным содержимым) с отрицательными показателями, в то время как они пытаются полностью удалить положительные показатели безопасности с веб-сайтов HTTPS.

Они основывают свое решение на исследованиях, которые были опубликовано в 2007, утверждая, что положительные показатели безопасности игнорируются пользователями, в отличие от отрицательных показателей, которые воспринимаются как более серьезные. Chrome также утверждал в своем первоначальном предложении, что «пользователи должны ожидать, что Интернет по умолчанию безопасен, и они будут предупреждены, когда возникнет проблема».

Подписавшись на эту идею, начиная с сентября 2018 года, новые версии Chrome (69+) отображают отрицательный индикатор «Небезопасно» на всех веб-сайтах HTTP и не будут отображать положительный индикатор «Безопасность» для HTTPS.

Mozilla Firefox (начиная с версии 58+) - один из двух других браузеров, в которых приняты отрицательные индикаторы безопасности, но только для сайтов со смешанным активным контентом. Кроме того, в официальное сообщение в блоге, они объявили о своих планах на будущее в отношении индикаторов безопасности пользовательского интерфейса в Firefox: «Firefox в конечном итоге будет отображать зачеркнутый значок блокировки для всех страниц, не использующих HTTPS, чтобы было ясно, что они небезопасны».

Safari от Apple (технический выпуск 46+) - это оставшийся браузер, который использует отрицательные индикаторы для веб-сайтов со смешанным активным контентом, хотя они не делали никаких публичных заявлений относительно своих планов относительно индикаторов безопасности в будущем.

Браузеры Microsoft Edge и Opera публично не заявляли о своих планах относительно индикаторов безопасности пользовательского интерфейса.

Заключение

Быть в безопасности в Интернете должен по умолчанию, а активные предупреждения браузера о небезопасных HTTP-соединениях могут стать отличным стимулом для некоторых владельцев устаревших веб-серверов обратить внимание на безопасность своих сайтов и посетителей. Более того, удаление индикатора «Безопасность» с веб-сайтов HTTPS является (возможно) шагом к тому, чтобы сделать HTTPS ожидаемой нормой. Что касается полного удаления положительных индикаторов, некоторые индикаторы, такие как индикаторы EV, все же могут в некоторых обстоятельствах предоставить посетителям важную гарантию. Каким бы ни было будущее, по мере роста глобального использования HTTPS неизбежно произойдут некоторые интересные изменения и проблемы, поэтому продолжайте проверять у нас будущую информацию по этим и другим темам безопасности.

Как всегда, спасибо за чтение этих слов с SSL.com, где, как мы полагаем, безопаснее Интернет это better Интернет.