คู่มือนี้จะแสดงวิธีการลงทะเบียนคำสั่งซื้อใบรับรองการเซ็นชื่อเอกสารกับ SSL.com eSigner บริการและใช้ Cloud Signature Consortium (CSC) API เพื่อเซ็นชื่อแบบดิจิทัลในแฮชเอกสารและไฟล์ PDF คุณสามารถใช้คู่มือนี้กับอย่างใดอย่างหนึ่ง ม้วน or บุรุษไปรษณีย์. เราขอแนะนำให้ผู้ใช้ Postman ติดตั้งไฟล์ app เดสก์ทอป สำหรับการทำงานผ่านตัวอย่าง ตัวอย่างในคู่มือนี้ใช้ได้กับสภาพแวดล้อมการผลิตและทดสอบ eSigner และ eSealing ของ SSL.com ความแตกต่างของคำสั่งระหว่างโหมดการผลิตและโหมดการทดสอบจะอธิบายไว้ในหัวข้อต่อไปนี้

ในการปฏิบัติตามคำแนะนำเหล่านี้คุณจะต้อง:

- คำสั่งรับรองการเซ็นเอกสารที่ผ่านการตรวจสอบแล้ว กรุณาอ่าน วิธีการนี้ สำหรับคำแนะนำทั้งหมดในการสั่งซื้อและการตรวจสอบความถูกต้อง

- A รหัสลูกค้า (หรือเรียกอีกอย่างว่า ID แอปพลิเคชัน. โปรดดูที่ วิธีการนี้ สำหรับคำแนะนำในการสร้างข้อมูลรับรองนี้)

สั่งซื้อใบรับรองการลงนามเอกสาร SSL.com ของคุณ

วิธีสั่งซื้อใบรับรองในสภาพแวดล้อมการผลิต

โปรดดูบทความคู่มือนี้สำหรับคำแนะนำเกี่ยวกับวิธีการสั่งซื้อใบรับรองการลงนามในเอกสารการผลิต: ขั้นตอนการสั่งซื้อรหัสและใบรับรองการลงนามเอกสาร

วิธีสั่งซื้อใบรับรองการทดสอบบน Sandbox ของ SSL.com

SSL.com นำเสนอสภาพแวดล้อมแบบ Sandbox โดยเฉพาะ ซึ่งจำลองพอร์ทัล SSL.com สดและ SWS API ของเราสำหรับพื้นที่ทดลองที่ปราศจากความเสี่ยง การตั้งค่า “ห้องปฏิบัติการ” นี้ทำให้ผู้ใช้สามารถสำรวจและทดสอบบริการของ SSL.com โดยไม่ต้องกังวลว่าจะเกิดการหยุดชะงักหรือก่อให้เกิดค่าใช้จ่ายจริง

บทความ, ใช้ SSL.com Sandbox สำหรับการทดสอบและการรวมเข้าด้วยกัน, จะช่วยคุณนำทางกระบวนการสร้างบัญชี Sandbox เริ่มต้นคำสั่งซื้อทดสอบ และบูรณาการ Sandbox เข้ากับ SWS API

เมื่อคุณสร้างใบรับรองการทดสอบแล้ว โปรดติดต่อทีมสนับสนุน SSL.com เพื่อตรวจสอบความถูกต้อง คุณสามารถทำได้โดยคลิกปุ่มแชทออนไลน์ที่มุมขวาล่างของ SSL.com เว็บไซต์หรือส่งอีเมลไปที่ support@ssl.com.

ลงทะเบียนใน eSigner และตั้งค่าการรับรองความถูกต้องด้วยสองปัจจัย

ก่อนที่คุณจะเริ่มใช้ CSC API ได้ คุณจะต้องลงทะเบียนในบริการลงนามในระบบคลาวด์ eSigner ของ SSL.com คำสั่งซื้อที่ผ่านการตรวจสอบแล้วสามารถลงทะเบียนใน eSigner โดยทำตามคำแนะนำด้านล่าง:

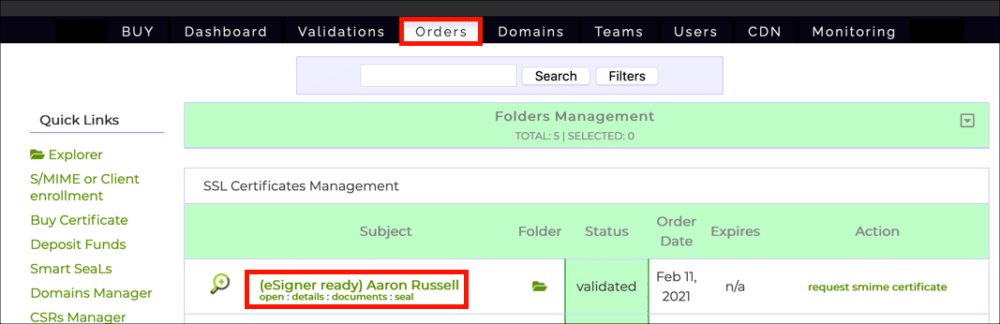

- . ไปที่ไฟล์ รายการสั่งซื้อ ในบัญชี SSL.com ของคุณและค้นหาคำสั่งซื้อของคุณ

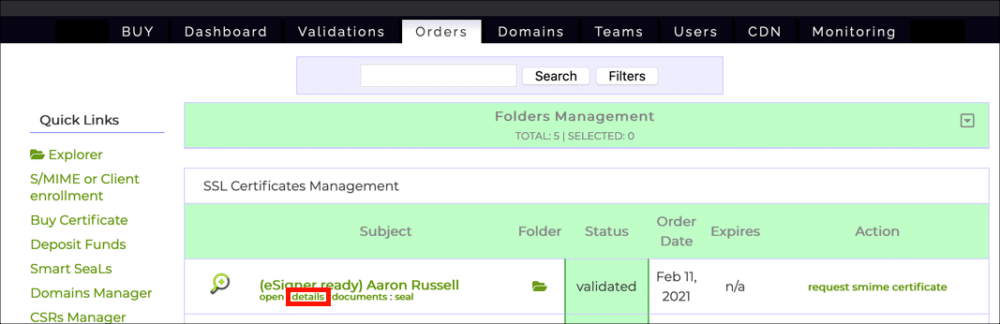

- คลิกคำสั่งซื้อ รายละเอียด ลิงค์

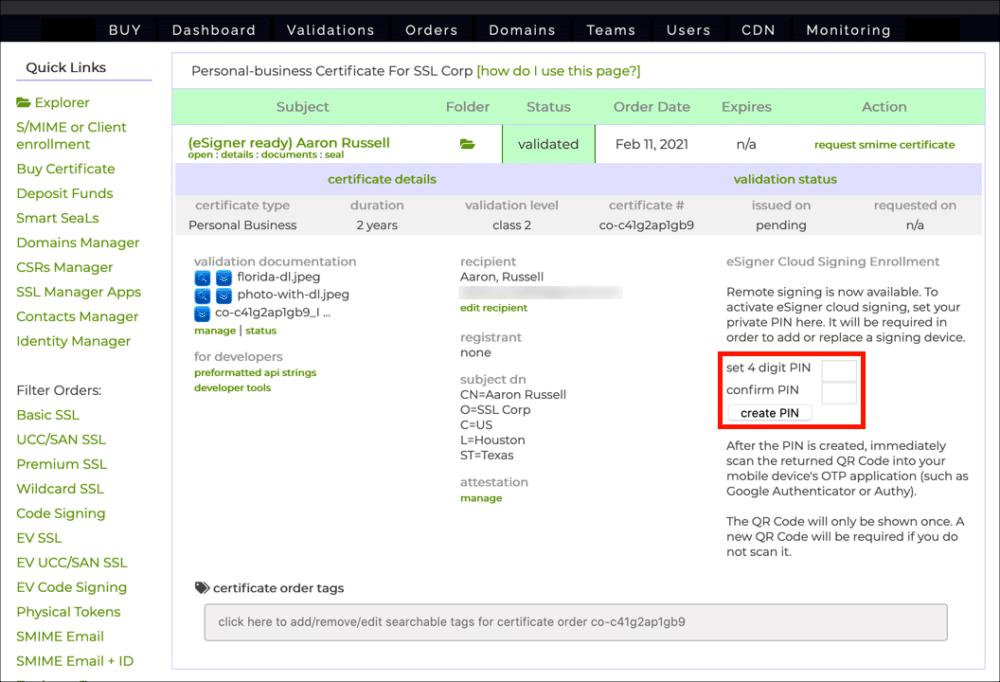

- สร้างและยืนยัน PIN 4 หลักจากนั้นคลิกที่ สร้าง PIN ปุ่ม

หากคุณต้องการรีเซ็ต eSigner PIN โปรดอ่าน วิธีการนี้. - รหัส QR จะปรากฏขึ้น

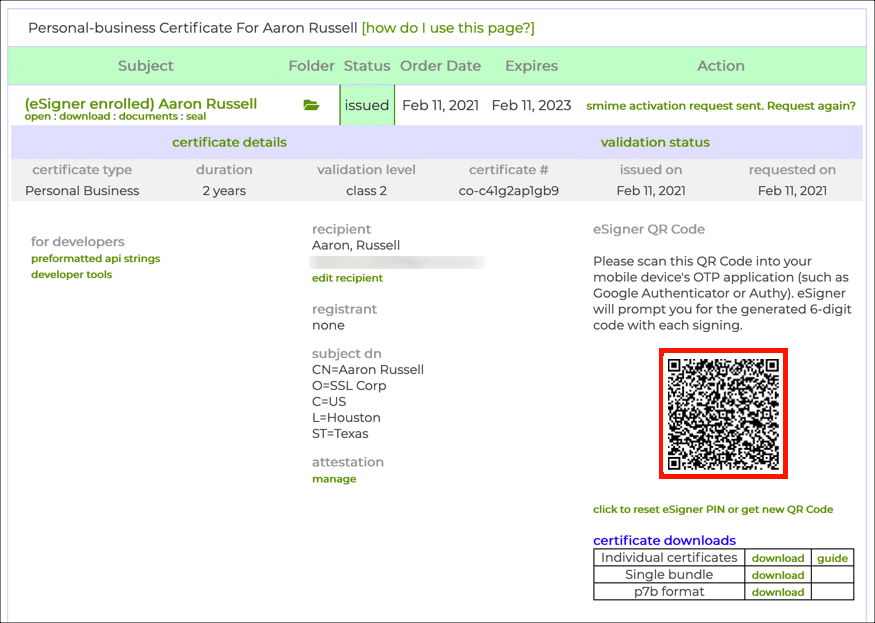

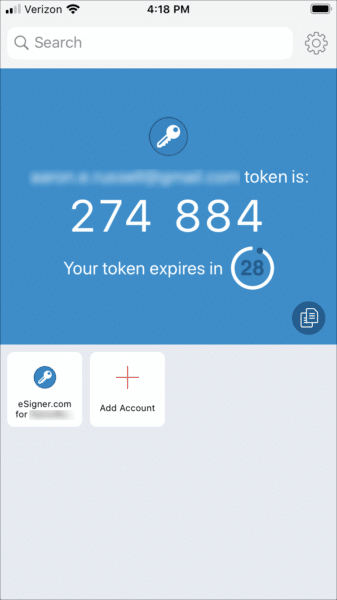

ในครั้งต่อไปที่คุณโหลดหน้านี้ซ้ำรหัส QR จะไม่ปรากฏให้เห็น หากคุณต้องการดูหรือรีเซ็ตรหัส QR eSigner โปรดอ่าน วิธีการนี้. - สแกนรหัสลงในแอปการตรวจสอบสิทธิ์แบบ 2 ปัจจัยบนอุปกรณ์มือถือของคุณเช่น Google Authenticator ให้ or Authy. แอปจะให้รหัสผ่านครั้งเดียว (OTP) แก่คุณเพื่อใช้ในการลงชื่อ OTP แต่ละครั้งใช้ได้ 30 วินาที

ทางเลือก: แปลงใบรับรองการลงนามเอกสาร OV ของคุณเป็นใบรับรองการปิดผนึก

หมายเหตุ ส่วนนี้มีไว้สำหรับผู้ใช้ที่ต้องการทำการซีลเท่านั้น. หากต้องการทำให้การลงนามเอกสารเป็นอัตโนมัติและไม่ได้รับแจ้งจากรหัสผ่านครั้งเดียว (OTP) ผู้ใช้จะแปลงใบรับรองการลงนามเอกสารการตรวจสอบองค์กร (OV) ด้วยตนเองเป็นใบรับรองปิดผนึกในบัญชี SSL.com ของตน โปรดทราบว่าใบรับรองการลงนามเอกสาร Individual Validation (IV) ไม่สามารถแปลงสำหรับการปิดผนึกได้. คำแนะนำสำหรับการปิดผนึกการแปลงมีรายละเอียดด้านล่าง:

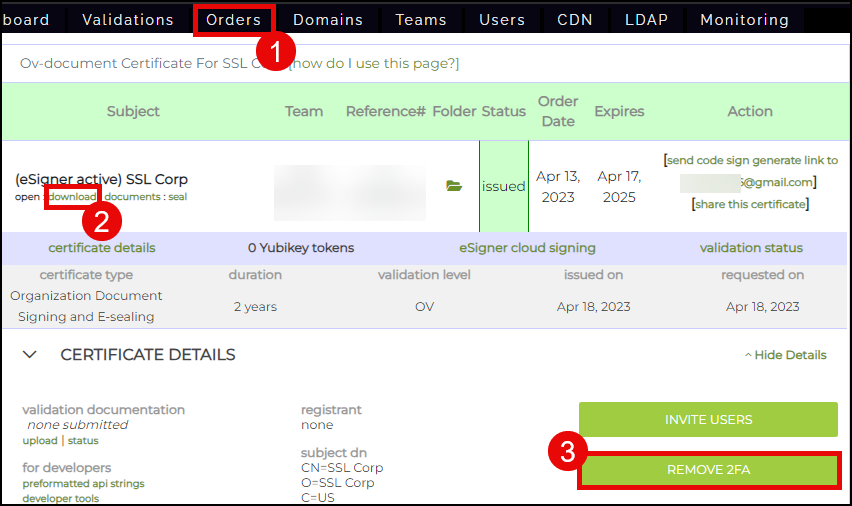

- คลิก รายการสั่งซื้อ ที่เมนูด้านบนของบัญชี SSL.com ของคุณ

- ค้นหาใบรับรองของคุณแล้วคลิก ดาวน์โหลด / รายละเอียด ลิงค์

- คลิก ลบ 2FA ปุ่ม

ติดตั้ง Postman และ Import API Collections

คำแนะนำในส่วนนี้มีไว้สำหรับผู้ใช้บุรุษไปรษณีย์เท่านั้น หากคุณใช้ cURL กับ CSC API คุณสามารถไปยังส่วนถัดไปได้

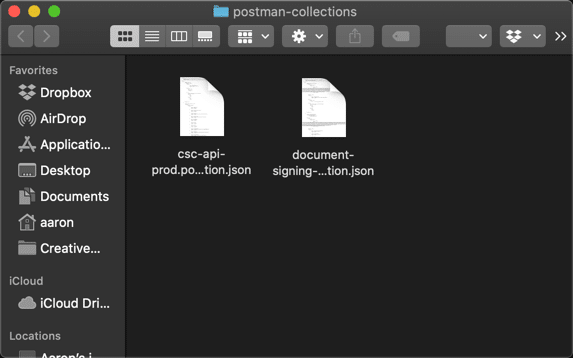

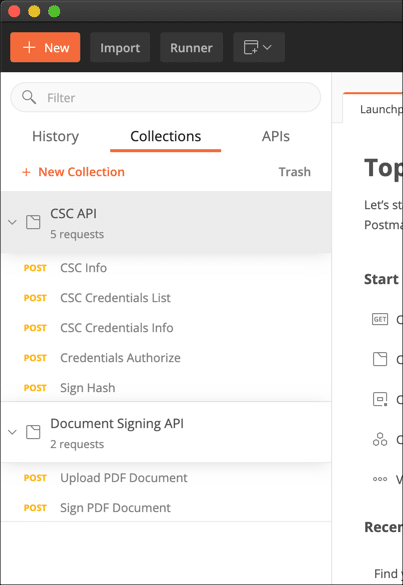

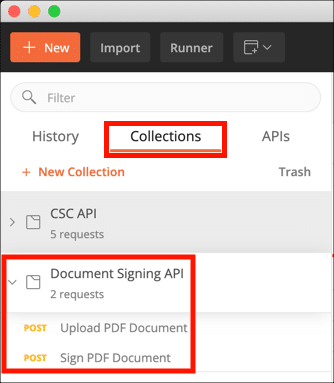

- ดาวน์โหลดและเปิดเครื่องรูดไฟล์ คอลเลกชัน CSC API บุรุษไปรษณีย์ และ การลงนามเอกสาร API บุรุษไปรษณีย์คอลเลกชัน (ดู https://www.postman.com/sslcom สำหรับคอลเลกชัน SSL.com API ออนไลน์)

- ดาวน์โหลดและติดตั้ง บุรุษไปรษณีย์ REST Client.

- เปิดใช้บุรุษไปรษณีย์จากนั้นสร้างบัญชีบุรุษไปรษณีย์ใหม่หรือลงชื่อเข้าใช้บัญชีที่มีอยู่

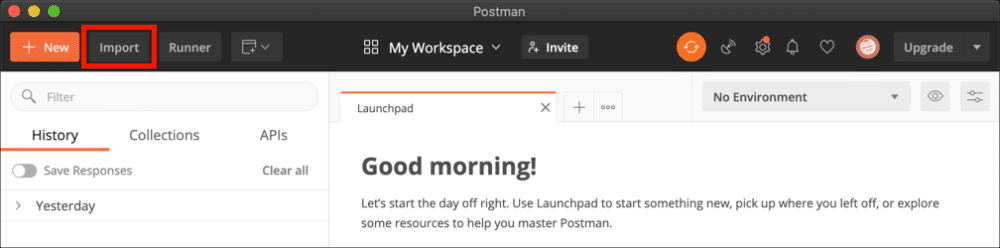

- คลิก นำเข้า ปุ่ม

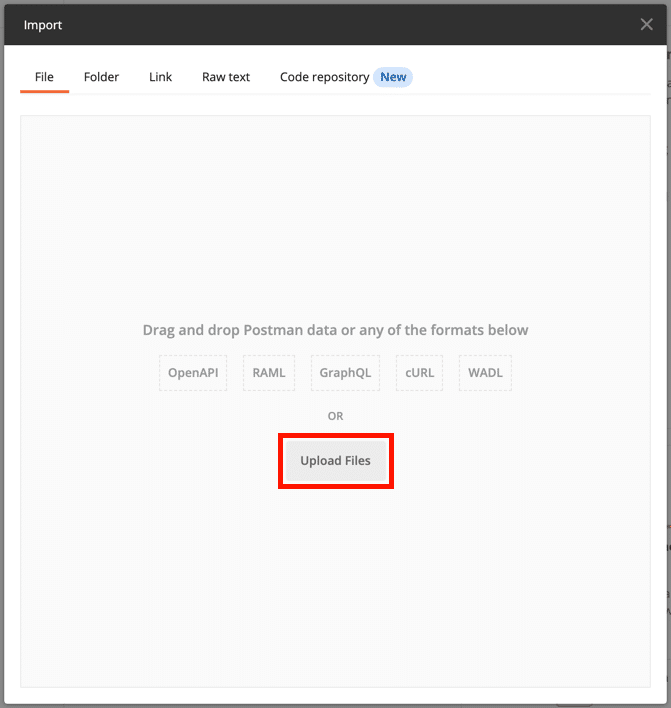

- คลิก อัพโหลดไฟล์ ไปที่ไฟล์คอลเลคชัน API ที่คลายซิป (

csc-api-prod.postman_collection.jsonและdocument-signing-api-prod.postman_collection.json) และเปิด

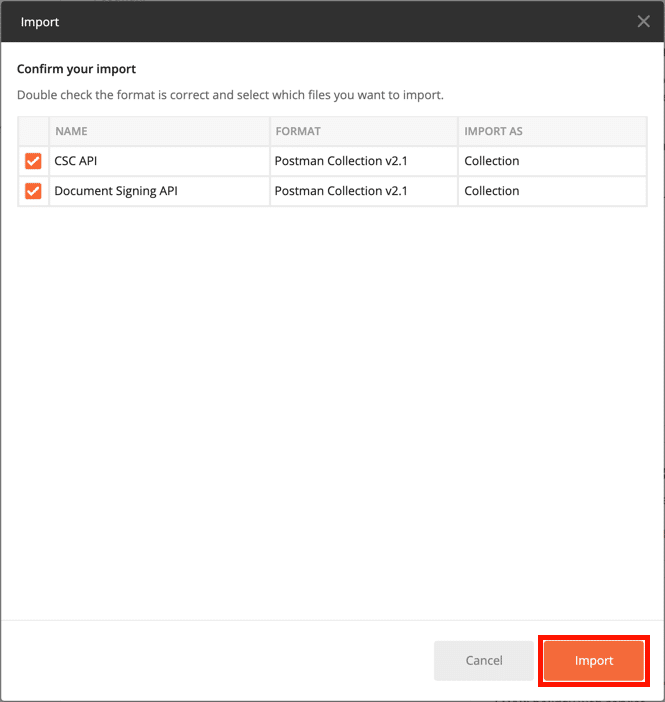

- คลิก นำเข้า ปุ่ม

- คำขอ API ที่คุณจะดำเนินการมีอยู่ในไฟล์ คอลเลคชั่น ทางด้านซ้ายของหน้าต่างบุรุษไปรษณีย์

ดึงข้อมูลโทเค็นการเข้าถึง

ขั้นตอนต่อไปคือการดึงข้อมูลโทเค็นการเข้าถึงจาก SSL.com คุณจะต้องมีไฟล์ รหัสลูกค้า พร้อมใช้งานตลอดจนชื่อผู้ใช้และรหัสผ่านสำหรับบัญชี SSL.com ของคุณ โทเค็นการเข้าถึงจะใช้ได้ภายในหนึ่งชั่วโมงหลังจากออก

ใช้แท็บที่คลิกได้ด้านล่างเพื่อเลือกคำแนะนำสำหรับบุรุษไปรษณีย์หรือ cURL:

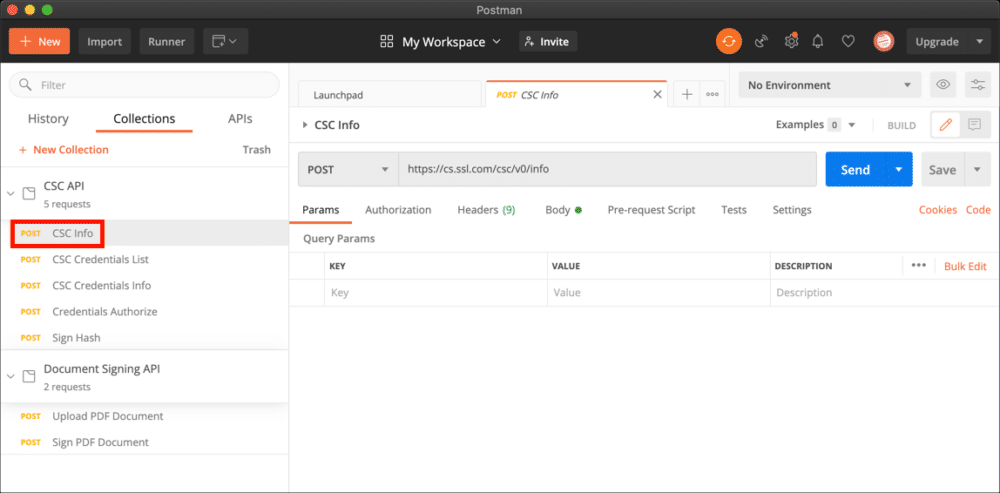

- เลือกคำขอ API จากคอลเล็กชัน CSC API

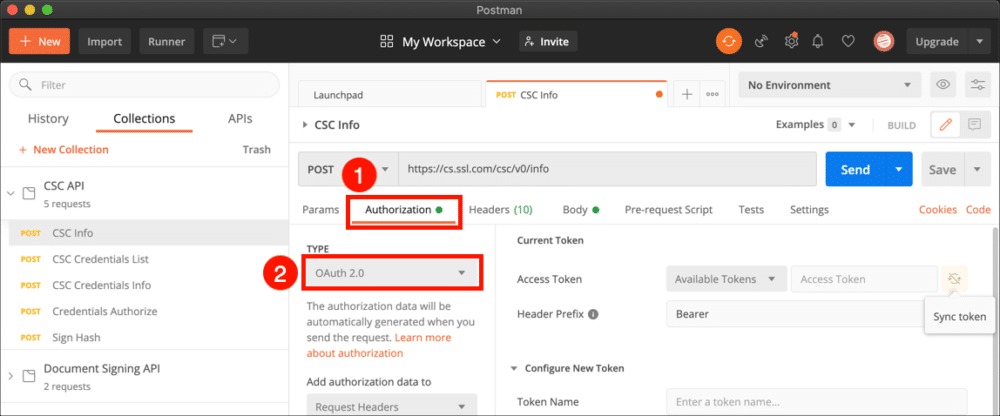

- เลือก การอนุญาต และเลือก OAuth2.0 จาก ชนิดภาพเขียน เมนู

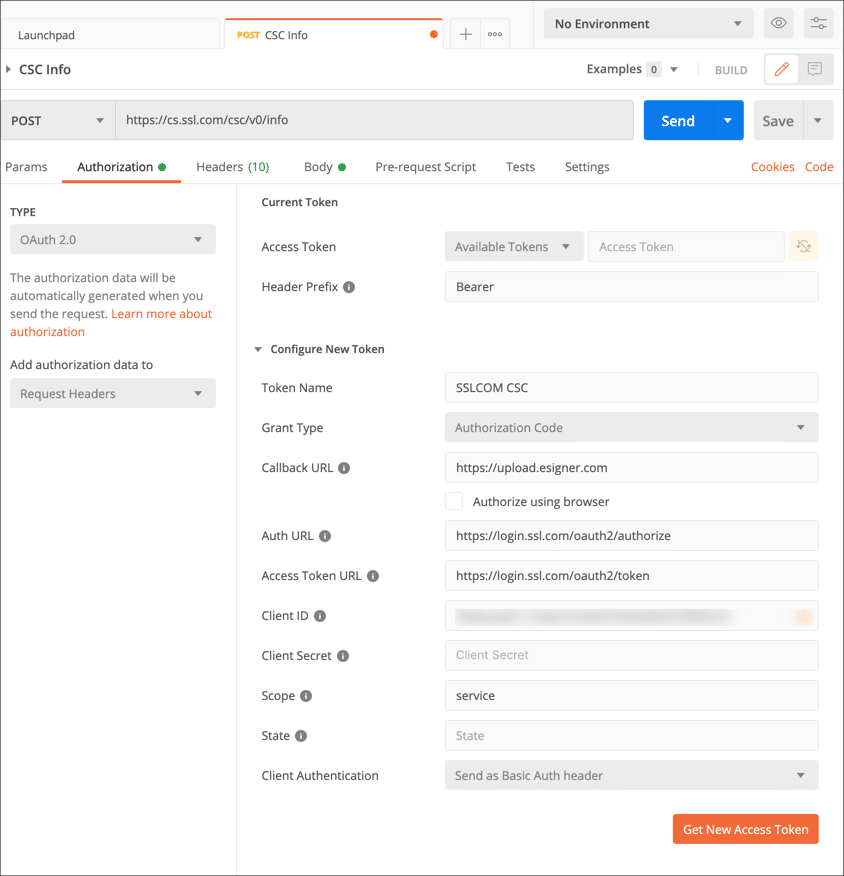

- ป้อนข้อมูลต่อไปนี้ลงในแบบฟอร์ม:

- คำนำหน้าส่วนหัว:

Bearer - ชื่อโทเค็น:

SSLCOM CSC(หรือชื่อที่จำง่ายอื่น ๆ ที่คุณต้องการ) - ประเภทการให้สิทธิ์:

Authorization Code - URL เรียกกลับ:

https://upload.esigner.com - อนุญาตโดยใช้เบราว์เซอร์: ไม่ถูกตรวจสอบ

- URL การตรวจสอบสิทธิ์:

https://login.ssl.com/oauth2/authorizeสำหรับสภาพแวดล้อมการผลิตhttps://oauth-sandbox.ssl.com/oauth2/authorizeสำหรับสภาพแวดล้อมแบบ Sandbox - เข้าถึงโทเค็น URL:

https://login.ssl.com/oauth2/tokenสำหรับสภาพแวดล้อมการผลิตhttps://oauth-sandbox.ssl.com/oauth2/tokenสำหรับสภาพแวดล้อมแบบ Sandbox - รหัสลูกค้า: [รหัสลูกค้าของคุณ]

- ความลับของลูกค้า: [ความลับลูกค้าของคุณ]

- ขอบเขต:

service - สถานะ: [เว้นว่าง]

- การรับรองความถูกต้องของลูกค้า:

Send as Basic Auth header

- คำนำหน้าส่วนหัว:

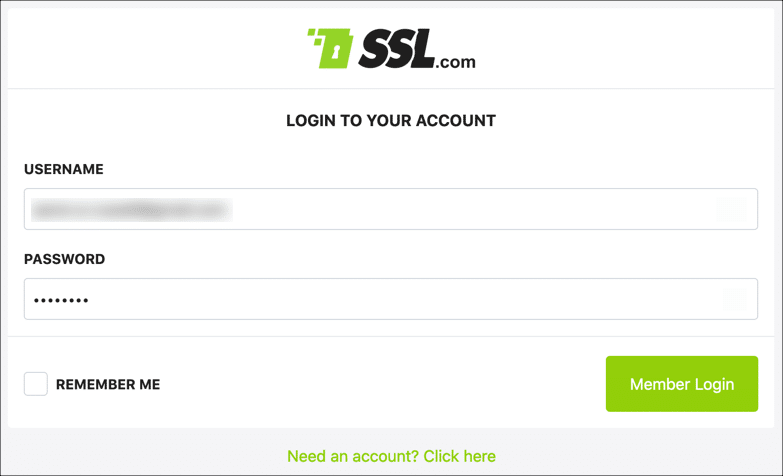

- แบบฟอร์มการเข้าสู่ระบบจะปรากฏขึ้น ป้อนชื่อผู้ใช้และรหัสผ่าน SSL.com ของคุณจากนั้นคลิกที่ เข้าสู่ระบบสมาชิก ปุ่ม

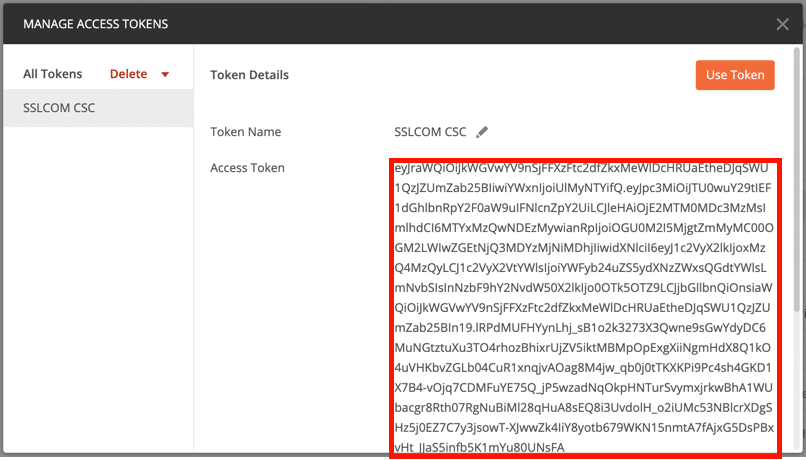

- โทเค็นการเข้าถึงใหม่ของคุณควรปรากฏในบุรุษไปรษณีย์ เลือกข้อความโทเค็นการเข้าถึงและคัดลอกไปยังคลิปบอร์ดจากนั้นปิดไฟล์ จัดการโทเค็นการเข้าถึง กล่องโต้ตอบ วางโทเค็นการเข้าถึงของคุณลงในโปรแกรมแก้ไขข้อความที่คุณสามารถเข้าถึงได้อย่างง่ายดาย โทเค็นการเข้าถึงแต่ละรายการจะหมดอายุหลังจากผ่านไปหนึ่งชั่วโมง

นอกจากนี้คุณยังสามารถบันทึกโทเค็นของคุณเพื่อใช้ซ้ำในคำขอของบุรุษไปรษณีย์ได้ แต่เราพบว่าการคัดลอกและวางโทเค็นลงในแต่ละคำขอนั้นน่าเชื่อถือที่สุด

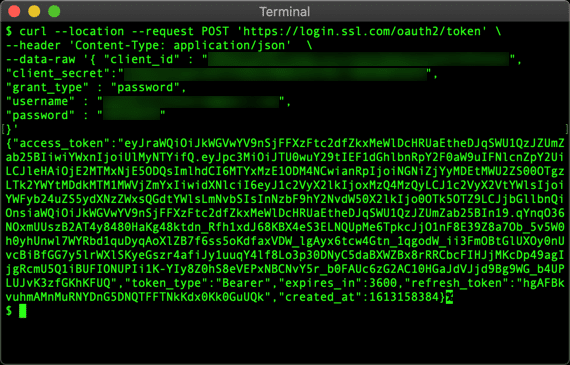

- ใช้คำสั่งต่อไปนี้เพื่อขอโทเค็นการเข้าถึง แทนที่ค่าที่แสดงใน ALL-CAPS ด้วยค่าจริงของคุณ:

curl --location --request POST "https://login.ssl.com/oauth2/token" \ --header "Content-Type: application/json" \ --data-raw '{ "client_id" : "ของคุณ -CLIENT-ID", "client_secret" : "YOUR-CLIENT-SECRET", "grant_type" : "password", "username" : "YOUR-USERNAME", "password" : "YOUR-PASSSWORD" }' - คุณควรได้รับออบเจ็กต์ JSON ที่มีโทเค็นการเข้าถึงและโทเค็นการรีเฟรช คัดลอกค่าโทเค็นการเข้าถึงเพื่อวางลงในคำขอ API ของคุณ คุณไม่จำเป็นต้องใช้โทเค็นการรีเฟรชสำหรับตัวอย่างเหล่านี้

เซ็นชื่อแฮช

เมื่อคุณมีโทเค็นการเข้าถึงแล้วคุณสามารถเริ่มสร้างคำขอ API และสร้างลายเซ็นได้ ส่วนนี้จะนำคุณไปสู่คำขอที่มีอยู่ XNUMX รายการในคอลเลกชัน Postman CSC ซึ่งส่งผลให้มีการสร้างลายเซ็นดิจิทัลจากแฮชเอกสาร

- จำเป็นต้องมีไลบรารี PDF เพื่อจัดการ PDF สำหรับอินพุตแฮช และฝัง PKCS#7 ลงในเอกสาร PDF ในภายหลัง (เช่น ApachePDFBox ใน Java)

- ไลบรารี Crypto สำหรับการสร้าง PKCS#7 จากลายเซ็นดิบที่ได้รับจาก eSigner API (เช่น BouncyCastle ใน Java)

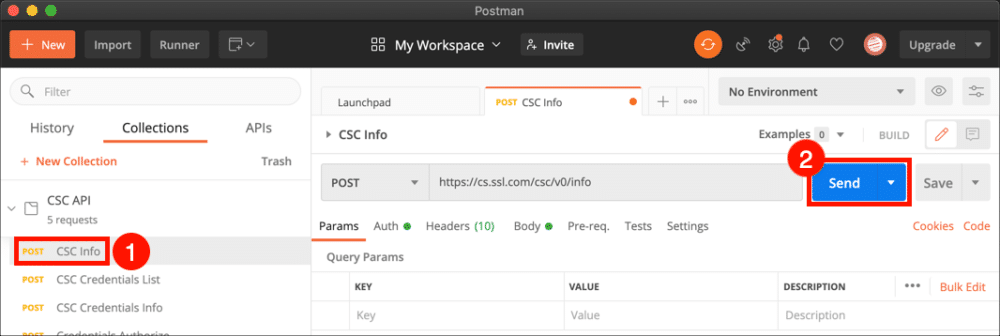

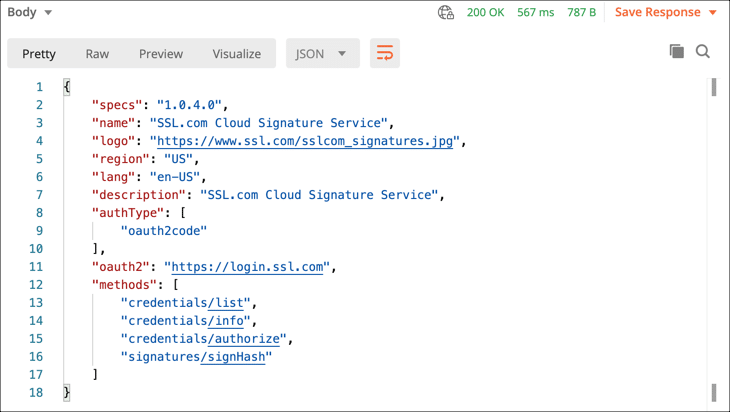

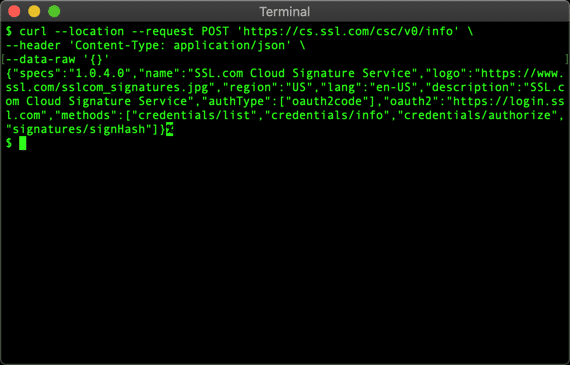

รับข้อมูล CSC (ไม่บังคับ)

- ใช้คำสั่งต่อไปนี้เพื่อรับข้อมูลเกี่ยวกับบริการ CSC API ของ SSL.com หากคุณอยู่ในสภาพแวดล้อมแบบ Sandbox ให้ใช้

https://cs-try.ssl.com/csc/v0/infoแทน.

curl --location - ขอ POST "https://cs.ssl.com/csc/v0/info" \ --header "Content-Type: application / json" \ --data-raw "{}" - คุณจะได้รับออบเจ็กต์ JSON พร้อมรายละเอียดเกี่ยวกับบริการ:

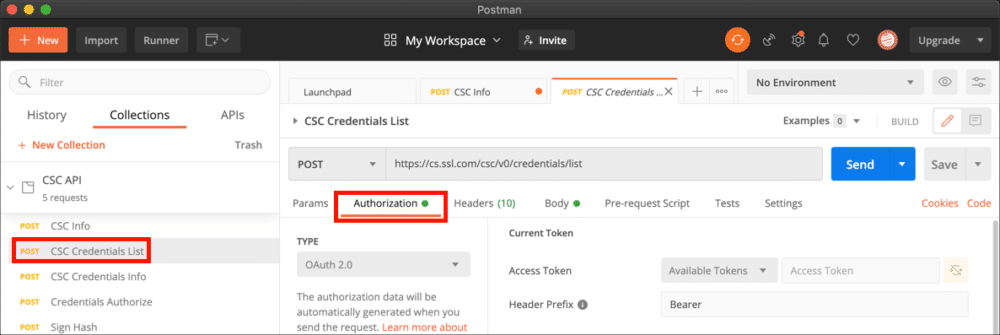

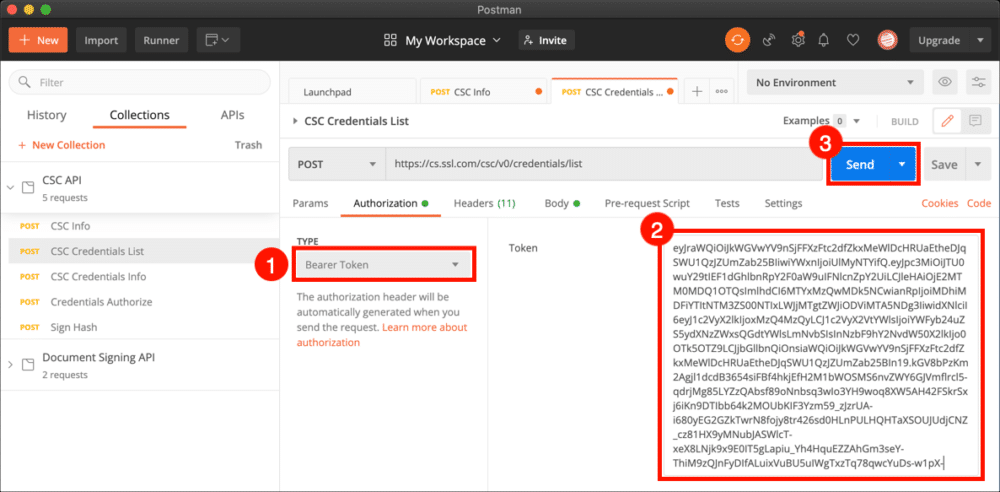

รายการข้อมูลรับรอง CSC

พื้นที่ รายการข้อมูลรับรอง CSC คำขอจะดึงข้อมูลรับรองที่คุณจะใช้ในการร้องขอ API ในภายหลัง

- เลือก รายการข้อมูลรับรอง CSC และคลิกที่ การอนุญาต แถบ

- Choose ถือโทเค็น จาก ชนิดภาพเขียน วางโทเค็นการเข้าถึงของคุณลงในไฟล์ เหรียญ จากนั้นคลิกฟิลด์ ส่ง ปุ่ม

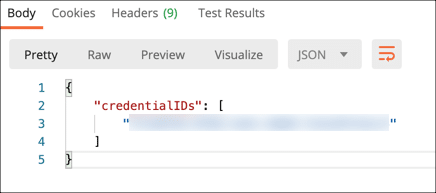

- ออบเจ็กต์ JSON ที่มีรายการ ID ข้อมูลรับรองที่เชื่อมโยงกับผู้ใช้จะปรากฏในไฟล์ คำตอบ ฟิลด์ รายการของคุณอาจมีค่าเดียว คัดลอกและวาง ID หนังสือรับรองของคุณลงในโปรแกรมแก้ไขข้อความเพื่อใช้ในการร้องขอในภายหลัง

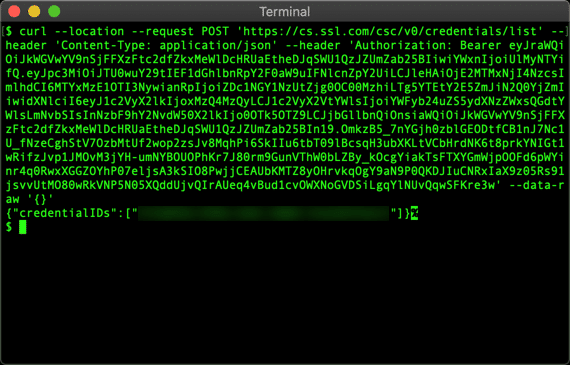

- ป้อนคำสั่งต่อไปนี้ (แทนที่ MY-ACCESS-TOKEN ด้วยโทเค็นการเข้าถึงจริงของคุณ) หากคุณอยู่ในสภาพแวดล้อมแบบ Sandbox ให้ใช้

https://cs-try.ssl.com/csc/v0/credentials/listแทน:

curl --location - ขอโพสต์ "https://cs.ssl.com/csc/v0/credentials/list" \ --header "Content-Type: application / json" \ --header "Authorization: Bearer MY- ACCESS-TOKEN "\ --data-raw" {} "หากใช้ใบรับรอง eseal (ใบรับรองการเซ็นเอกสารที่มีเฉพาะข้อมูลองค์กร รวมอยู่ในบัญชี esigner.com ฟรีของคุณ) ให้ใส่ “clientData”: “DS_ESEAL” (หมายเหตุ: eseals ไม่ต้องการการตรวจสอบ OTP) ตัวเลือกอื่นๆ สำหรับ “clientData” คือ “EVCS” สำหรับการลงนามรหัส EV และ “DS” (ค่าเริ่มต้น) สำหรับการลงนามในเอกสาร IV หรือ IV+OV:

curl --location --request POST "https://cs.ssl.com/csc/v0/credentials/list" \ --header "Content-Type: application/json" \ --header "การอนุญาต: Bearer MY- ACCESS-TOKEN" \ --data-raw '{"clientData": "DS_ESEAL"}' - คุณควรได้รับออบเจ็กต์ JSON พร้อมรายการ ID ข้อมูลรับรองที่เชื่อมโยงกับผู้ใช้ รายการของคุณอาจมีค่าเดียว คัดลอกและวาง ID หนังสือรับรองของคุณลงในโปรแกรมแก้ไขข้อความเพื่อใช้ในการร้องขอในภายหลัง

ข้อมูลรับรอง CSC (ไม่บังคับ)

พื้นที่ ข้อมูลรับรอง CSC คำขอจะส่งคืนใบรับรองและข้อมูลอื่น ๆ ที่เกี่ยวข้องกับรหัสข้อมูลรับรองและไม่จำเป็นสำหรับการลงนาม

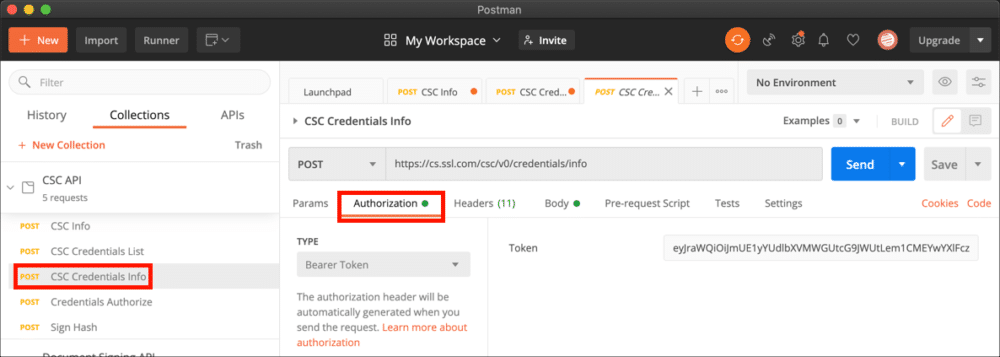

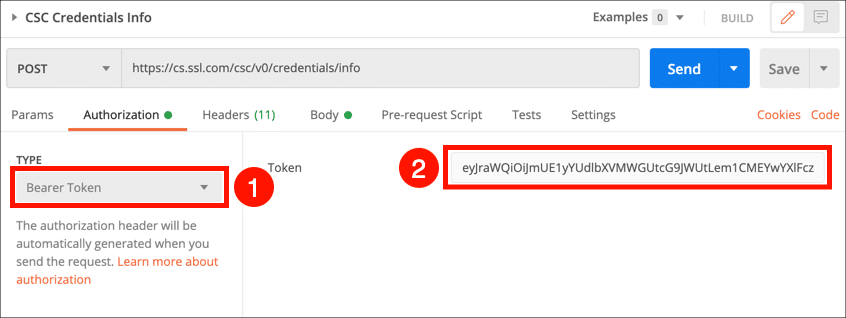

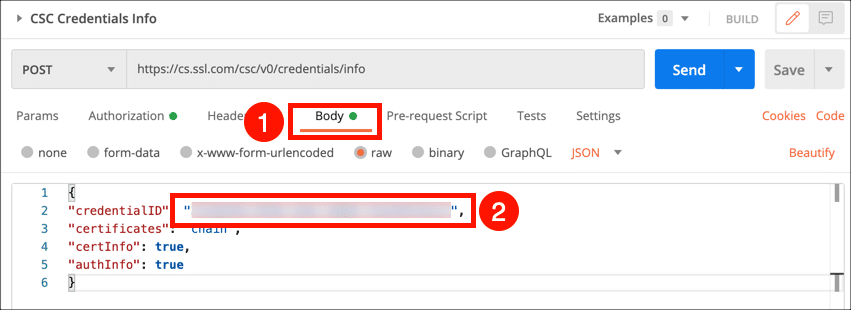

- หากต้องการใช้คำขอนี้ให้เลือก ข้อมูลรับรอง CSC จากคอลเลกชันและคลิกไฟล์ การอนุญาต แถบ

- Choose ถือโทเค็น จาก ชนิดภาพเขียน จากนั้นวางโทเค็นการเข้าถึงของคุณลงในไฟล์ เหรียญ สนาม

- เลือก ร่างกาย จากนั้นวางรหัสข้อมูลรับรองของคุณเป็นค่าสำหรับ

credentialID.

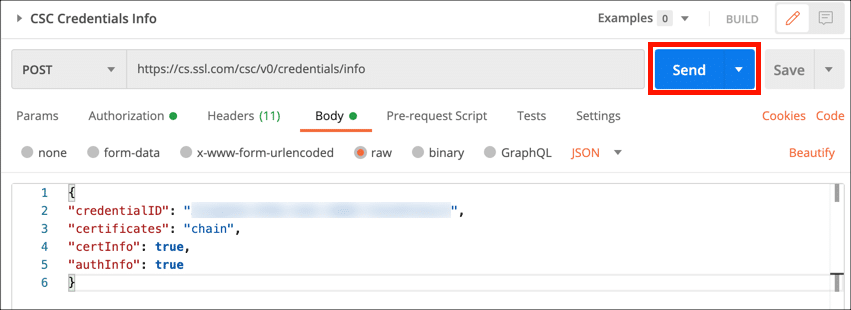

- คลิก ส่ง ปุ่ม

- ออบเจ็กต์ JSON พร้อมห่วงโซ่ใบรับรองการลงนามของคุณและข้อมูลอื่น ๆ จะปรากฏในไฟล์ คำตอบ สนาม

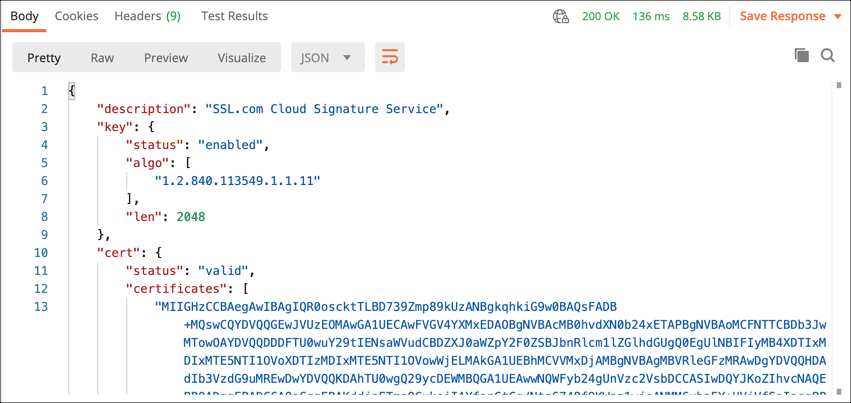

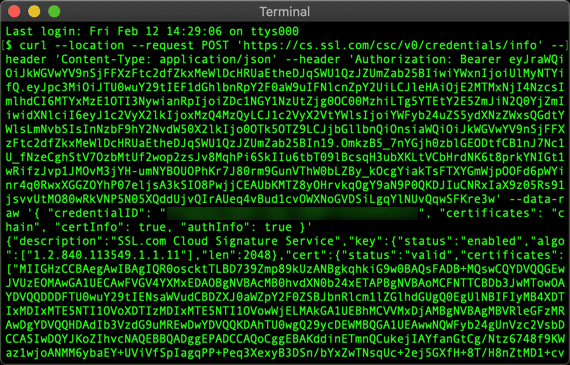

- ป้อนคำสั่งต่อไปนี้ หากคุณอยู่ในสภาพแวดล้อมแบบ Sandbox ให้ใช้

https://cs-try.ssl.com/csc/v0/credentials/infoแทนที่MY-ACCESS-TOKENและMY-CREDENTIAL-IDด้วยข้อมูลจริงของคุณ:

curl --location --request POST "https://cs.ssl.com/csc/v0/credentials/info" \ --header "Content-Type: application/json" \ --header "การอนุญาต: Bearer MY- ACCESS-TOKEN" \ --data-raw '{ "credentialID": "MY-CREDENTIAL-ID", "certificates": "chain", "certInfo": true, "authInfo": true }' - คุณควรได้รับออบเจ็กต์ JSON พร้อมห่วงโซ่ใบรับรองการลงนามและข้อมูลอื่น ๆ :

ข้อมูลรับรองอนุญาต

พื้นที่ ข้อมูลรับรองอนุญาต คำขอจะดึงข้อมูลการอนุญาตสำหรับการลงนามแฮช

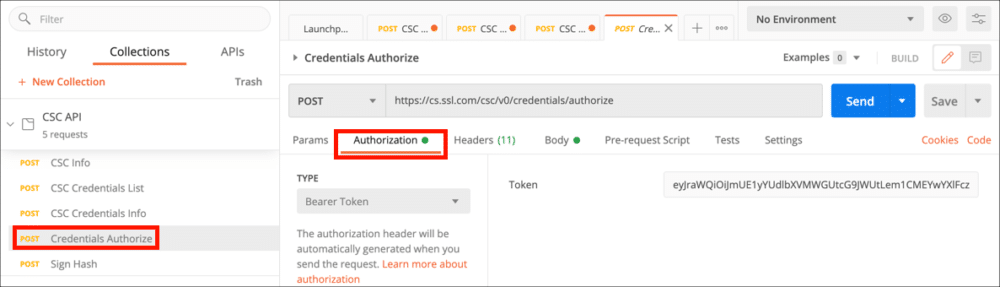

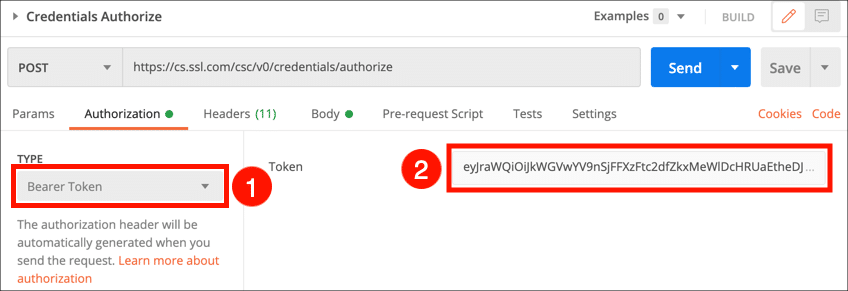

- เริ่มต้นด้วยการเลือก ข้อมูลรับรองอนุญาต จากคอลเล็กชันและคลิกไฟล์ การอนุญาต แถบ

- Choose ถือโทเค็น จาก ชนิดภาพเขียน จากนั้นวางโทเค็นการเข้าถึงของคุณลงในไฟล์ เหรียญ สนาม

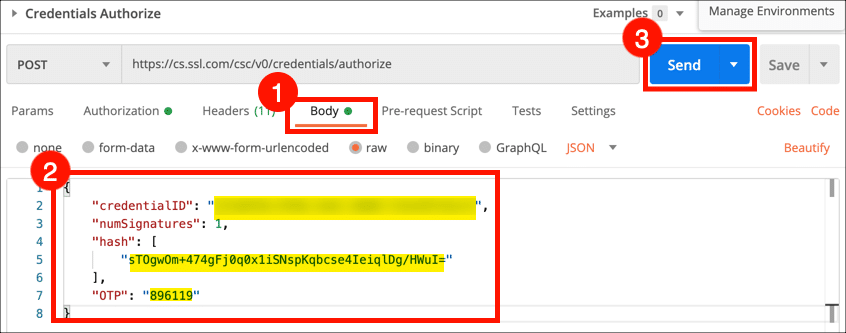

- เลือก ร่างกาย แท็บ วางรหัสข้อมูลรับรองของคุณเป็นไฟล์

credentialIDค่าและแฮชของเอกสารที่คุณต้องการเซ็นชื่อเป็นไฟล์hashมูลค่า. ดึงข้อมูลและป้อน OTP จากแอปตรวจสอบสิทธิ์ของคุณและป้อนเป็นค่าสำหรับOTPจากนั้นคลิกปุ่ม ส่ง ปุ่ม. หมายเหตุ: ไม่จำเป็นต้องใช้ OTP ในการปิดผนึกใบรับรอง

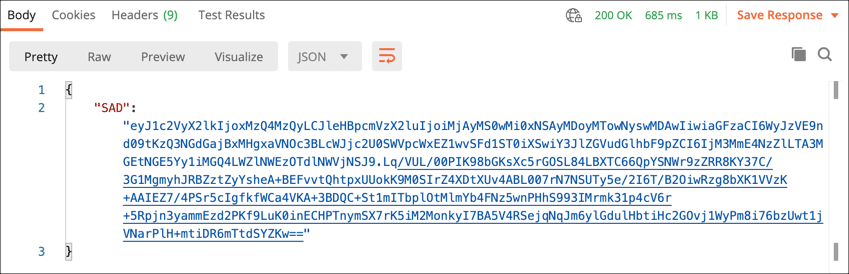

- ออบเจ็กต์ JSON ที่มี Signature Activation Data (SAD) ของคุณจะปรากฏในไฟล์ คำตอบ ฟิลด์ คัดลอกและวางค่านี้ลงในโปรแกรมแก้ไขข้อความเพื่อใช้ในคำขอลงชื่อแฮช

- ใช้คำสั่งต่อไปนี้ แทนที่

MY-ACCESS-TOKEN,MY-CREDENTIAL-IDและMY-HASHด้วยข้อมูลจริงของคุณ รับรหัสผ่านแบบใช้ครั้งเดียวจากแอปพลิเคชัน 2FA ของคุณและใช้เป็นมูลค่าสำหรับMY-OTP. หมายเหตุ: ไม่จำเป็นต้องใช้ OTP ในการปิดผนึกใบรับรอง

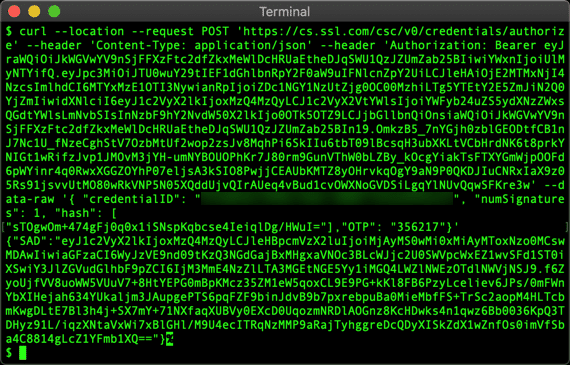

curl --location --request POST "https://cs.ssl.com/csc/v0/credentials/authorize" \ --header "Content-Type: application/json" \ --header "การอนุญาต: Bearer MY- ACCESS-TOKEN" \ --data-raw '{ "credentialID": "MY-CREDENTIAL-ID", "numSignatures": 1, "hash": [ "MY-HASH" ], "OTP": "MY-OTP " }' - คุณควรได้รับออบเจ็กต์ JSON พร้อมด้วย Signature Activation Data (SAD) คัดลอกและวางค่านี้ลงในโปรแกรมแก้ไขข้อความเพื่อใช้ในคำขอลงชื่อแฮช

ลงชื่อแฮช

ตอนนี้คุณพร้อมที่จะลงนามในแฮชเอกสารแล้ว

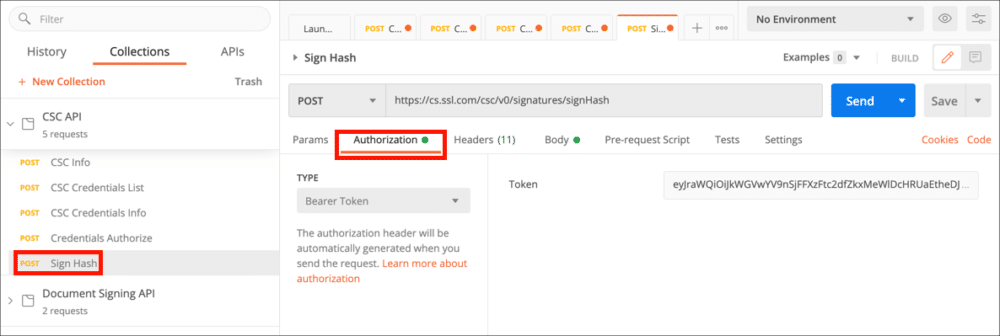

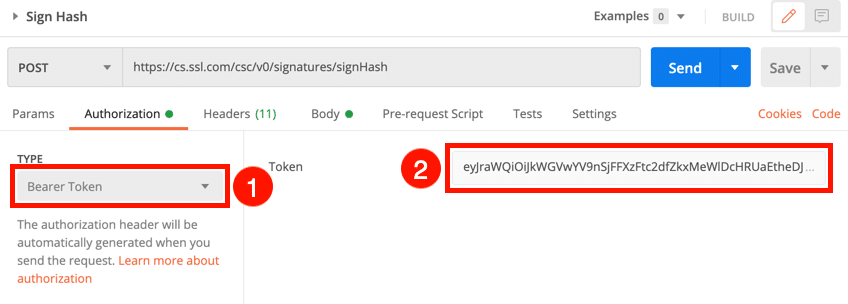

- เลือก ลงชื่อแฮช จากคอลเลกชันจากนั้นเลือกไฟล์ การอนุญาต แถบ

- Choose ถือโทเค็น จาก ชนิดภาพเขียน จากนั้นวางโทเค็นการเข้าถึงของคุณลงในไฟล์ เหรียญ สนาม

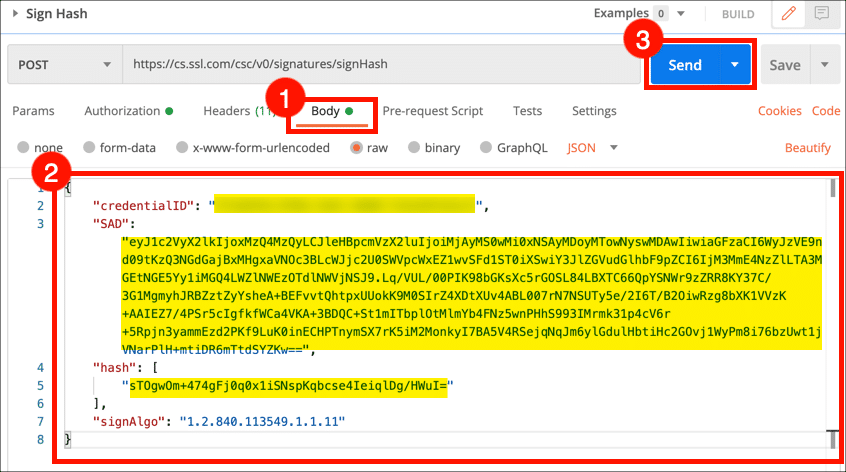

- เลือก ร่างกาย แท็บ วางรหัสข้อมูลรับรองของคุณเป็นไฟล์

credentialIDค่าข้อมูลการเปิดใช้งานลายเซ็นของคุณเป็นไฟล์SADค่าและแฮชของเอกสารที่คุณต้องการเซ็นชื่อเป็นไฟล์hashจากนั้นคลิกที่ ส่ง ปุ่ม

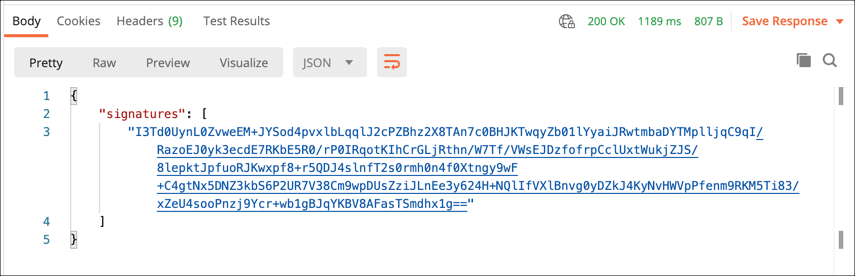

- ออบเจ็กต์ JSON พร้อมลายเซ็นของคุณจะปรากฏในไฟล์ คำตอบ สนาม

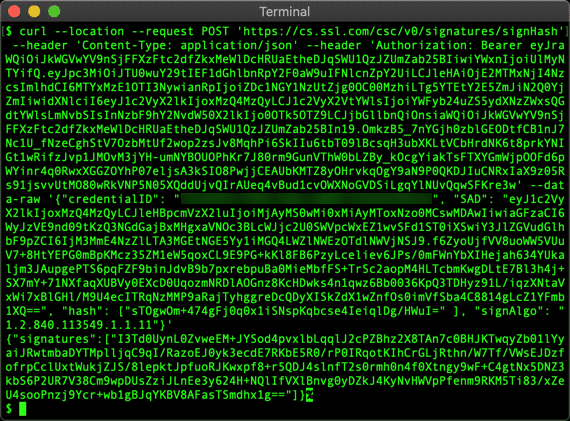

- ป้อนคำสั่งต่อไปนี้ แทนที่

MY-ACCESS-TOKEN,MY-CREDENTIAL-ID,MY-SADและMY-HASHด้วยข้อมูลจริงของคุณ:

curl --location --request POST "https://cs.ssl.com/csc/v0/signatures/signHash" \ --header "Content-Type: application/json" \ --header "การอนุญาต: Bearer MY- ACCESS-TOKEN" \ --data-raw '{ "credentialID": "MY-CREDENTIAL-ID", "SAD": "MY-SAD", "hash": [ "MY-HASH" ], "signAlgo": "1.2.840.113549.1.1.11" }' - คุณควรได้รับวัตถุ JSON ที่มีลายเซ็นของคุณ

ลงนามใน PDF

นอกจากการเซ็นชื่อแฮชเอกสารแล้วคุณยังสามารถอัปโหลดและเซ็นชื่อไฟล์ PDF ได้อีกด้วย

เมื่อลงนามใน PDF คุณจะต้องดำเนินการกับคำขอ POST สองรายการ:

- อัปโหลดเอกสาร PDF

- ลงนามในเอกสาร PDF

คุณสามารถใช้ข้อมูลรับรองที่คุณดึงมาข้างต้นอีกครั้งด้วยไฟล์ รายการข้อมูลรับรอง CSC คำขอ. คุณอาจต้องดึงไฟล์ โทเค็นการเข้าถึง.

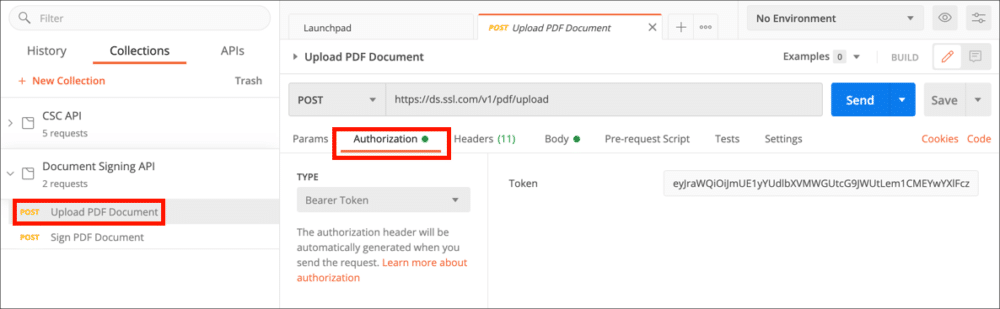

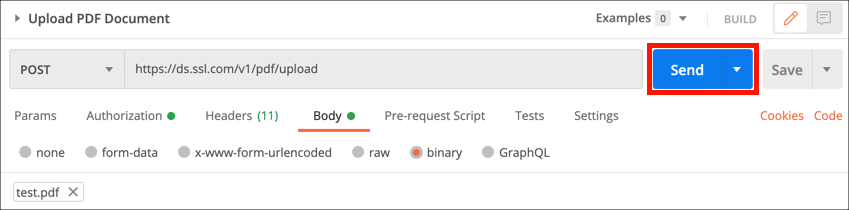

อัปโหลดเอกสาร PDF

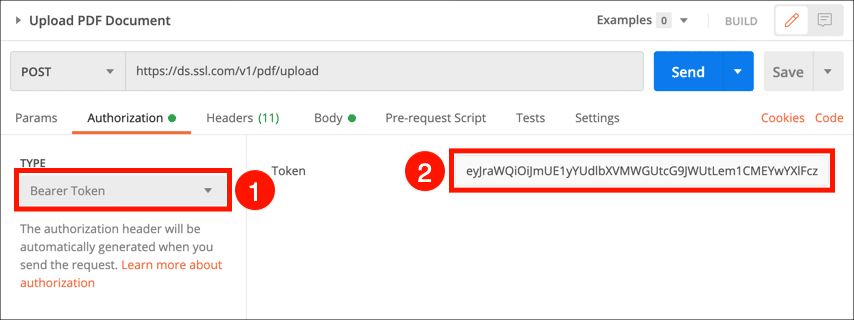

- เลือก อัปโหลดเอกสาร PDF ขอและคลิกไฟล์ การอนุญาต แถบ

- Choose ถือโทเค็น จาก ชนิดภาพเขียน จากนั้นวางโทเค็นการเข้าถึงของคุณลงในไฟล์ เหรียญ สนาม

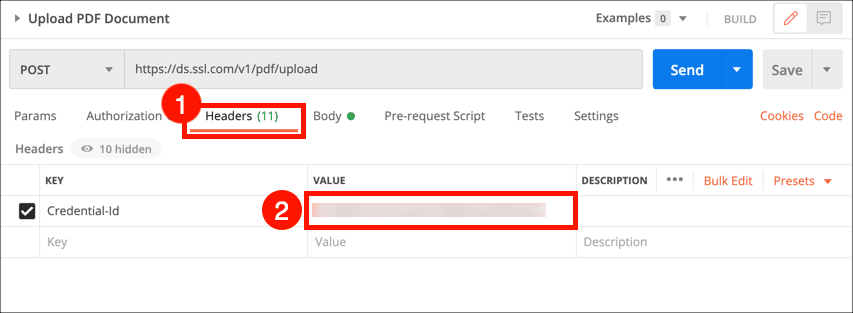

- เลือก ส่วนหัว และวางรหัสข้อมูลรับรองของคุณในไฟล์ ความคุ้มค่า คอลัมน์.

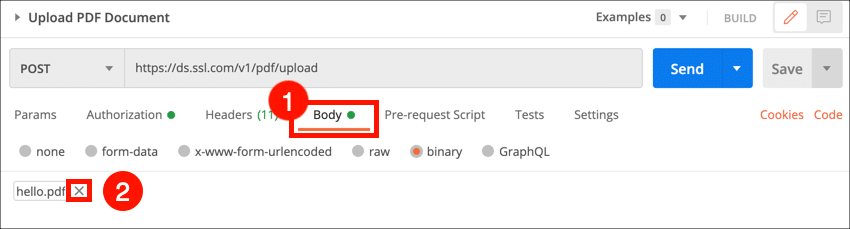

- เลือก ร่างกาย แท็บและคลิก × ติด

hello.pdfเพื่อลบชื่อไฟล์ตัวยึดนี้

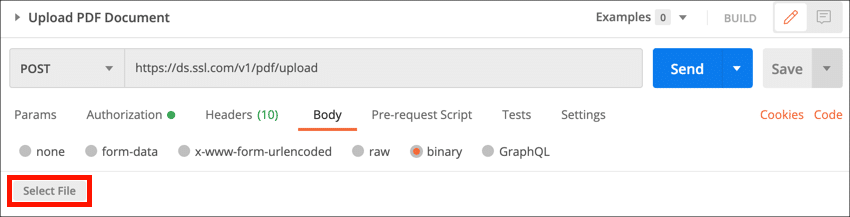

- คลิก เลือกไฟล์ จากนั้นไปที่ไฟล์ที่คุณต้องการอัปโหลด

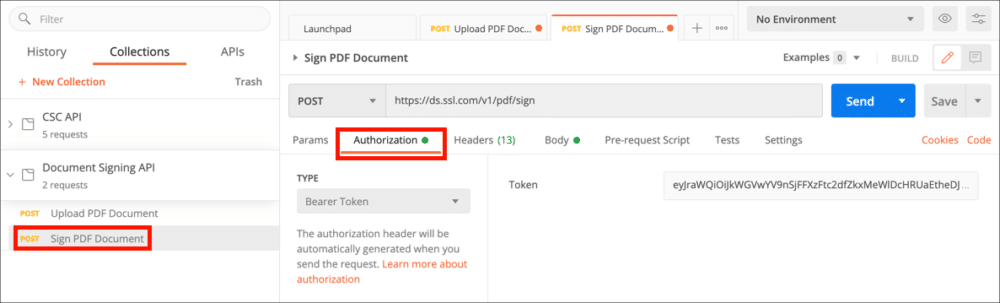

- คลิก ส่ง ปุ่ม

- เลือกและคัดลอกไฟล์

idค่าในการตอบกลับเพื่อใช้ในคำขอถัดไป

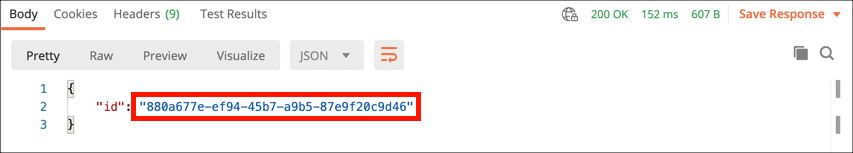

- ใช้คำสั่งต่อไปนี้ แทนที่

MY-CREDENTIAL-ID,MY-ACCESS-TOKENและ/PATH/TO/FILE.pdfด้วยข้อมูลจริงของคุณ:

curl --location - ขอโพสต์ "https://ds.ssl.com/v1/pdf/upload" \ --header "Credential-Id: MY-CREDENTIAL-ID" \ --header "Authorization: Bearer MY- ACCESS-TOKEN "\ --header" Content-Type: application / pdf "\ --data-binary" @ / PATH / TO / FILE.pdf "

- คุณจะได้รับออบเจ็กต์ JSON ที่มีค่าเป็น

id. คัดลอกค่านี้เพื่อใช้ในคำขอถัดไป

หมายเหตุ: สำหรับลายเซ็นที่มองเห็นได้ โปรดดูหัวข้อคำขอ HTTP ต่อไปนี้ (/v1/pdf/upload):

|

ขอส่วนหัว |

รายละเอียด |

|---|---|

|

ข้อมูลประจำตัว-Id |

รหัสประจำตัวที่ไม่ซ้ำที่กำหนดให้กับคีย์ – บังคับ |

|

การลงนาม-เหตุผล |

เพิ่มเหตุผลในการลงนามเพื่อเพิ่มลักษณะลายเซ็นและในพจนานุกรมลายเซ็น – ตัวเลือก เช่น ฉันอนุมัติเอกสารนี้ |

|

การลงนาม-สถานที่ |

เพิ่มตำแหน่งการเซ็นชื่อในพจนานุกรมลายเซ็น – ตัวเลือก เช่น ฮูสตัน เท็กซัส |

|

ข้อมูลติดต่อ |

เพิ่มข้อมูลการติดต่อในพจนานุกรมลายเซ็น – ตัวเลือก เช่น หมายเลขโทรศัพท์ |

|

ลายเซ็น-สนาม-ตำแหน่ง |

ตำแหน่งฟิลด์ลายเซ็นที่แสดงลายเซ็นด้วยภาพ รูปแบบคือ “x,y,ความกว้าง,ความสูง” - ไม่จำเป็น |

|

เลขหน้า |

หมายเลขหน้าที่จะวาดลายเซ็น – Optional |

|

ลายเซ็นมือ |

ภาพ PNG ที่เข้ารหัส Base64 ของลายเซ็นมือ - ตัวเลือก |

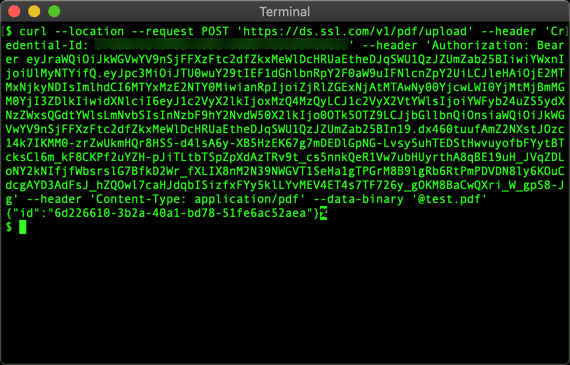

ลงนามในเอกสาร PDF

ตอนนี้คุณสามารถลงนามใน PDF ได้แล้ว

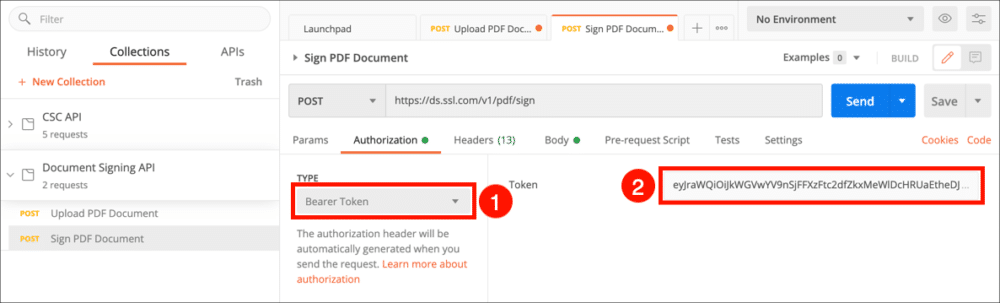

- เลือก อัปโหลดเอกสาร PDF ขอและคลิกไฟล์ การอนุญาต แถบ

- Choose ถือโทเค็น จาก ชนิดภาพเขียน จากนั้นวางโทเค็นการเข้าถึงของคุณลงในไฟล์ เหรียญ สนาม

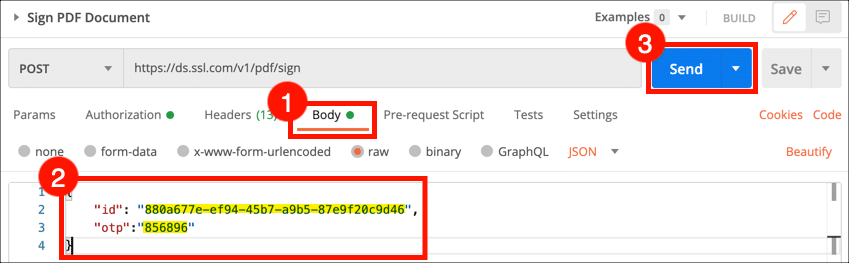

- เลือกแท็บร่างกายวางในไฟล์

idจากขั้นตอนก่อนหน้าและ OTP จากแอพตรวจสอบสิทธิ์ของคุณจากนั้นคลิกที่ ส่ง ปุ่ม

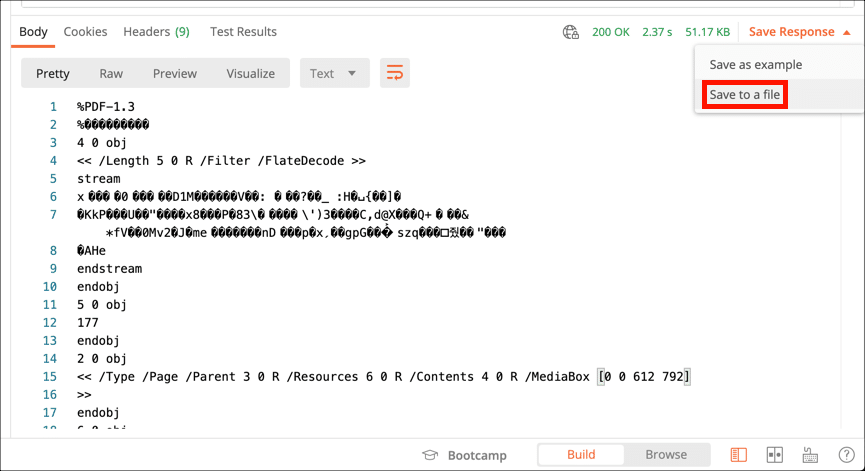

- ข้อมูล PDF จะปรากฏด้านล่างในไฟล์ คำตอบ ฟิลด์ เลือก บันทึกลงในไฟล์ จาก บันทึกการตอบกลับ จากนั้นตั้งชื่อไฟล์

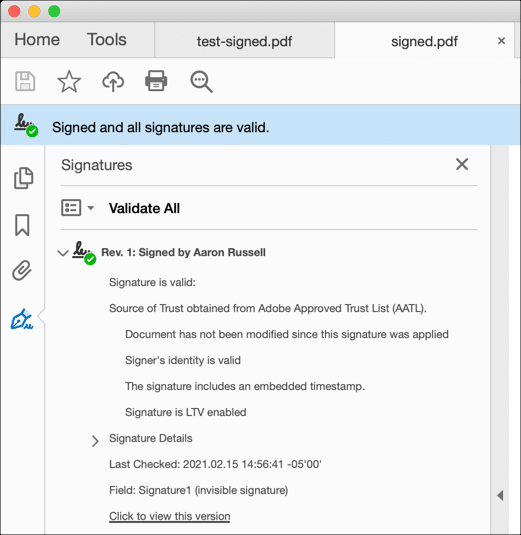

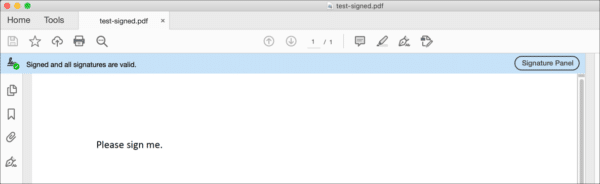

- เปิดไฟล์ใน Acrobat เพื่อยืนยันว่าไฟล์ได้รับการเซ็นชื่อแล้ว

- ป้อนคำสั่งต่อไปนี้ แทนที่

MY-CREDENTIAL-ID,MY-FILE-IDและOUTPUT-FILENAMEด้วยข้อมูลจริงของคุณ รับรหัสผ่านครั้งเดียว (OTP) จากแอป 2FA ของคุณแล้วป้อนเป็นMY-OTP. หมายเหตุ: ไม่จำเป็นต้องใช้ OTP ในการปิดผนึกใบรับรอง:

curl - สถานที่ - ขอ POST 'https://ds.ssl.com/v1/pdf/sign' \ --header 'Content-Transfer-Encoding: application / json' \ --header 'Content-Type: application / json '\ --header' Authorization: Bearer MY-ACCESS-TOKEN '\ --data-raw' {"id": "MY-FILE-ID", "otp": "MY-OTP"} '\ - - เอาท์พุท OUTPUT-FILENAME - cURL จะดาวน์โหลดไฟล์ที่เซ็นชื่อและบันทึกลงในชื่อไฟล์ที่คุณระบุ:

- เปิด PDF ใน Acrobat หรือ Acrobat Reader เพื่อตรวจสอบว่าลายเซ็นถูกต้อง