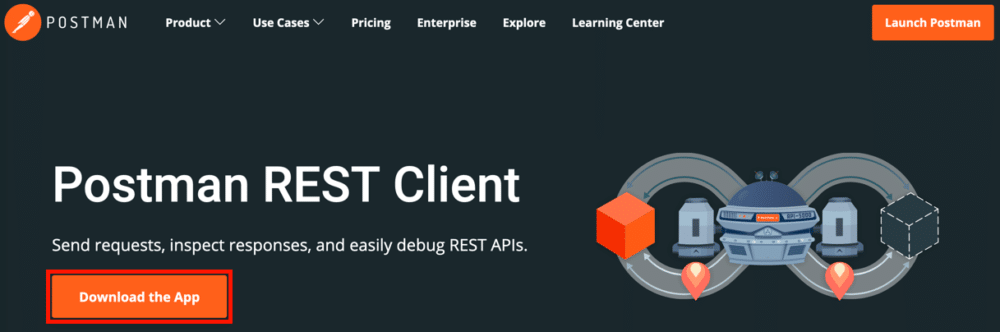

คู่มือนี้จะนำคุณไปสู่ขั้นตอนการลงนามในเอกสารแฮชและไฟล์ PDF ด้วย SSL.com eSigner บริการลงนามบนคลาวด์และ Cloud Signature Consortium (CSC) API ตัวอย่างคำขอ API ทั้งหมดจะแสดงด้วย บุรุษไปรษณีย์และเราขอแนะนำให้ติดตั้งไฟล์ แอพ Postman บนเดสก์ท็อป บนคอมพิวเตอร์ของคุณหากคุณต้องการทำงานผ่านตัวอย่าง ตัวอย่างคำสั่ง cURL ของคำขอ API รวมอยู่ด้วย

หากคุณพร้อมที่จะทำงานกับ CSC API ในสภาพแวดล้อม eSigner ที่ใช้งานจริงของ SSLcom โปรดอ่าน การลงนามเอกสารระยะไกลด้วย eSigner CSC API.

สร้างคำสั่งทดสอบ

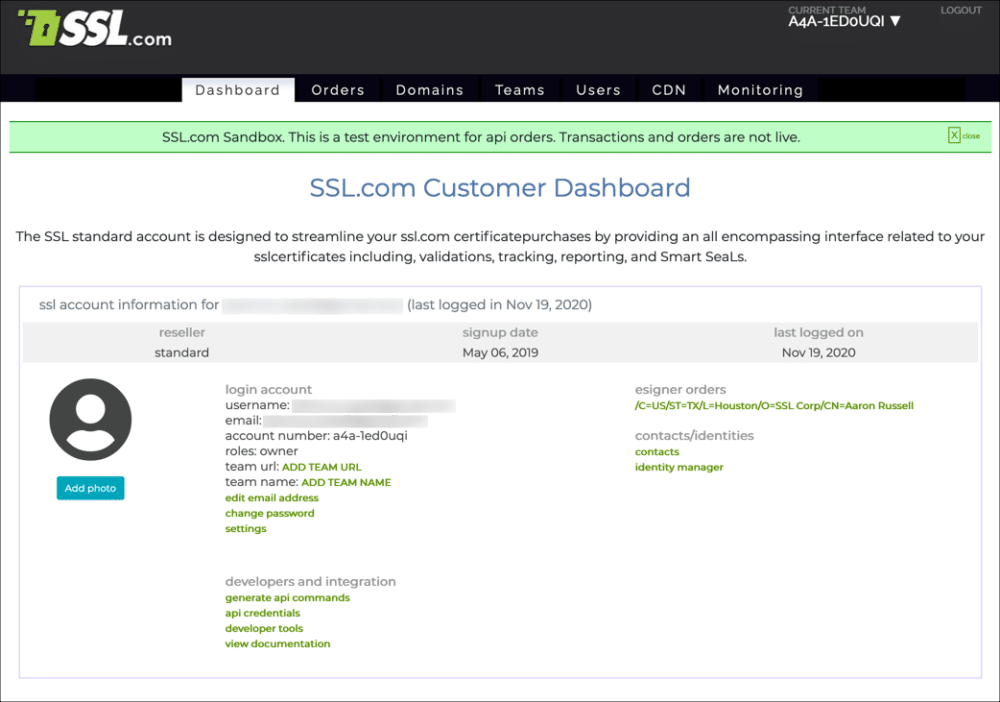

- ขั้นแรกคุณจะต้องสร้างลำดับการลงนามเอกสารใน Sandbox เริ่มต้นด้วยการลงชื่อเข้าใช้บัญชี Sandbox ของคุณและไปที่ไฟล์ Dashboard แถบ

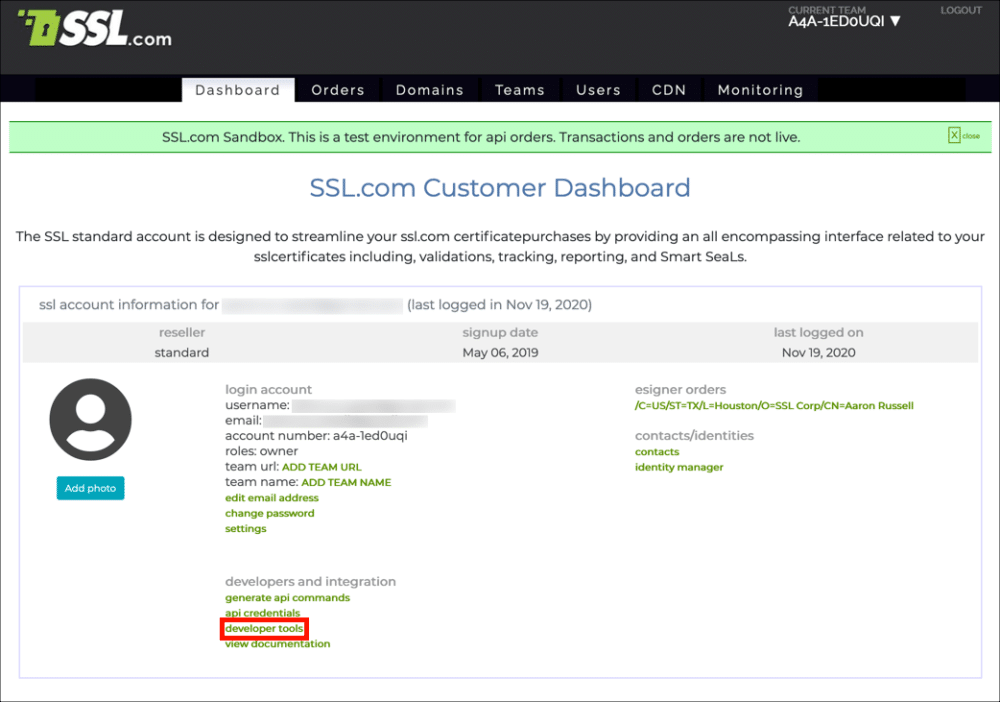

- คลิก เครื่องมือสำหรับนักพัฒนา.

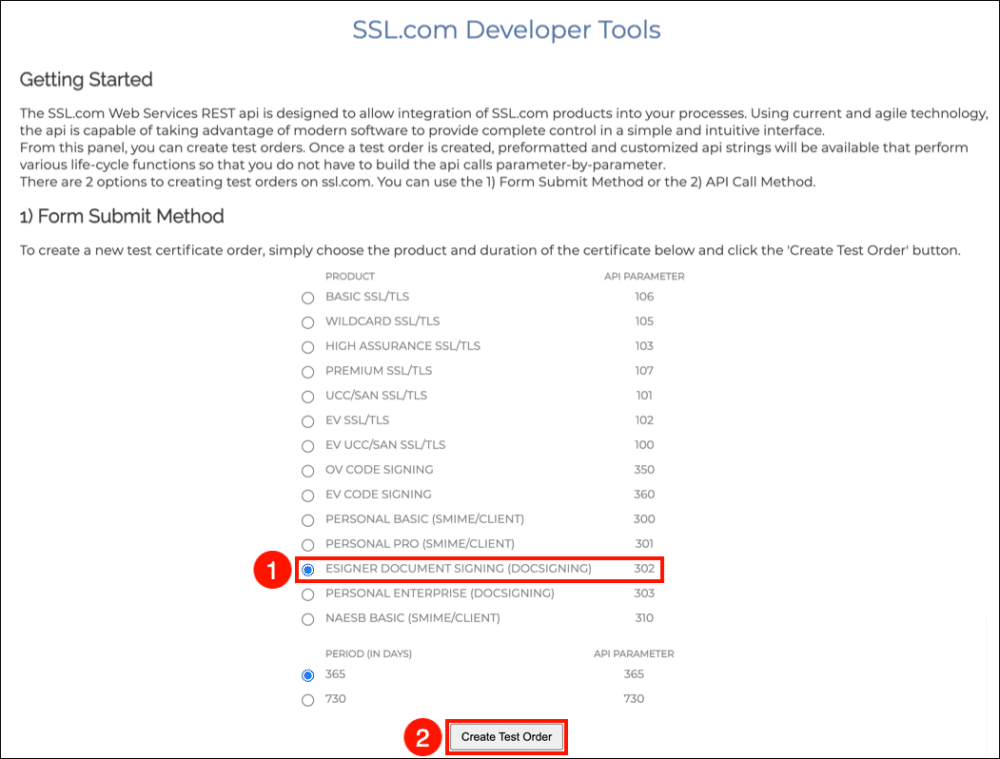

- เลือก การลงนามเอกสาร eSignerจากนั้นคลิกปุ่ม สร้างคำสั่งทดสอบ ปุ่ม

- กล่องโต้ตอบจะปรากฏขึ้น คลิก OK ปุ่ม

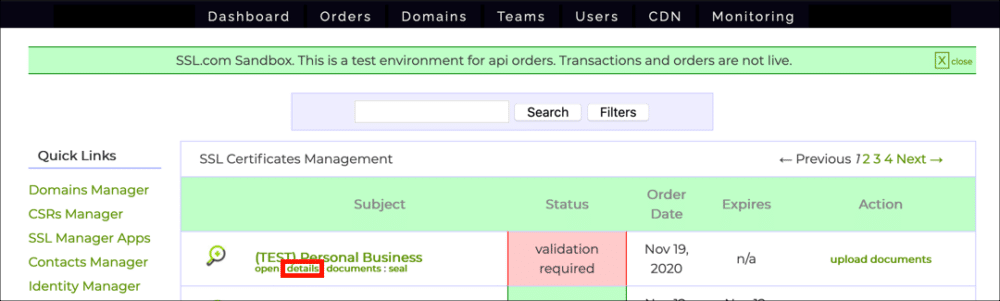

- ค้นหาคำสั่งทดสอบของคุณจากนั้นคลิก รายละเอียด ลิงค์

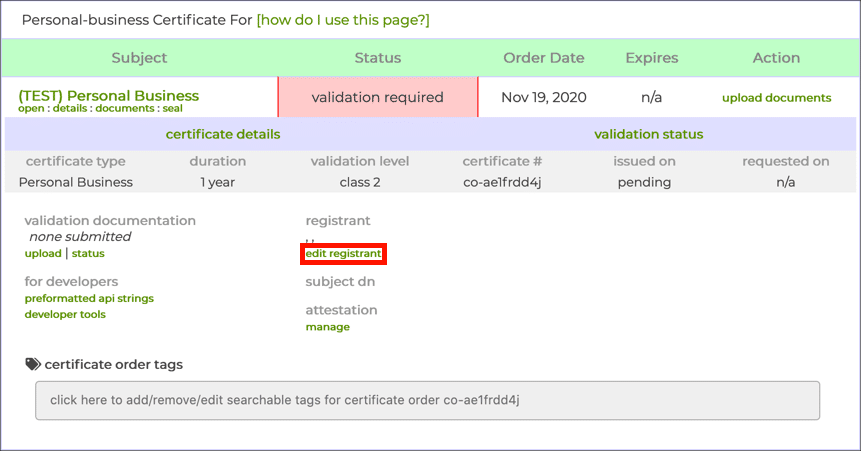

- คลิก แก้ไขการลงทะเบียน เพื่อเริ่มป้อนข้อมูลผู้สมัครและผู้รับสำหรับคำสั่งทดสอบของคุณ โปรดทราบว่าเนื่องจากข้อมูลนี้จะไม่ถูกใช้ในการออกใบรับรองการลงนามเอกสารที่ถูกต้องคุณสามารถป้อนข้อมูลสมมติได้หากต้องการ

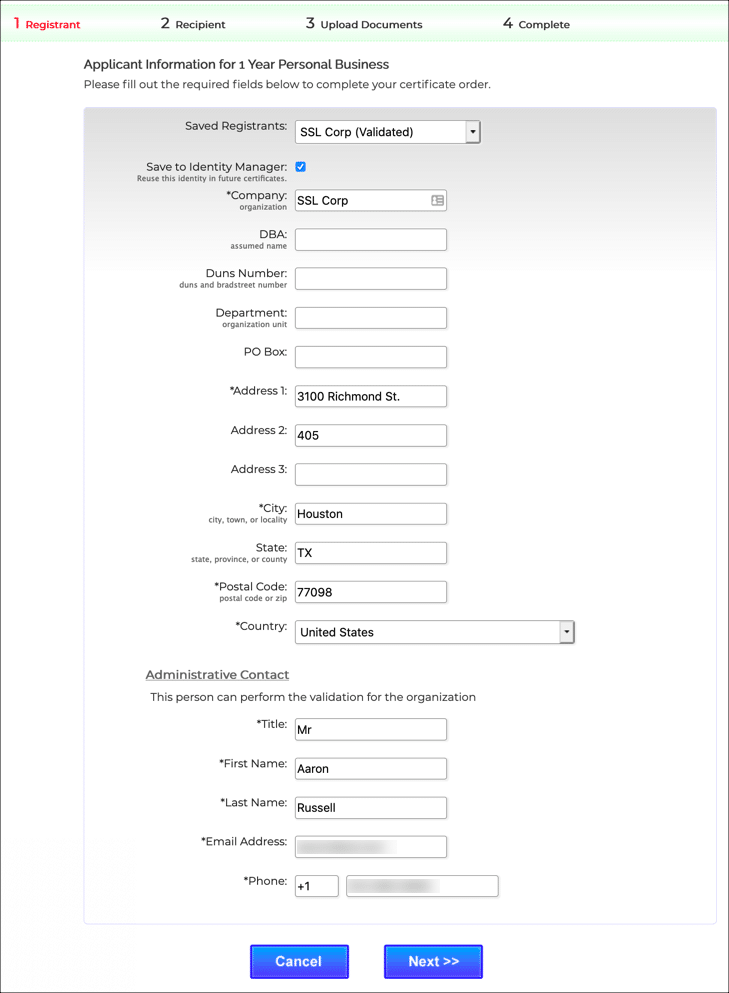

- เพิ่มข้อมูลผู้สมัครสำหรับใบรับรองการทดสอบจากนั้นคลิก ถัดไป >> ปุ่ม

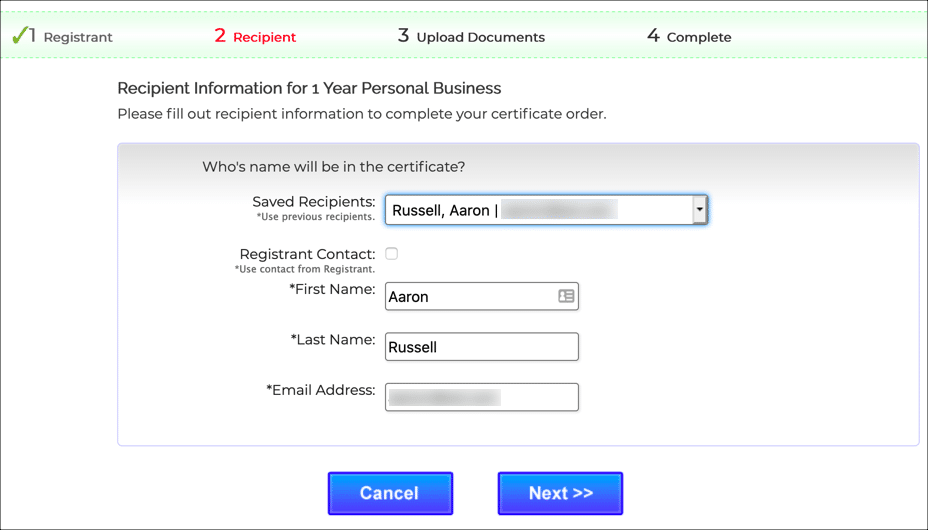

- ป้อนข้อมูลผู้รับจากนั้นคลิกไฟล์ ถัดไป >> ปุ่ม

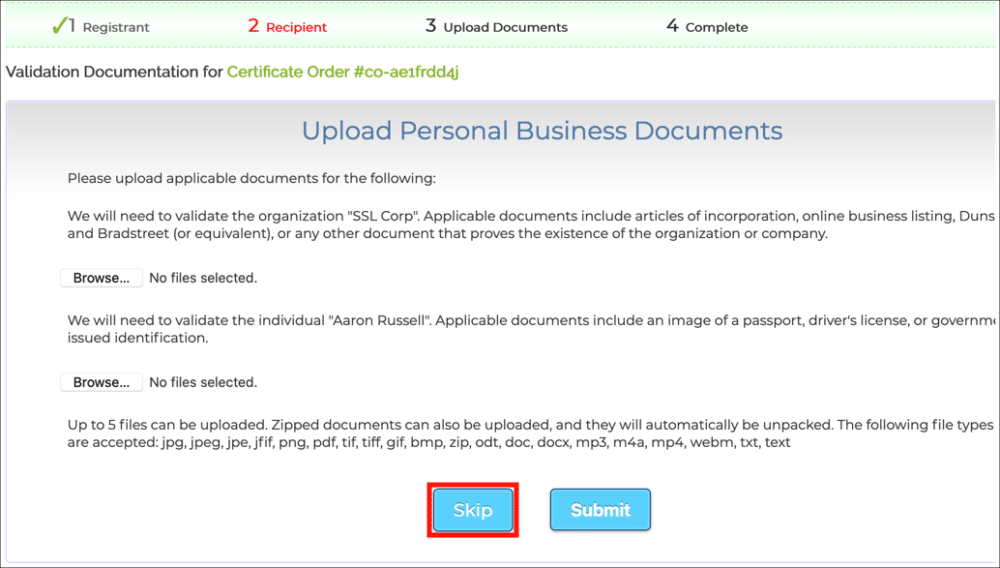

- คลิก ข้ามไป เพื่อข้ามการอัปโหลดเอกสารการตรวจสอบสำหรับใบรับรองการทดสอบ

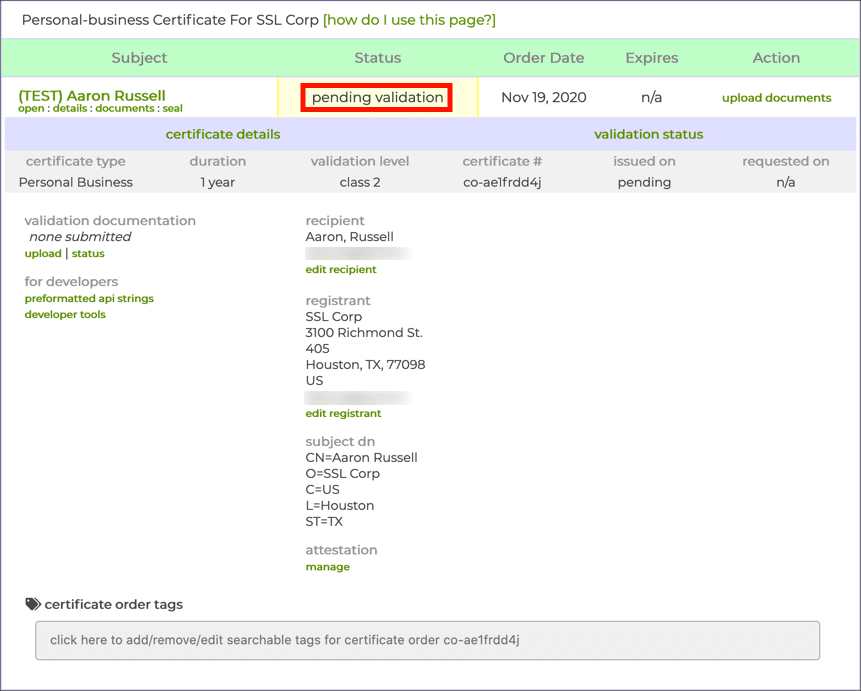

- คำสั่งทดสอบของคุณควรมีสถานะเป็น รอการตรวจสอบ. ติดต่อทีมสนับสนุน SSL.com ที่ Support@SSL.com เพื่อตรวจสอบใบรับรองการทดสอบของคุณ

ลงทะเบียนใน eSigner และตั้งค่าการรับรองความถูกต้องด้วยสองปัจจัย

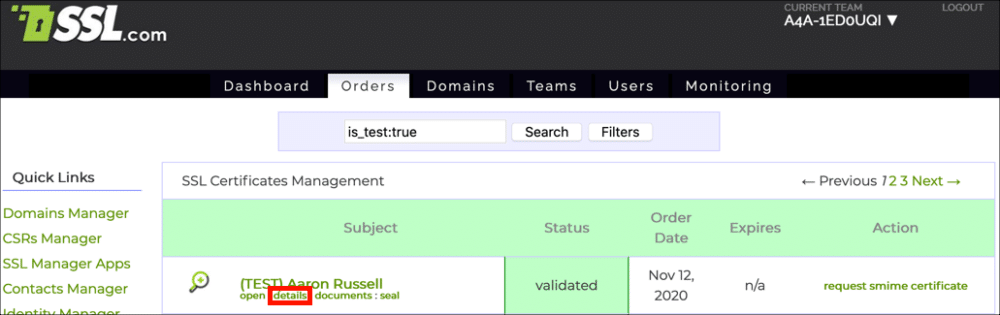

- เมื่อคำสั่งซื้อทดสอบของคุณได้รับการตรวจสอบความถูกต้องโดยเจ้าหน้าที่สนับสนุน SSL.com คุณสามารถลงทะเบียนได้ใน eSigner ไปที่ไฟล์ รายการสั่งซื้อ ในบัญชีแซนด์บ็อกซ์ SSL.com ของคุณและค้นหาคำสั่งทดสอบของคุณ

- คลิกคำสั่งซื้อ รายละเอียด ลิงค์

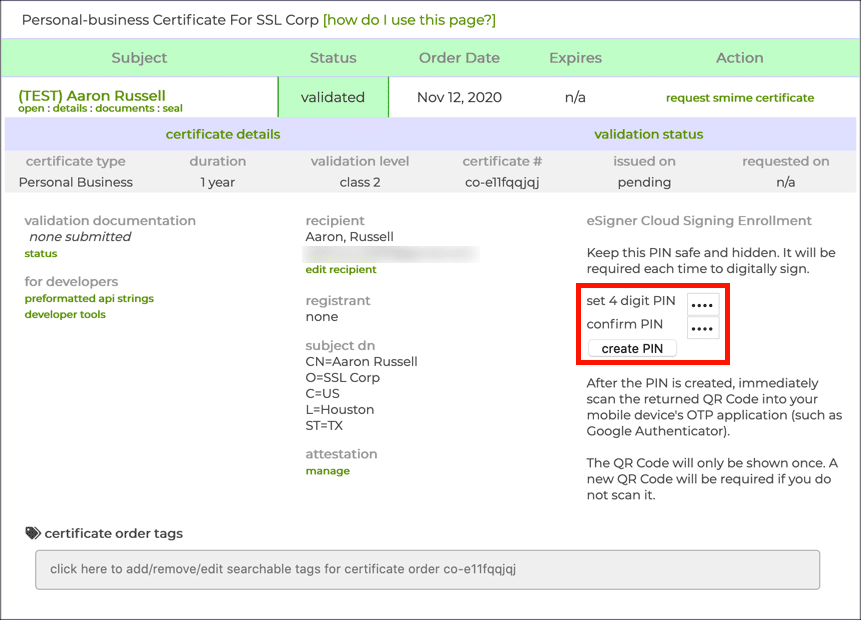

- สร้างและยืนยัน PIN 4 หลักจากนั้นคลิกที่ สร้าง PIN ปุ่ม

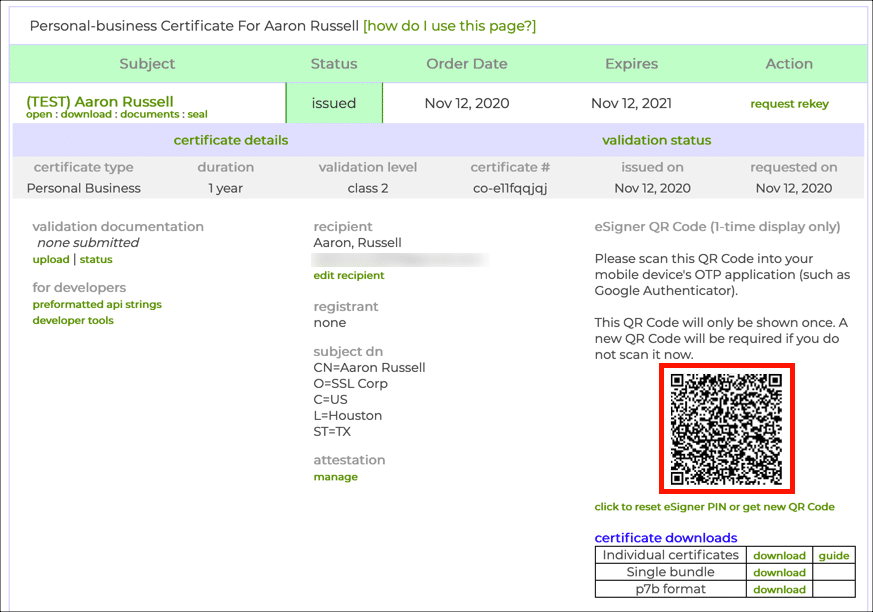

หากคุณต้องการรีเซ็ต eSigner PIN โปรดอ่าน วิธีการนี้. - รหัส QR จะปรากฏขึ้น

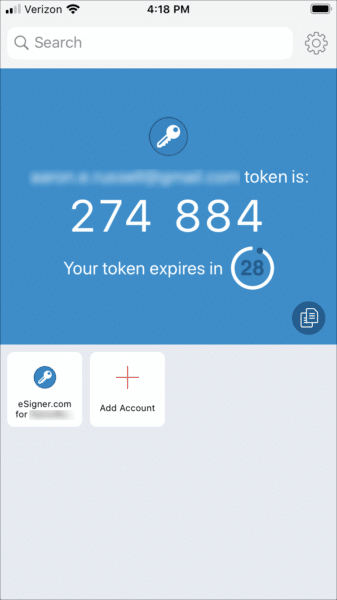

ในครั้งต่อไปที่คุณโหลดหน้านี้ซ้ำรหัส QR จะไม่ปรากฏให้เห็น หากคุณต้องการดูหรือรีเซ็ตรหัส QR eSigner โปรดอ่าน วิธีการนี้. - สแกนรหัสลงในแอปการตรวจสอบสิทธิ์ 2 ปัจจัยบนอุปกรณ์มือถือของคุณเช่น Google Authenticator หรือ Authy แอปจะให้รหัสผ่านครั้งเดียว (OTP) แก่คุณเพื่อใช้ในการลงชื่อ OTP แต่ละครั้งใช้ได้ 30 วินาที

การติดตั้ง บุรุษไปรษณีย์ และนำเข้าคอลเลกชัน CSC API

- ดาวน์โหลดและเปิดเครื่องรูดไฟล์ คอลเลกชัน CSC API บุรุษไปรษณีย์ (ดู https://www.postman.com/sslcom/workspace/public/collection/3420801-f2df0995-1293-45da-8719-73467c9f0ca7?ctx=documentation สำหรับจุดปลาย api หรือการดาวน์โหลดคอลเลกชั่นล่าสุด)

- ดาวน์โหลดและติดตั้ง บุรุษไปรษณีย์ REST Client.

- เปิดใช้บุรุษไปรษณีย์จากนั้นสร้างบัญชีบุรุษไปรษณีย์ใหม่หรือลงชื่อเข้าใช้บัญชีที่มีอยู่

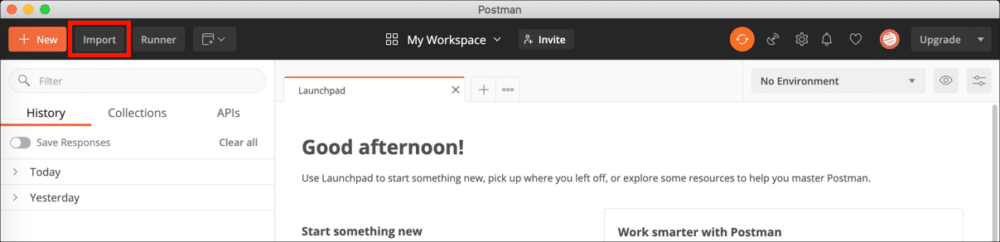

- คลิก นำเข้า ปุ่ม

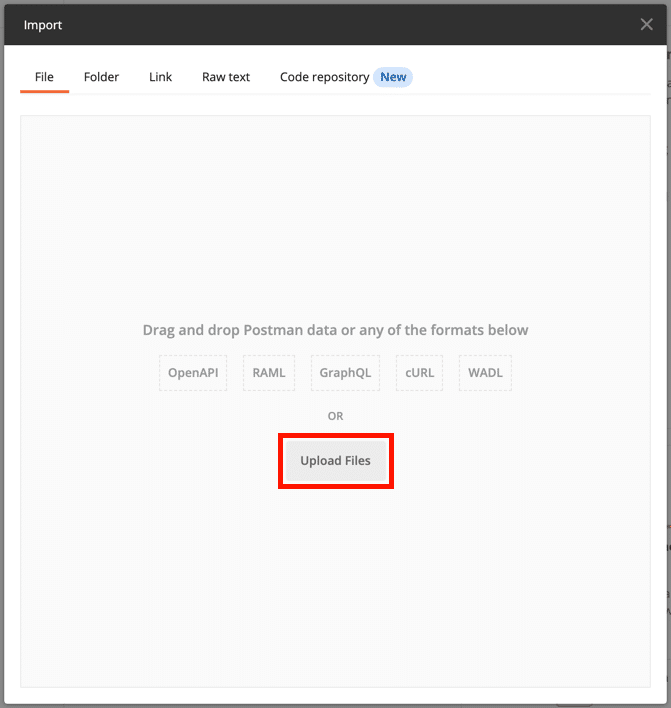

- คลิก อัพโหลดไฟล์ ไปที่ไฟล์คอลเล็กชัน API ที่คลายซิป (

CSC-API.postman_collection.json) และเปิด

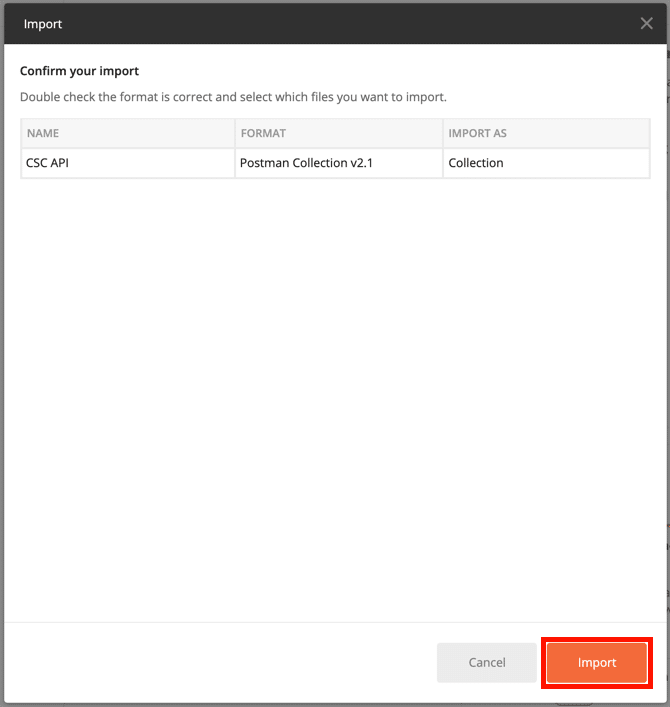

- คลิก นำเข้า ปุ่ม

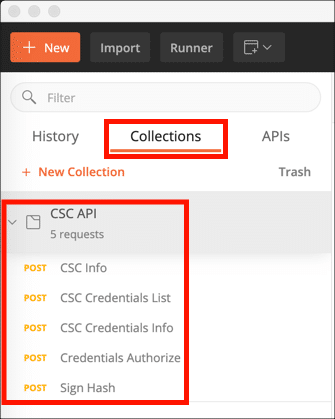

- คลิก คอลเลคชั่น ใน Postman และขยายคอลเล็กชัน CSC API เพื่อดูคำขอ POST ห้ารายการที่คุณจะดำเนินการ:

- ข้อมูล CSC

- รายการข้อมูลรับรอง CSC

- ข้อมูลรับรอง CSC

- ข้อมูลรับรองอนุญาต

- ลงชื่อแฮช

ดึงข้อมูลโทเค็นการเข้าถึง

- ขั้นตอนต่อไปคือการดึงข้อมูลโทเค็นการเข้าถึงจาก SSL.com ก่อนที่คุณจะขอโทเค็นการเข้าถึงคุณจะต้องมี รหัสลูกค้า (หรือเรียกอีกอย่างว่า ID แอปพลิเคชัน. โปรดดูที่ วิธีการนี้ สำหรับคำแนะนำในการสร้างข้อมูลรับรองนี้)

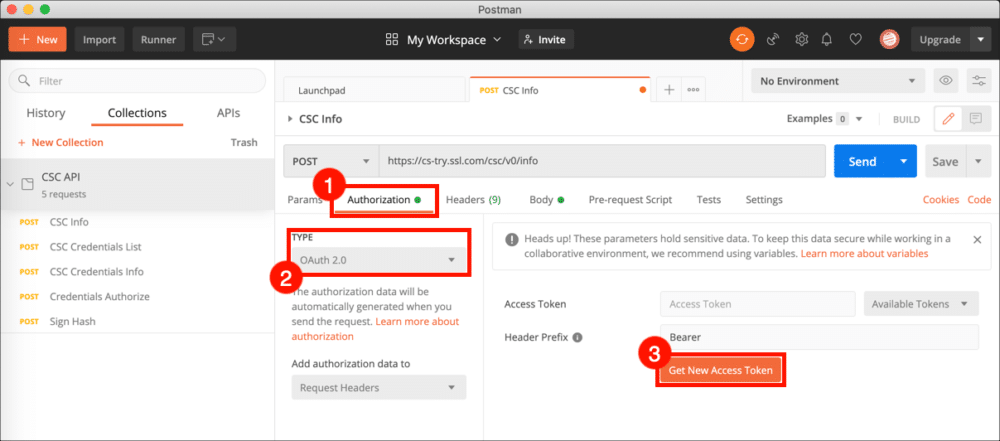

- เลือก การอนุญาต เลือก OAuth2.0 จาก ชนิดภาพเขียน และคลิกที่ รับโทเค็นการเข้าถึงใหม่ ปุ่ม

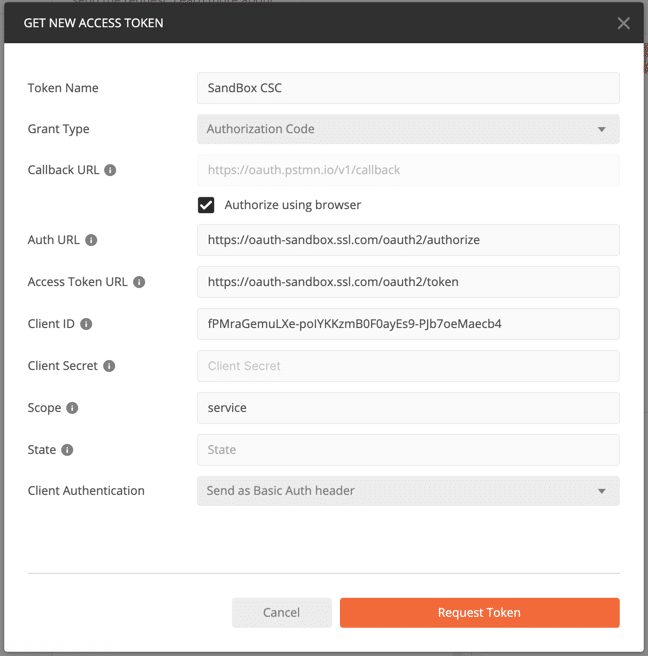

- ป้อนข้อมูลต่อไปนี้ลงในแบบฟอร์ม:

- ชื่อโทเค็น: SandBox CSC (หรือชื่อที่จำง่ายอื่น ๆ ที่คุณต้องการ)

- ประเภทการให้สิทธิ์: รหัสอนุญาต

- URL เรียกกลับ: [เว้นว่าง]

- อนุญาตโดยใช้เบราว์เซอร์: ตรวจสอบแล้ว

- URL การตรวจสอบสิทธิ์:

https://oauth-sandbox.ssl.com/oauth2/authorize - เข้าถึงโทเค็น URL:

https://oauth-sandbox.ssl.com/oauth2/token - รหัสลูกค้า: [รหัสลูกค้าของคุณ]

- ความลับของลูกค้า: [ความลับลูกค้าของคุณ]

- ขอบเขต: บริการ

- สถานะ: [เว้นว่าง]

- การรับรองความถูกต้องของลูกค้า: ส่งเป็นส่วนหัว Basic Auth

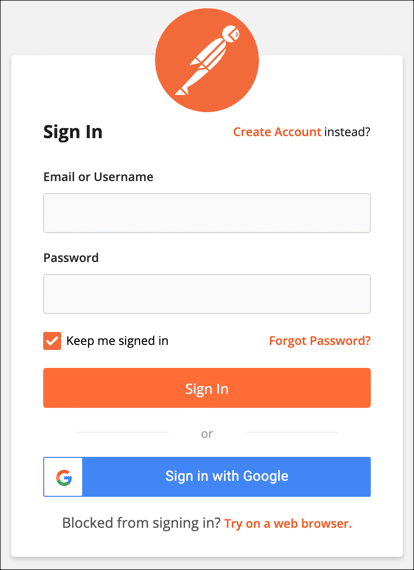

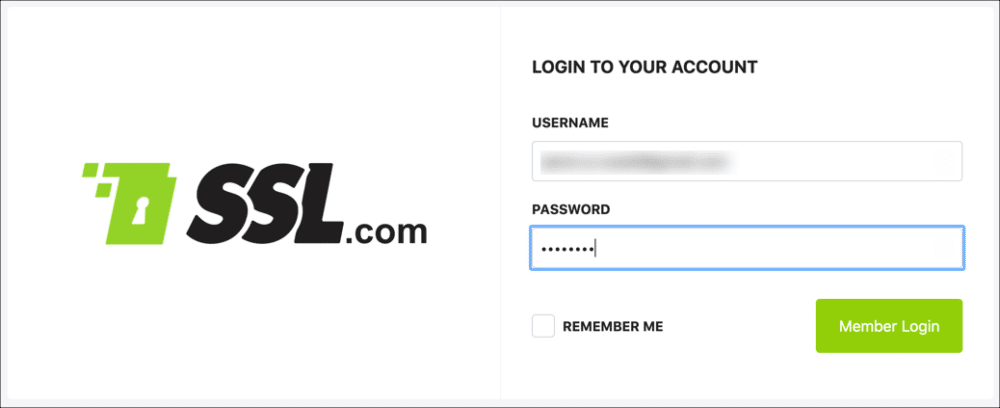

- แบบฟอร์มเข้าสู่ระบบจะปรากฏในเว็บเบราว์เซอร์ของคุณ ป้อนชื่อผู้ใช้และรหัสผ่าน SSL.com ของคุณจากนั้นคลิกที่ เข้าสู่ระบบสมาชิก ปุ่ม

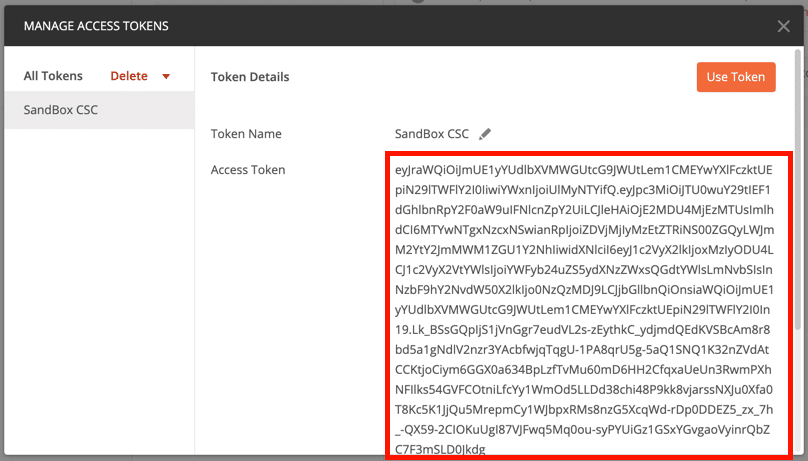

- โทเค็นการเข้าถึงใหม่ของคุณควรปรากฏในบุรุษไปรษณีย์ เลือกข้อความโทเค็นการเข้าถึงและคัดลอกไปยังคลิปบอร์ดจากนั้นปิดไฟล์ จัดการโทเค็นการเข้าถึง กล่องโต้ตอบ วางโทเค็นการเข้าถึงของคุณลงในโปรแกรมแก้ไขข้อความที่คุณสามารถเข้าถึงได้อย่างง่ายดาย โทเค็นการเข้าถึงแต่ละรายการจะหมดอายุหลังจากผ่านไปหนึ่งชั่วโมง

คุณยังสามารถบันทึกโทเค็นของคุณเพื่อใช้ซ้ำใน บุรุษไปรษณีย์ คำขอ แต่เราพบว่าการคัดลอกและวางโทเค็นโดยตรงในแต่ละคำขอนั้นน่าเชื่อถือที่สุด

เซ็นชื่อแฮช

เมื่อคุณมีโทเค็นการเข้าถึงแล้ว คุณสามารถเริ่มต้นสร้างคำขอ API และสร้างลายเซ็นได้ ส่วนนี้จะนำคุณผ่านห้าคำขอที่มีอยู่ใน บุรุษไปรษณีย์ CSC คอลเลกชันส่งผลให้มีการสร้างลายเซ็นดิจิทัลจากแฮชเอกสาร

รับข้อมูล CSC (ไม่บังคับ)

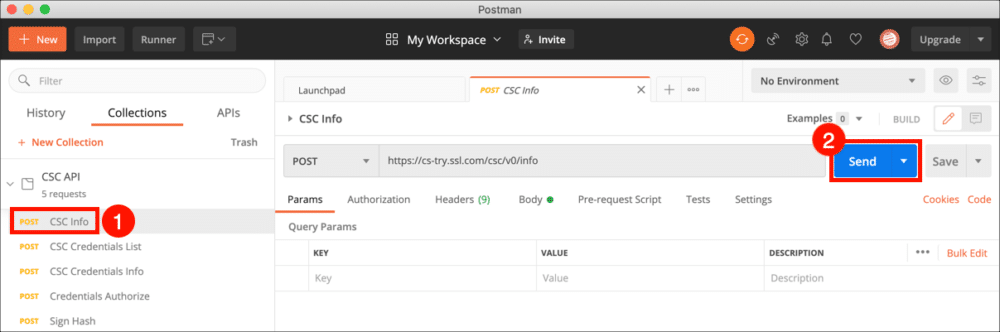

- คุณสามารถใช้ ข้อมูล CSC ขอข้อมูลเกี่ยวกับบริการลายเซ็นบนคลาวด์ของ SSL.com โปรดทราบว่าการร้องขอนี้ไม่จำเป็นต้องใช้โทเค็นการเข้าถึงของคุณ ในการส่งคำขอให้เลือก ข้อมูล CSC จาก ซีเอสซี เอพีไอ จากนั้นคลิกที่ไฟล์ ส่ง ปุ่ม

- ข้อมูลเกี่ยวกับบริการลายเซ็นบนคลาวด์จะปรากฏในออบเจ็กต์ JSON ใน Postman's คำตอบ สนาม

คำสั่ง cURL

curl --location - ขอโพสต์ "https://cs-try.ssl.com/csc/v0/info" \ --header "Content-Type: application / json" \ --data-raw "{}"

รายการข้อมูลรับรอง CSC

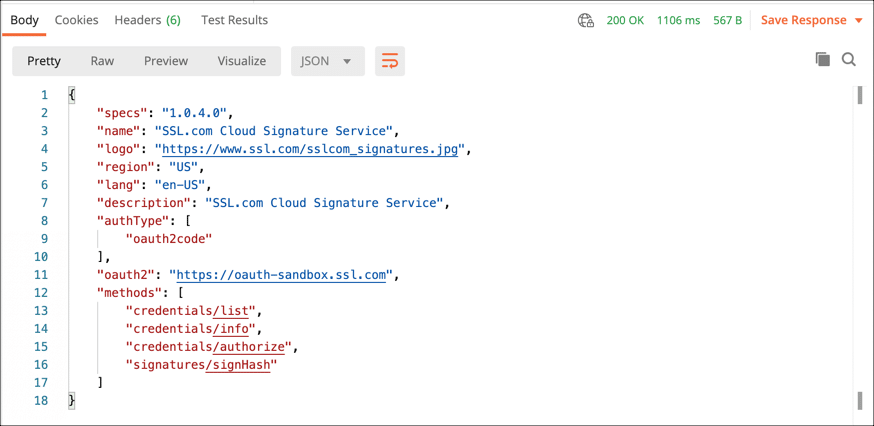

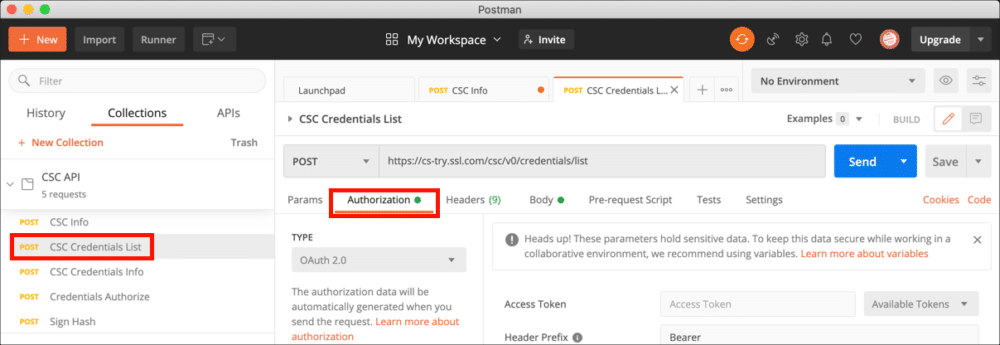

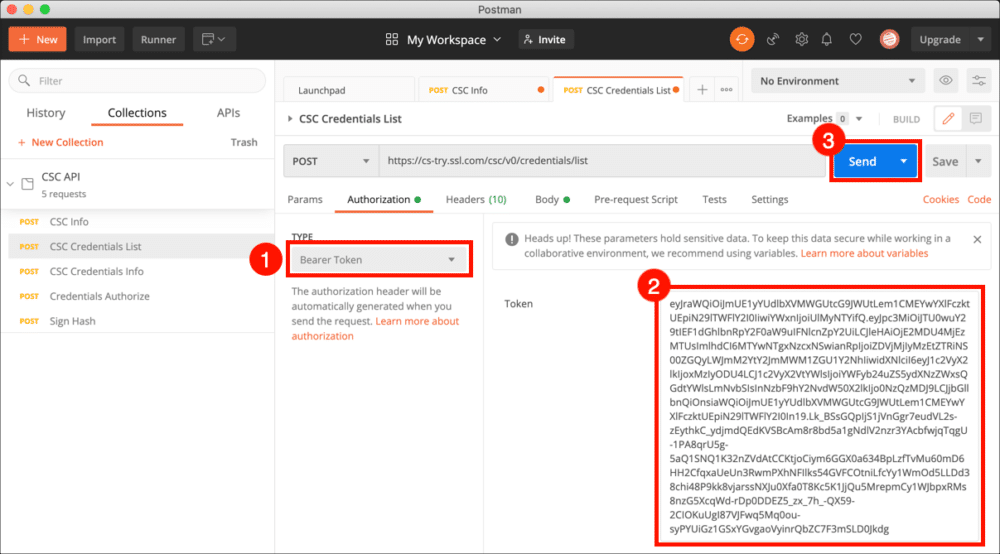

- พื้นที่ รายการข้อมูลรับรอง CSC คำขอจะดึงข้อมูลรับรองที่คุณจะใช้ในการร้องขอ API ในภายหลัง เลือก รายการข้อมูลรับรอง CSC และคลิกที่ การอนุญาต แถบ

- Choose ถือโทเค็น จาก ชนิดภาพเขียน วางโทเค็นการเข้าถึงของคุณลงในไฟล์ เหรียญ จากนั้นคลิกฟิลด์ ส่ง ปุ่ม

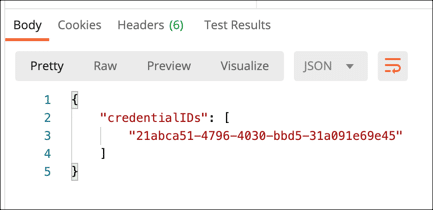

- ออบเจ็กต์ JSON ที่มีรายการ ID ข้อมูลรับรองที่เชื่อมโยงกับผู้ใช้จะปรากฏในไฟล์ คำตอบ ฟิลด์ รายการของคุณอาจมีค่าเดียว คัดลอกและวาง ID หนังสือรับรองของคุณลงในโปรแกรมแก้ไขข้อความเพื่อใช้ในการร้องขอในภายหลัง

คำสั่ง cURL

แทนที่ MY-ACCESS-TOKEN ด้วยโทเค็นการเข้าถึงจริงของคุณ:

curl --location - ขอโพสต์ "https://cs-try.ssl.com/csc/v0/credentials/list" \ --header "Content-Type: application / json" \ --header "Authorization: Bearer MY-ACCESS-TOKEN "\ --data-raw" {} "

หากใช้ใบรับรอง eseal (ใบรับรองการเซ็นเอกสารที่มีเฉพาะข้อมูลองค์กร รวมอยู่ในบัญชี esigner.com ฟรีของคุณ) ให้ใส่ “clientData”: “DS_ESEAL” (หมายเหตุ: eseals ไม่ต้องการการตรวจสอบ OTP) ตัวเลือกอื่นๆ สำหรับ “clientData” คือ “EVCS” สำหรับการลงนามรหัส EV และ “DS” (ค่าเริ่มต้น) สำหรับการลงนามในเอกสาร IV หรือ IV+OV:

curl --location --request POST "https://cs-try.ssl.com/csc/v0/credentials/list" \ --header "Content-Type: application/json" \ --header "การอนุญาต: Bearer MY-ACCESS-TOKEN" \ --data-raw "{\"clientData\": \"DS_ESEAL\"}"

ข้อมูลรับรอง CSC (ไม่บังคับ)

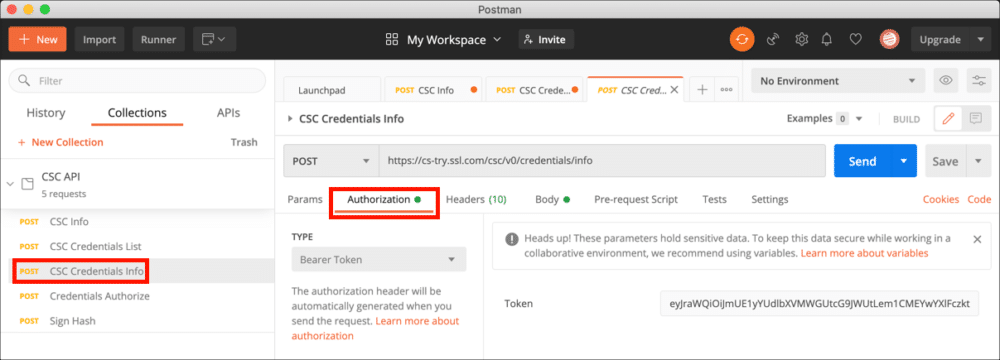

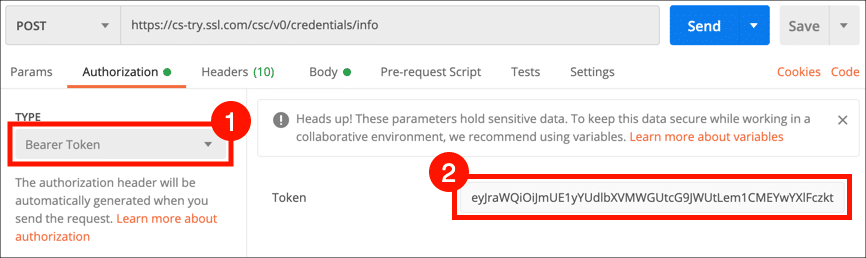

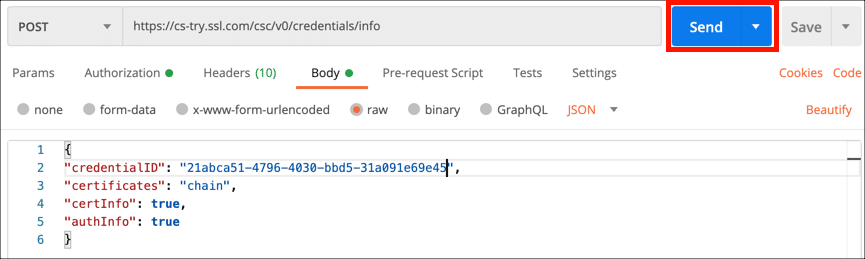

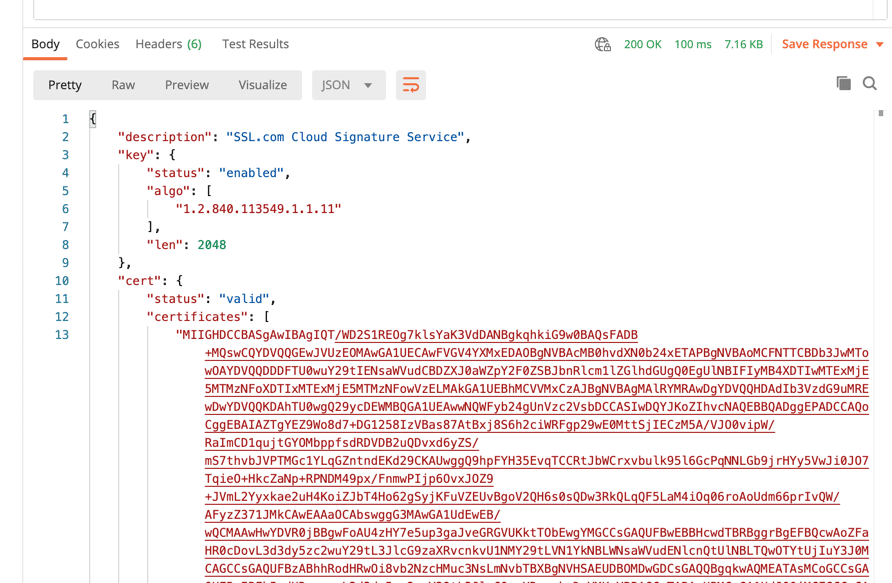

- พื้นที่ ข้อมูลรับรอง CSC คำขอจะส่งคืนใบรับรองและข้อมูลอื่น ๆ ที่เกี่ยวข้องกับรหัสข้อมูลรับรองและไม่จำเป็นสำหรับการลงนาม หากต้องการใช้คำขอนี้ให้เลือก ข้อมูลรับรอง CSC จากคอลเลกชันและคลิกไฟล์ การอนุญาต แถบ

- Choose ถือโทเค็น จาก ชนิดภาพเขียน จากนั้นวางโทเค็นการเข้าถึงของคุณลงในไฟล์ เหรียญ สนาม

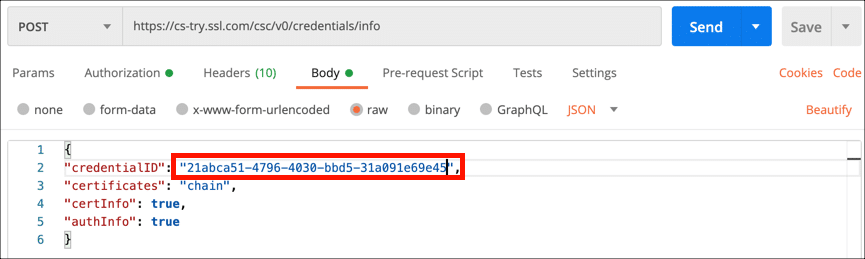

- เลือก ร่างกาย จากนั้นวางรหัสข้อมูลรับรองของคุณเป็นค่าสำหรับ

credentialID.

- คลิก ส่ง ปุ่ม

- ออบเจ็กต์ JSON พร้อมห่วงโซ่ใบรับรองการลงนามของคุณและข้อมูลอื่น ๆ จะปรากฏในไฟล์ คำตอบ สนาม

คำสั่ง cURL

แทนที่ MY-ACCESS-TOKEN และ MY-CREDENTIAL-ID ด้วยข้อมูลจริงของคุณ:

curl --location --request POST "https://cs-try.ssl.com/csc/v0/credentials/info" \ --header "Content-Type: application / json" \ --header "Authorization: Bearer MY-ACCESS-TOKEN "\ --data-raw" {\ "credentialID \": \ "MY-CREDENTIAL-ID \", \ "ใบรับรอง \": \ "chain \", \ "certInfo \": จริง, \ "authInfo \": true} "

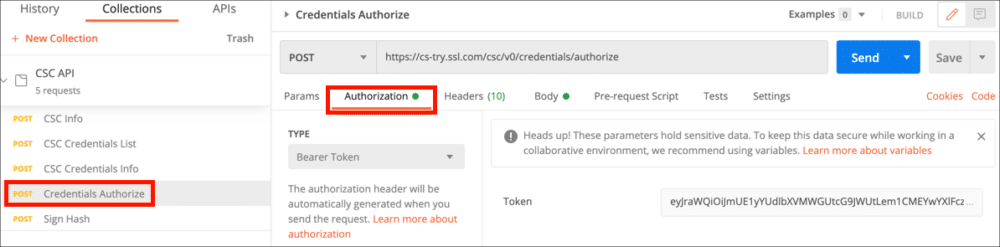

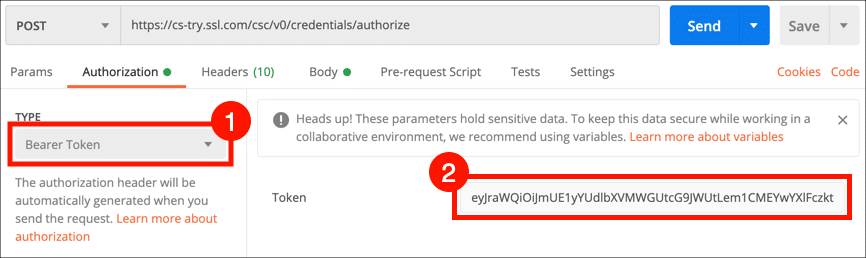

ข้อมูลรับรองอนุญาต

- พื้นที่ ข้อมูลรับรองอนุญาต คำขอจะดึงข้อมูลการอนุญาตสำหรับการลงนามแฮช เริ่มต้นด้วยการเลือก ข้อมูลรับรองอนุญาต จากคอลเล็กชันและคลิกไฟล์ การอนุญาต แถบ

- Choose ถือโทเค็น จาก ชนิดภาพเขียน จากนั้นวางโทเค็นการเข้าถึงของคุณลงในไฟล์ เหรียญ สนาม

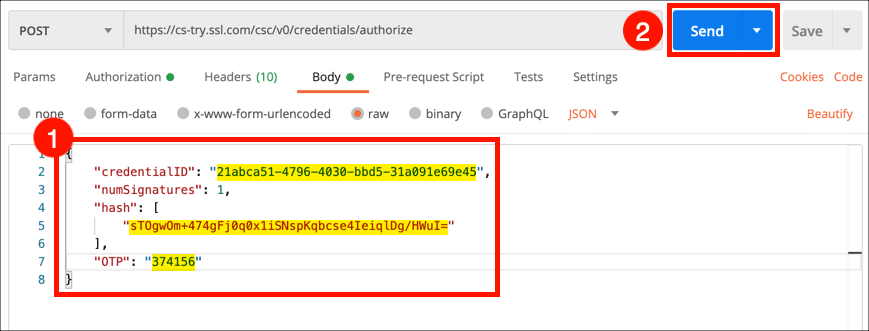

- เลือก ร่างกาย แท็บ วางรหัสข้อมูลรับรองของคุณเป็นไฟล์

credentialIDค่าและแฮชของเอกสารที่คุณต้องการเซ็นชื่อเป็นไฟล์hashมูลค่า. ดึงข้อมูลและป้อน OTP จากแอปตรวจสอบสิทธิ์ของคุณและป้อนเป็นค่าสำหรับOTPจากนั้นคลิกปุ่ม ส่ง ปุ่ม

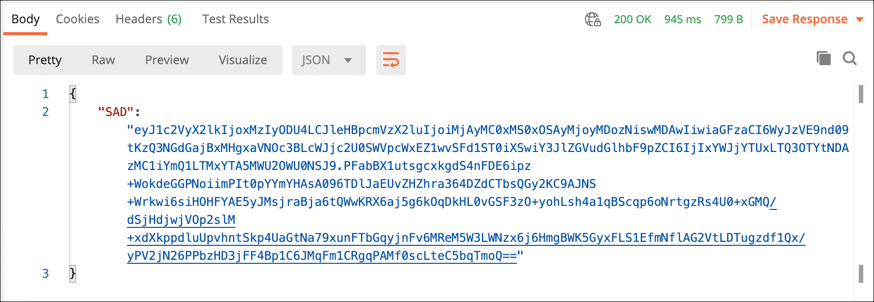

- ออบเจ็กต์ JSON ที่มี Signature Activation Data (SAD) ของคุณจะปรากฏในไฟล์ คำตอบ ฟิลด์ คัดลอกและวางค่านี้ลงในโปรแกรมแก้ไขข้อความเพื่อใช้ในคำขอลงชื่อแฮช

คำสั่ง cURL

แทนที่ MY-ACCESS-TOKEN, MY-CREDENTIAL-ID, MY-HASHและ MY-OTP ด้วยข้อมูลจริงของคุณ:

curl --location --request POST "https://cs-try.ssl.com/csc/v0/credentials/authorize" \ --header "Content-Type: application / json" \ --header "Authorization: Bearer MY-ACCESS-TOKEN "\ --data-raw" {\ "credentialID \": \ "MY-CREDENTIAL-ID \", \ "numSignatures \": 1, \ "hash \": [\ "MY-HASH \ "], \" OTP \ ": \" MY-OTP \ "}"

ลงชื่อแฮช

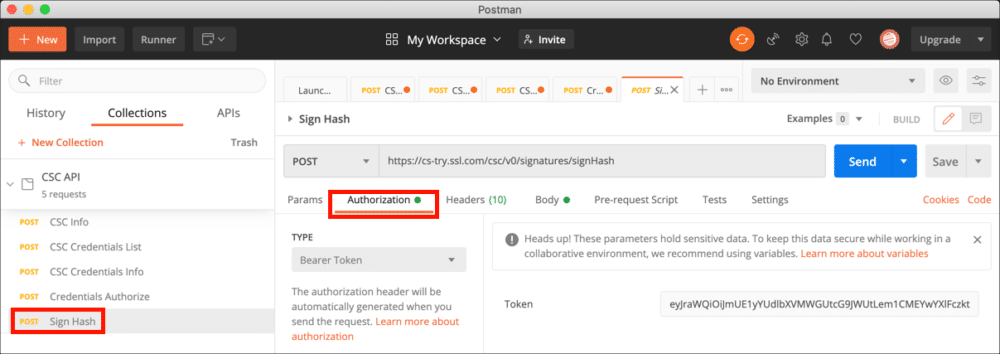

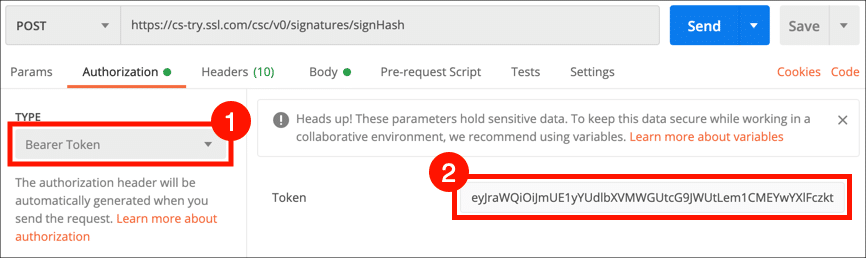

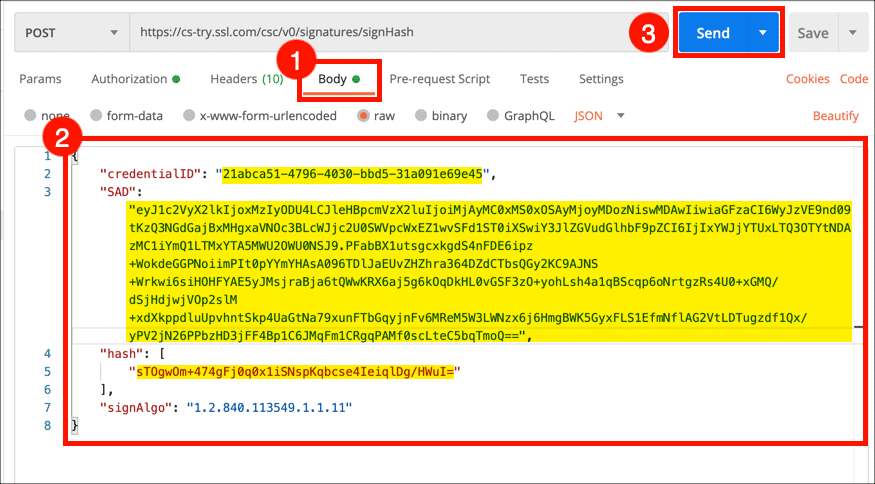

- ตอนนี้เราพร้อมที่จะลงนามในแฮชเอกสารแล้ว เลือก ลงชื่อแฮช จากคอลเลกชันจากนั้นเลือกไฟล์ การอนุญาต แถบ

- Choose ถือโทเค็น จาก ชนิดภาพเขียน จากนั้นวางโทเค็นการเข้าถึงของคุณลงในไฟล์ เหรียญ สนาม

- เลือก ร่างกาย แท็บ วางรหัสข้อมูลรับรองของคุณเป็นไฟล์

credentialIDค่าข้อมูลการเปิดใช้งานลายเซ็นของคุณเป็นไฟล์SADค่าและแฮชของเอกสารที่คุณต้องการเซ็นชื่อเป็นไฟล์hashจากนั้นคลิกที่ ส่ง ปุ่ม

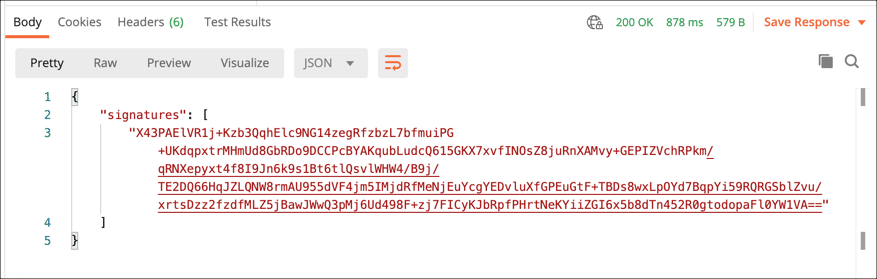

- ออบเจ็กต์ JSON พร้อมลายเซ็นของคุณจะปรากฏในไฟล์ คำตอบ สนาม

คำสั่ง cURL

แทนที่ MY-ACCESS-TOKEN, MY-CREDENTIAL-ID, MY-SADและ MY-HASH ด้วยข้อมูลจริงของคุณ:

curl --location --request POST "https://cs-try.ssl.com/csc/v0/signatures/signHash" \ --header "Content-Type: application / json" \ --header "Authorization: Bearer MY-ACCESS-TOKEN "\ --data-raw" {\ "credentialID \": \ "MY-CREDENTIAL-ID \", \ "SAD \": \ "MY-SAD \", \ "hash \": [\ "MY-HASH \"], \ "signAlgo \": \ "1.2.840.113549.1.1.11 \"} "

ลงนามใน PDF

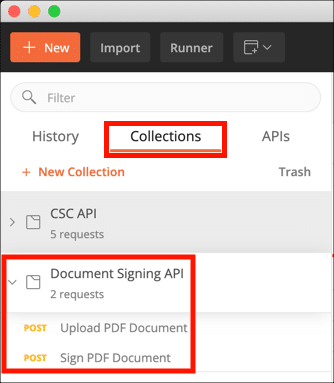

นอกจากการเซ็นชื่อแฮชเอกสารแล้วคุณยังสามารถอัปโหลดและเซ็นชื่อไฟล์ PDF ได้อีกด้วย เริ่มต้นด้วยการดาวน์โหลดและนำเข้าไฟล์ การลงนามเอกสาร API บุรุษไปรษณีย์คอลเลกชัน (ดู https://www.postman.com/sslcom/workspace/public/collection/3454644-277d8427-f749-4a94-93bf-c3478b79b999?ctx=documentation สำหรับจุดปลาย api และการดาวน์โหลดคอลเลกชั่นล่าสุด) ให้ทำตามแบบเดียวกัน ขั้นตอนการติดตั้ง คุณติดตามด้านบนสำหรับการรวบรวม CSC API

- อัปโหลดเอกสาร PDF

- ลงนามในเอกสาร PDF

คุณสามารถใช้ข้อมูลรับรองที่คุณดึงมาข้างต้นอีกครั้งด้วยไฟล์ รายการข้อมูลรับรอง CSC คำขอ. คุณอาจต้องดึงไฟล์ โทเค็นการเข้าถึง.

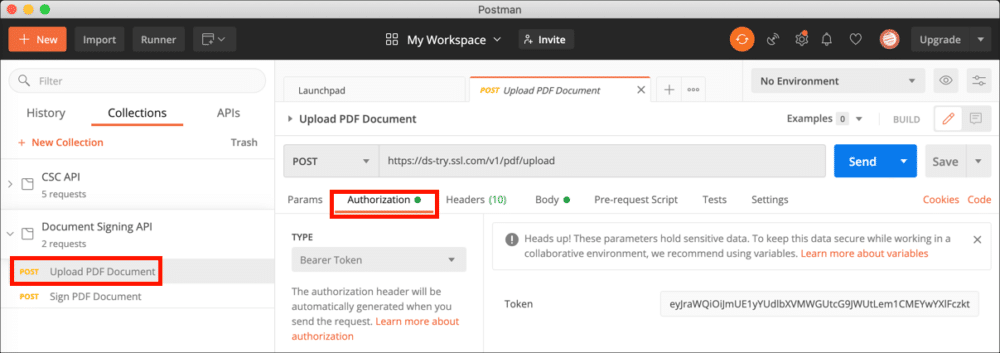

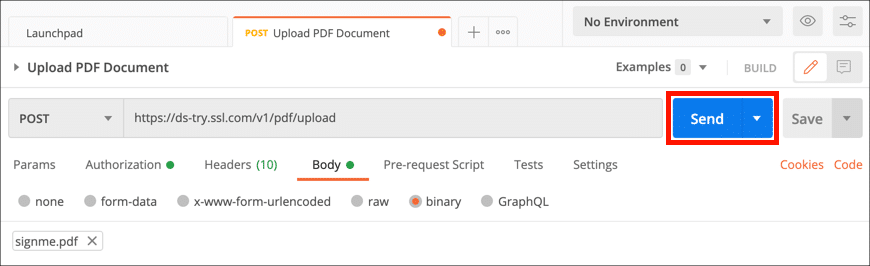

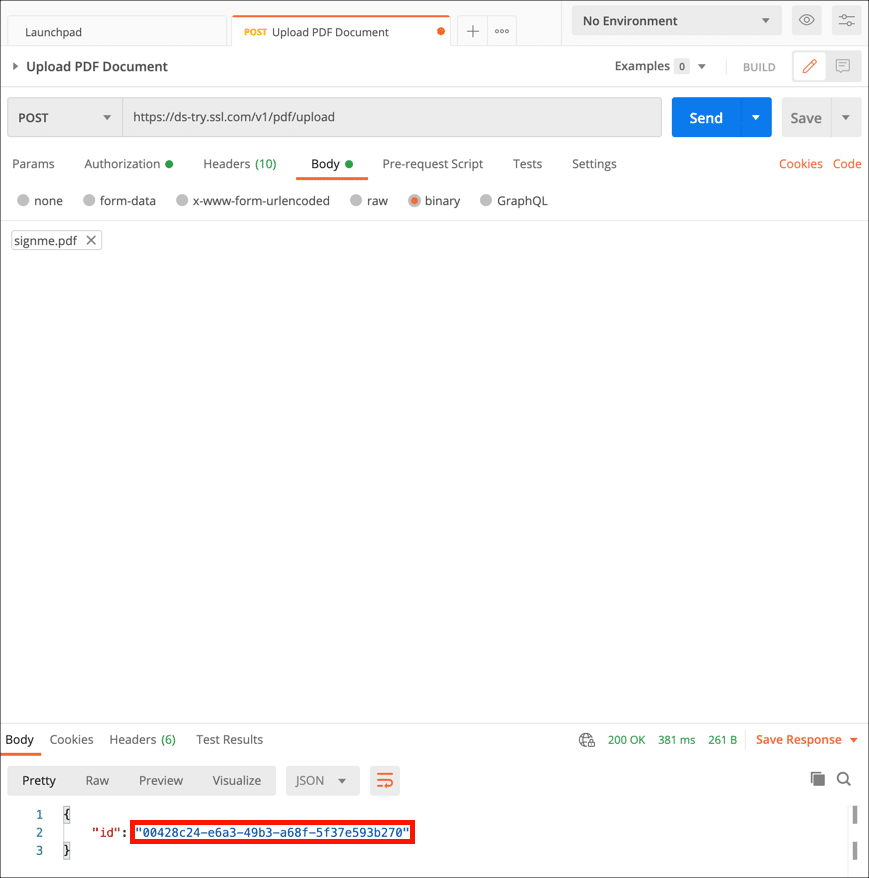

อัปโหลดเอกสาร PDF

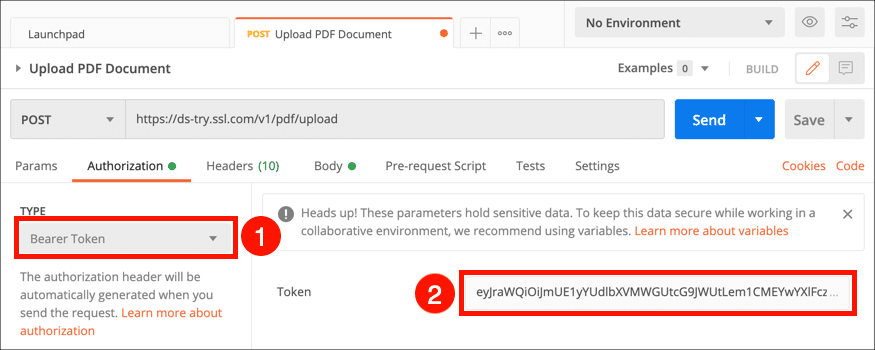

- เลือก อัปโหลดเอกสาร PDF ขอและคลิกไฟล์ การอนุญาต แถบ

- Choose ถือโทเค็น จาก ชนิดภาพเขียน จากนั้นวางโทเค็นการเข้าถึงของคุณลงในไฟล์ เหรียญ สนาม

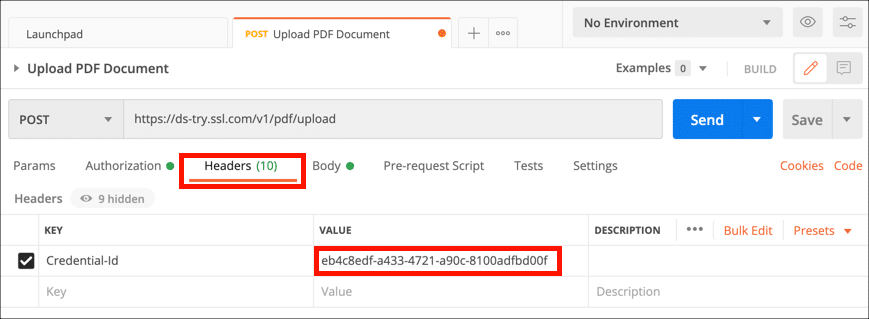

- เลือก ส่วนหัว และวางรหัสข้อมูลรับรองของคุณในไฟล์ ความคุ้มค่า คอลัมน์.

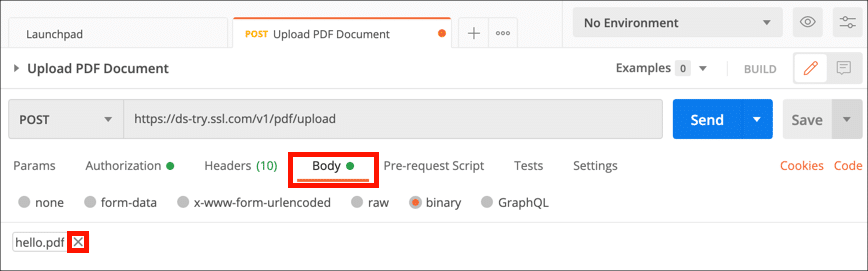

- เลือก ร่างกาย แท็บและคลิก × ติด

hello.pdfเพื่อลบชื่อไฟล์ตัวยึดนี้

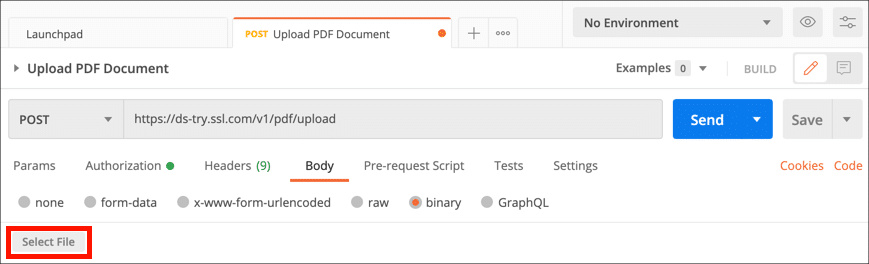

- คลิก เลือกไฟล์ จากนั้นไปที่ไฟล์ที่คุณต้องการอัปโหลด

- คลิก ส่ง ปุ่ม

- เลือกและคัดลอกไฟล์

idค่าในการตอบกลับเพื่อใช้ในคำขอถัดไป

คำสั่ง cURL

แทนที่ MY-CREDENTIAL-ID, MY-ACCESS-TOKENและ /PATH/TO/FILE.pdf ด้วยข้อมูลจริงของคุณ:

curl --location - ขอโพสต์ "https://ds-try.ssl.com/v1/pdf/upload" \ --header "Credential-Id: MY-CREDENTIAL-ID" \ --header "Authorization: Bearer MY-ACCESS-TOKEN "\ --header" Content-Type: application / pdf "\ --data-binary" @ / PATH / TO / FILE.pdf "

หมายเหตุ: สำหรับลายเซ็นที่มองเห็นได้ โปรดดูหัวข้อคำขอ HTTP ต่อไปนี้ (/v1/pdf/upload):

|

ขอส่วนหัว |

รายละเอียด |

|---|---|

|

ข้อมูลประจำตัว-Id |

รหัสประจำตัวที่ไม่ซ้ำที่กำหนดให้กับคีย์ – บังคับ |

|

การลงนาม-เหตุผล |

เพิ่มเหตุผลในการลงนามเพื่อเพิ่มลักษณะลายเซ็นและในพจนานุกรมลายเซ็น – ตัวเลือก เช่น ฉันอนุมัติเอกสารนี้ |

|

การลงนาม-สถานที่ |

เพิ่มตำแหน่งการเซ็นชื่อในพจนานุกรมลายเซ็น – ตัวเลือก เช่น ฮูสตัน เท็กซัส |

|

ข้อมูลติดต่อ |

เพิ่มข้อมูลการติดต่อในพจนานุกรมลายเซ็น – ตัวเลือก เช่น หมายเลขโทรศัพท์ |

|

ลายเซ็น-สนาม-ตำแหน่ง |

ตำแหน่งฟิลด์ลายเซ็นที่แสดงลายเซ็นด้วยภาพ รูปแบบคือ “x,y,ความกว้าง,ความสูง” - ไม่จำเป็น |

|

เลขหน้า |

หมายเลขหน้าที่จะวาดลายเซ็น – Optional |

|

ลายเซ็นมือ |

ภาพ PNG ที่เข้ารหัส Base64 ของลายเซ็นมือ - ตัวเลือก |

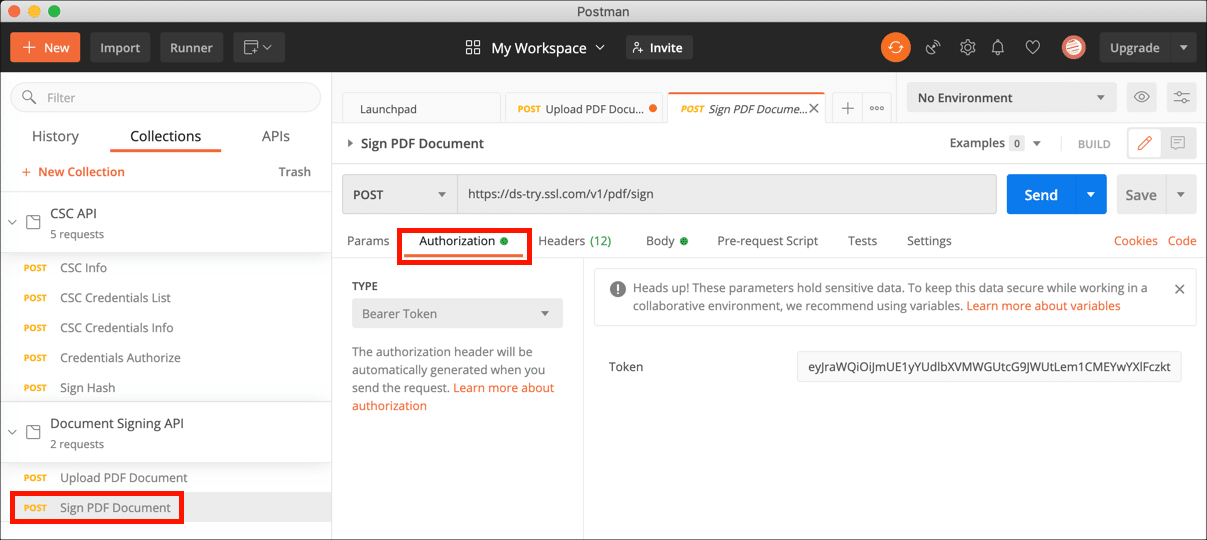

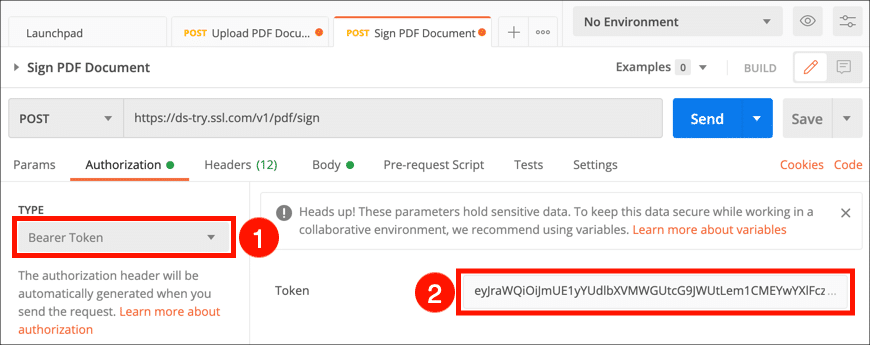

ลงนามในเอกสาร PDF

- ตอนนี้คุณสามารถลงนามใน PDF ได้แล้ว เลือกไฟล์ อัปโหลดเอกสาร PDF ขอและคลิกไฟล์ การอนุญาต แถบ

- Choose ถือโทเค็น จาก ชนิดภาพเขียน จากนั้นวางโทเค็นการเข้าถึงของคุณลงในไฟล์ เหรียญ สนาม

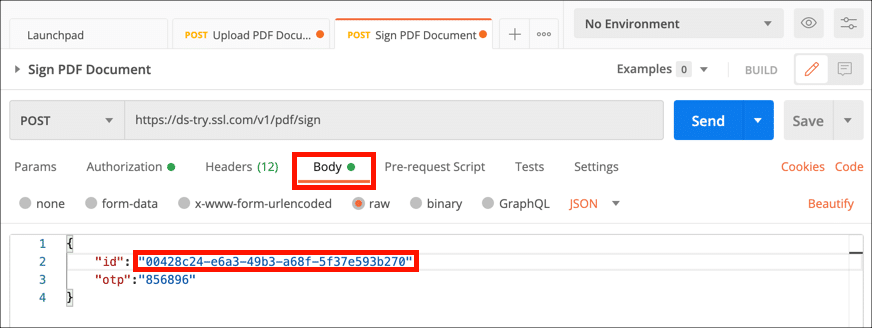

- เลือกแท็บ Body และวางในไฟล์

idค่าจากขั้นตอนก่อนหน้า

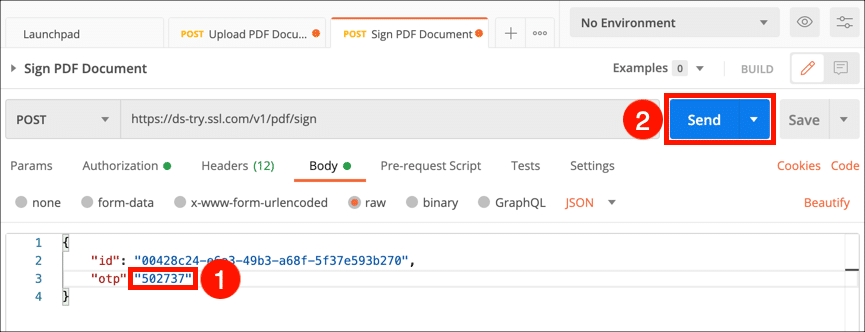

- ป้อน OTP จากแอปตรวจสอบสิทธิ์ของคุณแล้วคลิกไฟล์ ส่ง ปุ่ม

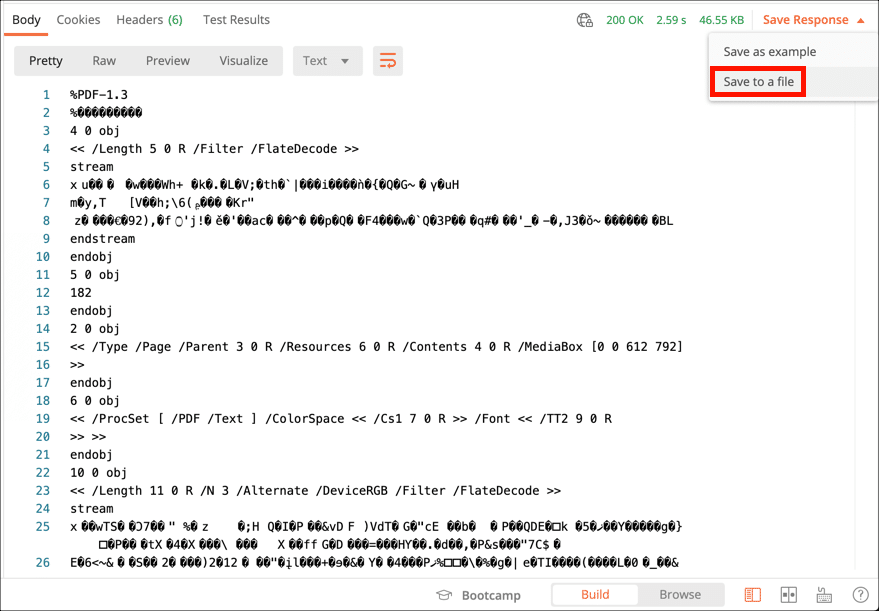

- ข้อมูล PDF จะปรากฏด้านล่างในไฟล์ คำตอบ ฟิลด์ เลือก บันทึกลงในไฟล์ จาก บันทึกการตอบกลับ จากนั้นตั้งชื่อไฟล์

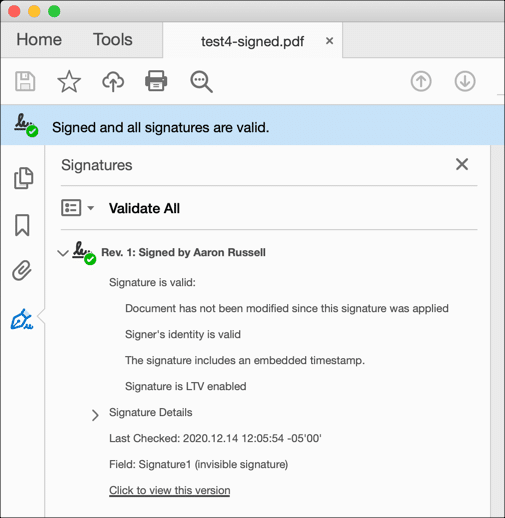

- เปิดไฟล์ใน Acrobat เพื่อยืนยันว่าไฟล์ได้รับการเซ็นชื่อแล้ว (โปรดทราบว่าในภาพหน้าจอด้านล่างรูท RSA Development ของ SSL.com ได้รับความเชื่อถือด้วยตนเองใน Acrobat)

คำสั่ง cURL

แทนที่ MY-CREDENTIAL-ID, MY-FILE-IDและ MY-OTP ด้วยข้อมูลจริงของคุณ:

curl --location --request POST "https://ds-try.ssl.com/v1/pdf/sign" \ --header "Content-Transfer-Encoding: application / json" \ --header "Content-Type : application / json "\ --header" Authorization: Bearer MY-ACCESS-TOKEN "\ --data-raw" {\ "id \": \ "MY-FILE-ID \", \ "otp \": \ "รหัส OTP ของฉัน \"} "

ดำเนินชีวิตจริงด้วยการผลิต

หากต้องการถ่ายทอดสด คุณต้องลบ "-try" ออกจากโดเมนย่อย ตัวอย่างเช่น หากต้องการใช้งาน ds-try.ssl.com ให้ลบ "-try" เพื่อให้โดเมนย่อยกลายเป็น ds.ssl.com