SSL ทุกเวอร์ชัน /TLS โปรโตคอลก่อน TLS 1.2 เลิกใช้งานแล้วและถือว่าไม่ปลอดภัย แพลตฟอร์มเว็บเซิร์ฟเวอร์จำนวนมากยังคงมี TLS 1.0 และ TLS 1.1 เปิดใช้งานโดยค่าเริ่มต้น อย่างไรก็ตามเว็บเบราว์เซอร์ที่ทันสมัยทั้งหมดเข้ากันได้กับไฟล์ TLS 1.2. ด้วยเหตุนี้เจ้าของเว็บไซต์จึงควรตรวจสอบการกำหนดค่าเซิร์ฟเวอร์ของตนเพื่อให้แน่ใจว่า SSL / เวอร์ชันปัจจุบันที่ปลอดภัยเท่านั้นTLS เปิดใช้งานและอื่น ๆ ทั้งหมด (รวมถึง TLS 1.0, TLS 1.1 และ SSL 3.0) ถูกปิดใช้งาน

คู่มือนี้มีคำแนะนำในการตรวจสอบว่า SSL / เวอร์ชันใดTLS ถูกเปิดใช้งานบนเว็บไซต์ปิดใช้งาน SSL / เวอร์ชันที่ล้าสมัยTLS ใน Apache และ Nginx และแสดงตัวอย่างข้อผิดพลาดของเบราว์เซอร์ที่เกิดจากเซิร์ฟเวอร์ที่ใช้งาน SSL / เวอร์ชันที่ไม่ปลอดภัยและไม่ปลอดภัยเท่านั้นTLS.

ตรวจสอบเปิดใช้งาน SSL /TLS รุ่น

เครื่องมือออนไลน์

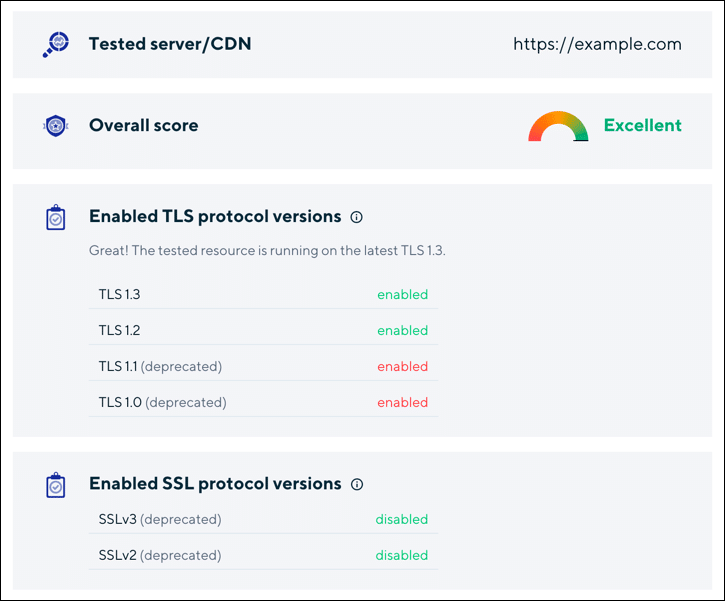

คุณสามารถตรวจสอบเวอร์ชันของ SSL /TLS เว็บไซต์ของคุณสนับสนุนโดยไปที่ CDN77's TLS ตาหมากรุก และป้อนชื่อโดเมนที่คุณต้องการตรวจสอบ ดังที่เห็นด้านล่างนี้ https://example.com ขณะนี้ปิดใช้งาน SSL เวอร์ชัน 2 และ 3 แต่เปิดใช้งานทุกเวอร์ชันของ TLS (รวมถึงการเลิกใช้งาน TLS 1.1 และ 1.0):

nmap

คุณยังสามารถตรวจสอบ SSL /TLS เวอร์ชันและรหัสที่สนับสนุนโดยเว็บไซต์ที่มีโอเพ่นซอร์ส nmap เครื่องมือบรรทัดคำสั่ง:

nmap - สคริปต์ ssl-enum-ciphers -p

พอร์ตเริ่มต้นสำหรับ SSL /TLS is 443. คำสั่งด้านล่างจะสร้างรายงานสำหรับ example.com:

$ nmap --script ssl-enum-ciphers -p 443 example.com เริ่มต้น Nmap 7.80 (https://nmap.org) ที่ 2020-08-25 13:10 EDT รายงานการสแกน Nmap สำหรับ example.com (93.184.216.34) โฮสต์ขึ้นแล้ว (เวลาแฝง 0.031 วินาที) ที่อยู่อื่นสำหรับ example.com (ไม่ได้สแกน): 2606: 2800: 220: 1: 248: 1893: 25c8: 1946 PORT STATE SERVICE 443 / tcp open https | ssl-enum-ciphers: | TLSv1.0: | การเข้ารหัส: | TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA (secp256r1) - A | TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA (secp256r1) - A | TLS_DHE_RSA_WITH_AES_128_CBC_SHA (dh 2048) - A | TLS_DHE_RSA_WITH_AES_256_CBC_SHA (dh 2048) - A | TLS_DHE_RSA_WITH_CAMELLIA_256_CBC_SHA (dh 2048) - A | TLS_DHE_RSA_WITH_CAMELLIA_128_CBC_SHA (dh 2048) - A | TLS_RSA_WITH_AES_256_CBC_SHA (rsa 2048) - A | TLS_RSA_WITH_CAMELLIA_256_CBC_SHA (rsa 2048) - A | TLS_RSA_WITH_AES_128_CBC_SHA (rsa 2048) - A | TLS_RSA_WITH_CAMELLIA_128_CBC_SHA (rsa 2048) - A | TLS_DHE_RSA_WITH_SEED_CBC_SHA (dh 2048) - A | TLS_RSA_WITH_SEED_CBC_SHA (rsa 2048) - A | คอมเพรสเซอร์: | NULL | การตั้งค่าการเข้ารหัส: เซิร์ฟเวอร์ | TLSv1.1: | การเข้ารหัส: | TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA (secp256r1) - A | TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA (secp256r1) - A | TLS_DHE_RSA_WITH_AES_128_CBC_SHA (dh 2048) - A | TLS_DHE_RSA_WITH_AES_256_CBC_SHA (dh 2048) - A | TLS_DHE_RSA_WITH_CAMELLIA_256_CBC_SHA (dh 2048) - A | TLS_DHE_RSA_WITH_CAMELLIA_128_CBC_SHA (dh 2048) - A | TLS_RSA_WITH_AES_256_CBC_SHA (rsa 2048) - A | TLS_RSA_WITH_CAMELLIA_256_CBC_SHA (rsa 2048) - A | TLS_RSA_WITH_AES_128_CBC_SHA (rsa 2048) - A | TLS_RSA_WITH_CAMELLIA_128_CBC_SHA (rsa 2048) - A | TLS_DHE_RSA_WITH_SEED_CBC_SHA (dh 2048) - A | TLS_RSA_WITH_SEED_CBC_SHA (rsa 2048) - A | คอมเพรสเซอร์: | NULL | การตั้งค่าการเข้ารหัส: เซิร์ฟเวอร์ | TLSv1.2: | การเข้ารหัส: | TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 (secp256r1) - A | TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 (secp256r1) - A | TLS_DHE_RSA_WITH_AES_128_GCM_SHA256 (dh 2048) - A | TLS_DHE_RSA_WITH_AES_256_GCM_SHA384 (dh 2048) - A | TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 (secp256r1) - A | TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA (secp256r1) - A | TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 (secp256r1) - A | TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA (secp256r1) - A | TLS_DHE_RSA_WITH_AES_128_CBC_SHA256 (dh 2048) - A | TLS_DHE_RSA_WITH_AES_128_CBC_SHA (dh 2048) - A | TLS_DHE_RSA_WITH_AES_256_CBC_SHA256 (dh 2048) - A | TLS_DHE_RSA_WITH_AES_256_CBC_SHA (dh 2048) - A | TLS_RSA_WITH_AES_128_GCM_SHA256 (rsa 2048) - A | TLS_DHE_RSA_WITH_CAMELLIA_256_CBC_SHA (dh 2048) - A | TLS_DHE_RSA_WITH_CAMELLIA_128_CBC_SHA (dh 2048) - A | TLS_RSA_WITH_AES_256_CBC_SHA (rsa 2048) - A | TLS_RSA_WITH_CAMELLIA_256_CBC_SHA (rsa 2048) - A | TLS_RSA_WITH_AES_128_CBC_SHA (rsa 2048) - A | TLS_RSA_WITH_CAMELLIA_128_CBC_SHA (rsa 2048) - A | TLS_DHE_RSA_WITH_SEED_CBC_SHA (dh 2048) - A | TLS_RSA_WITH_SEED_CBC_SHA (rsa 2048) - A | คอมเพรสเซอร์: | NULL | การตั้งค่าการเข้ารหัส: เซิร์ฟเวอร์ | _ ความแรงน้อยที่สุด: Nmap เสร็จสิ้น: 1 ที่อยู่ IP (1 โฮสต์ขึ้นไป) สแกนใน 3.88 วินาที

การกำหนดค่าเซิร์ฟเวอร์

อาปาเช่

ปิดใช้งาน TLS 1.0 และ 1.1 ใน Apache คุณจะต้องแก้ไขไฟล์กำหนดค่าที่มีไฟล์ SSLProtocol คำสั่งสำหรับเว็บไซต์ของคุณ ไฟล์นี้อาจอยู่ในตำแหน่งต่างๆกันขึ้นอยู่กับแพลตฟอร์มเวอร์ชันหรือรายละเอียดการติดตั้งอื่น ๆ ของคุณ สถานที่ที่เป็นไปได้ ได้แก่ :

/usr/local/apache2/conf/extra/httpd-ssl.conf(การติดตั้ง Apache เริ่มต้น)/etc/apache2/mods-enabled/ssl.conf(Ubuntu / Debian)/private/etc/apache2/extra/httpd-ssl.conf(MacOS)

เมื่อคุณพบไฟล์คอนฟิกูเรชันที่ถูกต้องให้มองหาบรรทัดที่ขึ้นต้นด้วย SSLProtocol. ตัวอย่างนี้จากการติดตั้ง macOS Apache เริ่มต้นปิดใช้งาน SSLv3 ด้วยไฟล์ - ตัวดำเนินการ แต่เปิดใช้งาน TLS 1.0 และ 1.1:

SSLProtocol ทั้งหมด -SSLv3

คุณสามารถปิดใช้งาน SSL / เวอร์ชันที่ล้าสมัยทั้งหมดได้TLS ได้รับการสนับสนุนโดย Apache โดยระบุดังนี้:

SSLProtocol ทั้งหมด -SSLv3 -TLSv1 -TLSv1.1

การกำหนดค่าด้านบนเปิดใช้งาน TLS 1.2 เช่นเดียวกับ TLS 1.3 หากมีอยู่ในสภาพแวดล้อมของคุณ

Apache และโฮสต์เสมือน

Apache สามารถเรียกใช้เว็บไซต์ได้มากกว่าหนึ่งเว็บไซต์บนเซิร์ฟเวอร์เดียว เหล่านี้ โฮสต์เสมือน อาจขึ้นอยู่กับหมายเลข IP พอร์ตหรือชื่อโดเมนและอาจรวมถึงการตั้งค่าที่แทนที่การกำหนดค่าพื้นฐานสำหรับ Apache ด้วยเหตุนี้คุณควรตรวจสอบการตั้งค่าสำหรับโฮสต์เสมือนแต่ละรายการในไฟล์คอนฟิกูเรชันของคุณโดยเฉพาะอย่างยิ่งหากคุณเปลี่ยน SSL พื้นฐาน /TLS ดูเหมือนว่าการกำหนดค่าจะไม่ทำงาน

สำหรับ Apache เวอร์ชันก่อน 2.4.42 (สร้าง / เชื่อมโยงกับ OpenSSL ก่อน 1.1.1) ไม่สามารถระบุ SSL /TLS โปรโตคอลสำหรับโฮสต์เสมือนตามชื่อที่แชร์หมายเลข IP พื้นฐานและพอร์ตเดียวกัน - ไฟล์ SSLProtocol ของโฮสต์เสมือนแรกถูกนำไปใช้กับคนอื่น ๆ ทั้งหมด เริ่มต้นด้วย Apache 2.4.42 / OpenSSL 1.1.1, SSLProtocol ของโฮสต์เสมือนตามชื่อแต่ละรายการจะได้รับเกียรติเมื่อไฟล์ บ่งชี้ชื่อเซิร์ฟเวอร์ (SNI) จัดทำโดยลูกค้าในช่วง SSL /TLS การจับมือกัน.

เมื่อคุณทำการเปลี่ยนแปลงการกำหนดค่าแล้วให้โหลด Apache ใหม่เพื่อให้มีผล สำหรับข้อมูลเพิ่มเติมเกี่ยวกับ SSLProtocol คำสั่งโปรดดูที่ Apache's เอกสาร.

Nginx

SSL /TLS การตั้งค่าโปรโตคอลอาจระบุไว้ในไฟล์การกำหนดค่า Nginx หลัก (โดยปกติจะอยู่ที่ /etc/nginx/nginx.conf) หรือในไฟล์การกำหนดค่าไซต์ของคุณ มองหาบรรทัดที่ขึ้นต้นด้วย ssl_protocols. ตัวอย่างเช่นต่อไปนี้มาจากค่าเริ่มต้น nginx.conf ไฟล์จากการติดตั้ง Nginx ใหม่บน Ubuntu:

ssl_โปรโตคอล TLSv1 TLSv1.1 TLSv1.2 TLSv1.3; # การทิ้ง SSLv3, ref: POODLE

คุณสามารถแก้ไขบรรทัดนี้เพื่อให้เฉพาะ SSL / เวอร์ชันปัจจุบันที่ปลอดภัยTLS รวม:

ssl_โปรโตคอล TLSv1.2 TLSเวอร์ชัน 1.3;

โปรดทราบว่าการตั้งค่าใด ๆ ในการกำหนดค่า SSL เริ่มต้นของคุณอาจถูกแทนที่โดยการบล็อกเซิร์ฟเวอร์ที่กำหนดค่าชื่อโดเมนแต่ละชื่อดังนั้นโปรดตรวจสอบว่าการเปลี่ยนแปลงการตั้งค่าโปรโตคอลของคุณไม่ปรากฏในเว็บไซต์ของคุณหรือไม่

เมื่อคุณทำการเปลี่ยนแปลงการกำหนดค่าแล้วให้โหลด Nginx ใหม่เพื่อให้มีผลบังคับใช้ สำหรับข้อมูลเพิ่มเติมโปรดดูเอกสารของ Nginx บน การกำหนดค่าเซิร์ฟเวอร์ HTTPS.

TLS 1.0 และ 1.1 ข้อผิดพลาดของเบราว์เซอร์

เพราะ TLS ปัจจุบันเวอร์ชัน 1.0 และ 1.1 ถือว่าไม่ปลอดภัยเบราว์เซอร์สมัยใหม่ส่วนใหญ่จะแสดงข้อความแสดงข้อผิดพลาดหากพบเว็บไซต์ที่ล้าสมัย TLS เวอร์ชันถูกเปิดใช้งาน แต่ TLS 1.2 หรือ 1.3 ไม่ใช่ ตัวอย่างของข้อผิดพลาดเหล่านี้แสดงไว้ด้านล่าง:

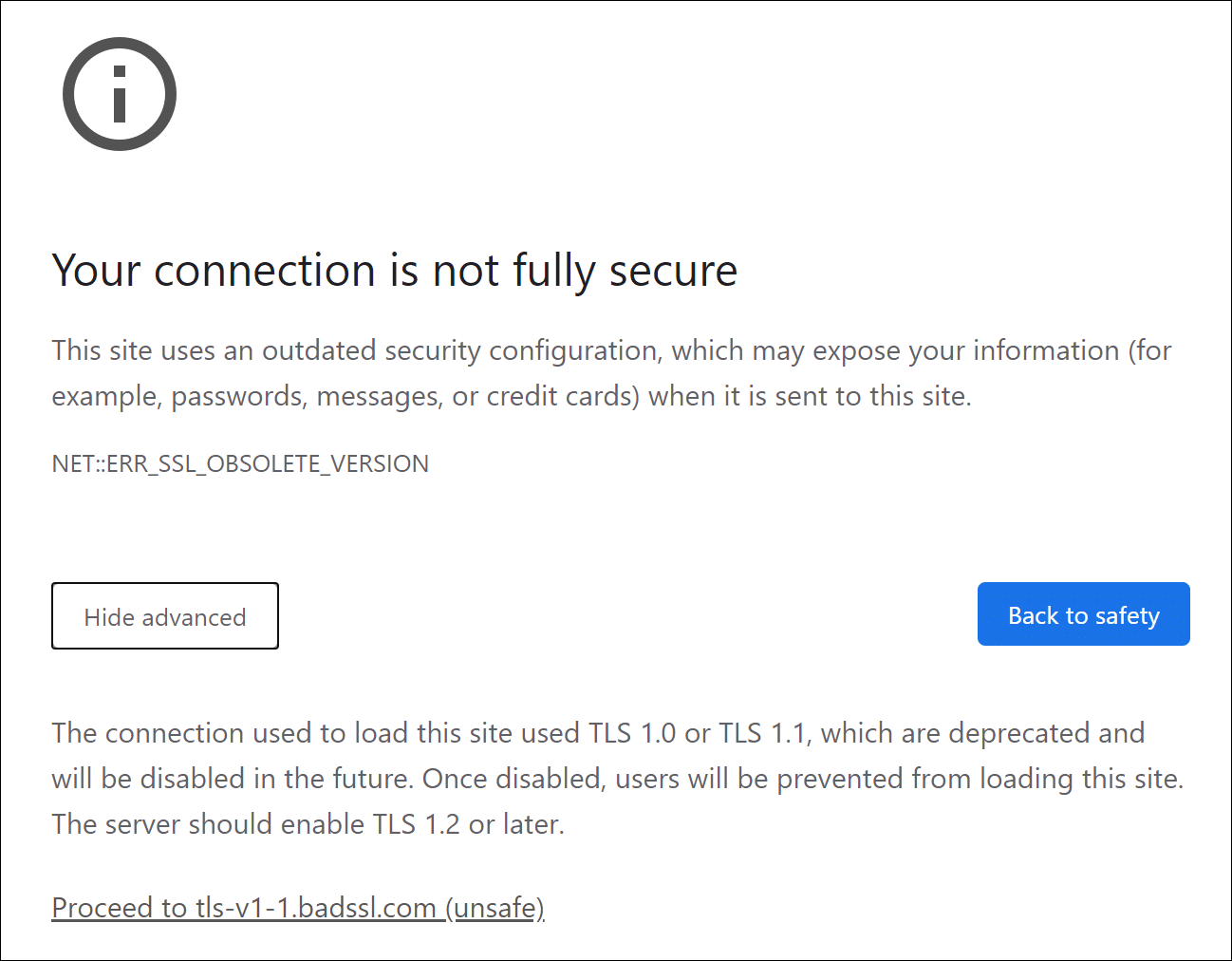

Google Chrome

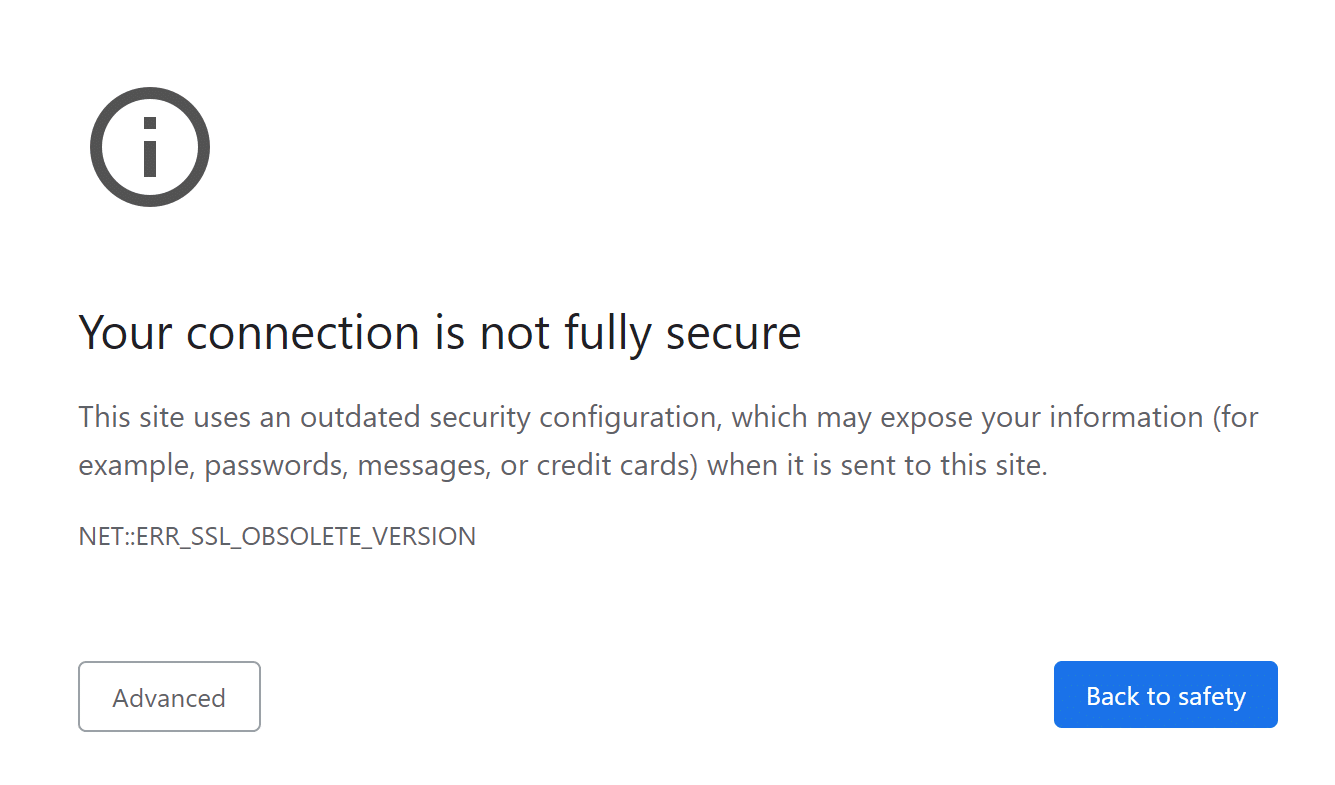

Google Chrome แสดงข้อความแสดงข้อผิดพลาดต่อไปนี้เมื่อเชื่อมต่อกับเว็บไซต์ที่ทำงานอยู่ TLS 1.0 หรือ 1.1:

การเชื่อมต่อของคุณไม่ปลอดภัยอย่างสมบูรณ์

ไซต์นี้ใช้การกำหนดค่าความปลอดภัยที่ล้าสมัยซึ่งอาจเปิดเผยข้อมูลของคุณ (เช่นรหัสผ่านข้อความหรือบัตรเครดิต) เมื่อส่งไปยังไซต์นี้NET::ERR_SSL_OBSOLETE_VERSION

การเชื่อมต่อที่ใช้ในการโหลดไซต์นี้ที่ใช้ TLS 1.0 หรือ TLS 1.1 ซึ่งเลิกใช้งานแล้วและจะถูกปิดใช้งานในอนาคต เมื่อปิดใช้งานผู้ใช้จะถูกป้องกันไม่ให้โหลดไซต์นี้ เซิร์ฟเวอร์ควรเปิดใช้งาน TLS 1.2 หรือใหม่กว่า

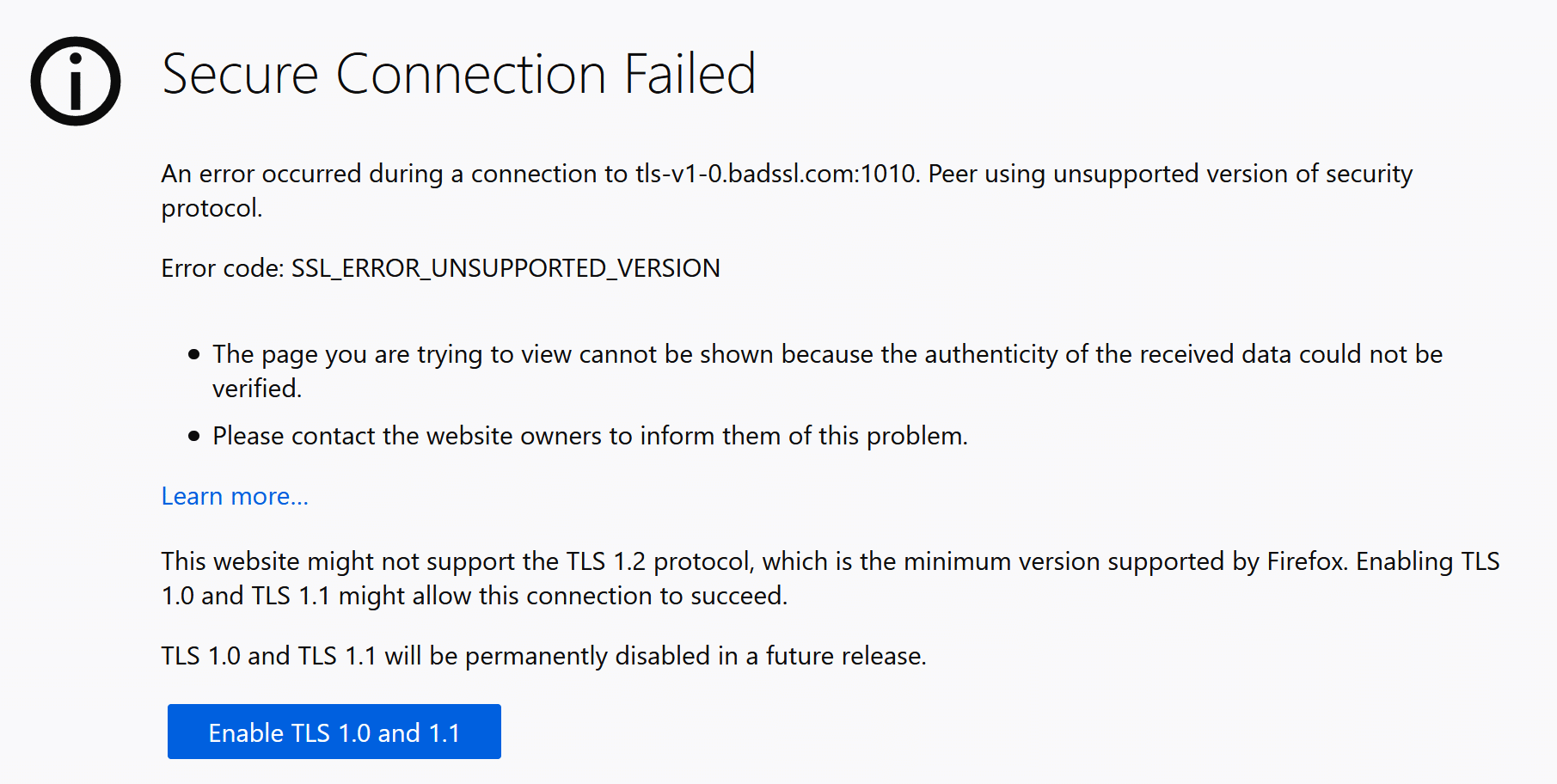

Mozilla Firefox

Mozilla Firefox สร้างข้อความแสดงข้อผิดพลาดต่อไปนี้เมื่อเชื่อมต่อกับเว็บไซต์ที่กำลังทำงานอยู่ TLS 1.0 หรือ 1.1:

เชื่อมต่อที่ปลอดภัยล้มเหลว

เกิดข้อผิดพลาดระหว่างการเชื่อมต่อกับ [URL] เพียร์โดยใช้โปรโตคอลความปลอดภัยเวอร์ชันที่ไม่รองรับ

รหัสข้อผิดพลาด:SSL_ERROR_UNSUPPORTED_VERSION...

เว็บไซต์นี้อาจไม่รองรับไฟล์ TLS 1.2 โปรโตคอลซึ่งเป็นเวอร์ชันขั้นต่ำที่ Firefox รองรับ กำลังเปิดใช้งาน TLS 1.0 และ 1.1 อาจทำให้การเชื่อมต่อนี้สำเร็จ

TLS 1.0 และ TLS 1.1 จะถูกปิดใช้งานอย่างถาวรในรุ่นอนาคต

Apple Safari

เบราว์เซอร์ Safari ของ Apple จะโหลดเว็บไซต์ HTTPS โดยใช้ TLS 1.0 และ 1.1 แต่จะแสดงข้อความ“ ไม่ปลอดภัย” ในแถบที่อยู่ของเบราว์เซอร์

สำหรับข้อมูลเพิ่มเติม

หากต้องการอ่านเกี่ยวกับปัญหาด้านความปลอดภัยที่เกี่ยวข้องกับเวอร์ชันก่อนหน้าของ TLSโปรดอ่านบทความของเรา เลิกใช้เร็ว TLS สำหรับอินเทอร์เน็ตที่ปลอดภัยยิ่งขึ้น. สำหรับข้อมูลเพิ่มเติมเกี่ยวกับความแตกต่างที่สำคัญระหว่าง TLS 1.2 และ TLS 1.3 ตรวจสอบ TLS 1.3 อยู่ที่นี่.

และเช่นเคยหากคุณมีคำถามใด ๆ โปรดติดต่อเราทางอีเมลที่ Support@SSL.com, โทร 1-877-SSL-SECUREหรือคลิกลิงก์แชทที่ด้านล่างขวาของหน้านี้ คุณยังสามารถค้นหาคำตอบสำหรับคำถามการสนับสนุนทั่วไปได้ใน ฐานความรู้. ขอบคุณสำหรับการเยี่ยมชม SSL.com!

SSL.com มีไฟล์ SSL /TLS ใบรับรองเซิร์ฟเวอร์ สำหรับเว็บไซต์ HTTPS ได้แก่ :