ACME (Automated Certificate Management Environment) เป็นโปรโตคอลมาตรฐานสำหรับการตรวจสอบโดเมนอัตโนมัติและการติดตั้งใบรับรอง X.509 ซึ่งบันทึกไว้ใน IETF อาร์เอฟซี 8555. ในฐานะที่เป็นเอกสารมาตรฐานที่มีโอเพ่นซอร์สมากมาย การใช้งานของลูกค้าACME นำเสนอวิธีการจัดหาเว็บไซต์หรือ อุปกรณ์ IoT เช่นโมเด็มและเราเตอร์ที่มีใบรับรองดิจิทัลแบบสาธารณะหรือแบบส่วนตัวที่เชื่อถือได้และอัปเดตใบรับรองเหล่านี้อยู่ตลอดเวลา

คู่มือนี้จะแสดงวิธีการ:

- ค้นหาและดึงข้อมูลรับรองที่คุณจะต้องขอใบรับรองกับ ACME

- ใช้ Certbot เพื่อขอ SSL / ด้วยตนเองTLS ใบรับรองผ่าน HTTP-01 และ DNS-01 วิธีการท้าทาย

- เพิกถอนใบรับรองด้วย Certbot

คุณสามารถใช้ไคลเอนต์ ACME อื่นๆ ได้มากมาย รวมถึง ผู้จัดการใบรับรอง Kubernetesด้วยบริการ ACME ของ SSL.com

จุดสุดยอด4j ลูกค้าสามารถใช้บริการ SSL.com ACME บนพื้นที่เก็บข้อมูลนี้ได้แล้ว: https://github.com/SSLcom/acme4j

โปรดดูเอกสารประกอบของผู้ให้บริการซอฟต์แวร์ของคุณสำหรับคำแนะนำสำหรับไคลเอ็นต์ ACME ที่ไม่ใช่ Certbot อื่นๆ

ติดตั้ง Certbot

คู่มือนี้จะถือว่าคุณกำลังทำงานกับคอมพิวเตอร์ที่มี Certbot ติดตั้ง Certbot เป็นเครื่องมือโอเพ่นซอร์สฟรีที่พัฒนาโดย Electronic Frontier Foundation (EFF) ซึ่งคุณสามารถใช้เพื่อขอหรือเพิกถอน SSL /TLS ใบรับรองจาก SSL.com ผ่านโปรโตคอล ACME Certbot สามารถทำงานบนแพลตฟอร์มต่างๆรวมถึง Linux, macOS และ Windows

- ถ้าคุณมี ติดตั้ง snapd แล้วคุณสามารถใช้คำสั่งนี้สำหรับการติดตั้ง:

sudo snap ติดตั้ง - ใบรับรองคลาสสิก

- If

/snap/bin/ไม่ได้อยู่ในไฟล์PATHคุณจะต้องเพิ่มหรือเรียกใช้คำสั่งเช่นนี้:sudo ln -s / snap / bin / certbot / usr / bin / certbot

หากคุณต้องการข้อมูลเพิ่มเติมเกี่ยวกับการติดตั้ง Certbot ในระบบของคุณโปรดดูที่ EFF เอกสาร.

ดึงข้อมูลรับรอง ACME

ก่อนใช้ ACME เพื่อขอใบรับรองคุณจะต้องดึงไฟล์ รหัสบัญชี และ คีย์ HMAC จากบัญชี SSL.com ของคุณ

- เข้าสู่บัญชี SSL.com ของคุณ หากคุณเข้าสู่ระบบแล้วให้ไปที่ไฟล์ Dashboard แถบ

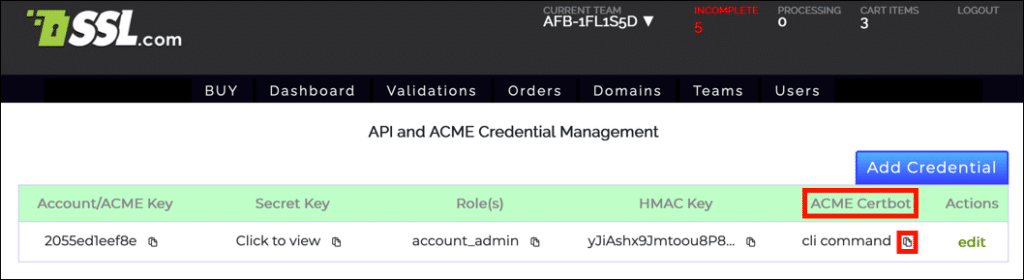

- คลิก ข้อมูลรับรอง APIตั้งอยู่ภายใต้ นักพัฒนาและบูรณาการ.

- คุณจะต้องมีไฟล์ บัญชี / คีย์ ACME และ คีย์ HMAC เพื่อขอใบรับรอง คลิกไอคอนคลิปบอร์ด () ถัดจากแต่ละคีย์เพื่อคัดลอกค่าไปยังคลิปบอร์ด

- คุณยังสามารถคัดลอกคำสั่ง Certbot ที่กรอกไว้ล่วงหน้าด้วยที่อยู่อีเมลของคุณคีย์บัญชี / ACME และปุ่ม HMAC โดยคลิกที่ไอคอนคลิปบอร์ด () ถัดจาก คำสั่ง cliด้านล่าง ACME เซอร์ตบอต. คำสั่งที่จัดรูปแบบไว้ล่วงหน้านี้จะสั่งซื้อใบรับรองผ่านวิธีการท้าทาย HTTP-01

ขอ SSL ด้วยตนเอง /TLS ใบรับรอง

เมื่อคุณได้รับข้อมูลรับรองของคุณแล้วคุณสามารถขอใบรับรองผ่านทางไฟล์ certbot คำสั่ง Certbot รองรับสองวิธีการตรวจสอบโดเมน (DV): HTTP-01 และ DNS-01

วิธีการท้าทาย HTTP-01

HTTP-01 เป็นวิธีการท้าทายที่ใช้บ่อยที่สุดกับ ACME และ Certbot เมื่อคุณขอใบรับรองด้วยวิธีนี้ Certbot จะสร้างโทเค็นที่คุณสามารถใช้เพื่อสร้างไฟล์สาธารณะที่เข้าถึงได้บนเว็บไซต์ของคุณ จากนั้นเซิร์ฟเวอร์ ACME ของ SSL.com จะตรวจสอบไฟล์ผ่าน HTTP และออกใบรับรองที่ลงนามหากถูกต้อง

คุณสมบัติผู้สมัคร: วิธี HTTP-01 ต้องการให้คุณเข้าถึงเว็บเซิร์ฟเวอร์ของคุณและไซต์นั้นพร้อมใช้งานผ่านพอร์ต 80 ผ่าน HTTP คุณจะต้อง sudo สิทธิพิเศษบนคอมพิวเตอร์

ในการดึงใบรับรองด้วยตนเองให้ใช้คำสั่งต่อไปนี้ แทนที่ค่าใน CAPS ทั้งหมดด้วยค่าจริงของคุณ (ดังที่ระบุไว้ข้างต้นคุณยังสามารถคัดลอกและวางคำสั่ง certbot ที่ทำสิ่งนี้จากบัญชีพอร์ทัลของคุณ):

sudo certbot certonly --manual --server https://acme.ssl.com/sslcom-dv-ecc --config-dir /etc/ssl-com --logs-dir /var/log/ssl-com -- ยอมรับ --no-eff-email --email EMAIL-ADDRESS --eab-hmac-key HMAC-KEY --eab-kid ACCOUNT-KEY -d DOMAIN.NAME

ทำลายคำสั่งลง:

sudo certbotทำงานcertbotคำสั่งด้วยสิทธิ์ superusercertonlyร้องขอเพื่อดึงใบรับรอง แต่ไม่ได้ติดตั้ง--manualระบุให้เรียกใช้ Certbot แบบโต้ตอบ--server https://acme.ssl.com/sslcom-dv-eccระบุเซิร์ฟเวอร์ ACME ของ SSL.com--config-dir /etc/ssl-com(ทางเลือก) ตั้งค่าไดเร็กทอรีคอนฟิกูเรชัน--logs-dir /var/log/ssl-com(ทางเลือก) ตั้งค่าไดเร็กทอรีสำหรับบันทึก--agree-tos(ไม่บังคับ) ยอมรับข้อตกลงสมาชิก ACME คุณสามารถละเว้นสิ่งนี้ได้หากต้องการตกลงโต้ตอบ--no-eff-email(ไม่บังคับ) ระบุว่าคุณไม่ต้องการเปิดเผยที่อยู่อีเมลของคุณกับ EFF หากคุณละเว้นสิ่งนี้คุณจะได้รับแจ้งพร้อมตัวเลือกในการแบ่งปันที่อยู่อีเมลของคุณ--email EMAIL-ADDRESSให้ที่อยู่อีเมลสำหรับลงทะเบียน คุณสามารถระบุที่อยู่หลายรายการโดยคั่นด้วยเครื่องหมายจุลภาค--eab-hmac-key HMAC-KEYระบุคีย์ HMAC ของคุณ--eab-kid ACCOUNT-KEYระบุรหัสบัญชีของคุณ-d DOMAIN.NAMEระบุชื่อโดเมนที่ใบรับรองจะครอบคลุม โปรดทราบว่าคุณสามารถใช้-d DOMAIN.NAMEหลายครั้งในคำสั่งของคุณเพื่อเพิ่มชื่อโดเมนลงในใบรับรองของคุณ Certbot จะกำหนดให้คุณสร้างไฟล์คำท้าสำหรับชื่อโดเมนแต่ละชื่อที่ร้องขอ โปรดดูส่วนบน ประเภทใบรับรองและการเรียกเก็บเงิน ด้านล่างนี้เพื่อดูว่าชุดค่าผสมของชื่อโดเมนต่างกันอย่างไร ประเภทใบรับรอง SSL.com และราคาที่สอดคล้องกัน

- เปลี่ยน

--serverค่าในคำสั่ง tohttps://acme.ssl.com/sslcom-dv-rsa. - เพิ่ม

--key-type rsaไปที่คำสั่ง

certbot คำสั่ง ข้อมูลบัญชี ACME จะถูกเก็บไว้ในคอมพิวเตอร์ของคุณในไดเร็กทอรีการกำหนดค่า (/etc/ssl-com ในคำสั่งที่แสดงด้านบน ในการรัน certbot ในอนาคต คุณสามารถละเว้น --eab-hmac-key และ --eab-kid ตัวเลือกเนื่องจาก certbot จะเพิกเฉยต่อข้อมูลบัญชีที่จัดเก็บไว้ในเครื่อง

หากคุณต้องการเชื่อมโยงคำสั่งซื้อใบรับรอง ACME สำหรับคอมพิวเตอร์กับบัญชี SSL.com อื่น คุณควรลบข้อมูลบัญชีนี้ออกจากคอมพิวเตอร์ของคุณด้วยคำสั่ง sudo rm -r /etc/ssl-com/accounts/acme.ssl.com (หรือหากคุณละเว้นตัวเลือก --config-dir ตัวเลือก sudo rm -r /etc/letsencrypt/accounts/acme.ssl.com).

เมื่อคุณรันคำสั่งด้านบนคุณควรได้รับคำแนะนำในการสร้างไฟล์ตรวจสอบความถูกต้อง:

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - สร้างไฟล์ที่มีข้อมูลนี้: cr1rsRTImVz_s7HHk7biTQ 9mOlJPgZ8D97HojOHnhD6hYeZZOPDUDNMxchFUNJQvI และทำให้พร้อมใช้งานบนเว็บเซิร์ฟเวอร์ของคุณที่ URL นี้: http://DOMAIN.NAME/.well-known/acme-challenge/cr1rsRTImVz_s7HHk7biTQ - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - กด Enter เพื่อดำเนินการต่อ

สร้างไฟล์และบันทึกในตำแหน่งบนเว็บเซิร์ฟเวอร์ของคุณซึ่งสามารถเข้าถึงได้ผ่าน HTTP ผ่านพอร์ต 80 ที่ URL ที่แสดงจากนั้นกด Enter.

-) ตัวละคร ในกรณีนี้คุณอาจต้องระบุไดเร็กทอรีเมื่อสร้างไฟล์ของคุณเพื่อป้องกันไม่ให้เชลล์ตีความเครื่องหมายขีดกลาง (เช่น vim ./-r1rsRTImVz_s7HHk7biTQ).หากข้อมูลทั้งหมดของคุณถูกต้องคุณควรได้รับข้อความยืนยันที่แสดงตำแหน่งของห่วงโซ่ใบรับรองและคีย์ส่วนตัวของคุณ:

หมายเหตุสำคัญ: - ขอแสดงความยินดี! ใบรับรองและเครือข่ายของคุณได้รับการบันทึกไว้ที่: /etc/ssl-com/live/DOMAIN.NAME/fullchain.pem ไฟล์คีย์ของคุณได้รับการบันทึกไว้ที่: /etc/ssl-com/live/DOMAIN.NAME/privkey.pem ของคุณ ใบรับรองจะหมดอายุในปี 2021-10-05 หากต้องการรับใบรับรองรุ่นใหม่หรือปรับแต่งในอนาคตให้เรียกใช้ certbot อีกครั้ง หากต้องการต่ออายุใบรับรอง * ทั้งหมด * แบบไม่โต้ตอบให้เรียกใช้ "certbot ต่ออายุ"

ตอนนี้คุณสามารถกำหนดค่าเว็บเซิร์ฟเวอร์ของคุณเพื่อเข้าถึงใบรับรองและคีย์ส่วนตัวใหม่ได้

วิธีการท้าทาย DNS-01

พื้นที่ DNS-01 วิธีการท้าทายนั้นใช้ยากกว่า HTTP-01 แต่สามารถใช้งานบนเว็บเซิร์ฟเวอร์หลายเครื่องได้สะดวกกว่า ในวิธีนี้ Certbot จะให้โทเค็นที่คุณใช้สร้างระเบียน DNS TXT ภายใต้ชื่อโดเมนที่ใบรับรองจะปกป้อง

คุณสมบัติผู้สมัคร: วิธี DNS-01 ต้องการให้คุณมีความสามารถในการสร้างระเบียน DNS สำหรับชื่อโดเมนของเว็บไซต์ของคุณ

คำสั่งต่อไปนี้จะขอใบรับรองสำหรับ DOMAIN.NAME ผ่านวิธีการท้าทาย DNS-01:

sudo certbot certonly --manual --server https://acme.ssl.com/sslcom-dv-rsa --agree-tos --no-eff-email --email EMAIL-ADDRESS --eab-hmac-key HMAC-KEY --eab-kid ACCOUNT-KEY --preferred-challenges dns -d DOMAIN.NAME

-d DOMAIN.NAME หลายครั้งในคำสั่งของคุณเพื่อเพิ่มชื่อโดเมนลงในใบรับรองของคุณ Certbot จะกำหนดให้คุณสร้างระเบียน DNS TXT แยกต่างหากสำหรับชื่อโดเมนแต่ละชื่อที่ร้องขอ คุณไม่ต้องรอให้ระเบียน TXT แต่ละรายการเผยแพร่ก่อนที่จะกด Enter จนกว่าคุณจะไปถึงความท้าทายสุดท้าย โปรดดูส่วนบน ประเภทใบรับรองและการเรียกเก็บเงิน ด้านล่างนี้เพื่อดูว่าชุดค่าผสมของชื่อโดเมนต่างกันอย่างไร ประเภทใบรับรอง SSL.com และราคาที่สอดคล้องกัน certbot คำสั่ง ข้อมูลบัญชี ACME จะถูกเก็บไว้ในคอมพิวเตอร์ของคุณในไดเร็กทอรีการกำหนดค่า (/etc/ssl-com ในคำสั่งที่แสดงด้านบน ในการรัน certbot ในอนาคต คุณสามารถละเว้น --eab-hmac-key และ --eab-kid ตัวเลือกเนื่องจาก certbot จะเพิกเฉยต่อข้อมูลบัญชีที่จัดเก็บไว้ในเครื่อง

หากคุณต้องการเชื่อมโยงคำสั่งซื้อใบรับรอง ACME สำหรับคอมพิวเตอร์กับบัญชี SSL.com อื่น คุณควรลบข้อมูลบัญชีนี้ออกจากคอมพิวเตอร์ของคุณด้วยคำสั่ง sudo rm -r /etc/ssl-com/accounts/acme.ssl.com (หรือหากคุณละเว้นตัวเลือก --config-dir ตัวเลือก sudo rm -r /etc/letsencrypt/accounts/acme.ssl.com).

คำสั่งนี้เหมือนกับคำสั่งจากส่วน HTTP-01 แต่จะเพิ่มส่วน --preferred-challenges dns ตัวเลือก เมื่อคุณเรียกใช้คำสั่งคุณจะได้รับคำแนะนำในการสร้างระเบียน DNS:

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - Please deploy a DNS TXT record under the name _acme-challenge.DOMAIN.NAME with the following value: -87YKoj3sQZB4rVCMZTiifl9QJKYm2eYYymAkpE0zBo Before continuing, verify the record is deployed. - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - Press Enter to Continue

สร้างระเบียน DNS TXT และรอให้เผยแพร่ (whatsmydns.net เป็นเครื่องมือที่สะดวกในการตรวจสอบการเผยแพร่ DNS) สังเกตว่าอักขระขีดล่าง (_) ที่จุดเริ่มต้นของชื่อระเบียนคือ จำเป็นต้องใช้. เมื่อบันทึกเผยแพร่ไปทั่วโลกกด Enter.

*.example.com) คุณจะต้องขอชื่อโดเมนพื้นฐานแยกกันหากต้องการปกป้องด้วย (ตัวอย่างเช่น -d *.example.com -d example.com). ในกรณีนี้คุณจะต้องสร้าง สอง ระเบียน TXT ที่มีชื่อเดียวกัน (_acme-challenge.example.com). หากข้อมูลทั้งหมดของคุณถูกต้องคุณควรได้รับข้อความยืนยันที่แสดงตำแหน่งของห่วงโซ่ใบรับรองและคีย์ส่วนตัวของคุณ:

IMPORTANT NOTES: - Congratulations! Your certificate and chain have been saved at: /etc/ssl-com/live/DOMAIN.NAME/fullchain.pem Your key file has been saved at: /etc/ssl-com/live/DOMAIN.NAME/privkey.pem Your cert will expire on 2021-10-05. To obtain a new or tweaked version of this certificate in the future, simply run certbot again. To non-interactively renew *all* of your certificates, run "certbot renew"

ตอนนี้คุณสามารถกำหนดค่าเว็บเซิร์ฟเวอร์ของคุณเพื่อเข้าถึงใบรับรองและคีย์ส่วนตัวใหม่ได้

การต่ออายุใบรับรอง (ด้วยตนเอง)

สำหรับใบรับรองที่ออกด้วยตนเอง (ตามที่อธิบายไว้ในคู่มือนี้) การต่ออายุใบรับรองทำได้โดยเพียงแค่ทำซ้ำคำสั่งที่ใช้ในการขอใบรับรอง Certbot ให้ไฟล์ renew คำสั่งย่อย แต่จะสร้างข้อผิดพลาดเมื่อพยายามใช้กับใบรับรองที่ร้องขอกับ --manual ตัวเลือก:

sudo certbot ต่ออายุ - บังคับ - ต่ออายุบันทึกบันทึกการแก้ปัญหาไปที่ /var/log/ssl-com/letsencrypt.log - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - การประมวลผล /etc/ssl-com/renewal/DOMAIN.NAME - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - ไม่สามารถเลือกปลั๊กอินที่เหมาะสมได้: ปลั๊กอินแบบแมนนวลไม่ทำงาน อาจมีปัญหากับการกำหนดค่าที่คุณมีอยู่ ข้อผิดพลาดคือ: PluginError ('ต้องจัดเตรียมสคริปต์การตรวจสอบสิทธิ์ด้วย --manual-auth-hook เมื่อใช้ปลั๊กอินด้วยตนเองโดยไม่โต้ตอบ',) กำลังพยายามต่ออายุใบรับรอง (DOMAIN.NAME) จาก / etc / ssl-com / การต่ออายุ / DOMAIN.NAME.conf เกิดข้อผิดพลาดที่ไม่คาดคิด: ปลั๊กอินด้วยตนเองไม่ทำงาน อาจมีปัญหากับการกำหนดค่าที่คุณมีอยู่ ข้อผิดพลาดคือ: PluginError ('ต้องจัดเตรียมสคริปต์การตรวจสอบความถูกต้องด้วย --manual-auth-hook เมื่อใช้ปลั๊กอินด้วยตนเองโดยไม่โต้ตอบ',) การข้าม ความพยายามในการต่ออายุทั้งหมดล้มเหลว ไม่สามารถต่ออายุใบรับรองต่อไปนี้: /etc/ssl-com/live/DOMAIN.NAME/fullchain.pem (ล้มเหลว) - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - ความพยายามในการต่ออายุทั้งหมดล้มเหลว ไม่สามารถต่ออายุใบรับรองต่อไปนี้: /etc/ssl-com/live/DOMAIN.NAME/fullchain.pem (ล้มเหลว) - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - 1 การต่ออายุล้มเหลว (s), 0 การแยกวิเคราะห์ความล้มเหลว (s)

การเพิกถอนใบรับรอง

เพิกถอนใบรับรองกับ certbot revoke. แทนที่เส้นทางใบรับรองใน CAPS ทั้งหมดด้วยค่าจริงของคุณ (ตัวอย่างเช่น /etc/ssl-com/live/example.com/cert.pem). หากคุณไม่ได้ระบุไฟล์ --config-dir และ --logs-dir เมื่อขอใบรับรองต้นฉบับให้ละเว้นตัวเลือกเหล่านี้

sudo certbot เพิกถอน - เซิร์ฟเวอร์ https://acme.ssl.com/sslcom-dv-rsa --cert-path /PATH/TO/cert.pem --config-dir / etc / ssl-com --logs-dir / var / log / ssl-com

คุณจะได้รับแจ้งว่าคุณต้องการลบใบรับรองที่ถูกเพิกถอนหรือไม่:

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - คุณต้องการลบใบรับรองหรือไม่ คุณเพิ่งเพิกถอนพร้อมกับใบรับรองเวอร์ชันก่อนหน้าและรุ่นใหม่ทั้งหมดหรือไม่ - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - (Y) es (แนะนำ) / (N ) o: Y - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - ลบไฟล์ทั้งหมดที่เกี่ยวข้องกับใบรับรอง DOMAIN.NAME - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

Unable to register an account with ACME server. Error returned by the ACME server: Something went wrong. We apologize for the inconvenience.ลองทำดังต่อไปนี้เพื่อแก้ไขข้อผิดพลาด:

ก) ระบุเส้นทางคีย์ส่วนตัวของใบรับรองเพื่อลงนามในคำขอเพิกถอน

ตัวอย่าง:

--key-path /PATH/TO/privkey.pemb) หากคุณใช้ไดเร็กทอรีแบบกำหนดเอง ให้ระบุไดเร็กทอรีที่คุณใช้เมื่อคุณออกใบรับรอง:

--config-dir

ประเภทใบรับรองและการเรียกเก็บเงิน

SSL ทั้งหมด /TLS ใบรับรองที่ออกให้ผ่าน ACME โดย SSL.com เป็นใบรับรองหนึ่งปี ประเภทใบรับรอง SSL.com ที่คุณจะได้รับ (และถูกเรียกเก็บเงิน) ขึ้นอยู่กับจำนวนและประเภทของชื่อโดเมนที่ร้องขอ:

- SSL พื้นฐาน: ชื่อโดเมนเดียวหรือชื่อโดเมนบวก

wwwโดเมนย่อย (เช่นexample.comและwww.example.com).- โปรดทราบว่าหากคุณต้องการปกป้องทั้งชื่อโดเมนพื้นฐานและ

wwwคุณต้องรวมทั้งสองอย่างไว้ในคำสั่ง Certbot ของคุณ (เช่น-d example.com -d www.example.com).

- โปรดทราบว่าหากคุณต้องการปกป้องทั้งชื่อโดเมนพื้นฐานและ

- Wildcard SSL: ชื่อโดเมน wildcard หนึ่งชื่อหรือชื่อโดเมน wildcard หนึ่งชื่อพร้อมชื่อโดเมนพื้นฐาน (เช่น

*.example.comและexample.com). - SSL ระดับพรีเมียม: ชื่อโดเมนพื้นฐานและโดเมนย่อยที่ไม่ใช่สัญลักษณ์แทนหนึ่งถึงสามโดเมน (ข้อยกเว้น: ตามที่ระบุไว้ข้างต้นโดเมนฐานบวก

wwwโดเมนย่อย [และไม่มีอื่น ๆ ] จะถูกเรียกเก็บเงินเป็น SSL พื้นฐาน) ตัวอย่างเช่น:

example.comและinfo.example.comexample.com,www.example.comและinfo.example.comexample.com,www.example.com,info.example.comและstore.example.com

- Multi-Domain UCC / SAN SSL: การรวมกันของชื่อโดเมนอื่น ๆ ตัวอย่างเช่น:

- ชื่อโดเมนพื้นฐานและโดเมนย่อยมากกว่าสามโดเมน

- ชื่อโดเมนที่เป็นสัญลักษณ์แทนสองชื่อขึ้นไปและ / หรือชื่อโดเมนที่ไม่ใช่โดเมนย่อย

ผู้เข้าร่วมใน SSL.com โปรแกรมผู้ค้าปลีกและการจัดซื้อจำนวนมาก จะถูกเรียกเก็บเงินในอัตราส่วนลดที่เกี่ยวข้องกับระดับราคาของพวกเขา

สำหรับข้อมูลเพิ่มเติม

มีอะไรอีกมากมายที่คุณสามารถทำได้ด้วยโปรโตคอล ACME (มีหรือไม่มี Certbot) โปรดดูแหล่งข้อมูลต่อไปนี้สำหรับข้อมูลเพิ่มเติม:

- ACME Protocol คืออะไร?

- ACME SSL /TLS ระบบอัตโนมัติด้วย Apache และ Nginx

- SSL /TLS ระบบอัตโนมัติสำหรับ IoT พร้อม ACME

- เอกสาร Certbot

- หน้าคน Certbot

ต้องการความช่วยเหลือเพิ่มเติมเกี่ยวกับบัญชี SSL.com ของคุณหรือไม่

- บัญชี SSL.com ของคุณ - การส่งไฟล์ CSR

- ไม่สามารถทดสอบล่วงหน้าได้!

- บัญชี SSL.com ของคุณ - การตรวจสอบความถูกต้อง

- บัญชี SSL.com ของคุณ - คำสั่งซื้อ

- SWS API ของ SSL.com - บทนำ

- บัญชี SSL.com ของคุณ - โดเมน

- HSM ระบบคลาวด์ที่รองรับสำหรับการลงนามเอกสารและการลงนามรหัส EV