Yeni bir SSL türü var /TLS kasabada saldırı. Yakın zamanda bir akademik güvenlik araştırmacısı ekibi bir makale yayınladı tanıtmak Rakun saldırısı. Rakun, ülkedeki bir zamanlama zafiyetidir. TLS etkileyen şartname HTTPS ve diğer hizmetlere bağlı SSL /TLS. Çok özel ve nadir koşullar altında, Raccoon, kötü niyetli üçüncü taraf saldırganların SSL /TLS şifreleme ve hassas iletişimleri okuyun.

Özellikle, Rakun saldırıları Diffie-Hellman anahtar değişimlerinde gerçekleşir. İkisi de TLS eşler, Diffie-Hellman değişiminin bir parçası olarak ortak anahtarları değiş tokuş ederler, daha sonra "ön yönetici sırrı" adı verilen paylaşılan bir anahtarı hesaplarlar ve bu anahtar daha sonra tüm verileri türetmek için kullanılır TLS belirli bir anahtar türetme işlevine sahip oturum anahtarları.

TLS 1.2 ve önceki tüm sürümler, bu premaster sırrındaki tüm baştaki sıfır baytların ilerlemeden önce çıkarılmasını gerektirir. Elde edilen premaster sırrı, farklı zamanlama profillerine sahip karma işlevlere dayanan anahtar türetme işlevinde bir girdi olarak kullanılır. Bu hassas zamanlama ölçümleri, bir saldırganın bir oracle oluşturmasına izin verebilir. TLS sunucu, saldırgana hesaplanmış bir ön yönetici sırrının sıfırla başlayıp başlamadığını söyler.

Saldırganlar, bu tek bayttan, istemci ile sunucu arasında kurulan orijinal ön yönetici sırrını hesaplamak için bir dizi denklem oluşturmaya başlayabilir. Bu, saldırganların kullanıcı adları, parolalar, kredi kartı bilgileri, e-postalar ve potansiyel olarak hassas bilgilerin uzun bir listesi dahil olmak üzere kullanıcılar ve sunucu arasındaki iletişimin şifresini çözmesine olanak sağlayabilir.

Kulağa korkunç gelse de, bu saldırının yalnızca çok özel ve nadir durumlarda gerçekleşebileceğini unutmayın: sunucu, genel Diffie-Hellman anahtarlarını tokalaşma (zaten kötü bir uygulama olarak kabul edildi) ve saldırgan hassas zamanlama ölçümleri yapabilmelidir. Ayrıca, tarayıcının savunmasız şifre paketlerini desteklemesi gerekir (Haziran 2020 itibariyle tüm büyük tarayıcılar bunları düşürmüştür).

Rakun çoğu saldırgan için pratik olmasa bile, web sitesi sahiplerinin kendilerini ve ziyaretçileri korumak için atabilecekleri adımlar vardır:

- TLS 1.3 Rakun saldırısına karşı savunmasız değildir. Web sitenizin ziyaretçilerinin çoğunun veya tamamının modern kullandığından eminseniz, TLS 1.3 uyumlu tarayıcılar, kolayca devre dışı bırakabilirsiniz TLS 1.2

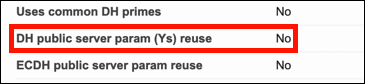

- Web sunucunuzun genel Diffie-Hellman anahtarlarını yeniden kullanmadığından emin olmak için kontrol edin. Yukarıda belirtildiği gibi, bu zaten kötü bir uygulama olarak kabul edilmektedir. Bunu Qualsys SSL Labs ile kontrol edebilirsiniz. SSL Sunucu Testi. Web sitenizin sonuçlarında, "DH genel sunucu parametresi (Ys) yeniden kullanımı" için bir "Hayır" değeri görmek isteyeceksiniz.

Bu değer "Evet" ise, sunucunuzun belgelerini kontrol edin ve sunucunuzun "mükemmel iletme gizliliği" olarak da bilinen ve genel DH anahtarlarının yeniden kullanımını engelleyecek şekilde düzgün bir şekilde yapılandırıldığından emin olun. (Lütfen kontrol edin SSL kılavuzu /TLS en iyi uygulamalar ileriye dönük gizlilik hakkında daha fazla bilgi için.)